RHEL8 implementa un honeypot ssh

Introducción al cauri Honeypot

Dirección del proyecto: https://github.com/cowrie/cowrie

sshCowrie es un honeypot moderadamente interactivo Telnetque puede obtener el diccionario utilizado por los atacantes mediante fuerza bruta, los comandos ingresados y

las características de los archivos maliciosos cargados o descargados:

伪装的文件系统Sí增加/移除文件, el sistema de archivos completo está disponibleDebian 5.0;- El contenido del archivo se puede agregar y el atacante puede usar el comando cat para ver dichos

/etc/passwdarchivos; el sistema debe contener el contenido mínimo del archivo. - Los registros de sesión se registran en formato compatible con UML para una fácil reproducción

cowroeGuarde el archivo para descargarlowget/curlo para revisarlo posteriormente; cárguelo usandosftpyscp

Instalar y ejecutar cowrie

http://localnetwork.cn/project-3/doc-47/

Instalar paquetes de dependencia

# 安装依赖包

yum install -y git gcc bzip2-devel libffi-devel vim net-tools

Crear usuario cauri

# 创建cowrie用户

useradd cowrie

Descargar el código fuente del cauri

# 进入/opt目录

cd /opt

# 下载cowrie源码

git clone https://github.com/cowrie/cowrie.git

# 进入cowrie源码目录

cd /opt/cowrie/

Crear un entorno virtual Python3

necesidadpython3.7及以上

# RHEL安装virtualenv包

yum install -y python3-virtualenv

# pip安装virtualenv

pip3 install virtualenv

# 进入cowrie目录

cd /opt/cowrie/

# 创建虚拟环境

python3 -m venv cowrie-env

# 激活虚拟python环境

source cowrie-env/bin/activate

pip instala paquetes de dependencia

Por encima y por debajo (cowrie-env)de Python .3.7+虚拟环境执行

# 进入cowrie源码目录

cd /opt/cowrie/

# 升级pip包管理器

pip3 install -U setuptools

pip3 install -U pip

# pip安装依赖包

pip3 install six packaging appdirs

# 安装项目python依赖

pip3 install -U -r requirements.txt

Modificar archivo de configuración

# 进入配置模板目录

cd /opt/cowrie/etc/

# 复制配置文件

cp cowrie.cfg.dist cowrie.cfg

# 修改目录的属主

chown -R cowrie /opt/cowrie/

Cree un archivo de fuga de contraseña de cuenta SSH simulado

# 编辑模拟SSH账号密码泄露文件

vim etc/userdb.txt

Anota las contraseñas de root que sospechas que se han filtrado. Solo estas contraseñas de root pueden iniciar sesión en nuestro honeypot SSH.

root:x:怀疑泄露密码1

root:x:怀疑泄露密码2

admin:x:怀疑泄露密码3

Archivo de configuración

Modificar archivo de configuración

vim cowrie.cfg

Cowrie escuchará el puerto SSH 2222 y el puerto Telnet 2223.

Entonces aquí las solicitudes conectadas a los puertos 22 y 23 se redirigen a 2222 y 2223.

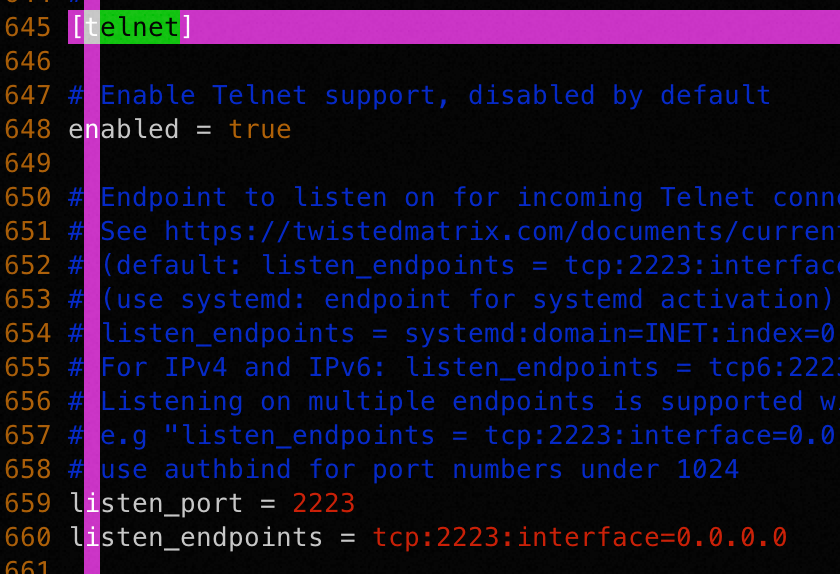

[telnet]

enabled = true

listen_port = 2223

listen_endpoints = tcp:2223:interface=0.0.0.0

Configurar firewall

configuración del firewall

# 放行ssh蜜罐的2222端口和2223端口

firewall-cmd --add-port=2222/tcp --permanent

firewall-cmd --add-port=2223/tcp --permanent

# 允许SNAT(源地址转换)

firewall-cmd --zone=public --add-masquerade --permanent

# 将22端口转发到2222端口

firewall-cmd --zone=public --add-forward-port=port=22:proto=tcp:toport=2222 --permanent

# 将23端口转发到2223端口

firewall-cmd --zone=public --add-forward-port=port=23:proto=tcp:toport=2223 --permanent

# 更新防火墙规则

firewall-cmd --reload

# 重启sshd服务

systemctl restart sshd

configuración del firewall de iptables

# 允许从客户端发起的新TCP连接请求通过端口80进入系统

iptables -I INPUT -p tcp --dport 80 -m state --state NEW -j ACCEPT

# 允许从客户端发起的新TCP连接请求通过端口22进入系统

iptables -I INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT

# 将tcp的22端口重定向到2222蜜罐端口

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 2222

# 将tcp的23端口重定向到2223蜜罐端口

iptables -t nat -A PREROUTING -p tcp --dport 23 -j REDIRECT --to-port 2223

Enviar salida de Cowrie a la base de datos MySQL –非必需

https://cowrie.readthedocs.io/en/latest/sql/README.html

前置 Condiciones:已有Mysql服务器

Instalar cliente mysql

Instalar MariaDB

instalar el servidor mysql

# 安装mysql客户端

yum install -y mysql-devel

En (cowrie-env)el entorno virtual de Python 执行.

# 安装mysql-python依赖

pip install -y mysql-python

Crear base de datos

-- 创建cowrie库

create database cowrie;

-- 授权"cowrie"从"localhost"访问"cowrie"数据库,可执行所有权限,同时设置改用户的密码为"123"。

grant all on cowrie.* to cowrie@localhost identified by '123';

Importar a la base de datos

# 进入cowrie的sql目录

cd /opt/cowrie/docs/sql

Importar a la base de datos

-- 登录数据库

mysql -ucowrie -p

-- 进入到cowrie库

use cowrie;

-- 导入sql

source mysql.sql

Configurar la conexión a la base de datos del honeypot

vim /opt/cowrie/etc/cowrie.cfg

[output_mysql]

enabled = true

host = localhost

database = cowrie

username = cowrie

password = 123

port = 3306

iniciar honeypot

# 切换到cowrie用户

su - cowrie

# 激活虚拟python环境

source cowrie-env/bin/activate

# 切换目录

cd /opt/cowrie/bin

# 启动蜜罐

/opt/cowrie/bin/cowrie start

# 查看蜜罐状态

/opt/cowrie/bin/cowrie status

# 停止蜜罐服务

/opt/cowrie/bin/cowrie stop

Ver información del atacante y métodos de ataque.

# 查看攻击者的攻击信息和攻击方式

mysql -ucowrie -p

Ver registro

tail ./var/log/cowrie/cowrie.log

# 查看json日志

tail ./var/log/cowrie/cowrie.json

# 登录失败

cat ./var/log/cowrie/cowrie.json | grep cowrie.login.failed

# 登录成功

cat ./var/log/cowrie/cowrie.json | grep cowrie.login.success

# 登陆蜜罐后.命令.输入

cat ./var/log/cowrie/cowrie.json | grep cowrie.command.input