머리말

frp는 오픈 소스 인트라넷 침투 소프트웨어입니다. 작업 프로세스는 다음과 같습니다: 서버는

공용 IP가 있는 서버에서 실행되고 특정 포트를 수신하여 클라이언트가 연결되기를 기다립니다. 클라이언트는 연결이

필요한 인트라넷 시스템에서 실행됩니다. 서버에 접속한 후 서버는 클라이언트가 침투해야 할 지정된 포트를 듣기 시작하고,

외부 네트워크 사용자는 서버가 듣는 지정된 포트에 접속한 후 서버는 사용자 데이터를 인트라넷으로 전달합니다. 클라이언트가 인트라넷 침투를 달성합니다.

쉽게 말하면, frp는 내부와 외부 네트워크 통신이 가능하도록 내부와 외부 네트워크 통신의 트래픽을 전달하는 프록시 역할을 합니다.

1. 실험 소개

간단한 토폴로지 다이어그램 이

실험의 대상은 pc3입니다. 즉, 제가 kali를 사용하는 호스트는 pc2의 공유 디렉터리에 액세스할 수 있습니다. Kali는 frp 서버 역할을 하고 pc1은 클라이언트 역할을 하여 외부 네트워크에서 내부 네트워크 pc2로 트래픽을 전달합니다.

PC1에는 두 개의 네트워크 카드가 있습니다. 192.168.20.196은 kali와 통신할 수 있지만 10.40.1.10은 불가능합니다. pc1과 pc2 모두 smb 서비스가 활성화되어 있고 사용자 이름과 비밀번호는 모두 관리자와 P@ssw0rd입니다.

참고: 실제로 이를 사용하는 가장 일반적인 방법은 frp 자체가 인트라넷에 속하기 때문에 위 토폴로지 다이어그램의 경로 2와 3인 공용 네트워크에서 frp를 사용하는 것입니다.

실험 환경이 로컬로 구축되어 있다고 해서 꼭 공용망의 frp를 사용할 필요는 없고, 대신 kali를 frp 서버로 사용하고 line 1 라우팅을 사용합니다.

2. 공유 디렉터리 마운트

pc1에는 smb 서비스가 활성화되어 있으므로 로컬로 마운트하여 파일을 쉽게 업로드할 수 있습니다.

mount -t cifs -o 'username=administrator,password=P@ssw0rd' //192.168.20.192/123 /mnt

3. frp 구성

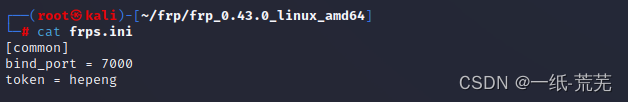

서버 구성

FRP 서비스 활성화

클라이언트 파일을 구성합니다. 대상 시스템이 Windows이므로 Windows 구성 파일을 사용해야 합니다.

클라이언트의 구성 파일인 frpc.exe 및 frpc.ini를 마운트 디렉터리로 보내고 이를 pc1에 업로드합니다.

다음 단계는 클라이언트를 여는 것입니다. 여기서는 pc1 파일을 로컬에서 직접 실행할 수 있는 wmiexec.py 스크립트가 사용됩니다. 전제 또한 사용자 이름과 비밀번호를 알고 있기 때문입니다.

파일을 확인하세요

클라이언트를 다시 실행하세요.

성공적으로 실행

4. 프록시 소프트웨어를 사용하여 frp에 연결합니다.

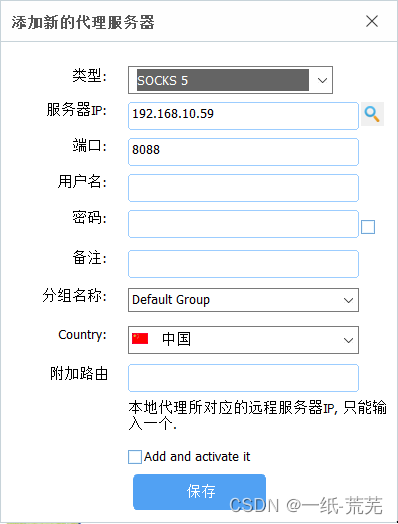

PC3 호스트에서 SSTap 소프트웨어 사용

테스트 연결

애초에 UDP를 구성하지 않았기 때문에 테스트가 실패하는 것은 정상이며 TCP는 아무런 영향 없이 작동할 수 있습니다.

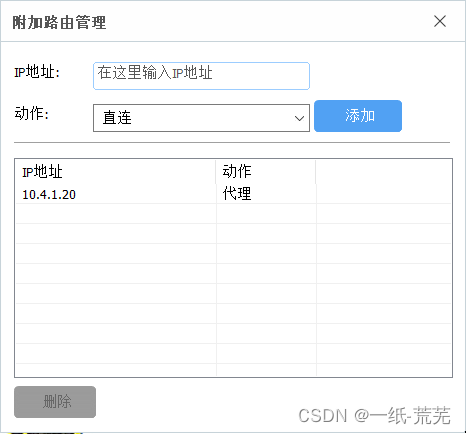

그런 다음 대상 호스트에 경로를 추가하십시오.

그런 다음 smb 연결을 테스트합니다.

로컬 컴퓨터에 사용자 이름과 비밀번호를 입력하면 연결이 성공합니다. 공유 디렉터리를 볼 수 있습니다.

요약하다

글에서는 frp의 사용법을 간략하게 소개하고 있으나 실용적일 때에는 공용망 frp를 사용합니다.핵심 원리는 동일하므로 모든 분들의 frp사용과 이해에 도움이 되기를 바랍니다.