I. Introducción

Al crear algunos sistemas de Internet o sistemas orientados a Internet, es necesario archivarlos y cumplir con los requisitos de las regulaciones de mantenimiento de seguridad de la información de la red y las reglas y regulaciones relevantes antes de que puedan publicarse en Internet. Por lo tanto, al realizar un análisis de requisitos del sistema, a menudo es necesario agregar requisitos de protección de tercer nivel del sistema de gestión de información para facilitar a los desarrolladores estructurar y desarrollar mejor sistemas que cumplan con los requisitos. Evite el costo de la transformación del sistema causado por pruebas de penetración, escaneo de vulnerabilidades y otras pruebas de garantía que no cumplen con los requisitos en el futuro.

2. ¿Cuáles son los requisitos para el nivel 3 del sistema de gestión de información?

1. Seguridad física: La sala de computadoras debe estar dividida en al menos dos partes: la sala de computadoras y el área de supervisión, la sala de computadoras debe estar equipada con un sistema de control de acceso electrónico, un sistema de alarma antirrobo y un sistema de monitoreo; la sala de ordenadores no debe tener ventanas y debe estar equipada con extintores de gas especiales y grupos electrógenos de reserva;

2. Seguridad de la información de la red: se debe preparar un diagrama de arquitectura del sistema que sea consistente con las condiciones operativas actuales; los conmutadores de red, los firewalls de servidores y otros equipos deben configurarse de acuerdo con las regulaciones, como la zonificación de Vlan y la protección lógica de cada Vlan. llevarse a cabo, y se deben equipar métodos de control de flujo Qos, se deben equipar métodos de control de acceso, equipos informáticos y servidores importantes deben realizar correlación IP/MAC, etc.; se deben equipar equipos de auditoría de red, escaneo de vulnerabilidades o equipos de defensa; identificación de identidad Los mecanismos para conmutadores de red y firewalls de servidores deben alcanzar el nivel de requisitos de protección, como contramedidas de complejidad de nombre de usuario y contraseña, mecanismos de resolución de fallas de inicio de sesión y navegación, administración de roles y autoridades de usuario, etc.; los enlaces de Internet, equipos informáticos importantes y dispositivos de seguridad deben tener redundancia. diseños.

3. Seguridad del servidor: la configuración del servidor en sí debe cumplir con los requisitos, como el mecanismo de identificación, el mecanismo de administración de claves, el mecanismo de auditoría de seguridad de la red, la protección contra virus, etc. Si es necesario, se pueden usar servidores de terceros y equipos de auditoría de operación y mantenimiento. adquiridos; Los servidores (aplicaciones y bases de datos) deben tener un diseño redundante, como copia de seguridad en dos máquinas o implementación en clúster, etc.; los servidores y los equipos informáticos clave deben ser evaluados mediante escáneres de vulnerabilidades antes de su lanzamiento, y no debe haber vulnerabilidades por encima de un nivel alto. nivel (como vulnerabilidades del sistema Windows, apache y otras vulnerabilidades de bases de datos distribuidas, vulnerabilidades del software de análisis de datos, otras vulnerabilidades del sistema y del puerto, etc.); debe estar equipado con un servidor de almacenamiento de servidor de registro dedicado y registros de auditoría financiera para consultas de bases de datos.

4. Seguridad de la aplicación: la función de la aplicación en sí debe cumplir con los requisitos de nivel de protección, como el mecanismo de identificación de identidad, el registro de auditoría financiera, el cifrado de datos de comunicación y almacenamiento, etc., el sitio de la aplicación debe considerar la implementación de equipos antimanipulación ; evaluación del riesgo de seguridad de la aplicación (incluido el uso de detección de red, pruebas de penetración de sitios web y evaluación de riesgos), no debe haber vulnerabilidades por encima de los riesgos avanzados (como inyección SQL, secuencias de comandos entre sitios, secuestro de duplicación de sitios web, falsificación de páginas web , fuga de datos confidenciales, contraseñas débiles y adivinación dinámica de contraseñas, vulnerabilidades del sistema en segundo plano, etc.); los registros generados por el sistema de software deben almacenarse en un servidor de registros dedicado.

5. Seguridad de la información de los datos: se debe proporcionar el mecanismo de copia de seguridad local de los datos, y se debe realizar una copia de seguridad de los datos en el área local diariamente y almacenarlos en el campo; si hay información de datos clave e importante almacenada en el software del sistema, se debe proporcionar la función de hacer una copia de seguridad de los datos en otros lugares y los datos se deben respaldar a través de Internet, etc. Los datos se transferirán a otros lugares para realizar una copia de seguridad; el plan de seguridad de tres niveles estipula la seguridad sistema, organización de gestión de seguridad, trabajo de seguridad del personal, gestión de construcción de sistemas y métodos de gestión de operación y mantenimiento.

3. Algo sobre la seguridad de las aplicaciones y la seguridad de la información de los datos.

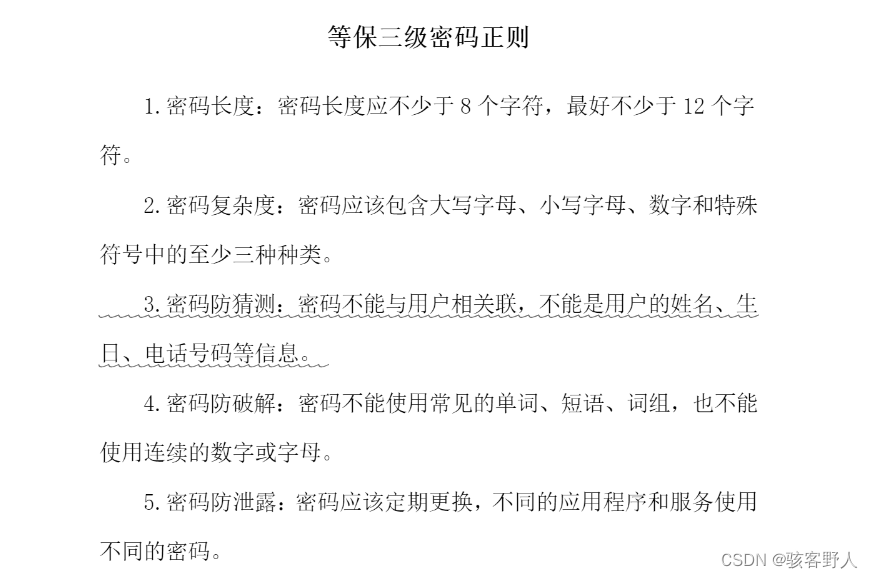

1. Requisitos de contraseña del sistema de inicio de sesión

2. Requisitos de registro del sistema

La garantía de tercer nivel tiene requisitos para la auditoría de registros, y el requisito es auditar usuarios importantes y eventos de seguridad importantes. De acuerdo con el artículo 21 de la "Ley de seguridad de la red", tomar medidas técnicas para monitorear y registrar el estado de operación de la red y los incidentes de seguridad de la red, y mantener registros de red relevantes durante al menos seis meses de acuerdo con las regulaciones, y compararlos con los registros del sistema para El contenido que se almacenará deberá ser la adopción de medidas técnicas para detectar y registrar el funcionamiento de Internet y la seguridad de la red. Es decir, tanto los registros de auditoría como los de la base de datos deben conservarse durante al menos seis meses.

3. Requisitos para subir archivos

。。。。。

4. Requisitos de información confidencial del usuario

。。。。。。

etc.

4. Vulnerabilidades comunes del sistema web

Inyección SQL: la inyección SQL consiste en insertar comandos SQL en formularios web, enviar o ingresar cadenas de consulta para nombres de dominio o solicitudes de páginas y, finalmente, lograr el propósito de engañar al servidor para que ejecute comandos SQL maliciosos.

Carga de archivos: una vulnerabilidad de carga de archivos significa que un usuario carga un archivo de script ejecutable y obtiene la capacidad de ejecutar comandos del lado del servidor a través de este archivo de script. Este método de ataque es el más directo y eficaz y, en ocasiones, casi no tiene umbral técnico. No hay ningún problema con la "carga de archivos" en sí, el problema es cómo el servidor procesa e interpreta el archivo una vez cargado. Si la lógica de procesamiento del servidor no es lo suficientemente segura, habrá graves riesgos de inseguridad.

Descarga de archivos: puede descargar toda la información y los datos del sitio web, incluido el código fuente, los archivos de configuración del sitio web y otra información.

Recorrido de directorios: si los diseñadores web diseñan contenido web sin controles de acceso adecuados para permitir el cruce HTTP, los atacantes pueden obtener acceso a directorios restringidos y ejecutar comandos fuera de la raíz web.

XSS (ataque de secuencias de comandos entre sitios): ataque de secuencias de comandos entre sitios. Para no confundirlo con la abreviatura CSS de hoja de estilo en cascada, el ataque de secuencias de comandos entre sitios se abrevia como XSS. XSS es una vulnerabilidad de seguridad informática que se encuentra comúnmente en aplicaciones web y que permite a usuarios web malintencionados inyectar código, incluido código HTML y secuencias de comandos del lado del cliente, en páginas proporcionadas a otros usuarios. Los atacantes utilizan vulnerabilidades XSS para realizar controles de acceso ilegales, como la Política del mismo origen (SameOriginPolicy). Este tipo de vulnerabilidad es ampliamente conocido porque los piratas informáticos la utilizan para escribir ataques de phishing más dañinos. Con respecto a los ataques de secuencias de comandos entre sitios, el consenso entre los piratas informáticos es que los ataques de secuencias de comandos entre sitios son un nuevo tipo de "ataque de desbordamiento de búfer" y JavaScript es un nuevo tipo de "ShellCode".

Inclusión de archivos locales: esta es una característica importante de los scripts PHP y los programadores suelen utilizar la inclusión para facilitar el desarrollo. Una vulnerabilidad de inclusión local es una vulnerabilidad típica de alta gravedad en PHP. Debido a que el programador no verifica la entrada de las variables controlables por el usuario, el usuario puede controlar el nombre del archivo incluido. Cuando se explota con éxito, puede hacer que el servidor web ejecute el archivo específico como un script PHP, lo que hace que el usuario obtenga ciertos permisos del servidor. 7. Inclusión remota de archivos Cuando el servidor utiliza características (funciones) de PHP para incluir archivos arbitrarios, dado que las fuentes de los archivos a incluir no están estrictamente filtradas, se puede incluir un archivo malicioso y podemos construir este archivo malicioso para lograr el objetivo. propósito de infiltrarse en el sistema. Casi todos los programas CGI tienen este tipo de errores, pero las formas específicas de expresión son diferentes.

Cobertura de variables globales: Register_globals es una opción de control en PHP, que se puede configurar en Desactivado o Activado, y el valor predeterminado es Desactivado, que determina si se registran las variables EGPCS como variables globales. Si Register_globals está activado, los datos enviados por el cliente contienen el nombre de la variable GLOBALS, que sobrescribirá la variable $GLOBALS en el servidor.

Ejecución de código: dado que el desarrollador no filtró la entrada de función especial ejecutable en el código al escribir el código fuente, el cliente puede enviar una declaración construida maliciosamente y enviarla al servidor para su ejecución. La razón principal del éxito de este ataque de vulnerabilidad es que el servidor web no filtra funciones como system (), eval (), exec (), etc.

Contraseñas débiles: El daño de las contraseñas débiles es como comprar una caja fuerte de alta gama, que no puede ser destruida por ninguna herramienta, pero desafortunadamente cuelgas la llave en la puerta. Las contraseñas débiles comunes aparecen en entornos como buzones de correo personales, cuentas de juegos en línea y contraseñas del sistema.

Acceso entre directorios: el desarrollador no restringió adecuadamente las rutas de las páginas web que podían acceder al sistema de almacenamiento. Por lo general, las víctimas de ataques entre directorios son en su mayoría sitios de redes sociales o servidores web globales. Porque se pueden asignar diferentes directorios a diferentes usuarios o departamentos en el mismo servidor web. Por ejemplo, cada usuario de MySpace tiene un espacio web personal. En este punto, si se utilizan cookies o almacenamiento DOM, pueden ocurrir ataques entre directorios.

Desbordamiento de búfer: el desbordamiento de búfer es una vulnerabilidad muy común y peligrosa que existe ampliamente en varios sistemas operativos y software de aplicación. El uso de ataques de desbordamiento de búfer provocará fallos del programa, tiempo de inactividad del sistema, reinicio y otras consecuencias. Lo que es más grave es que puede usarse para ejecutar instrucciones no autorizadas e incluso obtener privilegios del sistema para realizar diversas operaciones ilegales.

Engaño de las cookies: Las cookies permiten al servidor web almacenar una pequeña cantidad de datos en el disco duro del cliente, o leer datos del disco duro del cliente. Cuando navega por un sitio web, el servidor web coloca un archivo de texto muy pequeño en su disco duro, que puede registrar su ID de usuario, contraseña, las páginas web que ha navegado y el tiempo que permanece. Cuando vuelva al sitio web, el sitio web puede tomar las acciones correspondientes leyendo las Cookies para conocer su información relevante, como mostrar un eslogan de bienvenida en la página o permitirle iniciar sesión directamente sin tener que ingresar su ID o contraseña. Básicamente, puede considerarse como su tarjeta de identificación. Sin embargo, las cookies no pueden ejecutarse como código, no pueden transmitir virus, son de su propiedad y solo pueden ser leídas por el servidor que las proporcionó. La información guardada se almacena en forma de "pares nombre-valor", y un "par nombre-valor" es solo una parte de datos con nombre. El engaño de las cookies consiste en modificar la información almacenada en ellas para lograr algunos fines especiales.

Deserialización: si el programa del lado del servidor no verifica el código de serialización controlable por el usuario, sino que lo usa directamente para la deserialización y ejecuta alguna lógica peligrosa en el programa (como la verificación de inicio de sesión, etc.), provocará algunas lagunas inesperadas. . Por ejemplo, existen vulnerabilidades clásicas de deserialización de Weblogic y de deserialización de Joomla. 16. CSRF (Falsificación de solicitudes entre sitios) Los atacantes inyectan solicitudes de red adicionales a través del navegador del usuario, destruyendo la integridad de una sesión del sitio web. La política de seguridad del navegador es permitir que la página actual se envíe a cualquier dirección, lo que significa que cuando el usuario navega por recursos fuera de su control, el atacante puede controlar el contenido de la página para controlar el navegador y enviar su contenido cuidadosamente construido. pedido. 17. El sistema de inyección de comandos se utiliza sin filtrado estricto de los datos ingresados por el usuario y se ejecuta mediante bash o cmd.

Para las vulnerabilidades comunes en la Web, debemos comenzar la defensa desde tres aspectos:

Para desarrolladores de aplicaciones web: la mayoría de las vulnerabilidades comunes de las aplicaciones web se deben al hecho de que el desarrollador no verifica los parámetros ingresados por el usuario o la inspección no es estricta durante el desarrollo de la aplicación web. Por lo tanto, los desarrolladores de aplicaciones web deben establecer un fuerte sentido de seguridad y escribir códigos de seguridad durante el desarrollo, detectar y restringir estrictamente las URL, palabras clave de consulta, encabezados HTTP, datos POST, etc. enviados por los usuarios, y solo aceptar URL dentro de una cierta longitud. Utilice los caracteres codificados y formateados correctamente, bloqueando, filtrando o ignorando cualquier otro carácter. La gran mayoría de los problemas de seguridad de las aplicaciones web se pueden eliminar escribiendo un código de aplicación web seguro.

Para administradores de sitios web: como administrador web responsable del mantenimiento y la gestión diarios del sitio web, deben rastrear e instalar los parches de seguridad más recientes para diversos programas que respaldan el funcionamiento del sitio web a tiempo para garantizar que los atacantes no puedan atacar el sitio. a través de vulnerabilidades de software. Además de las lagunas en el software en sí, las configuraciones incorrectas de los servidores y bases de datos web también pueden generar problemas de seguridad en las aplicaciones web. Los administradores del sitio web deben verificar cuidadosamente las distintas configuraciones de software del sitio web para reducir la posibilidad de problemas de seguridad. Además, los administradores web también deben auditar periódicamente los registros del servidor web para detectar si hay accesos anormales y detectar posibles problemas de seguridad con antelación.

Utilice equipos antiataques de red: los dos primeros son métodos preventivos, que son relativamente ideales. En realidad, las lagunas en los sistemas de aplicaciones web siguen siendo inevitables: algunos sitios web ya tienen una gran cantidad de lagunas de seguridad, pero los desarrolladores web y administradores de sitios no conocen ni descubren estas lagunas de seguridad. Dado que las aplicaciones web utilizan el protocolo HTTP, los dispositivos de firewall comunes no pueden defenderse de los ataques web, por lo que se requieren dispositivos de prevención de intrusiones para implementar la protección de seguridad.