Paquete de protocolo ICMP para análisis de captura de paquetes wireshark

1. Introducción a Wireshark: (anteriormente Ethereal, rebautizado como wireshark en 2006)

Wireshark es un software de análisis de paquetes de red. La función del software de análisis de paquetes de red es capturar paquetes de red y mostrar la información de paquetes de red más detallada posible. Wireshark utiliza WinPCAP como interfaz para intercambiar paquetes de datos directamente con la tarjeta de red.

(1) Función: se puede utilizar para capturar y analizar el tráfico de la red

(2) Principio de funcionamiento:

i. Capturar tráfico binario

ii. Convertir wireshark para ensamblar paquetes de datos

iii. Analizar paquetes de datos capturados, identificar protocolos y otra información.

(3) ventajas:

i. Código abierto y gratuito

ii. Multiplataforma

iii. Visual

iv. Potente

Dos, habilidades de paquete de análisis rápido de WireShark

-

Determine la ubicación física de Wireshark.

-

Seleccione Interfaz de captura.

-

Usa filtros de captura.

-

Utilice filtros de visualización.

-

Usa reglas para colorear.

-

Construya el gráfico.

3. Análisis de captura de paquetes ICMP de Wireshark -

Introducción a ICMP: un protocolo sin conexión para transmitir información de control de notificación de errores. Es un protocolo muy importante y tiene un significado extremadamente importante para la seguridad de la red. Pertenece al protocolo de capa de red y se utiliza principalmente para transferir información de control entre hosts y enrutadores, incluido el informe de errores, el intercambio de información restringida de control y estado, etc. Cuando los datos de IP no pueden llegar al objetivo, el enrutador de IP no puede reenviar el paquete de datos de acuerdo con la velocidad de transmisión actual, etc., enviará automáticamente el mensaje ICMP.

Las funciones principales incluyen: detectar la existencia de hosts remotos, establecer y mantener datos de enrutamiento, redirigir las rutas de transmisión de datos (redireccionamiento ICMP) y controlar el flujo de datos.

-

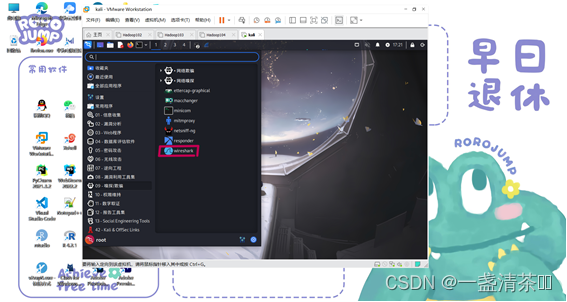

Inicie wireshark: kali linux viene con la herramienta wireshark (o la descarga del sitio web oficial)

-

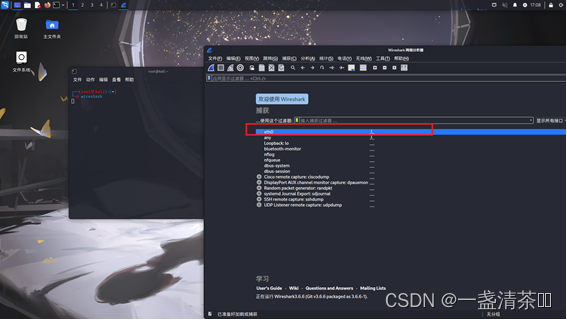

Seleccione la tarjeta de red eth0 (según su propia elección):

haga doble clic en eth0 para ingresar a la interfaz de captura de paquetes

-

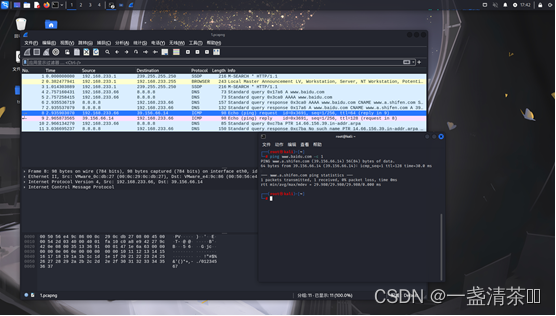

Genere un paquete de protocolo ICMP específico: haga ping a www.baidu.com -c 1, envíe una solicitud

para capturar la siguiente información y luego pause la captura.

-

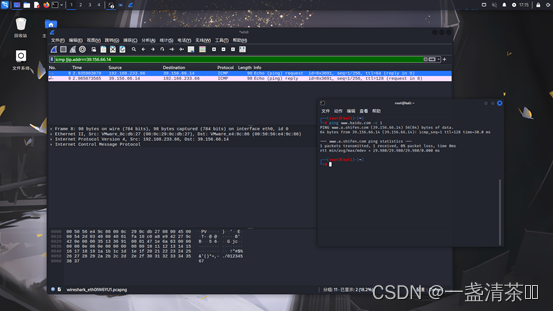

Establezca reglas de filtro:

aquí solo analice los paquetes del protocolo ICMP generados por ping Baidu; establezca reglas de filtro y especifique IP:

icmp || ip.addr==39.156.66.14 (dirección IP de Baidu)

Comandos de filtrado comunes:

Filtrar IP:

la IP de origen o la IP de destino es igual a una determinada IP

ip.src == 192.168.191.2 and ip.dst == 203.119.244.222

ip.src ==xxxx 过滤请求发起源

ip.dst ==xxx 过滤目标ip

过滤端口:

tcp.port >= 1 and tcp.port <= 80 //过滤端口范围

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

tcp.port ==80 // 不管端口是来源的还是目标的都显示

Presiona Enter para obtener la información filtrada:

- Interpretación de paquetes icmp

(1) Frame: 物理层的数据帧概况

(2) Ethernet II: 数据链路层以太网帧头部信息(包含数据包的mac地等)

(3) Internet Protocol Version 4: 互联网层IP包头部信息(IPV4信息)

(4) Internet Control Message Protocol: icmp信息

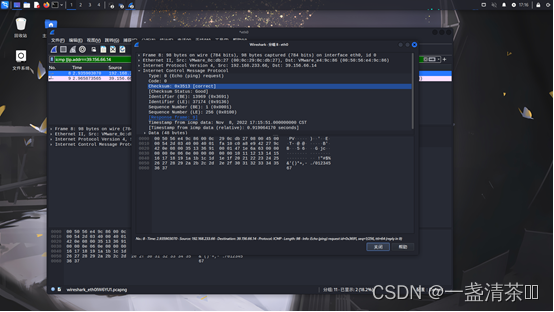

Paquete de solicitud de análisis de protocolo ICMP (Solicitud):

Internet Control Message Protocol

Type: 8 (Echo (ping) request)

Code: 0 协议类型8,代码0,表示回显请求,ping请求。

Checksum: 0x3513 [correct] 校验和,用于检查错误

[Checksum Status: Good] 校验状态Good。

Identifier (BE): 13969 (0x3691)

Identifier (LE): 37174 (0x9136) ID值应答包中返回该字段

Sequence Number (BE): 1 (0x0001)

Sequence Number (LE): 256 (0x0100) 序列号和id值一起返回

[Response frame: 9] 响应帧序列号:9

Timestamp from icmp data: Nov 8, 2022 17:15:51.000000000 CST

[Timestamp from icmp data (relative): 0.919064170 seconds]

Data (48 bytes) 填充的数据,48个字节

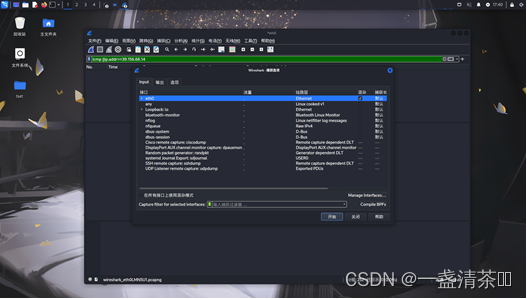

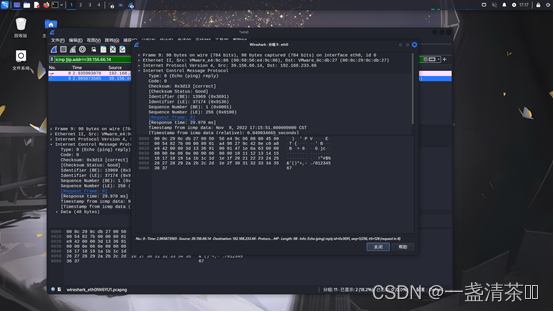

Paquete de respuesta de análisis de protocolo ICMP (respuesta):

Internet Control Message Protocol

Type: 0 (Echo (ping) reply)

Code: 0 应答包协议类型为0,代码为0表示回显应答报文

Checksum: 0x3d13 [correct] 校验和

[Checksum Status: Good]

Identifier (BE): 13969 (0x3691)

Identifier (LE): 37174 (0x9136)

Sequence Number (BE): 1 (0x0001)

Sequence Number (LE): 256 (0x0100)

[Request frame: 8] 请求帧的序列号:8

[Response time: 29.970 ms] 响应时间

Timestamp from icmp data: Nov 8, 2022 17:15:51.000000000 CST

[Timestamp from icmp data (relative): 0.949034665 seconds]

Data (48 bytes) 数据填充

- Proceso de trabajo:

la máquina envía un paquete de solicitud de eco ICMP y el receptor devuelve una respuesta de eco ICMP, que incluye la copia de datos recibida y algunas otras instrucciones.

En la comunicación ICMP, utiliza principalmente diferentes tipos (Tipo) y código (Código) para permitir que la máquina identifique diferentes condiciones de conexión.

4. La experiencia de aprender y usar Wireshark

Al aprender y usar Wireshark, puedo aprender mejor varios protocolos en la red informática. Sobre la base del estudio teórico, puedo comprender mejor los principios de funcionamiento de varios protocolos a través de la práctica. Y tener una memoria más profunda.