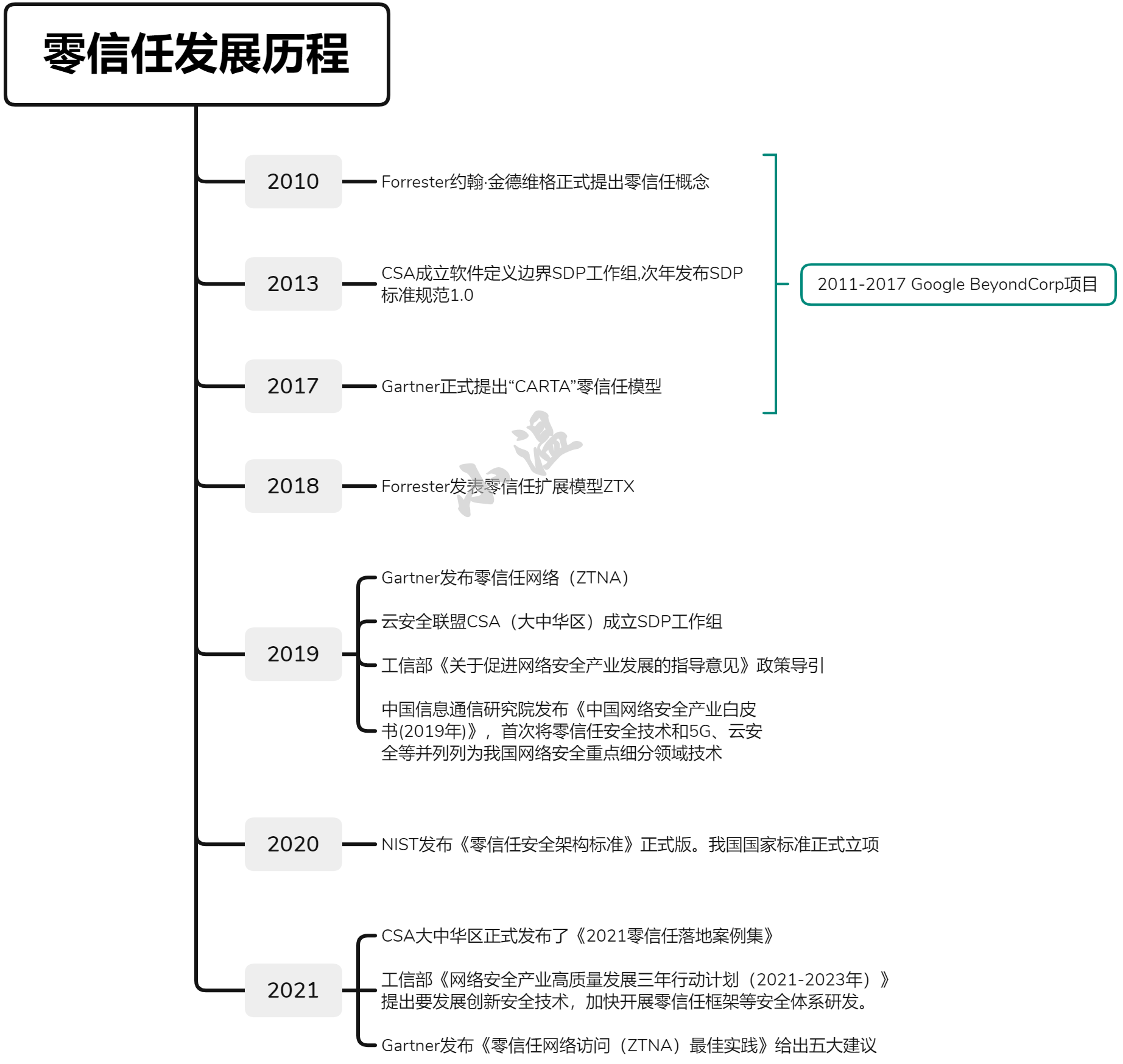

Historial de desarrollo de confianza cero

2010

- Forrester John Kindwig formaliza el concepto de confianza cero

2013

- CSA estableció el grupo de trabajo SDP de límite definido por software y lanzó la especificación estándar SDP 1.0 el año siguiente

2017

- Gartner propone oficialmente el modelo de confianza cero "CARTA"

2018

- Forrester publica el modelo de escalamiento Zero Trust ZTX

2019

- Gartner publica redes de confianza cero (ZTNA)

- Cloud Security Alliance CSA (Gran China) estableció un grupo de trabajo SDP

- Orientación de políticas de las "Opiniones de orientación sobre la promoción del desarrollo de la industria de seguridad de redes" del Ministerio de Industria y Tecnología de la Información

- La Academia de Tecnología de la Información y las Comunicaciones de China publicó el "Libro blanco sobre la industria de seguridad de redes de China (2019)", que por primera vez enumeró la tecnología de seguridad de confianza cero junto con 5G y seguridad en la nube como tecnologías clave en los segmentos de seguridad de redes de mi país.

2020

- NIST lanzó la versión oficial del "Estándar de arquitectura de seguridad Zero Trust". el estándar nacional de mi país aprobado oficialmente

2021

- CSA Greater China lanzó oficialmente la "Colección de casos de implementación de confianza cero 2021"

- El "Plan de acción de tres años para el desarrollo de alta calidad de la industria de seguridad de redes (2021-2023)" del Ministerio de Industria y Tecnología de la Información propone desarrollar tecnologías de seguridad innovadoras y acelerar el desarrollo de sistemas de seguridad como el marco de confianza cero.

- Gartner publicó "Prácticas recomendadas de Zero Trust Network Access (ZTNA)" y dio cinco recomendaciones

Definición de ZT/ZTA en el libro blanco NIST SP800-207:

Confianza cero (Confianza cero, ZT)

- Un conjunto de conceptos y conceptos diseñados para reducir la incertidumbre en la implementación;

- Las redes en las que residen los sistemas y servicios de información se consideran comprometidas;

- Las decisiones de acceso precisas se toman individualmente para cada solicitud.

Arquitectura de confianza cero (ZTA)

- El plan de ciberseguridad de la empresa;

- Utiliza conceptos de confianza cero, incluidas las relaciones de los componentes, la planificación del flujo de trabajo y las políticas de acceso;

por lo tanto, una empresa de confianza cero es aquella en la que la infraestructura de red (física y virtual) y las políticas operativas implementadas por la empresa están planificadas por la arquitectura de confianza cero.

Zero Trust es un paradigma de seguridad de red que se centra en la protección de los recursos y asume que la confianza nunca se otorga implícitamente, sino que debe evaluarse continuamente.

La arquitectura de confianza cero es un camino de extremo a extremo para lograr la seguridad de los datos y los recursos de la empresa, que cubre la identidad (persona física o entidad de persona no física), credenciales, gestión de acceso, operaciones, puntos finales, entorno de alojamiento e infraestructura de interconexión.

Supuestos básicos/statu quo:

- El atacante ya existe en la red;

- Las redes de propiedad empresarial no son más seguras que las redes externas;

Nuevo paradigma:

- Centrarse en la protección de los recursos, no permitir la confianza implícita, debe evaluarse continuamente

punto de enfoque:

- evitar el acceso no autorizado a datos y servicios;

- La granularidad de ejecución del control de acceso es lo más fina posible;

- El acceso solo se otorga después de la aprobación y autorización; para varios recursos, no limitado a datos

Reducir la incertidumbre:

- Autenticación y autorización de usuarios;

- Reducir el alcance de la confianza implícita (no se puede eliminar por completo);

- Minimizar el tiempo de retraso en los mecanismos de autenticación

- Las reglas de autorización garantizan la implementación de privilegios mínimos y lo más granular posible

El informe NSAC define conceptos:

"La confianza cero es una estrategia de seguridad de la red para autenticar a todos los usuarios, dispositivos, aplicaciones y transacciones. La confianza cero significa que no se debe confiar en ningún usuario o proceso". Esta definición proviene del informe NSTAC, que es un documento de confianza cero de 56 páginas. compilado en 2021 por el Comité Asesor de Telecomunicaciones de Seguridad Nacional de EE. UU., que está compuesto por docenas de expertos en seguridad dirigidos por el ex director ejecutivo de AT&T.

Concepto de la Enciclopedia de Baidu:

Zero trust representa una nueva generación de conceptos de protección de la seguridad de la red, su clave está en romper la "confianza" por defecto, resumiendo en un dicho popular, es "verificación continua, nunca confiar". De forma predeterminada, no se confía en nadie, dispositivo o sistema dentro o fuera de la red empresarial, y la base de confianza del control de acceso se reconstruye en función de la autenticación y autorización de identidad, para garantizar que las identidades, los dispositivos, las aplicaciones y los enlaces sean confiables. . Basado en el principio de confianza cero, puede garantizar las tres "seguridades" del sistema de oficina: seguridad de terminal, seguridad de enlace y seguridad de control de acceso.

Concepto de Wikipedia:

Modelo de seguridad de confianza cero (inglés: modelo de seguridad de confianza cero), también conocido como arquitectura de confianza cero, arquitectura de red de confianza cero, ZTA, ZTNA, etc., y a veces llamado seguridad sin fronteras (seguridad sin perímetro), este concepto describe un diseño de sistema de TI y métodos de implementación. El concepto principal del modelo de seguridad Zero Trust es "nunca confíes, siempre verifica", es decir, no se debe confiar en un dispositivo de forma predeterminada, incluso si el dispositivo está conectado a una red autorizada (como una LAN corporativa) y se ha autenticado previamente. . La mayoría de las redes empresariales modernas son complejas y constan de numerosas regiones interconectadas, servicios e infraestructura en la nube, así como conexiones a entornos remotos y móviles, conexiones de TI no convencionales, como dispositivos IoT. El principio de confianza cero surge del hecho de que los enfoques tradicionales (como dispositivos de confianza dentro de un "perímetro empresarial" nominal o dispositivos que se conectan a través de una VPN) no se ajustan a las complejidades de un entorno de red empresarial. La confianza cero aboga por la autenticación mutua (inglés: autenticación mutua), incluida la verificación de la identidad y la integridad del dispositivo independientemente de la ubicación, y la combinación de la autenticación del usuario basada en la confianza de la identidad del dispositivo y el estado del dispositivo para brindar seguridad a las aplicaciones y los permisos de acceso.