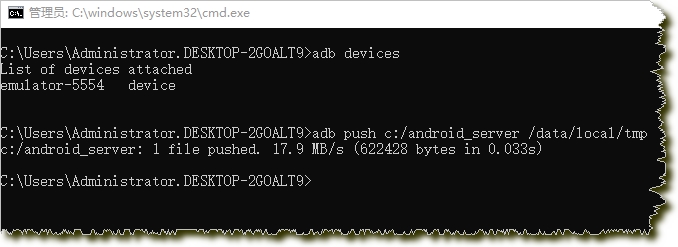

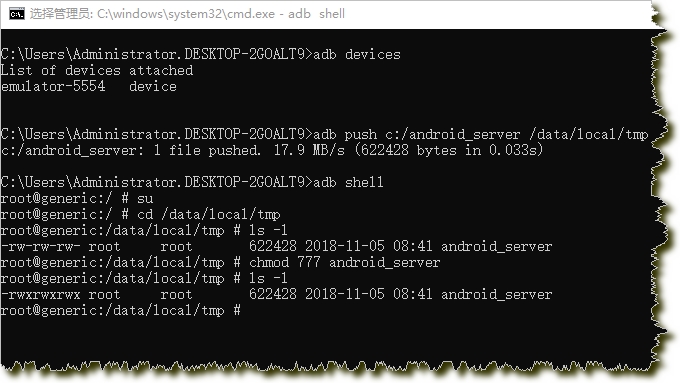

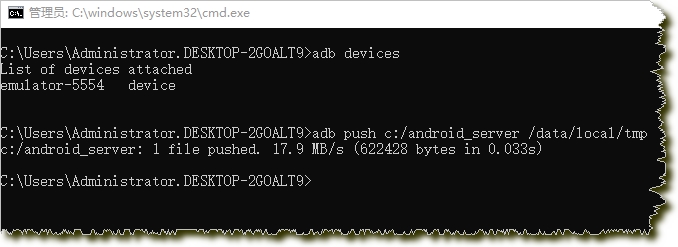

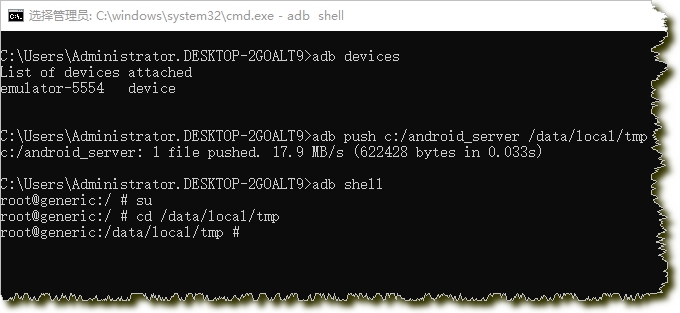

1. Ejecute [dispositivos adb] en la ventana CMD para verificar si el emulador está conectado correctamente

2. Envíe el android_server bajo la carpeta dbgsrv en el directorio de instalación de IDA al emulador de Android. Tenga en cuenta que la ruta donde se encuentra el archivo android_server no debe tener caracteres y espacios chinos, de lo contrario, el comando push de adb será incorrecto. , Use el siguiente comando para enviar android_server al emulador.

【Adb push C: \ android_server / data / local / tmp】

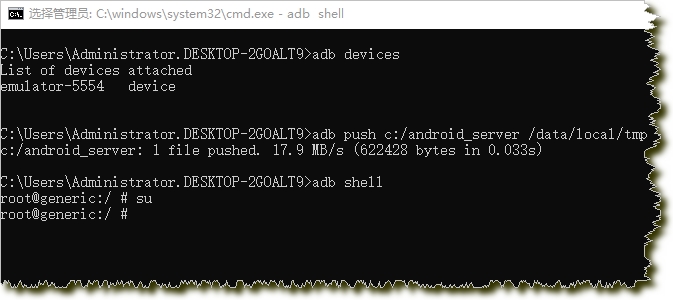

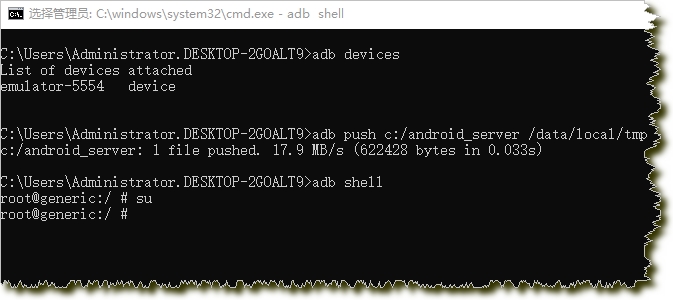

3. Ejecute el comando [adb shell]

4. Ejecute [su] para obtener autoridad de root

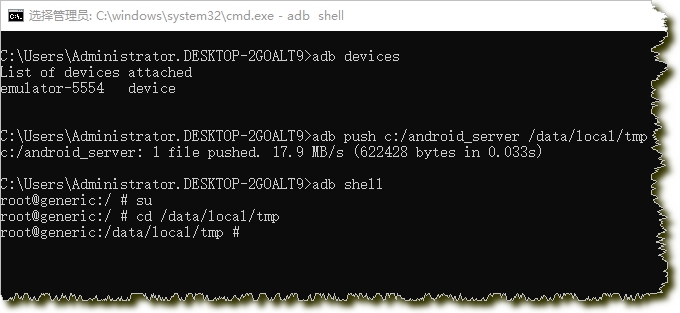

5. Ejecute [cd / data / local / tmp] para cambiar la ruta a / data / local / tmp

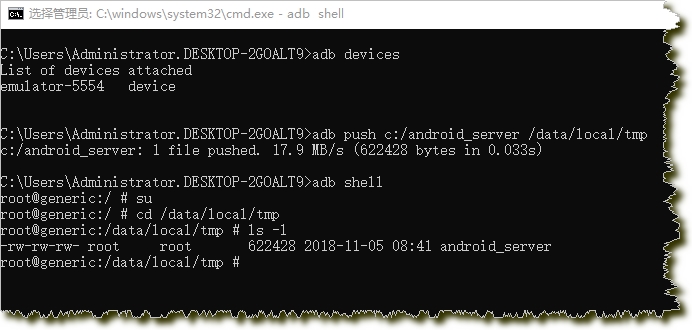

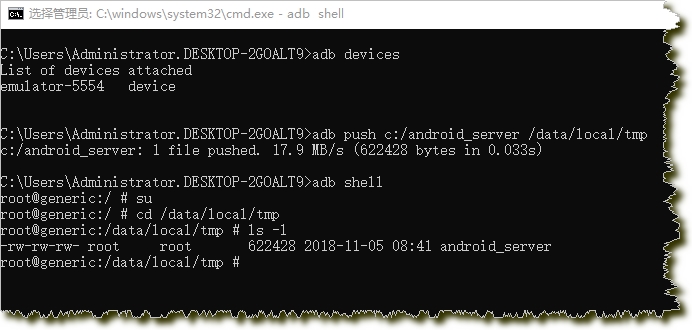

6. Ejecute [ls -l] para consultar todos los archivos en el directorio y leer y escribir permisos

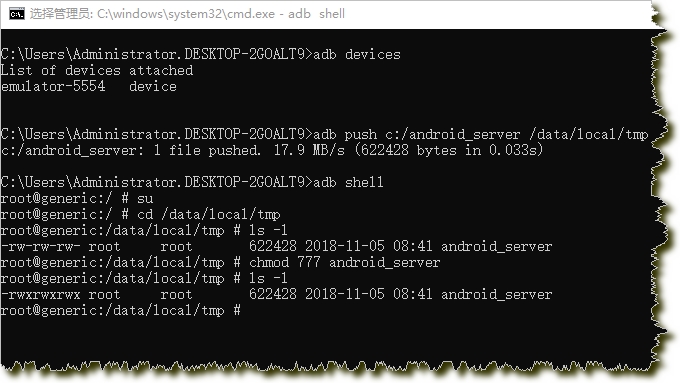

7. Ejecute [chmod 777 android_server] para modificar los permisos del archivo android_server a los permisos 777

8. Ejecute [ls -l] nuevamente para ver si los permisos del archivo se han modificado correctamente

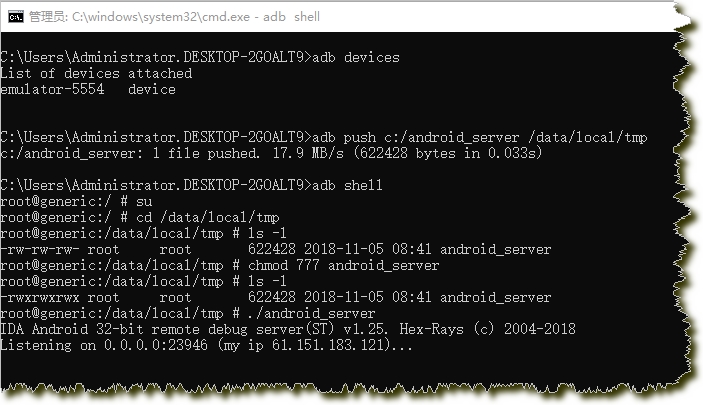

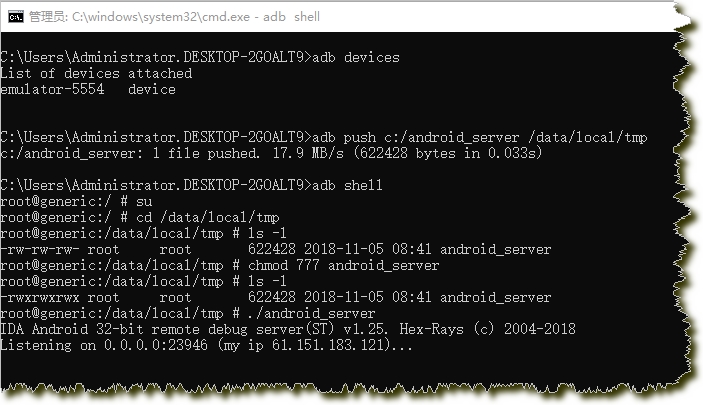

9. Ejecute [./android_server] para iniciar android_server

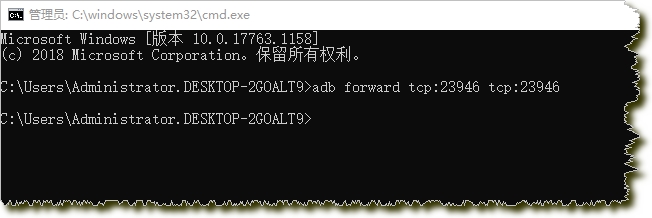

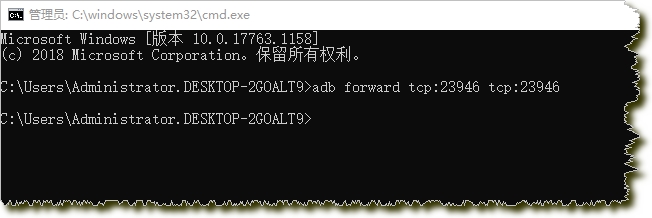

10. No cierre la ventana original, vuelva a abrir una nueva ventana CMD, ejecute [adb forward tcp: 23946 tcp: 23946 ] para el reenvío de puertos

11. Abra el APK para depurarlo en el simulador

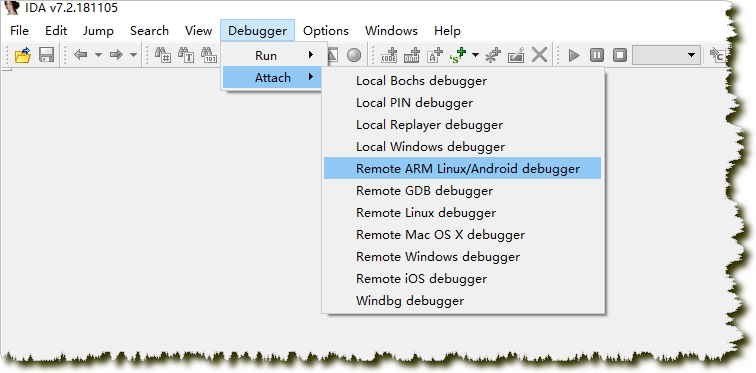

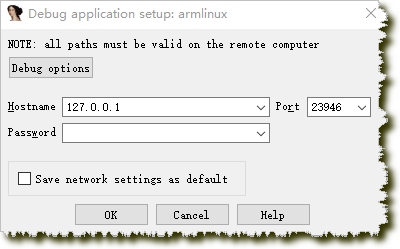

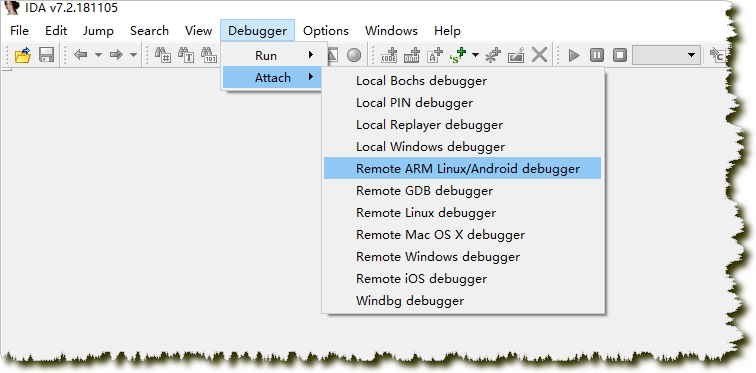

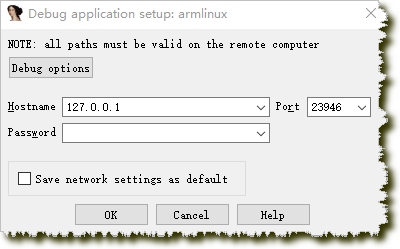

12. Abra IDA y seleccione Debugger-> Attach-> Remote ARM Linux / Android depurador

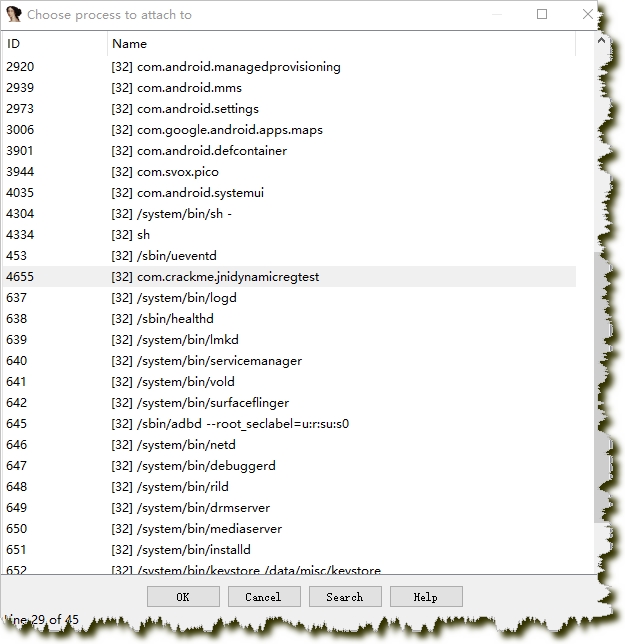

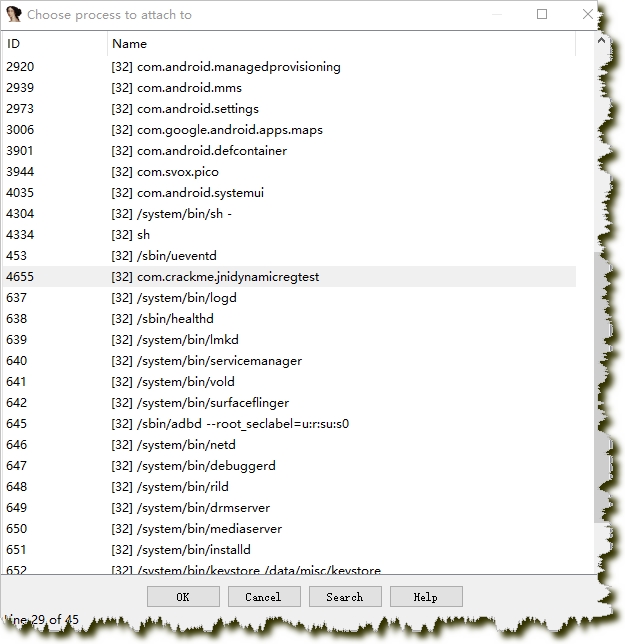

14. Seleccione el proceso a depurar y haga clic en Aceptar. Si no ve el nombre del proceso en este paso, prueba que no tiene permiso de root. ¡Debe verificar si la imagen del sistema instalado se ha rooteado y si el comando su se ejecuta correctamente en el shell abd!

15. En este punto, IDA se ha adjuntado al proceso y se ha desconectado con éxito. Presione la tecla de acceso directo F9 para ejecutar el programa.