1: La función de SetUID

Solo los programas binarios ejecutables pueden establecer permisos SUID. (No tiene sentido establecer otros archivos), el ejecutor del comando debe tener permiso x (ejecutar) para el programa, y el ejecutor del comando obtiene la identidad del archivo del programa al ejecutar el programa (el alma se adjunta durante la ejecución del programa El propietario del archivo es equivalente al comando de transformación), el permiso SetUID significa que es válido durante la ejecución del programa, lo que significa que el cambio de identidad solo es válido durante la ejecución del programa.

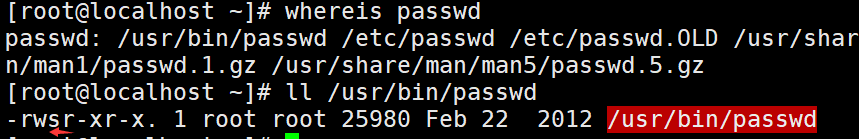

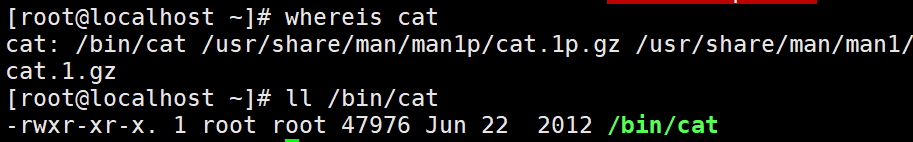

El comando passwd tiene permiso SetUID, por lo que los usuarios comunes pueden modificar sus propias contraseñas.

En la autoridad del propietario, s es la autoridad SUID, en el grupo perteneciente, s es la autoridad SGID, y en otros, s es la autoridad SBID.

El comando cat no tiene permiso SetUID, por lo que los usuarios comunes no pueden ver el contenido del archivo / etc / shadow

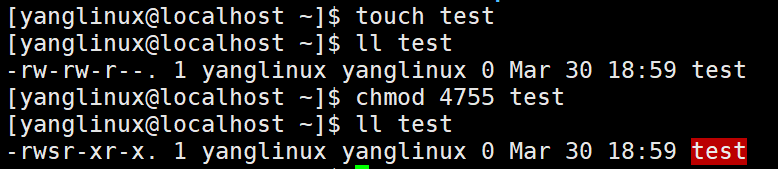

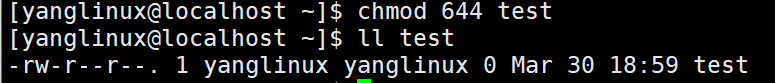

2: Establecer el método SetUID

4 representa SUID, 2 representa SGID, 1 representa SBID 7 representa SUID, SGID, SBID, nombre de archivo chmod 4755; nombre de archivo chmod u + s

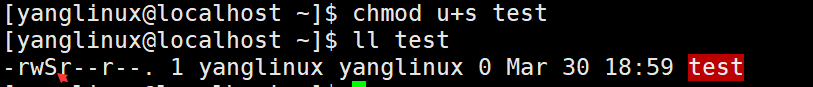

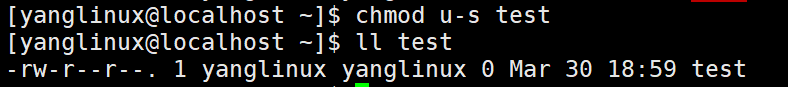

Si usa chmod u + s test

s está en mayúscula. Esto se debe a que está mal. Debido a que la descripción de la función de SetUID enfatiza que el ejecutor del comando debe tener autoridad de ejecución para el programa, informará un error.

3: El método para cancelar SetUID

Use el comando chmod para modificar los permisos del archivo a los anteriores. O use el nombre del archivo chmod us para modificar.

4: UID peligroso

Es mejor no modificarlo casualmente.

5: El rol de SetGID para archivos:

Solo los programas binarios ejecutables pueden establecer permisos SGID; el ejecutor del comando debe tener permisos x (ejecutar) en el programa; cuando se ejecuta el comando, la identidad del grupo se actualiza al grupo del archivo del programa, y los permisos SetGID son solo Este programa es válido durante la ejecución del programa, lo que significa que el cambio de identidad del grupo solo es válido durante el programa.

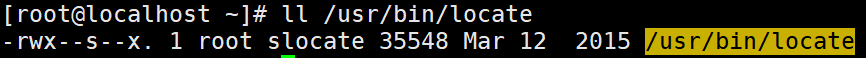

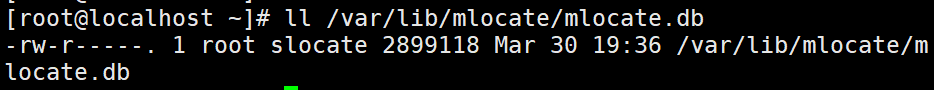

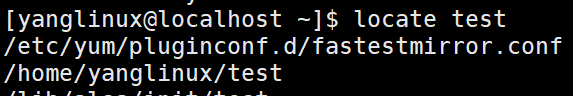

Use el comando localizar para buscar la ubicación del archivo (no se puede encontrar el archivo creado en el directorio tmp), porque este comando se encuentra en la base de datos ![]() , por lo que la velocidad es rápida, pero debe usar updatedb para actualizar la base de datos antes de usarla.

, por lo que la velocidad es rápida, pero debe usar updatedb para actualizar la base de datos antes de usarla.

/ usr / bin / localizar es un programa binario ejecutable al que se le puede dar un SGID. El usuario ejecutor yanglinux tiene permiso de ejecución en el comando / usr / bin / localizar. Cuando se ejecuta el comando de localización, la identidad del grupo se actualiza al grupo de deslave y el equipo de deslave / var La base de datos /lib/mlocate/mlocate.db tiene permisos r, por lo que los usuarios comunes pueden usar el comando de localización para consultar la base de datos mlocate.db. Una vez que finaliza el comando, la identidad del grupo del usuario yanglinux vuelve al grupo yanglinux.

6: El rol de SetGID para el directorio (la función especial SUID no tiene esta función)

Los usuarios ordinarios deben tener permisos r y x en este directorio para ingresar a este directorio; los usuarios comunes en este grupo efectivo del directorio se convertirán en un grupo de este directorio; si los usuarios comunes tienen permisos w en este directorio, el valor predeterminado para los archivos nuevos El grupo de género es el grupo de género de este directorio.

Configuración: chmod g + s archivo / directorio o chmod 2755 directorio / nombre de archivo

Eliminar: chmod gs file / directory o chmod 755 directory / file name

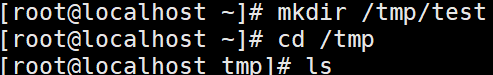

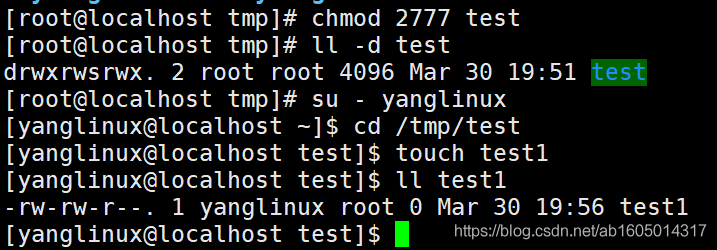

7: posición de adhesión SBIT (Sticky BIT)

El bit fijo actualmente solo es válido para el directorio; los usuarios normales tienen permisos w y x en el directorio, es decir, los usuarios comunes pueden tener permisos de escritura en este directorio; si no hay bit fijo, porque los usuarios normales tienen permisos w, todos pueden eliminar este directorio Todos los documentos, incluidos los creados por sus usuarios especiales. Una vez que se proporciona el bit adhesivo, excepto que la raíz puede eliminar todos los archivos, los usuarios comunes pueden eliminar los archivos creados por ellos mismos, incluso si tienen permiso w, pero no pueden eliminar los archivos creados por otros usuarios. La función principal es evitar que los archivos creados en este directorio sean eliminados por otros usuarios para el directorio de permisos 777.

Configuración: nombre del directorio chmod 1755 o nombre del directorio chmod o + t

Eliminar: nombre del directorio chmod 777 o nombre del directorio chmod ot