servidor proxy squid

¿Cuál es el calamar?

Squid es un software de proxy, proporcionada a modo de almacenamiento en caché para los usuarios para acelerar el acceso a la Web filtrado Web de control de acceso de usuario, puede darse cuenta de HTTP y FTP, DNS y consultas, aplicaciones SSL, tales como el almacenamiento en caché de proxy, muy potente

calamar función de proxy : la aceleración de caché, ocultar la dirección IP, la capa de aplicaciones de filtrado ACL

componentes principales del calamar (por defecto)

Nombre del servicio: Calamar

El programa principal: / usr / sbin / squid

La ubicación principal fichero de configuración: /etc/squid/squid.conf

Escuchando número de puerto TCP: 3128

El archivo de registro de acceso predeterminado: /var/log/squid/access.log

proxy de avance, de proxy y proxy transparente diferencias y características inversas:

alero agente: 1 para visitar la dirección de destino de otro anfitrión, proporcionando una ruta de acceso más eficiente

2 puede jugar un papel de un tampón para mejorar la eficiencia del uso de la red

3. .Tenemos un papel escondido

Proxy inverso: 1. garantizar la seguridad de la red, por lo general como un proxy inverso para acceder a la dirección de red pública

2. balanceo de carga para optimizar el sitio de carga a través del servidor proxy inverso

Proxy transparente: 1. El cliente no necesita saber que hay un servidor proxy, que se utiliza para el reenvío NAT

2. No establezca el acceso al proxy puede ser enviado a otra dirección a través de un servidor proxy, que se utiliza para el servidor de seguridad del servidor de puerta de enlace

los archivos de configuración de calamar parámetros comúnmente usados

http_port 3128 \\监听的端口,还可以只监听一个IP http_port 192.168.0.1:3128

cache_mem 64MB \\缓存占内存大小

maximum_object_size 4096KB \\最大缓存块

reply_body_max_size 1024000 allow all \\限定下载文件大小

access_log /var/log/squid/access.log \\访问日志存放的地方

visible_hostname diaodu.renjie.com \\可见的主机名

cache_dir ufs /var/spool/squid 100 16 256

#ufs:缓存数据的存储格式

#/var/spool/squid 缓存目录

#100:缓存目录占磁盘空间大小(M)

#16:缓存空间一级子目录个数

#256:缓存空间二级子目录个数

cache_mgr [email protected] \\定义管理员邮箱

http_access deny all \\访问控制agencia tradicional

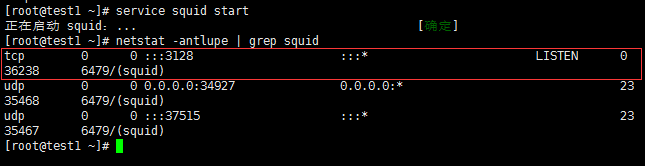

1. Descargar e instalar el servidor squid e iniciar el servicio

yum -y install squid

Servicio de calamar empezar

Comprobar el uso de puertos lanzamiento OK

2. Configurar la tarjeta de red del cliente de manera que normalmente no pueden acceder

3. Conjunto de agente de configuración de cliente (configuración del navegador red de acogida barrera de acceso de proxy)

Después de configurar un agente de bien y de nuevo puede ir en línea

Añadido: compilar e instalar pasos

tar zxf calamar-3.4.6.tar.gz

cd Calamar-3.4.6 /

./configure --prefix = / usr / local / squid --sysconfdir = / etc --enable-arp-acl --enable-linux-netfilter --enable-linux-tproxy --enable-async-io = 100 - -enable-sondeo enable-gnuregex

--prefix = / usr / local de calamar /: directorio de instalación

--sysconfdir = / etc: modificar el archivo de configuración por separado en un directorio diferente

--enable-arp-AD: la regla puede ser proporcionada por gestionado directamente por el cliente MAC, para evitar que el cliente mediante la suplantación de IP

--enable-linux-netfilter: el uso de un filtro de núcleo

--enable-linue-tproxy: soporte para el modo transparente

--enable-async-io = valor: asíncrono I / O, la mejora del rendimiento de almacenamiento, lo que equivale -enable-pthreads --enable-storeio = UFS, aufs // --with-pthreads --with-aufs-thread = valor

-Err-idioma enable = "Simplify_Chinese": Mensaje de error de lenguaje

--enable-subrayado: permite que la URL es subrayada

--enable-encuesta: se utiliza el modo Poll () para mejorar el rendimiento

--enable-gnuregex: el uso de GNU expresión regular

useradd -M -s / sbin / squid nologin

chown -R squid: / usr / local / squid / var

optimización de la ruta: ln -s / usr / local / squid / sbin / * / usr / local / sbin /

Proxy transparente

Es decir, en el caso de un servidor de seguridad, instalar el proxy squid a cabo para lograr en el servidor de puerta de enlace a Internet

Servidor proxy de pasarela cortafuegos: eth0: 192.168.0.21

eth1: 192.168.1.1

servidor web: 192.168.1.101

Probador: 192.168.1.100

1. Descargar e instalar el calamar

yum -y install squid

2. Configurar iptables política de cortafuegos en el servidor de puerta de enlace

iptables -t nat -I PREROUTING -i eth1 -s 192.168.1.0/24 -p tcp --dport 80 -j REDIRECT --to 3128

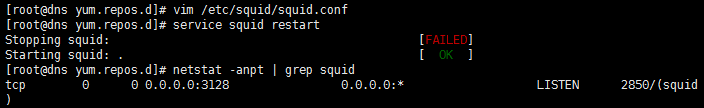

3. Modificar el archivo de configuración

vim /etc/squid/squid.conf

http_port 3128 transparente

Nota: Después de modificar el reinicio siguiente figura se ha detectado un error

solución:

Editar archivo de configuración squid.conf para añadir

vim /etc/squid/squid.conf

visible_hostname squid.packet-pushers.net

Reiniciar servicio

descubrimiento de acceso no se puede hacer política de SNAT se puede acceder fuera de la página

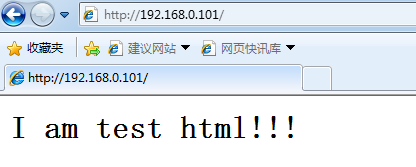

Proxy inverso (aceleración cdn)

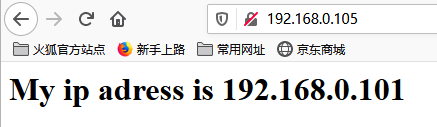

Servidor: 192.168.0.101

Agente: 192.168.0.105

Cliente: 192.168.0.100

1. servidor web instalado

2. Agente de descarga e instalar el calamar

yum -y install squid

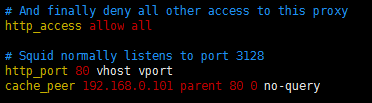

3. Modificar el archivo de configuración, modificar y agregar los siguientes parámetros

vim /etc/squid/squid.conf

http_acces permitir que todos

http_port 80 vHost vport

cache_peer 192.168.0.101 matriz 80 0 sin consulta

cache_peer: política de almacenamiento en caché; 172.25.254.4 (IP del servidor, el servidor de caché permite a los clientes a la vista); los padres: no hay agentes de copia de seguridad; 80: puerto del servidor 80; 0: ningún puerto de copia de seguridad; sin consulta: sin repuesto apoderado

4. Iniciar el servicio con el cliente para acceder al servidor proxy si la prueba es satisfactoria

Servicio de calamar empezar

Añadido: puede revertir el software comúnmente usado de proxy, así como barniz y nginx

el control de acceso de calamar

Editar archivo de configuración squid.conf define una ACL

vim /etc/squid/squid.conf

Formato: acl tipo de contenido de lista Nombre de la lista Lista

Limitar la lista de ACL definida

http_acces permiten denegar el nombre de la lista

También se puede permitir que varios segmentos de LAN en línea durante las horas de trabajo

acl src Mylan 192.168.100.0/24

acl tiempo de trabajo el tiempo MTWHF 08: 30-17: 30

http_acces permitir que el tiempo de trabajo Mylan

http_acces niegan todo

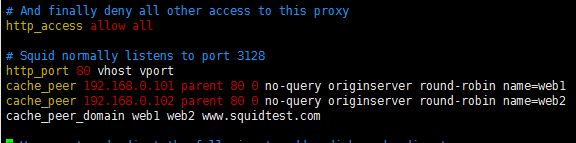

servicio del planificador de calamar

Agente: 192.168.0.105

Servidor: 192.168.0.101 y 192.168.0.102

Cliente: 192.168.0.100

Modificar el archivo de configuración y añadir los parámetros siguientes

vim /etc/squid/squid.conf

http_acces permitir que todos

http_port 80 vHost vport

cache_peer 192.168.0.101 matriz 80 0 sin consulta originserver nombre de round-robin = web1

cache_peer 192.168.0.102 matriz 80 0 sin consulta originserver nombre de round-robin = web2

Inicio o reinicio del servicio de prueba

Haga clic en Actualizar para reemplazar la página