Para hacer preguntas

- Una característica importante de la base de datos es que los datos pueden ser compartidos

- El intercambio de datos traerá inevitablemente problemas de seguridad de bases de datos

- sistema de base de datos de intercambio de datos no puede ser compartida incondicional

Descripción de la seguridad del ordenador

En primer lugar, la seguridad informática

seguridad del sistema informático

para establecer un sistema informático y una variedad de medidas de seguridad para proteger el ordenador sistemas de hardware, software y datos para evitar su accidental o motivos maliciosos del sistema han sido dañados, fugas y otros datos se han cambiado o .

Hay tres tipos de problemas de seguridad del sistema informático

- Clase de seguridad técnica

- clase de gestión de seguridad

- Política, Derecho

En segundo lugar, las normas de seguridad Introducción

1. TCSEC / TDI normas básicas de contenido

a partir de cuatro indicadores que describen el nivel de la división de seguridad

➢ política de seguridad

➢ responsabilidad

➢ garantizar

➢ Documentos

2.TCSEC nivel de seguridad / TDI divide

➢ la fiabilidad del sistema aumentando gradualmente la credibilidad o

➢ entre los niveles de seguridad: orden parcial compatibilidad descendente

Sistema de arriba B2: todavía en la etapa teórica

CC

➢ declaraciones realizadas a nivel internacional reconoció estructura de seguridad

➢ los requisitos de seguridad en productos de información: requisitos funcionales de seguridad, requisitos de garantía de la seguridad

composición de texto CC

➢ Introducción y generales modelo

requisitos funcionales de seguridad ➢

➢ requisitos de garantía de seguridad

Base de Datos de Control de Seguridad

contorno

1. El uso ilegal de la base de datos

de usuarios ➢ legítimo escribir un programa de derivación de los mecanismos de DBMS y autorización, a través del acceso directo al sistema operativo, o modificar datos en la copia de seguridad de base de datos;

➢ aplicaciones de grabación directa o realizar operaciones no autorizadas

➢ por múltiples los tiempos de consulta legítima la base de datos de las que obtener algunos datos confidenciales

➢ socavar comportamiento de seguridad puede ser involuntaria, intencional, maliciosa

Los métodos comunes de control de la base de datos de seguridad 2.

➢ usuario identificación y autenticación

➢ control de acceso

➢ vista

➢ Auditoría

➢ almacenamiento de contraseñas

En primer lugar, identificar el ID de usuario y

la capa más externa de protección de seguridad proporcionada por el sistema

El método básico

de sistemas ➢ proporcionan una forma para que los usuarios identificar su nombre o identidad;

➢ sistema interno registra la identidad de todos los usuarios legítimos;

➢ Cada vez que un acceso a las solicitudes del usuario al sistema por el sistema para comprobar la identidad proporcionada por el usuario;

➢ a través de la identificación de la que proporciona el derecho a utilizar la máquina.

➢ identificación de usuario y la autenticación se pueden repetir

Los usuarios se identifican por su nombre o identidad

- Nombre de usuario / contraseña

➢ simple, fácil robar la gente - Cada buen usuario pre-acordado un procedimiento o función de cálculo

➢ El sistema proporciona un número aleatorio

➢ usuario se calcula de acuerdo con el procedimiento de cálculo o función propia acordado previamente

➢ identificar correctamente el sistema de la identidad del usuario basado en los resultados de usuario

En segundo lugar, el control de acceso

1. Mecanismos de control de acceso compuestas

➢ definen los derechos del usuario

➢ cheque autoridad legal

2. La composición de la subsistema de seguridad DBMS con derechos de usuario definidos y mecanismo de comprobación de la autoridad legal

3. El método de control de acceso utilizado

de control ➢ modificar para requisitos particulares de acceso (control de acceso discrecional, abreviado DAC): nivel C2; flexibles

➢ Mandatory Access Control (Control de acceso obligatorio, abreviado MAC): nivel B1; estrictas

4. Método de control de acceso autónomo

- Los mismos usuarios tienen diferentes derechos de acceso a diferentes objetos de datos

- Los diferentes usuarios tienen diferentes derechos sobre el mismo objeto

- Los usuarios también pueden acceder a su propia delegadas a otros usuarios

El método de control de acceso obligatorio

- Cada objeto de datos está marcado con un cierto densa

- Cada usuario se le concede un cierto nivel de licencia

- Para cualquier objeto, sólo los usuarios con una licencia legítima antes de que puedan acceder

En tercer lugar, el método de control de acceso de los autónomos

- Logrado mediante la concesión de sentencias SQL y comandos REVOKE

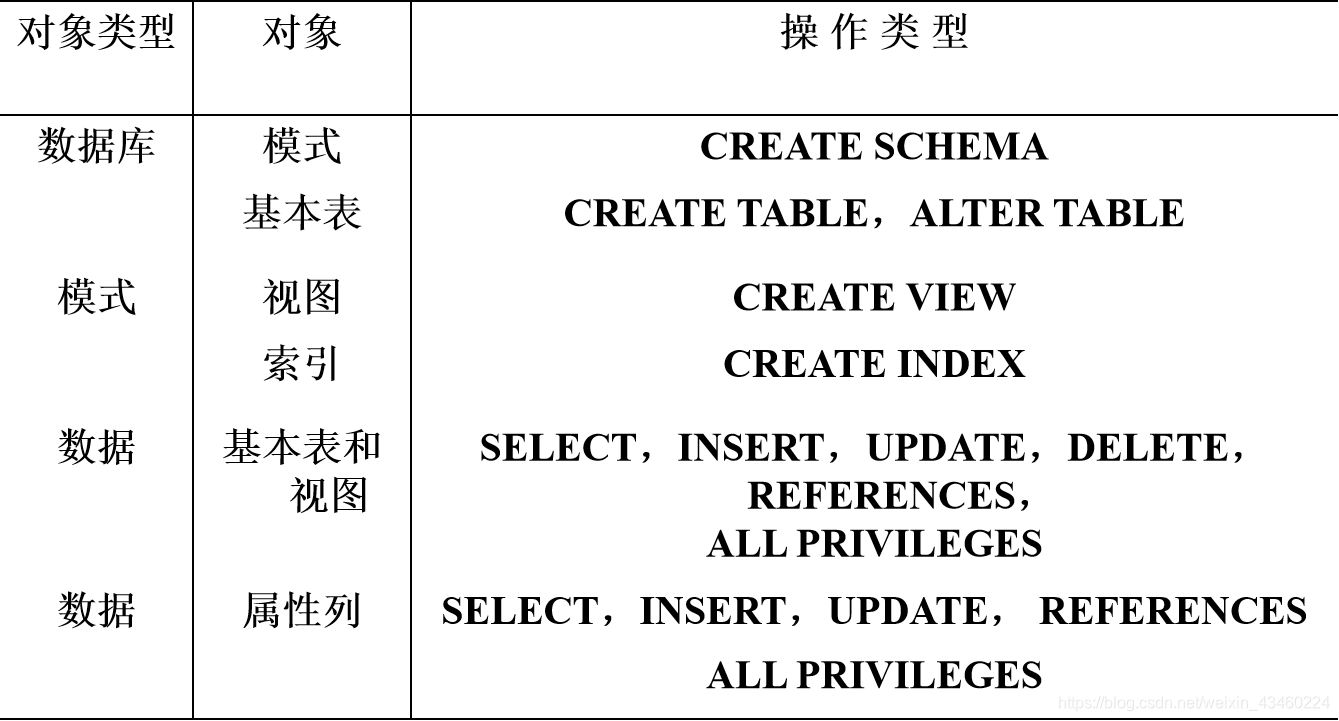

- Los permisos de usuario que

objeto de datos ➢

➢ tipo de operación - La definición de los derechos de acceso de usuario: el usuario puede definir qué tipos de operaciones sobre los objetos de base de la cual

- La definición de la autorización de acceso a que se refiere

En cuarto lugar, el reciclaje autorizada

1.GRANT

. 1) formato general:

GRANT <权限>[,<权限>]...

[ON <对象类型> <对象名>]

TO <用户>[,<用户>]...

[WITH GRANT OPTION];

2) La semántica:

especificar la autorización de operación será concedida al usuario de destino especificada operación especificada

Edición GRANT:

➢DBA

➢ creador de objetos de base de datos (es decir, el propietario del propietario)

de usuario ➢ posee los derechos de

acuerdo con los derechos de usuario

➢ uno o más usuarios específicos

➢PUBLIC (todos los usuarios)

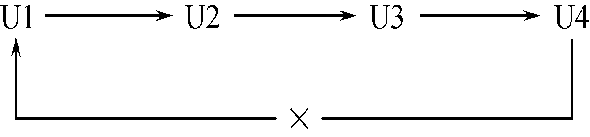

la cláusula WITH GRANT OPTION:

➢ especifique: lata a continuación, conceder

➢ no especificada: no puede propagación

no permite la circulación autorizada

2.REVOKE

1) puede retirar el permiso otorgado por sentencia REVOKE por el DBA u otra persona autorizada

declaraciones 2) REVOKE formato general es:

REVOKE <权限>[,<权限>]...

[ON <对象类型> <对象名>]

FROM <用户>[,<用户>]...;

mecanismo flexible de licencias de SQL

- DBA: todos los objetos tienen todos los permisos

diferentes permisos a diferentes usuarios ➢ - Usuario: Objetos ha establecido su propia autoridad operativo completo

➢ GRANT: conceder a otros usuarios - Los usuarios autorizados

➢ "seguir autorizando la" Licencia: subvención a continuación, - Todos los poderes otorgados a salir en el momento necesario y REVOKE declaraciones están disponibles para recuperar

3. Crear una base de datos de permisos de esquema

1) DBA lograr cuando la creación de un usuario

2) Formato de declaración CREATE USER

CREATE USER <username>

[WITH][DBA | RESOURCE | CONNECT]

En quinto lugar, la función de base

Un conjunto de permisos asociados con el funcionamiento de la base de datos llamada

➢ rol es un conjunto de permisos

➢ puede crear una función para un grupo de usuarios con los mismos derechos

➢ Para simplificar el proceso de autorización

1. Crear un papel

CREATE ROLE <角色名>

2. Autorización a los roles

GRANT <权限>[,<权限>]…

ON <对象类型>对象名

TO <角色>[,<角色>]

3. Coloque un papel concedido a otras funciones o usuarios

GRANT <角色1>[,<角色2>]…

TO <角色3>[,<用户1>]…

[WITH ADMIN OPTION]

4. Papel retirar el permiso

REVOKE <权限>[,<权限>]…

ON <对象类型> <对象名>

FROM <角色>[,<角色>]…

Seis, método de control de la fuerza el acceso para

controlar de forma autónoma inconvenientes de acceso

- Es posible que haya datos de "ninguna intención de revelación"

- Causa: Este mecanismo sólo por el acceso al control de seguridad de los datos, y los datos en sí no tiene ninguna etiqueta de seguridad

- Resolución: la política de control de acceso obligatorio para todos los objetos en el sistema de control principal

1. Mandatory Access Control (MAC)

➢ asegurar un mayor grado de seguridad

➢ No puede percibir o directamente de control

➢ adecuado para la clasificación estricta seguridad de los datos y la clasificación de los sectores fijos: militar, los departamentos gubernamentales

2. Las principales actividades de la entidad en el sistema es

el usuario real ➢ DBMS gestiona

los procesos ➢ nombre del usuario

3. El objeto del sistema es una entidad pasiva, que es operado por el principal

archivo ➢

➢ tabla il

➢ índice

➢ vista

4. marcador de sensibilidad (la etiqueta)

➢ alto secreto (Top Secret)

➢ secreta (Secret)

➢ creíble (Confidencial,)

➢ pública (Public)

la sensibilidad de la marca objeto llamado el nivel de licencia (autorización de nivel)

la sensibilidad de dichos marcadores de objetos para la clasificación de seguridad (Nivel de clasificación)

La regla de control de acceso obligatorio

(1) sólo cuando el cuerpo es igual o mayor que el nivel del objeto de la licencia densa,

el sujeto puede leer el objeto correspondiente

(2) sólo si el nivel secreto es igual al nivel de los principales objetos de la licencia, el sujeto

para escribir el objeto correspondiente

modificación de las reglas del

nivel de la licencia principal <= densa objetos conforme a objeto de escritura →

normas comunes

prohíben una licencia con un alto nivel de clasificación de seguridad de los objetos de datos de actualización corporal baja

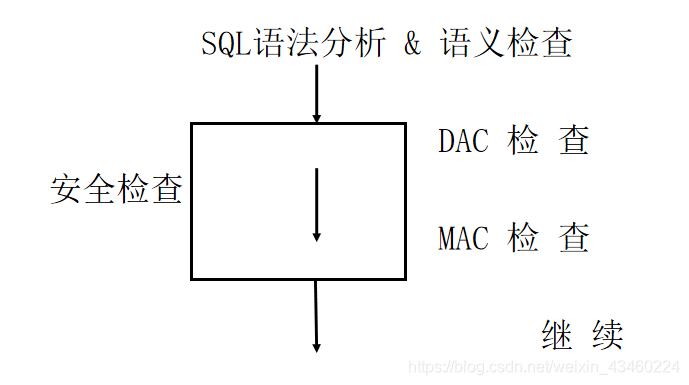

6.Dirección MAC del DAC

1) DAC y MAC juntos constituyen los mecanismos de seguridad del DBMS

2) Para lograr el primer DAC aplicación de MAC

➢ razones: de seguridad más alto nivel de seguridad proporcionado para incluir toda la protección de nivel inferior

control de seguridad DAC + MAC esquemática

Ver mecanismo

- Los datos confidenciales de los usuarios no tienen acceso a estos datos están ocultos, los datos de proporcionar un grado de protección de seguridad

➢ función principal es proporcionar independencia de datos, no cumple plenamente los requisitos de

➢ apoyo indirecto para lograr un predicado derechos de acceso definidos por el usuario

Auditoría (Audit)

En primer lugar, ¿cuál es la auditoría

de registro de auditoría ➢ (registro de auditoría)

de base de datos de usuario registra todas las operaciones en el anterior

➢ registros de uso de DBA de auditoría

para identificar el acceso no autorizado a los datos, personas, tiempo y contenido

➢ nivel C2 de seguridad que debe tener DBMS

En segundo lugar, la clasificación de auditoría

1. auditoría a nivel de usuario

➢ en una tabla de base de datos o vista que se crea auditoría

➢ grabar todos los usuarios de todos estos tabla o vista éxito y (o) los requisitos de acceso sin éxito y varios tipos de operaciones SQL

2. a nivel de sistema de auditoría

conjunto ➢DBA

➢ monitorear el éxito o el fracaso de la solicitud de inicio de sesión

operación en el control de las operaciones ➢ conceder y revocar y otros permisos de nivel de base de datos

En tercer lugar, la función de auditoría es opcional

➢ auditoría es mucho tiempo y espacio

➢ DBA dependiendo de los requisitos de la aplicación para la seguridad, la flexibilidad para abrir o cerrar la función de auditoría.

sentencia AUDIT: Poner la función de auditoría

comunicado NOAUDIT: cancelar la función de auditoría

cifrado de datos

Los datos en la base de datos ha sido comprometida en el almacenamiento y transporte de la prevención de

medios eficaces de

una idea básica cifrado

➢ de acuerdo con ciertos algoritmos a los datos en bruto (el término texto claro, texto plano) se convierte en el formato no puede ser reconocido directamente (el término texto cifrado, texto cifrado )

que no conocen el algoritmo de descifrado ➢ no conocer los datos contenidos

En segundo lugar, método de cifrado

1. Alternativamente Método

• utilizando una clave (clave de cifrado) convertir cada carácter a un carácter en el texto en claro a texto cifrado

2. El método de la sustitución de

los caracteres de texto claro se reordenan en un orden diferente

3. El método de mezclado

EE.UU. 1977 promulgado estándar de cifrado oficial: estándar de cifrado de datos (Data Encryption standard, conocido como DES)

En tercer lugar, los datos de la encriptación DBMS

➢ Algunos productos de bases de datos proporcionan rutinas de cifrado de datos

➢ Algunos productos de base de datos en sí no proporciona el programa de cifrado, sino que proporciona

una interfaz

El cifrado de datos se utiliza a menudo como una característica opcional que permite a los usuarios elegir

➢ cifrado y descifrado de datos es una operación relativamente mucho tiempo

el cifrado de datos y ➢ programa de descifrado se llevará una gran cantidad de recursos del sistema

➢ sólo debe cifrar datos altamente confidenciales

Base de datos estadística de Seguridad

En primer lugar, las características de la base de datos estadísticos

➢ permiten a los usuarios consultar el tipo de información agregada (como totales, medios

valor, etc.)

➢ No permita que una sola consulta la información de registro

En segundo lugar, las cuestiones de seguridad de base de datos estadísticos específicos

➢ canales encubiertos de la información

➢ derivados de consultas legítimas de información ilegal

Regla 1: Cualquier consulta se refiere a al menos N (N es suficientemente grande) de una grabación

Regla 2: elementos de datos intersección de dos consultas no pueden exceder el M

Regla 3: el número de cualquier consulta del usuario no puede exceder 1+ (N-2 ) / M

mecanismos de seguridad de bases de datos diseñadas:

tratar de socavar la seguridad de las personas que se necesita para obtener la costa de los intereses >>