El primer blog, este virus muy clásico, que se utiliza para empezar.

En primer lugar, la información sobre virus

Virus Nombre: Panda

MD5: 3520d3565273e41c9eeb04675d05dca8

SHA-1: bb1d8fa7ee4e59844c1feb7b27a73f9b47d36a0a

e7d2753d55876f89967727e909d7bcbdf36653a8be2c5f9f57789fec4d4284ed: SHA-256

tipos de archivos: Win32 EXE

tamaño de archivo: 61952 bytes

actores principales: 1 copia en el directorio del sistema y ejecución ;.

2. Agregar auto Kai;

3. Los archivos ocultos y carpetas;

4. Cierre los servicios de software antivirus y la funcionalidad de arranque automático;

6. exe infectada;

7. huésped infectado LAN;

8. Cierre red de intercambio;

9. descarga de transacciones remotas;

10. el tiempo de ejecución de comportamiento malicioso.

En segundo lugar, el medio ambiente y la herramienta de análisis de

entorno: Windows XP SP3 32 Wei

herramientas: OllyDbg, IDA Pro, Process Monitor , PEView.

En tercer lugar, el análisis de la conducta específica

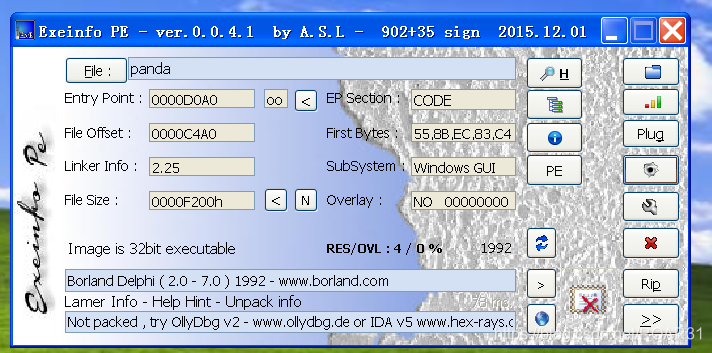

Ningún programa de virus de empacadores escrito por Delphi.

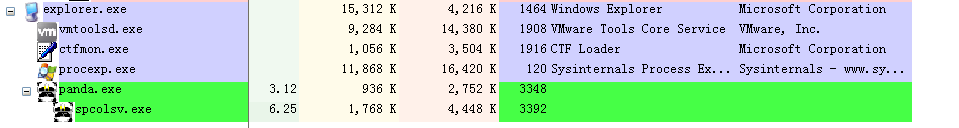

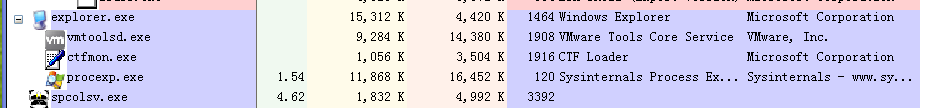

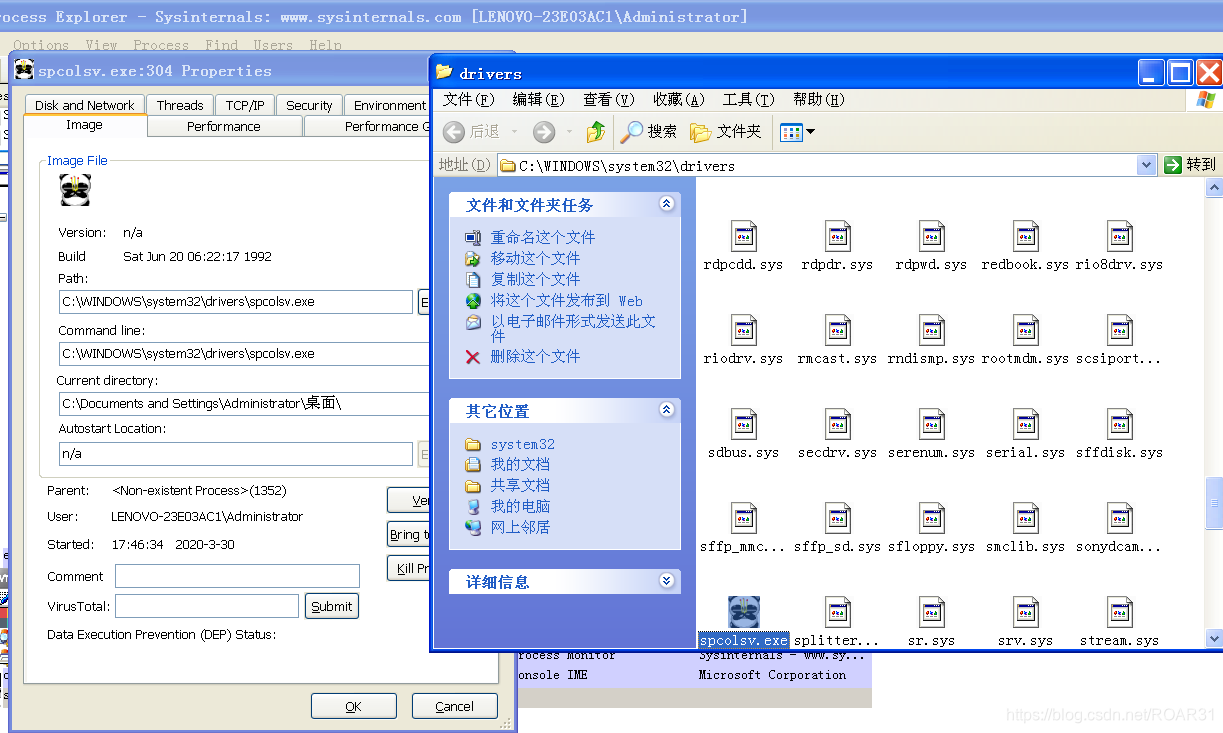

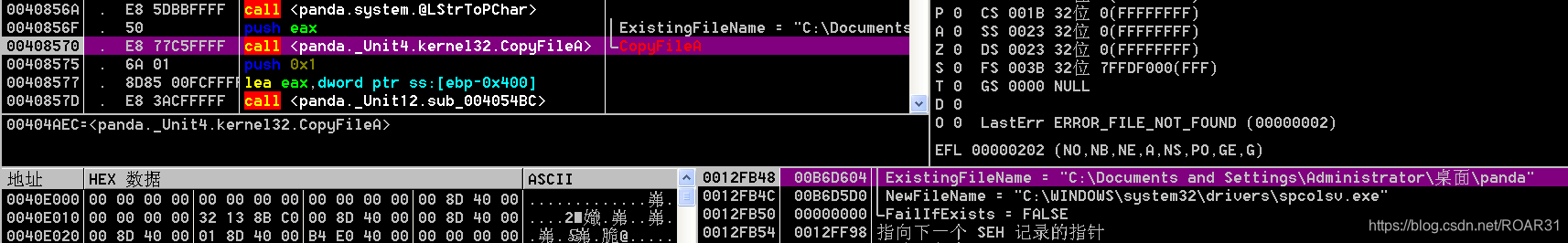

1. Copia del auto al directorio C: \ WINDOWS \ system32 bajo el directorio \ drivers y correr con nombre spcolsv.exe.

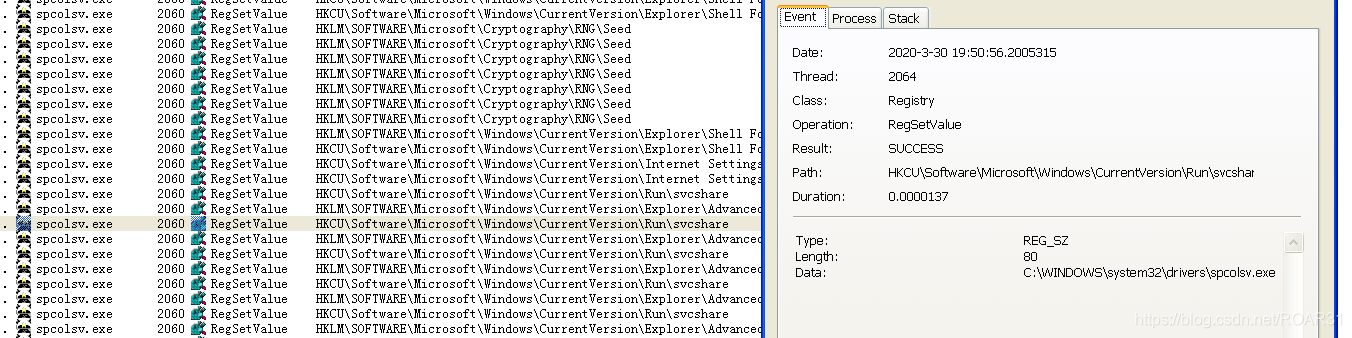

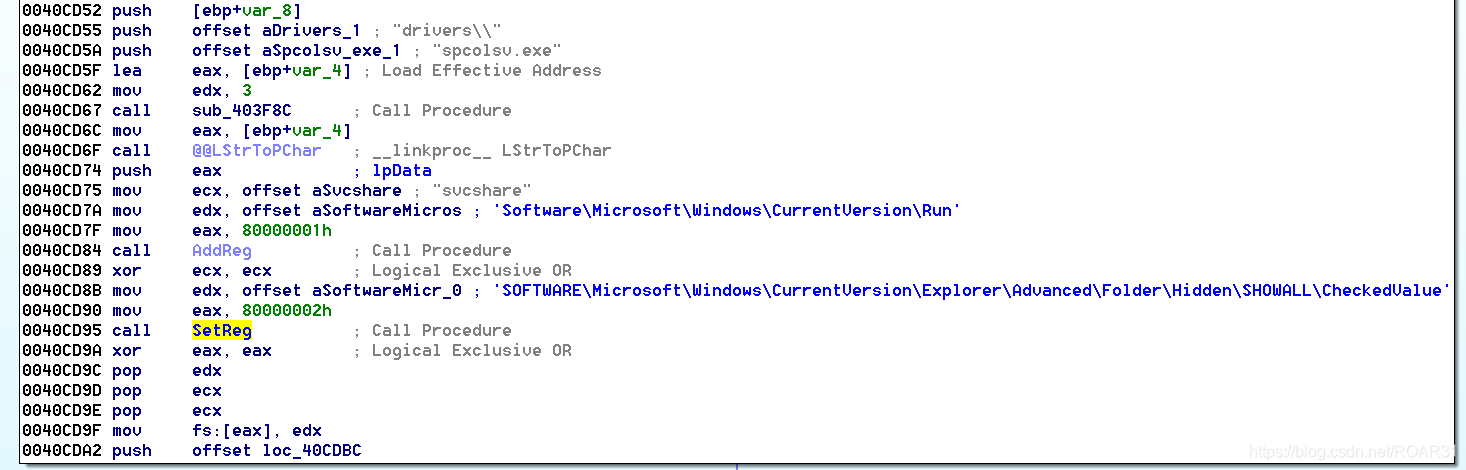

2. Añadir el virus desde el principio y establecer el "No mostrar archivos y carpetas ocultos"

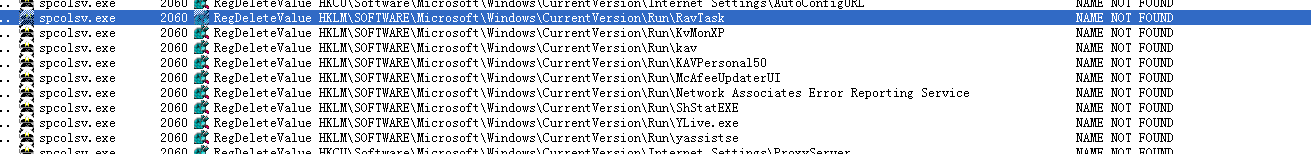

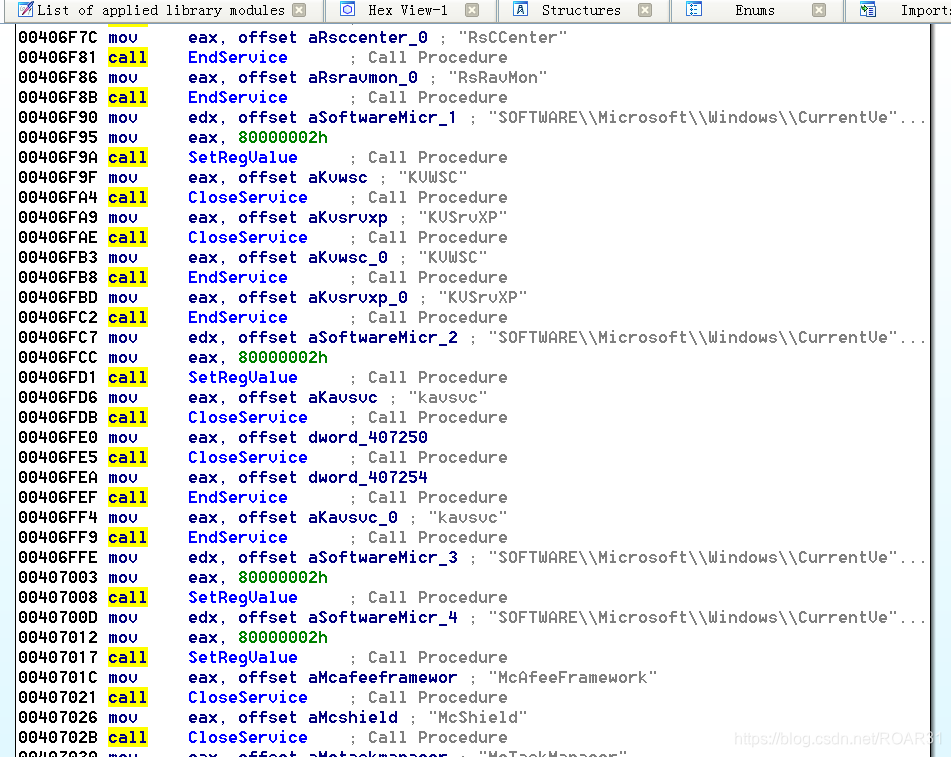

3. detener el software antivirus y parar desde el inicio de funciones de servicio

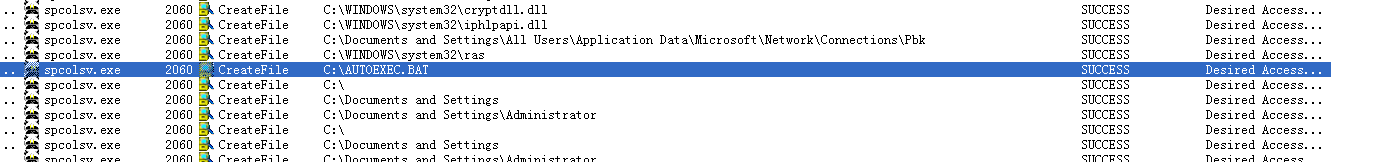

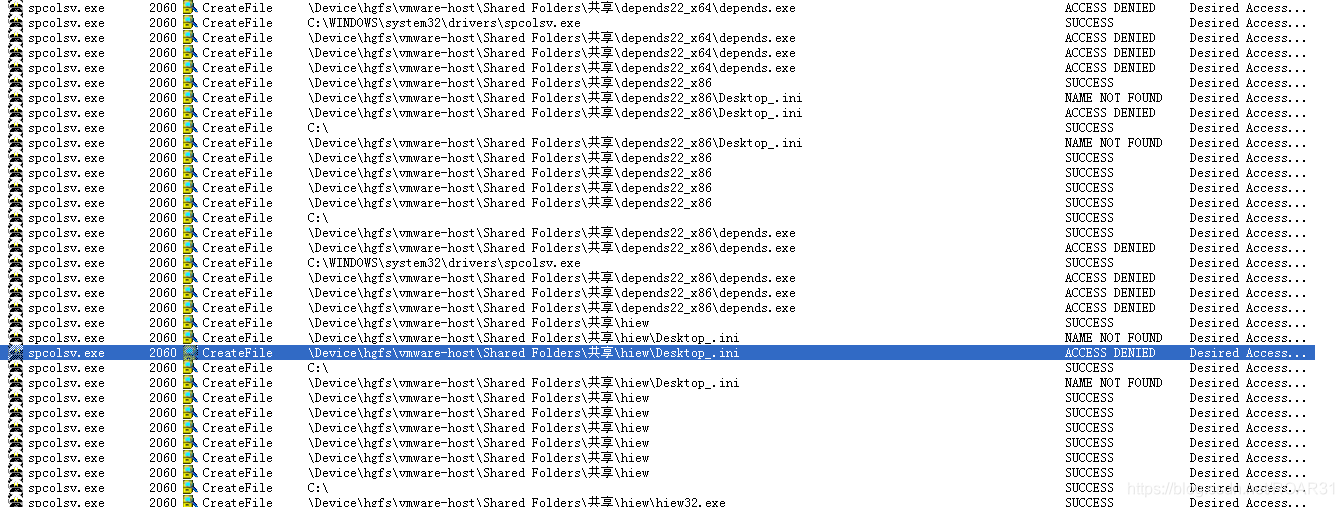

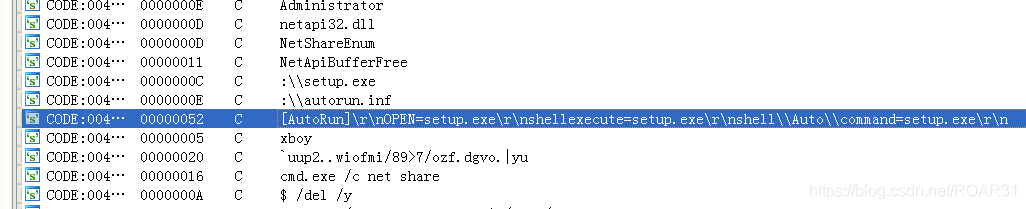

4. Crear el AUTOEXEC.BAT y Desktop.ini en cada directorio, la ejecución automática de forma automática setup.exe plazo.

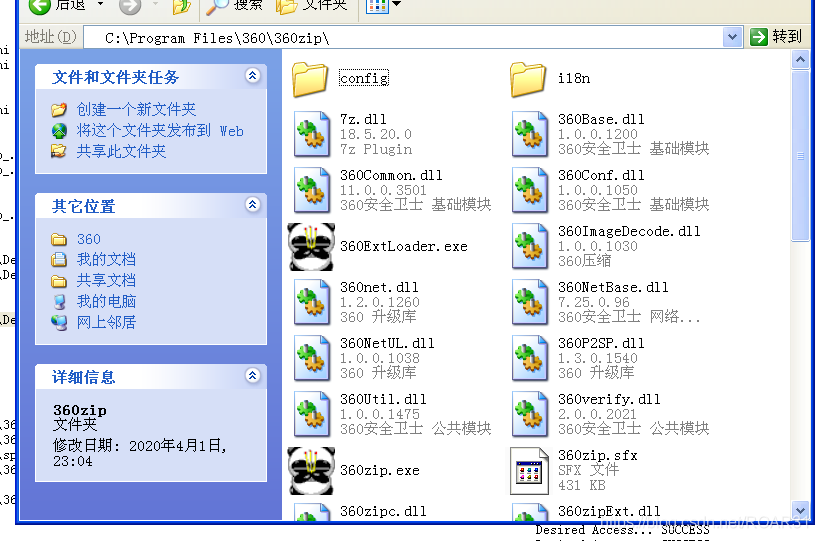

5. Modificar el icono exe

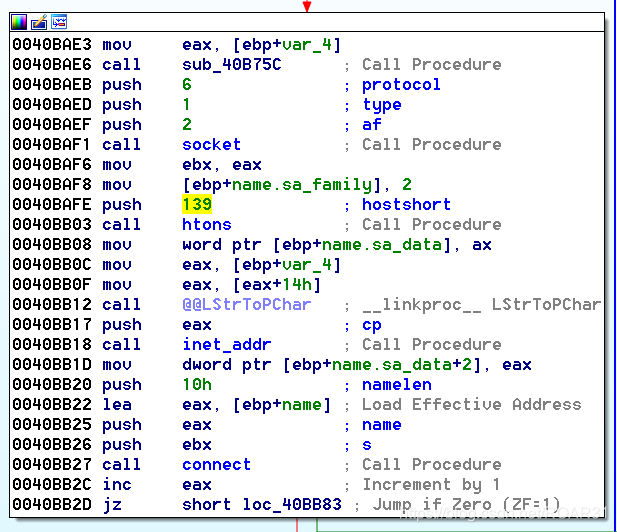

6. El puerto serie 139, 445 a través de la LAN.

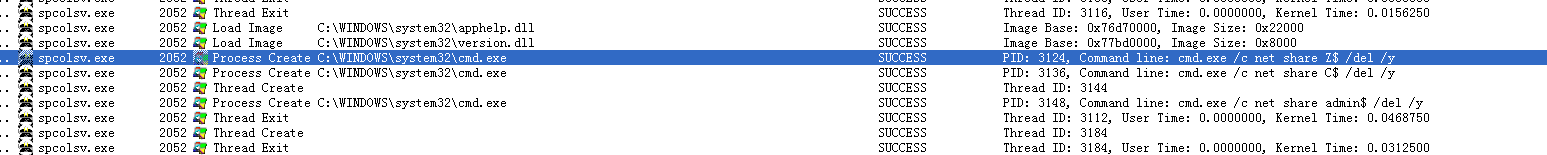

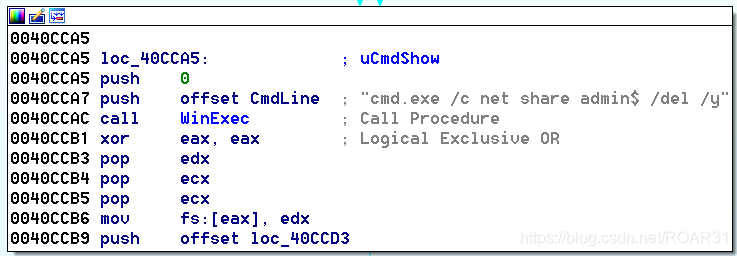

7. ejecutar el comando para apagar una parte neta recurso compartido de red.

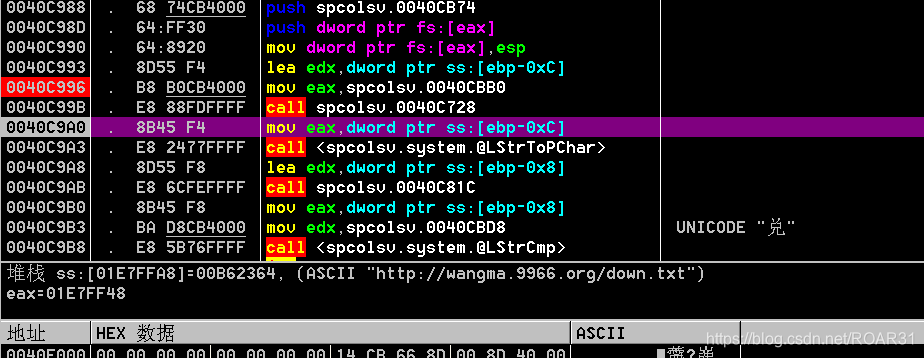

8. descifrar la URL y descarga.

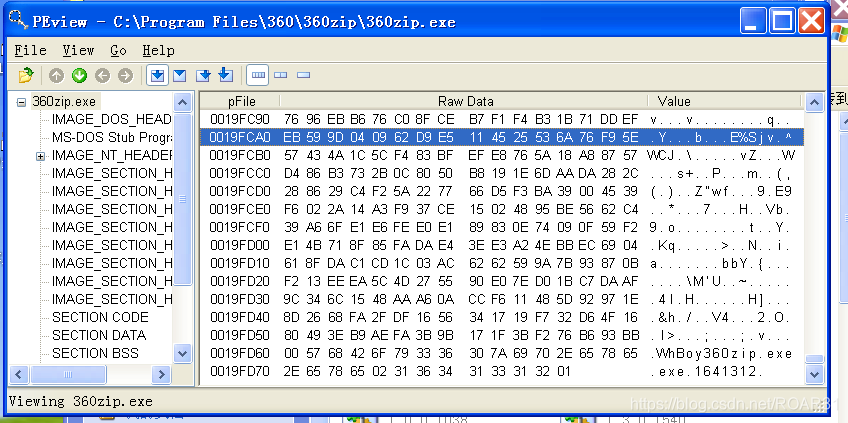

9. Agregar WhBoy el final del archivo exe + nombre del archivo original como la identidad de los archivos infectados.

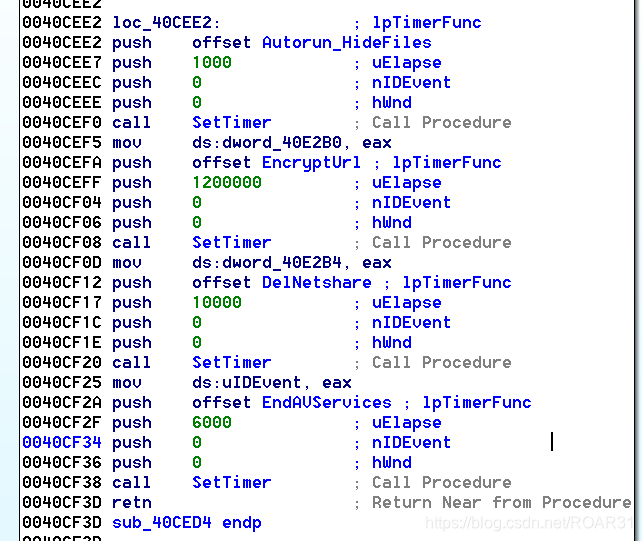

10. Para ajustar el temporizador, respectivamente, a intervalos de 1 segundo y 20 minutos, 10 segundos, seis segundos establecido desde el principio y no mostrar archivos ocultos, descifrar URL, recursos compartidos de red eliminar, terminar los servicios de software anti-virus.

En cuarto lugar, la solución

1. Terminar un proceso de spcolsv.exe;

2. Eliminar encuentra en C: \ Windows \ System32 \ drivers de archivo spcolsv.exe;

3. Eliminar del inicio de la entrada svshare llamado;

4. HKLM \ SOFTWARE \ Microsoft \ windows \ CurrentVersion \ Explorer \ Advanced \ Folder \ Hidden

cambio \ SHOWALL \ CheckedValue valor clave a 1;

5. Eliminar en cada AUTOEXEC.BAT camino, el Desktop.ini;

6. abierto el recurso compartido de red;

7. eliminación de la final de la infección exe identificar, a cambio del icono original;

8. reanudar la matanza suave.