1: ¿Qué es C / S y B / S arquitectura?

C / S arquitectura de software (es decir, a / cliente-servidor) cliente y el servidor en dos capas: la primera capa es una cota en el sistema cliente que indica a la lógica de servicio, la segunda capa está formada por una combinación de un servidor de base de datos de red. Simplemente significa que la primera capa es una capa de presentación del usuario, la segunda capa es la capa de base de datos. El cliente y el servidor conectado directamente a estos dos componentes son desempeña un papel importante.

B / S estructura de la primera capa es un navegador (es decir, el cliente) sólo las funciones de entrada y salida simples, la lógica de procesamiento de transacciones parte muy pequeña. Dado que los clientes no necesitan instalar el cliente, siempre y cuando el navegador será capaz de navegar por Internet, por lo que está previsto para una amplia gama de usuarios, la interfaz está diseñado para ser relativamente simple, común. La segunda capa es un servidor WEB, desempeña el papel de transferencia de información. Cuando un usuario quiere acceder a la base de datos, primero enviar una solicitud al servidor web, envía una solicitud al servidor de base de datos para acceder al servidor de base de datos después de la solicitud de reunificación WEB, la solicitud se basa en la instrucción SQL para lograr. La tercera capa es el servidor de base de datos, que mantiene las grandes cantidades de datos. Cuando el servidor de base de datos recibe un servidor WEB solicitud, se procesa la instrucción SQL, y envía los resultados devueltos al servidor web, los resultados de los datos siguiente, el servidor WEB recibirán enviado conversión al navegador como texto HTML.

2: ¿Cuál es el protocolo ARP?

ARP (Address Resolution Protocol) es ARP . El argumento más sencilla es: en Ethernet IP, cuando el protocolo de capa superior a un contrato, con la dirección IP del nodo, ARP será capaz de proporcionar la dirección MAC del nodo.

3: ¿Qué es una red de área amplia red de área local y?

red de área amplia (WAN, intranet pública, extranet), es lo que nos referimos generalmente a la Internet, es una red en todo el mundo. Red de área local (LAN, red privada, red interna), con respecto a la red de área amplia (WAN), se refiere principalmente a la red de ordenadores dentro de una pequeña gama. Esta "pequeña escala" puede ser una familia, una escuela, una empresa o un departamento gubernamental. red pública de BT se refiere a menudo, la red externa, es decir, una red de área amplia (WAN); BT a menudo se refiere a la red privada, red interna, es decir, una red de área local (LAN). Para aplicar a una red de área amplia después de cada ordenador (u otro dispositivo de red) tiene una o más direcciones IP WAN (o de la red pública, red externa dirección IP), la dirección IP WAN generalmente pagar al ISP, WAN las direcciones IP no puede repetirse; cada ordenador (u otro dispositivo de red) tiene sobre una red de área local (LAN) o una pluralidad de dirección IP de la LAN (o red privada, una dirección IP), la dirección IP local asignado a la LAN interna , direcciones IP diferentes LAN se puede repetir y no se afectan entre sí.

4: ¿Qué es un proceso de comunicación zócalo breve toma basado en el protocolo TCP ?.

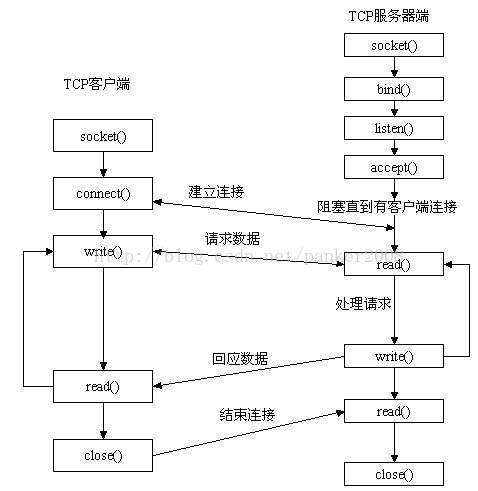

Socket conocido como "socket", es un sistema para proporcionar un método para comunicaciones de red. No es un protocolo que no especifica cómo el equipo debe transmitir información, sino que proporciona a los programadores una interfaz para enviar mensajes, los programadores un método que utiliza esta interfaz, enviar y recibir mensajes .Socket describe un par de puertos IP y que simplifica el funcionamiento del programador para saber IP de la otra y el puerto puede enviar mensajes entre sí, a continuación, los mensajes enviados por el proceso de servidor, socket contiene la comunicación entre las partes, a saber, el cliente y el servidor.

procedimiento socket muestra a continuación.

Procedimiento general del servidor TCP está programado:

1, para crear un socket, una ranura de función ();

SOCKET SocketListen = socket (AF_INET, SOCK_STREAM, IPPROTO_TCP);

2, para establecer el atributo socket, una setsockopt función (); * Opcional

3, la información de la dirección IP y el puerto a la toma de la unión, con la función bind ();

SOCKET_ERROR = bind (SocketListen, (const sockaddr *) y addr, sizeof (addr))

4, abra el monitor, con la función () Escucha;

SOCKET_ERROR == escuchar (SocketListen, 2)

5, está conectado para recibir al cliente servido función () por Aceptar;

SOCKET SocketWaiter = aceptar (SocketListen, _Out_ struct sockaddr * addr _Inout_ int * addrlen) ;

6, enviar y recibir datos, un envío de función () y recv (), o un read () y write ();

7, de una conexión de red;

closesocket (SocketListen);

closesocket (SocketWaiter);

8, cerca del monitor;

SOCK_STREAM Esta característica es decir, cada conexión debe ser establecida antes del envío y recepción de datos a través de la conexión orientado a la conexión, la red de comunicación es tal SOCK_DGRAM Protocolo de usuario Protocolo de datagramas, que es conexión y no fiable.

Programación pasos generales TCP cliente son:

1, para crear un socket, una ranura de función ();

2, para establecer el atributo socket, una setsockopt función (); * Opcional

3, la información de la unión de la dirección IP y el puerto de la toma de corriente, una función bind (); * Opcional

4, propiedades de deformación permanente como la dirección IP y el puerto para ser conectados entre sí;

5, el servidor de conexión, una función Connect ();

6, enviar y recibir datos, un envío de función () y recv (), o un read () y write ();

7, la conexión de red cerrada; intsend (_In_SOCKETs, // enviar a la que socket, aceptan el socket devuelto _In_const char * buf, _IN_ int len, int flags _IN_.);

5: ¿Cuál es la razón para el paquete de palo de toma de lo que causó el paquete es pegajosa paquete de palo cuyo caso pasaría el fenómeno ???

paquete palillo de: una pluralidad de paquetes de datos se almacenan continuamente en una memoria intermedia continua, cuando la lectura de la transmisión de paquetes de datos no se puede determinar desde la aparición de la banda de límite, mientras que el uso de una cierta magnitud estimada para datos de lectura, si ambos cuando el dedo no coincidirá con tamaño de varios paquetes de datos enviados por el remitente al destinatario recibe palo en un paquete, desde el buffer de recepción para ver, después de una primera de paquetes de datos inmediatamente antes del final de un paquete de datos.

La razón para el fenómeno stick pack es multifacético, ambos pueden ser causados por el remitente, también puede ser causada por el receptor.

Inducida viscosidad paquete remitente es en sí misma causada por el protocolo TCP, TCP para mejorar la eficiencia de transmisión, el remitente a menudo suficientes datos recogidos después de una transmisión de paquetes de datos. Si la transmisión de datos sucesivos son pequeñas, por lo general a una red TCP transmitirá algoritmo de optimización de acuerdo con una síntesis de estos paquetes de datos, de modo que el lado de recepción recibe el paquete de datos pegajosa.

Stick destinatario del paquete es causado debido a que el proceso de usuario destinatario no recibe datos a tiempo, lo que resulta en el fenómeno de stick pack. Esto es porque los datos recibidos en el primer sistema receptor que recibe búfer de lectura de datos de usuario proceso de la memoria intermedia, el paquete de datos anterior aún no ha sido eliminado si el proceso de usuario el siguiente paquete de datos llega, entonces el siguiente paquete de datos después de que el sistema se pone en la parte delantera un paquete de datos búfer de recepción, y el tamaño del búfer de acuerdo con el proceso de usuario recibe los datos preestablecidos del sistema ha podido recuperar la memoria intermedia, de modo que el tiempo necesario para múltiples paquetes de datos.

La subcontratación se refiere a nuestra sub-receptor para ser administrada a medida que surgen paquete de palo. (Aparecerán en la longitud de la conexión) de paquetes límite desalineación ocurre, resultando en datos erróneos leer sub, distorsiona aún más el significado de los datos originales.

1. Cuando el caso de la conexión corta, sin tener en cuenta el caso en que el paquete de palo.

2. Si no hay estructuras de datos de transmisión, tales como transferencia de archivos, por lo que el remitente sólo transmite, al almacenamiento lado que recibe simplemente bien recibida, no consideran paquete de palo

3. Si las partes para establecer una conexión, la conexión tiene que ser enviado dentro de un periodo de tiempo diferentes de procesamiento de datos estructuras: crear un hilo de pretratamiento destinatario, el paquete recibido se trata previamente para paquete de adhesión separada

Nota: hay dos casos palillo paquete, uno es los paquetes se pegan juntos paquete completo, otros paquetes de casos han pegado paquete junto incompleta.

6: ¿Qué es un servidor de seguridad y el papel?

1. ¿Qué es un servidor de seguridad

Se refiere a la combinación de cortafuegos instalado en diferentes redes (por ejemplo, de confianza y no de confianza de la red pública intranet) o una serie de componentes entre el dominio de seguridad de la red. Se puede controlar, limitar, cambiar el flujo de datos a través de servidores de seguridad, tanto como sea posible de información para el blindaje externo, estructural y las condiciones de funcionamiento de la red, con el fin de lograr la seguridad de la red. Lógicamente, un firewall es un separador, un limitador, es un programa de análisis para controlar eficazmente las actividades entre la red interna e Internet, para garantizar la seguridad de la red interna.

2. Los beneficios de usar el Firewall

Protección del servicio vulnerable. Inseguros mediante el filtrado de los servicios, Firewall puede mejorar en gran medida la seguridad de la red y reducir el riesgo de la subred de acogida. Por ejemplo, Firewall puede desactivar NIS, NFS servicio a través de, Firewall y puede rechazar el enrutamiento de origen y los paquetes de redireccionamiento ICMP.

Controlar el acceso al sistema . Firewall puede proporcionar control de acceso del sistema. Tales como permitir el acceso a ciertos hosts desde el exterior, mientras que prohíbe el acceso a otro host. Por ejemplo, firewall para permitir el acceso externo al servidor de correo específica y servidor Web.

gestión de seguridad centralizada . Firewall en la intranet gestión centralizada seguro, las reglas de seguridad definidas Firewall se puede ejecutar en la totalidad de los sistemas de la red interna, sin tener que establecer una política de seguridad en la intranet cada máquina. Firewall puede definir diferentes métodos de autenticación, sin la necesidad de instalar un software de autenticación específica en cada máquina por separado. Los usuarios externos sólo necesitan autenticarse una vez que el acceso a través de la intranet.

confidencialidad mejorada. Utilizar cortafuegos puede evitar que un atacante para obtener ataques al sistema de red de información útiles, como Figer y DNS.

Registros y datos estadísticos y el uso ilegal de los datos de utilización de la red . Firewall se puede grabar y estadísticas a través del cortafuegos, comunicaciones de red, para proporcionar estadísticas de uso de la red, y, Firewall puede proporcionar datos estadísticos para determinar un posible ataque y detección.

aplicación de políticas. Firewall proporciona los medios para desarrollar e implementar una política de seguridad de la red. Cuando Firewall no está establecido, la seguridad de la red depende de los usuarios por computadora.

7: Diferencias seleccionar, encuesta, modelo epoll?

Por favor refiérase a la colección del blog "varios modelo de programación de la red del servidor típica para la inducción (seleccione epoll sondeo)"!

El tratamiento posterior se lleva a cabo mediante el establecimiento o control de la estructura de datos almacenada en el selecto naturaleza bandera fd. Tales defectos son causados por:

Número fd 1 puede controlar los procesos individuales es limitado;

2 necesidad de mantener una gran cantidad fd se utiliza para almacenar la estructura de datos, de modo que el usuario puede copiar un espacio grande y el espacio del núcleo cuando pasa a la estructura superior;

3 de la toma de corriente es un lineal de exploración para exploración.

La encuesta y elige esencialmente ninguna diferencia, el usuario copiar la matriz pasada al espacio de núcleo y, a continuación, consultar el estado de cada dispositivo correspondiente a fd, si el dispositivo en el aparato es cola de preparados y se añadió a un recorrido continúa, si todo atravesado no hay ningún dispositivo encontró fd listo, entonces suspende el proceso actual hasta que el dispositivo está preparado o de tiempo de espera activo, despertar de nuevo después de atravesar fd de nuevo. Este proceso ha sido objeto de muchas recorrido innecesario. No limitar el número máximo de conexiones, ya que se basa en una lista vinculada a la tienda, pero también tiene una desventaja: un conjunto de un gran número de fd es copiado en su totalidad entre el modo de usuario y el espacio de direcciones del núcleo, independientemente de si dicha copia no es una lo que significa. encuesta también se caracteriza por "nivel de activación", si fd informó, no se procesa, se informará del fd de nuevo la próxima encuesta.

apoyo epoll nivel de disparo y disparo por flanco, la característica más grande es que por flancos, sólo le dice al proceso que se acaba de convertir fd necesitaría estado y notificará a la vez. En los problemas de replicación hemos dicho antes, epoll uso Mmap reducir la carga de replicación. Otra característica es, epoll usando el "evento" forma de notificación a través de la disposición fd registro epoll_ctl, una vez que el fd listo, el núcleo utiliza un mecanismo de devolución de llamada de devolución de llamada similar a activar el fd, epoll_wait se puede notificar.