En cuanto a las precauciones de seguridad de red, siempre he creído en un principio - siempre y cuando la conciencia de la seguridad del usuario es lo suficientemente fuerte, el hacker es difícil tener una oportunidad, y esta sensación de seguridad, pero también más fuerte que cualquier software antivirus uno .

Porque soy un fondo de seguridad informática, por lo que creo que su conciencia de seguridad es buena, y estoy en el proceso de enseñanza de grado en, también va a enseñar a muchos de ellos algo de conciencia a todo el mundo, incluyendo a mi experiencia de combate real, pero también algunos desvíos viajaban, se espera que los estudiantes mismos para evitar ser atacado.

De hecho, para nosotros los usuarios comunes de Internet, en general, es bastante difícil de encontrar en sus ataques personales, más nos encontramos todos los días, de hecho, algunas compañías de software con el fin de aumentar la capacidad instalada de sus productos, mientras que el uso de una serie de inducción instalado engañar. Por ejemplo, una vez enseñado en la segunda mitad del año pasado a través de nuestra escuela de segundo año "red informática" Este curso, que ha presentado un trabajo, me encontré con un caso interesante, puedo compartir con ustedes.

Nuestra escuela tiene una "plataforma de enseñanza a la red" especial, por lo general se presenta aquí la tarea. Cuando el maestro colocaron un trabajo más tarde, todo el mundo puede subir su propia forma de presentación de informes, código, etc. subido a nuestra plataforma, y luego el profesor puede obtener paquete de puestos de trabajo de todos para su descarga por el camino. Que tiene un puesto de trabajo, que estaba impresionado, porque un compañero de clase había presentado ese documento una a mí:

Debido a que he preguntado a presentar informes de ensayo y los archivos de código fuente, pero el trabajo de la carpeta de archivo de clase, sino sólo a los estudiantes que presenté un archivo llamado "click-extracción .html" de. Me siento después de ver muy curioso, así que haga doble clic para abrir el archivo, entonces apareció la siguiente interfaz:

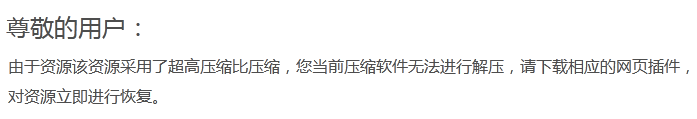

Con el fin de proteger la privacidad de los estudiantes aquí, tengo que modificar su nombre de identificación del estudiante hacia fuera. Ver esta página, me siento muy interesante, y al instante supe que la transmisión de la enfermedad, creo que esta página hay tres lugares todavía va muy tentador, seguimos a romper la barrera psicológica, que es el primer lugar el comienzo de la parte del cuerpo:

Los recursos aquí que utiliza la compresión "relación de ultra-alta compresión", y software que he instalado "no podemos descomprimir", es necesario para descargar el archivo "plug-in Web" de los recursos "recuperación inmediata". Por un lado, esta frase es hacer hincapié en mi software obsoleto, es la última tecnología que utiliza, el uso de la curiosidad de la gente por las cosas nuevas o nuevas tecnologías, nos induce a instalar. En segundo lugar, que pretende ser simplemente un "Web plug-in" para demostrar que son inofensivos, y por lo tanto a disipar nuestras preocupaciones. Con el fin de ver el paquete de contenido comprimido tan pronto como sea posible, entonces la probabilidad de usuarios está obligado a instalar realmente esta llamada "plug-in" a.

A continuación, el segundo lugar, hay una parte roja en la parte superior derecha de la estampilla:

Todos sabemos que el 360 es de una conocida empresas de seguridad, no hay "360 antivirus", "360 guardias de seguridad" y otros productos, se puede considerar un nombre familiar. Y aquí el uso de un gran sello, por ejemplo rojo, el propósito es evitar una mayor disipación de todos psicológica, por lo que todo el mundo "tranquilidad" para ir a la descarga. Pero en mi opinión, había un poco "admitir su culpabilidad" sabor.

Recuerdo que hace diez años, cuando voy en línea para descargar el software y, a continuación, en general, no ir a la página oficial de descarga, sino a través de una palabra clave del motor de búsqueda, drenado al sitio de terceros para su descarga. En ese momento, estos terceros específicamente para nuestro sitio Web para descargar el software, con el fin de mostrar su no tóxico muy puro, una fila de iconos se muestra junto con el software antivirus o software perfil enlace de descarga, dijo que ha pasado la detección de estos software así que estar asegurada descarga muy bien. Pero, de hecho, estos sitios de descarga ofrecen, o contengan virus, troyanos ingredientes, o para instalar un "cubo de la familia" Aquí, lo que lleva a millones de personas engañadas. Y acabamos de este sello rojo en esta página, no me hagas tener un rastro de sentir a través.

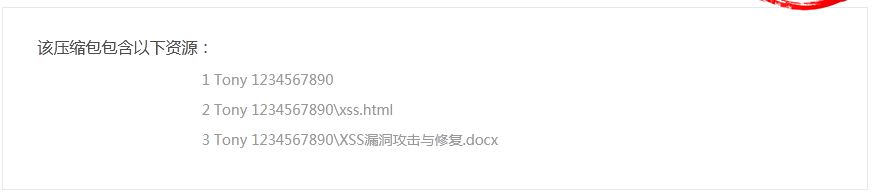

La tercera posición final es la mitad del contenido de la página:

En mi situación en ese momento, por ejemplo, te pido que envíe los archivos de código fuente y el informe de la prueba del archivo, y aquí muestran, de hecho los nombres de estos dos archivos. Así que de acuerdo con el sentido común, con el fin de cambiar de trabajo, que, naturalmente, caer en la trampa, para descargar e instalar el llamado "plug-in" a.

Por lo tanto, esta página es a través de una serie de "cirugía luego", paso a paso, para disipar toda la defensiva, por lo que la mayoría de los usuarios de buena gana para hacer clic en el enorme "restaurar inmediatamente y extracto de" botón en:

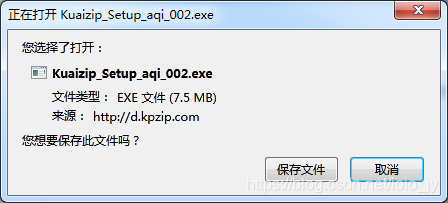

Pero después de hacer clic en este botón, el diálogo de descarga aparecerá:

Después de la descarga, obtener este archivo:

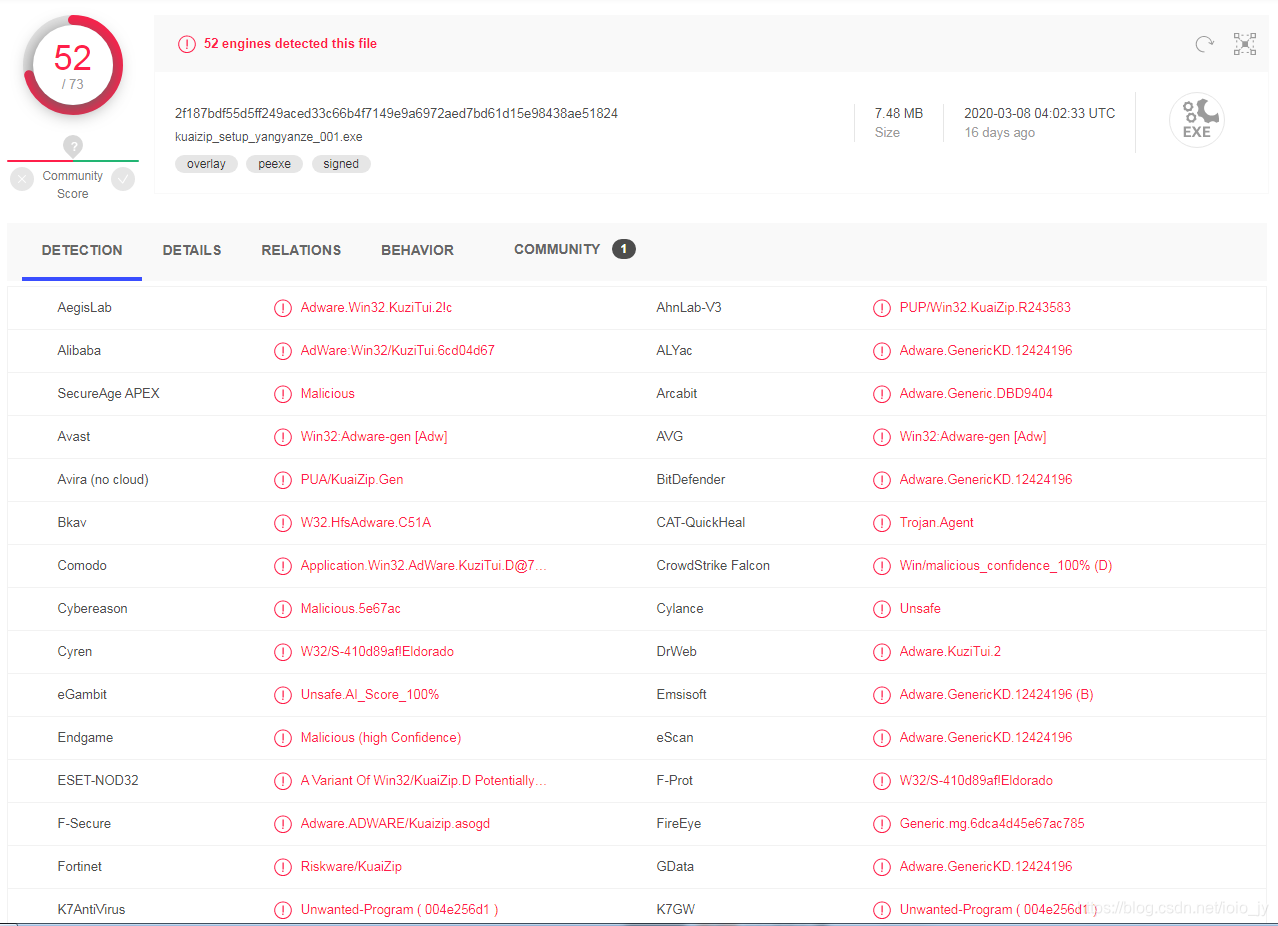

Aquí yo personalmente no juzgo a este software, la única cosa que puedo decir es que en este proceso de descarga, de hecho no han sido inducidos instalación de los componentes. Es posible que desee cargar el archivo de instalación en VirusTotal para detectar qué:

Se puede encontrar en los motores de 73, un total de 52 motor detecta este archivo, y muchos fabricantes detectar directamente el nombre de la muestra a medida para KuziTui o KuaiZip, explicó que no se trata de una falsa alarma, pero estos fabricantes es matando el software. Y en el sitio web oficial de "yesca seguro", aún conserva un análisis histórico de la versión del software.

Análisis del software de aquí, de hecho, en un entorno de red complejo del día de hoy, nosotros, como usuarios de Internet ordinarias, o bien una gran cantidad de tiempo para pulir sus propios ojos. Citar un ejemplo sencillo, si queremos descargar el navegador de Google, utilizando el motor de búsqueda de palabra clave de búsqueda, los siguientes resultados:

Se puede encontrar en los tres primeros resultados de búsqueda contiene "publicidad" palabra, el resultado fue cuarto punto al sitio de descarga oficial de Google. Para muchos usuarios no entienden las razones que, creo que va a ser muy natural elegir uno de tres resultados antes de descargarla, especialmente el primer resultado, sino también con el icono de Google en el navegador, pero el punto de ir a ver, pero no a tal cosa:

Aún así, creo que muchos usuarios aún se haga clic en el "download", por lo que tomó por descarga este archivo:

Para este programa, no hago demasiadas explicaciones. Si regresa a los resultados de búsqueda en la segunda, la página es el siguiente:

Se puede ver, este icono "de doble núcleo del navegador" y el navegador de Google es también bastante similares.

Sobre inducida por medio de la instalación que he conocido, esta vez para introducir aquí, creemos que con el desarrollo de las veces, similares a este medio "guerra psicológica" todavía son infinitas, y voy a seguir para hacer un resumen de todo el mundo .