Inhaltsverzeichnis

1. Überblick über das Cloud-Computing-Betriebsmodell

2. Rolle des Cloud-Computing-Dienstes

2.1.2 Cloud-Service-Konsumenten

3. Cloud-Computing-Verantwortungsmodell

3.1 Cloud-Computing-Dienstmodell und Verantwortungsbeziehungsdiagramm

3.2 Analyse des Cloud-Computing-Dienstmodells und der Verantwortungsbeziehung

3.2.1 Bewertung der Cloud-Service-Verantwortungsfähigkeiten

3.2.2 Bewertung der Sicherheitsnutzungsmöglichkeiten von Cloud-Diensten

3.3 Modelldiagramm zur Aufteilung der Cloud-Computing-Verantwortung

3.4 Beschreibung der Sicherheitsverantwortlichkeiten von IaaS-, PaaS- und SaaS-Modellen

4. Bereitstellung von Cloud-Computing-Diensten

4.1 Cloud-Computing-Bereitstellungsmodell

4.1.1 Modus 1: Unternehmenseigentum und Eigenbetrieb

4.1.2 Modell 2: Unternehmenseigenes Outsourcing von Betrieb und Wartung

4.1.3 Modell 3: Unternehmenseigentum, Outsourcing von Betrieb und Wartung, externer Betrieb

4.1.4 Modus 4: Unternehmensleasing, Fremdbetrieb, exklusive Ressource

4.1.6 Modus 6: Öffentliche Cloud-Dienste

1. Überblick über das Cloud-Computing-Betriebsmodell

1.1 Übersicht

Cloud Computing bietet drei Dienstmodelle : IaaS, PaaS und SaaS . Bei bestimmten Vorgängen teilen sich Cloud-Dienstanbieter und Benutzer die Sicherheitsverantwortung. Die Sicherheitsverantwortung der beiden unterscheidet sich je nach Dienstmodell.

2. Rolle des Cloud-Computing-Dienstes

Da Cloud-Computing-Anwendungen immer weiter vertieft und erweitert werden, wächst die Marktgröße der gesamten Cloud-Branche rasant . Die Cloud-Computing-Richtlinien sind weiterhin günstig, und nationale und lokale Regierungen fördern aktiv die Entwicklung von Government Cloud, Industrial Cloud und Financial Cloud . Der Cloud-Computing-Markt in diesen Teilsektoren wird in den nächsten Jahren zu wichtigen Investitions- und Baubereichen werden . Als wichtige Teilnehmer in der Cloud-Computing-Industriekette haben Betreiber die schnelle Entwicklung von Cloud-Computing-Diensten vorangetrieben, indem sie aktiv in den Unternehmensmarkt und unterteilte Branchen vordrangen.

2.1 Rollenverteilung

In der vom NIST definierten allgemeinen Cloud-Computing-Architektur sind fünf Cloud-Computing-bezogene Rollen wie folgt enthalten.

2.1.1 Cloud-Dienstanbieter

Das heißt, Hersteller, die Cloud-Dienste (Cloud-Computing-Produkte) anbieten, wie Amazon, das AWS-Cloud-Dienste anbietet, Alibaba, das Alibaba-Cloud-Dienste anbietet, Huawei, das Huawei-Cloud-Dienste anbietet, usw.

2.1.2 Cloud-Service-Konsumenten

Das heißt, Unternehmen, Unternehmen und einzelne Verbraucher, die Cloud-Service-Produkte mieten und nutzen.

2.1.3 Cloud-Service-Agent

Das heißt, ein Agent für Cloud-Service-Produkte. Da es für einen Produkthersteller schwierig ist, alleine zu verkaufen, sucht er in der Regel nach Vertretern, die die Produkte weltweit verkaufen. Da es sich bei Cloud-Diensten um Produkte handelt, wird es natürlich auch Vertreter geben.

2.1.4 Cloud-Computing-Auditor

Das heißt, eine Drittorganisation oder Einzelperson, die die Sicherheit, Leistung und den Betrieb von Cloud Computing unabhängig bewerten kann.

2.1.5 Cloud-Service-Träger

Das heißt, Hersteller, die Verbindungsmedien zwischen Cloud-Service-Konsumenten und Cloud-Service-Produkten bereitstellen. Normalerweise greifen Cloud-Service-Konsumenten über das Internet auf Cloud-Services zu und nutzen diese, sodass Internet-Service-Provider hier die Cloud-Service-Anbieter sind, wie beispielsweise China Telecom.

3. Cloud-Computing-Verantwortungsmodell

3.1 Cloud-Computing-Dienstmodell und Verantwortungsbeziehungsdiagramm

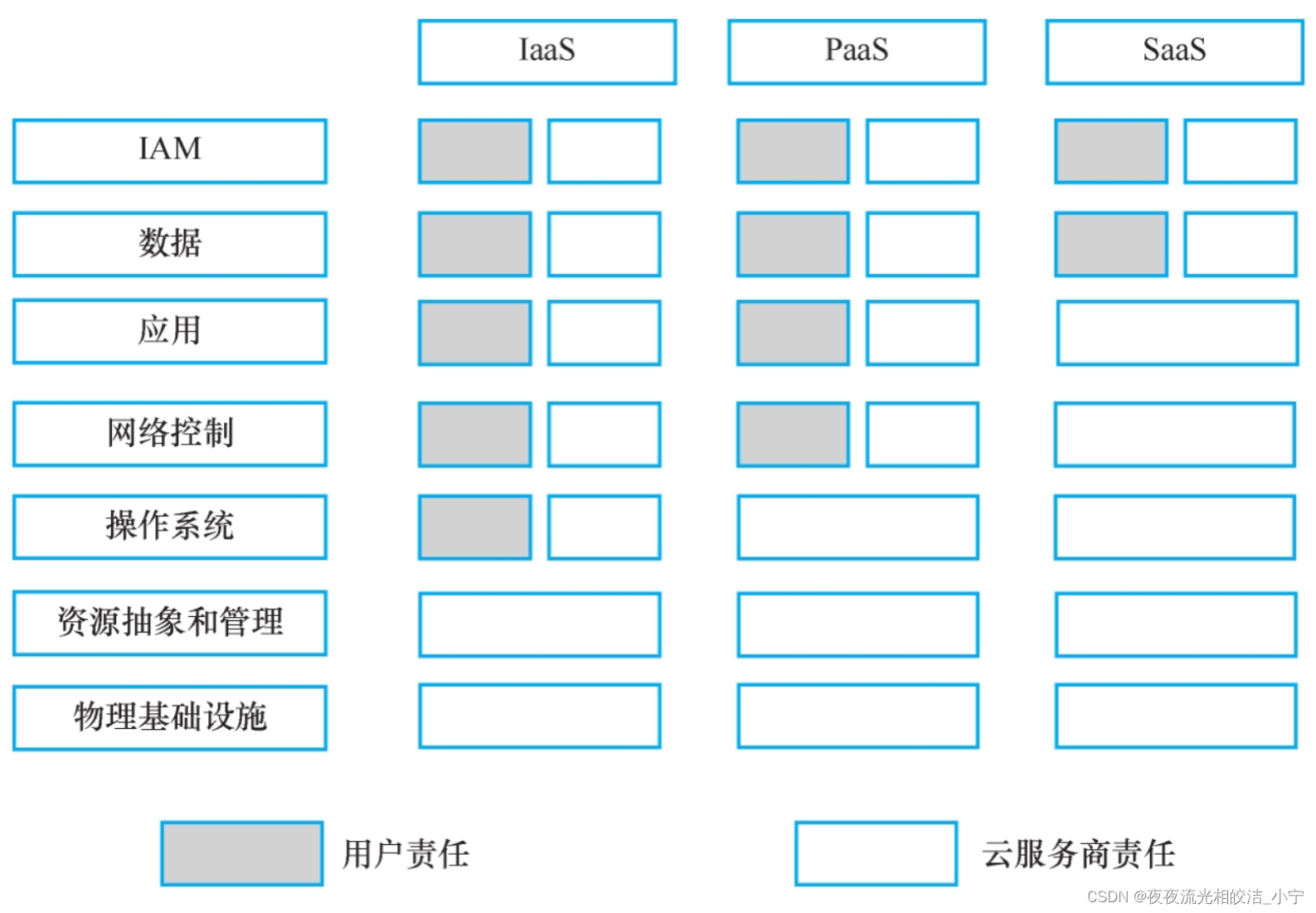

Unter verschiedenen Cloud-Computing-Dienstmodellen haben Cloud-Dienstanbieter und Kunden unterschiedliche Kontrollbereiche und Sicherheitsverantwortungsbereiche für Computerressourcen. Der Kontrollbereich bestimmt die Grenzen der Sicherheitsverantwortung. Die Verantwortung für die Cloud-Sicherheit teilen sich verschiedene Rollentypen, wie im Diagramm unten dargestellt.

3.2 Analyse des Cloud-Computing-Dienstmodells und der Verantwortungsbeziehung

Die Aufteilung der Sicherheitsverantwortung stellt in Cloud-Computing-Szenarien ein Problem zwischen Cloud-Service-Anbietern und Cloud-Service-Kunden dar. Nach Sicherheitsvorfällen kommt es häufig zu Haftungsstreitigkeiten. In der zweiten Hälfte des Jahres 2019 übernahm die China Academy of Information and Communications Technology die Führung und arbeitete mit Dutzenden inländischen Cloud-Dienstanbietern zusammen, um den Industriestandard „Cloud Computing Security Responsibility Shared Model“ für öffentliche Clouds zu erstellen . Der Standard standardisiert Cloud Computing unter die Public-Cloud-IaaS-, PaaS- und SaaS-Modelle. Ein Modell der gemeinsamen Sicherheitsverantwortung zwischen Dienstanbietern und Cloud-Dienstkunden .

3.2.1 Bewertung der Cloud-Service-Verantwortungsfähigkeiten

Untersuchen Sie die Sicherheitsverantwortung von Anbietern öffentlicher Cloud-Dienste (die mindestens eine Art von Cloud-Diensten unter IaaS, PaaS oder SaaS anbieten) und die Offenlegung von Sicherheitsverantwortungen, d. h. ob sie Kunden wahrheitsgemäß über die vom Cloud-Dienst übernommenen Sicherheitsverantwortungen informieren Anbieter.

3.2.2 Bewertung der Sicherheitsnutzungsmöglichkeiten von Cloud-Diensten

Untersuchen Sie die Fähigkeit von Kunden öffentlicher Cloud-Dienste (die mindestens einen Cloud-Dienst unter IaaS, PaaS oder SaaS nutzen), die Cloud-Dienste sicher zu nutzen.

Beim Kauf von Cloud-Diensten müssen Sie darauf achten, entsprechende Vereinbarungen mit Cloud-Dienstanbietern zu unterzeichnen, um Fragen wie Servicelevel, Sicherheitsverantwortung und -pflichten zu klären.

Die Infrastruktur, die physische Hardware, die Ressourcenabstraktion und die Kontrollschicht des Cloud Computing stehen alle unter der vollständigen Kontrolle des Cloud-Dienstanbieters, und alle Sicherheitsverantwortung liegt beim Cloud-Dienstanbieter. Die Sicherheitsverantwortung der Anwendungssoftwareschicht, der Softwareplattformschicht und der Schicht der virtualisierten Computerressourcen wird von beiden Parteien geteilt. Je näher am zugrunde liegenden Cloud-Computing-Dienst (d. h. IaaS) liegt, desto größer sind die Verwaltungs- und Sicherheitsverantwortung des Kunden Größere Verwaltungs- und Sicherheitsverantwortung des Cloud-Dienstanbieters.

3.3 Modelldiagramm zur Aufteilung der Cloud-Computing-Verantwortung

3.4 Beschreibung der Sicherheitsverantwortlichkeiten von IaaS-, PaaS- und SaaS-Modellen

Bei IaaS ist die Verantwortung des Kunden am größten, bei SaaS ist die Verantwortung des Kunden am geringsten und bei PaaS liegt die Verantwortung des Kunden zwischen IaaS und SaaS.

3.4.1 Saa-Modell

Im SaaS-Modell müssen Kunden nur ihre eigene Datensicherheit, Client-Sicherheit und andere damit verbundene Verantwortlichkeiten tragen, während der Cloud-Dienstanbieter andere Sicherheitsverantwortungen übernimmt;

3.4.2 PaaS-Modell

Im PaaS-Modell wird die Sicherheitsverantwortung der Softwareplattformschicht zwischen Kunden und Cloud-Dienstanbietern geteilt. Kunden sind für die Sicherheit der von ihnen entwickelten und bereitgestellten Anwendungen und ihrer Betriebsumgebungen verantwortlich, während andere Sicherheit in der Verantwortung des Cloud-Dienstes liegt Anbieter;

3.4.3 IaaS-Modell

Im IaaS-Modell wird die Sicherheitsverantwortung der virtualisierten Rechenressourcenschicht zwischen dem Kunden und dem Cloud-Dienstanbieter geteilt. Der Kunde ist für die Sicherheit des Betriebssystems, der Betriebsumgebung und der von ihnen bereitgestellten Anwendungen sowie für den Betrieb verantwortlich , Aktualisierung, Konfigurationssicherheit und Zuverlässigkeit dieser Ressourcen. Verantwortlich: Der Cloud-Dienstanbieter ist für die Sicherheit des virtuellen Maschinenmonitors und der zugrunde liegenden Ressourcen verantwortlich.

Die Sicherheit der Cloud-Computing-Umgebung wird sowohl vom Cloud-Dienstleister als auch vom Kunden gewährleistet. In einigen Fällen verlassen sich Cloud-Dienstanbieter bei der Bereitstellung von Computerressourcen und -diensten auch auf andere Organisationen, und andere Organisationen sollten ebenfalls die Verantwortung für die Sicherheit tragen. Daher gibt es mehrere Einheiten, die Cloud-Computing-Sicherheitsmaßnahmen implementieren, und die Sicherheitsverantwortung verschiedener Einheiten variiert je nach Cloud-Computing-Dienstmodell.

4. Bereitstellung von Cloud-Computing-Diensten

Die Bereitstellung von Cloud-Computing-Diensten umfasst hauptsächlich sechs Modi:

4.1 Cloud-Computing-Bereitstellungsmodell

4.1.1 Modus 1: Unternehmenseigentum und Eigenbetrieb

Modell 1: Unternehmenseigentum und Eigenbetrieb. Dies ist ein typisches Private-Cloud-Modell. Das Unternehmen baut und nutzt es für sich selbst. Die grundlegenden Ressourcen befinden sich im Unternehmensrechenzentrum, und auch der Betrieb und die Wartung werden vom Unternehmen selbst getragen.

4.1.2 Modell 2: Unternehmenseigenes Outsourcing von Betrieb und Wartung

Modell 2: Unternehmenseigenes Outsourcing von Betrieb und Wartung. Auch hier handelt es sich um eine private Cloud, aber das Unternehmen investiert nur in den Aufbau, während der Betrieb und die Wartung der Cloud-Computing-Architektur an Dienstanbieter (oder SPs) ausgelagert werden und die Grundressourcen weiterhin im Rechenzentrum des Unternehmens liegen.

4.1.3 Modell 3: Unternehmenseigentum, Outsourcing von Betrieb und Wartung, externer Betrieb

Modell 3: Unternehmenseigentum, Outsourcing von Betrieb und Wartung, externer Betrieb. Unternehmen investieren in den Aufbau privater Clouds, aber die Cloud-Computing-Architektur befindet sich im Rechenzentrum des Dienstanbieters und Unternehmen greifen über das Netzwerk auf Cloud-Ressourcen zu. Hierbei handelt es sich um eine physische Form des Hostings.

4.1.4 Modus 4: Unternehmensleasing, Fremdbetrieb, exklusive Ressource

Modell 4: Unternehmensleasing, externer Betrieb und ausschließliches Eigentum an Ressourcen. Der SP baut die grundlegenden Cloud-Computing-Ressourcen auf, und das Unternehmen mietet nur die grundlegenden Ressourcen, um ein virtuelles Cloud-Computing für sein eigenes Unternehmen zu bilden, aber die relevanten physischen Ressourcen werden vollständig ausschließlich vom Unternehmen genutzt. Hierbei handelt es sich um einen virtuellen Hosting-Dienst (Datenhosting).

4.1.5 Modus 5: Unternehmensleasing, externer Betrieb, gemeinsame Nutzung von Ressourcen und Terminplanung

Modus 5: Unternehmensleasing, externer Betrieb, gemeinsame Nutzung von Ressourcen und Terminplanung. Mehrere Unternehmen wurden von SP entwickelt und mieten gleichzeitig die Cloud-Computing-Ressourcen von SP. Die Isolierung und Planung der Ressourcen wird von SP verwaltet. Unternehmen konzentrieren sich nur auf ihr eigenes Geschäft. Verschiedene Unternehmen werden innerhalb der Cloud-Architektur virtualisiert und isoliert und bilden so eine gemeinsame private Plattform Cloud-Modell.

4.1.6 Modus 6: Öffentliche Cloud-Dienste

Modus 6: Öffentliche Cloud-Dienste. Der SP stellt Unternehmen oder Einzelpersonen internetorientierte öffentliche Dienste (wie E-Mail, Instant Messaging, gemeinsame Notfallwiederherstellung usw.) zur Verfügung. Die Cloud-Architektur ist mit dem öffentlichen Netzwerk verbunden und der SP gewährleistet die Datensicherheit verschiedener Unternehmen und Benutzer .

Längerfristig gesehen wird sich die Form der Cloud weiterentwickeln und sich schrittweise von einer isolierten Cloud zu einer vernetzten Cloud entwickeln.

Okay, das ist alles für das Teilen dieses Inhalts. Wir begrüßen alle, die auf die Spalte „ Cloud Computing-Sicherheit “ achten . Wir werden auch in Zukunft Artikel mit verwandten Inhalten veröffentlichen. Wenn es für Sie hilfreich ist, können Sie es gerne liken + folgen + sammeln. Wenn Sie Fragen haben, können Sie gerne einen Kommentar hinterlassen!