DHCP概述

- DHCP全称为动态主机配置协议,负责为客户机动态分配TCP/IP信息

- IP地址、子网掩码、默认网关、首选DNS服务器……

使用DHCP的理由

- 减小管理员的工作量

- 减小输入错误的可能

- 避免ip冲突

- 提高了IP地址的利用率

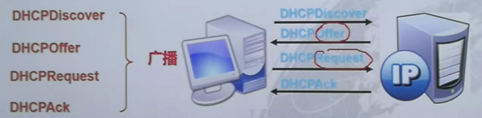

DHCP租约过程

- 客户机请求IP地址

- 服务器响应请求

- 客户机选择IP地址

- 服务器确认租约

DHCP工作原理:

IP租约更新

- 当DHCP客户机租期达50%时,客户机发送 DHCPRequest更新租约

- 当DHP客户机租期达到87.5%时,客户机再次发送 DHCPRequest更新租约;如果没有响应,进入重新申请状态,客户机发送 DHCPDiscover

- 使用 ipconfig/ renew命令:向DHCP服务器发送 DHCPRequest包;如果DHCP服务器没有响应,客户机将继续使用当前的配置

IP租约释放

- 使用 Ipconfig/ release命令

- 客户机的TCP/IP通信联络停止

IP地址:0.0.0.0

子网掩码:0.0.0.0

3.服务器可以将释放的IP分配给其它的计算机

DHCP配置

推荐步骤: 配置DHCP服务器的IP地址——添加DHCP服务角色——授权DHCP服务器——配置作用域(新建作用域、激活作用域、配置作用域选项、配置客户端保留)、配置服务器选项。

DHCP配置如下(实验环境:一台win7,一台win 2008)

在win2008上,添加角色DHCP服务,一路默认下一步,除了如下图的所示外。

安装完成后,运行DHCP服务

区分优先级

没有授权时,可以防止员工任意配置DHCP服务

打开win7,之前配置过,因此win7在域中,设置好IP地址

输入命令,进行抓包

输入命令,进行抓包

回到win2008

在win7执行release和renew两个命令,查看网络连接详细信息

实现中继,可以在win2008上安装网络策略和访问服务

安装完成后

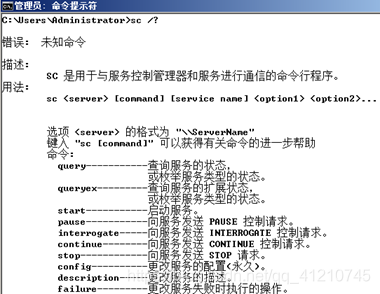

管理DHCP

停止DHCP客户端,服务器端的话是dhcpserver

还可以使用powershell

查看命令如何使用

DHCP攻击:

DHCP IP地址耗尽攻击及防御

攻击原理

DHCP IP地址耗尽攻击是指攻击者不断变换物理地址,尝试申请DHCP域中的P地址,直到耗尽 DHCP Server地址池中的所有地址,导致其他正常用户无法获取IP地址的行为。

https://github.com/kamorin/dhcpig

防御原理

MAC地址限制功能主要用于防止 DHCP IP地址耗尽攻击,一般部署在二层设备上。通过限制设备接口上允许学习到的最多MAC地址数目,防止用户通过变换MAC地址大量发送DHCP请求,同时也限制了一个接口上的用户数目。

在实际的应用中,用户通过 DSLAM( Digital Subscriber Line Access Multiplexer)设备接入网络,通过给不同的用户配置不同的VLAN来隔离用户。同时为了规避VLAN总数的限制,使用QinQ特性,给用户报文封装两层Tag标签。这时如果在网关上部署了MAC地址限制功能,就需要能够基于两层Tag对MAC数进行限制。

DHCP Server仿冒者攻击及防御

攻击原理

由于DHCP请求报文以广播形式发送,所以 DHCP Server仿冒者可以侦听到此报文。DHCP Server仿冒者国应给 DHCP Client仿旨信息。如错误的网关地址、错误的DNS服务器、错误的IP等,达到Dos( Deny of Service)的目的

防御原理

为防止 DHCP Server仿冒者攻击,可使用 DHCP Snooping的“信任( Trusted)/不信任( Untrusted)”工作模式。把某个物理接囗或者 VLANIF设置为“信任( Trusted)”或者“不信任( Untrusted)”。凡是从“不信任( Untrusted)”接囗上收到的 DHCP Reply(ofer、ACK、NAK)报文直接丢弃,这样可以隔离DHCP Server仿冒者攻击。

DHCP请求报文仿冒攻击及防御

攻击原理

攻击者通过不断发送 DHCP request报文来冒充用户续租|P地址,会导致一些到期的IP地址无法正常回收;攻击者还可以通过发送 DHCP release报文来冒充用户释放IP地址,会导致正在使用的IP地址被回收,后续再被分配给其他用户时导致地址冲突,流量中断

防御原理

为防止DHCP请求报文仿冒攻击,可以在设备上使能防止仿冒DHCP请求报文的攻击功能,检查请求报文中携带的信息是否与绑定表匹配。

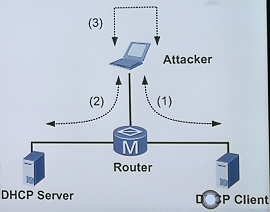

中间人、IP/ MAC Spoofing攻击及防御

中间人攻击原理

所谓的中间人攻击是指攻击者充当 DHCP Server和DHCP Client的中间人角色,完成服务器和客户端的数据交换,而这些交换的数据报文都是经过了中间人处理后的“二手”信息。

首先,攻击者向 DHCP Client发送带有自己MAC和DHCP Serverl的IP地址的报文,让 DHCP Client学到攻击者的IP和MAC,达到仿冒 DHCP Server的目的。达到目的后, DHCP Client发到 DHCP Server的报文都会经过攻击者;然后,攻击者向服务器发送带有自己MAC和 DHCP Client的IP地址的报文,让DHCP Server学到攻击者的P和MAC,达到仿冒客户端的目的。达到目的后, DHCP Server发到 DHCP Client的报文都会经过攻击者。

IP/ MAC Spoofing攻击原理

攻击者伪装合法用户的IP和MAC报文,并发往DHCP服务器,令DHCP服务器误以为学到了这个合法用户的IP和MAC,而真正的合法用户无法从DHCP服务器获得服务。

防御原理

为防御中间人攻击与IP/ MAC Spoofing攻击,可使用 DHCP Snooping的绑定表工作模式。

DHCP Snooping的绑定表工作模式:当接囗接收到ARP或者P报文,使用ARP或者IP报文中的“源IP+源MAC"匹配 DHCP Snooping绑定表。如果匹配就进行转发,如果不匹配就丢弃。

改变 CHADDR值的Dos攻击及防御

攻击原理

在 DHCP IP地址耗尽攻击方式中,如果攻击者改变的不是数据帧头部的源MAC,而是改变DHCP报文中的 CHADDR( Client Hardware Address)值来不断申请IP地址,“MAC地址限制”方案不能起作用。

防御原理

针对改变 CHADDR值的Dos攻击,可以使用DHCP Snooping检查DHCP请求报文中,CHADDR字段的功能。如果该字段跟数据帧头部的源MAC相匹配,便转发报文;否则,丢弃报文。