IPv4地址空间已于2011年元月分配完毕,公网地址资源有限,为了解决IP地址资源短缺的问题,NAT技术诞生。

NAT:网络地址转换

1、静态NAT(一对一映射):用于路由器与防火墙,一对一绑定映射。

2、动态NAT(NAT地址池):基于NAT地址池来实现私有地址和共有地址的转换。

3、NAPT(网络地址端口转换):允许多个内部地址映射到同一个共有地址不同端口。

4、esay-ip:允许多个内部地址映射到网关出接口地址上的不同端口。

5、NAT Server:将公网地址转换为私网地址,由外部访问内部。

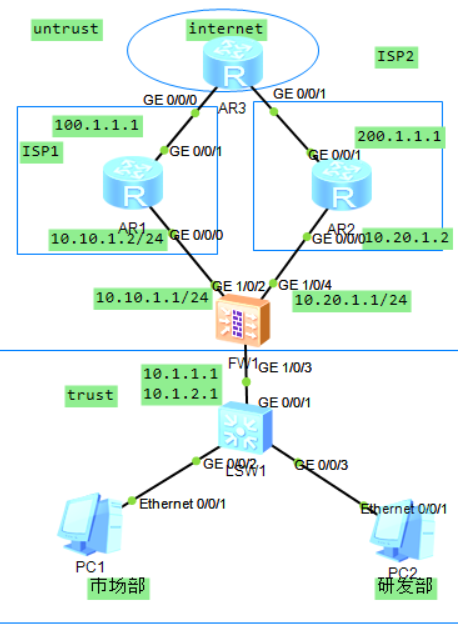

组网需求:

某企业主要分为市场部和研发部两个部门,组网如图5-3所示,FW位于企业网出口,

该企业部署了两条接入Internet的链路ISP-A、ISP-B。ISP-A上网速度快、网络速度稳定

但市场部对网速要求比较高,通过链路ISP-A访问Internet。

研发部对网速要求不高,通过链路ISP-B来访问Internet,费用较高,ISP-B上网费用低廉,但是网速相对慢一些。

实验拓扑:

实验步骤:

1:运营商路由器的配置

(1)路由器1

<Huawei>undo terminal monitor

<Huawei>sys

[Huawei]sysname R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 10.10.1.2 24

[R1-GigabitEthernet0/0/0]quit

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]ip add 100.1.1.1 24

[R1-GigabitEthernet0/0/1]quit

(2)路由器2

<Huawei>undo terminal mo

Info: Current terminal monitor is off.

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname R2

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip add 10.20.1.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]ip add 200.1.1.1 24

[R2-GigabitEthernet0/0/1]quit

2:配置接口IP地址和安全区域,完成网络基本参数配置。

<USG6000V1>undo terminal monitor

<USG6000V1>sys

[USG6000V1]sysname FW

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] ip address 10.10.1.1 255.255.255.0

[FW-GigabitEthernet1/0/2] quit

[FW] interface GigabitEthernet 1/0/3

[FW-GigabitEthernet1/0/3] ip address 10.1.1.1 255.255.255.0

[FW-GigabitEthernet1/0/3] ip address 10.1.2.1 255.255.255.0 sub

[FW-GigabitEthernet1/0/3] quit

[FW] interface GigabitEthernet 1/0/4

[FW-GigabitEthernet1/0/4] ip address 10.20.1.1 255.255.255.0

[FW-GigabitEthernet1/0/4] quit

[FW] firewall zone trust

[FW-zone-trust] add interface GigabitEthernet 1/0/3

[FW-zone-trust] quit

[FW] firewall zone untrust

[FW-zone-untrust] add interface GigabitEthernet 1/0/2

[FW-zone-untrust] add interface GigabitEthernet 1/0/4

[FW-zone-untrust] quit

3:设置防火墙的路由

[FW]ip route-static 100.1.1.0 24 10.10.1.2

[FW]ip route-static 200.1.1.0 24 10.20.1.2

2:配置Trust区域和Untrust区域之间的安全策略,允许企业内部用户访问外网资源。假设内部用户网段为10.1.1.0/24和10.1.2.0/24。

[FW] security-policy

[FW-policy-security] rule name sec_1

[FW-policy-security-rule-policy_sec_trust_untrust] source-zone trust

[FW-policy-security-rule-policy_sec_trust_untrust] destination-zone untrust

[FW-policy-security-rule-policy_sec_trust_untrust] source-address 10.1.1.0 24

[FW-policy-security-rule-policy_sec_trust_untrust] source-address 10.1.2.0 24

[FW-policy-security-rule-policy_sec_trust_untrust] action permit

[FW-policy-security-rule-policy_sec_trust_untrust] quit

[FW-policy-security] quit

3:配置IP-Link功能,检测链路状态。

[FW] ip-link check enable

[FW] ip-link name pbr_1

[FW-iplink-pbr_1] destination 10.10.1.2 interface GigabitEthernet 1/0/2

[FW-iplink-pbr_1] quit

[FW] ip-link name pbr_2

[FW-iplink-pbr_2] destination 10.20.1.2 interface GigabitEthernet 1/0/4

[FW-iplink-pbr_2] quit

4:创建策略路由“pbr_1”和“pbr_2”,从Trust区域接收的属于市场部的报文发送到下一

跳10.20.1.2,从Trust区域接收的属于研发部的报文发送到下一跳10.10.1.2。

[FW] policy-based-route

[FW-policy-pbr] rule name pbr_1

[FW-policy-pbr-rule-pbr_1] description pbr_1

[FW-policy-pbr-rule-pbr_1] source-zone trust

[FW-policy-pbr-rule-pbr_1] source-address 10.1.1.0 24

[FW-policy-pbr-rule-pbr_1] track ip-link pbr_1

[FW-policy-pbr-rule-pbr_1] action pbr next-hop 10.10.1.2

[FW-policy-pbr-rule-pbr_1] quit

[FW-policy-pbr] rule name pbr_2

[FW-policy-pbr-rule-pbr_2] description pbr_2

[FW-policy-pbr-rule-pbr_2] source-zone trust

[FW-policy-pbr-rule-pbr_2] source-address 10.1.2.0 24

[FW-policy-pbr-rule-pbr_2] track ip-link pbr_2

[FW-policy-pbr-rule-pbr_2] action pbr next-hop 10.20.1.2

[FW-policy-pbr-rule-pbr_2] quit

[FW-policy-pbr] quit

5:NAT的设置

[FW]nat-policy

[FW-policy-nat]rule name nat_1

[FW-policy-nat-rule-nat_1]source-zone trust

[FW-policy-nat-rule-nat_1]destination-zone untrust

[FW-policy-nat-rule-nat_1]action nat easy-ip

[FW-policy-nat-rule-nat_1]quit

[FW-policy-nat]quit

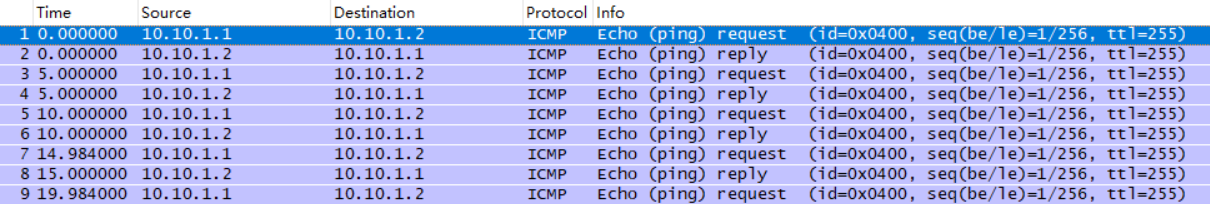

6:最后测试内网到外网的连通性

抓包查看一下,此时可以看到源IP进行了转换。