公钥密码学中的简单数学基础

本文基于《深入浅出密码学》第六章以及Paillier中使用到的相关数学知识进行总结,并计划不断更新

逆元

介绍

注意:不是所有的元素都存在乘法逆元

假设 a ∈ Z m a \in Z_m a∈Zm,乘法逆元 a − 1 a^{-1} a−1 定义为: a ⋅ a − 1 ≡ 1 ( m o d m ) a·a^{-1}≡1 \pmod{m} a⋅a−1≡1(modm)

如果一个元素a的逆元存在,则可以除以这个元素,因为 b / a ≡ b ⋅ a − 1 ( m o d m ) b/a≡b·a^{-1} \pmod{m} b/a≡b⋅a−1(modm)

判断

当且仅当 g c d ( a , m ) = 1 gcd(a,m)=1 gcd(a,m)=1,一个元素 a ∈ Z a \in Z a∈Z 存在乘法逆元 a − 1 a^{-1} a−1 ,即两数互质。

寻找

寻找元素的逆元比较困难,通常使用拓展欧几里得算法(见下)

应用

在 RSA 密码体系中会在选择公开指数 e 时保证 g c d ( e , φ ( n ) ) = 1 gcd(e,\varphi(n))=1 gcd(e,φ(n))=1,是为了保证 e 的逆元存在,即保证私钥始终存在, d ⋅ e ≡ 1 m o d φ ( n ) d·e\equiv 1\bmod \varphi(n) d⋅e≡1modφ(n)

欧拉定理

假设 a a a 和 m m m 都是整数,且 g c d ( a , m ) = 1 gcd(a,m)=1 gcd(a,m)=1,则 a φ ( m ) ≡ 1 ( m o d m ) a^{\varphi(m)}≡1\pmod{m} aφ(m)≡1(modm)

由于这个定理对模数 m 使适用,所以它也适用于整数环 Z m \mathbb{Z}_m Zm内的所有整数

补充

- 对质数 p p p , ϕ ( p ) = p − 1 \phi(p)=p-1 ϕ(p)=p−1

- 带有幂次素数的欧拉函数:若 p p p 为素数,且有 n = p r n=p^r n=pr,则 φ ( n ) = φ ( p r ) = p r − 1 φ ( p − 1 ) \varphi(n)=\varphi(p^r)=p^{r-1}\varphi(p-1) φ(n)=φ(pr)=pr−1φ(p−1)【易于证明将其中p倍数都去除即可】

- 设 m = p q m=pq m=pq,若 p p p 和 q q q 互素且大于1,则 φ ( m ) = φ ( p ) φ ( q ) \varphi(m)=\varphi(p)\varphi(q) φ(m)=φ(p)φ(q)【易于证明因为两者互素】

应用

常应用于高指数求模的化简运算

例如: 2 1000000 ( m o d 7 ) 2^{1000000 }\pmod{7} 21000000(mod7)

结合欧拉定理: 2 φ ( 7 ) ≡ 2 6 ≡ 1 ( m o d 7 ) 2^{\varphi(7)}≡2^6≡1 \pmod{7} 2φ(7)≡26≡1(mod7)

以及1000000=166666*6+4

所以: 2 1000000 ≡ ( 2 6 ) 166666 ⋅ 2 4 ≡ 2 ( m o d 7 ) 2^{1000000 }≡(2^6)^{166666}·2^4≡2 \pmod{7} 21000000≡(26)166666⋅24≡2(mod7)

费马小定理

假设 a a a 为一个整数, p p p 为一个素数,则 a p ≡ a ( m o d p ) a^{p}≡a\pmod{p} ap≡a(modp)

费马小定理是欧拉定理的一个特例,如果 p p p 为一个素数,则 φ ( p ) = p − 1 \varphi(p)=p-1 φ(p)=p−1 成立。如果将这个值用于欧拉定理,则可得到: a φ ( p ) = a p − 1 ≡ 1 ( m o d m ) a^{\varphi(p)}=a^{p-1}≡1\pmod{m} aφ(p)=ap−1≡1(modm)

欧几里得算法

介绍

两个正整数 r 0 r_0 r0 和 r 1 r_1 r1 的最大公约数 g c d gcd gcd 表示为: g c d ( r 0 , r 1 ) gcd(r_0,r_1) gcd(r0,r1)

对于小整数而言,最大公约数的计算非常容易就是将两个整数因式分解,并找出最大的公共因子。然而,对于公钥中的大整数而言,因式分解通常是不可能的,所以人们通常使用一种更有效的算法计算 g c d gcd gcd ,那就是欧几里得算法。

原理

这里使用的基础原理是 g c d ( r 0 , r 1 ) = g c d ( r 0 − r 1 , r 1 ) gcd(r_0,r_1)=gcd(r_0-r_1,r_1) gcd(r0,r1)=gcd(r0−r1,r1)

证明如下:假设 g c d ( r 0 , r 1 ) = g gcd(r_0,r_1)=g gcd(r0,r1)=g ,由于g可以同时除 r 0 r_0 r0 与 r 1 r_1 r1 ,则可以记为 r 0 = g ⋅ x r_0=g·x r0=g⋅x 和 r 1 = g ⋅ y r_1=g·y r1=g⋅y ,其中 x > y x>y x>y 且x与y为互素的整数,即他们没有公共因子,则有 g c d ( r 0 − r 1 , r 1 ) = g c d ( g ⋅ ( x − y ) , g ⋅ y ) = g gcd(r_0-r_1,r_1)=gcd(g·(x-y),g·y)=g gcd(r0−r1,r1)=gcd(g⋅(x−y),g⋅y)=g

运算

我们可以迭代的使用上述过程,从而化简运算:

g c d ( r 0 , r 1 ) = g c d ( r 0 − r 1 , r 1 ) = g c d ( r 0 − 2 r 1 , r 1 ) = g c d ( r 0 − 3 r 1 , r 1 ) = ⋯ = g c d ( r 0 − m r 1 , r 1 ) gcd(r_0,r_1)=gcd(r_0-r_1,r_1)=gcd(r_0-2r_1,r_1)=gcd(r_0-3r_1,r_1)=\dots=gcd(r_0-mr_1,r_1) gcd(r0,r1)=gcd(r0−r1,r1)=gcd(r0−2r1,r1)=gcd(r0−3r1,r1)=⋯=gcd(r0−mr1,r1)

即可以表示为: g c d ( r 0 m o d r 1 , r 1 ) gcd(r_0\ mod\ r_1,r_1) gcd(r0 mod r1,r1)

由于第一项比第二项小,通常可以交换它们: g c d ( r 1 , r 0 m o d r 1 ) gcd(r_1,r_0\ mod\ r_1) gcd(r1,r0 mod r1)

在整个过程中,我们可以将查找两个给定整数的最大公约数化简为查找两个较小整数的最大公约数,迭代直至最后获得 g c d ( r l , 0 ) = r l gcd(r_l,0)=r_l gcd(rl,0)=rl,而这实际上也就是原始问题的答案

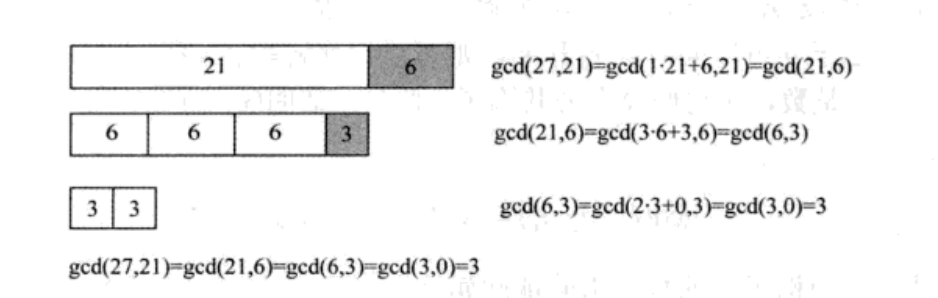

例如:计算 g c d ( 27 , 21 ) gcd(27,21) gcd(27,21)

即使是处理非常大的数,欧几里得算法依然高效,迭代次数与输入系统操作数的位数有紧密关系,这意味着如果一个 g c d gcd gcd 涉及的数字都是1024位,则此 g c d gcd gcd 的迭代次数就是1024乘以一个常数(当然只有几千次迭代的算法在当今PC上很容易实现,该算法在实际上效率极高)

拓展欧几里得算法(EEA)

思路

执行标准的欧几里得算法,但将每轮迭代中的余数 r i r_i ri 表示为以下形式的线性组合: r 1 = s i ⋅ r 0 + t i ⋅ r 1 r_1=s_i·r_0+t_i·r_1 r1=si⋅r0+ti⋅r1

那么最后一轮迭代对应的等式为: r 1 = g c d ( r 0 , r 1 ) = s i ⋅ r 0 + t i ⋅ r 1 = s r 0 + t r 1 r_1=gcd(r_0,r_1)=s_i·r_0+t_i·r_1=sr_0+tr_1 r1=gcd(r0,r1)=si⋅r0+ti⋅r1=sr0+tr1

这也意味着最后的系数 s l s_l sl 也是等式所寻找的系数 s s s,同时 t l = t t_l=t tl=t

例如:计算 r 0 = 973 r_0=973 r0=973 r 1 = 301 r_1=301 r1=301

| i | r i − 2 = q i − 1 + r i r_{i-2}=q_{i-1}+r_i ri−2=qi−1+ri | r i = [ s i ] r 0 + [ t i ] r 1 r_{i}=[s_{i}]r_0+[t_i]r_1 ri=[si]r0+[ti]r1 |

|---|---|---|

| 1 | 973 = 3 ⋅ 301 + 70 973=3·301+70 973=3⋅301+70 | 70 = [ 1 ] r 0 + [ − 3 ] r 1 70=[1]r_0+[-3]r_1 70=[1]r0+[−3]r1 |

| 2 | 301 = 4 ⋅ 70 + 21 301=4·70+21 301=4⋅70+21 | 21 = 301 − 4 ⋅ 70 = r 1 − 4 ( 1 r 0 − 3 r 1 ) = [ − 4 ] r 0 + [ 13 ] r 1 21=301-4·70=r_1-4(1r_0-3r_1)=[-4]r_0+[13]r_1 21=301−4⋅70=r1−4(1r0−3r1)=[−4]r0+[13]r1 |

| 3 | 70 = 3 ⋅ 21 + 7 70=3·21+7 70=3⋅21+7 | 7 = 70 − 3 ⋅ 21 = ( 1 r 0 − 3 r 1 ) − 3 ( − 4 r 0 + 13 r 1 ) = [ 13 ] r 0 + [ − 42 ] r 1 7=70-3·21=(1r_0-3r_1)-3(-4r_0+13r_1)=[13]r_0+[-42]r_1 7=70−3⋅21=(1r0−3r1)−3(−4r0+13r1)=[13]r0+[−42]r1 |

| 4 | 21 = 3 ⋅ 7 + 0 21=3·7+0 21=3⋅7+0 |

上述过程计算了三个参数,即 g c d ( 973 , 301 ) = 7 gcd(973,301)=7 gcd(973,301)=7, s = 13 s=13 s=13 及 t = − 42 t=-42 t=−42

应用

计算线性组合

计算线性组合: g c d ( r 0 , r 1 ) = s ⋅ r 0 + t ⋅ r 1 gcd(r_0,r_1)=s·r_0+t·r_1 gcd(r0,r1)=s⋅r0+t⋅r1 其中 s 与 t 均表示整型系数

求逆元

EEA在非对称密码学中的主要应用就是计算整数的逆元

计算 r 1 m o d r 0 r_1 \ mod \ r_0 r1 mod r0 的逆元 ( r 1 < r 0 ) (r_1<r_0) (r1<r0)

由上述可知,只有当 g c d ( r 0 , r 1 ) = 1 gcd(r_0,r_1)=1 gcd(r0,r1)=1 的情况下逆元才存在。

由EEA可得: s i ⋅ r 0 + t i ⋅ r 1 = 1 = g c d ( r 0 , r 1 ) s_i·r_0+t_i·r_1=1=gcd(r_0,r_1) si⋅r0+ti⋅r1=1=gcd(r0,r1)

计算:

s ⋅ r 0 + t ⋅ r 1 = 1 s·r_0+t·r_1=1 s⋅r0+t⋅r1=1

s ⋅ 0 + t ⋅ r 1 ≡ 1 m o d r 0 s·0+t·r_1≡1 \ mod\ r_0 s⋅0+t⋅r1≡1 mod r0

r 1 ⋅ t ≡ 1 m o d r 0 r_1·t≡1 \ mod\ r_0 r1⋅t≡1 mod r0

即 t t t 本身就是 r 1 r_1 r1 的逆元: t = r 1 − 1 m o d r 0 t=r_1^{-1}\ mod \ r_0 t=r1−1 mod r0

综上,计算逆元 a − 1 m o d m a^{-1}\ mod \ m a−1 mod m ,直接使用输入参数为 m m m 和 a a a 的 EEA 即可,计算出来的输出值 t 即为其逆元

举例说明,计算 1 2 − 1 m o d 67 12^{-1}\ mod \ 67 12−1 mod 67 的计算过程如下:

| i i i | q i − 1 q_{i-1} qi−1 | r i r_i ri | s i s_i si | t i t_i ti |

|---|---|---|---|---|

| 2 | 5 | 7 | 1 | -5 |

| 3 | 1 | 5 | -1 | 6 |

| 4 | 1 | 2 | 2 | -11 |

| 5 | 2 | 1 | -5 | 28 |

即 12 的逆元为 1 2 − 1 ≡ 28 m o d 67 12^{-1}≡28 \ mod\ 67 12−1≡28 mod 67

注意:一般不需要系数 s ,实际中也不计算该值。该结果可能 t 是负数,这种情况下我们需要计算 t = t + r 0 t=t+r_0 t=t+r0

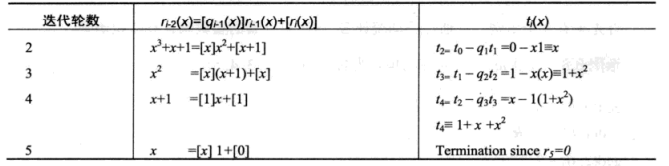

计算伽罗瓦域内的乘法逆元

与 AES 中的S-盒起源以及椭圆曲线公钥加密算法有关,EEA可以完全当做多项式(而不是整数)使用。如果想要计算有限域 G F ( 2 m ) GF(2^m) GF(2m) 中

的一个逆元,算法的输入就是域元素 A ( x ) A(x) A(x) 和不可约多项式 P ( x ) P(x) P(x),由于 P ( x ) P(x) P(x) 是不可约多项式,所以 g c d gcd gcd 总是等于 1。即:

s ( x ) P ( x ) + t ( x ) A ( x ) = g c d ( P ( x ) , A ( x ) ) = 1 s(x)P(x)+t(x)A(x)=gcd(P(x),A(x))=1 s(x)P(x)+t(x)A(x)=gcd(P(x),A(x))=1

同理: t ( x ) ≡ A − 1 ( x ) m o d P ( x ) t(x)≡A^{-1}(x)\ mod \ P(x) t(x)≡A−1(x) mod P(x)

举例计算基于 P ( x ) = x 3 + x + 1 P(x)=x^3+x+1 P(x)=x3+x+1 的有限域 G F ( 2 3 ) GF(2^3) GF(23) 中 A ( x ) = x 2 A(x)=x^2 A(x)=x2 的逆元。 t ( x ) t(x) t(x) 多项式的初始值为: t 0 ( x ) = 0 t_0(x)=0 t0(x)=0, t 1 ( x ) = 1 t_1(x)=1 t1(x)=1

即: A − 1 ( x ) = t ( x ) = t 4 ( x ) = x 2 + x + 1 A^{-1}(x)=t(x)=t_4(x)=x^2+x+1 A−1(x)=t(x)=t4(x)=x2+x+1

中国剩余定理

在《孙子算经》中有这样一个问题:“今有物不知其数,三三数之剩二(除以3余2),五五数之剩三(除以5余3),七七数之剩二(除以7余2),问物几何?”这个问题称为“孙子问题”,该问题的一般解法国际上称为“中国剩余定理”。

明代程大位在他的著作《直指算法统宗》中,提出了“孙子歌”来求解该问题——“三人同行七十稀,五树梅花廿一枝, 七子团圆正半月,除百令五便得知。”

实际上说的是:只要是除以3余了一个1,就加上一个70;只要是除以5余了一个1,就加上一个21;只要是除以7余了一个1,就加上一个15。然后累加除以105即可。

举例

有一个年级的同学,每 9 人一排多 5 人,每 7 人一排多 1 人,每 5 人一排多 2 人,问这个年级至少有多少人 ?

题中9、7、5三个数两两互质。

则〔7,5〕= 35;〔9,5〕= 45;〔9,7〕= 63;〔9,7,5〕= 315。

为了使 35 被 9 除余 1,用 35×8=280 ;

使 45 被 7 除余 1,用 45×5=225 ;

使 63 被 5 除余 1,用 63×2=126 。

然后,280×5+225×1+126×2=1877,

因为,1877>315,所以,1877-315×5=302,就是所求的数。

再加上一句:计算这个总和除以 105 的余数。

分析

问题:计算一个整数 x ,使得它满足除以3余2、除以5余3、除以7余2。

问题分解:

如果能够找到三个整数 x 1 x_1 x1, x 2 x_2 x2, x 3 x_3 x3,使得:

-

x 1 x_1 x1 除以3余2、除以5余0、除以7余0

-

x 2 x_2 x2 除以3余0、除以5余3、除以7余0

-

x 3 x3 x3 除以3余0、除以5余0、除以7余2

那么令 x = x 1 + x 2 + x 3 x=x_1+x_2+x_3 x=x1+x2+x3 ,就很容易验证这时的 x x x 就满足除以3余2、除以5余3、除以7余2。

如果分别称找到整数 x 1 x_1 x1, x 2 x _2 x2, x 3 x_3 x3 的问题为问题1、问题2、问题3,那么可以看出这三个问题本质上是类似的。

下面对问题1继续分解,如果能够找到一个整数 y 1 y_1 y1 满足 y 1 y_1 y1 除以3余1、除以5余0、除以7余0,那么令 x 1 = 2 × y 1 x_1=2\ × \ y_1 x1=2 × y1 ,就很容易验证这时的 x 1 x_1 x1 就满足除以3余2、除以5余0、除以7余0。

因此定义

-

问题1-1为:寻找整数 y 1 y_1 y1 满足 y 1 y_1 y1 除以3余1、除以5余0、除以7余0

-

问题1-2为:寻找整数 y 2 y_2 y2 满足 y 2 y_2 y2 除以3余0、除以5余1、除以7余0

-

问题1-3为:寻找整数 y 3 y_3 y3 满足 y 3 y_3 y3 除以3余0、除以5余0、除以7余1

这三个问题本质上是相同的。

如果找到了 y 1 y_1 y1, y 2 y_2 y2, y 3 y_3 y3 ,那么就可以取 x = 2 × y 1 + 3 × y 2 + 2 × y 3 x=2×y_1+3×y_2+2×y_3 x=2×y1+3×y2+2×y3 。

下面以1-1为例:寻找整数 z z z 使得 z z z 除以3余1、除以5余0、除以7余0

即满足: 35 k ≡ 1 ( m o d 3 ) 35k ≡1 \pmod{3} 35k≡1(mod3),此时k就是5×7模3的逆,记作 [ 3 5 − 1 ] 3 [35^{-1}]_3 [35−1]3,那么 z = 5 × 7 × [ ( 5 × 7 ) − 1 ] 3 z=5×7×[(5×7)^{-1}]_3 z=5×7×[(5×7)−1]3

那么我们将问题分解复原可得:

x = 2 × ( 5 × 7 × [ ( 5 × 7 ) − 1 ] 3 ) + 3 × ( 3 × 7 × [ ( 3 × 7 ) − 1 ] 5 ) + 2 × ( 3 × 5 × [ ( 3 × 5 ) − 1 ] 7 ) x=2×(5×7×[(5×7)^{-1}]_3)+3×(3×7×[(3×7)^{-1}]_5)+2×(3×5×[(3×5)^{-1}]_7) x=2×(5×7×[(5×7)−1]3)+3×(3×7×[(3×7)−1]5)+2×(3×5×[(3×5)−1]7)

下面要讨论的是:如果有多个满足要求的整数,那么它们之间有什么关系呢?

假设 X , Y X,Y X,Y 都满足“除以3余a、除以5余b、除以7余c”。

观察 X − Y X−Y X−Y 会发现, X − Y X−Y X−Y 满足“除以3余0、除以5余0、除以7余0”。因此 X − Y X−Y X−Y 一定是 3 × 5 × 7 = 105 3×5×7=105 3×5×7=105 的倍数。

这也就是说,在“模105同余”的意义下,之前通过分解问题、组合解答的方法所得到的 x 恰恰就是唯一解。

我们不难发现上述问题的解法具有明显的化归思想,将余n的问题全部化归成余1的基础问题,从而解决

一般化描述

下面把这个问题一般化:假设整数 m 1 , m 2 , . . . , m n m_1,m_2,...,m_n m1,m2,...,mn 是 k k k 个两两互素的正整数,则对于任意的整数 a 1 , a 2 , . . . , a n a_1,a_2,...,a_n a1,a2,...,an ,同余式组

{ x ≡ a 1 ( m o d m 1 ) x ≡ a 2 ( m o d m 2 ) … x ≡ a n ( m o d m n ) \left\{ \begin{aligned} x & ≡ a_1 \pmod{m_1} \\ x & ≡ a_2 \pmod{m_2} \\ \dots\\ x & ≡ a_n \pmod{m_n} \end{aligned} \right. ⎩ ⎨ ⎧xx…x≡a1(modm1)≡a2(modm2)≡an(modmn)

一定有解,且解是唯一的,若令 N = ∏ i = 1 n m i N=\prod \limits_{i=1}^nm_i N=i=1∏nmi

则 x ≡ ∑ i = 1 n a i × N m i × [ ( N m i ) − 1 ] m i x≡ \sum ^n_{i=1}a_i× \frac{N}{m_i}×[(\frac{N}{m_i})^{-1}]_{m_i} x≡∑i=1nai×miN×[(miN)−1]mi

特殊情况

p p p 和 q q q 是不相同的素数, n = p ⋅ q n=p⋅q n=p⋅q ,则对于任意的一对 ( x 1 , x 2 ) (x_1,x_2) (x1,x2), 0 ≤ x 1 < p 0≤x_1<p 0≤x1<p 且 0 ≤ x 2 < q 0≤x_2<q 0≤x2<q,存在唯一的数 x x x, 0 ≤ x < n 0≤x<n 0≤x<n

x 1 = x m o d p x_1=x \ mod \ p x1=x mod p ,且 x 2 = x m o d q x_2=x \ mod\ q x2=x mod q ,所以任意整数 x x x 都可以使用CRT表示方法唯一的表示成 ( x 1 , x 2 ) (x_1,x_2) (x1,x2)。

应用

1.经典问题求解

对于类似的韩信点兵问题,我们就可以使用上述公式,并结合逆元进行求解

2.CRT加速模运算

计算: 2 1000000 ( m o d 77 ) 2^{1000000 }\pmod{77} 21000000(mod77)

一般求法

使用欧拉定理和模重复平方计算法计算,但计算量还是很大:

因为77=7*11, φ ( 77 ) = φ ( 7 ) φ ( 11 ) = 60 \varphi(77)=\varphi(7)\varphi(11)=60 φ(77)=φ(7)φ(11)=60

所以 2 60 ≡ 1 ( m o d 77 ) 2^{60}≡1\pmod{77} 260≡1(mod77)

又1000000=16666*60+40,所以

2 1000000 = ( 2 60 ) 16666 ⋅ 2 40 ≡ 2 40 ( m o d 77 ) 2^{1000000}=(2^{60})^{16666}·2^{40}≡2^{40}\pmod{77} 21000000=(260)16666⋅240≡240(mod77)

设m=77,b=2.令a=1.将40写成二进制, 40 = 2 3 + 2 5 40=2^3+2^5 40=23+25运用模重复平方法,我们依次计算如下:

- n 0 = 0 n_0=0 n0=0.计算 a 0 = a ≡ 1 a_0=a≡1 a0=a≡1, b 1 ≡ b 2 ≡ 4 ( m o d 77 ) b_1≡b^2≡4 \pmod{77} b1≡b2≡4(mod77)

- n 1 = 0 n_1=0 n1=0.计算 a 1 = a 0 ≡ 1 a_1=a_0≡1 a1=a0≡1, b 2 ≡ b 1 2 ≡ 16 ( m o d 77 ) b_2≡b_1^2≡16 \pmod{77} b2≡b12≡16(mod77)

- n 2 = 0 n_2=0 n2=0.计算 a 2 = a 1 ≡ 1 a_2=a_1≡1 a2=a1≡1, b 3 ≡ b 2 2 ≡ 25 ( m o d 77 ) b_3≡b_2^2≡25 \pmod{77} b3≡b22≡25(mod77)

- n 3 = 1 n_3=1 n3=1.计算 a 3 = a 2 b 3 ≡ 1 a_3=a_2b_3≡1 a3=a2b3≡1, b 4 ≡ b 3 2 ≡ 9 ( m o d 77 ) b_4≡b_3^2≡9 \pmod{77} b4≡b32≡9(mod77)

- n 4 = 0 n_4=0 n4=0.计算 a 4 = a 3 ≡ 25 a_4=a_3≡25 a4=a3≡25, b 5 ≡ b 4 2 ≡ 4 ( m o d 77 ) b_5≡b^2_4≡4 \pmod{77} b5≡b42≡4(mod77)

- n 5 = 1 n_5=1 n5=1.计算 a 5 = a 4 b 5 ≡ 23 ( m o d 77 ) a_5=a_4b_5≡23\pmod{77} a5=a4b5≡23(mod77)

最后计算出 2 1000000 ≡ 23 ( m o d 77 ) 2^{1000000 }≡23\pmod{77} 21000000≡23(mod77)

使用CRT优化

分析:CRT可以用于大数求模的优化,大致思路是将模数先质因数分解,形成同余式组,然后求出该式中的 b 1 b_1 b1 与 b 2 b_2 b2。

这种我们就彻底将问题转换成了CRT问题

令 x = 2 1000000 x=2^{1000000 } x=21000000.因为77=7*11,所以 x ( m o d 77 ) x \pmod{77} x(mod77)等价于求解同余式组

{ x ≡ b 1 ( m o d m 1 ) x ≡ b 2 ( m o d m 2 ) \left\{ \begin{aligned} x & ≡ b_1 \pmod{m_1} \\ x & ≡ b_2 \pmod{m_2} \end{aligned} \right. { xx≡b1(modm1)≡b2(modm2)

结合欧拉定理: 2 φ ( 7 ) ≡ 2 6 ≡ 1 ( m o d 7 ) 2^{\varphi(7)}≡2^6≡1 \pmod{7} 2φ(7)≡26≡1(mod7)

以及1000000=166666*6+4

所以: b 1 = 2 1000000 ≡ ( 2 6 ) 166666 ⋅ 2 4 ≡ 2 ( m o d 7 ) b_1=2^{1000000 }≡(2^6)^{166666}·2^4≡2 \pmod{7} b1=21000000≡(26)166666⋅24≡2(mod7)

类似的,因为 2 φ ( 11 ) ≡ 2 10 ≡ 1 ( m o d 11 ) 2^{\varphi(11)}≡2^{10}≡1 \pmod{11} 2φ(11)≡210≡1(mod11)

以及1000000=10000*10

b 2 = 2 1000000 ≡ ( 2 10 ) 10000 ≡ 1 ( m o d 11 ) b_2=2^{1000000 }≡(2^{10})^{10000}≡1 \pmod{11} b2=21000000≡(210)10000≡1(mod11)

分别求解同余式并结合中国剩余定理有

x ≡ 2 × ( 11 × [ 1 1 − 1 ] 7 ) + 1 × ( 7 × [ 7 − 1 ] 11 ) ≡ 100 ≡ 23 ( m o d 77 ) x≡2×(11×[11^{-1}]_7)+1×(7×[7^{-1}]_{11})≡100≡23 \pmod{77} x≡2×(11×[11−1]7)+1×(7×[7−1]11)≡100≡23(mod77)

因此 2 1000000 ≡ 23 ( m o d 77 ) 2^{1000000 }≡23 \pmod{77} 21000000≡23(mod77)

3.RSA加密优化-CRT表示法中的运算

当我们使用RSA私钥 ( n , d ) (n,d) (n,d) 对密文 c c c 进行解密(或签名时),我们需要计算模幂 m = c d m o d n m=c^d \ mod \ n m=cd mod n 。私钥指数 d d d 并不像公钥指数 e e e 那样方便。一个 k k k 比特的模 n n n ,对应的私钥指数 d d d 差不多跟它一样长。计算的工作量同长度 k k k 成正比,所以对于RSA私钥的运算存在优化空间

我们可以使用CRT更有效的计算: $ m=c^d \ mod \ n$,由于模幂的运算量随着模的比特数k的立方增加而增加。所以做两次幂运算mod p和mod q,比做一次幂运算mod n效率要高。

首先使用 p , q ( p > q ) p,q\ (p>q) p,q (p>q) 提前计算以下值:

-

d P = e − 1 m o d ( p − 1 ) dP=e^{−1}\ mod\ (p−1) dP=e−1 mod (p−1)

-

d Q = e − 1 m o d ( q − 1 ) dQ=e^{−1}\ mod\ (q−1) dQ=e−1 mod (q−1)

-

q I n v = q − 1 m o d p qInv = q^{-1} mod \ p qInv=q−1mod p

然后恢复出 x x x

我们知道 ( c d m o d p , c d m o d q ) (c^d \ mod \ p, c^d \ mod \ q) (cd mod p,cd mod q),那么通过CRT我们知道存在唯一的值 c d m o d n c^d \ mod \ n cd mod n 在范围 [ 0 , n − 1 ] [0,n-1] [0,n−1]内。

结合CRT的表示方法 ( x 1 , x 2 ) (x_1,x_2) (x1,x2)恢复出 x x x ,使用Garner’s方程式。

-

x = x 2 + h ⋅ q x=x_2+h·q x=x2+h⋅q

-

h = ( ( x 1 − x 2 ) ( q − 1 m o d p ) ) m o d p h=((x_1−x_2)(q^{−1}\ mod \ p)) mod\ p h=((x1−x2)(q−1 mod p))mod p

其中的 q I n v = q − 1 m o d p qInv = q^{-1} mod \ p qInv=q−1mod p 可以提前计算,我们还可以结合欧拉定理来减少 c d m o d p c^d\ mod\ p cd mod p 与 c d m o d q c^d\ mod\ q cd mod q 指数。

对RSA运算而言

- d P = e − 1 m o d ( p − 1 ) = d m o d ( p − 1 ) dP=e^{−1}\ mod\ (p−1)= d\ mod\ (p−1) dP=e−1 mod (p−1)=d mod (p−1)

- d Q = e − 1 m o d ( q − 1 ) = d m o d ( p − 1 ) dQ=e^{−1}\ mod\ (q−1)=d\ mod\ (p−1) dQ=e−1 mod (q−1)=d mod (p−1)

- m 1 = c d P ( m o d p ) m_1=c^{dP} \pmod{p} m1=cdP(modp)

- m 2 = c d Q ( m o d q ) m_2=c^{dQ} \pmod{q} m2=cdQ(modq)

- q I n v = q − 1 m o d p qInv = q^{-1} mod \ p qInv=q−1mod p

- h = q I n v ⋅ ( m 1 − m 2 ) m o d p h=qInv·(m_1−m_2)\ mod\ p h=qInv⋅(m1−m2) mod p

- m = m 2 + h ⋅ q m=m_2+h·q m=m2+h⋅q

裴蜀定理

描述

裴蜀定理是一个关于最大公约数(或最大公约式)的定理

若 a , b a,b a,b 是整数,且 g c d ( a , b ) = d gcd (a,b)=d gcd(a,b)=d,那么对于任意的整数 x , y , a x + b y x,y,ax+by x,y,ax+by 都一定是 d d d 的倍数,特别地,一定存在整数 x , y x,y x,y ,使 a x + b y = d ax+by=d ax+by=d 成立。

推论及应用

- a , b a,b a,b 互质的充要条件是存在整数 x , y x ,y x,y 使 a x + b y = 1 ax+by=1 ax+by=1.

- 对于裴蜀等式 a x + b y = c ax+by=c ax+by=c,当且仅当 m 是 a 及 b 的最大公约数d的倍数时有整数解。裴蜀等式有解时必然有无穷多个整数解,每组解x,y 都称为裴蜀数,可以拓展欧几里得算法获得。例如:12 和 42 的最大公因數是 6,则方程 12 x + 42 y = 6 12x+42y=6 12x+42y=6 有解。有 ( − 3 ) × 12 + 1 × 42 = 6 (-3)×12+1×42=6 (−3)×12+1×42=6, 4 × 12 + ( − 1 ) × 42 = 6 4×12+(-1)×42=6 4×12+(−1)×42=6

- 裴蜀等式也可以用来给最大公约数定义: d d d 其实就是最小的可以写成 a x + b y ax+by ax+by 形式的正整数。

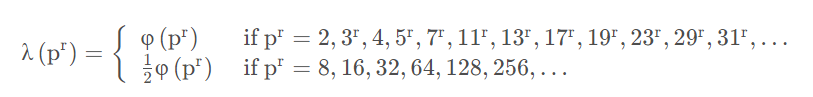

Carmichael定理

在数论中,Carmichael函数的定义为使得 a m ≡ 1 ( m o d ) n a^m≡1 \pmod {n} am≡1(mod )n 成立的最小正整数 m m m,其中 ( a , n ) = 1 (a,n)=1 (a,n)=1 ,将 m m m 记作 λ ( n ) \lambda(n) λ(n) 。在抽象代数术语中, λ ( n ) \lambda(n) λ(n) 是模 n n n 的乘法群的指数。

Carmichael函数也被称为规约函数(reduced totient function)以及最小泛指数函数(least universal exponent function)。

λ ( 8 ) = 2 \lambda(8)=2 λ(8)=2,即 m = 2 m=2 m=2 为使得 a m ≡ 1 ( m o d ) n a^m≡1 \pmod {n} am≡1(mod )n 成立的最小正整数,此时对于任意的 a a a 满足 ( a , 8 ) = 1 (a,8)=1 (a,8)=1 ,有 a 2 = 1 ( m o d 8 ) a^2=1\pmod8 a2=1(mod8) 也就是说 1 2 ≡ 1 m o d 8 1^2\equiv1\bmod8 12≡1mod8, 3 2 = 9 ≡ 1 m o d 8 3^2=9\equiv1\bmod8 32=9≡1mod8, 5 2 = 25 ≡ 1 m o d 8 5^2=25\equiv1\bmod8 52=25≡1mod8, 7 2 = 49 ≡ 1 m o d 8 7^{2}=49 \equiv 1\bmod 8 72=49≡1mod8

与欧拉函数的关系

对于欧拉函数来说, φ ( 8 ) = 4 \varphi(8)=4 φ(8)=4,因为欧拉函数只需要满足对于所有与8互素的数 a a a 有 a 4 ≡ 1 ( m o d 8 ) a^{4} \equiv 1(\bmod 8) a4≡1(mod8),而不需要满足 a a a 的最小性。

Carmichael定理

Carmichael定理解释了如何计算素数幂 p r p^r pr 的 λ ( p r ) \lambda(p^r) λ(pr)。对于奇数素数的幂以及 2 和 4, λ ( p r ) \lambda(p^r) λ(pr) 等于欧拉函数 φ ( p r ) \varphi(p^r) φ(pr) ,对于 2 3 2^3 23

及以上的 2 的幂次,它等于欧拉函数的一半,即:

用Carmichael定理计算 λ ( n ) \lambda(n) λ(n)

根据唯一因式分解定理,任何 n > 1 n>1 n>1的整数都可以用唯一的方式写成 n = p 1 r 1 p 2 r 2 ⋯ p k r k n=p_{1}^{r_{1}} p_{2}^{r_{2}} \cdots p_{k}^{r_{k}} n=p1r1p2r2⋯pkrk,其中,$p_{1}<p_{2}<\ldots<p_{k} $

是由小到大排列的素数, r 1 , r 2 , … , r k r_{1}, r_{2}, \ldots, r_{k} r1,r2,…,rk是正整数。那么, λ ( n ) \lambda(n) λ(n)就是其中每一项的 λ λ λ的最小公倍数,有:

λ ( n ) = l c m ( λ ( p 1 r 1 ) , λ ( p 2 r 2 ) , … , λ ( p k r k ) ) \quad λ(n)=lcm(λ(p_1^{r1}),λ(p_2^{r2}),…,λ(p_k^{rk})) λ(n)=lcm(λ(p1r1),λ(p2r2),…,λ(pkrk))

上述的公式可由中国剩余定理来证明,这里不再展开。

Carmichael函数的性质

由上述定理易得:

a ∣ b ⇒ λ ( a ) ∣ λ ( b ) \quad a|b \Rightarrow \lambda(a)| \lambda(b) a∣b⇒λ(a)∣λ(b)

λ ( lcm ( a , b ) ) = lcm ( λ ( a ) , λ ( b ) ) \quad \lambda(\operatorname{lcm}(a, b))=\operatorname{lcm}(\lambda(a), \lambda(b)) λ(lcm(a,b))=lcm(λ(a),λ(b))

二项式定理展开

( 1 + x ) n = ∑ k = 0 n C n k x k ( m o d n 2 ) = 1 + n x ( m o d n 2 ) (1+x)^n=\sum^n_{k=0} C^k_nx^k(\ mod\ n^2)=1+nx(\ mod\ n^2) (1+x)n=∑k=0nCnkxk( mod n2)=1+nx( mod n2)【从 n 2 n^2 n2 开始后面的项均可以被 n 2 n^2 n2 整除】

( 1 + x ) n ( m o d n 2 ) (1+x)^n(mod\ n^2) (1+x)n(mod n2)的数学处理:

( 1 + x ) n = ∑ k = 0 n C n k x k ( m o d n 2 ) = 1 + n x ( m o d n 2 ) (1+x)^n=\sum^n_{k=0} C^k_nx^k(\ mod\ n^2)=1+nx(\ mod\ n^2) (1+x)n=∑k=0nCnkxk( mod n2)=1+nx( mod n2)

( 1 + k n ) m ≡ k n m + 1 ( m o d n 2 ) (1+kn)^m\equiv knm+1 \pmod{n^2} (1+kn)m≡knm+1(modn2)

参考文章:

《深入浅出密码学》

《信息安全数学基础》-上海交通大学MOOC