网工的不归路太真实叻 www

《计网自顶向下》实验也蛮不错的,推荐先学(

原力计划这个是手滑点错了…

文章目录

路由器和交换机的区别:

https://baijiahao.baidu.com/s?id=1614007507268099755&wfr=spider&for=pc

LAN

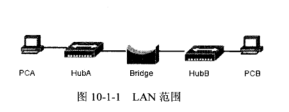

LAN(Local Area Network,局域网)的特征是所有结点都能互相直接通信,而不必通过某种第三层或更高层的设备,例如路由器。在大多数情况下,这些直接通信是通过向目标IP地址发送ARP广播请求报文,获取目的IP地址对应的MAC地址,然后用单播MAC地址实现相互通信。在传统的局域网中,如果一个结点接到一个网络设备,包括Hub(集线器)、Repeater(中继器)、Bridge(网桥)和Switch(没有划分VLAN的交换机)上,那么它就与其他接在同一设备上的结点属于同一个局域网(这里局域网指的就是一个广播域)。

在图10-1-1中,计算机PCA接在集线器HubA上。接在HubA上的任何其他第一层或第二层设备都是同一LAN的一部分,并且接在这些设备(中继器、集线器、网桥、非VLAN型的二层交换机,图10-1-1中的Bridge和HubB)上的结点与接在HubA上的结点属于同一个LAN。图l0-1-1中的所有设备属于同一个LAN。

说得抽象一些,局域网实际上就是一组能够互相发送广播报文的结点。如果一组结点能互相发送广播报文,就称它们处于同一个“广播域”。说得更明白一些,就是:广播域是一组能互相发送广播报文的结点。广播域通常通过路由器互相连接,并且第二层的广播帧不能通过路由器。

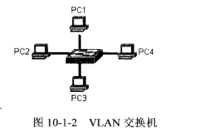

在图10-1-2中,有4台PC接在一台交换机上,其中,PC1和PC2属于技术部,PC3和PC4属于销售部。在默认情况下,4台PC处在同一个LAN中,相互间都可以收到对方的广播报文。这样的网络管理难度大,经常发生IP地址冲突,网络病毒泛滥。以往解决的办法是网络的物理隔离,每个部门使用一台单独的交换机,两个交换机之间不做连接,也就是两个分开的LAN。可这样也有缺陷,首先就是要购买第二台交换机;其次,如果两个部门的人员有人事变动,还要涉及重新布线的问题。要是能把一台交换机当成两台虚拟的交换机用就好了(sodayo),两台虚拟交换机相互之间互不影响,并能动态地调整两台虚拟交换机的端口,这种技术就是本章要介绍VLAN(VirtualLAN,虚拟局域网)。

通过在支持VLAN的交换机上添加VLAN,并动态地调整每个端口所属的VLAN,实现一台物理的交换机上可以有多个LAN,每一个LAN称为VLAN,VLAN之间的广播报文相互不可达,VLAN间相互不影响。在一台VLAN型交换机上划分多少个VLAN,交换机上就有多少个广播域,为了简单起见,称一个VLAN就是一个广播域。

虽然一个VLAN粗略等价于一个广播域,但VLAN型交换机并不等价于传统型的交换机。区别在于:传统型的交换机只包含一个广播域,而VLAN型交换机可以有多个。思科生产的所有交换机都支持VLAN功能,当然价格也相对较贵,一般都在几千元以上。国产交换机,价格相对便宜,一般价格在1000元以下的交换机都不支持网管,也不支持VLAN功能;价格在1000元以上的交换机基本都支持网管,也支持VLAN功能。

VLAN的优点

使用VLAN可以使网络更灵活地支持公司业务,进一步提高员工的工作效率,为公司带来效益。实施VLAN的主要好处有:

- Security(安全)VLAN能提高网络安全。如果网络划分为VLAN,那么不同VLAN中的结点要想互相通信,必须通过一个三层以上(包括三层)的设备,比如三层交换机、路由器或者一个防火墙。在这种情况下,就可在三层设备上配置访问列表,使其阻止部分业务流在VLAN之间流动。由于业务流不能在一个交换机内的多个VLAN之间随意流动,安全绝对可靠。

- Cost reduction(降低开销)考虑图10-1-2中的描述,如果交换机不支持VLAN,为了隔离不同的部门就需要使用多台交换机,即使是两个人的部门也需要占用一台交换机;因为人员的频繁变动还涉及网络的重新布线。如果使用了VLAN技术,在交换机端口数量允许的情况下,所有的部门都可以接在一台交换机上,并可以调整每个交换机端口所属的VLAN来适应单位人事关系的变动,而不涉及重新布线。

VLAN降低开销的同时,也提供了灵活性,不需要考虑用户所处的物理位置,只需要根据部门划分VLAN就可以了。 - Higher performance(高性能)通过在第二层的网络中划分VLAN,把一个大的广播域分隔成多个逻辑工作组(广播域),减少逻辑组之间不必要的广播流量,提升网络的性能。

- Broadcast storm mitigation(减轻广播风暴)通过划分VLAN,把一个大的广播域分隔成多个逻辑工作组,每个逻辑工作组中的计算机数量都不是很多,可以有效减小每个工作组中的广播。

- Improved IT staff efficiency(提高了IT员工效率)VLAN使IT部门更易于管理网络用户,因为相同部门的用户处在相同的VLAN中,有着相同的需求。网络管理员可以为每个部门分配IP地址,制定策略,这样不仅有利于管理,也有利于网络故障排除。比如VLAN2是学生所在的VLAN,有一个学生发动了ARP攻击,影响的范围有限,只能是在学生VLAN中;排查简单,只需要排查学生VLAN就可以了。

·Simpler project or application management(简单的项目或应用管理)不同的VLAN有不同的应用,可以很容易地根据每个部门部署应用程序。

VLAN 干线

本节介绍什么是干线、干线协议、交换机间VLAN的通信过程等。

什么是干线

VLAN交换机的主要特点是能够在单个交换机内部或多个交换机之间支持多个独立的VLAN。图10-1-2中介绍了在单个交换机内部存在多个VLAN的情况下,只需把交换机端口划分到特定的VLAN中即可实现端口之间的隔离。

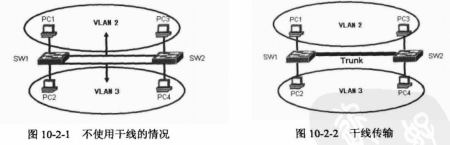

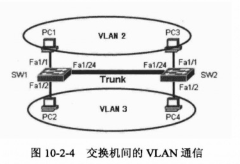

下面开始讨论如何在交换机之间扩展VLAN。在图10-2-1中,有两台交换机SW1和SW2,PC1、PC2、PC3和PC4分别连接在SW1和SW2上,其中,PC1和PC3属于VLAN

2,PC2和PC4属于VLAN3。在不使用Trunk(干线)的情况下,为了使PC1和PC3之间可以通信,需要在交换机SW1和SW2之间连接一条线缆,并把线缆连在SW1和SW2上的接口也划入VLAN2,这样PC1和PC3就可以跨交换机通信了。同理,为了使PC2和PC4之间可以通信,需要在交换机SW1和SW2之间再连接一条线缆,并把线缆连在SW1和SW2上的接口也划入VLAN3,这样PC2和PC4也可以跨交换机通信了。

从上面的叙述中可以发现,在不使用干线的情况下,若要使两台交换机之间的多个VLAN 可以相互通信,需要在两台交换机间连多条线缆。通过这种方式实现VLAN跨交换机的通信,不仅浪费线缆,增加工程的难度和费用,还会造成交换机端口的浪费。可以通过在两台交换机间的一根线缆上传输多个VLAN的信息,这根线缆被称为主干(Trunk),主干上可以传输多个VLAN的信息,如图10-2-2所示。

从图10-2-2中,读者认识到了干线的作用,但读者不要误以为干线是一种特殊的线缆,干线也是普通的线缆,干线主要是体现在交换机端口的配置上,本章稍后介绍干线的配置。

因为10Mb/s以太网和100Mb/s快速以太网在技术上有差异,且干线上需要传输多个VLAN的信息,10Mb/s的链路显然难以胜任,思科没有针对10Mb/s链路再做开发,也就是说,只有100Mb/s以上(包括100Mb/s)的链路才支持Trunk。

干线协议

对于VLAN交换机来说,干线就是交换机之间的连接,它可以在两个或两个以上的VLAN之间传输业务流。这与两个普通网桥之间的一条链路不同,因为每个交换机必须确定它所收到的数据帧属于哪个VLAN。虽然这增加了某种复杂性,但同时也带来了很大的灵活性。考虑到图10-2-2中的两台交换机可能分布在两幢建筑物内,如果使用干线连接,两幢建筑物间只要有一条链路就可以了。一条干线上可以同时传输多个VLAN的信息,即使在两幢建筑物内新增VLAN,建筑物间的连线也不需要做任何调整;如果使用的是图10-2-1中的方案,每次增加VLAN,都需要在两幢建筑物间重新布线。

考虑一下传统型的交换机(非VLAN交换机)是如何知道一个帧要发往哪个目标端口的。当一个帧进入交换机时,交换机必须决定将其送往何处。传统型的交换机只简单地检查数据帧的目的MAC地址,再参照MAC地址表,然后将其转发到适当的端口,而不考虑数据帧是从哪儿来的。如果不知道目的地址,或者目的地址为广播地址,那么交换机就用“泛洪法”将其转发到除接收到此数据帧端口之外的所有端口。

在VLAN中,情况要稍复杂一些。除了要根据目的MAC地址做转发决定外,还必须考虑帧的源地址,因为帧的源地址通常会影响它所属的VLAN,并因此影响它可能会被转发去的端口。追踪一个帧的源地址至少有两种显而易见的方法:第一种是根据数据帧进入的端口属于哪一个VLAN,这种方法被称为“帧标记”,也称为“显式标记”。注意:这个过程只发生在交换机的内部。第二种追踪帧的源地址的方法是为每个VLAN保持一张MAC地址表(这张表由交换机通过某种方式完成)。确定目的地址后,就做出是否转发此帧的决定。这种方法称为“帧过滤”,也称为“隐式标记”。

“帧标记”和“帧过滤”的主要区别在于何时做出VLAN决定。在帧标记中,帧一进入交换机,决定就已经做出。在帧过滤中,当帧需要转发时才做出决定,帧刚进入交换机时,并不需要做出决定。对于交换机如何在其内部做出VLAN成员关系的决定,大多数讨论都是学术性的。事实上,交换机如何在其内部追踪VLAN并不重要,只要它能做出正确的转发决定就行。

帧标记的优点是能够立即标识VLAN,并且不需要对帧做进一步的VLAN成员关系决定。标记过程是通过给帧增加一个包含VLAN标识的域来实现,Cisco文档中有时将这个过程称为“VLAN着色”(VLAN Coloring)。这种方法的缺点是大多数不支持VLAN的设备会把这种帧当成无效帧,因为它们没有遵照标准格式。同样,在帧标记方法中,由于众多设备生产厂商的存在,也带来很多不兼容性问题。为了解决不同厂商之间帧标记兼容性的问题,IEEE组织定义了一个标准的帧标记机制,那就是IEEE802.1Q标准,简称802.1Q。

帧过滤的优点是不修改帧,因此,在帧通过任何网络设备时不会出现问题。缺点是所有VLAN设备必须能对每个帧做出唯一的VLAN决定。这意味着如果按数据帧中的源MAC地址进行过滤,那么所有VLAN交换机必须拥有一张MAC地址表,该表还要包含每个MAC地址所属的VLAN。

事实上,帧标记多少占了点上风。所有主要的交换机厂商在他们的实现方案中都喜欢采用帧标记,IEEE里的相关标准也是为帧标记制定的,传统的骨干网FDDI(Fiber Distributed Data Interface,光纤分布式数据接口)支持帧标记,Cisco支持两种帧标记,即ISL(Interior Switching Link,交换机间链路)和IEEE802.1Q。只有ATM LANE(LAN Emulation,局域网仿真)是个例外,它与帧过滤更相似。

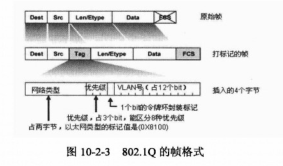

802.1Q

802.1Q出现之前,很多厂商都声称他们的交换机实现了VLAN,但各个厂商实现的方法都不相同,所以彼此间无法互连,这样,用户一旦买了某个厂商的交换机,就没法再买其他厂商的交换机了。而现在,VLAN的标准是IEEE提出的802.1Q标准,是一个通用标准。802.1Q的帧是在原来的以太网帧头中的源地址后增加了一个4个字节的802.1Q帧头,添加新的字段域后,帧被重新计算FCS(Frame Check Sequence,帧校验序列),用新的FCS替换原来帧中的FCS,其他字段保持不变。修改前后的帧如图10-2-3所示。

新增标签头中的4个字节信息如下:

·网络类型:2个字节的标签协议标识,以太网帧的值是0x8100。

·VLAN标识:这是一个l2位的域,指明VLAN的ID,最大可以支持4096个VLAN,每个802.1Q的帧都会包含这个域,以指明帧属于哪一个VLAN。

·令牌环标记:这1位主要使总线型的以太网与FDDI、令牌环网交换数据时更容易。·优先级:这3位指明帧的优先级,被用于QoS,一共有8种优先级,主要用于当交换机阻塞时,优先发送哪些数据帧。

交换机间VLAN的通信过程

接下来看一下VLAN交换机的工作方式。因为802.1Q是一个标准协议,使用面广,在工程和CCNA考试中,802.1Q都是重点,对ISL有一个了解就可以了,接下来的分析和配置均以802.1Q为例。在图10-2-4中,PC1、PC3属于VLAN2,PC2和PC4属于VLAN3。

假设PC1要发送一个数据包给PC3,刚开始时PC1并不知道PC3的MAC地址,为了完成数据包的发送,PC1首先发送一个ARP查询包,ARP查询包以广播的形式发送。

交换机SW1收到了PC1发过来的ARP广播包,SW1知道该数据包是从Fal/l接口接收到的,Fal/1接口被分配到了VLAN2中,是一个Access(接入)端口,SW1知道这是一个来自VLAN2的广播包,SW1在MAC地址表中加入PC1的MAC地址和对应的VLAN号及端口号,VLAN交换机与非VLAN交换机都会根据数据帧的源MAC地址进行学习,只不过VLAN交换机除了记录MAC地址对应的端口外,还要记录MAC地址对应的VLAN号。SW1在数据帧中加入VLAN2的标识,VLAN交换机从Access端口接收到数据帧时,需要插入VLAN标识。SW1把ARP广播包从除Fal/1之外所有属于VLAN2的端口发送出去,发送出去之前,交换机要去除数据帧中被加入的VLAN2标识,VLAN交换机从Access端口发出数据帧之前,要去除VLAN标识,不然其他计算机收到这样不符合标准的数据帧,将会因为不能识别而把数据帧丢弃。交换机除了把广播帧从所有属于VLAN2的端口发送出去之外,还要从所有的主干端口把广播帧发送出去,也就是要从Fal/24端口发送出去。

当交换机从主干端口转发数据帧时,不修改数据帧的格式(下一节介绍的Native VLAN除外),也就是说,SW1发往SW2的ARP广播帧中,SW1加入的VLAN标识不会被清除掉。

这里要知道PC2接收不到PC1发出的广播帧,因为PC1和PC2分属于不同的VLAN,不同的VLAN是不同的广播域,交换机不会把一个VLAN中的广播转发到另一个VLAN中。当SW2从Fal/24端口(主干端口)收到一个数据帧时,SW2查看数据帧中的VLAN标识,并在MAC地址表中添加学到的MAC地址和对应的VLAN号及端口号。SW2接下来要决定向哪里转发数据帧,SW2查看数据帧中的VLAN标识,知道是VLAN2的数据帧,SW2查看数据帧的目的MAC地址,知道这是VLAN2的一个广播帧。SW2把广播包从除Fal/24之外所有属于VLAN2的端口发送出去,发送出去之前,交换机要去除数据帧中被加入的VLAN2标识。

PC4是收不到这个数据帧的。

PC3收到这个数据帧后,知道是PC1发给自己的ARP请求帧。PC3封装ARP应答包,把应答包发往交换机SW2。

当SW2从Fal/1(Access端口)收到一个数据帧时,SW2在MAC地址表中添加MAC地址和对应的VLAN号及端口号。SW2在数据帧中添加该端口所在的VLAN标识。SW2查询MAC地址表,找到PC1对应的MAC地址、VLAN号和端口号,SW2比较数据帧的源MAC地址和目的MAC地址在同一个VLAN中,SW2把数据帧从数据帧目的MAC地址对应的端口Fal/24发往sW1。

当SW1从主干端口收到一个数据帧时,SWl首先也是学习MAC地址和对应的端口号及VLAN号。SWl然后查询数据锁中的目的MAC地址,之前已经保存过PC1的MAC地址,SWl比较数据帧中源和目的MAC地址在同一个VLAN中。SW1去除VLAN标识,把数据帧从Fal/l端口发往PC1。

PC1成功接收了PC3的ARP应答包。接下来的通信过程与ARP的解析过程类似。至于交换机何时添加或删除802.1Q标签头,与交换机的端口有关系,如果交换机的端口接的是一台计算机,那么该端口属于接入端口(Access),数据帧进入时被添加802.1Q标签头,数据帧从接入端口发出时被移除802.1Q标签头;如果交换机的端口接的是另一台交换机,那么该端口属于主干端口(Trunk),一般802.1Q标签头不会被改变,特殊情况除外(Trunk端口会添加或移除该端口Native VLAN的802.1Q标签头,有关这一点,下一节进行演示)。

DTP协议

DTP(Dynamic Trunking Protocol,动态主干协议)是思科公司私有的协议,其他厂商的交换机不支持DTP。当思科交换机端口被配置成某些主干模式时,DTP被自动运行,用来协商链路能否成为主干链路。DTP既支持ISL封装的主干链路协商,也支持802.1Q封装的主干链路协商。

思科交换机端口支持多种主干模式。主干模式定义了端口如何与对端端口使用DTP协商来建立主干链路,下面是思科交换机端口的几种主干模式。

·OFF(关闭)使用“switchport mode access”命令,静态配置交换机端口为接入端口(非主干端口)。

当交换机端口被静态配置成非主干端口时,该端口不向外发送DTP消息,并忽略远端发过来的DTP消息,该端口无条件地被配置成接入端口。

·ON(打开)使用“switchport mode trunk”命令,静态配置交换机端口的主干模式。当交换机端口被静态配置成主干模式时,该端口定期向外发送DTP消息,通告远端的端口,希望对方端口改变成主干状态。如果交换机的端口被静态配置成主干端口,该端口将忽略远端发过来的DTP消息,该端口无条件地被配置成主干模式。

·Dynamic auto(动态自动)使用“switchport mode dynamic auto”命令,配置交换机端口的主干模式为动态自动模式。配置为动态自动的端口能够成为主干,但不会主动转换到主干模式,这样的端口不主动发送DTP消息,被动地等待对方的协商。如果远端交换机端口被配置成ON或Dynamic desirable,则链路可以协商成主干链路。如果远端交换机被配置成OFF或Dynamic auto时,则动态链路协商失败。

·Dynamic desirable(动态期望)使用“switchport mode dynamic desirable”命令,配置交换机端口的主干模式为动态期望模式。当交换机端口被配置成动态期望模式时,该端口定期向外发送DTP消息,通告远端的端口自己可以转变到主干状态,并要求远端也改变到主干状态。如果远端交换机的端口被配置成主干ON、Dynamic auto、Dynamic desirable,则链路协商成主干链路。

实验

基本配置

一台hub两台switch五台pc

打开pc CLI配置IP和掩码192.168.1.1-192.168.1.5

两根交叉双绞线链接集线器和交换机

全局配置VLAN:

en

conf t

host SW1

vlan 2

name student

vlan 3

name teacher

sw2数据库模式配置

en

vlan database

vlan 2 name student

vlan 3 name teacher

exit

sw1加入端口

int fa 0/1

switchport mode access

switchport access vlan 2

int fa 0/2

swi mo acc

swi acc vlan 3

把端口的模式改成Access,即接入端口,直接连PC或终篇设备的端口。如果不改变端口的模式,这一款交换机款认的端口模式是Dynamic auto,尽管最后协商的结架也是Access,但存在安全隐伸,酵如攻击者把连旋的计菜况换成交典机,并配”交类机刺口为rrunk,因为DTP的缴故,缺商后,这台链路将成为主干链路,政击者在私自袭设的交换机上可以配置在何VLAN,从而发动对任何VLAN的政。稍后测示如何查看端口的模式。

sw2配置:

Switch(config)#int fa 0/1

Switch(config-if)#swi mode acc

Switch(config-if)#swi acc vlan 2

Switch(config-if)#int fa 0/2

Switch(config-if)#swi mode acc

Switch(config-if)#swi acc vlan 3

配置Trunk主干模式

配置sw1的fa0/24端口为主干模式

int fa 0/24

switchport mode trunk

switchport nonegotiate

关闭dtp协议

配置sw2的fa0/24端口为主干模式

int fa 0/24

switchport mode trunk

switchport nonegotiate

配置主干端口允许传输的VLAN

Switch(config-if)#switchport trunk allowed vlan ?

WORD VLAN IDs of the allowed VLANs when this port is in trunking mode

add add VLANs to the current list

all all VLANs

except all VLANs except the following

none no VLANs

remove remove VLANs from the current list

WORD是VLAN的列表,如果允许传输VLAN1、3、5、6、7、8、9、10,则可以写成:

Switch(config-if)#switchport trunk allowed vlan 1,3,5-10如果想追加新的VLAN,则可以写成:

Switch(config-if)#switchport trunk allowed vlan add 2

本地VLAN

本地(Native)VLAN是主干端口的特征。使用802.1Q封装协议的主干端口,把数据帧从主干端口发出时,如果数据帧中的VLAN标识与主干端口的本地VLAN号相同,交换机清除数据帧中的VLAN标识。使用802.1Q封装协议的主干端口,从主干端口接收到数据帧时,如果数据帧中没有VLAN标识,交换机将在数据帧中添加主干端口的本地VLAN号。

下面分析在前面的测试中,为何PC1不能 ping通PC5?PC1属于VLAN2,当PC1要发数据包给PC5时,需要先获取到PC5的MAC地址。PC1查询PC5的MAC地址,ARP请求包被以广播的形式发送出去。交换机SW1在广播帧上添加VLAN标识,然后从Fa0/24端口发出,Fa0/24是主干端口,该主干端口的本地VLAN是默认的1,主干端口的本地VLAN和数据帧中的VLAN标识不一样,交换机不修改该数据帧,把数据帧发出。Hub0接收到这个数据帧,Hub是物理层的设备,并不能识别帧,只是简单地把信号放大,然后从除接收端口以外的端口把比特流广播出去。PC5收到了PC1发过来的ARP广播请求,但因为该ARP请求包中的数据帧格式已经被改变,被SW1添加了802.1Q封装,PC5不能识别这样的数据帧,把PC1发过来的ARP请求包丢弃。PCl获取不到PC5的MAC地址,无法完成数据包的封装,也无法与PC5进行通信。

使用下面的命令修改SW1主干端口的本地VLAN。命令如下:

sw1(config)#int fa 0/24

sw1(config-if)#switchport trunk native vlan 2

主干链路两端交换机端口的本地VLAN要相同。如果两端交换机主干端口的本地VLAN不匹配,CDP会提示“%CDP-4-NATIVE_VLAN_MISMATCH:Native VLAN mismatch discovered on FastEthernetO/24(1),with SW1FastEthernet0/24(2).”的报错信息。使用下面的命令修改SW2主干端口的本地VLAN

SW2(config)#int fa 0/24

sW2(config-if)#switchport trunk native vlan 2

注意到本地VLAN已经更换成2了。

在PC1上再次测试到PC5的连通性,结果可以ping通了。这是因为SW1从Fa0/24端口把数据帧发出时,当数据帧中的VLAN标识与主干端口的本地VLAN号相同时,交换机清除数据帧中的VLAN标识。Hub0接收到不包含VLAN标识的数据帧,Hub0把数据帧从端口2和3广播出去。PC5收到数据帧,并可以识别标准的数据帧格式,PC5对PC1发出的数据帧进行应答。PC5发出的数据帧到达Hub0,Hub0把数据帧从端口1和2广播出去。

SW1从主干端口Fa0/24收到Hub0转发过来的数据帧,因为该数据帧中没有携带 VLAN标识,SW1认为这个数据帧是来自本地VLAN——即VLAN2的数据帧,SW1给该数据帧添加VLAN2的VLAN标识。SW1查找MAC地址表和对应的VLAN号,知道该数据帧应该从Fa0/1发出,Fa0/1是一个接入端口,SW1清除数据帧中的VLAN标识,然后把数据帧从Fa0/1发出。PC1和PC5可以正常通信,ping 测试成功。

总结来说,交换机根据数据帧来源VLAN包装数据帧,端口根据数据帧中的VLAN是否与本地VLAN号相同来决定是否清除VLAN标识。pc只能识别不带VLAN标识的标准数据帧。

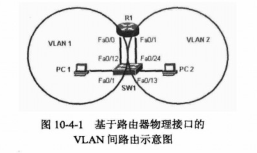

VLAN间路由和实验

在图10-4-1中,SW1交换机上配置了两个VLAN,VLAN1的网络地址是192.168.1.0/24,VLAN2的网络地址是192.168.2.0/24。PC1属于VLAN1,IP地址是192.168.1.1/24。PC2属于VLAN2,IP地址是192.168.2.1/24。通过划分VLAN,实现了VLAN1和VLAN2广播的隔离,提高了网络的安全。二层交换机无法提供不同VLAN之间的互访,需要借助三层以上(包括三层)的网络设备,比如路由器和三层交换机等。在图10-4-1中,路由器Rl使用两个物理接口连接到交换机SW1。R1的Fa0/0连接到SW1的Fa0/12,Fa0/12属于VLAN1;R1的Fa0/1连接到SW1的Fa0/24,Fa0/24属于VLAN2。路由器R1的Fa0/0接口的IP地址是192.168.1.254/24,Fa0/1接口的IP地址是192.168.2.254/24。

读者可以在Packet Tracer模拟器中,搭建如图10-4-2所示的拓扑,或者直接打开光盘中的“配置\10\路由器实现VLAN间路由.pkt”文件。

搭建路由如下:

配置pc1:

配置pc2:

路由器物理连接

配置sw1:

en

conf t

host SW1

vlan 2

int fa 0/1

swi mode acc

int fa 0/12

swi mode acc

int fa 0/12

swi mode acc

int fa 0/13

swi mode acc

swi acc vlan 2

int fa 0/24

swi mode acc

swi acc vlan 2

交换机上所有端口都默认使用vlan1,所以配置接口不用指定vlan,swi mode acc配置成接入端口就行

路由器R1配置

en

conf t

host R1

int fa 0/0

ip add 192.168.1.254 255.255.255.0

no shut

int fa 0/1

ip add 192.168.2.254 255.255.255.0

no shut

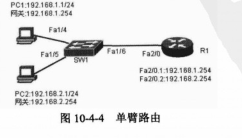

路由器子接口的VLAN间路由

sw1

en

conf t

host SW1

vlan 2

int fa 0/1

swi mode acc

int fa 0/12

swi mode trunk

int fa 0/13

swi mode acc

swi acc vlan 2

R1

en

conf t

host R1

int fa 0/0

no shut

exit

int fa 0/0.?

int fa 0/0.1

encapsulation dot1Q 1

ip address 192.168.1.254 255.255.255.0

int fa 0/0.200

enca dot 2

ip add 192.168.2.254 255.255.255.0

交换机端口类型

思科交换机的端口类型有三种:交换端口(switchport)、路由端口(no switchport)和SVI端口(Switch Virtual Interface,交换机虚拟端口)。交换端口是一个二层端口,不能配置ip,路由端口和SVI端口都是三层端口,可以配置ip地址。

二层交换机

思科二层交换机(比如2900系列、3500、3550-SMl交换机等)只有两种类型的端口:

交换端口和SVI端口。

- 交换端口:二层交换机上的物理端口就是一个二层的交换端口。

- SVI端口:二层交换机也可以被配置一个IP地址,来实现对交换机的远程管理。通过下面的配置命令,给SW1交换机配置一个网管的IP地址。

SW1(config)#int vlan 1

SW1(config-it)#ip add 192.168.1,100 255.255.255.0

SWl(config-if)#no shut

配置完成后,在PC1上测试到192.168.1.100的连通性,结果可以成功ping通。在PC2上测试到192.168.1.100的连通性,结果ping失败。交换机SW1被配置IP地址,但没有配置网关,不能和非同一子网的设备进行通信。可以使用下面的命令,给SW1配置默认网关:

8Wl(config)tip default-gateway 192.168,1.254

配置完成后,再次在PC2上测试到192.168.1.100的连通性,结果可以成功ping通。

192.168.1.100是SW1的网管IP地址,是不是交换机的网管IP地址一定要配置在VLAN1上呢?不是的,看下面的配置:

sw1(config)*int vlan 2

sw1(config-1f)#ip add 192,160.2,100 255.255,255.

sW1(config-if)#no shut

读者猜测一下,PC1和PC2到SW1的连通性是什么样的?结果是PC1只可以ping通192.168.1.100,PC2可以ping通192.168.1.100和192.168.2.100,这是因为交换机的默认网关与VLAN1在同一个子网中,VLAN1的IP地址支持跨网访问,VLAN2的IP地址不支持跨网访问。(就是说只有和默认网关在同一个子网中的VLAN的ip才能跨网访问)

可以看到SW1的VLAN1和VLAN2都被配置了IP地址,并且显示状态是正常的。在思科部分老款的交换机上,VLAN2状态会显示为“manual administratively down down”,也就是说,在已有较小SVI端口有效的情况下,较大SVI端口的no shut命令并不起作用。

三层交换机

三层交换机上也支持二层的交换端口和三层的SVI端口。此外,三层交换机还支持路由端口。运行Dynamips模拟器机架中的SW1:

en

conf t

host SW1

int fa 1/6

ip add 1.1.1.1 255.255.255.0

%提示ip地址不能配在二层的链路上

no switchport

%取消一个端口的交换端口特性,这个端口就成了一个路由接口,但也失去了二层交换端口的特性

ip add 1.1.1.1 255.255.255.0

基于三层交换机的VLAN间路由

R1:

en

conf t

host R1

no cdp run

%物理接口只需要打开不需要配置

int fa 2/0

no shut

int fa 2/0.1

%使用一个子接口作为VLAN的网关,虽然路由器只有一个物理接口,但是有几十亿个子接口

encapsulation dot1Q 1

%配置子接口的封装协议,这里的封装协议和交换机主干端口的封装协议相同,后面是说这个接口属于哪个vlan

ip add 192.168.1.254 255.255.255.0

%为子接口配置一个静态ip

int fa 2/0.2

encapsulation dot1Q 2

ip add 192.168.2.254 255.255.255.0

SW1

conf t

host SW1

no cdp run

no ip routing

exit

vlan database

vlan 2

exit

conf t

int fa 1/5

switchport mode access

switchport access vlan 2

int fa 1/6

switchport mode trunk

PC1

en

conf t

host PC1

no cdp run

int fa 0/0

ip add 192.168.1.1 255.255.255.0

no shut

exit

no ip routing

ip default-gateway 192.168.1.254

PC2

en

conf t

host PC2

no cdp run

int fa 0/0

ip add 192.168.2.1 255.255.255.0

no shut

exit

no ip routing

ip default-gateway 192.168.2.254

关闭R1

开启SW1的路由功能

SW1

ip routing

int vlan 1

%配置SVI端口

ip add 192.168.1.254 255.255.255.0

no shut

int vlan 2

ip add 192.168.2.254 255.255.255.0

no shut

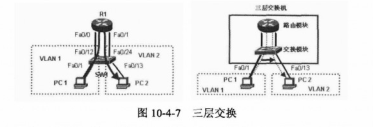

路由器和三层交换机实现VLAN的区别

从前面的实验中,可以发现路由器可以互连不同的VLAN,三层交换机也可以互连不同的VLAN。两种互连VLAN的方式有什么区别呢?

在图10-4-7中,左边是前面介绍过的基于路由器物理接口的VLAN间路由。不管是基于物理接口还是基于子接口的VLAN间路由,不同VLAN间的通信都要流经路由器。现在分析一下使用路由器实现VLAN间路由的劣势:首先是速度问题,前面介绍过数据包流经路由器的延时比流经交换机的延时要大,因为路由器比交换机的处理过程要复杂,解封装一查询路由表一再封装;其次是带宽瓶颈问题,在图10-4-7的左图中,VLAN1去往 VLAN

2的数据包都要流经路由器,如果两个VLAN中有多台主机同时通信,交换机和路由器之间的链路将成为瓶颈。每台计算机都可以100Mb/s到交换机,可多台VLAN1中的计算机只能共享100Mb/s链路到VLAN2中的计算机。

在图10-4-7中,右边是前面介绍过的使用三层交换机的VLAN间路由。假设VLAN1中的PC1要访问VLAN2中的PC2,PC1把数据包发给三层交换机上的SVI端口,三层交换机知道这是VLAN间的通信,三层交换机把数据包发往三层交换机上的路由模块,可以形象地把这里的路由模块想象成路由器。路由模块解封装数据包,查询到PC2的MAC地址,然后进行封装,封装后的数据包被转发给三层交换机上的交换模块,交换模块查询MAC地址表,把数据帧从交换机的Fa0/13端口发出。是不是感觉三层交换机和路由器的处理没什么区别,其实不然,前面只是PC1发往PC2第一个数据包的处理过程,当PC1继续有数据包发往PC2时,三层交换机查询缓存,不用把数据包转发给路由模块,直接修改数据帧头中的源和目的MAC地址后,把数据帧从Fa0/13端口发出。三层交换机对不同 VLAN间数据包的处理过程是“一次路由,多次交换”,即第一个数据包需要路由,后续的数据包直接交换,这样数据包的转发延迟被大大降低。VLAN1发往VLAN2的数据包被交换机的背板转发,交换机的背板带宽远远超过端口的链路带宽,比如思科3560G-24TS交换机的背板带宽是32Gb/s,这样不同VLAN间数据包的转发不存在链路带宽的瓶颈问题。经过上述比较,相信读者可以明白为何现在多数企业的核心都是使用三层或多层交换机来实现部门之间的路由,而不是使用路由器来实现部门之间的路由。