концепция происхождения политика: Когда протокол двух URL, доменные имена, тот же самый порт, мыговорилитомчто две гомологичные URL,тех поркак протокол, имя домена, один из портов не то же самое, такони не гомологичны, мы сказаличто два URL Междоменное.

Браузер использует ту же политику происхождения, запретить любые страницы сценария, загруженные или заключат с их собственными источниками различных доменов.

Например, вредоносная страница веб-сайта с помощью встроенного фрейма в странице входа в систему веб-сайта, если нет ограничения гомологии, JS скрипт на вредоносный веб-сайт может получить имя пользователя и пароль при входе пользователя на сайте.

JSONP концепция: с помощью кнопок <SRC> <скрипт> и т.п. (ресурсы междоменное может загрузить этикетку) о возможностях доступаданным кросс-доменных междоменных.

Значение соли: принадлежность к случайному значению, и пароль к значению случайного числасгенерированному посредством комбинирования случайного времени регистрации пользователя.

Набор символов:

ASCII-код: однобайтная кодирование

lantin1 кодирования: кодирование однобайтная

GBK кодирование: с помощью одного и кодирования двухбайтового, 0x00--0x7F один, 0x81--0xFE два байта

Кодировка UTF-8: с помощью одного до четырех байт кодирования, 0x00–0x7Fодин. Другие символы представлены в два-четыре байта больше

Байт широко это относится к более чем два байта

Байтовое инъекции:

Принцип: различные коды символов из-за неправильную эксплуатацию, таким образом, чтобы обойти защиту атака значения может быть введен с помощью широкого кода SQL-байт.

Добавить данные в базу данных MySQL, является необходимость преобразования набора символов, что делает базу данных MySQL может обрабатывать данные.

Например:% ФР «Если PHP побег, будет становиться% ф.р. \», что \ шестигранник% 5с, то есть% ФР «после того, как PHP бежал в% 5df% 5c% 27, если программа набор символов по умолчанию ширина GBK набор байт символов, то при использовании кодировки MySQL GBK, программа будет предполагать% DF% 5c широкий характер, а именно: траур, поэтому одиночные кавычки может быть введен успешно а.

Xpath инъекции:

Принцип: Поскольку нет пользовательского ввода проверки, злоумышленник, чтобы отправить запрос для изменения запроса, в результате чего злоумышленник может обойти логику аутентификации, доступ к фоновым содержимого базы данных XML

Методы атаки: SQL Injection с аналогичными

Сетевой протокол:

Протокол ARP : Address Resolution Protocol, TCP получить физический адрес / IP - адрес в соответствии с протоколом IP. Команда ARP используется для запроса локального IP - адреса кэша ARP и MAC - адрес корреспонденции, чтобы добавить или удалить статическое отношение соответствия

RARP протокол : Inverse ARP и ARP в отличие от его физического адреса в локальной сети хостов в IP - адреса

протоколы TCP / IP : TCP / IP - протокол Интернет представляет собой базовый протокол, состав уровне протокола IP - протокола TCP и транспортного сетевого уровня. Популярные термины, TCP отвечает за передачу нашла проблему, проблему была сигнализировали, требующую повторную передачу, зная правильную передачу всех данных по безопасности к месту назначения, а также IP - адрес представляет собой сетевое устройство с положениями каждого из Интернета

Разница между UDP и TCP : TCP является ориентированным на соединение, надежный поток байтов службы, UDP является ненадежным обслуживание без установления соединения дейтаграммы.

Протокол DNS : преобразование URL в IP - адрес

Net протокол : частные адреса в технологию преобразования адресов IP легитимной

Протокол DHCP : автоматически назначает IP - адреса внутренней сети или поставщика услуг Интернет для пользователя или внутреннего сетевого администратора в качестве средства для централизованного управления всеми компьютерами

Протокол HTTP : протокол передачи гипертекста

Определение концепции общих уязвимостей:

SQL Injection : команды SQLвставленные через вебформу или введите имя домена или запрос страницы строку запроса, иконечном итоге обмануть сервер для выполнения вредоносных команд SQL.

Межсайтовый скриптинг (XSS) : злоумышленник вставить вредоносный вебстраницу в HTML коде, когда пользователь просматривает страницу, встроенный Web внутри HTML кода будет выполняться, так как для достижения цели злоумышленников.

文件上传:由于文件上传功能实现代码没有严格限制用户上传的文件后缀以及文件类型,导致允许攻击者向某个可通过 Web 访问的目录上传任意PHP/ASP/JSP文件,并能够将这些文件传递给PHP/ASP/JSP解释器,就可以在远程服务器上执行任意脚本。

文件包含:在通过服务器脚本的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,导致意外的文件泄露甚至恶意的代码注入。

越权:越权漏洞的成因主要是因为开发人员在对数据进行增、删、改、查询时对客户端请求的数据过分相信而遗漏了权限的判定,导致单个用户可以操作其他人的信息。

逻辑漏洞:逻辑错误漏洞是指由于程序逻辑不严或逻辑太复杂,导致一些逻辑分支不能够正常处理或处理错误,一般出现在任意密码修改、越权访问、密码找回、交易支付金额。

文件下载:一些网站由于业务需求,往往需要提供文件查看或文件下载功能,但若对用户查看或下载的文件不做限制,则恶意用户就能够查看或下载任意敏感文件,这就是文件查看与下载漏洞。

命令执行:指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的。

信息泄露:当开发者不留意开发过程中的信息泄露问题,就有可能导致网站源代码的泄露、账号密码信息的泄露从而导致更加危险的漏洞利用。

弱口令:弱口令没有严格和准确的定义,通常认为容易被别人(它们有可能对你很了解)猜测或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如 "123"、"abc"等,因为这样的口令很容易被别人破解。

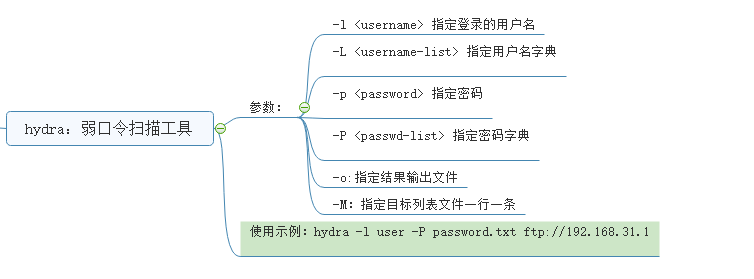

暴力破解:登录口没有设置验证码或是验证码可以重复利用,导致攻击者可以通过遍历或字典爆破等手段破解用户名和密码。

cookie和session的区别:

Cookie(保存在浏览器端的)通过在客户端记录信息确定用户身份,Session(保存在服务器上)通过在服务器端记录信息确定用户身份。

水平越权和垂直越权:

水平越权:即访问控制攻击,Web应用程序接收到用户请求,修改某条数据时,没有判断数据的所属人,或者在判断数据所属人时从用户提交的表单参数中获取了userid。导致攻击者可以自行修改userid修改不属于自己的数据。

垂直权限攻击又叫做权限提升攻击。其原理是由于Web应用没有做权限控制,或仅仅在菜单上做了权限控制,导致恶意用户只要猜测其他管理页面的URL,就可以访问或控制其他角色拥有的数据或页面,达到权限提升的目的