Боуэн контур:

- A, команда Umask (разрешения по умолчанию)

- Во-вторых, Chattr и lsattr команда (скрытые привилегии)

- В-третьих, роль SUID, SGID и SBIT части (специальное разрешение)

A, Umask команда:

CHMOD Umask связано с чем-то, что представляет собой маску разрешения, в общей сложности четыре, в виде анти-маски, сказал исходные права доступа к файлам являются 666 оригинальные разрешения для каталога является 777, и соответствующий оригинал Permissions UMASK значение с операцией, в результате новые разрешения по умолчанию для файла или каталога. Как следует:

[root@localhost ~]# umask #执行umask命令

0022Вы можете увидеть его четыре цифры «0022», соответственно, для получения специального разрешения, разрешения владельца, права группы, и права других людей, таких как запрос выше 0022, теперь создать новый файл, файл по умолчанию разрешение составляет 644, если новый каталог, то по умолчанию разрешения для каталога является 755, следующим образом:

[root@localhost tmp]# touch test1.txt #新建一个文件

[root@localhost tmp]# ll test1.txt #可以看到默认的权限为644

-rw-r--r-- 1 root root 0 Aug 12 17:51 test1.txt

[root@localhost tmp]# mkdir test2 #新建一个目录

[root@localhost tmp]# ls -ld test2 #可以看到默认的权限为755

drwxr-xr-x 2 root root 6 Aug 12 17:51 test2Изменение полномочий цифровых бит полномочий:

[root@localhost ~]# umask 0002 #直接在umask命令后输入权限数字即可

[root@localhost ~]# umask #验证

0002UMASK значение команды Umask может быть только временным изменением, после перезагрузки система вернется к значению по умолчанию UMASK. Если вы хотите, чтобы навсегда изменить значение UMASK, необходимо изменить / и т.д. / файл профиля или изменить / и т.д. / файл Bashrc, например, установить значение по UMASK по умолчанию 027, вы можете добавить строку в файле «UMASK 027», а также использование источника / и т.д. / профиль, чтобы изменения вступили в силу.

/ Etc / профиль и / и т.д. / Bashrc может использоваться для автоматического выполнения определенных действий при настройке системы входа пользователя, разница между ними / и т.д. / профиль выполняется только первый раз, когда пользователь входит в систему, и / и т.д. / Bashrc в будет выполняться каждый раз, когда нагрузка входа пользователя Bash Shell.

Таким образом, если изменить / и т.д. / файл профиля, только вновь созданных пользователей в действие, и если изменить / и т.д. / файл Bashrc, вступают в силу для всех пользователей.

Для конкретного пользователя для более чем двух конфигурационных файлов, .bashrc файла конфигурации в более высоком приоритете.

Во-вторых, Chattr и команда lsattr

Иногда мы сталкиваемся с этой ситуацией, то корневые разрешения не могут изменить файл, потому что они заперли файл с помощью команды Chattr. Chattr команды большой роли, некоторые функции поддерживаются версиями ядра Linux, но теперь производят большинство систем работают ядра Linux 2.6 или более. По Chattr команды, чтобы изменить свойство может улучшить безопасность системы, но он не подходит для всех каталогов. Команда Chattr не может защитить /, / Dev, / TMP, / каталог вар. lsattr команда выводит атрибуты файла Chattr команды.

Эти две команды используются для просмотра и изменения файла, атрибуты каталогов по сравнению с командой CHMOD, CHMOD просто изменить файл для чтения и записи, разрешения на выполнение, но управление базовым свойством (то есть специальное разрешение) изменяется Chattr а.

1, Chattr использование команды:

[root@localhost ~]# chattr [+-=] [ASacdistu] 文件或目录名Различные варианты имеют следующие значения:

- +: Настройка параметры на основе оригинальной шкуры, добавив один или несколько скрытых параметры.

- -: в первоначальных скрытых настройках параметров, основанных на удалении некоторых скрытых параметров.

- =: Hidden обновления для указанных параметров.

- A: Если это свойство множество А, если вы должны повторно получить доступ к файлу или каталог, файл или каталог сам Atime не будет изменен, чтобы избежать ввода-вывода медленных машин чрезмерный доступа / диска (в настоящее время предлагаемый монтирования файловой системы вариантов решения этого пункта).

- S: общая несинхронизированная файл записывается на диск, а также S, если этот атрибут, что при изменении любого файла, изменения будут «синхронизация» записаны на диск.

- A: Это добавление, после установки параметров, можно только добавить данные в файл, но не удалять лог-файлы нескольких серверов для обеспечения безопасности, только корень может установить это свойство.

- C: Это compresse, устанавливать ли файл сжатого перед хранением. Нужно пройти через автоматическую операцию чтения декомпрессии.

- d: Это не свалка, установить целевые файлы не могут быть сохранены программы дампа.

- я: это фокус на файл или каталог, установить этот файл не может быть удален, переименован, установить отношения связи, и не может писать или добавлять содержимое. я параметры большой помощи параметров безопасности файловой системы.

- J: т.е. журнал, этот параметр установлен так, что, когда крепление с помощью параметра: данные = заказано или данные = обратна запись установлена файловой системы, файл сначала записывается (в журнале) при написании. Если параметр установлен в файловой системе данных = журнал, параметр автоматически отключается.

- s: Когда файл Установить S свойство, если этот файл будет удален, он будет полностью удалить пространство на жестком диске. Так что, если случайно удалили, а также полностью не удалось сохранить обратно.

- и: ы и контраст, когда множество U, данные содержимого, хранящиеся на диске, на самом деле, способы восстановления данных могут быть использованы для восстановления данных.

Параметры Вариант используются для а и I. обязательный единственный вариант, который может быть добавлен не может быть удален, различные настройки безопасности для системы регистрации. И я более строгие настройки безопасности, только суперпользователь (корень), либо процесс (идентификация) CAP_LINUX_IMMUTABLE способности обработки может быть применен к выбору.

Примечание: XFS файловая система поддерживает только AadiS параметры.

2, lsattr синтаксис команды:

[root@localhost ~]# lsattr [adR] 文件或目录Различные варианты имеют следующие значения:

-a: Скрытые файлы свойств также отображаются;

-d: Если посмотреть на каталог, список только имя файла в свойствах самого каталога, а не каталог,

-R: наряду с подкаталогами данных также галстук из;

Пример использования:

1, с помощью команды Chattr для предотвращения критических системных файлов модифицированные:

[root@localhost ~]# chattr +i /etc/resolv.confЗатем мв /etc/resolv.conf в команды управления файлами и т.п., результаты, полученные в эксплуатации не допускаются. ВИМ может редактировать файл при запросе W10: Предупреждение: Изменение только для чтения ошибки файла. Для редактирования этого файла вы должны удалить атрибут I: Chattr -i /etc/resolv.conf

[root@localhost ~]# lsattr /etc/resolv.conf #查看一下属性,会得到以下结果

----i-------- /etc/resolv.conf2, так что файл может быть введен только, и дополнительные данные, но не могут быть удалены для различных лог-файлов:

[root@localhost ~]# chattr +a /var/log/messagesТри, SUID, SGID и SBIT роль

1, SUID роль

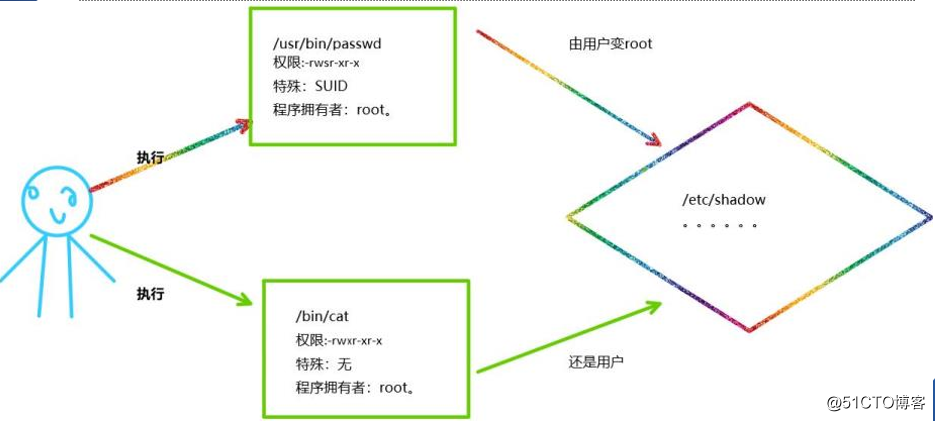

На самом деле, роль SUID и SGID с Судо похож. Когда пользователь А хочет выполнить пользователь B первоначально принадлежал к исполняемому файлу, если файл B устанавливается с битом бит, то А есть идентификатор пользователя в момент исполнения к исполнению.

SUID Set UID короток, перевод установить идентификатор пользователя, который появляется на выполнение битного владельца файла разрешений, права доступа к файлам будут иметь это в момент его исполнения, абонент временно получить разрешение владельца файла , Например, с помощью следующей команды:

[root@localhost ~]# ls -ld /usr/bin/passwd #查询passwd命令

-rwsr-xr-x. 1 root root 27832 6月 10 2014 /usr/bin/passwdМы можем видеть, есть с вместо й в владельце файла выполнить битном, так что программа PASSWD является SUID привилегии. Изменим пароль пользователя при использовании команды PASSWD, это система по умолчанию для команды разрешения SUID PASSWD, потому что мы не можем сказать, что пользователи меняют свои пароли, также необходимо отметить право, не так ли?

Мы все знаем, что пароль хранятся в / и т.д. / тени, но файл, только корень может писать, так что средний пользователь, как мы напишем новый пароль для него? Это SUID и уместно, и когда мы используем команду ПАРОЛЬ ПАРОЛЬ, чтобы получить разрешение владельца является корнем, а затем вы можете написать в теневой файл.

SUID особенность:

1.SUID действительны только для бинарных файлов;

2. звонящего в файл (например, / USR / бен / пароль) , имеет полномочие исполнительной власти, то есть, «х» разрешение

3. В процессе осуществления, абонент будет временно права владельца для получения файла

4. это разрешение действует только во время выполнения программы

В приведенной ниже таблице показан эффект SUID яркой:

2, SGID роль

Это акроним SGID Set GID, который появляется в файле принадлежит к группе выполнить немного выше привилегии, его общие бинарные файлы и каталоги являются действительными. Когда он действует на обычный файл, и Suid подобное, в реализации файла, пользователь получит права доступа к файлам принадлежит. Когда SGID действуют на директории, значение очень важно. Когда пользователь записи и выполнения для каталога, пользователь может создавать файлы в директории, если директория имеет особые привилегии SGID, файл, который пользователь создал в этой директории принадлежит этот каталог принадлежит группа.

SGID особенность:

1, SGID бинарных программы, файлы или каталоги являются эффективными;

2, руководитель программы по программе, необходимо иметь «х» разрешение;

3, исполнители получат группу программ в процессе осуществления поддержка;

3、SBIT

SBIT Это Липкий бит, он появляется на исполнении привилегий других пользователей, он может быть установлен только на директории. Когда один имеют право доступа к директориям SBIT, вы можете создавать любые пользовательские файлы в этом каталоге, файл в этом каталоге создается пользователь, только привилегированный пользователь может удалить свои собственные и другие пользователи не могут. / Tmp является хорошим примером, такие как:

[lv@localhost tmp]$ touch a.txt #用户“lv”在tmp目录下创建一个文件

[lv@localhost tmp]$ ls -ld /tmp

#确认/tmp目录的权限为777,并且有“t”权限

drwxrwxrwt. 16 root root 4096 8月 13 16:27 /tmp

[lv@localhost tmp]$ chmod 777 a.txt #将新建的文件改为777权限

[lv@localhost tmp]$ ls -ld a.txt #确认一下

-rwxrwxrwx 1 lv lv 0 8月 13 16:27 a.txt

#至此,在一般目录下,所有人都可以删除这个a.txt文件了

#但由于/tmp目录有“t”的特殊权限,所以并不可以,来验证一下

[lv@localhost tmp]$ su lvjianzhao #切换至另一个用户

密码:

[lvjianzhao@localhost tmp]$ rm -rf a.txt #进行强制删除,会提示以下

rm: 无法删除"a.txt": 不允许的操作Это SBIT роль.

Изменение SUID, SGID и SBIT Есть два способа, мы используем команду CHMOD, CHMOD может либо изменить общие полномочия, или вы можете изменить эти три особые привилегии,

Эти три особых привилегий , соответствующие авторитетные фигуры:

SUID 4 =.

SGID = 2

SBIT 1 =.

Например, вы хотите, чтобы дать разрешение на директорию / TMP в SBIT, а затем выполните одно из следующих двух команд, которые вы можете:

[root@localhost /]# chmod o+t /tmp

或

[root@localhost /]# chmod 1777 /tmp #其中权限数字中的第一位就是特殊权限位Примечание: и = Пользователь; г = группу; O = другие, как правило, рекомендуется, чтобы изменить разрешение на использование метода цифровых прав, удобный! ! !

Пример использования:

[root@localhost /]# chmod o-t /tmp #将/tmp目录去掉“t”的权限

[root@localhost /]# ls -ld /tmp #查看,“t”的权限没有了,刚才的a.txt谁也可以删除了

drwxrwxrwx. 16 root root 4096 8月 13 16:30 /tmp

[root@localhost /]# chmod 1777 /tmp #使用数字权限加上“t”的权限

[root@localhost /]# ls -ld /tmp

drwxrwxrwt. 16 root root 4096 8月 13 16:30 /tmp