Благодаря быстрому развитию новых ИТ-технологий, таких как «облачная миграция», цифровая трансформация предприятия сделала сетевую среду ИТ-бизнеса более сложной и разнообразной, а защита цифровых ресурсов предприятия сталкивается с беспрецедентным давлением и угрозами. Архитектура безопасности с нулевым доверием отказывается от традиционной модели безопасности, основанной на границах, и создает систему безопасного доступа, ориентированную на идентификацию, основанную на ситуационной осведомленности о безопасности контекста доступа. Она контролирует данные, приложения и услуги в соответствии с единой системой безопасности предприятия. Внедрить динамический, адаптивный к рискам контроль доступа к цифровым ресурсам.

Ситуационная осведомленность (SA) означает «восприятие и понимание различных компонентов целевой среды в определенном временном и пространственном диапазоне, а также прогнозирование их будущих изменений». Для смежных проектов по системам управления Эндсли описал ситуационную осведомленность как цепочку обработки информации, содержащую трехслойную модель, которая, в свою очередь, включает три части: восприятие компонентов окружающей среды, понимание текущей ситуации и прогнозирование будущей ситуации.

Басс ввел ситуационную осведомленность в исследования сетевой безопасности в 1999 году, предложил концепцию ситуационной осведомленности в киберпространстве (CSA) и разделил сетевую ситуацию на ситуацию безопасности, ситуацию топологии и ситуацию передачи в соответствии с областями применения. Учитывая ограничения прогнозирования ситуации безопасности сети облачной среды с точки зрения точности и производительности в режиме реального времени, Шен и др. предложили метод анализа ситуации безопасности сети облачной среды на основе серой нейронной сети и построили соответствующие индикаторы осведомленности о ситуации посредством классификации и технология термоядерного синтеза.

С точки зрения методов и целей применения, ситуационная осведомленность о сетевой безопасности оценивает ситуацию с безопасностью сети путем сбора, уточнения и интеграции различной информации о безопасности, а также предоставляет аналитикам безопасности основу для принятия решений для управления рисками. Однако, что касается реализации метода оценки безопасности, из-за сложности сетевых систем измерение сетевой безопасности по-прежнему остается академической проблемой, признанной отечественными и зарубежными академическими кругами, включая модели и методы измерения сетевой безопасности, автоматизированный сбор данных безопасности, восприятие измерение, количественная оценка и другие вопросы еще не решены должным образом.

Что касается безопасности с нулевым доверием, исследования нулевого доверия в настоящее время развиваются относительно быстро с точки зрения стандартизации системной архитектуры и реализации решений. Национальный институт стандартов и технологий (NIST), Министерство обороны США и Альянс облачной безопасности предоставили соответствующие эталонные модели архитектуры с нулевым доверием со своей точки зрения. В литературе [9] используется теория доказательств DS для преобразования различных «неопределенностей» субъектов доступа в «определенные» состояния безопасности, формирования доверительных данных, которые могут использоваться механизмами оценки безопасности с нулевым доверием.

Чтобы предоставить надежный и разумный метод оценки ситуации безопасности для решений с нулевым доверием, в этой статье сначала анализируются и разбираются концепции осведомленности о сетевой ситуации, непрерывного мониторинга и оценки доверия, изучаются и определяются значения оценки ситуации безопасности доступа с нулевым доверием. а затем изучает и предлагает. Была разработана архитектура безопасного доступа с нулевым доверием, и на основе этой архитектуры были обсуждены ключевые технологии и функции оценки ситуации безопасности доступа с нулевым доверием. Наконец, с помощью масштабируемой системы индикаторов безопасности и алгоритма научной количественной оценки. , контекстная оценка безопасности была предоставлена для доступа пользователей и усилена возможность «непрерывной оценки» Zero Trust обеспечивает динамический детальный контроль доступа с нулевым доверием и предоставляет справочную информацию для исследователей в области безопасности с нулевым доверием.

1 Значение оценки ситуации с безопасностью

В этом разделе анализируется развитие технических теорий в области оценки рисков и непрерывного мониторинга, обсуждаются сходства и различия между ними, а затем анализируются смысл, цели и значение оценки ситуации нулевого доверия.

1.1 Постоянный мониторинг информационной безопасности

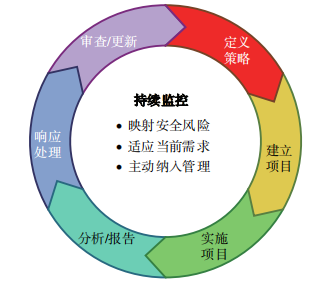

Непрерывный мониторинг информационной безопасности (ISCM) — это концепция, предложенная NIST в соответствии с Федеральным законом об управлении информационной безопасностью 2002 года. Она направлена на непрерывный мониторинг и оценку информационной безопасности корпоративных сетей и обеспечение информационной поддержки для принятия решений по управлению безопасностью. Отчеты NIST SP 800-37, SP 800-53 и SP 800-137 суммируют и определяют ISCM с разных уровней. Среди них SP 800-137 предлагает шаги по созданию, реализации и поддержанию проекта непрерывного мониторинга, включая шесть звеньев: определение стратегии, создание проекта, реализация проекта, анализ/отчетность, обработка ответов и обзор/обновление, как показано на рисунке. 1.

Рисунок 1. Процесс реализации и этапы проекта ISCM

ISCM осуществляет полный мониторинг состояния работы федеральных систем с точки зрения управления рисками, обеспечивая ситуационную осведомленность и поддержку принятия решений для управления безопасностью сети предприятия, включая управление сетевыми активами, анализ обратной связи по мониторингу безопасности и оптимизацию мер по смягчению последствий.

1.2 Непрерывная адаптивная оценка рисков и доверия

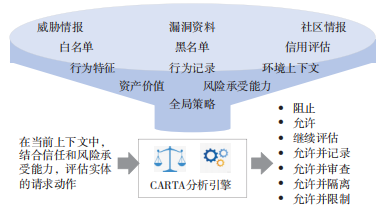

В июне 2017 года Gartner предложила концепцию безопасности Continuous Adaptive Risk and Trust Assessment (CARTA), которая объединяет аналитику угроз, анализ поведения, большие данные, искусственный интеллект, оценку ситуации и другие технологии для создания адаптивной системы защиты безопасности. обеспечить возможности оценки и контроля безопасности, охватывающие процессы доступа к бизнесу, чтобы справиться с растущими рисками безопасности цифровых активов в корпоративных ИТ-сетях, как показано на рисунке 2.

Рисунок 2. Непрерывная адаптивная оценка рисков и доверия

Основные концепции системы защиты безопасности CARTA включают риск, доверие, адаптивность и непрерывность. Среди них риск относится к оценке и идентификации рисков сетевой безопасности (таких как атаки, уязвимости, нарушения, аномалии и т. д.); доверие относится к контролю доступа на основе доверенной оценки личности; адаптация относится к динамической адаптации мер безопасности к изменения риска Возможности, непрерывность относятся к непрерывности и периодичности процесса оценки риска и доверия во времени.

Оценка риска и доверия CARTA — это динамический процесс взвешивания, который может использовать различные данные безопасности для непрерывной оценки поведения доступа, вызовов интерфейса прикладного программирования (API), сетевой активности и т. д., а также для динамического принятия решений по безопасности, включая разрешение/блокировку доступа и т. д. действие между разрешением и блокировкой (например, продолжение оценки, разрешение, но только для чтения, разрешение и запись и т. д.). Сектор стандартизации электросвязи Международного союза электросвязи (ITU-T) определил структуру непрерывной защиты для процесса доступа к услугам в литературе [14], а также принял аналогичную недвоичную форму результата принятия решений.

1.3 Оценка ситуации с безопасностью доступа с нулевым доверием

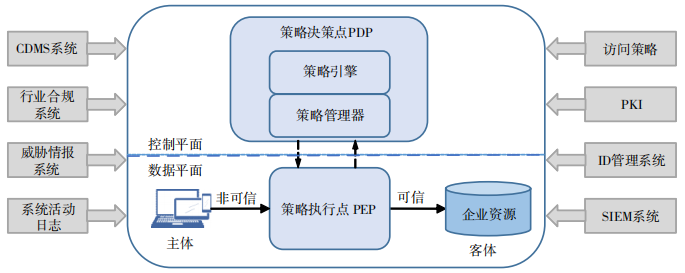

В архитектуре нулевого доверия NIST компоненты политики, такие как точка принятия решения о политике (PDP) и точка применения политики (PEP), работают вместе, чтобы обеспечить доступ пользователей на основе контекстных атрибутов, таких как время доступа и атрибуты среды. 3.

Рисунок 3. Эталонная модель архитектуры нулевого доверия NIST.

В соответствии с концепцией безопасности с нулевым доверием статус безопасности всех ИТ-активов предприятия включается в область мониторинга для обеспечения динамической и адаптивной защиты различных ресурсов. Чтобы обеспечить правильную реализацию динамических политик безопасности в системе с нулевым доверием, предприятиям необходимо собирать в реальном времени состояние ИТ-активов (таких как терминальные устройства, компоненты безопасности и сетевые службы) в максимально возможной степени, чтобы обеспечить правильную реализацию динамических политик безопасности в системе с нулевым доверием. оценить состояние безопасности сети.

Архитектуры нулевого доверия ISCM, CARTA и NIST полагают, что риск и доверие постоянно меняются.Защита безопасности предприятия должна постоянно отслеживать риски безопасности в сети и иметь возможность динамически адаптироваться к текущему контексту безопасности, регулируя поведение пользователей при доступе.Максимизировать защиту. корпоративных активов. Кроме того, CARTA также воплощает в себе характеристики принятия стратегических решений на основе рисков.

Видно, что для достижения непрерывной защиты приложений, сервисов и данных архитектура с нулевым доверием должна постоянно отслеживать и получать доступ ко всем связанным объектам, связанным с процессом доступа пользователя, а также анализировать изменения в ситуациях, которые влияют на безопасность доступа, поэтому Что касается мониторинга поведения пользователя при доступе, меры защиты системы контролируются и применяются своевременно и эффективно. Таким образом, оценка состояния безопасности с нулевым доверием требует следующих возможностей и характеристик.

(1) Непрерывный и эффективный мониторинг ситуации. Убедитесь, что в соответствии с принципом нулевого доверия выполняется периодический сбор данных и анализ данных безопасности по всем объектам, связанным с доступом, для получения данных о ситуации с безопасностью в режиме реального времени.

(2) Разумные и разнообразные показатели безопасности. Внимательно следуя требованиям применения анализа ситуации безопасности с нулевым доверием, отсортируйте и отфильтруйте эффективные индикаторы безопасности из сложных и разнообразных данных безопасности из нескольких источников, а также создайте научную и разумную систему индикаторов безопасности и алгоритм количественной оценки для анализа ситуации.

(3) Своевременное и точное представление результатов. Результаты оценки ситуации должны быть представлены в центр принятия стратегических решений своевременно и точно и должны соответствовать требованиям центра принятия решений к обработке данных для упрощения их использования.

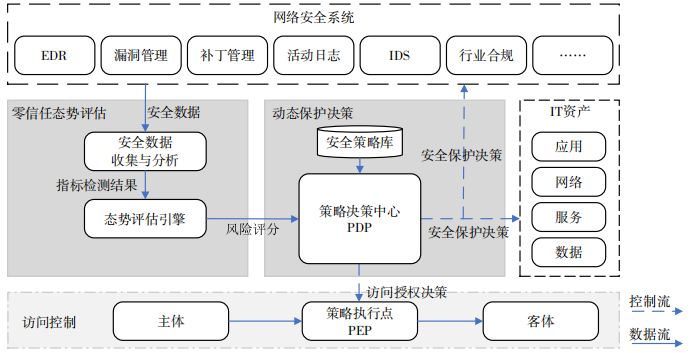

2 Архитектура безопасного доступа с нулевым доверием

Основываясь на принципах безопасного доступа с нулевым доверием, предложенных NIST, в этом разделе предлагается архитектура безопасного доступа, основанная на оценке ситуации с нулевым доверием, которая непрерывно собирает и анализирует информацию о состоянии контекста, связанную с запросами доступа, проверяет рациональность запросов доступа и защищает целостность сеансов доступа.Безопасность процесса, как показано на рисунке 4.

Рисунок 4. Архитектура безопасного доступа, основанная на оценке ситуации с нулевым доверием

Стратегии защиты безопасности формулируются корпоративными организациями на основе потребностей бизнеса, а также в соответствии с уровнем чувствительности и допустимыми рисками активов, включая описание уровня защиты ресурсов объекта, разделения разрешений субъектов доступа и внешних условий, влияющих на политические решения (например, как методы аутентификации пользователя, местоположение субъекта доступа) и т. д.

PDP — это центр управления всей архитектурой безопасного доступа, контролирующий доступ пользователей в соответствии с политиками безопасности (например, правилами управления доступом на основе атрибутов) для обеспечения непрерывной защиты ресурсов предприятия. Инструкции по принятию решений делятся на два типа: решения об авторизации доступа и решения о защите безопасности. Основные различия заключаются в следующем:

(1) Решение об авторизации доступа представляет собой решение об авторизации, генерируемое PDP в реальном времени после того, как PEP отправляет запрос доступа пользователя в PDP. Чтобы обеспечить быструю обработку запросов пользователей на доступ, обычно требуется генерировать инструкции по принятию решений в реальном времени, такие как разрешение/запрет и другие инструкции по управлению доступом.

(2) Решения по защите безопасности могут генерироваться асинхронно или своевременно во время сеанса доступа. PEP не нужно синхронно ждать поступления решения о защите в режиме реального времени. Необходимо лишь гарантировать, что при получении решения о защите инструкция может быть выполнена вовремя. Типичными решениями по защите являются случаи, когда рейтинг доверия пользователя слишком низок, что требует от пользователя закрытия соединения и выполнения исправления на терминале.

PEP отвечает за выполнение инструкций по принятию решений, выдаваемых центром политики, и защиту конфиденциальности и аутентичности всего трафика доступа. Следует отметить, что на рисунке 4 показаны только примеры точек применения политики контроля доступа.

Оценка ситуации с нулевым доверием предоставляет центру принятия решений по политике количественную информацию о ситуации с безопасностью, такую как оценки доверия или риска, для использования PDP при расчете решений об авторизации.

3 Метод оценки ситуации нулевого доверия

На основе требований оценки ситуации, контекстной безопасности и динамического контроля доступа в архитектуре с нулевым доверием в этом разделе изучается проектирование и реализация ключевых технологий для оценки ситуации с нулевым доверием, включая сбор и анализ данных безопасности, функциональное проектирование ситуации. механизм оценки и построение системы индикаторов безопасности.Методы и реализация алгоритмов количественного определения и слияния индикаторов.

3.1 Сбор и анализ данных по безопасности

Сбор и анализ данных безопасности (SDCA) — это компонент ввода данных для оценки ситуации. Его функции в основном включают непрерывный сбор данных безопасности, определение состояния безопасности сети и обнаружение угроз безопасности.

Источники сбора данных о безопасности включают, помимо прочего, управление идентификацией пользователей, журналы активности системы, обнаружение и реагирование конечных точек (EDR), управление уязвимостями/исправлениями, обнаружение вторжений (система обнаружения вторжений, IDS), анализ поведения пользователей и другие системы. Кроме того, он также включает метаданные, связанные с доступом, такие как местоположение пользователя, время доступа и другие факторы окружающей среды.

Данные безопасности из разных систем обычно имеют разные формы отчетности, форматы данных и частоту циклов.SDCA необходимо отсортировать простую, эффективную и разумную информацию о ситуации из массивных данных безопасности из нескольких источников, чтобы облегчить проблему механизма оценки ситуации.Функциональные и давление производительности.

3.2 Механизм оценки ситуации

Механизм оценки состояния (PAE) постоянно получает результаты анализа и обнаружения SDCA, стандартизирует и количественно оценивает информацию о ситуации безопасности из данных из нескольких источников, интегрирует индикаторы и интегрирует соответствующие объекты в процесс доступа пользователей (включая пользователей, терминалы, сети, и среды) и т. д.) в «уровень доверия/риск доступа» (например, высокий, средний, низкий) субъекта доступа для использования PDP.

Алгоритм оценки ситуации PAE должен отражать оценку доверия, ориентированную на личность субъекта.После того, как субъект проходит первую аутентификацию личности, он начинает непрерывно оценивать свой контекст доступа (например, конфигурацию безопасности терминала, уязвимости системы, поведенческие характеристики и т. д.). ), чтобы его можно было использовать, когда потребности PDP могут предоставлять информацию в реальном времени.

При защищенном доступе с нулевым доверием, чем выше уровень доверия субъекта, тем ниже риск доступа. Следовательно, существует неразрывная связь между уровнем доверия и риском доступа. Физический смысл результатов оценки ситуации зависит от системы показателей. используемый механизмом оценки и количественными алгоритмами, в этой статье используется «риск доступа», чтобы выразить значение результатов оценки ситуации.

3.3 Система индикаторов безопасности

Данные безопасности, собранные SDCA, можно разделить на пять категорий в соответствии с связанными с ними объектами, а именно контентом безопасности, связанным с пользователями, устройствами, приложениями, услугами и трафиком соответственно.

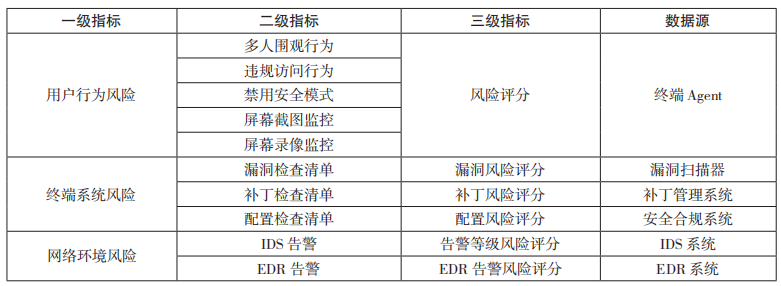

Чтобы упростить процесс анализа ситуации безопасности с нулевым доверием, в этой статье индикаторы состояния безопасности различных объектов разбиваются по трем измерениям: безопасность поведения пользователя, безопасность терминала (приложения) и безопасность сетевой среды на основе процесса аналитической иерархии. (AHP). , образуя масштабируемую систему индексов оценки состояния безопасности с нулевым доверием, как показано в таблице 1.

Таблица 1. Система индексов оценки ситуации безопасности с нулевым доверием

Положение безопасности с нулевым доверием состоит из трех индикаторов первого уровня, включая риск поведения пользователя, риск терминальной системы и риск сетевой среды. Среди них риск поведения пользователя разбит на пять индикаторов второго уровня, основанных на типичных нарушениях, таких как несколько человек, наблюдающих и незаконный доступ.

Риск терминальной системы в основном оценивает факторы безопасности доступа пользователей к терминалам, такие как уязвимости программного обеспечения, установка исправлений и элементы конфигурации безопасности. На примере оценки риска уязвимости предприятие разрабатывает список проверки уязвимостей в соответствии с политикой безопасности и проводит проверки уязвимостей на каждом терминале. Каждая уязвимость в списке, подлежащая проверке, имеет соответствующую оценку риска (например, степень серьезности). После того как сканер уязвимостей завершает сканирование целевого терминала, он передает результаты сканирования в механизм оценки ситуации, а его встроенный алгоритм количественной оценки выполняет объединение индикаторов риска безопасности терминала.

Риск сетевой среды в основном анализирует и обрабатывает информацию о ситуации в сигналах сетевой безопасности. Например, тревожные события от IDS, EDR и других систем связываются с пользователями или терминалами для формирования соответствующих оценок риска. Поскольку разные внешние системы могут иметь уникальные механизмы оценки, вопрос преобразования оценок необходимо учитывать для конкретной системы.

Индикатор третьего уровня является индикатором самого низкого уровня и представлен различными типами оценок (значений) риска.

3.4 Алгоритм количественного определения и объединения показателей

В этом разделе основное внимание уделяется иерархической системе индексов оценки, предложенной в таблице 1, и решается проблема количественной оценки показателей безопасности и проблема слияния многомерных и многоуровневых показателей с помощью метода количественной оценки индекса на основе баллов и многомерного индекса. алгоритм слияния соответственно.

3.4.1 Количественная оценка показателей на основе балльной оценки

Показатели безопасности, предложенные в этой статье, включают три типа: риск поведения пользователя, риск безопасности терминала и риск сетевой среды. Среди них риски безопасности терминалов в основном связаны с тремя типами уязвимостей программного обеспечения: дефектами программного обеспечения, конфигурацией безопасности программного обеспечения и злоупотреблением функциями программного обеспечения. В настоящее время существуют стандартные методы измерения и оценки уязвимостей для этих трех типов проблем.

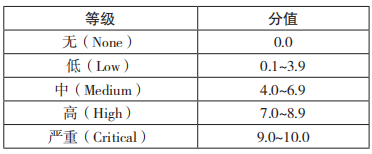

Общая система оценки уязвимостей (CVSS) представляет собой универсальный метод оценки серьезности уязвимостей программного обеспечения и в основном используется в области управления и оценки уязвимостей. Общая система оценки неправомерного использования (CMSS). Учитывая разницу между уязвимостями программного обеспечения и проблемами неправомерного использования, компоненты и алгоритмы оценки CVSS адаптируются к характеристикам дефектов неправильного использования функций программного обеспечения. Общая система оценки конфигурации (CCSS) в основном решает проблему оценки уязвимости конфигурации безопасности программного обеспечения. Все три вышеупомянутых алгоритма используют одну и ту же теоретическую основу и параметры оценки для оценки серьезности дефектов программного обеспечения, а их количественные результаты имеют одинаковые диапазоны значений и градации, как показано в таблице 2.

Таблица 2 Классификация уровней уязвимостей CVSS/CMSS/CCSS

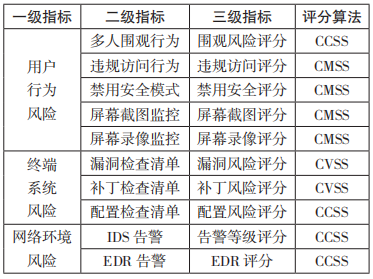

Исходя из этого, в этой статье всесторонне рассматривается влияние различных индексных факторов на конфиденциальность, целостность и доступность рисков поведения пользователей и рисков сетевой среды, а также сопоставляется соответствующие расчеты измерения рисков с алгоритмами CVSS, CMSS и CCSS, чтобы обеспечить полную безопасность. Количественное измерение системы показателей имеет единую оценочную перспективу и измерение, как показано в Таблице 3.

Таблица 3 Алгоритм количественной оценки показателей безопасности

Алгоритм количественной оценки индикатора в основном решает проблему оценки риска для одного индикатора. Например, если на пользовательском терминале наблюдают несколько человек, в соответствии с алгоритмом оценки CCSS, «оценка риска наблюдателя» может быть равна 4,6 балла, или терминал имеет уязвимость CVE-2022-30138 с уровнем серьезности 7,8.

3.4.2 Алгоритм объединения многомерных индикаторов

Комплексные расчеты нескольких показателей обычно требуют использования соответствующих алгоритмов объединения. Иногда показатели, установленные системой оценки, могут быть получены из разных измерений наблюдения (например, уязвимости системы и поведения пользователей).При объединении этих несравнимых показателей необходимо учитывать научную рациональность алгоритма объединения.

В методе количественной оценки, используемом в этой статье, количественные оценки основных показателей берутся из алгоритма CVSS или относятся к нему. Такие алгоритмы используют одну и ту же точку зрения и унифицированы в определении конечных результатов и уровней риска, обеспечивая основу для проектирования научный и разумный Алгоритм объединения индикаторов закладывает основу.

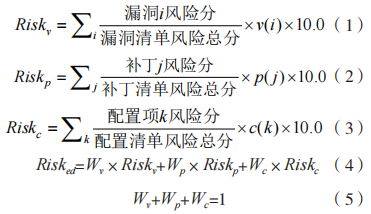

Ниже в качестве примера используется объединение индикаторов рисков безопасности терминала, чтобы проиллюстрировать метод расчета комплексных индикаторов в механизме оценки ситуации в этой статье.

В формуле: ![]() — общий показатель риска уязвимости на терминале; i — элемент проверки в чек-листе уязвимостей; v(i) — результат проверки уязвимости i (то есть существует или не существует). Каждая уязвимость в чек-листе имеет соответствующий балл CVSS (отражающий серьезность уязвимости), поэтому из метода расчета видно, что

— общий показатель риска уязвимости на терминале; i — элемент проверки в чек-листе уязвимостей; v(i) — результат проверки уязвимости i (то есть существует или не существует). Каждая уязвимость в чек-листе имеет соответствующий балл CVSS (отражающий серьезность уязвимости), поэтому из метода расчета видно, что ![]() суть заключается в средней серьезности уязвимостей на терминале (на основе чек-листа), поэтому его можно использовать для характеристики терминала.Степень риска безопасности, связанного с уязвимостью.

суть заключается в средней серьезности уязвимостей на терминале (на основе чек-листа), поэтому его можно использовать для характеристики терминала.Степень риска безопасности, связанного с уязвимостью.

Аналогичным образом, это ![]() степень риска безопасности, вызванная тем, что терминал не устанавливает необходимые исправления, и это

степень риска безопасности, вызванная тем, что терминал не устанавливает необходимые исправления, и это ![]() степень риска безопасности, вызванная тем, что программное обеспечение терминала не настроено безопасно должным образом.

степень риска безопасности, вызванная тем, что программное обеспечение терминала не настроено безопасно должным образом. ![]() общее значение риска безопасности пользовательского терминала, представленное

общее значение риска безопасности пользовательского терминала, представленное ![]()

, который получается в результате объединения трех индикаторов, ![]() и , соответственно, представляют собой взвешенные объединенные веса этих трех типов индикаторов.

и , соответственно, представляют собой взвешенные объединенные веса этих трех типов индикаторов.![]()

![]()

![]()

Алгоритм слияния характеризуется простым расчетом и легкой реализацией, а метод проверки в виде контрольного списка упрощает расширение системы индексов оценки безопасности. С точки зрения рациональности алгоритма слияния, многие методы используют количество нарушений или количество уязвимостей системы в качестве индикаторов для измерения степени риска безопасности. Например, они ошибочно полагают, что риск безопасности N нарушений в N раз больше серьезнее, чем одно нарушение. Этот алгоритм заменяет необоснованные индикаторы подсчета соответствующим использованием двоичных индикаторов и, наконец, вычисляет вклад уязвимости в общий результат оценки, вычисляя долю оценки уязвимости (т. е. уязвимости, существующей на терминале) к общей оценке риска списка. Результаты проверки, отраженные в мастер-листе, в определенной степени являются обоснованными.

Когда разные предприятия оценивают безопасность терминалов при реализации доступа с нулевым доверием, они могут корректировать

![]()

![]() весовые значения для учета различий в уязвимостях, управлении исправлениями и требованиях к конфигурации соответствия.

весовые значения для учета различий в уязвимостях, управлении исправлениями и требованиях к конфигурации соответствия.

Аналогичный метод можно использовать для объединения показателей более высокого уровня. Путем интеграции показателей поведения пользователей, показателей безопасности терминалов и показателей сетевой безопасности сложные цели оценки можно разложить на унифицированные измерения показателей, и одну и ту же шкалу измерения можно использовать для оценки различных показателей. Ситуация с безопасностью в различных измерениях оценивается количественно, образуя научную и обоснованную структуру системы показателей.

4 Анализ методов оценки

Будучи новой концепцией сетевой безопасности, нулевое доверие должно быть сосредоточено на общем состоянии безопасности системы в отраслевой практике и построении безопасности предприятия, собирать ключевые показатели и факторы риска в режиме реального времени и применять результаты оценки для реализации стратегий динамической безопасности. предоставить Обеспечивает основу для принятия решений по контролю доступа.

Традиционная оценка ситуации в основном делится на два типа: качественный анализ и количественный анализ. Первый в основном основан на опыте и знаниях экспертов и может предоставить глубокую информацию, но на результаты оценки более явно влияют субъективные факторы; второй использует данные и индикаторы для количественной оценки состояния безопасности системы, что полезно. для количественного сравнения состояния безопасности различных систем, но необходимо собрать и проанализировать большой объем данных, а также отсутствуют унифицированные стандарты и основа для количественной оценки безопасности.Результаты могут быть неточными по причинам, связанным с данными.

По сравнению с традиционными методами оценки ситуации это решение имеет следующие характеристики.

4.1 Многомерная иерархическая индексная система

Учитывая сложность оценок безопасности, построение эффективной комплексной метрики безопасности для «системы систем» может оказаться очень сложной задачей. Как правило, безопасность необходимо описывать и оценивать на нескольких уровнях, таких как конфиденциальность, целостность и доступность.Оценка состояния нулевого доверия должна учитывать общую безопасность контекста, связанного с доступом (включая пользователей, терминалы, устройства, сети, приложения и т. д.). ) Чтобы обеспечить предоставление обширной информации для принятия решений для динамической авторизации доступа. Предложенная в этой статье система индикаторов учитывает основные элементы, связанные с безопасностью доступа, является масштабируемой, простой для наблюдения и интерпретируемой и может быть использована в качестве эталонной индикаторной системы в практике оценки ситуации нулевого доверия.

4.2 Объективные и разумные количественные методы

В процессе оценки безопасности субъективные факторы оценщика могут привести к серьезному искажению результатов оценки. Например, при использовании 5-балльной шкалы для оценки чего-либо разные люди могут рассматривать 5-балльную шкалу как 5 уровней с равными или неравными интервалами или даже выводить баллы в виде кривой, основываясь на своем личном понимании математического распределения результаты.Иерархия.

В этой статье алгоритмы оценки, такие как CVSS, сопоставлены с оценкой ситуации безопасности с нулевым доверием, а также представлены расчеты измерения риска для каждого индикаторного фактора в рисках поведения пользователя и рисках сетевой среды, так что количественное измерение всей системы индикаторов безопасности имеет единую перспективу оценки и Это делает комплексные показатели, полученные методом комплексного расчета, более эффективными и обоснованными.

4.3 Гибкий и эффективный процесс оценки

Цель оценки ситуации с нулевым доверием определяет необходимость использования более гибкого и эффективного метода оценки для непрерывного анализа рисков доступа при доступе пользователей к приложениям и обеспечения основы для принятия решений по контролю доступа. Поэтому необходимо быстро и в режиме реального времени собирать и анализировать ситуацию с безопасностью среды доступа, чтобы обеспечить хорошее взаимодействие с пользователем.

В этом сценарии применения метод оценки ситуации, разработанный в этой статье, преобразует оценку рисков, традиционно проводимую экспертными организациями по безопасности, в автоматизированную оценку ситуации, закладывая основу для контроля доступа с нулевым доверием, автоматизированных операций безопасности и оркестрации безопасности.

5. Вывод

В этой статье изучается технология оценки ситуации безопасности с нулевым доверием, представлены типичные технические рамки оценки ситуации сетевой безопасности, непрерывного мониторинга и других концепций, прочесываются и анализируются смысл, цель и значение оценки ситуации в рамках архитектуры нулевого доверия, а затем предлагаются архитектура доступа к безопасности с нулевым доверием, и посредством этой архитектуры обсуждаются такие технологии, как сбор и анализ содержимого безопасности, разработка функций механизма оценки, построение системы индикаторов, количественная оценка и алгоритмы объединения для оценки ситуации.

Ниже приводится краткое изложение тенденций развития оценки ситуации нулевого доверия и проблем, с которыми можно столкнуться:

(1) Сценарии приложений с нулевым доверием постепенно расширились от традиционных офисных приложений до 5G, промышленного Интернета, Интернета вещей и других областей. Учитывая повсеместное распространение сетевых вычислений, важным вопросом будущего является создание научной и разумной системы индексов оценки ситуации безопасности с нулевым доверием для различных сетевых архитектур.

(2) Технологии анализа больших данных, такие как искусственный интеллект и машинное обучение, стали важными методами ситуационной осведомленности. исследование технологии ситуационной оценки.

(3) Основная цель оценки состояния безопасности с нулевым доверием состоит в том, чтобы обеспечить основу для принятия решений для защиты ресурсов предприятия.Как использовать оценку состояния для усиления возможностей автоматизации защиты безопасности, реализовать автоматизированную оркестровку функций безопасности, таких как доступ контроль, аутентификация пользователей и технология паролей, а также продвижение процесса безопасности организации. Процесс безопасности также является вопросом, который следует учитывать в будущей системе безопасности с нулевым доверием.