Недавно исследователи обнаружили, что новое банковское вредоносное ПО для Android от MMRat использует сериализацию данных protobuf, редкий метод связи, для проникновения на устройства и кражи данных.

Trend Micro впервые обнаружила MMRat в конце июня 2023 года. Он в основном нацелен на пользователей в Юго-Восточной Азии и не был обнаружен в службах антивирусного сканирования, таких как VirusTotal.

Хотя исследователи не знают, как вредоносное ПО изначально было распространено среди жертв, они обнаружили, что MMRat в настоящее время распространяется через веб-сайты, маскирующиеся под официальные магазины приложений.

Эти приложения обычно имитируют официальные правительственные приложения или приложения для знакомств. Когда жертвы загружают их, они автоматически устанавливают вредоносные приложения, содержащие MMRat, и предоставляют разрешения в процессе установки, например, доступ к службам специальных возможностей Android.

Вредоносное ПО автоматически злоупотребляет специальными возможностями, чтобы предоставить себе дополнительные привилегии для выполнения множества вредоносных действий на зараженных устройствах.

Функции ММРат

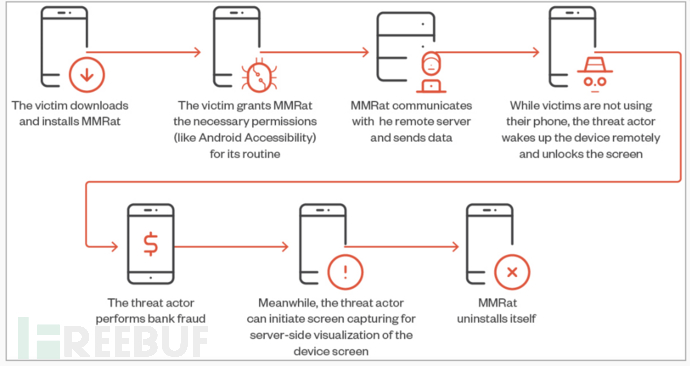

Как только MMRat заражает Android-устройство, он устанавливает канал связи с сервером C2 и отслеживает активность устройства на предмет простоя. В это время злоумышленники злоупотребляют службами доступности для удаленного пробуждения устройств, разблокировки экранов и совершения банковских мошенничеств в режиме реального времени.

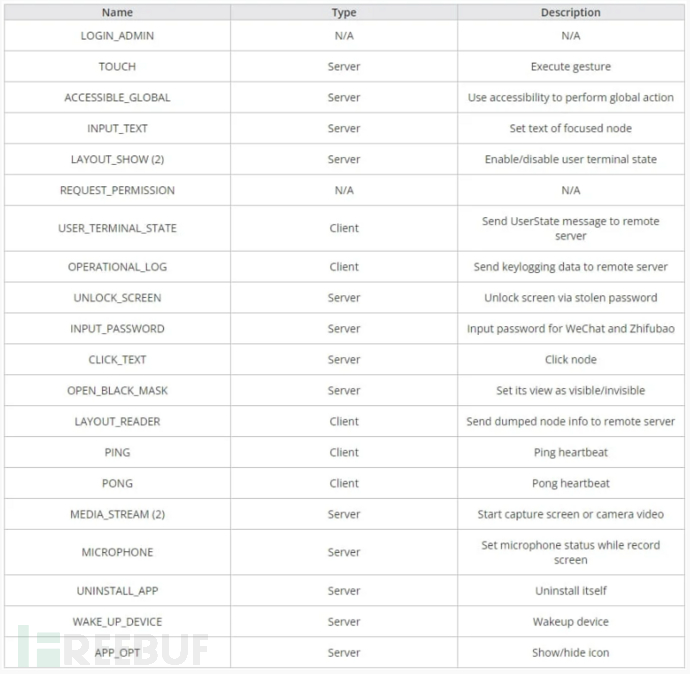

Основные функции MMRat можно резюмировать следующим образом:

- Собирайте информацию о сети, экране и батарее.

- Украсть список контактов пользователя и список установленных приложений

- Получение информации, введенной пользователем, посредством кейлоггера

- Захват содержимого экрана в реальном времени с устройства, злоупотребляя API MediaProjection.

- Запись и прямая трансляция данных с камеры

- Запишите и выгрузите данные экрана в виде текстового дампа и перенесите их в C2.

- Удалите с устройства, чтобы удалить все признаки заражения.

Все команды, поддерживаемые вредоносным ПО, источник: Trend Micro

Способность MMRat захватывать содержимое экрана в реальном времени и даже извлекать текстовые данные для реконструкции с помощью более элементарного подхода «состояния пользовательского терминала» требует эффективной передачи данных.

Без такой эффективности его производительность помешала бы злоумышленникам эффективно осуществлять банковское мошенничество, поэтому авторы MMRat решили разработать собственный протокол Protobuf для кражи данных.

Цепочка атак MMRat, источник: Trend Micro

Преимущества Протобуфа

MMRat использует уникальный протокол сервера управления и контроля (C2), основанный на протокольных буферах (Protobuf), для эффективной передачи данных, что нетипично для Android-троянов.

Protobuf — это метод сериализации структурированных данных, разработанный Google, похожий на XML и JSON, но меньшего размера и более быстрый.

MMRat использует разные порты и протоколы для обмена данными с C2, такие как HTTP на порту 8080 для кражи данных, RTSP и порт 8554 для потоковой передачи видео, а также специальный Protobuf на порту 8887 для управления и контроля.

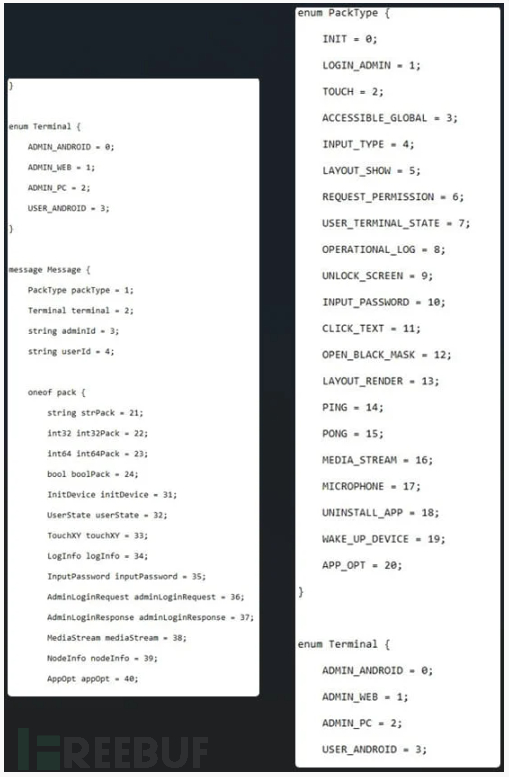

В отчете Trend Micro отмечается, что протокол C&C особенно уникален, поскольку он настроен на основе Netty и вышеупомянутого Protobuf и имеет хорошо продуманную структуру сообщений.

Для связи с командным центром злоумышленники используют одну всеобъемлющую структуру для представления всех типов сообщений и ключевое слово «oneof» для представления различных типов данных».

Режим Protobuf, источник: Trend Micro

Помимо эффективности Protobuf, специальные протоколы могут помочь злоумышленникам избежать обнаружения инструментами кибербезопасности, которые ищут общие закономерности в известных аномалиях.

Гибкость Protobuf позволяет авторам MMRat определять структуру своей информации и организовывать передачу данных. В то же время структурированная природа Protobuf также может гарантировать, что отправляемые данные соответствуют заранее определенному шаблону, тем самым снижая вероятность повреждения на принимающей стороне.

MMRat подчеркивает растущую сложность банковских троянов для Android, которые умело сочетают скрытность с эффективным извлечением данных.

Таким образом, пользователям Android лучше загружать все приложения из Google Play, проверять отзывы пользователей и выбирать только надежных издателей программного обеспечения. Кроме того, будьте осторожны, когда вас попросят предоставить доступ на этапе установки приложения.