1. Дополнение к знаниям

1. Процесс работы АПП после армирования

1. -->APP启动

2. -->壳dex先加载起来

3. -->壳负责把源dex文件读出来

4. -->壳把源dex文件解密

5. -->把解密后的dex加载进内存 源dex运行起来

2. Принцип обстрела.

После запуска усиленного приложения окончательный исходный dex-файл будет загружен в память для выполнения. В это время dex-файл является dex-файлом после расшифровки программы упрочнения, который является исходным кодом приложения.

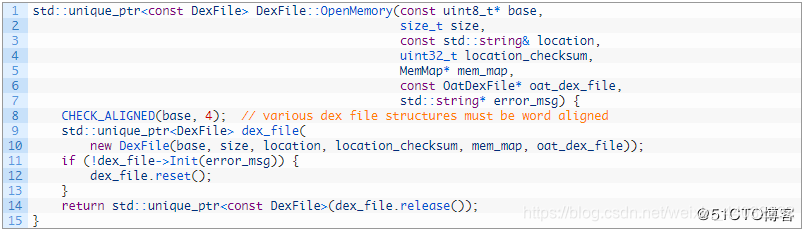

Целью распаковки Android является выгрузка дешифрованного dex-файла приложения из памяти.Для достижения этой цели нам нужно знать dex-адрес и размер dex-файла dex-файла в памяти. Файл библиотеки libart.so системы Android предоставляет экспортированную функцию OpenMemory для загрузки файла dex.

Первый параметр этой функции указывает на файл dex в памяти. Если мы сможем перехватить эту функцию, мы сможем получить начальный адрес файла dex, когда он загружен в память, а затем вычислить файл dex, сохраненный в файле. заголовок в соответствии с форматом файла dex. Длина файлаРазмер.

Ознакомьтесь с форматом файла dex: https://www.jianshu.com/p/f7f0a712ddfe

начальная позиция dex: первый параметр OpenMemory

8个字节 magin ---> dex 035

4个字节 校验位

20个字节 签名

-----从32个字节开始------

4个字节 dex文件大小

Доступная информация:

- начальная позиция dex (первый параметр OpenMemory)

- размер файла dex (начальная позиция dex + 32 байта)

Таким образом, мы можем читать данные в памяти и записывать их локально.

// 把内存里的数据读出来,从begin(dex在内存中的起始位置)开始读,取length长度(dex_size文件的大小)

file.write(Memory.readByteArray(begin, dex_size))

// 将这段读取出来的数据写入本地

var file = new File("/data/data/%s/" + dex_size + ".dex", "wb")

2. Демонстрация рабочего процесса

Перед написанием скрипта Frida нам нужно найти имя функции экспорта OpenMemory в файле libart.so. Это имя функции будет немного отличаться в зависимости от версии или архитектуры Android.

Как называется эта экспортированная функция?

Он эквивалентен внешнему интерфейсу, предоставляемому методом в файле so OpenMemory. Форма вызова метода в файле so в коде Java :

javaCode.OpenMemory的导出函数名

OpenMemory导出函数名与so文件中的OpenMemory方法存在映射关系

java代码中想要调用so库中的OpenMemory方法就以它的导出函数名调用

Различные librat.so могут быть экспортированы в зависимости от того, используется ли во время работы приложения 64-битный libart.so или 32-битный.

adb pull /system/lib/libart.so C:\Users\v_mcsong\Desktop

adb pull /system/lib64/libart.so C:\Users\v_mcsong\Desktop

Используйте 32/64-разрядную IDA, чтобы открыть файл librat.so и просмотреть OpenMemoryимя метода экспорта. Различные версии Android могут иметь разные имена методов экспорта.

То есть вызов _ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_находится в библиотеке soOpenMemory

Сценарий обстрела:

Ссылка на проект с открытым исходным кодом: https://github.com/dstmath/frida-unpack/blob/master/frida_unpack.py

#-*- coding:utf-8 -*-

# coding=utf-8

import frida

import sys

def on_message(message, data):

base = message['payload']['base']

size = int(message['payload']['size'])

print(hex(base),size)

# print session

# dex_bytes = session.read_bytes(base, size)

# f = open("1.dex","wb")

# f.write(dex_bytes)

# f.close()

### libart.so

# 9.0 arm 需要拦截 _ZN3art13DexFileLoader10OpenCommonEPKhjS2_jRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPKNS_10OatDexFileEbbPS9_NS3_10unique_ptrINS_16DexFileContainerENS3_14default_deleteISH_EEEEPNS0_12VerifyResultE

# 7.0 arm:_ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_

# android 10: libdexfile.so

# #_ZN3art13DexFileLoader10OpenCommonEPKhjS2_jRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPKNS_10OatDexFileEbbPS9_NS3_10unique_ptrINS_16DexFileContainerENS3_14default_deleteISH_EEEEPNS0_12VerifyResultE

# 获取包名

package = sys.argv[1]

print("dex 导出目录为: /data/data/%s"%(package))

device = frida.get_usb_device()

pid = device.spawn(package)

session = device.attach(pid)

src = """

Interceptor.attach(Module.findExportByName("libart.so", "_ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_"), {

onEnter: function (args) {

//dex文件的起始位置

var begin = args[1]

//dex文件的前8个字节是magic字段 看dex的文件格式说明

//打印magic(会显示 "dex 035") 三个字符 可以验证是否为dex文件

console.log("magic : " + Memory.readUtf8String(begin))

//把地址转换成整型 再加32

//因为dex文件的第32个字节处存放的是 dex文件的大小

var address = parseInt(begin,16) + 0x20

//把address地址指向的内存值读出来 该值就是dex的文件大小

//ptr(address)转换的原因是 frida只接受 NativePointer类型指针

var dex_size = Memory.readInt(ptr(address))

console.log("dex_size :" + dex_size)

//frida写文件 把内存中的数据 写到本地

var file = new File("/data/data/%s/" + dex_size + ".dex", "wb")

//Memory.readByteArray(begin, length)

//把内存里的数据读出来,从begin开始读,取length长度(dex_size文件的大小)

file.write(Memory.readByteArray(begin, dex_size))

file.flush()

file.close()

var send_data = {}

send_data.base = parseInt(begin,16)

send_data.size = dex_size

send(send_data)

},

onLeave: function (retval) {

if (retval.toInt32() > 0) {

}

}

});

"""%(package)

script = session.create_script(src)

script.on("message" , on_message)

script.load()

device.resume(pid)

sys.stdin.read()

Используйте jadx, чтобы открывать один за другим, чтобы увидеть, какой файл dex является исходным кодом приложения.

Справочная статья: https://blog.51cto.com/yeshaochen/2496524