Чтобы облегчить изучение навыков индустрии безопасности в ваше свободное время, мы составили серию тестов на проникновение в Интернет, чтобы помочь друзьям, выходящим за пределы круга безопасности, быстрее войти в круг безопасности.Приглашаем всех прийти и пообщаться.

01-Сбор информации DNS

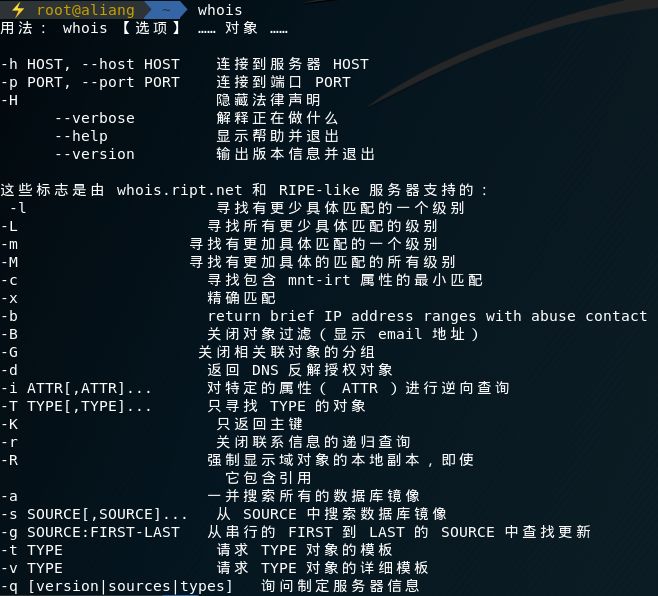

WHOIS (запрос к базе данных доменных имен)

Владельца доменного имени можно найти, запросив базу данных WHOIS; для большинства корневых серверов имен базовый WHOIS поддерживается ICANN, а подробные сведения о WHOIS хранятся регистратором домена, который контролирует этот домен.

Для более чем 240 доменов верхнего уровня с кодом страны (ccTLD) орган регистрации доменных имен обычно отвечает за поддержку WHOIS. Например, Китайский сетевой информационный центр Интернета отвечает за обслуживание WHOIS доменных имен .CN, Гонконгская корпорация регистрации Интернета с ограниченной ответственностью отвечает за обслуживание WHOIS доменных имен .HK, а Тайваньский сетевой информационный центр (Тайваньский сетевой информационный центр) Информационный центр) отвечает за поддержку WHOIS доменного имени .TW.

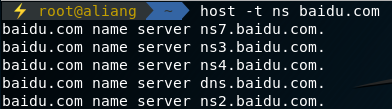

Запрос DNS-сервера

В дополнение к запросу whois мы также можем запросить DNS-сервер с помощью команды host, формат команды следующий:

host -t ns имя_домена

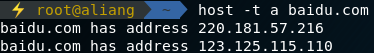

Запрос на запись

Запись (Адрес) используется для указания записи IP-адреса, соответствующей имени хоста (или имени домена). Пользователи могут указать веб-сервер под этим доменным именем на свой собственный веб-сервер. В то же время вы также можете установить поддомен вашего доменного имени. Вообще говоря, запись A - это IP-адрес сервера, а запись A привязки доменного имени сообщает DNS, что при вводе имени домена она направит вас к серверу, соответствующему записи A, установленной в DNS.

хост -ta имя_домена

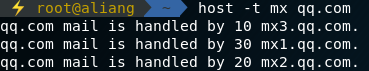

запрос записи mx

Записи MX также называются записями маршрутизации почты.Пользователи могут указывать почтовый сервер под доменным именем на свой собственный почтовый сервер, а затем они могут самостоятельно управлять всеми настройками почтового ящика. Вам нужно только заполнить IP-адрес вашего сервера онлайн, и все письма под вашим доменным именем будут перенаправлены на соответствующий почтовый сервер, установленный вами.

Проще говоря, используя запись MX, вы можете получить почтовое отделение, оканчивающееся на ваше доменное имя.

Перечисление доменных имен

После получения информации об основном доменном имени, если мы можем получить всю информацию о поддомене через основное доменное имя, мы можем запросить соответствующий IP-адрес хоста через имя поддомена, чтобы мы могли получить относительно полную информацию.

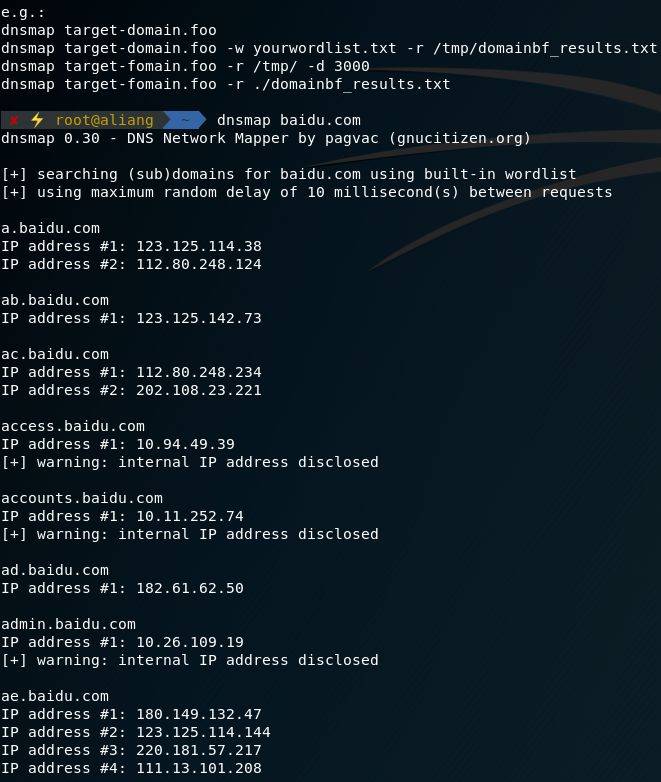

dnsmap

Обратное разрешение адреса

В DNS-сервере есть две области, которые мы часто используем, а именно «зона прямого просмотра» и «зона обратного просмотра». Зона прямого просмотра - это то, что мы обычно называем разрешением доменного имени, а зона обратного просмотра упоминается здесь. Функция обратного разрешения IP заключается в получении доменного имени, на которое указывает IP-адрес, путем запроса PTR-записи IP-адреса.Конечно, для успешного получения доменного имени требуется PTR-запись IP-адреса. Запись PTR - это своего рода запись почтового обмена. В записи почтового обмена есть запись A и запись PTR. Запись A преобразует имя в адрес, а запись PTR преобразует адрес в имя. Адрес относится к IP-адресу клиента, а имя относится к полному доменному имени клиента. Посредством запроса записей PTR достигается цель встречной проверки.

Функция обратного DNS гарантирует, что правильные записи почтового обмена действительны. Обратное разрешение доменного имени противоположно нормальному прямому разрешению доменного имени и обеспечивает соответствие между IP-адресами и доменными именами. Обратный анализ IP в основном используется на почтовых серверах для блокировки спама, особенно в зарубежных странах. Большинство спамеров используют динамически выделяемые или незарегистрированные IP-адреса для рассылки спама, чтобы избежать отслеживания.После использования обратного разрешения доменного имени количество спама может быть значительно уменьшено.

Например, вы используете [email protected], чтобы отправить письмо на мой почтовый ящик [email protected]. Почтовый сервер 163 при получении этого письма проверит файл заголовка этого письма.Файл заголовка этого письма покажет, с какого IP-адреса было отправлено письмо. Затем выполните обратный анализ на основе этого IP-адреса. Если имя домена, соответствующее этому IP- адресу, - http://name.com, то примите это письмо. Если обратный анализ обнаружит, что IP-адрес не соответствует http: // name.com , а затем отклоните это письмо.

Поскольку в системе доменных имен IP-адрес может соответствовать нескольким доменным именам, теоретически необходимо пройти все дерево доменных имен, чтобы найти доменное имя по IP, но это нереально в Интернете. Для завершения обратного разрешения доменного имени система предоставляет специальный домен, который называется доменом обратного разрешения in-addr.arpa. Таким образом, IP-адрес, который нужно разрешить, будет выражен в виде отображаемой строковой формы, такой как имя домена, а суффикс будет использоваться для обратного разрешения домена.

Название "in-addr.arpa" заканчивается.

Например, IP-адрес: 222.211.233.244, его обратное выражение имени домена: 244.233.221.222.in-addr.arpa

Порядок частей IP-адреса в этих двух выражениях прямо противоположен, потому что структура доменного имени идет снизу вверх (от субдомена к домену), а структура IP-адреса - сверху вниз (от сети к хосту). По сути, обратное разрешение доменного имени состоит в том, чтобы выразить IP-адрес как доменное имя с адресом как проиндексированное пространство доменных имен, так что большая часть обратного разрешения может быть включена в прямое разрешение.

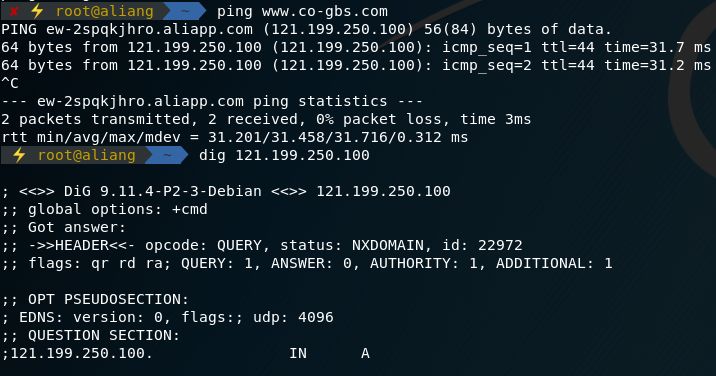

Обычно используемые инструменты обратного анализа - это nslookup и dig.

Формат команды для обратного анализа с использованием dig:

dig -x ip @dnsserver # Использовать dig для просмотра обратного анализа

Указывать dnsserver не нужно. По умолчанию сервер доменных имен, настроенный на машине, будет использоваться для обратного запроса. Пример указания dsn-сервера следующий:

Но реальная ситуация неудовлетворительна.Исканный сервер отличается, и полнота полученного результата также отличается.Например, два теста на рисунке выше не дали желаемого результата. Во многих случаях мы переходим на веб-сайт, который обеспечивает обратный поиск, и эффект может быть лучше.

Ниже приводится результат запроса на http://dns.aizhan.com/ :

Поэтому, если вы хотите получить полную информацию, вы можете попробовать различные инструменты и интегрировать результаты. Причина, по которой многие инструменты не могут выполнять обратный поиск, заключается в том, что владелец доменного имени не добавляет записи обратного разрешения.

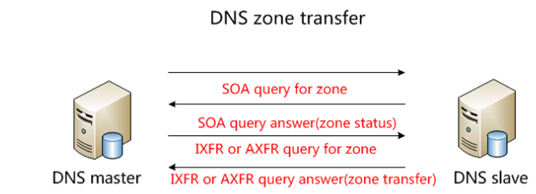

Об уязвимостях передачи зоны DNS

Многие средства обнаружения DNS сначала пробуют передачу зоны DNS, а затем перебор. Так что же такое уязвимость передачи зоны DNS?

Операция передачи зоны относится к резервному серверу, обновляющему свою базу данных зоны данными с главного сервера. Это обеспечивает определенную степень избыточности для работающей службы DNS, и ее цель состоит в том, чтобы предотвратить недоступность основного сервера доменных имен из-за неожиданных сбоев и влияния на весь мир. Вообще говоря, операции передачи зоны DNS необходимы только тогда, когда в сети есть резервный DNS-сервер доменного имени, но многие DNS-серверы неправильно настроены для предоставления копии базы данных зоны другой стороне, пока кто-то делает запрос. . Если предоставленная информация относится только к системе, которая подключена к Интернету и имеет действительное имя хоста, то эта неправильная конфигурация не обязательно является плохой, хотя она значительно упрощает злоумышленнику обнаружение потенциальных целей. Настоящая проблема возникает, когда организация не использует механизм общедоступного / частного DNS для разделения информации внешнего общедоступного DNS и внутренней частной информации DNS. В это время злоумышленнику открывается доступ к внутреннему имени хоста и IP-адресу. Предоставление информации о внутреннем IP-адресе ненадежным пользователям в Интернете похоже на предоставление другим пользователям полного плана или навигационной карты внутренней сети компании.

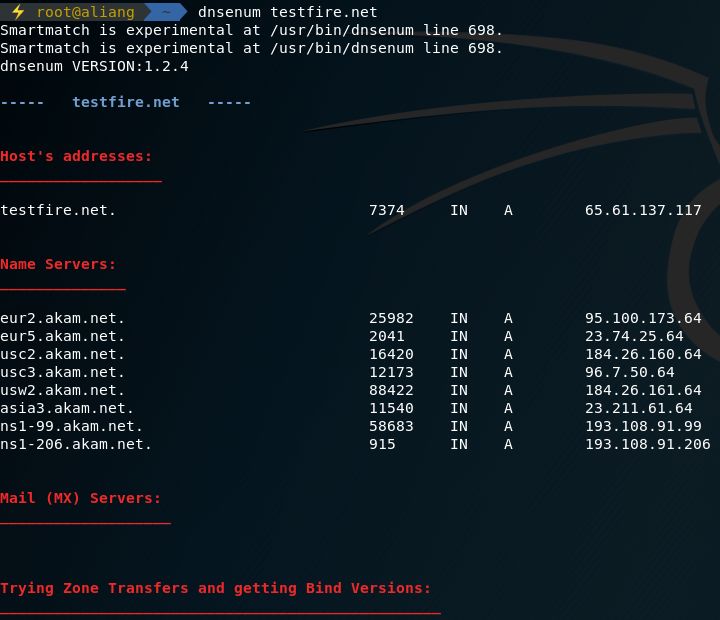

Здесь рекомендуется использовать dnsenum.Этот инструмент автоматически обнаружит лазейки при передаче доменных имен при разрешении доменных имен.

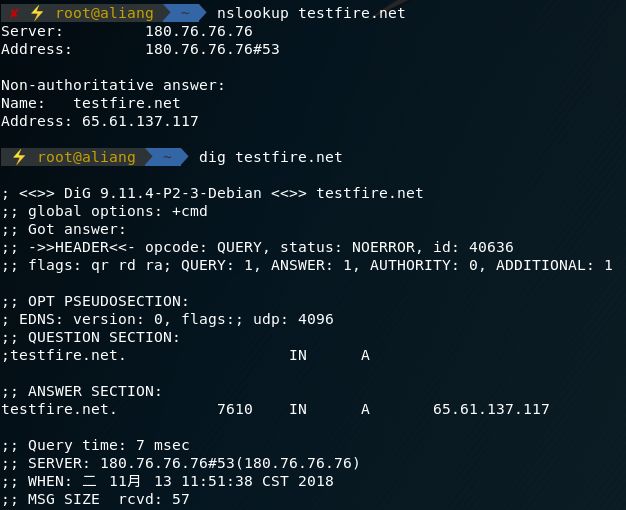

Найдите IP-адрес через разрешение DNS.

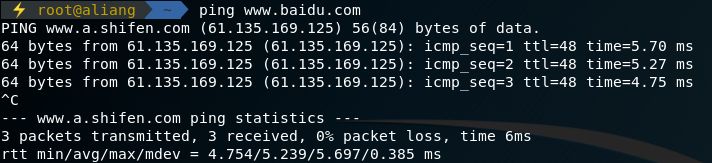

команда ping

nslookup

dig @ 8.8.8.8 http://testfire.net указывает DNS-сервер

dig + trace http://testfire.net, чтобы получить подробный процесс разрешения доменного имени

Используйте инструменты для веб-мастеров

http://tool.chinaz.com/dns/?type=1&host=testfire.net&ip=

Выше приведены некоторые методы и идеи для сопоставления сбора связанной информации DNS.