Diretório do artigo

- [1] de baixo risco conexão não criptografada (ligação não criptografada)

- 2. [baixo risco] criptografia SSL fraco (vulnerabilidade hospedeiro)

- [3] Bolacha risco baixo faltando HttpOnly bandeira (biscoito (s) sem HttpOnly conjunto bandeira)

- [4] Bolacha baixo risco faltando atributo de segurança (cookie (s) sem seguro conjunto bandeira)

- 5. 【低 危】 X-Frame-Options cabeçalho 未 配置 (Clickjacking: X-Frame-Options cabeçalho em falta)

- [6] de baixo risco campo de senha em texto puro (pedido de login com base em conexões HTTP)

- 7. [baixo risco] Directório sensível

[1] de baixo risco conexão não criptografada (ligação não criptografada)

vulnerabilidade Descrição

O objetivo é conectar-se pela conexão não criptografada. potencial invasor pode interceptar e modificar dados da estação para enviar e receber

Vulnerabilidade Hazard

A possível divulgação de informações confidenciais

Vulnerabilidade de provar

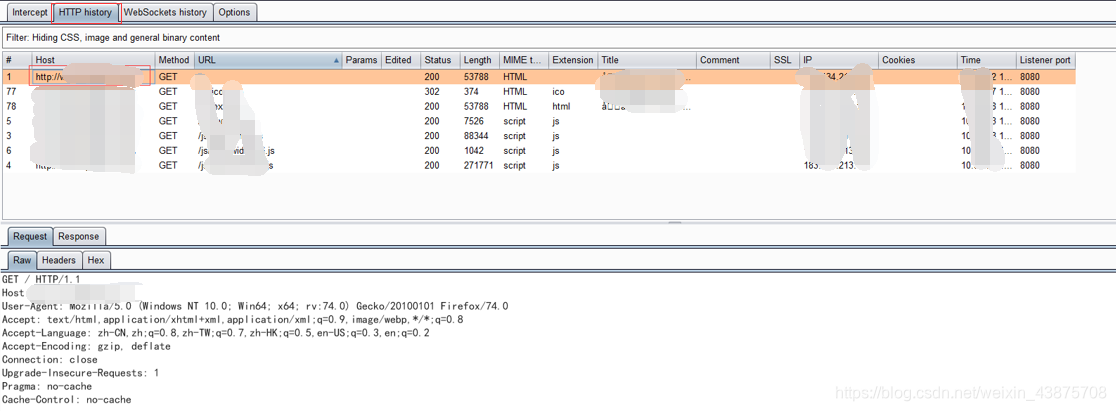

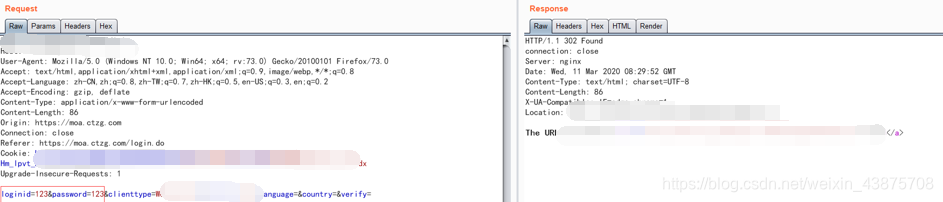

captura bp, httphistory

correção sugerida

Deve ser conectado à transmissão e recepção de dados através de uma conexão segura (HTTPS)

2. [baixo risco] criptografia SSL fraco (vulnerabilidade hospedeiro)

vulnerabilidade Descrição

certificado de servidor SSL não está criptografadas por padrão para apoiar algoritmo de criptografia fraco, um atacante pode quebrar os algoritmos de criptografia para certificados SSL, roubar informações confidenciais

Vulnerabilidade Hazard

Um atacante pode quebrar os algoritmos de criptografia para certificados SSL, roubar informações confidenciais

Vulnerabilidade de provar

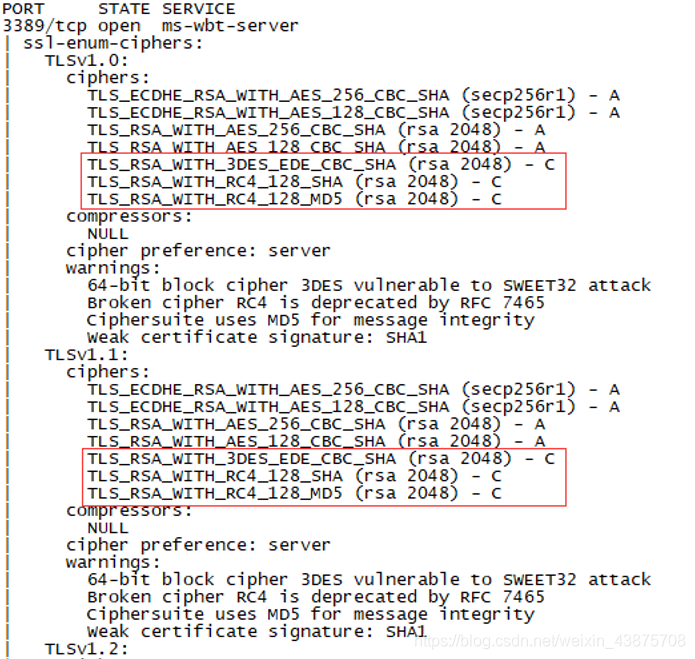

ferramenta de verificação nmap utilizando a instrução:

nmap -p-enum-3389 --script SSL cifras www.xxxx.com

FIG, criptografia SSL usando criptografia 3DES, o nível de criptografia é C

correção sugerida

algoritmo de criptografia de segurança designado para certificados SSL criptografar, nível de criptografia deve ser pelo menos de nível A

[3] Bolacha risco baixo faltando HttpOnly bandeira (biscoito (s) sem HttpOnly conjunto bandeira)

vulnerabilidade Descrição

Este cookie não está definido HTTPOnly bandeira. Ao usar a bandeira de Cookies HTTPOnly é definido, ele irá instruir o navegador cookie só pode ser acessado pelo servidor, mas não pode ser acessado pelo script de cliente. Este é um importante cookie de sessão de segurança

Vulnerabilidade Hazard

Desde o cookie de sessão não contém o atributo "HttpOnly", de modo que o ponto de injeção do script malicioso pode acessar esse cookie, e roubar o seu valor. Qualquer informação armazenada no token de sessão poderia ser roubado e usado para roubo de identidade ou mais tarde usuários camuflagem. Se você definir o atributo HttpOnly em um cookie, não vai ser lido pelo script js à informação de cookie, que pode eficazmente impedir ataques XSS

Vulnerabilidade de provar

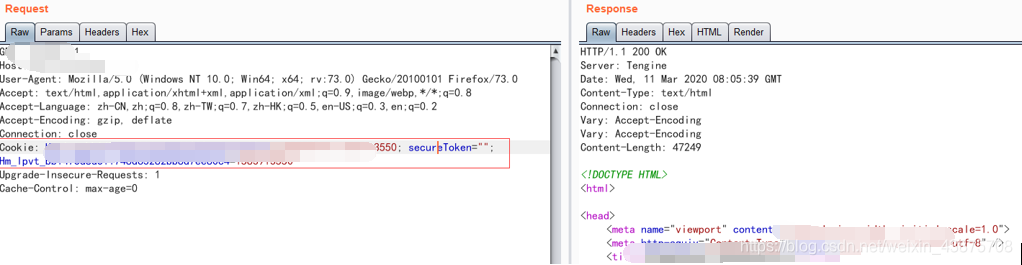

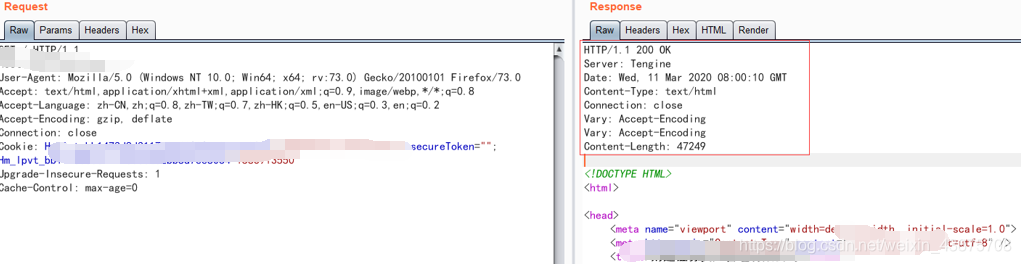

O cookie de servidor emitido pela falta da figura HTTPOnly propriedades:

correção sugerida

Basicamente, o cookie atributo somente necessário é um campo "nome", você deve definir o atributo "HttpOnly", a fim de impedir que o cookie de sessão está acessando o script

[4] Bolacha baixo risco faltando atributo de segurança (cookie (s) sem seguro conjunto bandeira)

vulnerabilidade Descrição

No teste de aplicação, a aplicação Web detectada sob cookie de sessão de teste é fornecido sem atributo "seguro". propriedade seguro é que se um cookie é definido seguro = true, então o cookie só pode ser enviado para o servidor usando o protocolo https, usando o protocolo HTTP não é enviado

Vulnerabilidade Hazard

Desde o cookie de sessão não contém um atributo "seguro", para que o usuário pode transmitir sem criptografia protocolo http Cookie, pode causar informações do usuário a ser explorado

Vulnerabilidade de provar

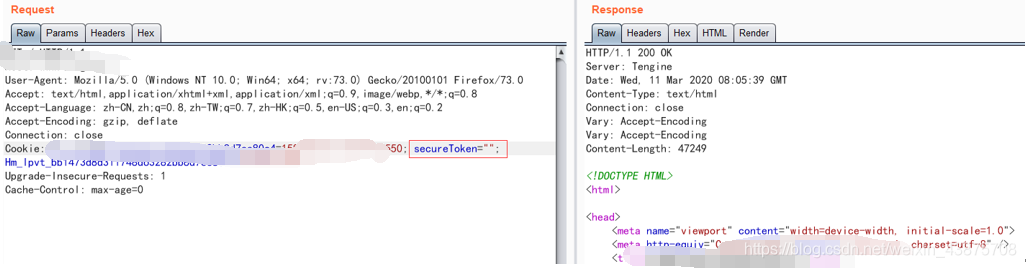

FIG entregues pela falta de atributos de biscoito servidor seguras:

correção sugerida

Basicamente, o cookie atributo somente necessário é um campo "nome", definir um "seguro" da propriedade para garantir a segurança do cookie

5. 【低 危】 X-Frame-Options cabeçalho 未 配置 (Clickjacking: X-Frame-Options cabeçalho em falta)

vulnerabilidade Descrição

X-Frame-Options cabeçalho de resposta HTTP é usado para permitir que um navegador para indicar se a página,

para mostrar ou rotulados. Web site pode usar esse recurso para garantir que o conteúdo do seu site não está incorporado em sites de outras pessoas vão, de modo a evitar clickjacking (clickjacking) ataques

Vulnerabilidade Hazard

conteúdo do site pode ser referenciado por outros sites, pode ser submetido a ataques de clickjacking

Vulnerabilidade de provar

FIG faltando pacote que o servidor retorna X-Frame-Options propriedades:

correção sugerida

Foi adicionado ao local em resposta a X-frame-Opções cabeçalho, atribuição tem três critérios seguintes:

1, Negar: em qualquer caso, não exibir estrutura;.

2, SAMEORIGIN: exibida apenas em um quadro, no domínio homólogo;

. 3, a permitir que o URI DE-: apenas o quadro sob o nome de domínio especificado. O Modificar perfil Adicionar Apache "Cabeçalho

sempre a acrescentar-X-Frame-SAMEORIGIN as Opções", o perfil Nginx Modificar "o add_header

X-Frame - SAMEORIGIN as Opções";

[6] de baixo risco campo de senha em texto puro (pedido de login com base em conexões HTTP)

vulnerabilidade Descrição

No contexto da transação HTTP, a autenticação de acesso básico é um agente de usuário HTTP envia um pedido para fornecer um nome de usuário e método de senha. Este diretório é protegido por autenticação básica ao se conectar via HTTP. credenciais de autenticação de usuário básicas como texto simples, porque eles não usam HTTPS, você suscetíveis packet sniffer

Vulnerabilidade Hazard

Um invasor pode explorar a vulnerabilidade através de um intermediário, sequestro e outros ataques, farejando o campo de senha durante a transmissão

Vulnerabilidade de provar

captura bp, o vazamento pode ser encontrada expressamente pedido de pacote

correção sugerida

Usando o protocolo https, senhas e outros take campo de informação crítica a ser transmitida em criptografado

7. [baixo risco] Directório sensível

vulnerabilidade Descrição

aplicações web revelou algumas nome do diretório, esta informação pode ajudar os atacantes novos ataques contra o site

Vulnerabilidade Hazard

Catálogo informações sensíveis expostas, para um atacante para coletar informações usando pré-teste. Depois de saber o diretório, em seguida, o invasor pode obter um diretório abaixo do nome do arquivo, pode ser capaz de adivinhar o outro nome de arquivo ou pasta, e tentar acessá-los. Estes podem conter informações confidenciais. Um intruso através da recolha de informação, a fim de mais um ataque do local alvo

Vulnerabilidade de provar

acesso url directo, a informação vista

correção sugerida

1. Use pouco convencional nome do diretório

2. permissões de diretório específico definir um razoável