❝

Attack Surface Management (ASM) ist in den letzten zwei Jahren ein sehr beliebtes Konzept in der Sicherheitsbranche. Es betont, dass Unternehmen die Vermögenswerte von Unternehmen, die dem Internet ausgesetzt sind, aus der Sicht von Angreifern entdecken, mögliche Sicherheitsbedrohungen kontinuierlich überwachen und diese letztendlich beseitigen sollten sie. Zweck externer Bedrohungen.

❞

01Was ist Angriffsflächenmanagement?

Attack Surface Management (ASM) ist in den letzten zwei Jahren ein sehr beliebtes Konzept in der Sicherheitsbranche. Es betont, dass Unternehmen die Vermögenswerte von Unternehmen, die dem Internet ausgesetzt sind, aus der Sicht von Angreifern entdecken, mögliche Sicherheitsbedrohungen kontinuierlich überwachen und diese letztendlich beseitigen sollten sie. Zweck externer Bedrohungen.

Das Angriffsflächenmanagement hat einen gewissen Zusammenhang mit dem Scannen von Schwachstellen, dem Management verpasster Scans, dem Asset Management und Zero-Trust-Produkten. Aus konzeptioneller Sicht:

-

ASM legt Wert auf „kontinuierliche Entdeckung“ und „kontinuierliches Scannen“

-

Die Asset-Sammlung von ASM ähnelt einem Wissensdiagramm, das während des kontinuierlichen Scanvorgangs schrittweise vervollständigt wird und sich automatisch weiterentwickeln kann. Jeder Scan liefert bessere Ergebnisse als der vorherige.

-

ASM schenkt „Exposure“ und „Asset Changes“ mehr Aufmerksamkeit

Das Angriffsflächenmanagement basiert auf der vollständigen Sichtbarkeit von Vermögenswerten und Schwachstellen und erfordert „kontinuierliche Entdeckung, Analyse, Behebung und Überwachung von Cybersicherheitsschwachstellen und potenziellen Angriffsvektoren, die die Angriffsfläche eines Unternehmens bilden.“

Die inländischen Unternehmen Huashun Vor einiger Zeit habe ich gesehen, dass Changting die Yuntu Express-Version des Angriffsflächen-Management-Tools auf den Markt gebracht hat, die eine SaaS-basierte Nutzung ermöglicht. Die professionelle Version kostet 2.000 Yuan pro Monat und die Testversion kostet nur 5 Yuan pro Monat. Das gab es Frühere Aktivitäten, und es war eine Verschwendung. Ich benutze die professionelle Version seit einem Monat, also habe ich es direkt ausprobiert. Lassen Sie mich kurz über meine Erfahrungen sprechen!

02 Schritte zur Verwendung des Changting Cloud Atlas

Die sogenannte Speed-Version ist meines Wissens eine „Jugendversion“, das erste Angriffsflächenmanagement für junge Leute. Zusätzlich zur privat bereitgestellten Version werden einige Funktionen herausgeschnitten und kleinen und mittleren Unternehmen zur Verfügung gestellt, um die Anforderungen zu erfüllen Anforderungen an eine leichte SaaS-Bereitstellung. Bedarf.

Adresse des Changting Cloud Atlas: https://rivers.chaitin.cn/landing/atlantis

Die Oberfläche ist relativ klein und frisch. Die Homepage ist ein Dashboard, das statistische Daten anzeigt. Nach Changtings Definition sind die Daten in drei Kategorien unterteilt.

-

„Vermögenswerte“ : Geschäftseinheit, registrierter Hauptdomänenname, Subdomänenname, IP-Adresse

-

„Exponierte Oberfläche“ : offene Ports, Websites (eigentlich Webdienste), Webkomponenten

-

„Sicherheitsrisiko“ : hauptsächlich Schwachstellen

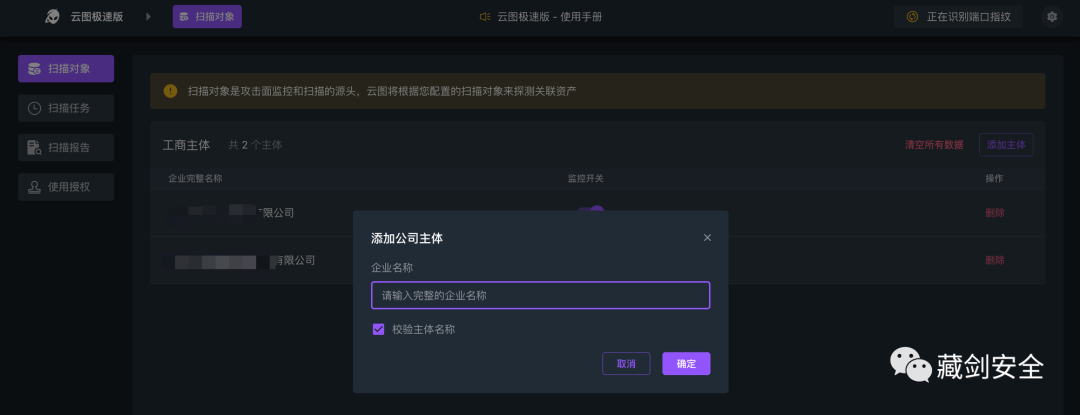

Wenn Sie es zum ersten Mal öffnen, werden Sie von der Benutzeroberfläche aufgefordert, „die Unternehmenseinheit des gescannten Objekts einzugeben“, und dann wird automatisch mit dem Scannen begonnen, ohne etwas zu tun. Yuntu sucht automatisch nach relevanten Domänennamen und IP-Informationen basierend auf dem Körperschaft.

In Bezug auf die Benutzererfahrung besteht die Designidee der Changting-Meister wahrscheinlich darin, einen minimalistischen Stil zu übernehmen, der mit einfachen Bedienvorgängen sofort verwendet werden kann (tatsächlich bietet die „Youth Edition“ nicht viel Spielraum für Bedienung und Konfiguration). .

In der Scan-Aufgabe können Sie sehen, dass das Wolkenbild den Scan tatsächlich in 8 Schritte unterteilt.

-

„Primäre Domänennamen sammeln“ : Automatische Suche nach registrierten Domänennamen basierend auf Unternehmenseinheiten

-

„Subdomain-Namen sammeln“ : Verwenden Sie verschiedene Methoden, um Subdomain-Namen basierend auf dem Hauptdomänennamen zu sprengen

-

„IP-Adresse sammeln“ : Vergleichen Sie die öffentliche IP-Adresse des Unternehmens anhand der Registrierungsinformationen und Domänennameninformationen

-

„Port-Offenheit erkennen“ : Führen Sie einen vollständigen Port-Scan für die erfasste IP-Adresse durch

-

„Port-Fingerabdruck identifizieren“ : Fingerabdruckregeln für offene Ports, um die auf den Ports ausgeführten Dienste und Versionsinformationen zu identifizieren

-

„Website identifizieren“ : Führen Sie einige HTTP-Protokoll-spezifische Regeln basierend auf dem erkannten Web-Port aus, z. B. Crawler, um Website-Informationen zu sammeln.

-

„Webkomponenten identifizieren“ : Erstellen Sie Web-Fingerprint-Regeln für Websites und identifizieren Sie Webkomponenten und Versionsinformationen

-

„Scannen auf Schwachstellen mit hohem Risiko“ : Scannen nach Schwachstellen

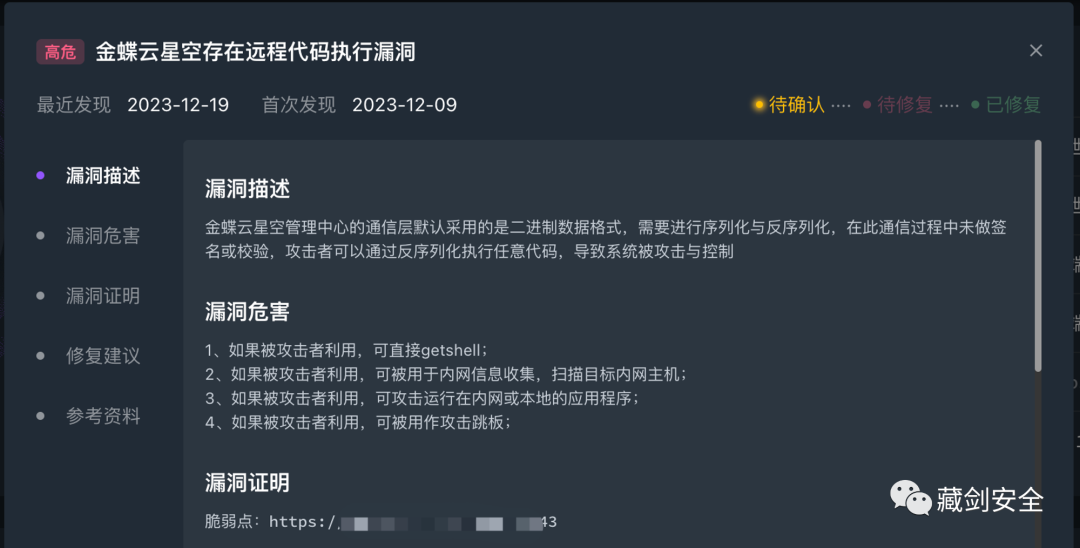

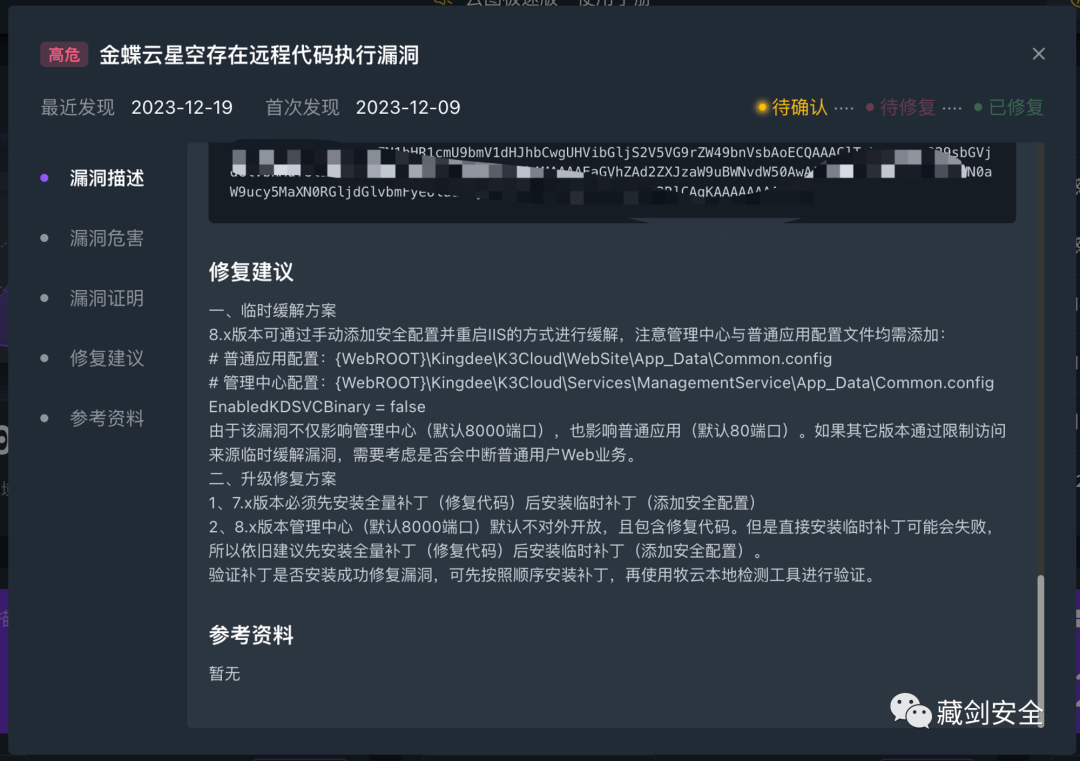

Der gesamte Scanvorgang dauerte etwa eine halbe Stunde und die gefundenen Assets waren relativ vollständig. Am Ende wurden 34 Schwachstellen gefunden, darunter vier Schwachstellen mit hohem Risiko. Es gab keine Fehlalarme, aber es gab mehrere Schwachstellen mit unterschiedlichen URLs. aber es handelte sich tatsächlich um Duplikate. Ja, die Changting-Meister kamen, um den Fehler schnell zu beheben.

Veröffentlichen Sie einen Screenshot der Schwachstellendetails, damit jeder die Details sehen kann.

03Erfahrung nutzen

Insgesamt ist die Benutzererfahrung ziemlich gut, der Einstieg kostet nichts und am Ende wurden einige Fehler gefunden.

Ich wollte ursprünglich die Enterprise Edition erleben, aber der Preis der Enterprise Edition machte den Geldbeutel des Autors unerträglich. Den Einführungsmaterialien nach zu urteilen, sind die Hauptunterschiede zwischen der Enterprise Edition und der „Youth Edition“ jedoch:

-

Die Unternehmensversion bietet mehr Möglichkeiten zum Erkennen von Assets. Sie kann automatisch Domänennamen und IP-Assets finden, indem sie Website-Symbole, Webseitentitel, Zertifikatsinhalte und andere Informationen als Suchbasis verwendet.

-

Unterstützt die privatisierte Bereitstellung, ist benutzerfreundlicher für Unternehmen, denen der Datenschutz am Herzen liegt, und kann auch zum Scannen von Intranet-Assets verwendet werden

-

Zusätzlich zu Schwachstellen können Sicherheitsrisiken auch auf Codelecks, Dateilecks auf Netzwerkfestplatten, Bibliothekslecks usw. überprüft werden.

Zusammenfassen

Für Unternehmen stellt die Verwaltung von Schwachstellen nur einen kleinen Teil der täglichen Arbeit der Sicherheitsabteilung dar. Arbeitskräfte sind teuer. Tools, die problemlos Tausende von Schwachstellen erkennen können, sind sehr umständlich zu verwenden. Der Umgang mit Fehlalarmen und Push-Vorgängen nimmt viel Zeit in Anspruch Die Kosten sind ebenfalls sehr hoch. Auch wenn es sich nicht um ein falsches Positiv handelt, muss dennoch festgestellt werden, ob die Schwachstelle im Internet ausgenutzt werden kann. Das Angriffsflächenmanagement löst dieses Problem sehr gut. Es ist sehr wichtig, im Internet sichtbare öffentliche Schwachstellen zu klassifizieren, zu klassifizieren und zu priorisieren.

Im Vergleich zum herkömmlichen Fehlscannen ist das Angriffsflächenmanagement genauer und die ausgegebenen Sicherheitsrisiken sind im Grunde „echte ausnutzbare“ Schwachstellen.

Im Vergleich zu herkömmlichen verpassten Scans ist Yuntu „Youth Edition“ viel benutzerfreundlicher für kleine und mittlere Unternehmen, die auf echte Sicherheitsergebnisse achten. Es spart die Energie regelmäßiger verpasster Scans und die Energie der Identifizierung von Fehlalarmen. 2000 pro Monat Die Preise sind für das Unternehmen eine Kleinigkeit.

In Wirklichkeit konzentrieren sich die meisten kleinen und mittleren Unternehmen nur auf Compliance-Sicherheit und haben nicht einmal Vollzeit-Sicherheitsingenieure. Die „Youth Edition“ von Yuntu ist für diese Unternehmen nicht unbedingt die beste Wahl.

` So lernen Sie Hacking und Netzwerksicherheit

Solange Ihnen mein heutiger Artikel gefällt, werden meine Lernmaterialien zur Sicherheit privater Netzwerke kostenlos mit Ihnen geteilt. Kommen Sie und sehen Sie, was verfügbar ist.

1. Lernfahrplan

Über Angriff und Verteidigung gibt es viel zu lernen. Welche konkreten Dinge Sie lernen müssen, habe ich oben in der Roadmap aufgeschrieben. Wenn Sie diese absolvieren können, werden Sie kein Problem damit haben, einen Job zu finden oder einen privaten Job anzunehmen .

2. Video-Tutorial

Obwohl es viele Lernressourcen im Internet gibt, sind diese grundsätzlich unvollständig. Dies ist ein Video-Tutorial zur Internetsicherheit, das ich selbst aufgenommen habe. Zu jedem Wissenspunkt in der Roadmap oben habe ich begleitende Videoerklärungen.

Der Inhalt umfasst das Studium von Netzwerksicherheitsgesetzen, Netzwerksicherheitsvorgängen und anderen Sicherheitsbewertungen, Grundlagen von Penetrationstests, detaillierte Erklärungen von Schwachstellen, grundlegende Computerkenntnisse usw. Dies alles sind unverzichtbare Lerninhalte für den Einstieg in die Netzwerksicherheit.

(Sie sind alle in einem Stück verpackt und können nicht einzeln erweitert werden. Insgesamt gibt es mehr als 300 Episoden.)

Aufgrund des begrenzten Platzes wird nur ein Teil der Informationen angezeigt. Sie müssen auf den untenstehenden Link klicken, um sie zu erhalten.

3. Technische Dokumente und E-Books

Ich habe auch die technischen Dokumente selbst zusammengestellt, einschließlich meiner Erfahrungen und technischen Punkte bei der Teilnahme an groß angelegten Netzwerksicherheitsoperationen, CTF und der Ausgrabung von SRC-Schwachstellen. Es gibt mehr als 200 E-Books. Aufgrund der Sensibilität des Inhalts werde ich dies tun nicht einzeln anzeigen.

Aufgrund des begrenzten Platzes wird nur ein Teil der Informationen angezeigt. Sie müssen auf den untenstehenden Link klicken, um sie zu erhalten.

4. Toolkit, Interviewfragen und Quellcode

„Wenn Sie Ihre Arbeit gut machen wollen, müssen Sie zuerst Ihre Werkzeuge schärfen.“ Ich habe Dutzende der beliebtesten Hacking-Tools für jedermann zusammengefasst. Der Umfang der Berichterstattung konzentriert sich hauptsächlich auf die Informationssammlung, Android-Hacking-Tools, Automatisierungstools, Phishing usw. Interessierte Studierende sollten sich das nicht entgehen lassen.

Es gibt auch den in meinem Video erwähnten Fallquellcode und das entsprechende Toolkit, die Sie bei Bedarf mitnehmen können.

Aufgrund des begrenzten Platzes wird nur ein Teil der Informationen angezeigt. Sie müssen auf den untenstehenden Link klicken, um sie zu erhalten.

Zum Schluss noch die Interviewfragen zum Thema Netzwerksicherheit, die ich in den letzten Jahren zusammengestellt habe. Wenn Sie auf der Suche nach einem Job im Bereich Netzwerksicherheit sind, werden Ihnen diese auf jeden Fall sehr weiterhelfen.

Diese Fragen werden häufig bei Vorstellungsgesprächen mit Sangfor, Qi Anxin, Tencent oder anderen großen Unternehmen gestellt. Wenn Sie gute Fragen oder gute Erkenntnisse haben, teilen Sie diese bitte mit.

Referenzanalyse: Offizielle Website von Sangfor, offizielle Website von Qi'anxin, Freebuf, csdn usw.

Inhaltsmerkmale: Klare Organisation und grafische Darstellung, um das Verständnis zu erleichtern.

Inhaltszusammenfassung: Einschließlich Intranet, Betriebssystem, Protokoll, Penetrationstests, Sicherheitsdienst, Schwachstelle, Injektion, XSS, CSRF, SSRF, Datei-Upload, Datei-Download, Dateieinbindung, XXE, logische Schwachstelle, Tools, SQLmap, NMAP, BP, Ärzte ohne Grenzen…

Aufgrund des begrenzten Platzes wird nur ein Teil der Informationen angezeigt. Sie müssen auf den untenstehenden Link klicken, um sie zu erhalten.