Índice

3.1. Visão geral da camada de enlace de dados

Hosts, roteadores, etc. na rede devem implementar a camada de enlace de dados

Hosts, switches, etc. na LAN devem implementar a camada de enlace de dados

Observando o fluxo de dados de uma perspectiva hierárquica

Observe o fluxo de quadros apenas da camada de enlace de dados

Canais usados pela camada de enlace de dados

Transmissão confiável de edições

3.2. Encapsulamento em quadros

Resolva o problema da transmissão transparente

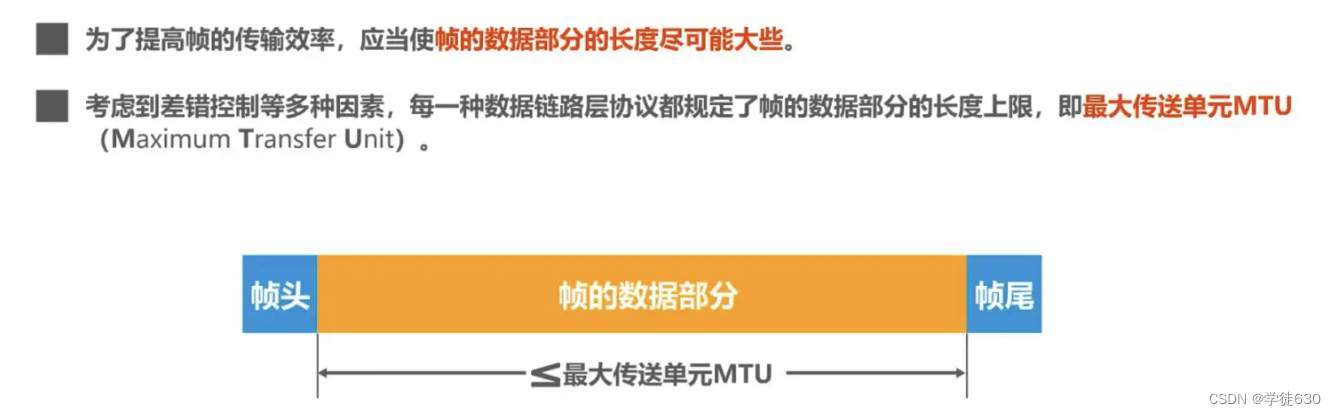

O comprimento da parte de dados do quadro

Verificação de redundância cíclica CRC (verificação de redundância cíclica)

Utilização do canal de protocolo stop-wait

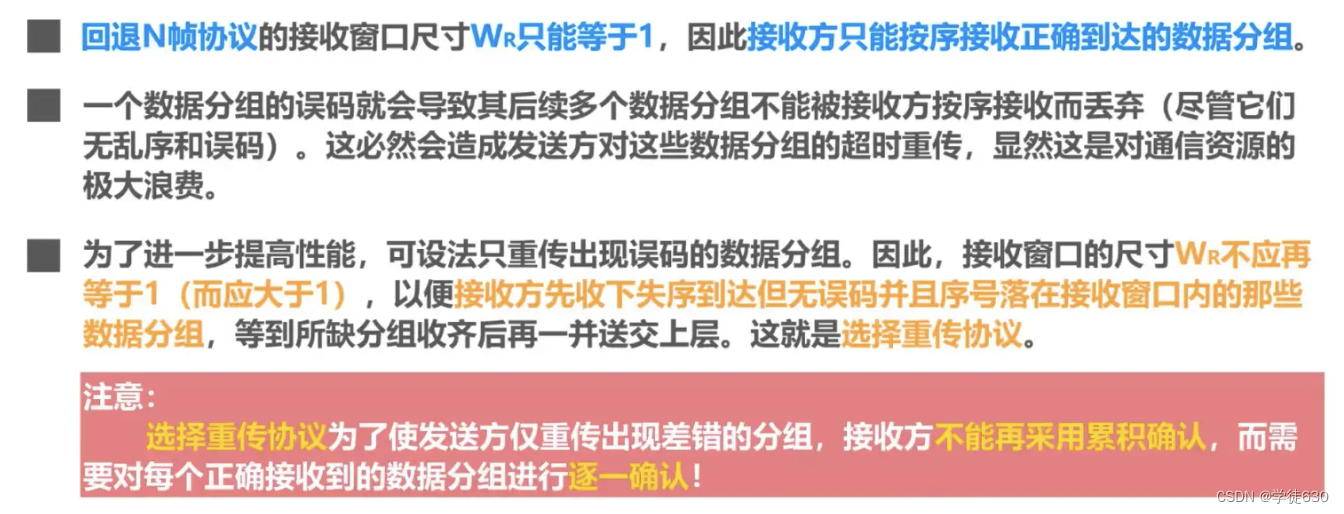

Protocolo de quadro Fallback N GBN

Por que usar o protocolo de quadro N substituto?

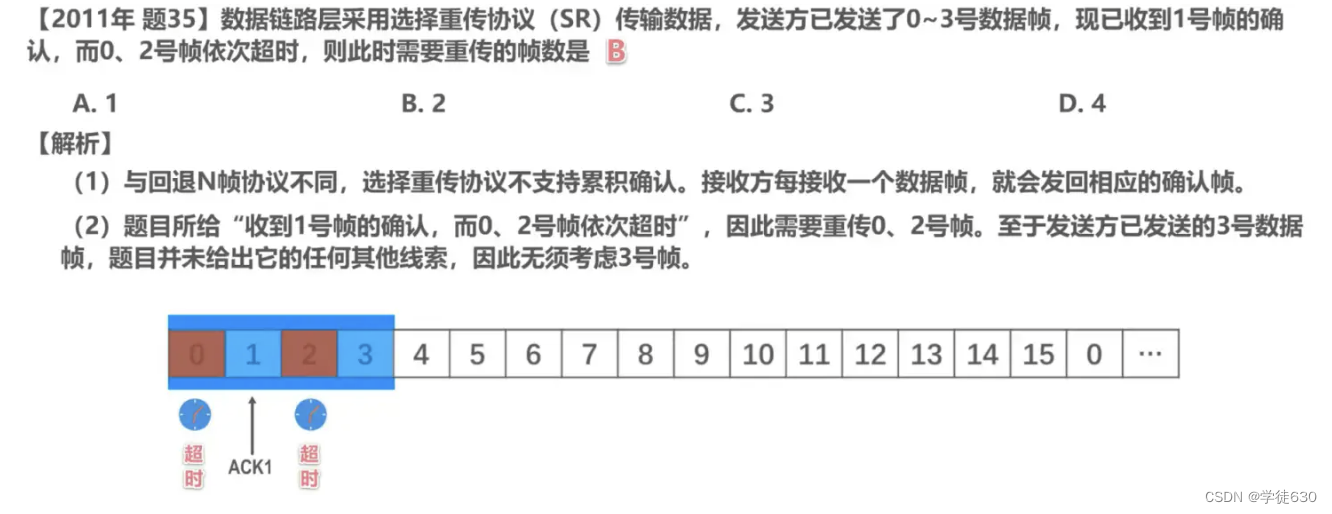

Selecione o protocolo de retransmissão SR

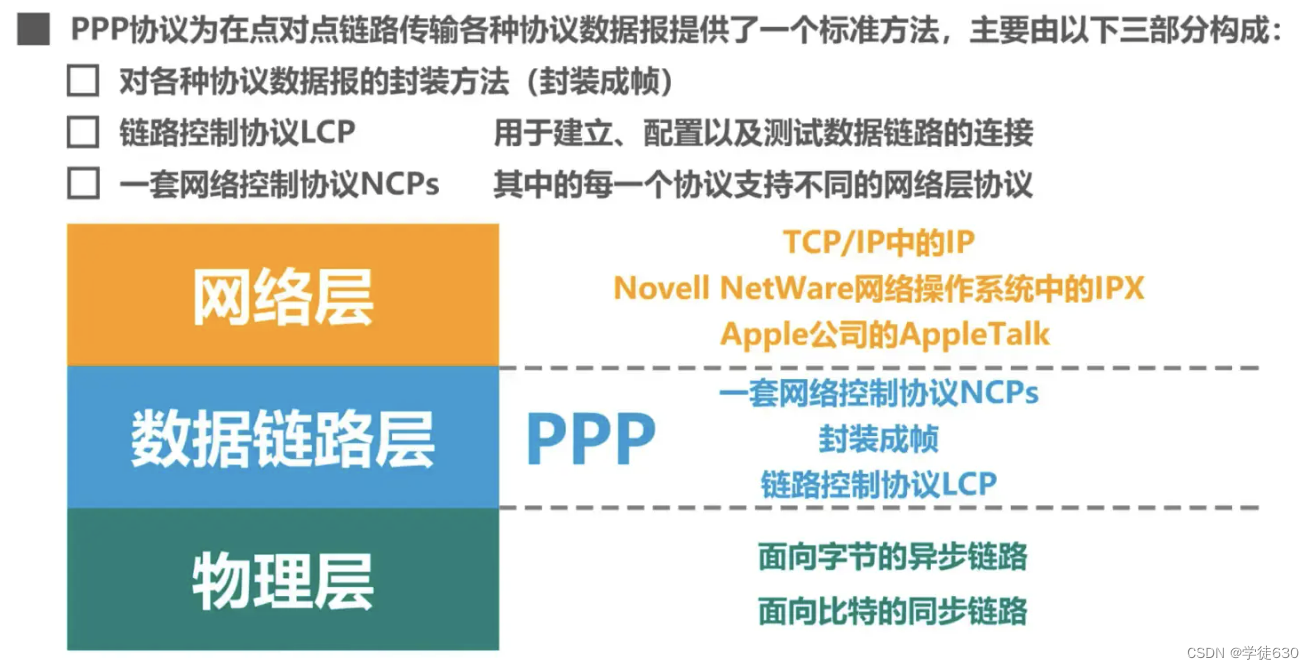

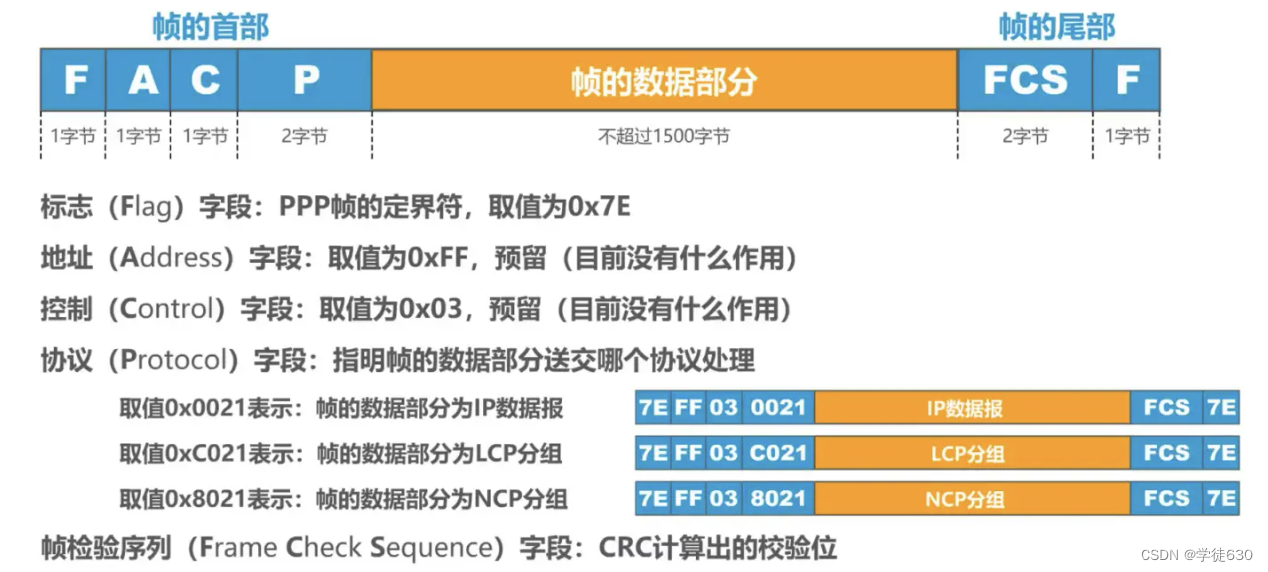

3.5. Protocolo Ponto a Ponto PPP

3.6. Controle de acesso à mídia (controle de acesso à mídia) - canal de transmissão

Multiplexação por divisão de frequência FDM (multiplexação por divisão de frequência)

Multiplexação por divisão de tempo TDM (multiplexação por divisão de tempo)

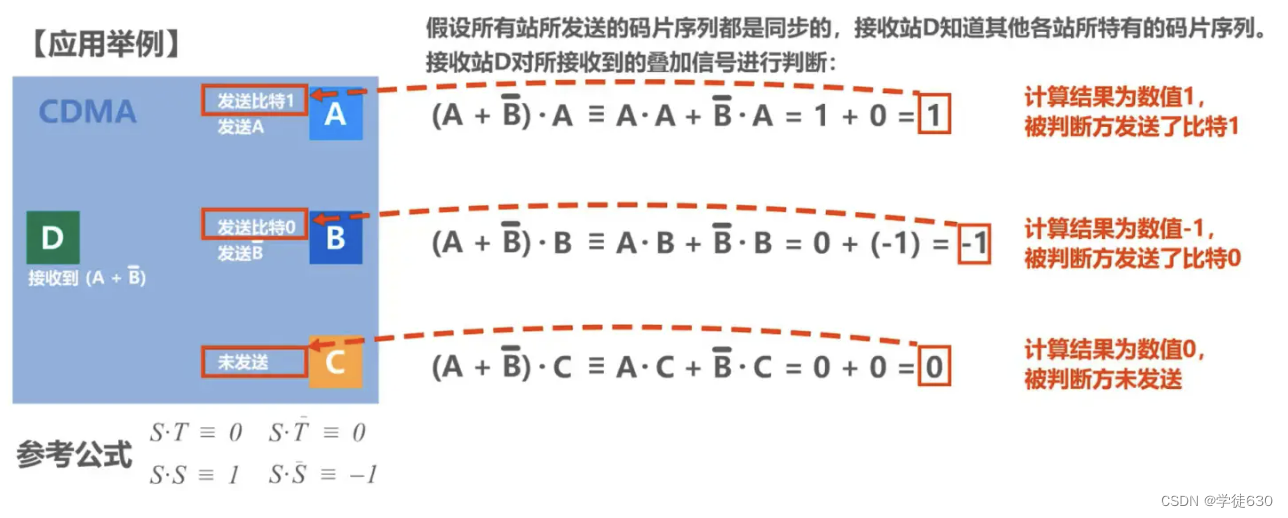

Multiplexação por divisão de código CDM (multiplexação por divisão de código)

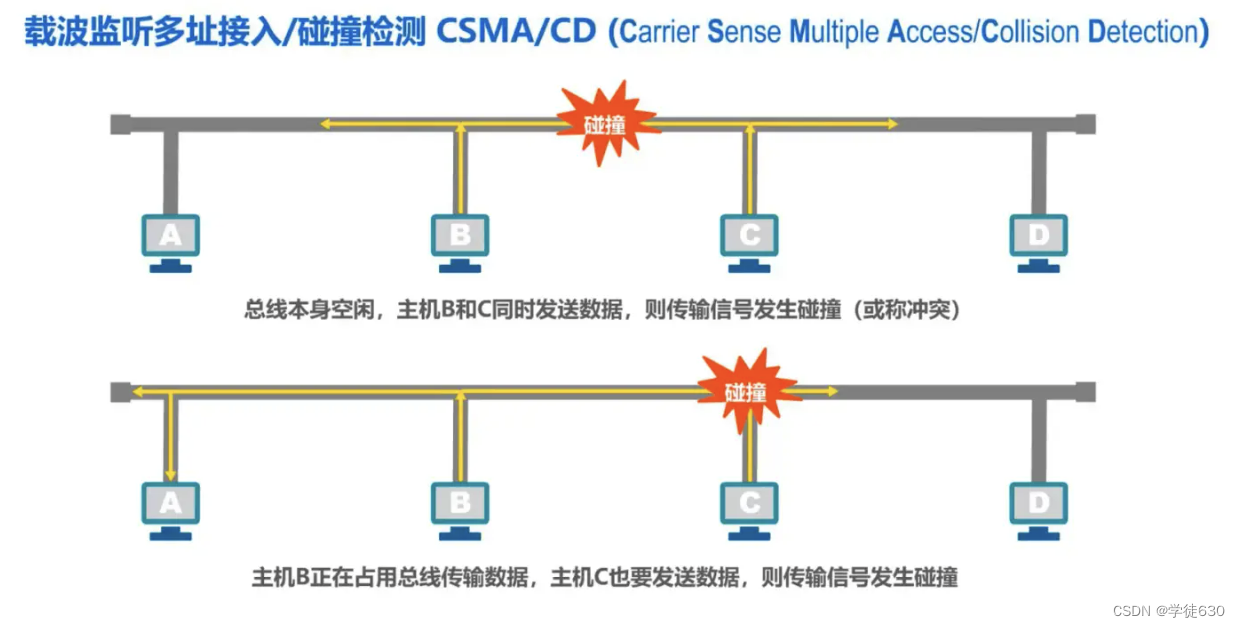

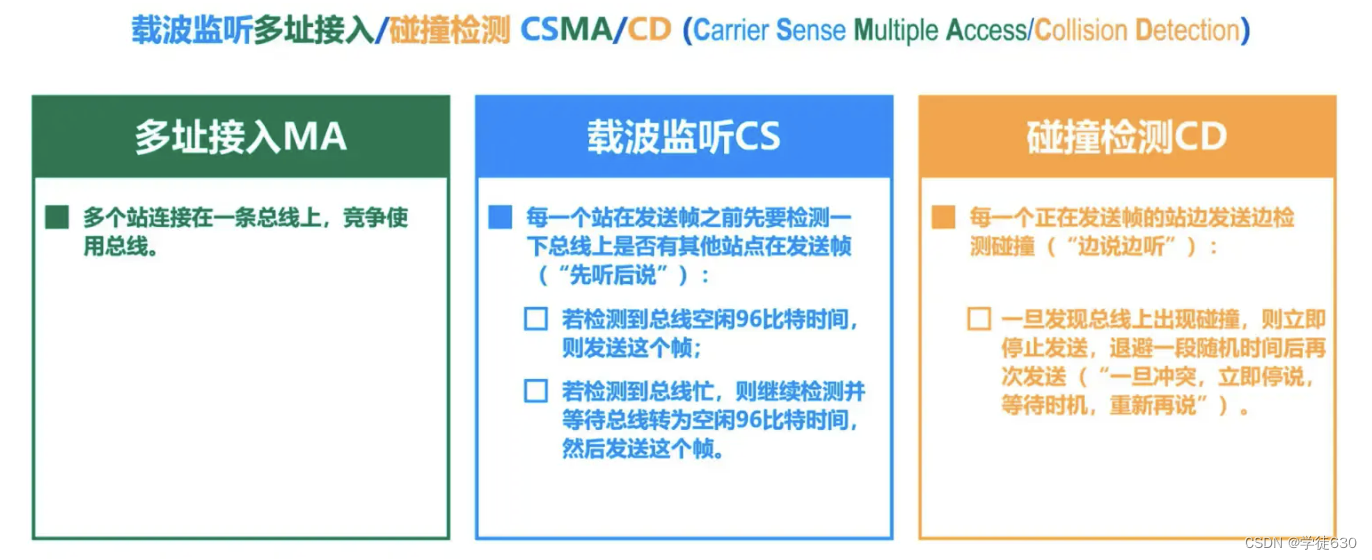

Acesso aleatório (protocolo CSMA/CD)

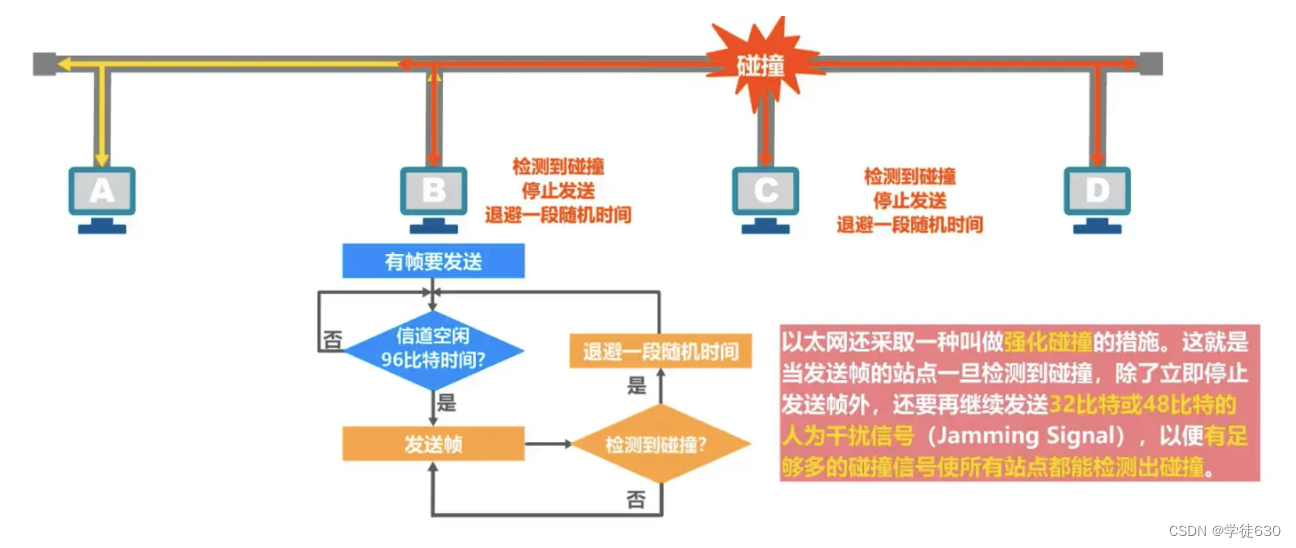

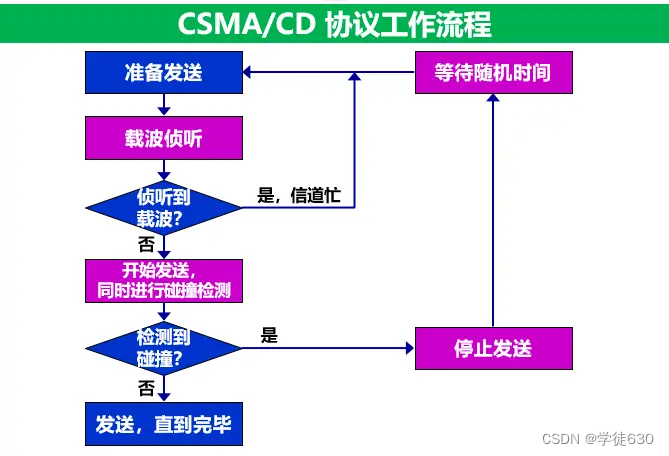

Fluxo de trabalho do protocolo CSMA/CD

Protocolo CSMA/CD funcionando - período de contenção (janela de colisão)

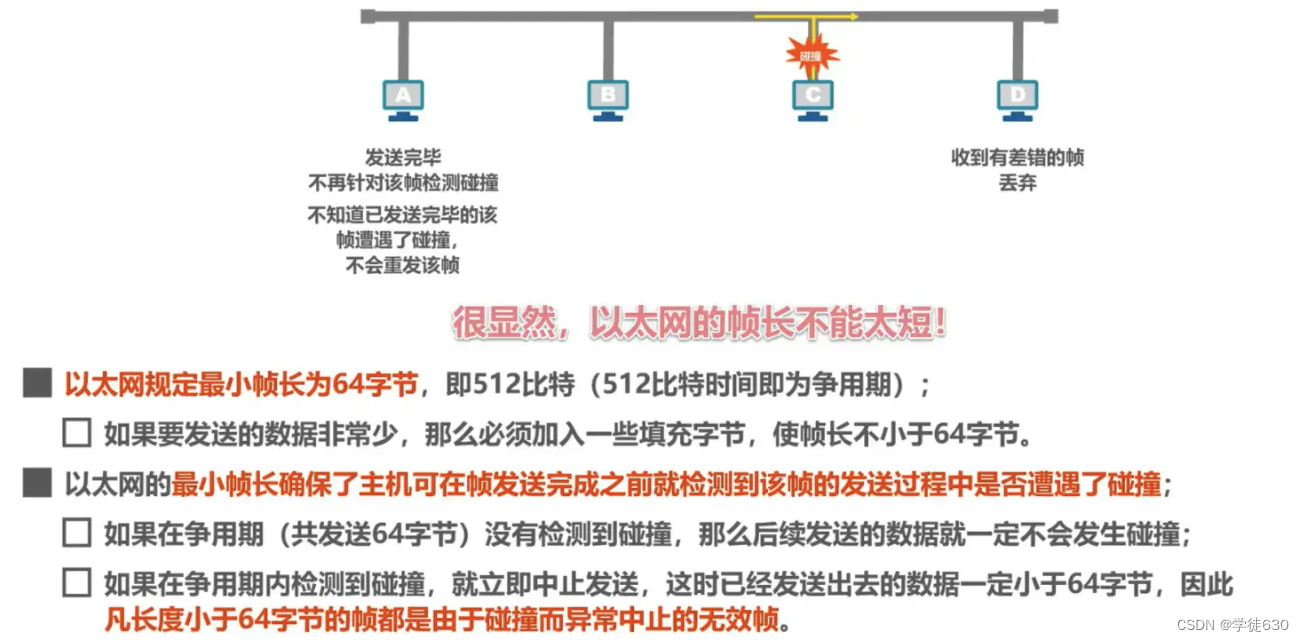

Protocolo CSMA/CD funcionando - comprimento mínimo do quadro

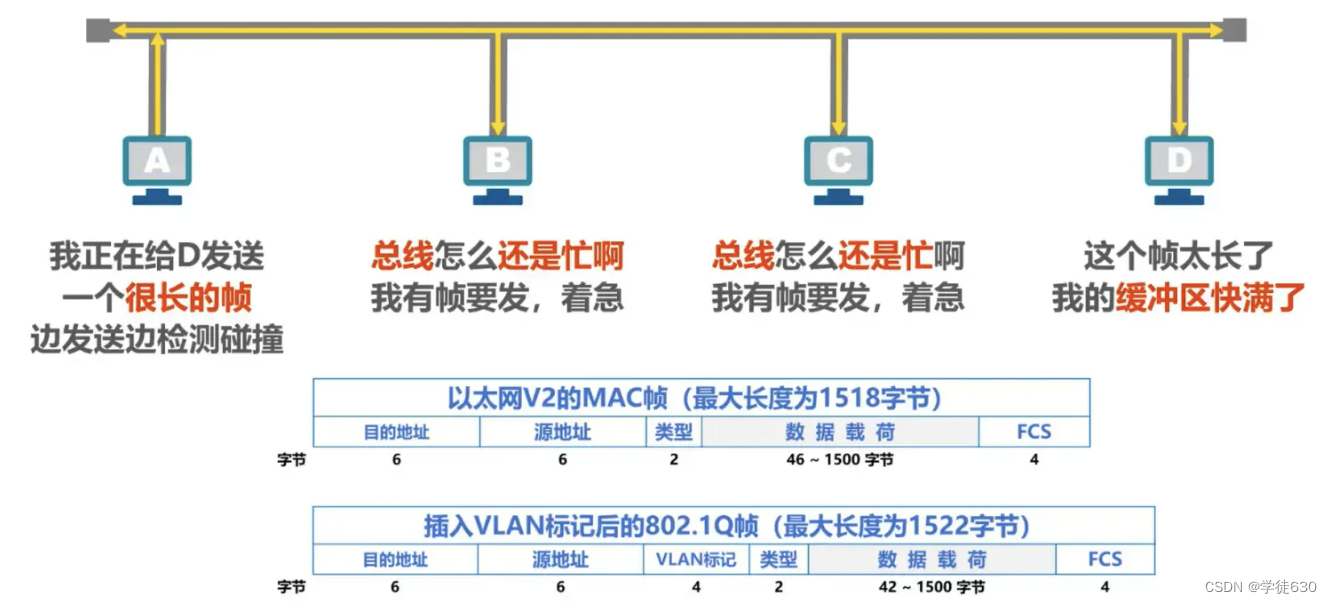

Protocolo CSMA/CD funcionando - comprimento máximo do quadro

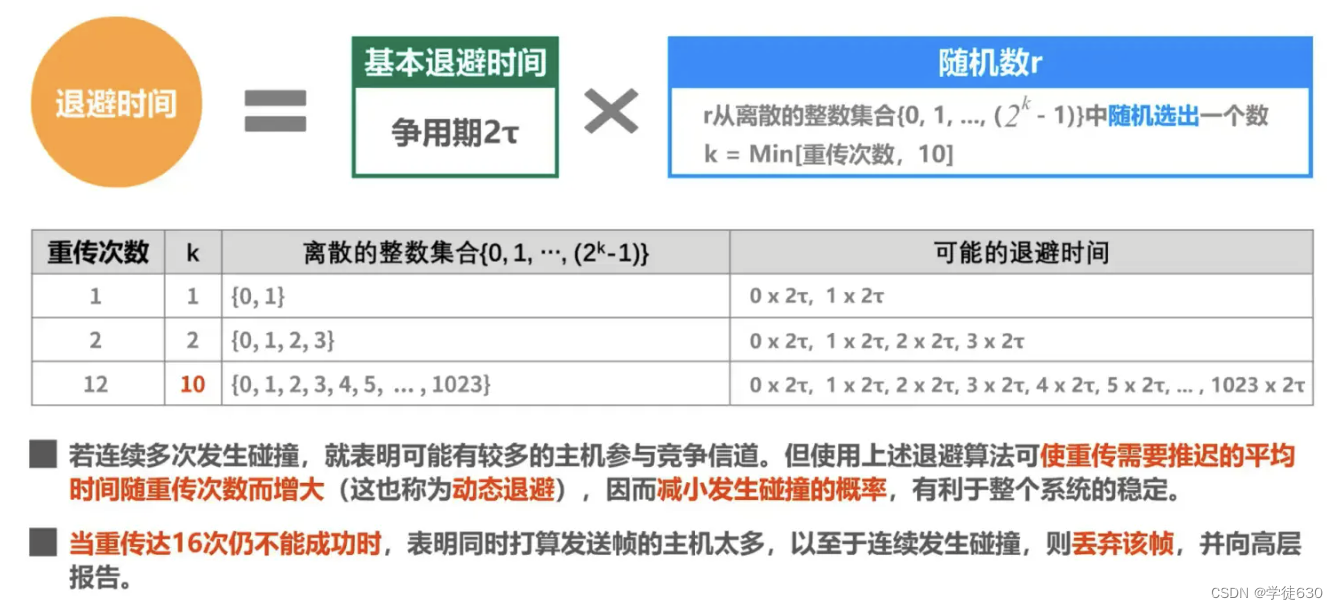

Protocolo CSMA/CD funcionando - algoritmo de backoff exponencial binário truncado

Operação do Protocolo CSMA/CD - Utilização do Canal

Trabalho do protocolo CSMA/CD - processo de recepção de quadros

Recursos importantes do protocolo CSMA/CD

Acesso aleatório (protocolo CSMA/CA)

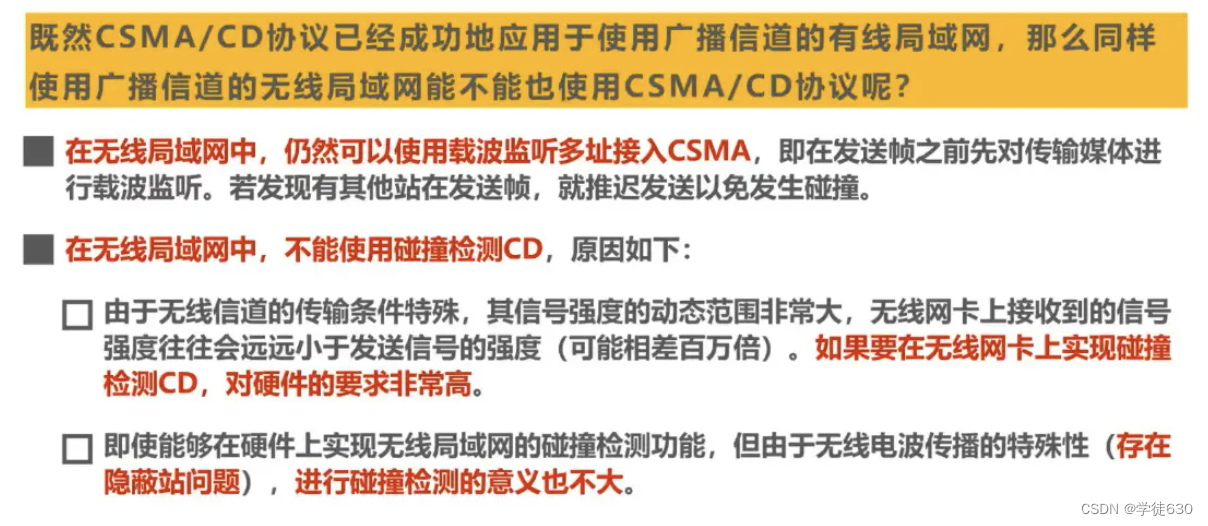

Por que a LAN sem fio usa o protocolo CSMA/CA?

Espaço InterFrame IFS (Espaço InterFrame)

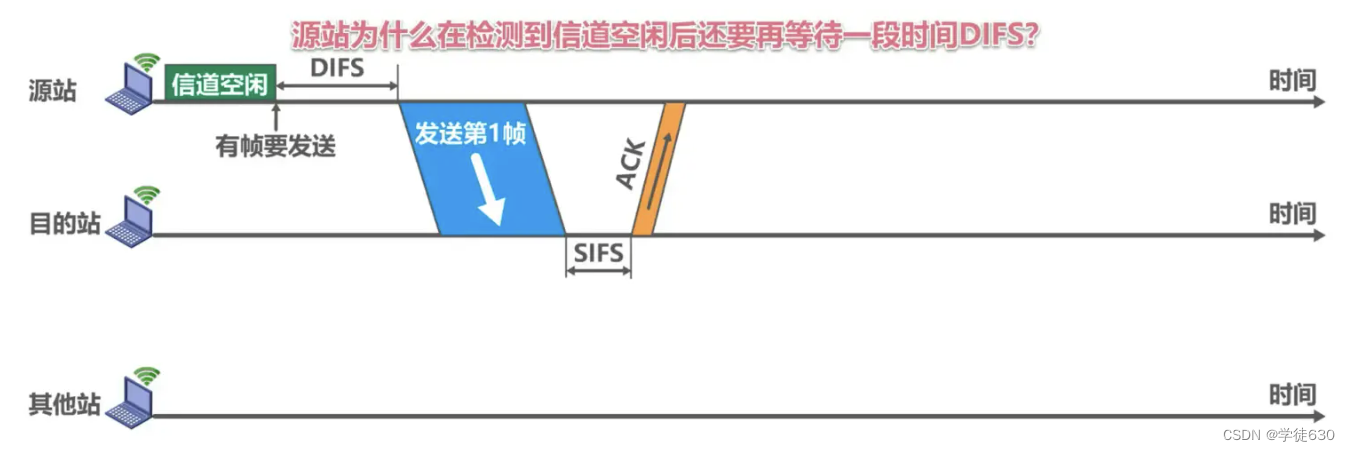

Como funciona o protocolo CSMA/CA

Quando usar o algoritmo de backoff

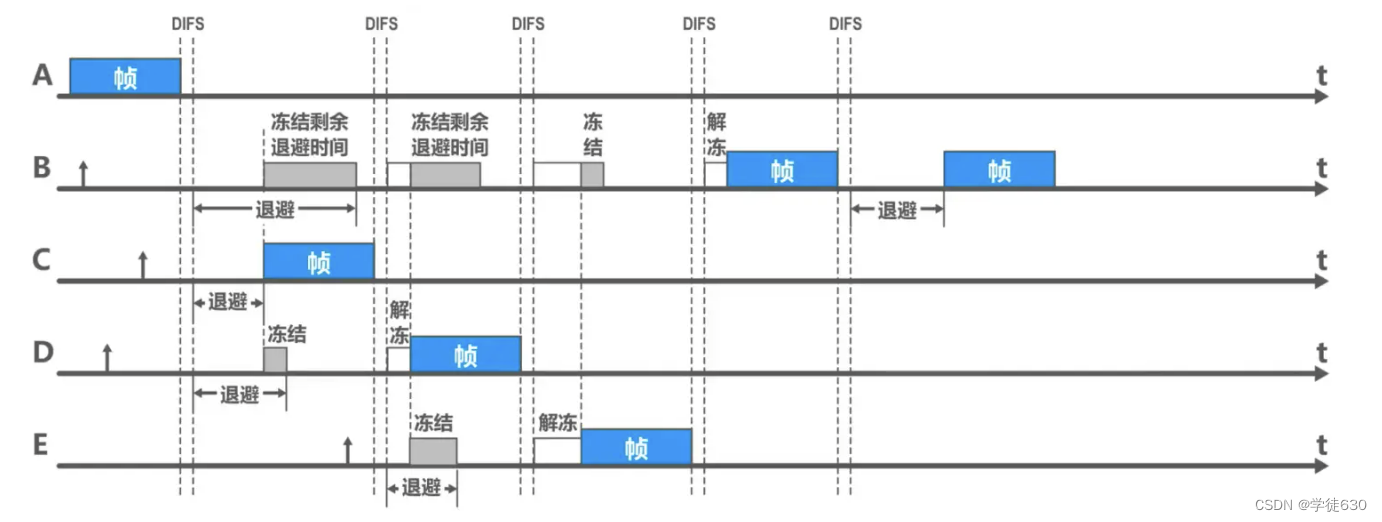

Algoritmo de backoff do protocolo CSMA/CA

Exemplo de algoritmo de espera

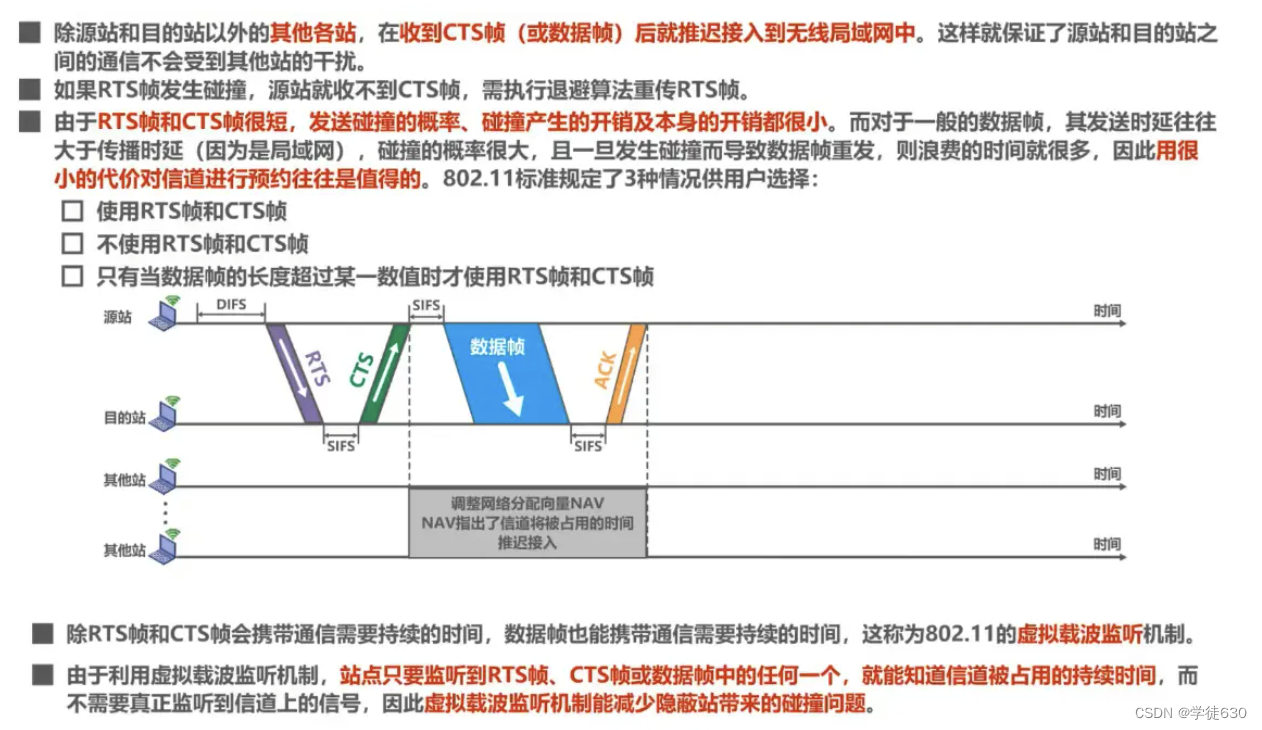

Reserva de canal e monitoramento de operadora virtual do protocolo CSMA/CA

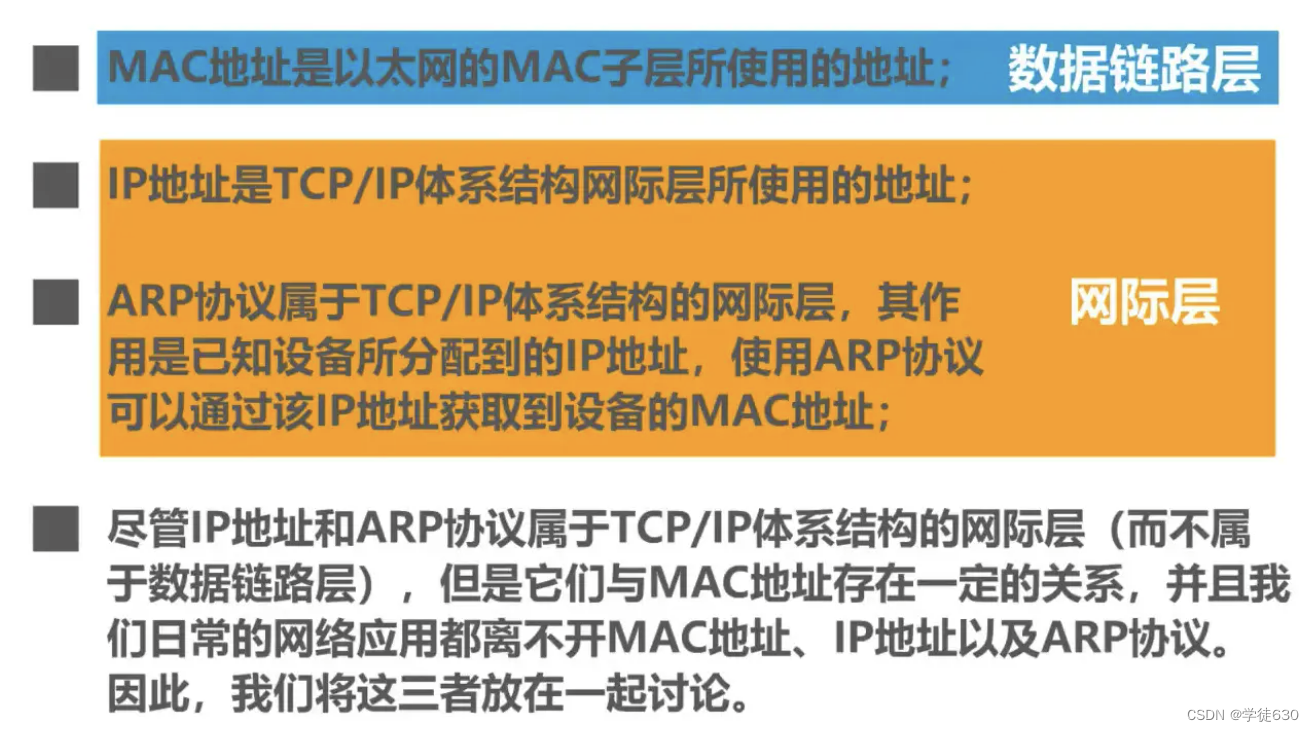

3.7. Endereço MAC, endereço IP e protocolo ARP

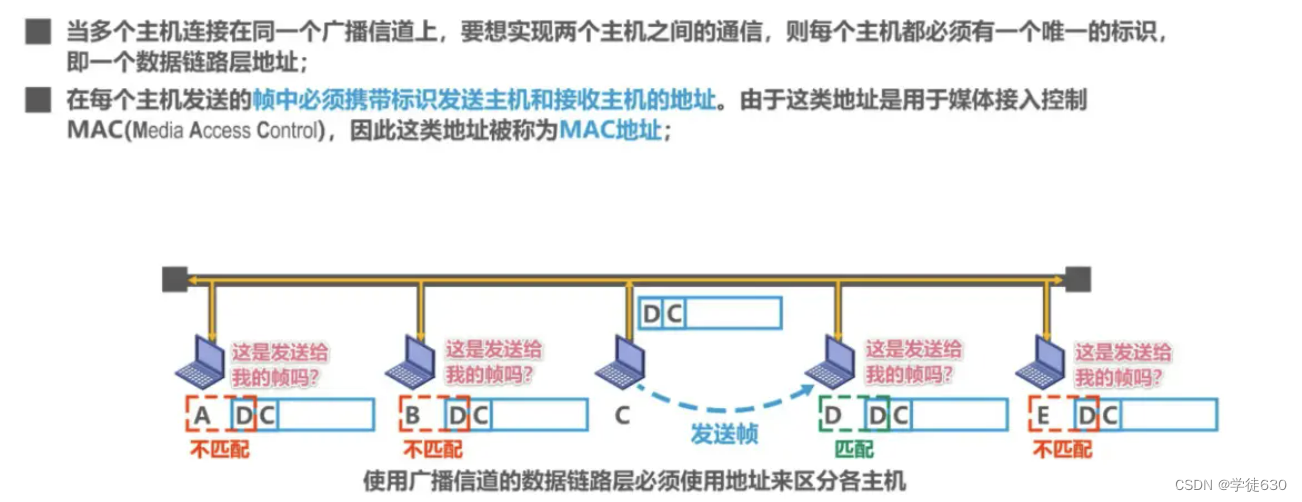

A camada de enlace de dados do canal de transmissão deve usar um endereço (MAC)

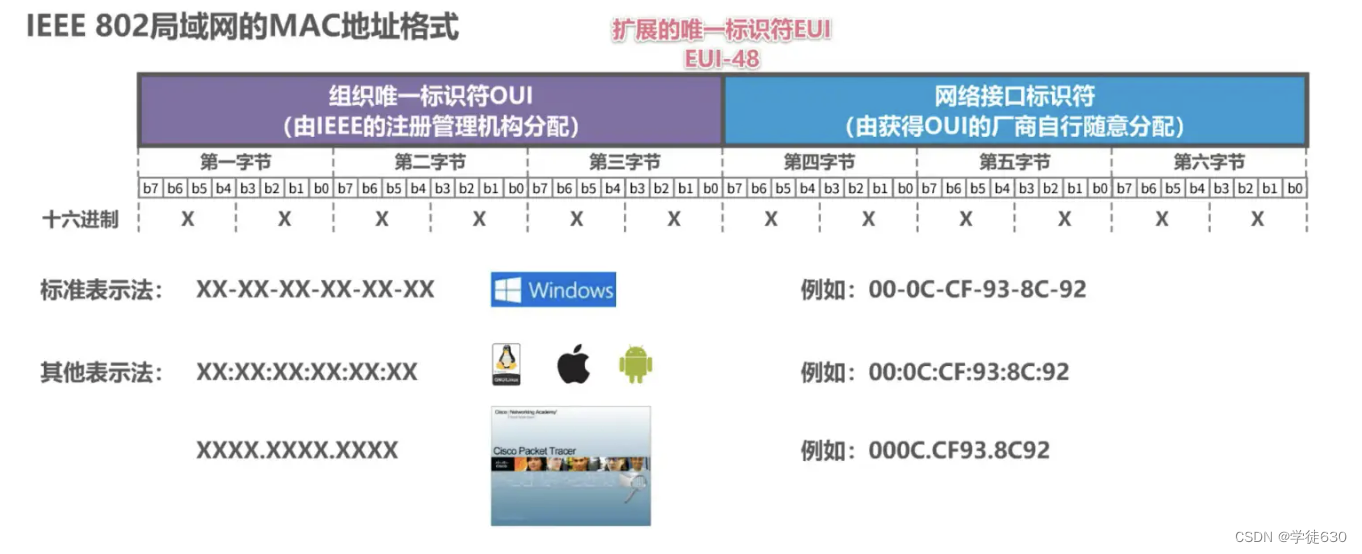

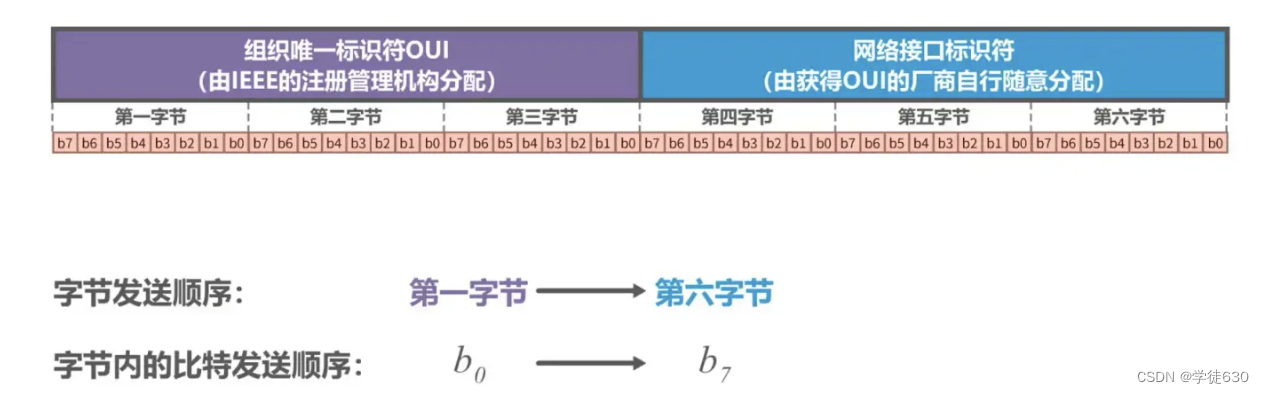

Formato de endereço MAC da LAN IEEE 802

Sequência de envio de endereço MAC IEEE 802 LAN

Exemplo de endereço MAC unicast

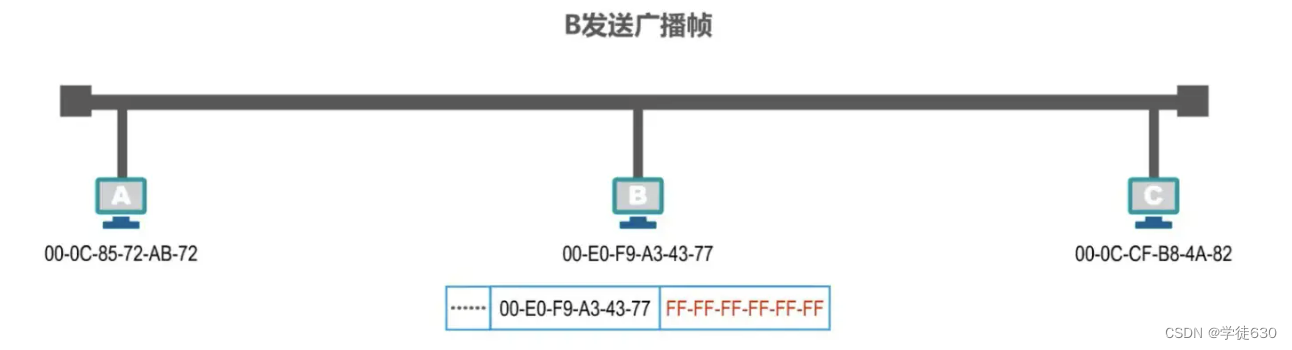

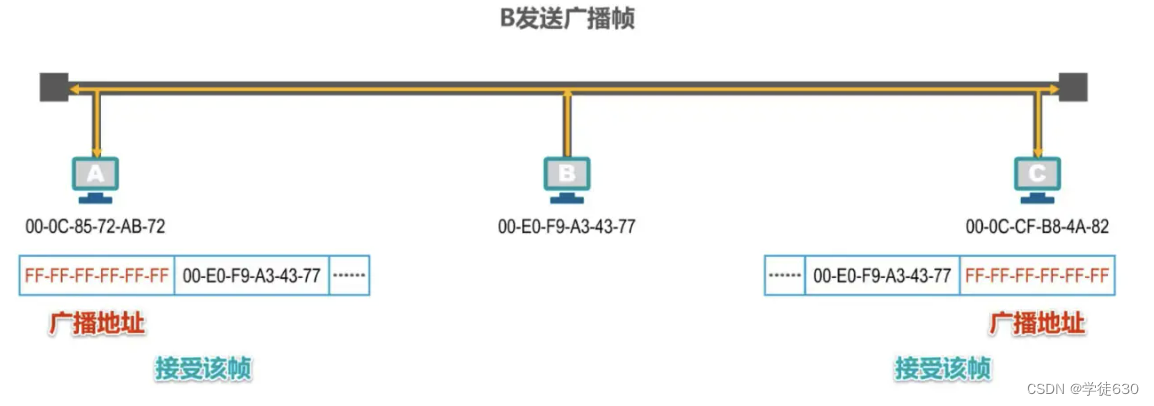

Exemplo de endereço MAC de transmissão

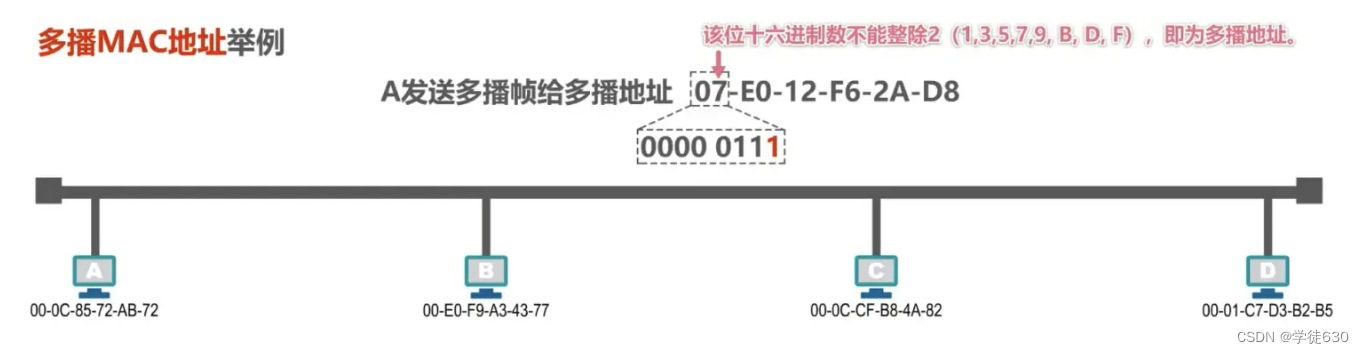

Exemplo de endereço MAC multicast

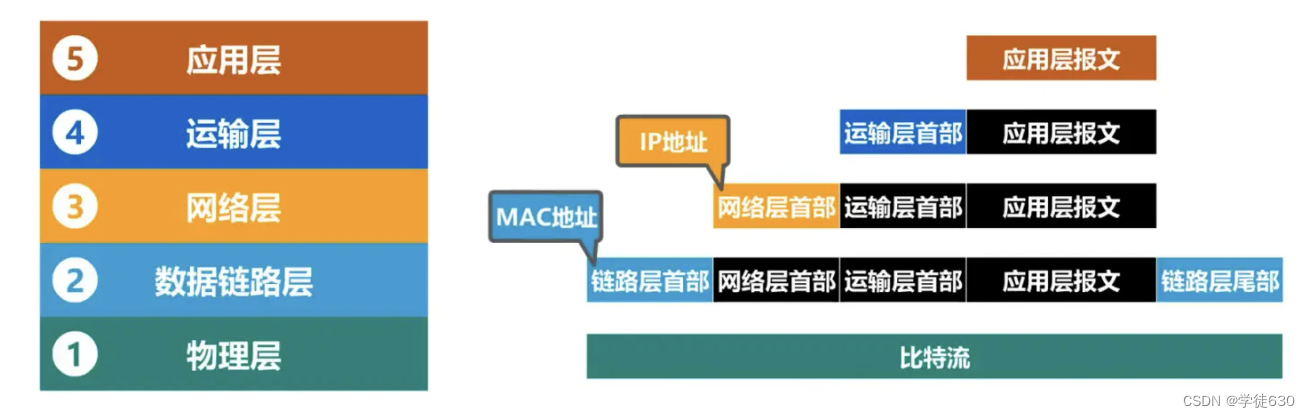

Observando o endereço IP e o endereço MAC da perspectiva da arquitetura de rede

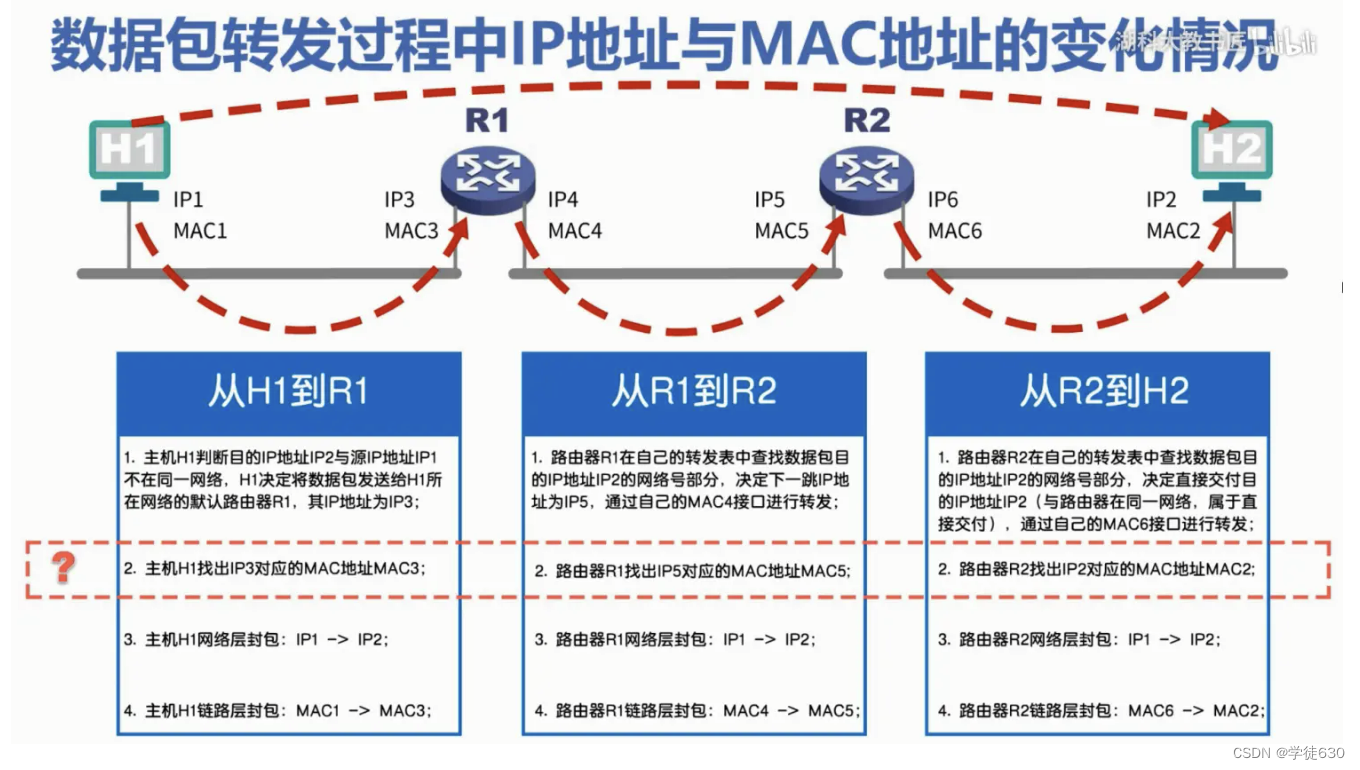

Mudanças nos endereços IP e endereços MAC durante o encaminhamento de pacotes de dados

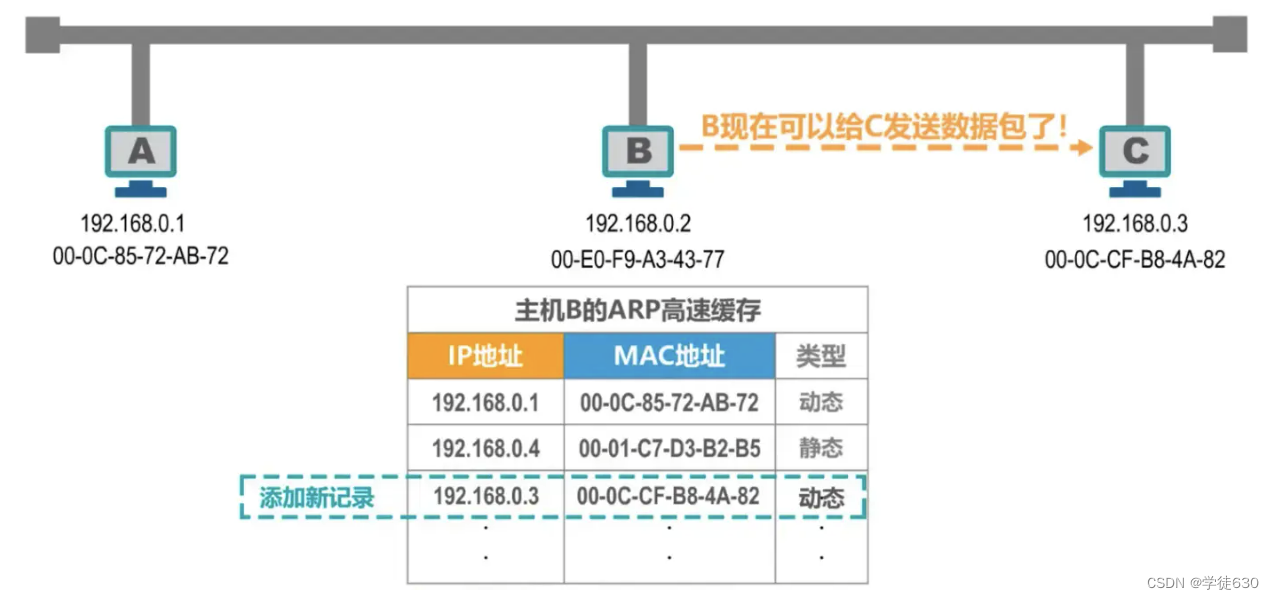

A diferença entre dinâmico e estático

O protocolo ARP só pode ser usado em um link ou rede e não pode ser usado entre redes.

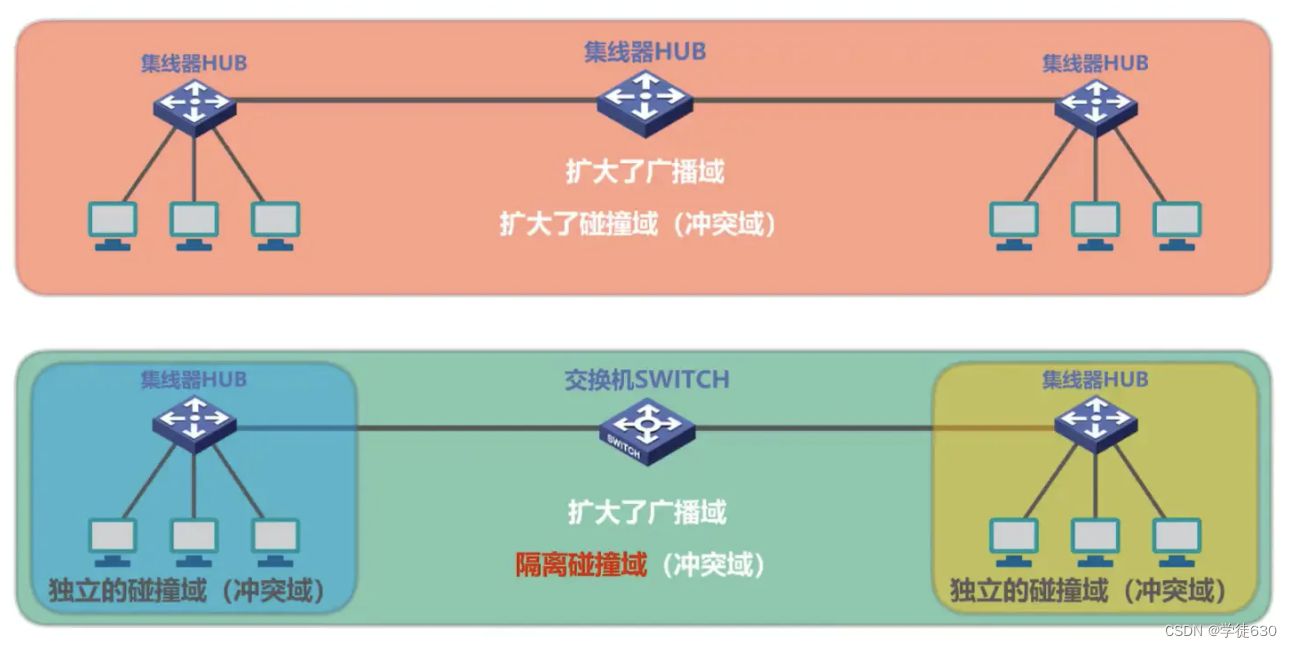

3.8. A diferença entre hub e switch

Hub - estende Ethernet na camada física

Hub HUB estende Ethernet na camada física

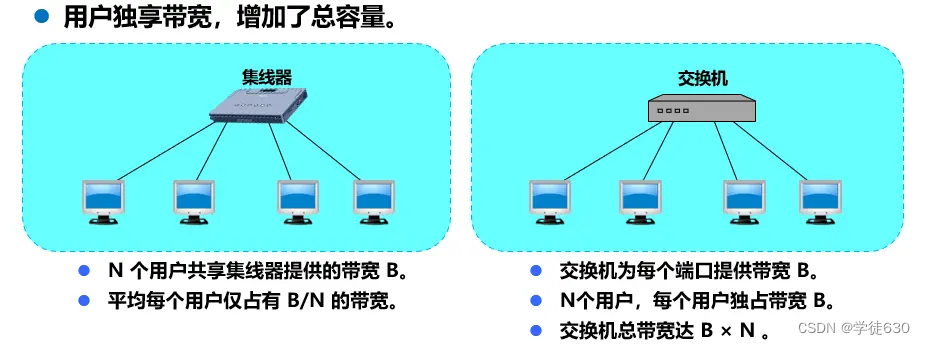

Switches Ethernet - estendendo a Ethernet na camada de enlace de dados

A diferença entre hub HUB e switch SWITCH

A diferença entre Ethernet estendida de hub e Ethernet estendida de switch

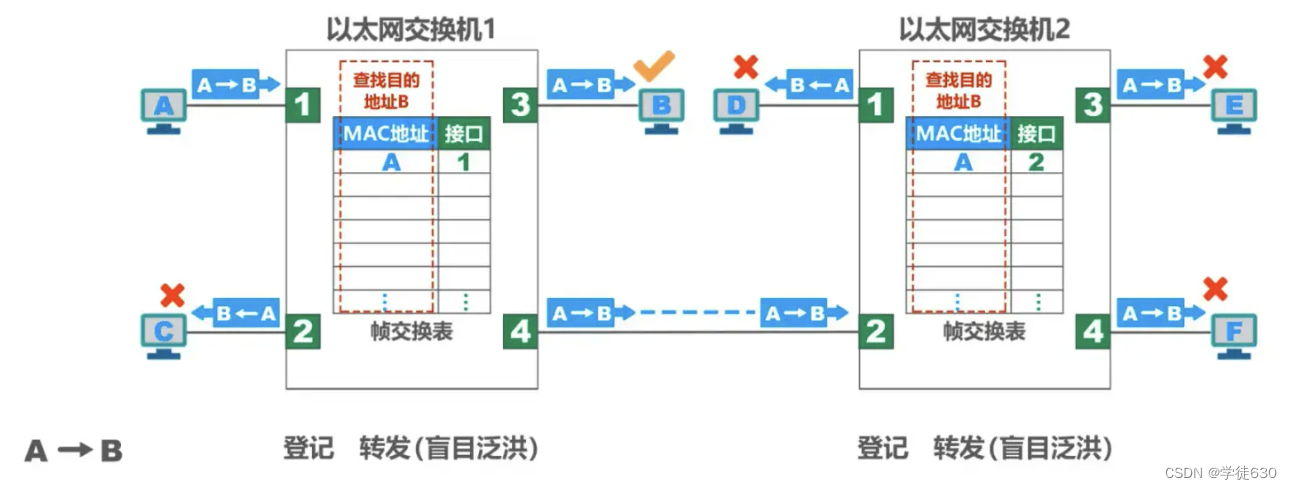

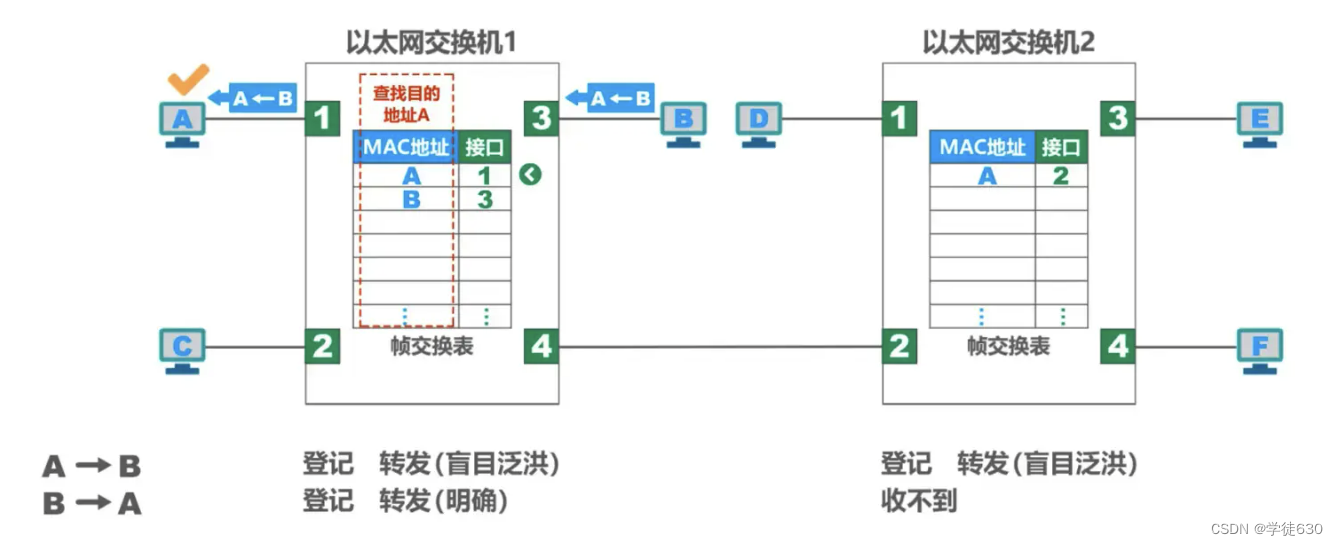

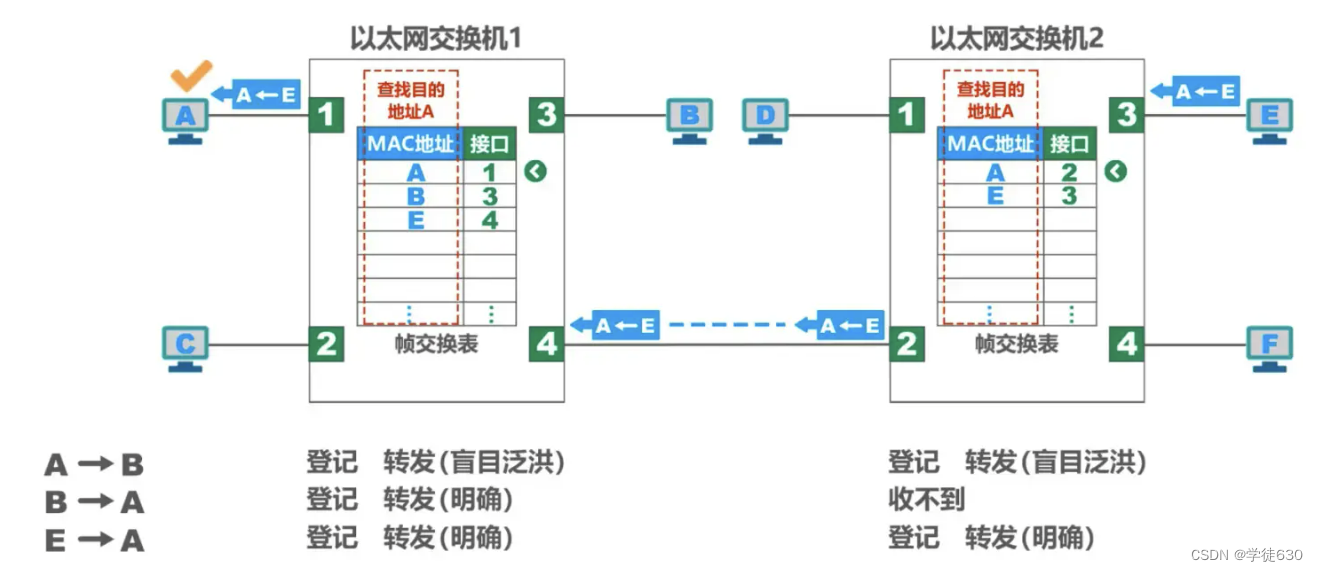

3.9. Processo de autoaprendizagem do switch Ethernet e encaminhamento de quadros

Exemplo de quadros de autoaprendizagem e encaminhamento

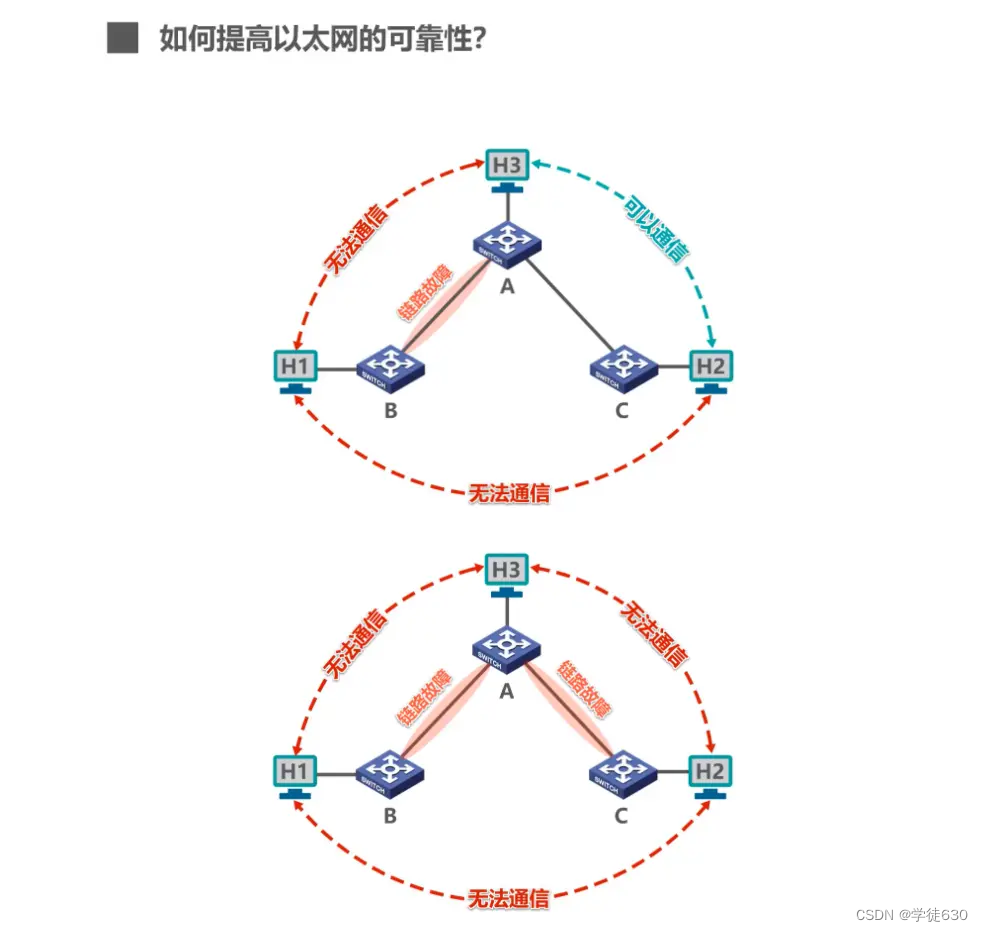

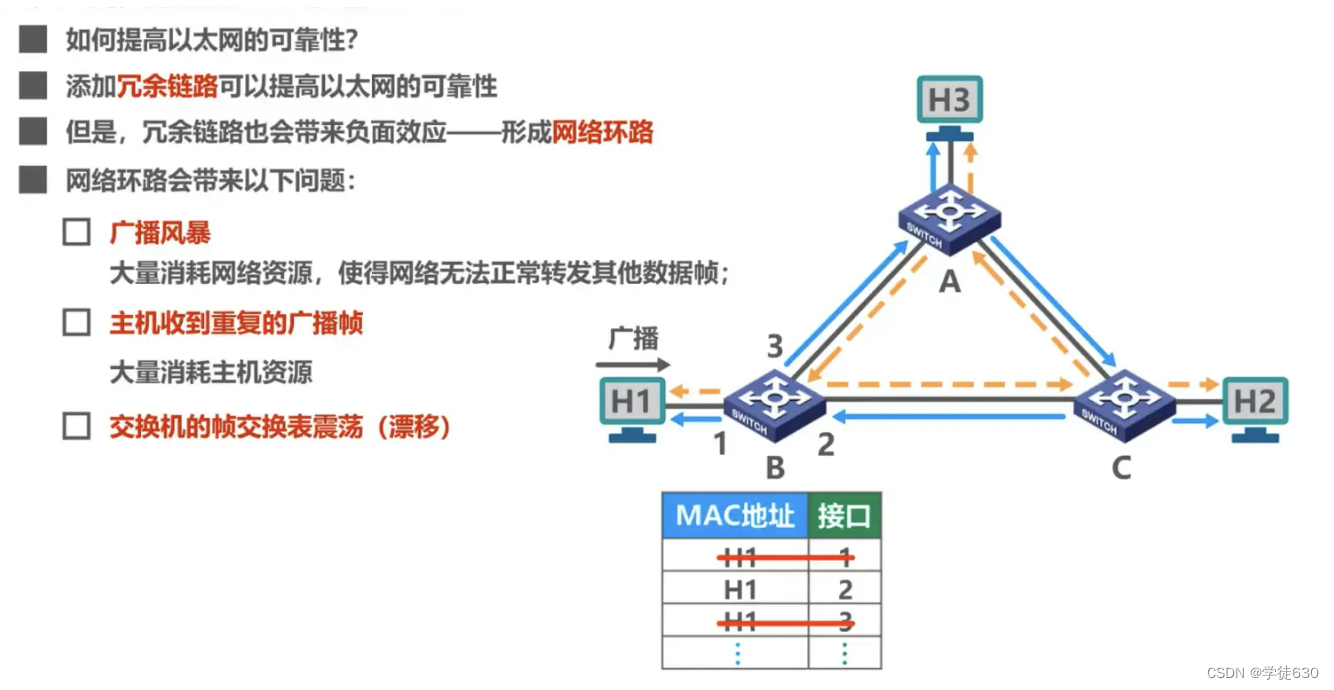

3.10. Spanning Tree Protocol STP de switches Ethernet

Como melhorar a confiabilidade da Ethernet

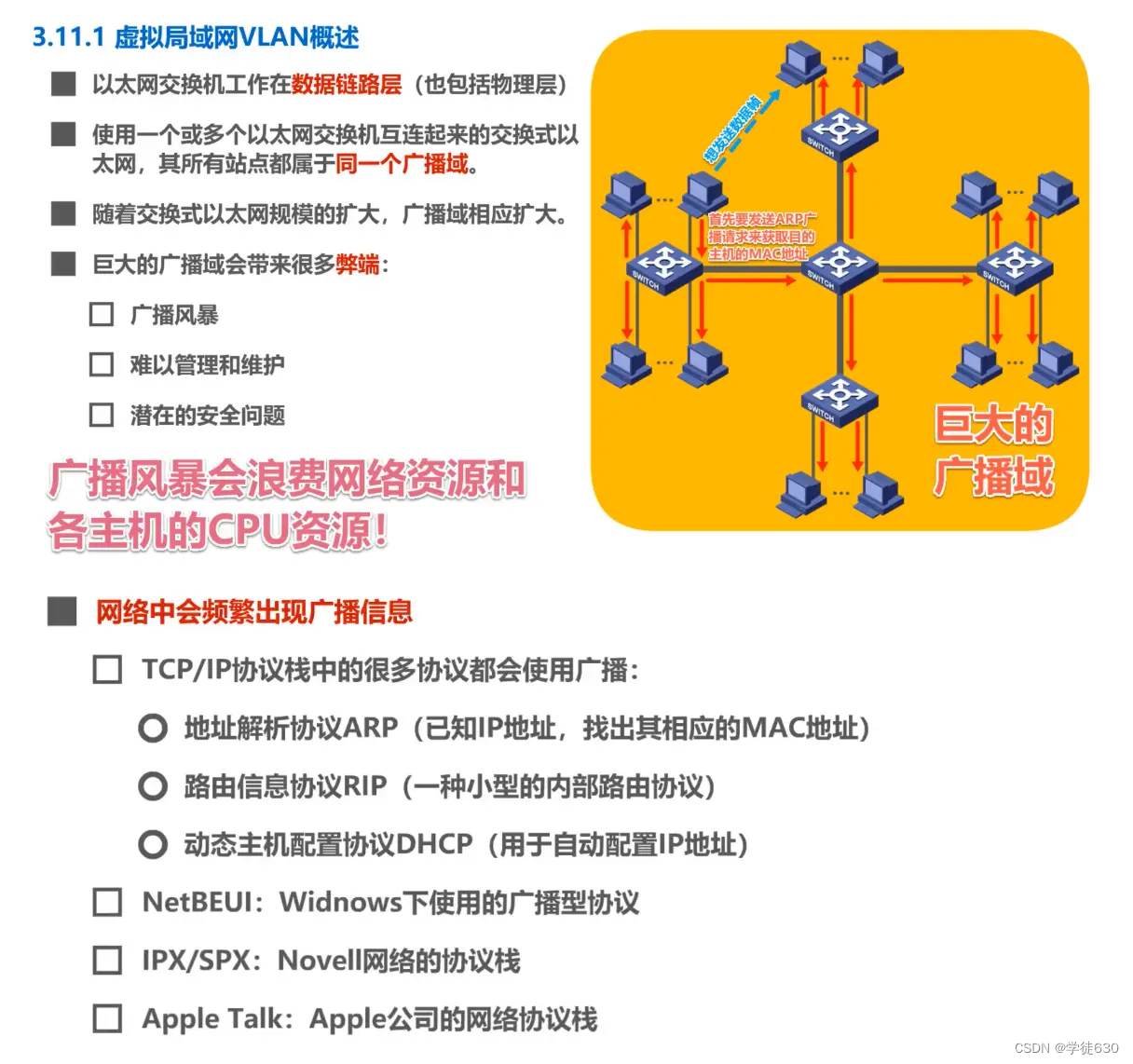

Como dividir domínios de transmissão

Mecanismo de implementação de LAN VLAN virtual

3.1. Visão geral da camada de enlace de dados

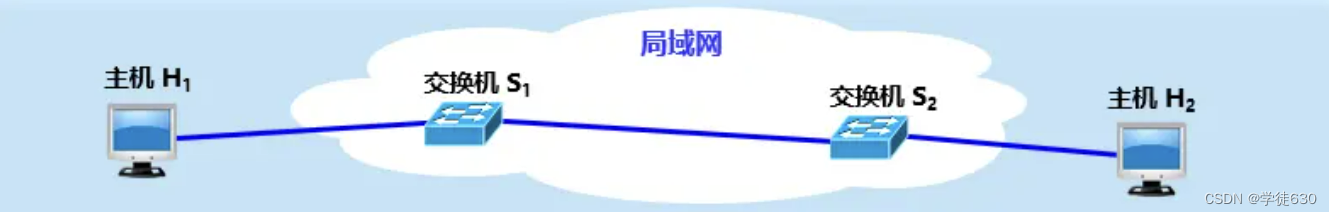

Visão geral

Um link é uma linha física de um nó para um nó adjacente. Um link de dados adiciona algum hardware (como adaptador de rede) e software (como implementação de protocolo) necessários ao link.

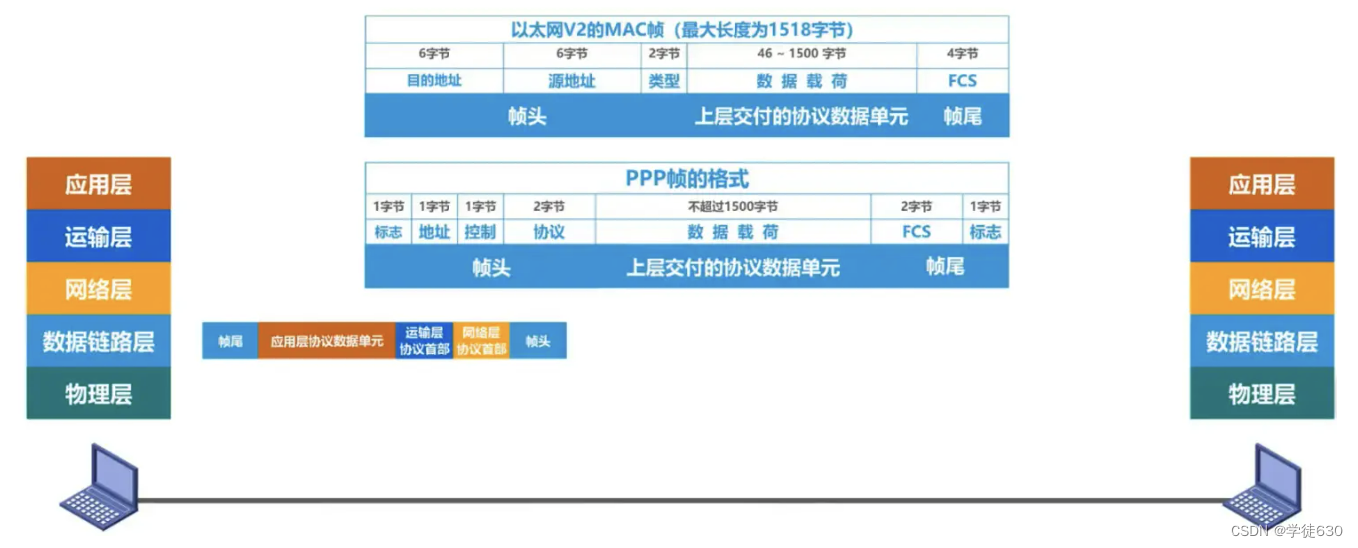

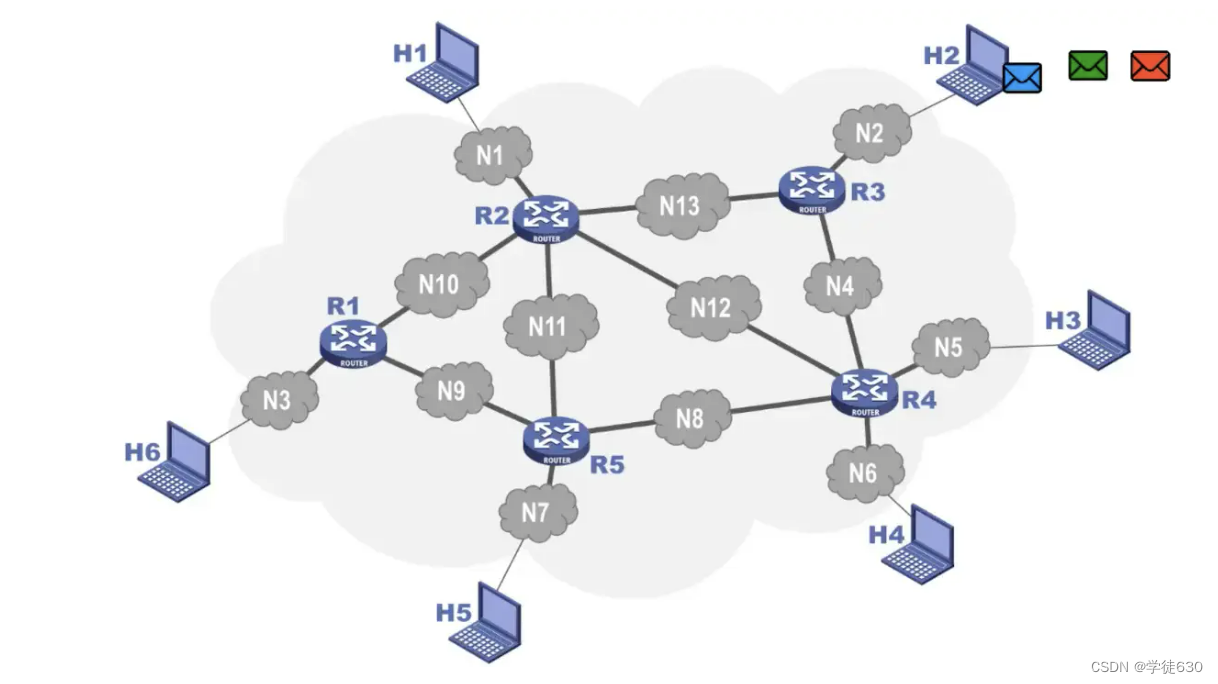

Hosts, roteadores, etc. na rede devem implementar a camada de enlace de dados

Hosts, switches, etc. na LAN devem implementar a camada de enlace de dados

Observando o fluxo de dados de uma perspectiva hierárquica

Observe o fluxo de quadros apenas da camada de enlace de dados

A rede passada do host H1 para o host H2 pode ser de muitos tipos diferentes.

Nota: Diferentes camadas de enlace podem usar diferentes protocolos de camada de enlace de dados

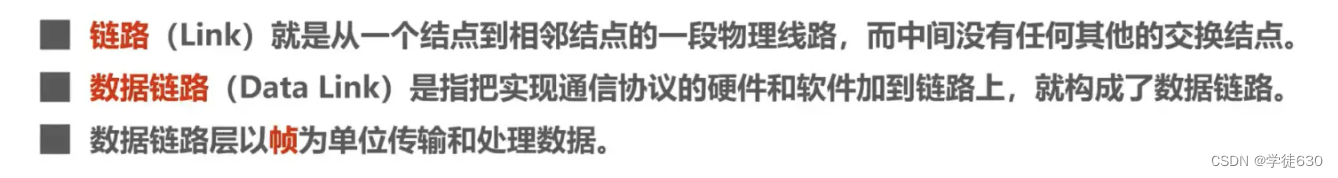

Canais usados pela camada de enlace de dados

A camada de enlace de dados é a camada inferior das redes de computadores. Existem dois tipos principais de canais usados pela camada de enlace de dados:

-

canal ponto a ponto

-

canal de transmissão

LAN pertence à camada de enlace de dados

Embora a LAN seja uma rede. Mas não discutimos LAN na camada de rede. Isso ocorre porque o que é discutido na camada de rede é a interconexão de múltiplas redes e como os pacotes são encaminhados de uma rede para outra através de um roteador.

Na mesma LAN, como os pacotes podem ser transmitidos de um host para outro host sem serem encaminhados pelo roteador ? Do ponto de vista de toda a Internet, a LAN ainda pertence ao escopo da camada de enlace de dados.

Três questões importantes

A unidade de dados do protocolo transmitida pela camada de enlace de dados é um quadro

emoldurado

-

O encapsulamento em enquadramento (enquadramento) consiste em adicionar um cabeçalho e um trailer antes e depois de um dado e, em seguida, um quadro é formado.

-

Uma função importante do cabeçalho e do trailer é realizar a delimitação do quadro .

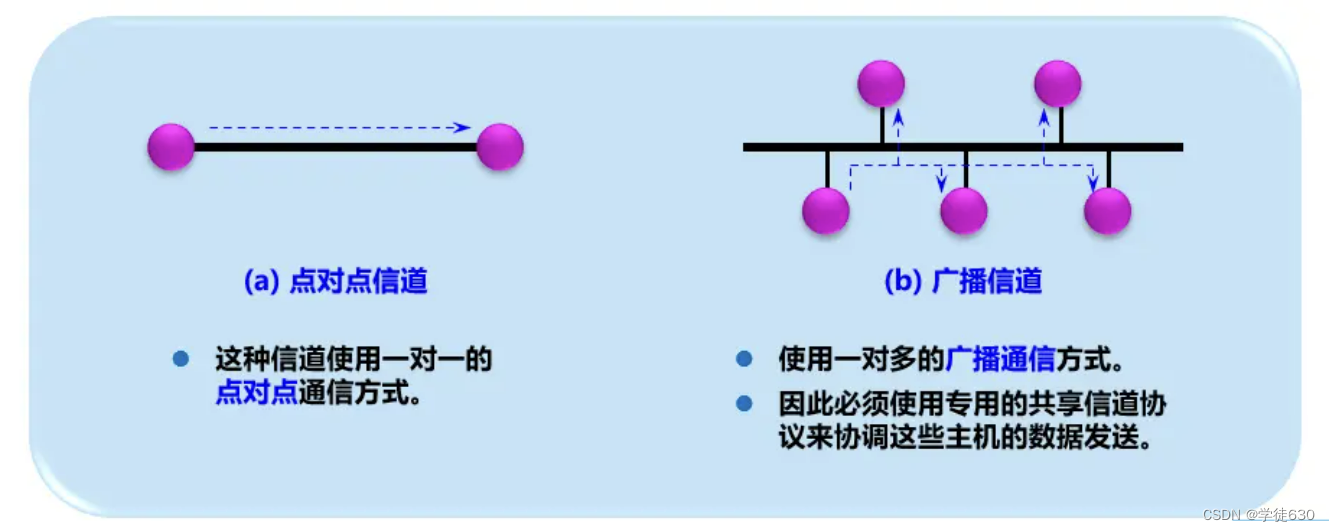

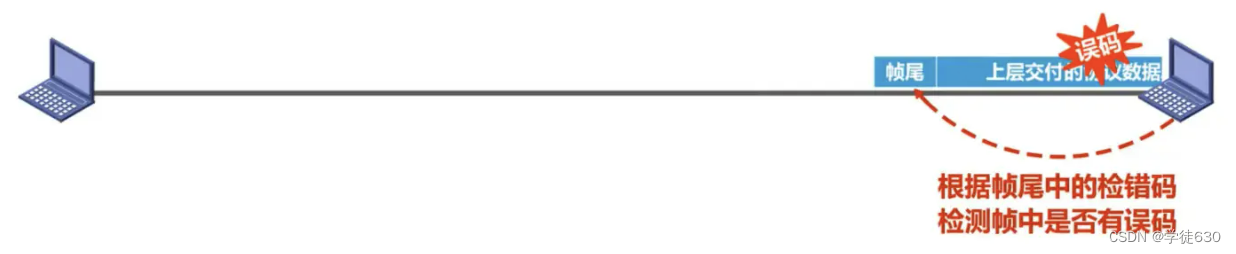

controle de erros

Erros de bit podem ocorrer durante a transmissão : 1 pode se tornar 0 e 0 pode se tornar 1.

Transmissão confiável

Transmissão confiável

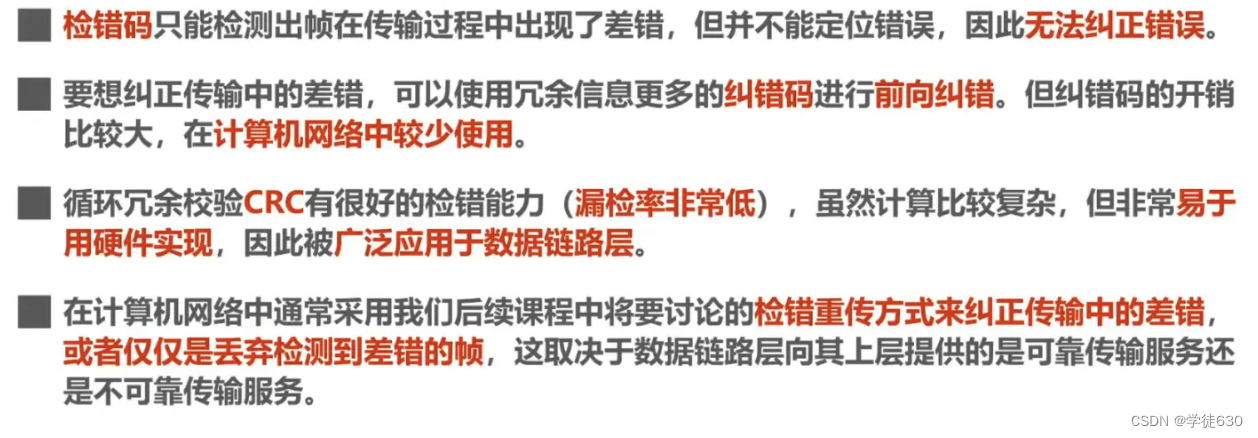

Após o host receptor receber um quadro com erros, ele não aceitará o quadro e o descartará.

Se a camada de enlace de dados fornecer serviços não confiáveis às camadas superiores, ela será descartada e nenhuma outra medida será tomada.

Se a camada de enlace de dados fornecer serviços confiáveis às camadas acima dela, serão necessárias medidas adicionais para garantir que o host receptor possa receber novamente uma cópia correta do quadro descartado.

As três perguntas acima são exemplos do uso da camada de enlace de dados de canais ponto a ponto.

Se a camada de enlace de dados que usa o canal de transmissão incluir os três problemas acima, também haverá alguns problemas a serem resolvidos.

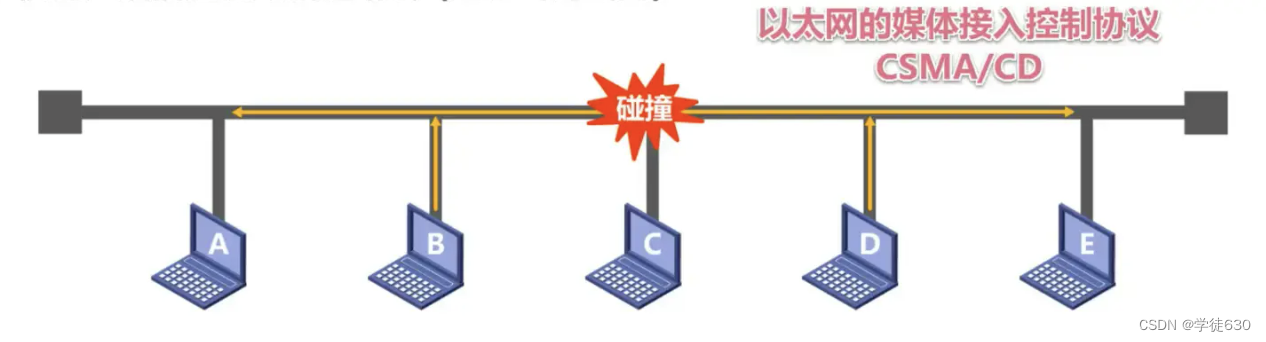

Conforme mostrado na figura, os hosts A, B, C, D e E estão interconectados por meio de um barramento. O host A deseja enviar dados ao host C. O sinal que representa o quadro será transmitido para outros hosts no barramento através do barramento Então o host Como B, D e E sabem que o quadro recebido não foi enviado para eles e como o host C sabe que o quadro enviado foi enviado para si mesmo?

Pode ser resolvido usando endereçamento (endereço)

Adicione o endereço de destino do quadro ao quadro e transmita-o juntos

Há também o problema da colisão de dados

Com o desenvolvimento da tecnologia e a maturidade da tecnologia de comutação,

LANs comutadas usando links ponto a ponto e switches de camada de link substituíram LANs compartilhadas no mundo com fio (LAN)

A tecnologia de canal compartilhado ainda é usada em LANs sem fio

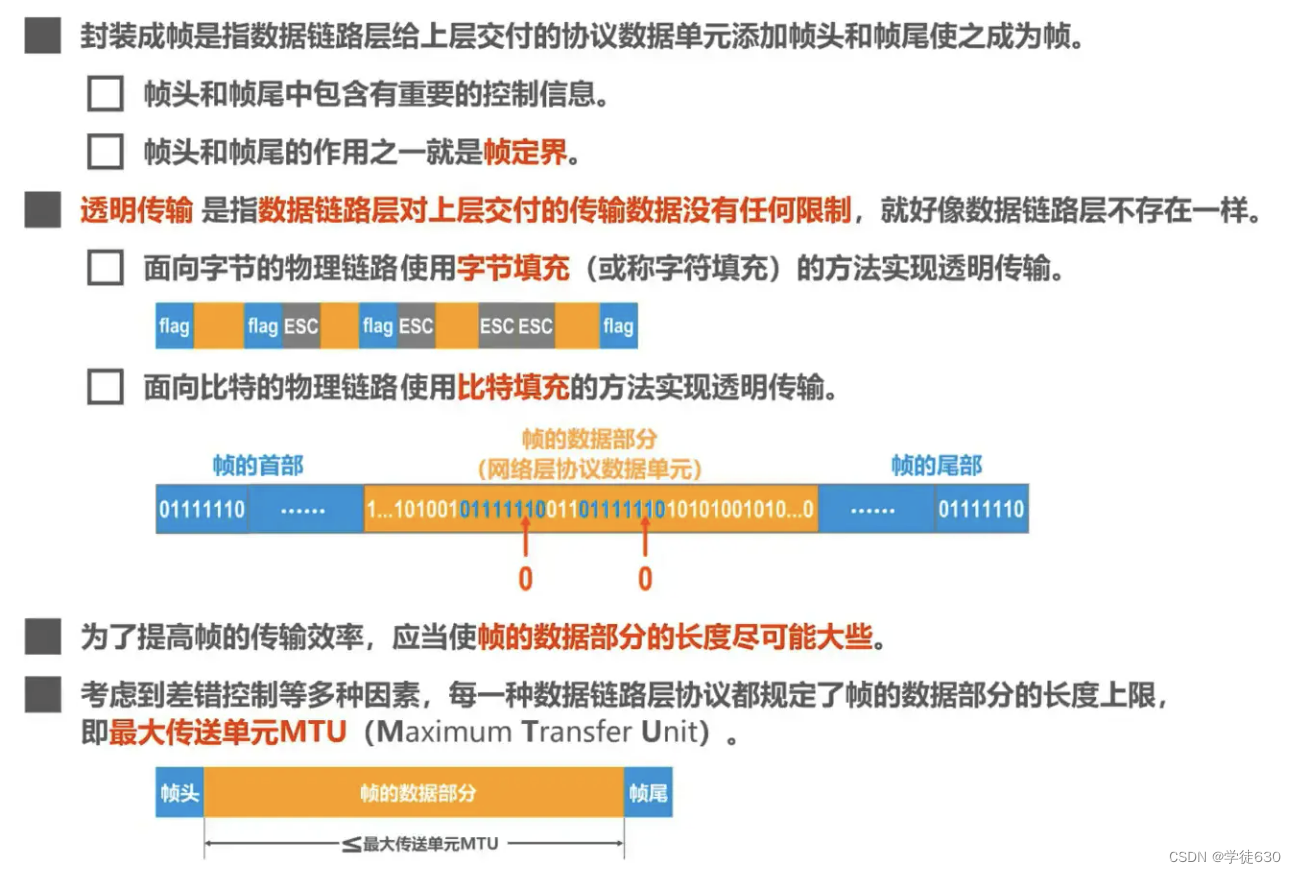

3.2. Encapsulamento em quadros

introduzir

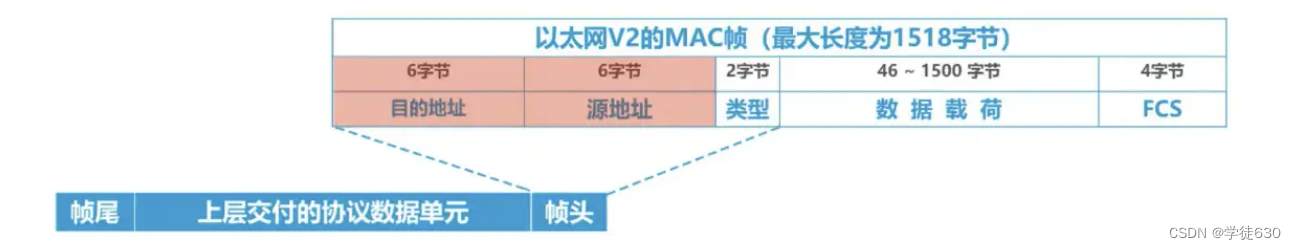

O encapsulamento em quadros significa que a camada de enlace de dados adiciona um cabeçalho de quadro e um trailer de quadro à unidade de dados de protocolo entregue pela camada superior para torná-la um quadro.

- O cabeçalho e o trailer do quadro contêm informações de controle importantes

Depois que a camada de enlace de dados do remetente encapsula a unidade de dados do protocolo entregue pela camada superior em um quadro, ela também converte os bits que constituem o quadro em sinais elétricos através da camada física e os entrega ao meio de transmissão. Em seguida, a camada de enlace de dados do receptor Como extrair quadros individuais do fluxo de bits entregue pela camada física?

Resposta: O cabeçalho e o trailer do quadro são necessários para a delimitação do quadro

Mas nem todo quadro do protocolo da camada de enlace de dados contém um sinalizador de delimitação de quadro, como no exemplo a seguir

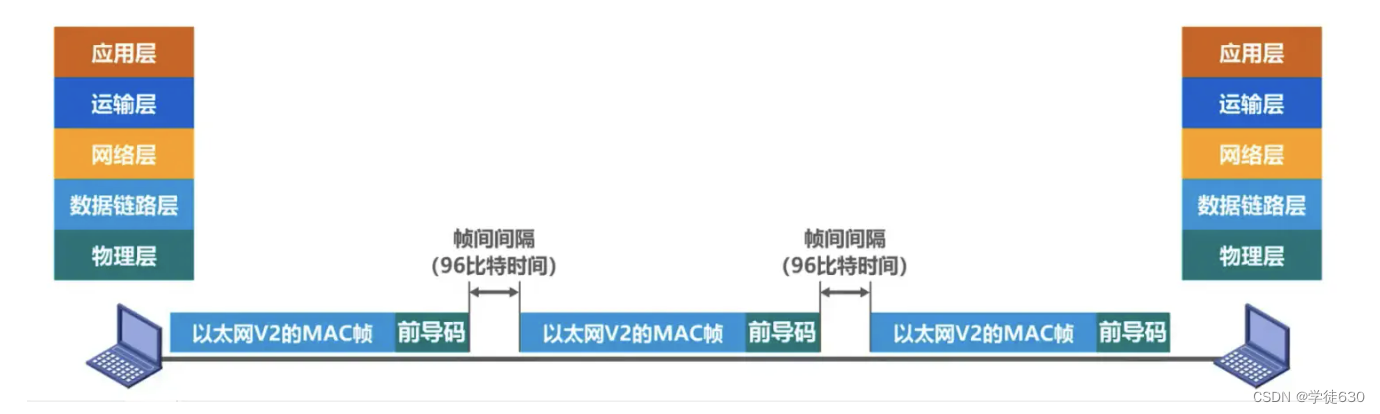

preâmbulo

- Preâmbulo: A função é sincronizar o relógio do receptor

- Delimitador de início de quadro: indica que é seguido por um quadro MAC

Além disso, a Ethernet também estipula que o intervalo entre quadros seja de 96 bits, portanto, os quadros MAC não requerem delimitadores de fim de quadro (porque não são contínuos).

Transmissão transparente

Transparência significa que algo que realmente existe parece não existir.

Transmissão transparente significa que a camada de enlace de dados não tem nenhuma restrição na transmissão de dados entregues pela camada superior , como se a camada de enlace de dados não existisse

A transmissão transparente não interfere nem modifica os dados transmitidos e mantém os dados transmitidos como estão. Na camada de enlace de dados, os dados geralmente são divididos em quadros de dados para transmissão. A transmissão transparente garante que o conteúdo desses quadros de dados não será modificado ou danificado durante a transmissão, e o método de transmissão é transparente para o protocolo da camada superior, e o protocolo da camada superior não precisa conhecer os detalhes da transmissão.

O benefício da transmissão transparente é garantir a confiabilidade e consistência dos dados, permitindo que diferentes computadores ou dispositivos de rede se comuniquem entre si sem serem afetados pelos detalhes subjacentes da transmissão. Este método de transmissão é muito importante na comunicação em rede, garantindo a transmissão eficaz e o correto processamento dos dados.

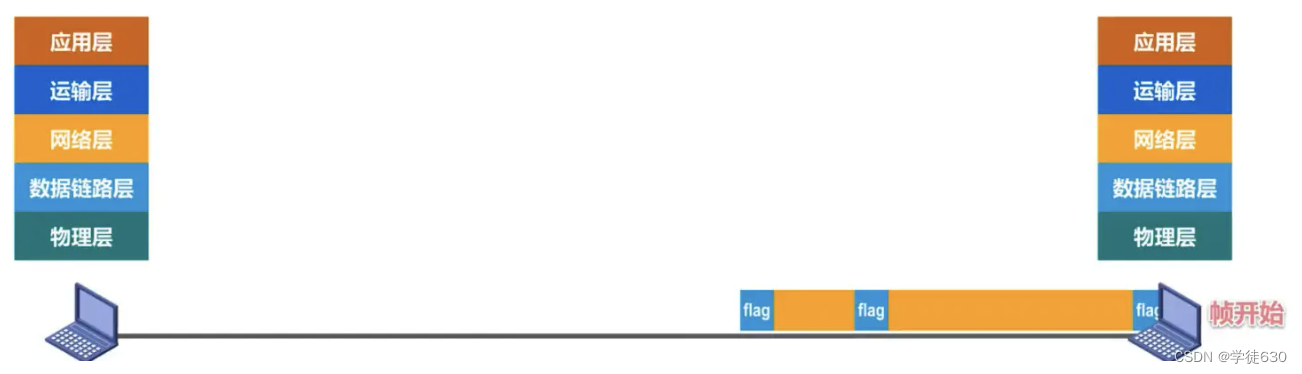

O sinalizador de definição de quadro é um valor de dados específico. Se a unidade de dados do protocolo entregue pela camada superior contiver esse valor específico, o receptor não poderá recebê-lo corretamente.

(Veja a imagem abaixo, porque a marca de delimitação do quadro é um valor de dados específico. Se houver esse valor nos dados, então quando o receptor receber os dados intermediários, ele julgará que não são dados, mas um delimitador , então não será razoável desistir de receber dados da parte traseira)

Portanto, a camada de enlace de dados deve ter restrições aos dados entregues pela camada superior e seu conteúdo não pode conter o valor do delimitador de quadro.

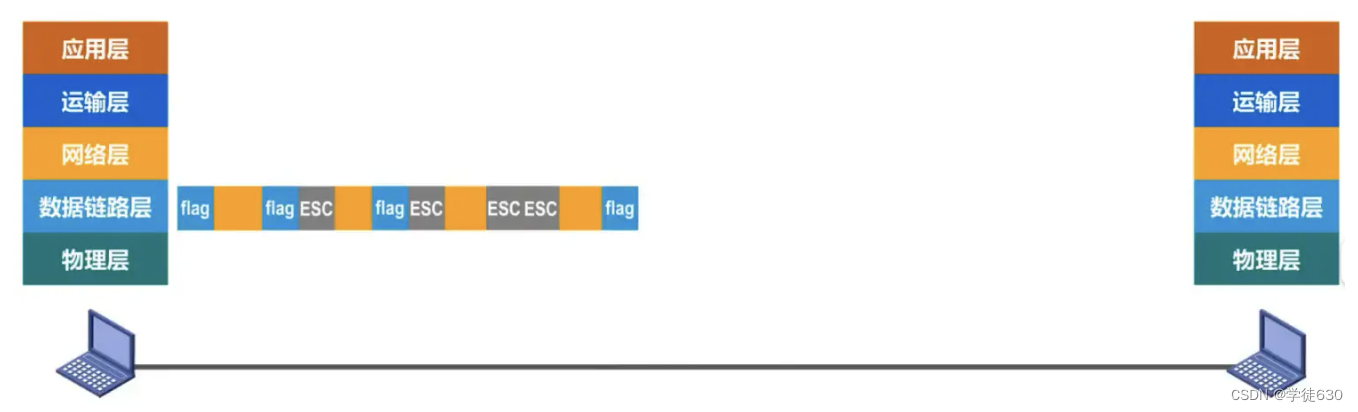

Resolva o problema da transmissão transparente

-

Solução : links físicos orientados a bytes usam preenchimento de bytes ou preenchimento de caracteres , e links físicos orientados a bits usam preenchimento de bits para obter transmissão transparente.

-

A camada de enlace de dados na extremidade de envio insere um caractere de escape "ESC" (sua codificação hexadecimal é 1B) antes que o caractere de controle "SOH" ou "EOT" apareça nos dados .

-

A camada de enlace de dados na extremidade receptora remove os caracteres de escape inseridos antes de enviar os dados para a camada de rede.

-

Se um caractere de escape também aparecer nos dados, um caractere de escape ESC deverá ser inserido antes do caractere de escape. Quando o terminal receptor recebe dois caracteres de escape consecutivos, o primeiro é excluído.

-

Se for um link físico orientado a bits, o método usado é inserir um 0 após o quinto 1 nos dados do 'delimitador de quadro' que existe nos dados para desmontar o padrão de dados do delimitador de quadro. Se o receptor receber Quando os dados chegarem cinco, os caracteres 0 escritos antes da transmissão serão excluídos, o que pode garantir o não erro de julgamento do delimitador de quadro e a consistência dos dados transmitidos.

O comprimento da parte de dados do quadro

Resumir

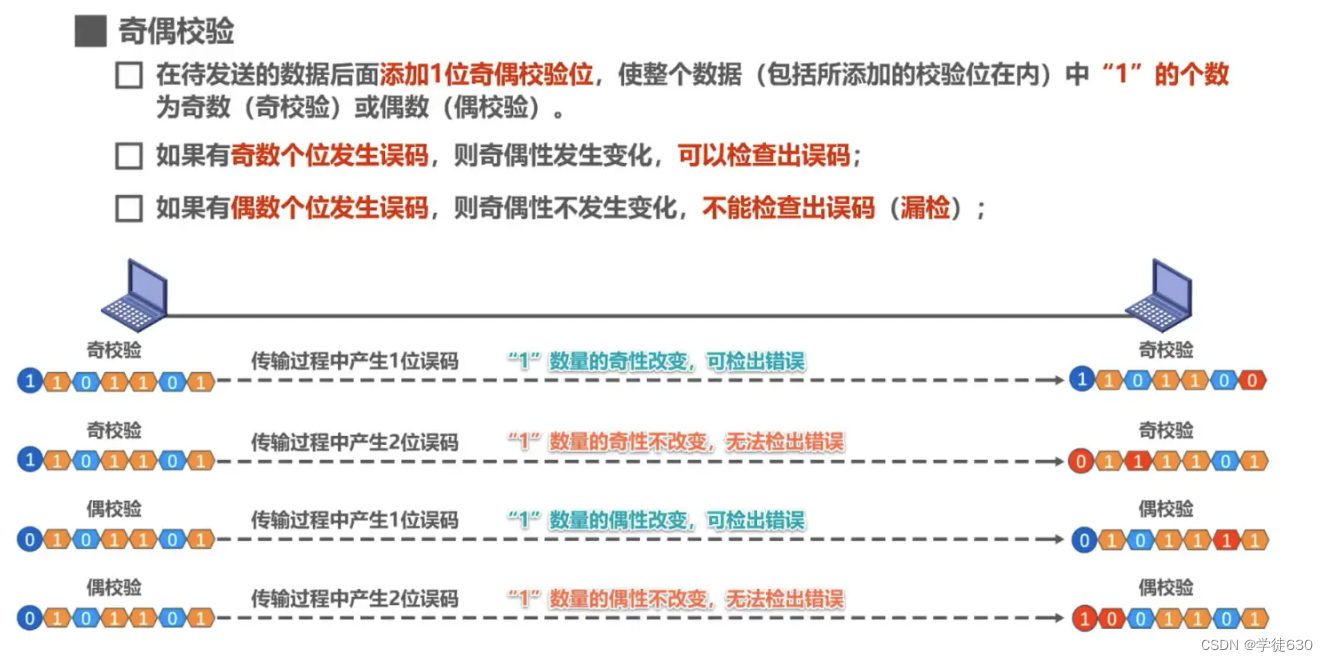

3.3. Detecção de erros

introduzir

verificação de paridade

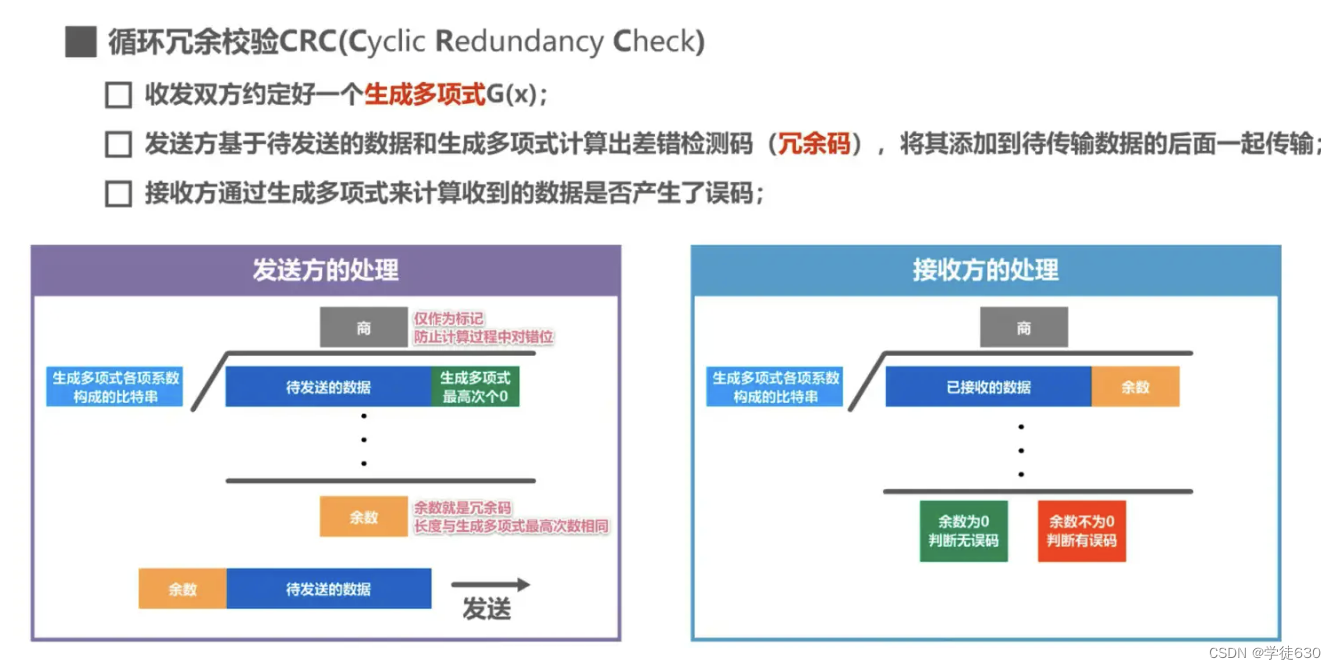

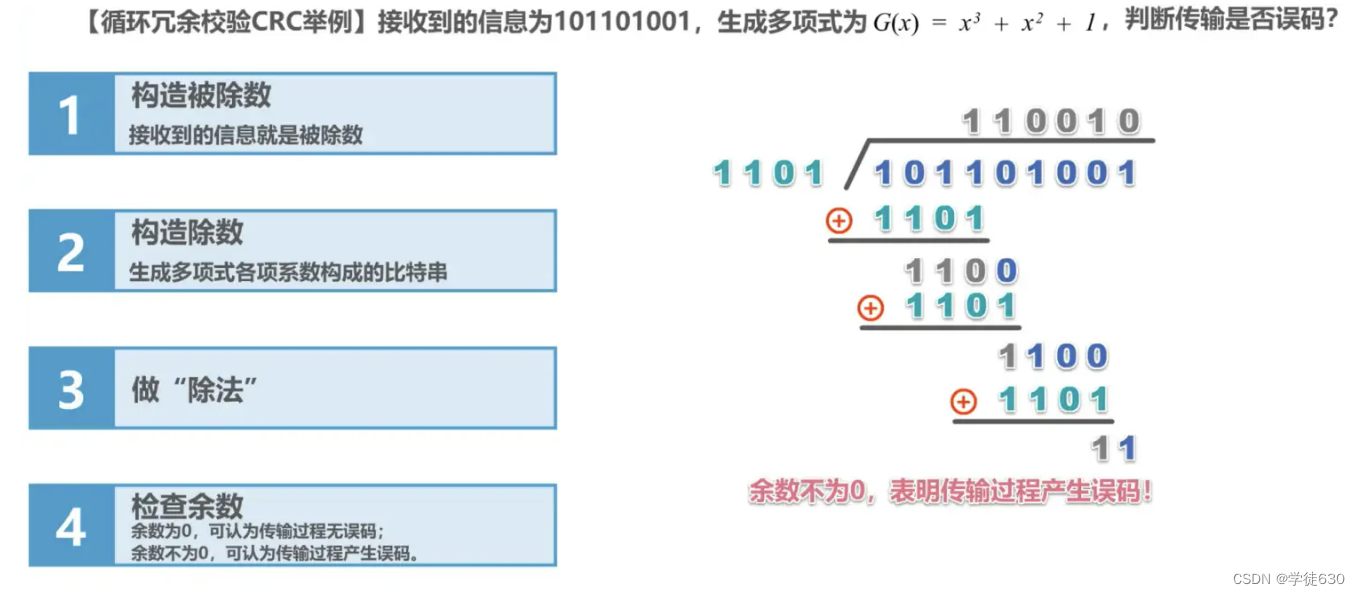

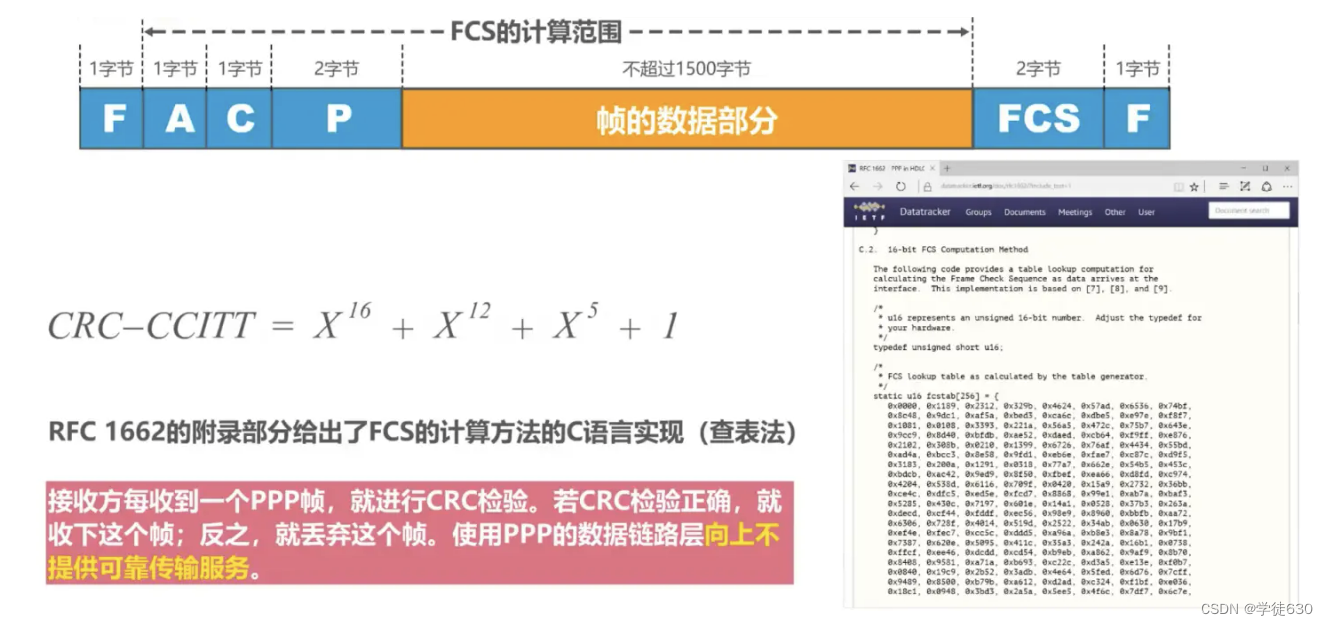

Verificação de redundância cíclica CRC (verificação de redundância cíclica)

exemplo

Resumir

A verificação de redundância cíclica CRC é um método de detecção de erros, enquanto a sequência de verificação de quadros FCS é um código redundante adicionado após os dados

3.4. Transmissão confiável

conceito básico

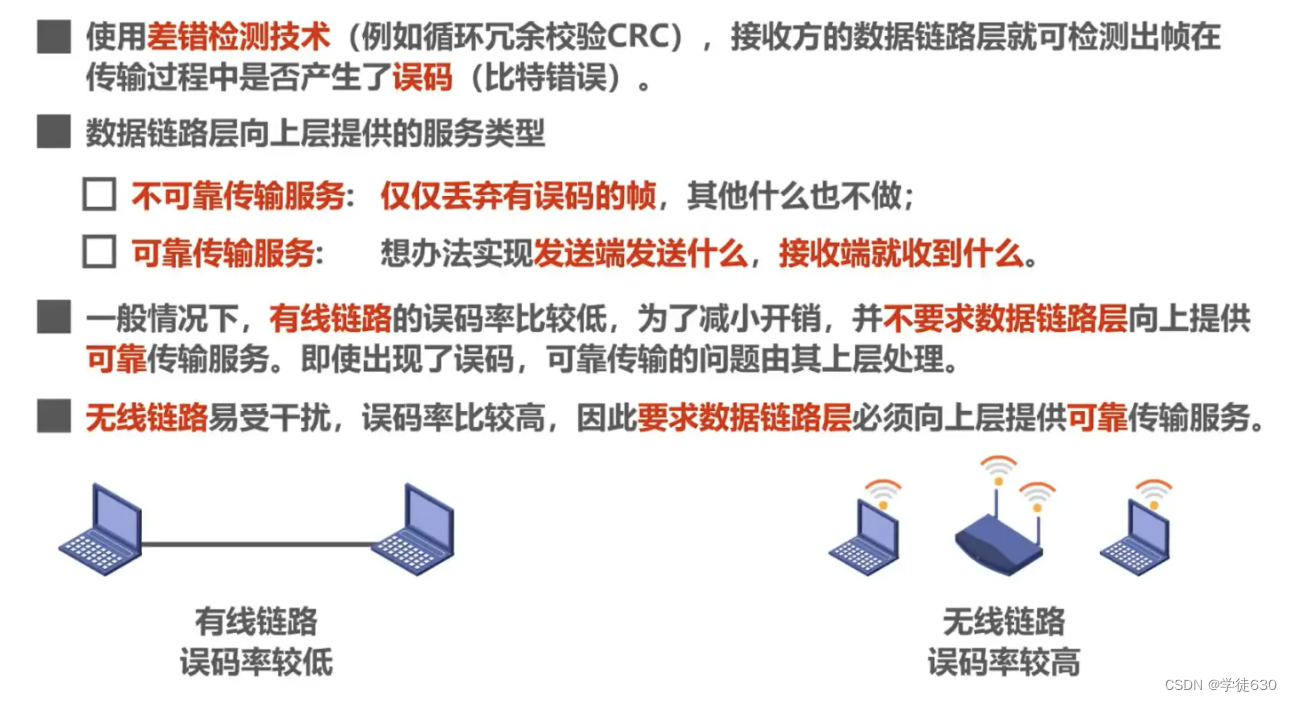

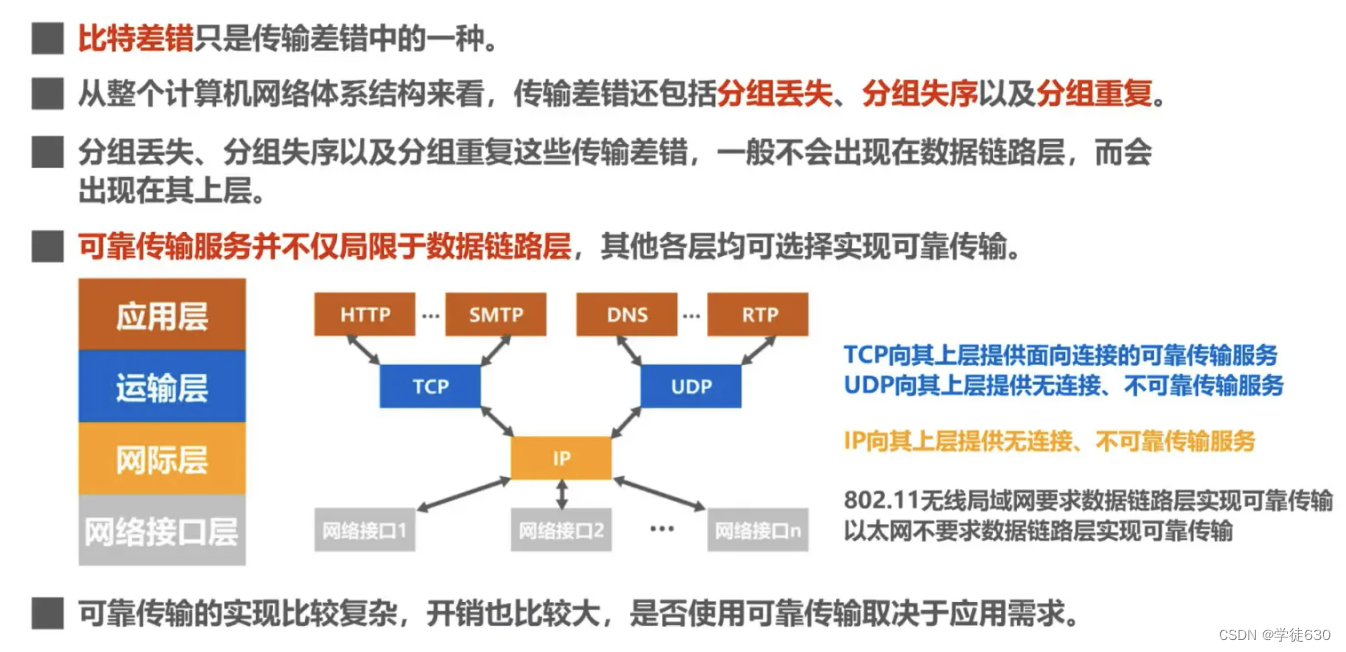

erro de bit

Outros erros de transmissão

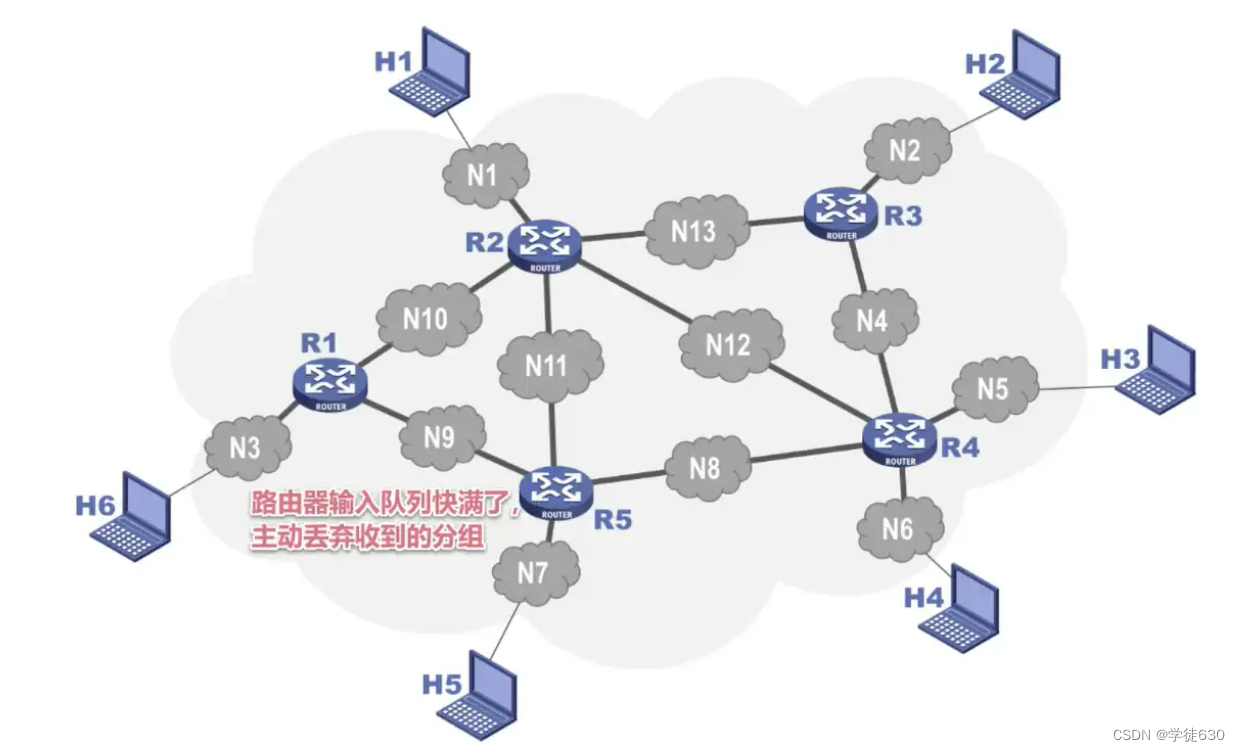

Pacote perdido

A fila de entrada do roteador está quase cheia e descarta ativamente os pacotes recebidos.

pacote fora de ordem

Os dados não chegam ao destinatário na ordem em que foram enviados.

Repita em grupos

Por alguns motivos, alguns pacotes ficam presos na rede e não chegam ao terminal receptor a tempo. Isso pode fazer com que o terminal emissor reenvie os pacotes. Os pacotes retransmitidos chegam ao terminal receptor, mas após um período de tempo, o os pacotes que permanecem na rede também chegarão ao terminal receptor, o que causa erros de transmissão de duplicação de pacotes .

Três protocolos confiáveis

-

SW do protocolo Stop-Wait

-

Protocolo de quadro Fallback N GBN

-

Selecione o protocolo de retransmissão SR

Os princípios básicos desses três mecanismos confiáveis de implementação de transmissão não estão limitados à camada de enlace de dados, mas podem ser aplicados a protocolos em todas as camadas da arquitetura de rede de computadores.

protocolo stop-wait

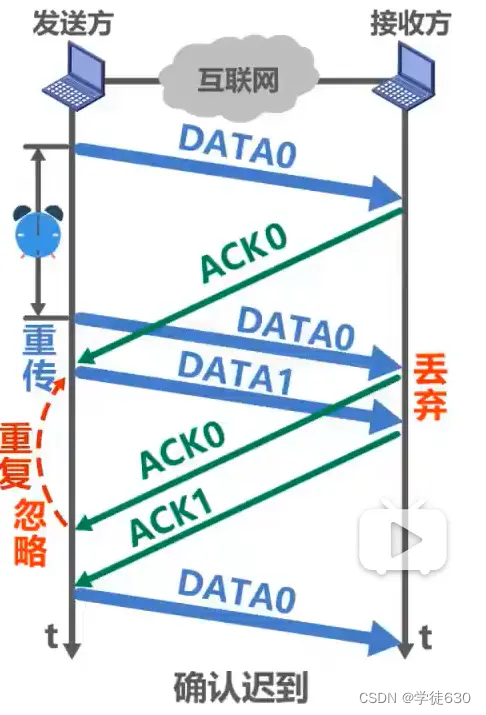

Quatro problemas que você pode encontrar com protocolos Stop-Wait

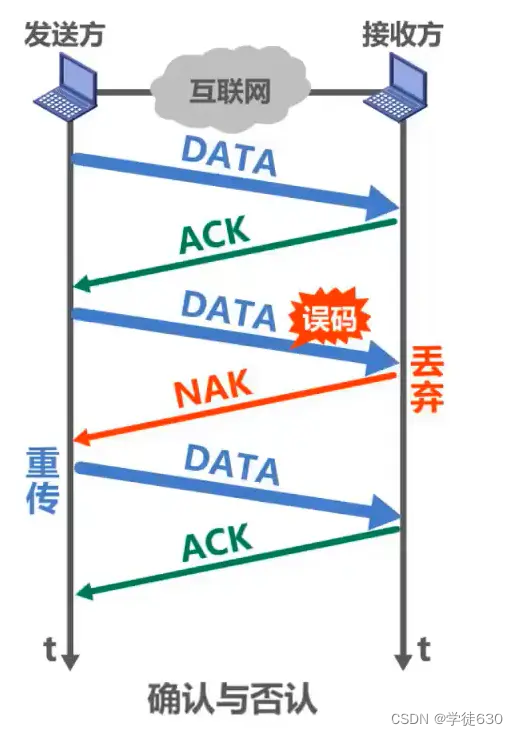

Confirmar e negar

Retransmissão de tempo limite

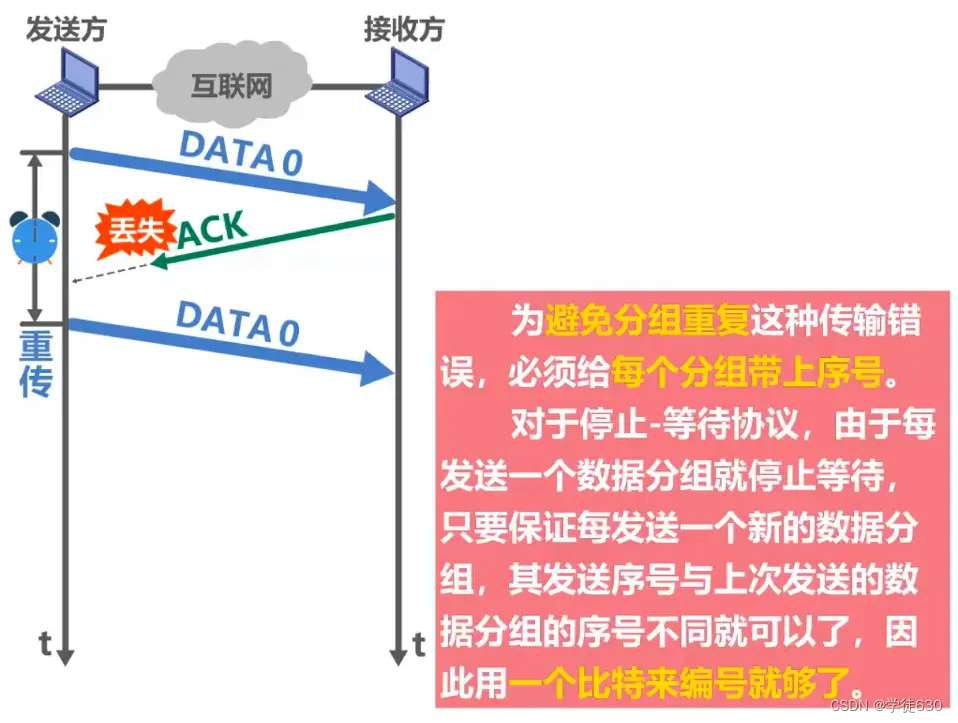

confirmado perdido

Como o agrupamento de dados precisa ser numerado, o agrupamento de confirmação precisa ser numerado?

querer. Como mostrado abaixo

confirmado tarde

Observe que o grupo de dados inferior na imagem não é o mesmo grupo de dados do grupo de dados anterior com número de sequência 0.

Precauções

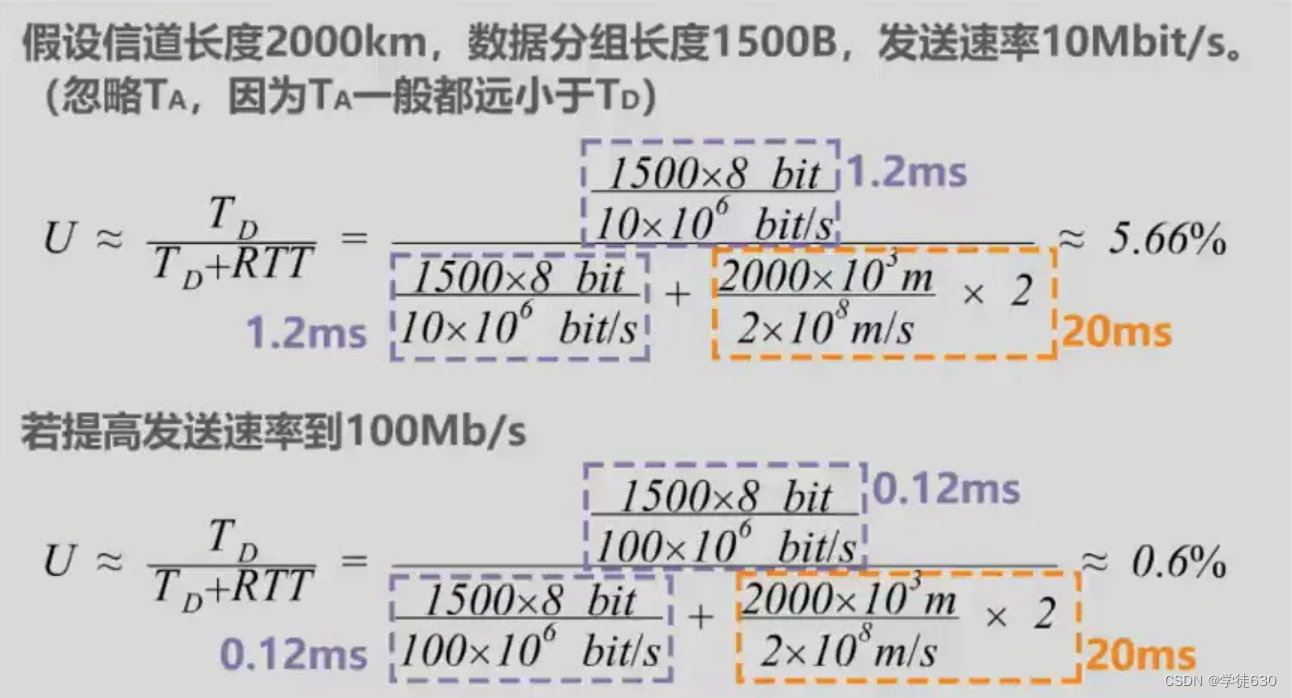

Utilização do canal de protocolo stop-wait

Suponha que exista um canal direto entre o remetente e o destinatário

-

TD : É o atraso de envio consumido pelo remetente para enviar pacotes de dados.

-

RTT : é o tempo de ida e volta entre o remetente e o destinatário

-

TA : É o atraso de envio gasto pelo receptor para enviar o pacote de confirmação.

TA é geralmente muito menor que TD e pode ser ignorado.Quando RTT é muito maior que TD, a utilização do canal será muito baixa.

Um protocolo de transmissão confiável implementado por meio de mecanismos de reconhecimento e retransmissão, como o protocolo stop-and-wait, é frequentemente chamado de protocolo de retransmissão de solicitação automática ARQ ( A utomatic R epeat reQuest ), o que significa que a solicitação de retransmissão é executada automaticamente porque não é obrigatório O receptor solicita explicitamente que o remetente retransmita um pacote enviado.

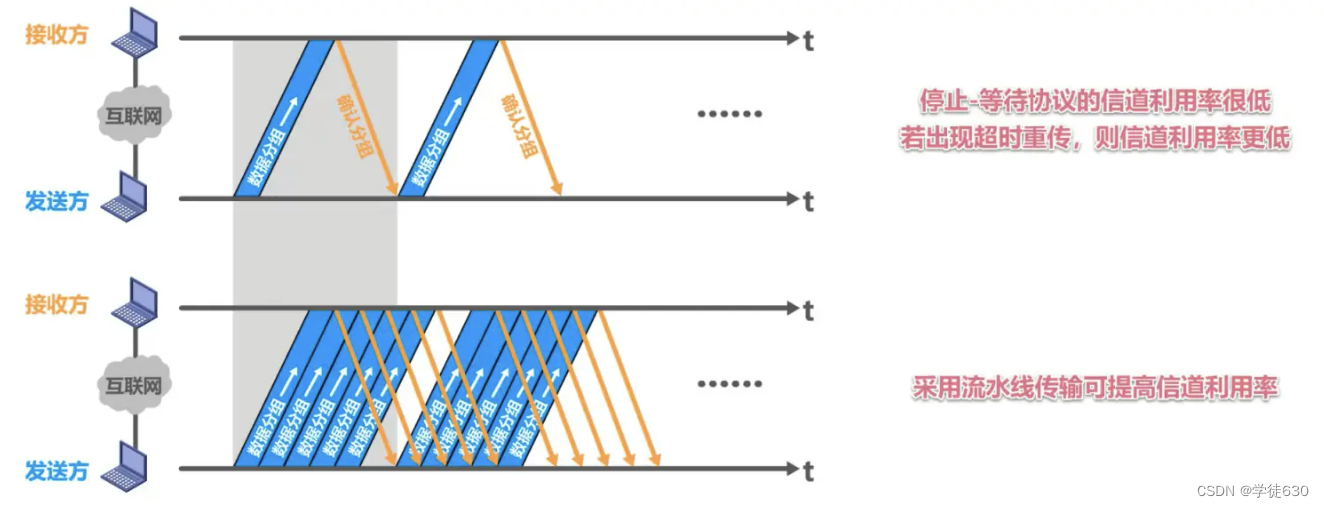

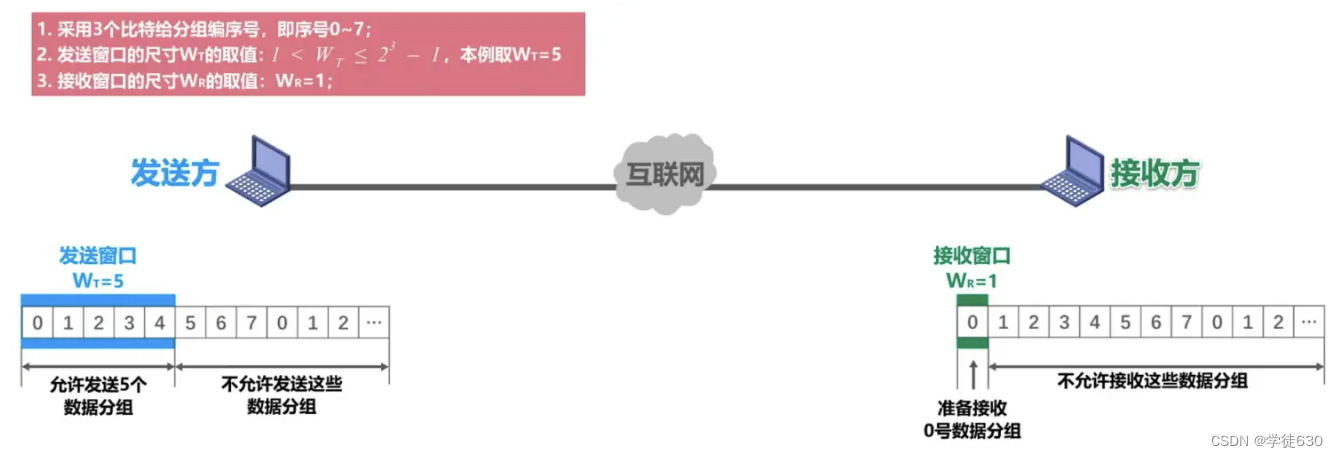

Protocolo de quadro Fallback N GBN

Por que usar o protocolo de quadro N substituto?

No mesmo período de tempo, o remetente que usa o protocolo stop-wait só pode enviar um pacote de dados, enquanto o remetente que usa a transmissão por pipeline pode enviar vários pacotes de dados.

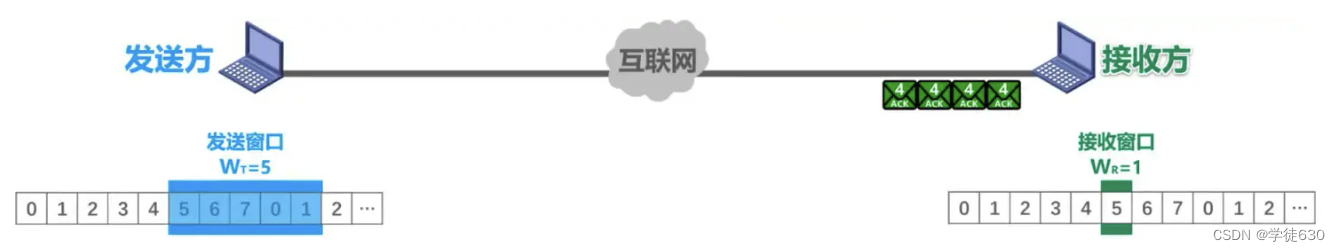

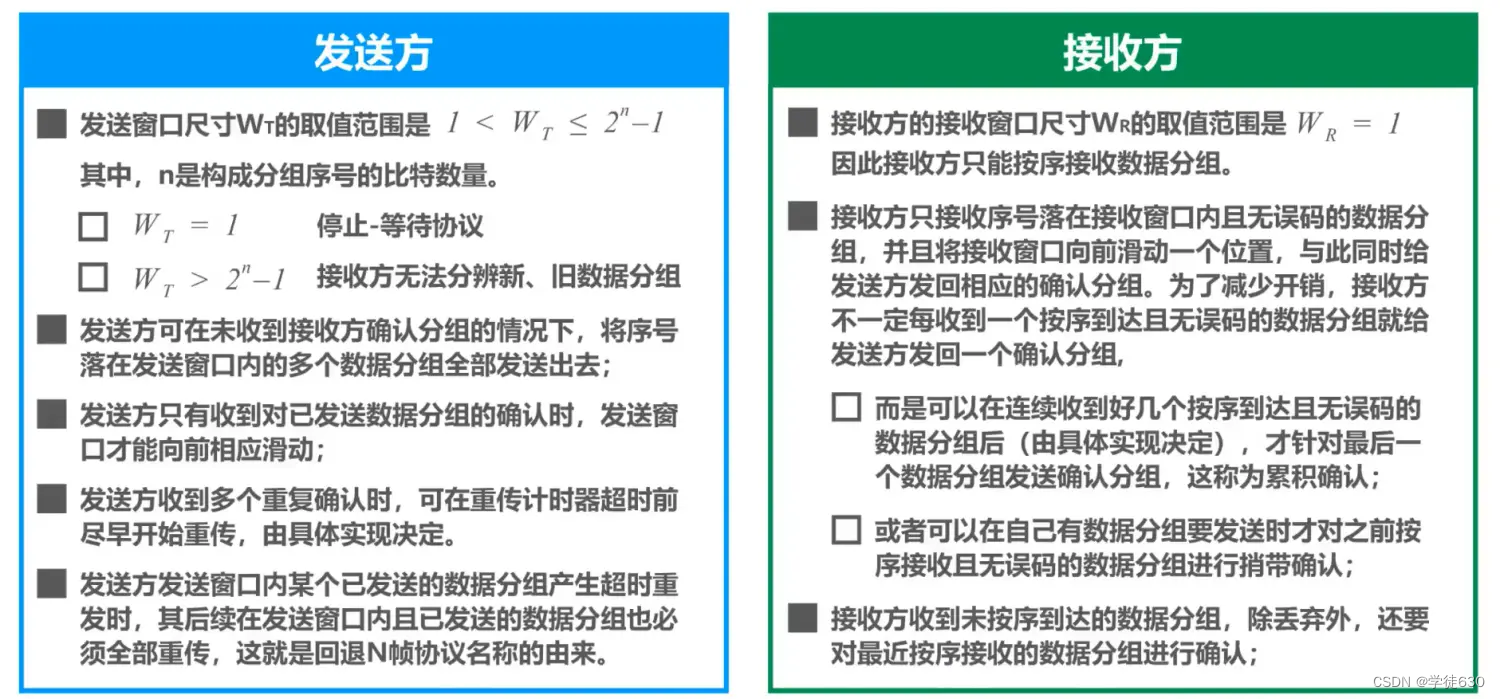

Com base na transmissão de pipeline, o protocolo de quadro N substituto usa a janela de envio para limitar o número de pacotes de dados que o remetente pode enviar continuamente.

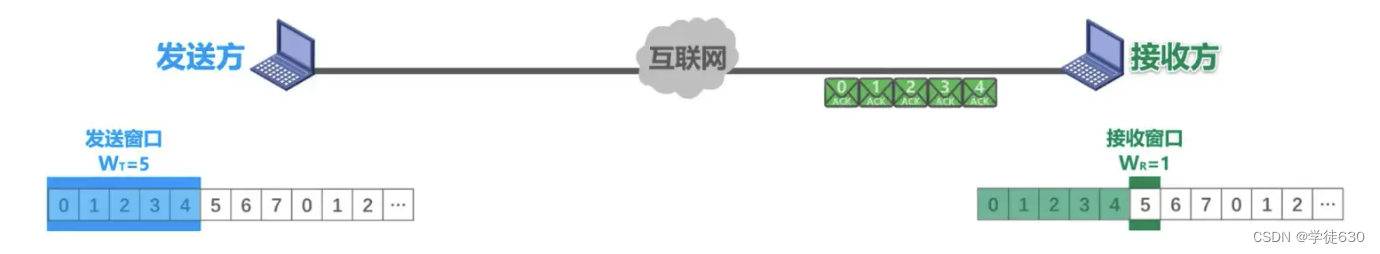

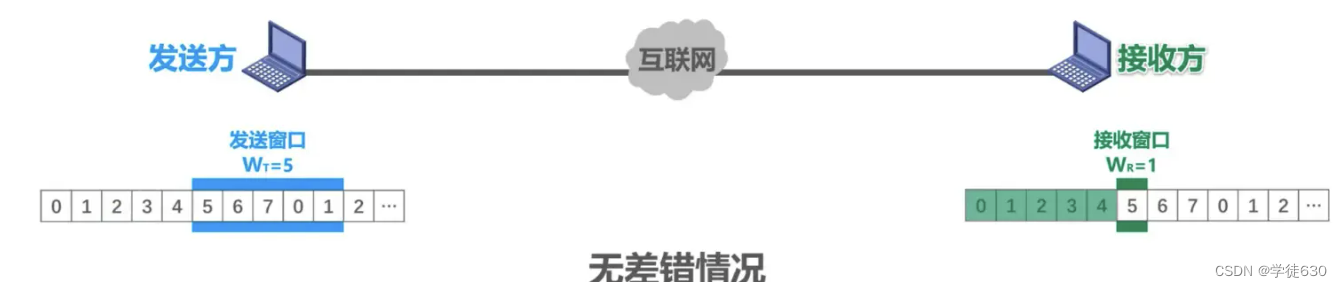

processo sem erros

O remetente agrupa dados de 0 a 4 cujos números de sequência estão dentro da janela de envio e os envia um após o outro.

Eles chegam ao receptor corretamente através da transmissão pela Internet, ou seja, não há desordem ou erro. O receptor os recebe em ordem. Cada vez que um é recebido, a janela de recepção avança uma posição e envia um pacote de confirmação do pacote recebido para o remetente. A transmissão pela Internet chega corretamente ao remetente

Cada vez que o remetente recebe um, a janela de envio avança uma posição, de modo que um novo número de sequência cai na janela de envio. O remetente pode excluir o pacote de dados confirmado do cache e o destinatário pode escolher a oportunidade de enviar o pacote recebido. pacote de dados. Os pacotes de dados são entregues à camada superior para processamento

A extremidade emissora enviará continuamente vários quadros de dados, e esses quadros de dados são numerados em sequência. A extremidade receptora receberá esses quadros de dados na mesma ordem. Depois de receber um quadro de dados, a extremidade receptora enviará um quadro de confirmação para a extremidade emissora. O quadro de confirmação carrega o número de sequência do próximo quadro de dados que se espera ser recebido.

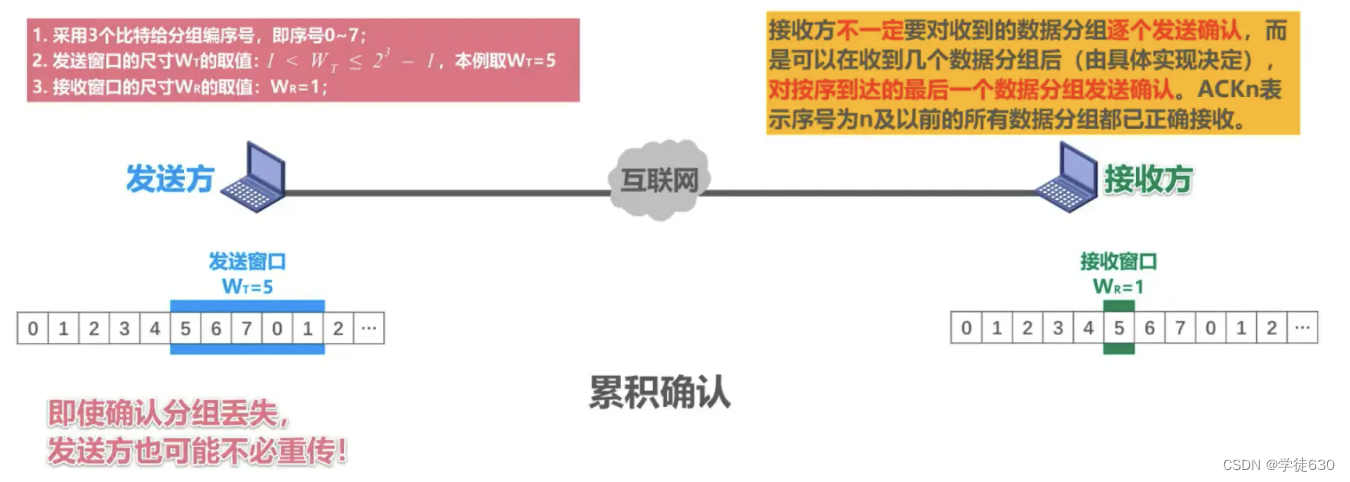

Confirmação cumulativa

A confirmação cumulativa significa que a extremidade receptora envia apenas quadros de confirmação que carregam o número de sequência do próximo quadro de dados que espera receber , em vez de enviar um quadro de confirmação toda vez que um quadro de dados é recebido. Quando o remetente receber o quadro de confirmação, ele saberá que todos os quadros de dados anteriores ao quadro de confirmação foram corretamente recebidos e reconhecidos pelo destinatário.

Especificamente, o remetente manterá uma janela deslizante com tamanho N. O remetente enviará continuamente quadros de dados dentro da janela. Cada vez que um quadro de dados for enviado, o remetente iniciará um cronômetro. Se o remetente receber o quadro de confirmação esperado antes que o temporizador expire, ele desliza a janela deslizante uma posição para frente e zera o temporizador. Se o remetente receber um quadro de confirmação expirado ou nenhum quadro de confirmação for recebido, ele reenviará todos os quadros de dados dentro da janela. Desta forma, a extremidade emissora garante uma transmissão confiável de dados.

Confirmação cumulativa

vantagem:

- Mesmo que um pacote seja reconhecido como perdido, o remetente pode não precisar retransmiti-lo

- Reduza a sobrecarga do receptor

- Reduza o uso de recursos de rede

deficiência:

- Incapaz de refletir imediatamente ao remetente as informações do pacote de dados que o destinatário recebeu corretamente

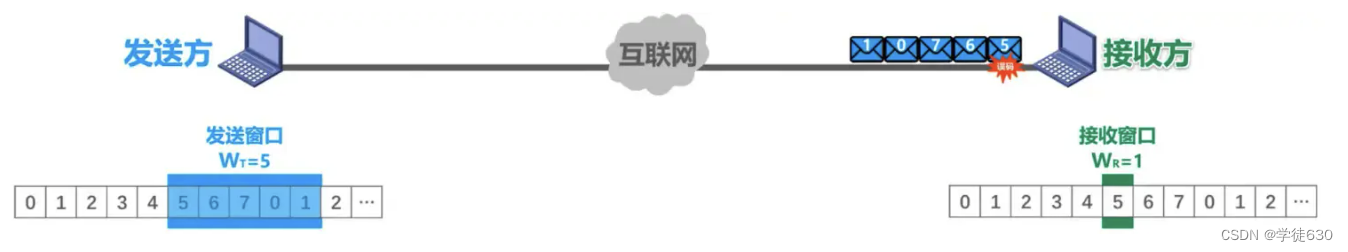

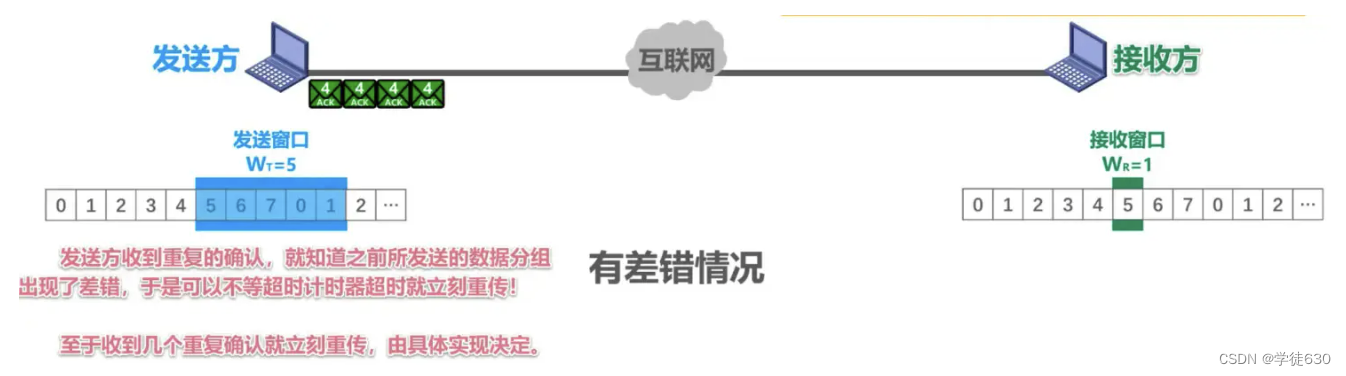

Há uma situação de erro

Ao transmitir pacotes de dados, ocorreu um erro de bit no pacote de dados nº 5 e o receptor descobriu o erro por meio do código de detecção de erro no pacote de dados.

Assim, o pacote (o pacote problemático) é descartado e os quatro pacotes restantes que chegam posteriormente não correspondem aos números de sequência da janela de recebimento.

O receptor também não consegue recebê-los, descarta-os e reconhece o último pacote de dados recebido anteriormente em sequência, enviando um ACK4. Cada vez que um pacote de dados é descartado, um ACK4 é enviado.

Quando um ACK4 duplicado é recebido, sabe-se que há um erro no pacote de dados enviado anteriormente, portanto a retransmissão pode ser iniciada imediatamente antes que o tempo limite expire. O número específico de confirmações duplicadas será retransmitido imediatamente, dependendo do específico implementação.

Caso essas 4 confirmações duplicadas sejam recebidas, não acionará o envio para ser retransmitido imediatamente, após um período de tempo. Quando o tempo limite expirar, todos os pacotes de dados enviados na janela de envio serão retransmitidos.

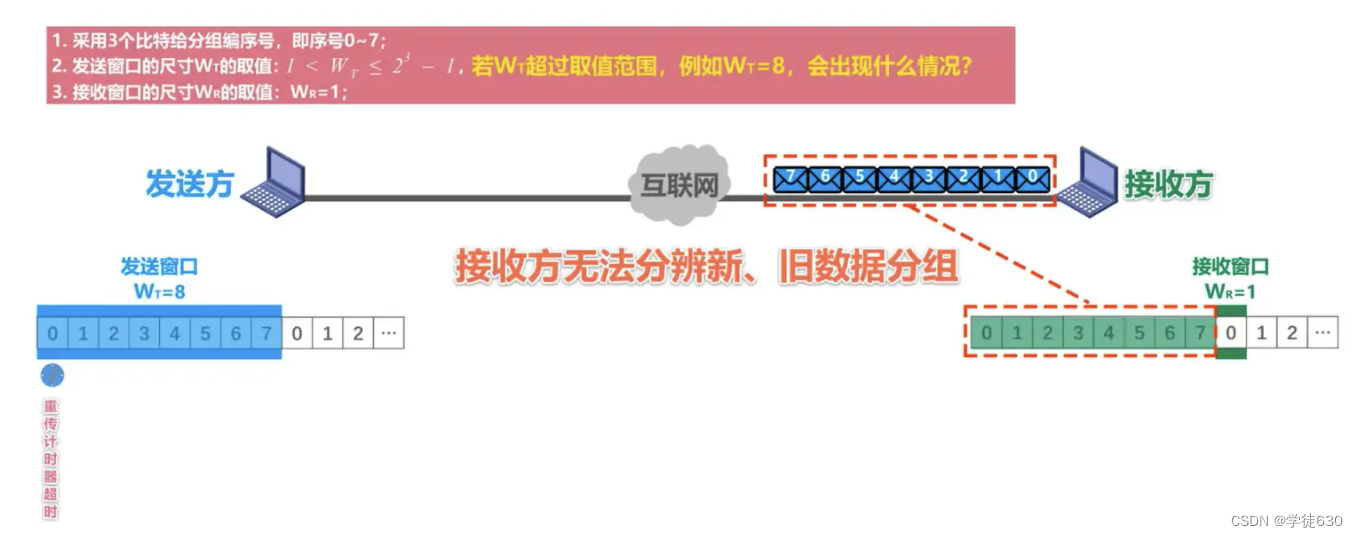

O que acontece se WT exceder o intervalo de valores, por exemplo, WT=8?

Resumir

O protocolo de quadro N de fallback usa a janela de transmissão para limitar o número de pacotes de dados enviados continuamente pelo remetente com base na transmissão do pipeline. É um protocolo ARQ contínuo.

Durante o processo de funcionamento do protocolo, a janela de envio e a janela de recebimento continuam a deslizar para frente, portanto esse tipo de protocolo também é chamado de protocolo de janela deslizante.

Devido às características do protocolo fallback N-frame, quando a qualidade da linha de comunicação é ruim, a utilização do canal não é superior à do protocolo stop-and-wait.

Selecione o protocolo de retransmissão SR

No protocolo SR, a extremidade emissora numera e envia quadros de dados em sequência , e a extremidade receptora recebe esses quadros de dados na mesma ordem. Diferente do protocolo GBN, a extremidade receptora confirmará cada quadro de dados recebido separadamente. Cada vez que a extremidade receptora recebe um quadro de dados, ela envia um quadro de confirmação para a extremidade emissora. O quadro de confirmação carrega o número de sequência do quadro de dados .

Especificamente, o remetente mantém uma janela de envio e uma janela de recebimento. Os quadros de dados na janela de envio foram enviados, mas nenhuma confirmação foi recebida , e os quadros de dados na janela de recebimento foram recebidos, mas não foram processados pelo aplicativo da camada superior . O remetente enviará periodicamente frames de dados que não receberam confirmação na janela e iniciará um cronômetro.

Quando um quadro de dados é recebido, a extremidade receptora reconhece o quadro de dados e o entrega ao aplicativo da camada superior. Se a extremidade receptora encontrar um quadro de dados ausente, ela enviará um quadro de confirmação seletivo para a extremidade emissora, carregando o número de sequência do próximo quadro de dados que espera receber. Depois de receber o quadro de confirmação seletivo, o remetente retransmitirá apenas os quadros de dados confirmados pelo quadro de confirmação, em vez de retransmitir todos os quadros de dados dentro da janela.

A extremidade receptora descartará os quadros de dados duplicados recebidos e não enviará um quadro de confirmação. Após receber o quadro de confirmação, o remetente excluirá o quadro de dados confirmado da janela de envio e deslizará a janela para permitir o envio de novos quadros de dados.

O protocolo de retransmissão seletiva retransmite quadros de dados de maneira seletiva e retransmite apenas quadros de dados perdidos, melhorando assim a eficiência do protocolo. Pode reduzir a carga de retransmissão para o remetente e permitir que o receptor processe quadros de dados fora de ordem. No entanto, em comparação com o protocolo GBN, o protocolo SR precisa manter mais estados e julgamentos lógicos tanto na extremidade de envio quanto na de recepção.

Resumindo, o Protocolo de Retransmissão Seletiva (SR) alcança a confiabilidade da transmissão de dados por meio de um mecanismo de retransmissão seletiva. O remetente mantém a janela de envio e a janela de recebimento, envia quadros de dados em ordem e executa retransmissão seletiva ou operações deslizantes com base no status de confirmação da extremidade receptora. A extremidade receptora reconhece os quadros de dados recebidos de maneira seletiva e trata a recepção fora de ordem. Desta forma, o protocolo SR pode melhorar a eficiência e a confiabilidade da transmissão de dados.

3.5. Protocolo Ponto a Ponto PPP

-

Protocolo Ponto a Ponto PPP (Protocolo Ponto a Ponto) é atualmente o protocolo da camada de enlace de dados ponto a ponto mais amplamente usado

-

O protocolo PPP foi desenvolvido pela Internet Engineering Task Force IEIF em 1992. Após revisões em 1993 e 1994, o atual protocolo PPP tornou-se o padrão oficial da Internet [RFC1661, RFC1662]

-

Protocolo utilizado pela camada de enlace de dados. Suas características são: simples; apenas detecta erros em vez de corrigi-los; não utiliza números de sequência e não realiza controle de fluxo; pode suportar múltiplos protocolos da camada de rede ao mesmo tempo.

- PPPoE é um protocolo de camada de enlace usado por hosts com acesso à Internet de banda larga

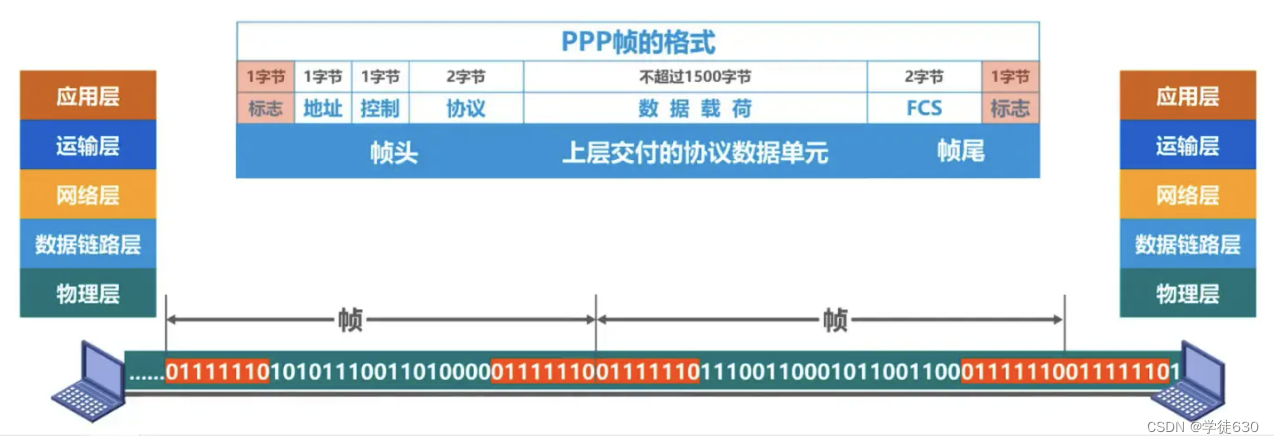

formato de quadro

Caracteres especiais devem ser especificados como delimitadores de quadro

Transmissão transparente

A transparência da transmissão de dados deve ser garantida

Métodos para obter transmissão transparente

- Links assíncronos orientados a bytes: preenchimento de bytes (inserindo "caracteres de escape")

- Link de sincronização orientado a bits: método de preenchimento de bits (inserção de "bit 0")

detecção de erro

Capacidade de detectar quadros recebidos no receptor e descartar quadros errados imediatamente .

Status de trabalho

-

Quando um usuário disca para um ISP, o modem do roteador reconhece a discagem e estabelece uma conexão física.

-

O PC envia uma série de pacotes LCP (encapsulados em vários quadros PPP) ao roteador.

-

Esses pacotes e suas respostas selecionam alguns parâmetros PPP e realizam a configuração da camada de rede. O NCP fornece ao PC recém-acessado

-

Atribua um endereço IP temporário para tornar o PC um host na Internet.

-

Quando a comunicação for concluída, o NCP libera a conexão da camada de rede e recupera o endereço IP originalmente alocado. Em seguida, o LCP libera a conexão da camada de enlace de dados. A última coisa liberada é a conexão da camada física.

Percebe-se que o protocolo PPP não é mais um protocolo puro da camada de enlace de dados, mas também inclui o conteúdo da camada física e da camada de rede.

3.6. Controle de acesso à mídia (controle de acesso à mídia) - canal de transmissão

O Media Access Control (Media Access Control) usa um método de comunicação de transmissão um para muitos

O Controle de Acesso ao Meio é traduzido em controle de acesso ao meio, e alguns são traduzidos em controle de acesso ao meio.

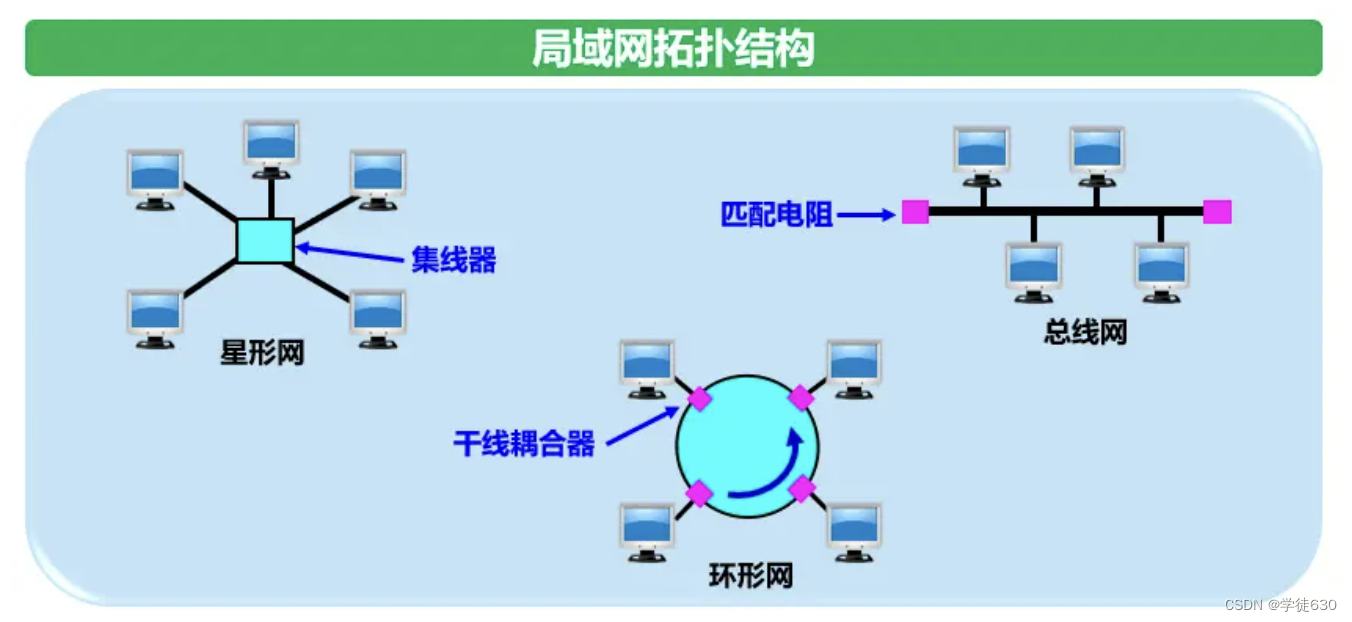

Camada de enlace de dados da rede local

-

As principais características da LAN são:

-

A rede pertence a uma unidade;

-

O escopo geográfico e o número de locais são limitados.

-

-

LAN tem as seguintes vantagens principais :

-

Com a função de transmissão, toda a rede pode ser facilmente acessada a partir de um único local. Os hosts na LAN podem compartilhar vários recursos de hardware e software conectados à LAN.

-

Para facilitar a expansão do sistema e a evolução gradual, a localização de cada dispositivo pode ser ajustada e alterada de forma flexível.

-

Maior confiabilidade, disponibilidade e capacidade de sobrevivência do sistema.

-

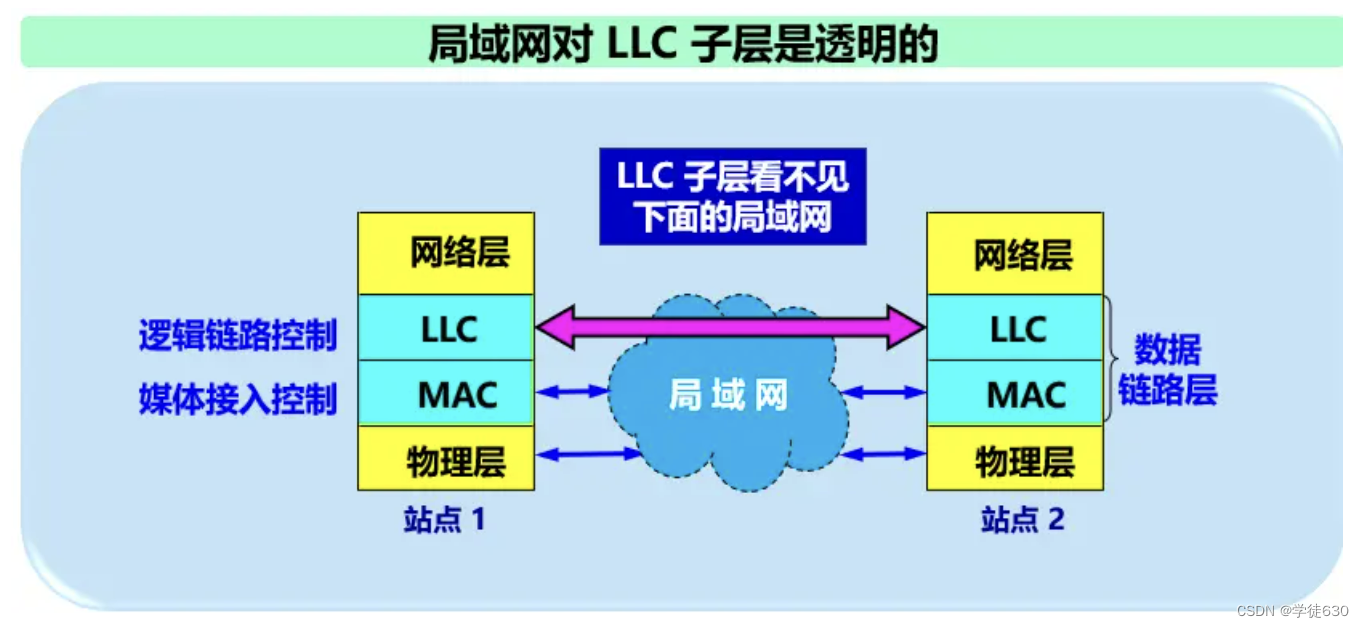

Duas subcamadas da camada de enlace de dados

Para fazer com que a camada de enlace de dados se adapte melhor a vários padrões de LAN, o comitê IEEE 802 dividiu a camada de enlace de dados da LAN em duas subcamadas :

-

Subcamada Logical Link Control LLC (Logical Link Control);

-

Subcamada MAC (Medium Access Control) de controle de acesso à mídia .

Os conteúdos relacionados ao acesso ao meio de transmissão são colocados na subcamada MAC, enquanto a subcamada LLC não tem nada a ver com o meio de transmissão. Independentemente do protocolo LAN utilizado, ele é transparente para a subcamada LLC.

conceito básico

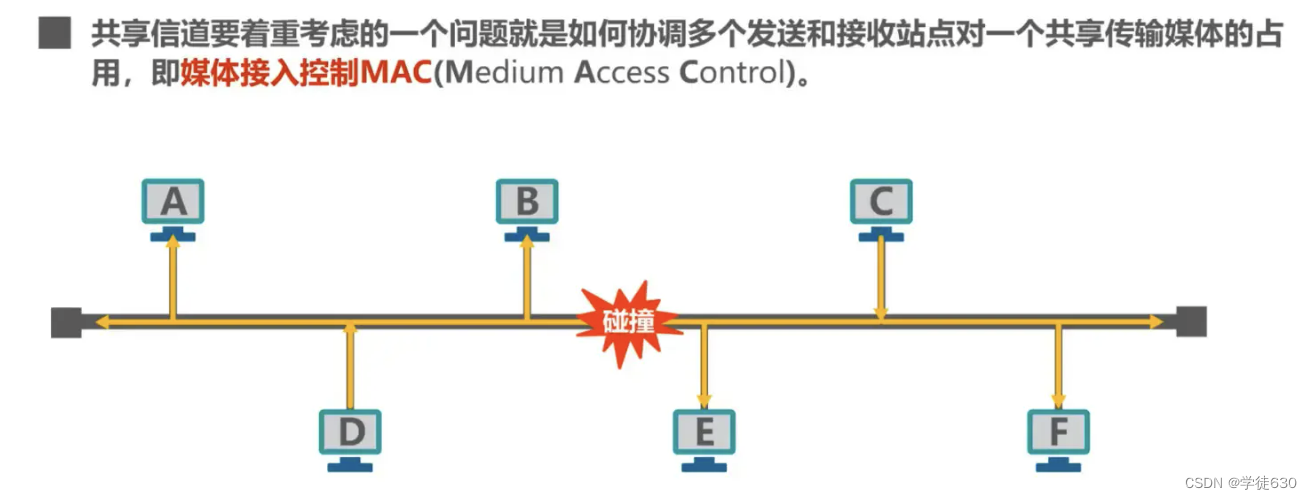

Por que controle de acesso à mídia (controle de acesso à mídia)?

Problemas causados por canais compartilhados

Se vários dispositivos enviarem dados no canal compartilhado ao mesmo tempo, eles interferirão entre si e causarão falha na transmissão.

Com o desenvolvimento da tecnologia, a maturidade da tecnologia de comutação e a redução de custos, as LANs comutadas com maior desempenho usando links ponto a ponto e switches de camada de enlace substituíram completamente as LANs compartilhadas no campo com fio. No entanto, devido à transmissão de canais sem fio Por natureza, as LANs sem fio ainda usam tecnologia de mídia compartilhada

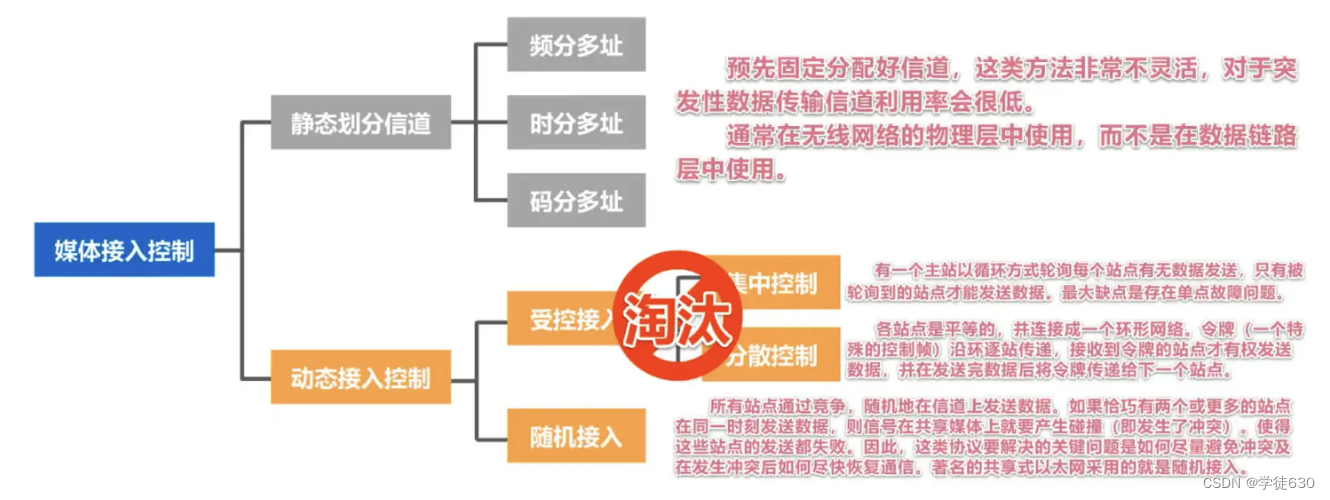

Alocação de canal estático

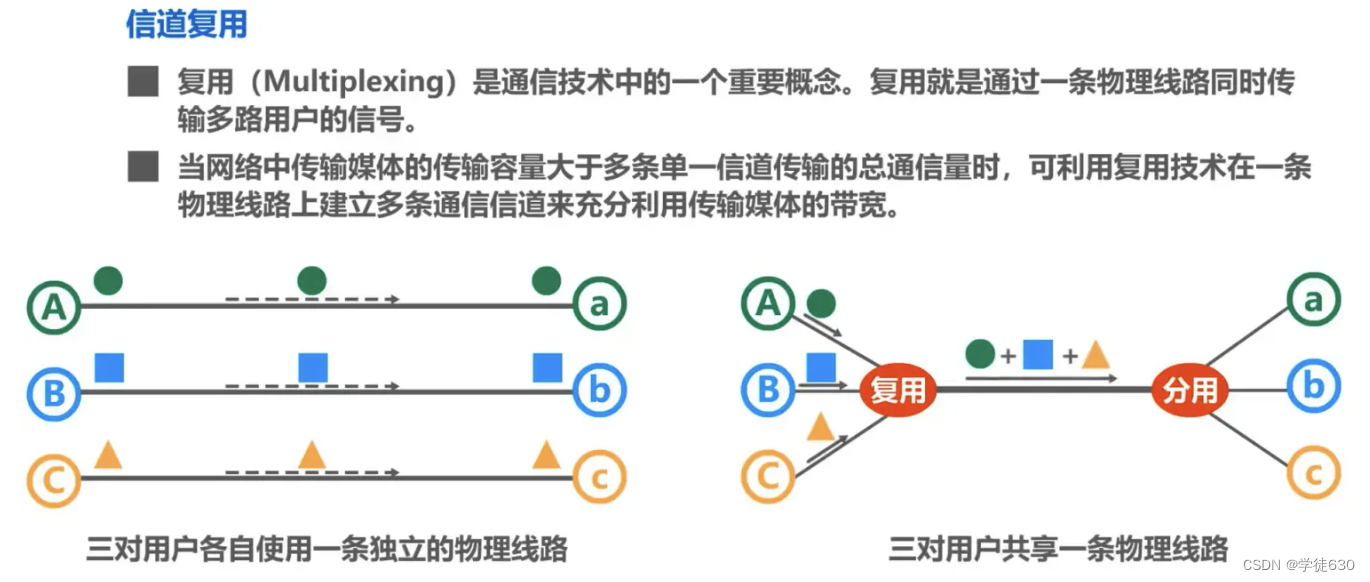

Multiplexação de canal

Multiplexação por divisão de frequência FDM (multiplexação por divisão de frequência)

-

Toda a largura de banda é dividida em múltiplas partes, após o usuário receber uma determinada banda de frequência, ele ocupará essa banda de frequência durante todo o processo de comunicação.

-

Todos os usuários da multiplexação por divisão de frequência ocupam diferentes recursos de largura de banda ao mesmo tempo (observe que a "largura de banda" aqui é a largura de banda de frequência e não a taxa de transmissão de dados).

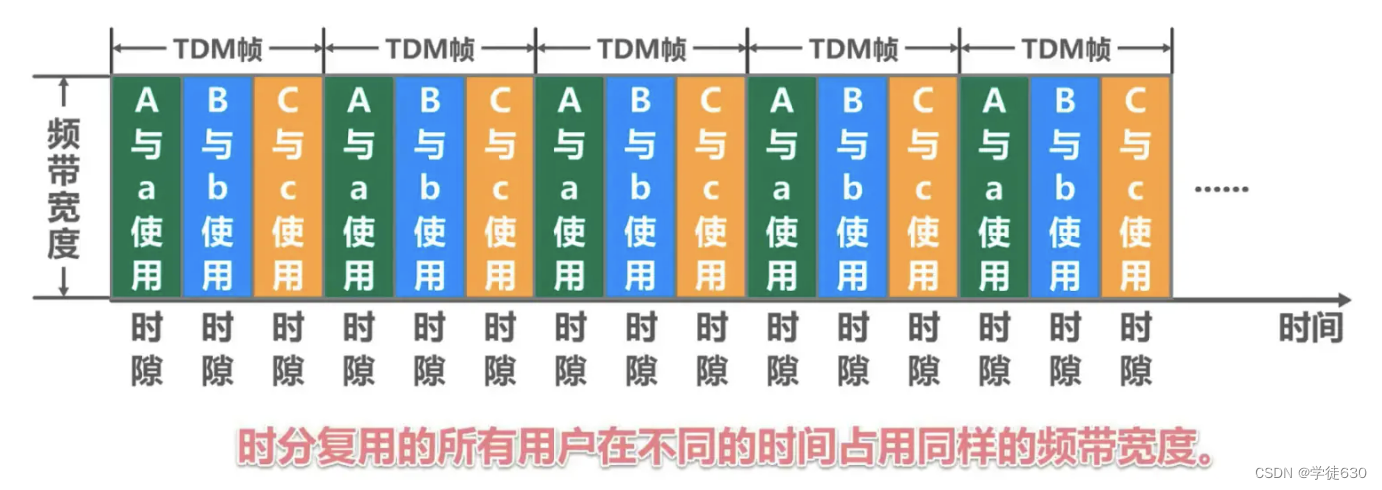

Multiplexação por divisão de tempo TDM (multiplexação por divisão de tempo)

-

A multiplexação por divisão de tempo divide o tempo em quadros de multiplexação por divisão de tempo de igual comprimento (quadros TDM) . Cada usuário de multiplexação por divisão de tempo ocupa um número fixo de intervalos de tempo em cada quadro TDM, o que é um pouco semelhante ao princípio de execução dos intervalos de tempo distribuídos pelo agendador de tarefas na linguagem Java para threads.

-

O intervalo de tempo ocupado por cada usuário aparece periodicamente (o período é a duração do quadro TDM).

-

Os sinais TDM também são chamados de sinais isócronos .

-

Todos os usuários da multiplexação por divisão de tempo ocupam a mesma largura de banda de frequência em momentos diferentes.

Multiplexação por divisão de comprimento de onda WDM (multiplexação por divisão de comprimento de onda)

A multiplexação por divisão de comprimento de onda é a multiplexação de luz por divisão de frequência , usando uma fibra óptica para transmitir vários sinais de portadora óptica ao mesmo tempo.

O sinal óptico será atenuado após ser transmitido por uma certa distância, portanto, um amplificador de fibra dopada com érbio é usado para amplificar o sinal óptico.

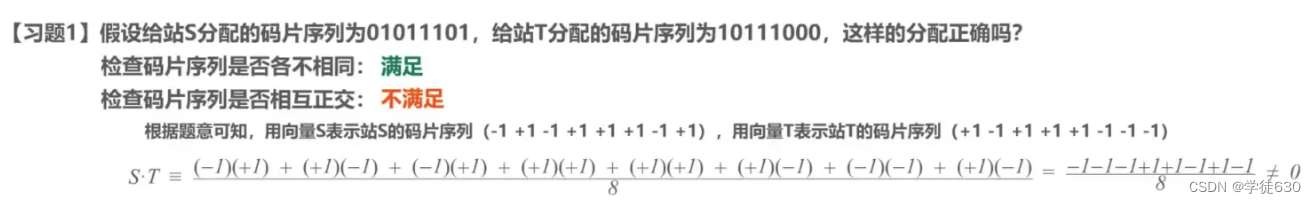

Multiplexação por divisão de código CDM (multiplexação por divisão de código)

controle de acesso dinâmico

Acesso aleatório (protocolo CSMA/CD)

Protocolo de uso de barramento LAN: CSMA/CD

conceito básico

A Ethernet original conectava muitos computadores a um barramento. Fácil de implementar comunicação de transmissão. Originalmente, pensava-se que este método de conexão era simples e confiável porque não havia dispositivos ativos no barramento.

Ethernet é uma tecnologia de rede local de computadores . O padrão IEEE 802.3 da organização IEEE formula o padrão técnico de Ethernet

Ethernet usa um modo de trabalho sem conexão.Os quadros de dados enviados não são numerados e não exigem que a outra parte envie de volta a confirmação. Quando a estação de destino recebe um quadro de erro, ela o descarta e não faz mais nada.

MA de acesso múltiplo

Indica que muitos hosts estão conectados a um barramento de maneira multiponto.

Sentido de portadora CS

Isso significa que antes de cada estação enviar dados, ela deve primeiro detectar se há outros computadores no barramento enviando dados. Nesse caso, ela não enviará dados temporariamente para evitar colisões.

Não há "transportadora" no ônibus. Portanto, “monitoramento de portadora” é o uso de tecnologia eletrônica para detectar se há sinais de dados enviados por outros computadores no barramento.

CD de detecção de colisão

-

"Detecção de colisão" significa que o computador detecta a tensão do sinal no canal enquanto envia dados .

-

Quando várias estações enviam dados no barramento ao mesmo tempo, as oscilações de tensão do sinal no barramento aumentarão (se somarão).

-

Quando o valor de oscilação de tensão do sinal detectado por uma estação excede um determinado valor limite, considera-se que pelo menos duas estações do barramento estão enviando dados ao mesmo tempo, indicando que ocorreu uma colisão.

-

A chamada “colisão” significa que ocorreu um conflito. Portanto, a "detecção de colisão" também é chamada de "detecção de conflito".

-

Quando ocorre uma colisão, o sinal transmitido no barramento fica severamente distorcido e informações úteis não podem ser recuperadas dele.

-

Cada estação que está enviando dados, ao descobrir uma colisão no barramento, deve interromper imediatamente o envio para evitar o desperdício de recursos da rede e, em seguida, aguardar um período de tempo aleatório antes de enviar novamente.

Por que fazer detecção de colisão? Porque o atraso de propagação do sinal afeta o monitoramento da portadora

A precisa de 2 vezes o atraso de propagação unidirecional para detectar um conflito com a transmissão de B.

Fluxo de trabalho do protocolo CSMA/CD

Protocolo CSMA/CD funcionando - período de contenção (janela de colisão)

Protocolo CSMA/CD funcionando - comprimento mínimo do quadro

Protocolo CSMA/CD funcionando - comprimento máximo do quadro

Protocolo CSMA/CD funcionando - algoritmo de backoff exponencial binário truncado

Operação do Protocolo CSMA/CD - Utilização do Canal

Trabalho do protocolo CSMA/CD - processo de recepção de quadros

Recursos importantes do protocolo CSMA/CD

-

A Ethernet que usa o protocolo CSMA/CD não pode realizar comunicação full-duplex, mas apenas comunicação alternada bidirecional (comunicação half-duplex).

-

Dentro de um curto período de tempo após cada estação enviar dados, existe a possibilidade de ocorrer uma colisão.

-

Esta incerteza na transmissão faz com que o volume médio de tráfego de toda a rede Ethernet seja muito menor que a taxa máxima de dados da Ethernet.

O protocolo CSMA/CD foi usado nas primeiras versões de várias estruturas de barramento Ethernet e Ethernet de par trançado.

A Ethernet atual é baseada em switches e conexões full-duplex e não há colisões, portanto não há necessidade de usar o protocolo CSMA/CS

Acesso aleatório (protocolo CSMA/CA)

Protocolo usado pela LAN sem fio: CSMA/CA

Por que a LAN sem fio usa o protocolo CSMA/CA?

Espaço InterFrame IFS (Espaço InterFrame)

Como funciona o protocolo CSMA/CA

Por que a estação de origem espera um pouco pelo DIFS após detectar que o canal está ocioso?

- Considere que pode haver outras estações com quadros de alta prioridade para enviar. Nesse caso, os quadros de alta prioridade deverão ser enviados primeiro.

Por que a estação de destino tem que esperar um período de SIFS antes de enviar um quadro ACK após receber corretamente o quadro de dados?

- SIFS é o menor espaço entre quadros que separa os quadros pertencentes a uma conversação.Durante esse tempo, uma estação deve ser capaz de mudar do modo de envio para o modo de recepção.

Após o canal mudar de ocupado para inativo e o tempo DIFS passar, será necessário um período de espera aleatório antes que o canal possa ser usado?

Evite colisões causadas por vários sites enviando dados ao mesmo tempo

Quando usar o algoritmo de backoff

Algoritmo de backoff do protocolo CSMA/CA

Exemplo de algoritmo de espera

Reserva de canal e monitoramento de operadora virtual do protocolo CSMA/CA

Exemplo de como o mecanismo de detecção de portadora virtual pode reduzir problemas de colisão causados por estações ocultas

3.7. Endereço MAC, endereço IP e protocolo ARP

Endereço MAC

- A camada de enlace de dados que usa canais ponto a ponto não requer o uso de endereços

- Camadas de enlace de dados que usam canais de transmissão devem usar endereços para distinguir hosts

A camada de enlace de dados do canal de transmissão deve usar um endereço (MAC)

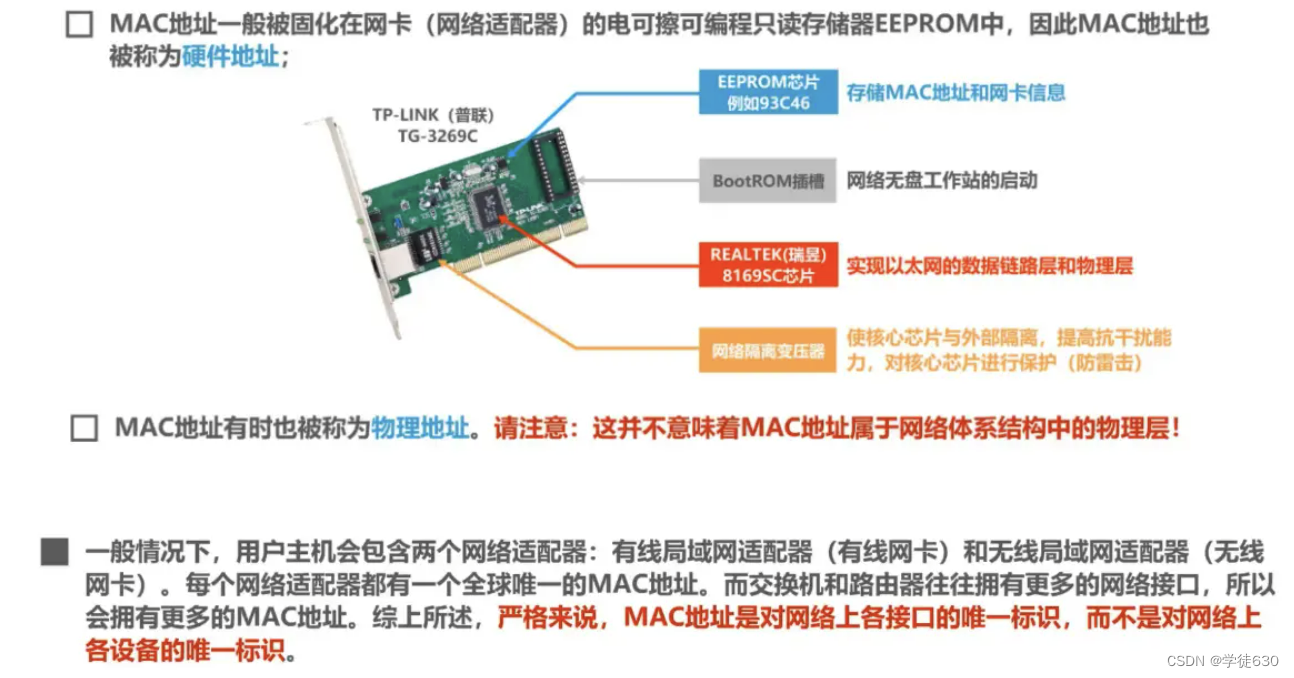

O endereço MAC também é chamado de endereço de hardware ou endereço físico . Observação: não se deixe enganar pela palavra "físico" e pense que os endereços físicos pertencem à camada física e os endereços físicos pertencem à camada de enlace de dados.

Formato de endereço MAC da LAN IEEE 802

Identificador Único Organizacional OUI

- Os fabricantes que produzem equipamentos de rede precisam solicitar um ou mais OUIs junto à autoridade de registro do IEEE

identificador de interface de rede

- O fabricante que obtiver o OUI poderá alocá-lo à vontade.

EUI-48

- 48 é o número de dígitos neste endereço MAC

O IEEE tem uma meta de vida útil de 100 anos (até 2080) para aplicações que utilizam o espaço EUI-48, mas a adoção do EUI-64 é incentivada como alternativa

Sobre quadros MAC inválidos

-

O comprimento do campo de dados é inconsistente com o valor do campo de comprimento;

-

O comprimento do quadro não é um número inteiro de bytes;

-

Use a sequência de verificação de quadro recebida FCS para detectar erros;

-

O comprimento do campo de dados não está entre 46 e 1.500 bytes.

-

O comprimento válido do quadro MAC está entre 64 ~ 1518 bytes.

Os quadros MAC inválidos detectados são simplesmente descartados. A Ethernet não é responsável pela retransmissão de quadros perdidos.

Sequência de envio de endereço MAC IEEE 802 LAN

Exemplo de endereço MAC unicast

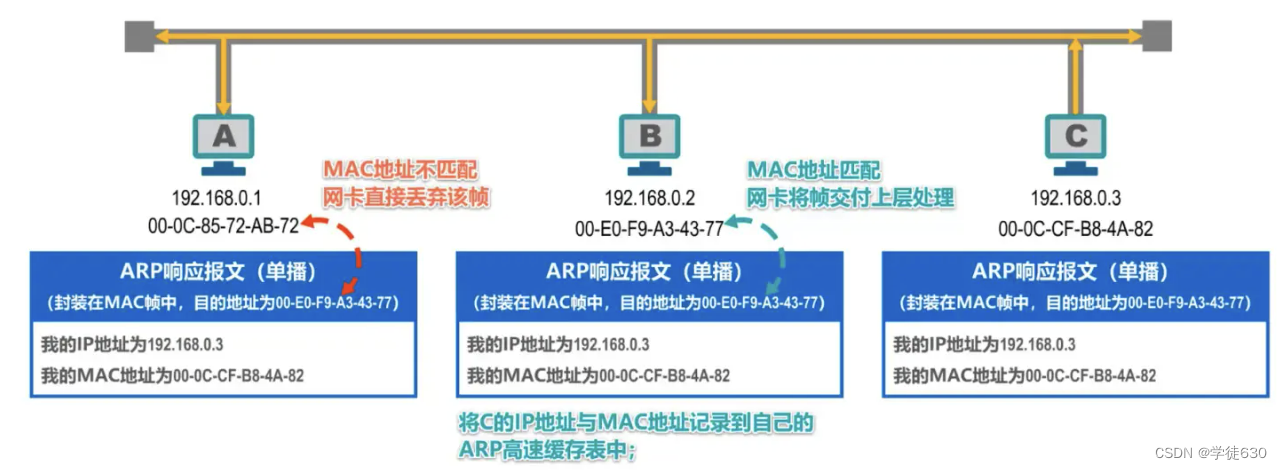

O Host B envia um quadro unicast para o Host C. O Host B deve primeiro construir o quadro unicast , preencher o endereço MAC do host C no campo de endereço de destino no cabeçalho do quadro , preencher seu próprio endereço MAC no campo de endereço de origem e adicione o quadro Os outros campos no cabeçalho, a carga de dados e o trailer do quadro constituem o quadro unicast.

O host B envia o quadro unicast e ambos os hosts A e C recebem o quadro unicast.

A placa de rede do Host A descobre que o endereço MAC de destino do quadro unicast não corresponde ao seu próprio endereço MAC e descarta o quadro.

A placa de rede do host C descobre que o endereço MAC de destino do quadro unicast corresponde ao seu próprio endereço MAC e aceita o quadro.

e entrega a moldura à sua camada superior para processamento

Exemplo de endereço MAC de transmissão

Suponha que o host B queira enviar um quadro de transmissão . O host B deve primeiro construir o quadro de transmissão , preencher o endereço de transmissão no campo de endereço de destino no cabeçalho do quadro , que é todo F em hexadecimal, e preencher seu próprio endereço MAC em o campo de endereço de origem. , além de outros campos no cabeçalho do quadro, carga de dados e final do quadro, constituem o quadro de transmissão

O host B envia o quadro de transmissão , e os hosts A e C receberão o quadro de transmissão.Se descobrirem que o conteúdo do campo de endereço de destino no cabeçalho do quadro é o endereço de transmissão , eles saberão que o quadro é um quadro de transmissão , e ambos os hosts A e C o aceitam. O quadro será entregue à camada superior para processamento

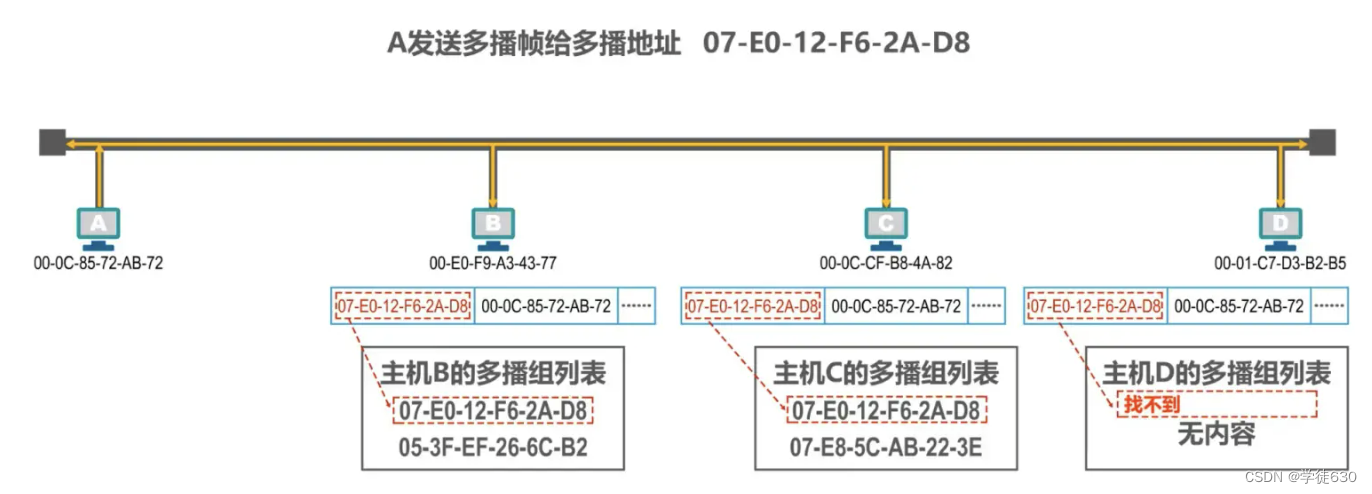

Exemplo de endereço MAC multicast

Suponha que o host A queira enviar um quadro multicast para esse endereço multicast . O primeiro byte à esquerda do endereço multicast é escrito como 8 bits, e o bit mais baixo do primeiro byte é 1, o que indica que o endereço é um endereço multicast .

Determine rapidamente se o endereço é um endereço multicast , ou seja, o número hexadecimal apontado pela seta na figura acima não pode ser dividido por 2 (1,3,5,7,9,B,D,F), então o endereço é multicast. endereço de transmissão

Suponha que os hosts B, C e D suportem multicast e que cada usuário configure a lista de grupos multicast para seus próprios hosts da seguinte forma:

O host B pertence a dois grupos multicast, o host C também pertence a dois grupos multicast e o host D não pertence a nenhum grupo multicast.

O Host A deve primeiro construir o quadro multicast , preencher o endereço multicast no campo de endereço de destino no cabeçalho do quadro , preencher seu próprio endereço MAC no endereço de origem, além de outros campos no cabeçalho do quadro, carga útil de dados e trailer do quadro, que constitui o quadro multicast

O host A envia o quadro multicast e os hosts B, C e D recebem o quadro multicast.

Os hosts B e C descobrem que o endereço MAC de destino do quadro multicast está em sua própria lista de grupos multicast e ambos os hosts B e C aceitarão o quadro.

O Host D descobre que o endereço MAC de destino do quadro multicast não está em sua própria lista de grupos multicast e descarta o quadro multicast.

Ao configurar uma lista de grupos multicast para um host para aplicativos privados, endereços multicast públicos padrão não devem ser usados.

endereço de IP

Os endereços IP pertencem à camada de rede e não pertencem à camada de enlace de dados.

O conteúdo a seguir fala sobre o uso de endereços IP. O conteúdo detalhado do endereço IP é introduzido na camada de rede.

conceito básico

Observando o endereço IP e o endereço MAC da perspectiva da arquitetura de rede

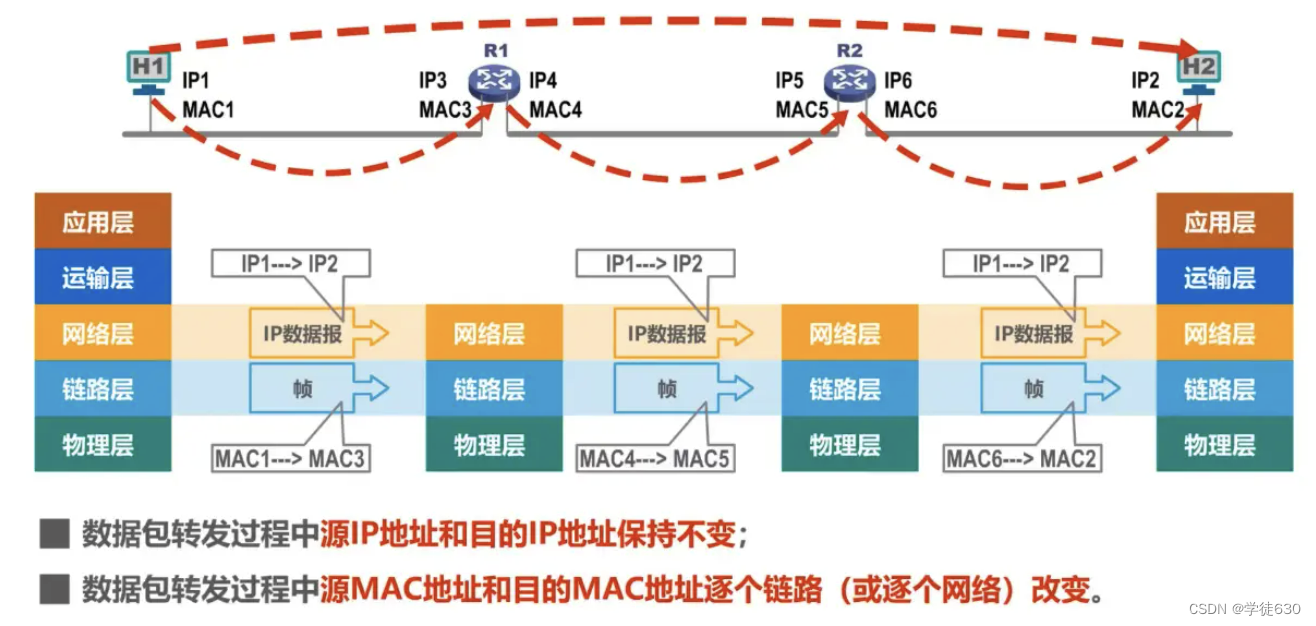

Mudanças nos endereços IP e endereços MAC durante o encaminhamento de pacotes de dados

Os endereços IP e endereços MAC de cada interface de host e roteador na figura são representados por identificadores simples

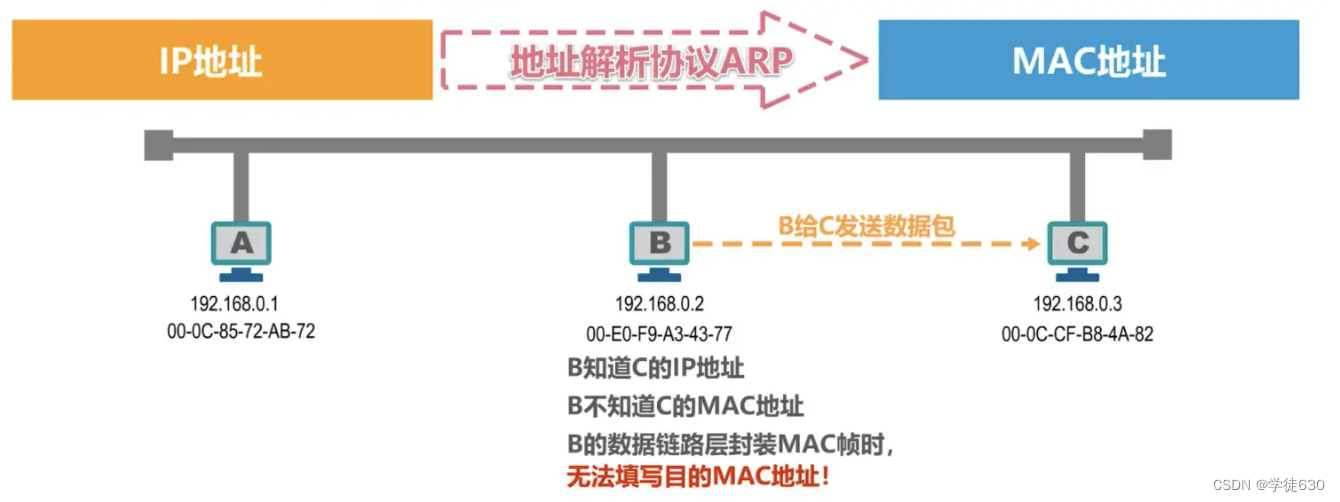

Como descobrir o endereço MAC correspondente de um endereço IP?

Protocolo ARP

Protocolo ARP

Como descobrir o endereço MAC correspondente de um endereço IP?

ARP (protocolo de resolução de endereço)

processo

Tabela de cache ARP

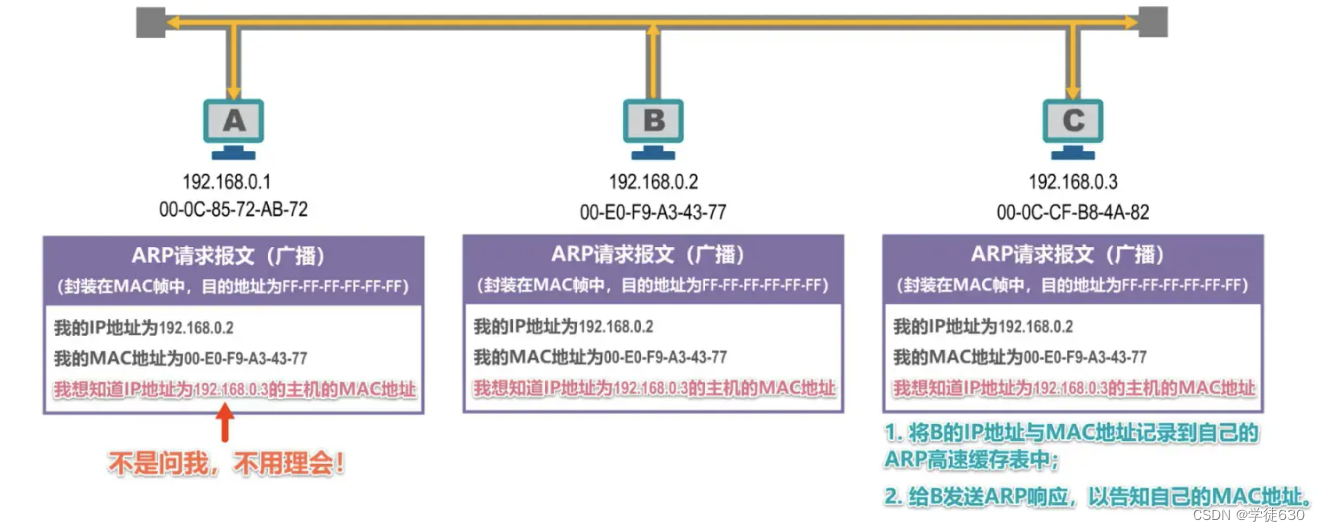

Quando o host B deseja enviar um pacote de dados para o host C, ele primeiro procura o endereço MAC correspondente ao endereço IP do host C em sua própria tabela de cache ARP, mas não consegue encontrá-lo. Portanto, o host B precisa enviar um ARP mensagem de solicitação para obter o endereço MAC do host C

As mensagens de solicitação ARP possuem formatos específicos. A figura acima é apenas uma breve descrição.

A mensagem de solicitação ARP é encapsulada em um quadro MAC e enviada, e o endereço de destino é o endereço de broadcast.

O host B envia um quadro de transmissão encapsulado com uma mensagem de solicitação ARP e outros hosts no barramento podem receber o quadro de transmissão.

O Host A e o Host C que recebem a mensagem de solicitação ARP entregarão a mensagem de solicitação ARP ao processo ARP da camada superior.

O Host A descobre que o endereço IP solicitado não é o seu próprio endereço IP e o ignora.

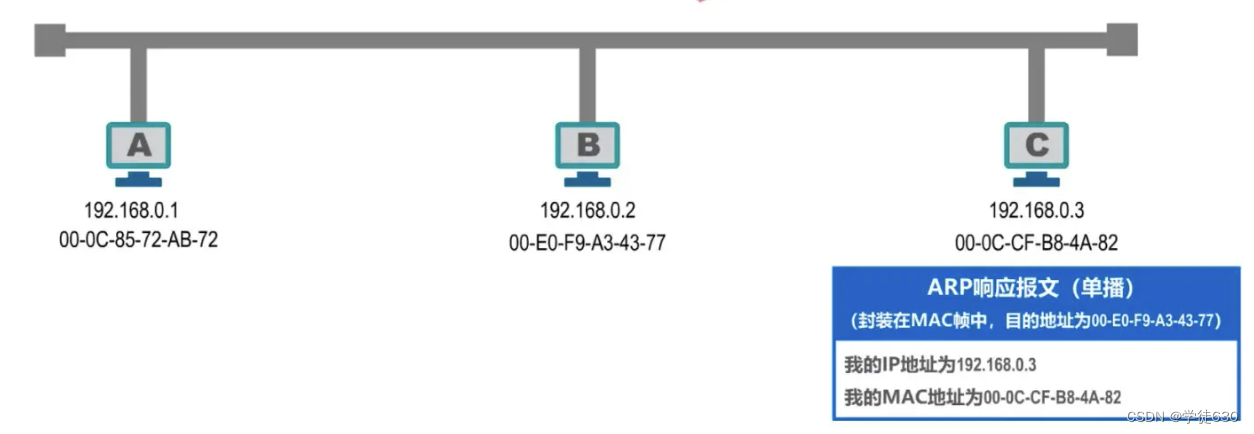

O Host C descobre que o endereço IP que está solicitando é o seu próprio endereço IP e precisa ser processado adequadamente.

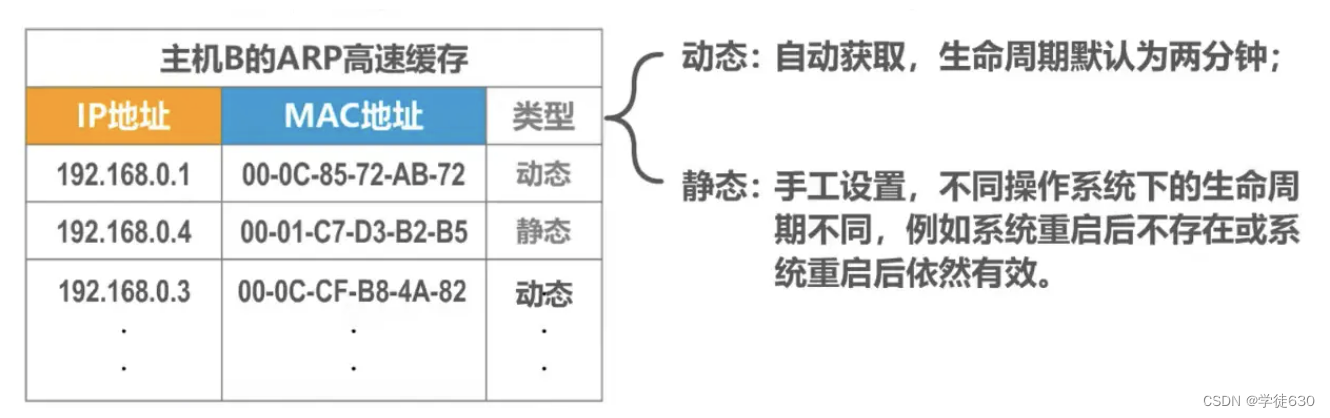

A diferença entre dinâmico e estático

O protocolo ARP só pode ser usado em um link ou rede e não pode ser usado entre redes.

O uso do protocolo ARP é realizado link por link.

Resumir

A correspondência entre o endereço IP e o endereço MAC na tabela ARP será automaticamente excluída regularmente porque a correspondência entre o endereço IP e o endereço MAC não é permanente.

3.8. A diferença entre hub e switch

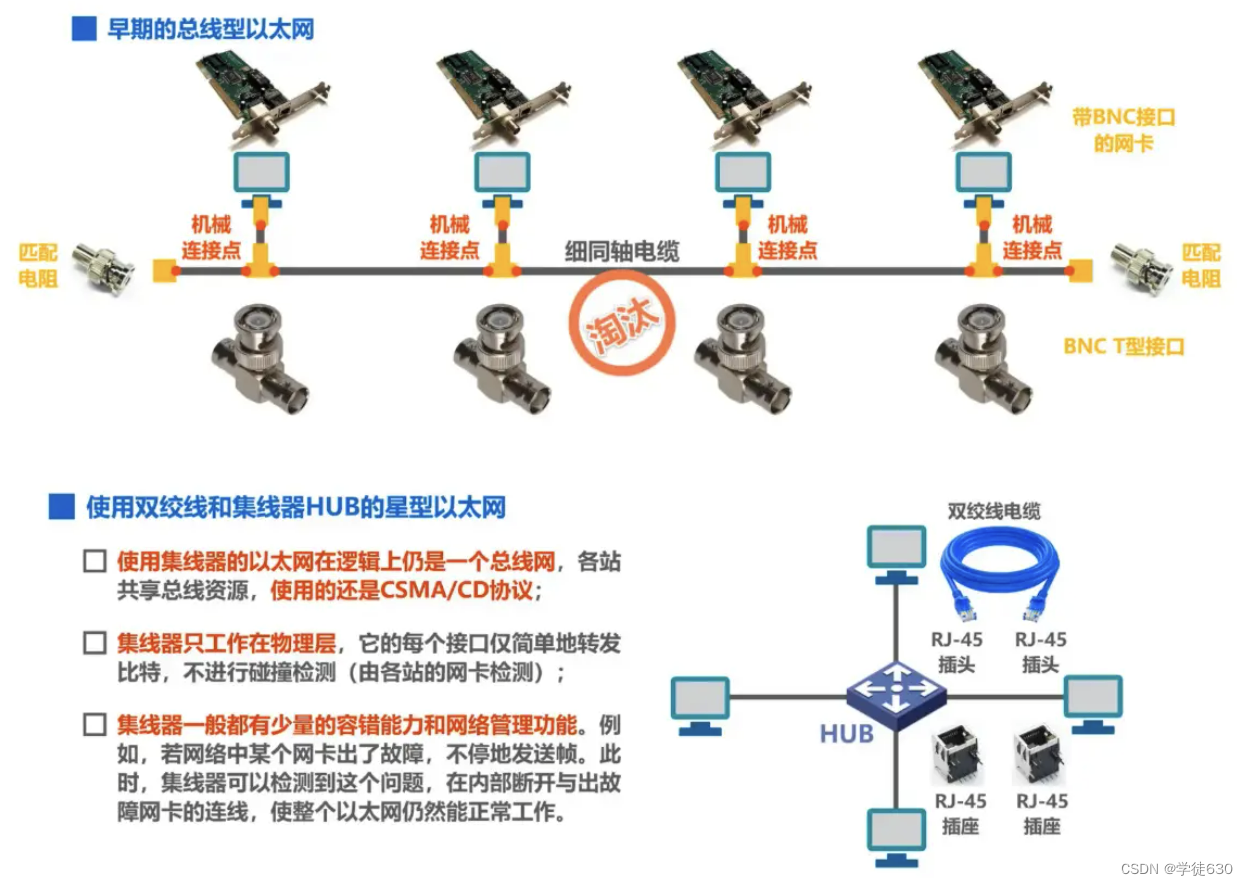

Hub - estende Ethernet na camada física

conceito

- A Ethernet tradicional originalmente usava cabos coaxiais grossos, depois evoluiu para usar cabos coaxiais finos mais baratos e, finalmente, desenvolveu-se para usar pares trançados mais baratos e flexíveis.

- A Ethernet que usa pares trançados adota uma topologia em estrela e um dispositivo muito confiável chamado hub é adicionado ao centro da estrela .

- Um hub também pode ser visto como um repetidor multiportas. Cada porta pode se tornar um repetidor. Um repetidor é um dispositivo que amplifica e transmite sinais enfraquecidos.

- A Ethernet do hub ainda é uma rede de barramento logicamente. Ele precisa usar o protocolo CSMA/CD para coordenar a competição entre hosts pelo barramento. Ele só pode funcionar no modo half-duplex e não pode enviar e receber quadros ao mesmo tempo .

Hub HUB estende Ethernet na camada física

Use expansão de hub : conecte vários segmentos Ethernet em uma rede Ethernet maior e multinível estruturada em estrela

- vantagem

1. 使原来属于不同碰撞域的以太网上的计算机能够进行跨碰撞域的通信。 2. 扩大了以太网覆盖的地理范围。

- deficiência

1. 碰撞域增大了,但总的吞吐量并未提高。 2. 如果不同的碰撞域使用不同的数据率,那么就不能用集线器将它们互连起来。

domínio de colisão

-

Domínio de colisão, também conhecido como domínio de colisão , refere-se à parte da rede onde os quadros enviados por uma estação colidirão ou entrarão em conflito com os quadros enviados por outras estações.

-

Quanto maior o domínio de colisão, maior a probabilidade de colisão.

Switches Ethernet - estendendo a Ethernet na camada de enlace de dados

conceito

-

O método mais comum de estender a Ethernet é na camada de enlace de dados.

-

No início, eram usadas pontes e agora são usados switches Ethernet .

ponte

- As pontes funcionam na camada de enlace de dados.

- Ele encaminha e filtra os quadros recebidos com base no endereço de destino do quadro MAC.

- Quando a ponte recebe um quadro, ela não o encaminha para todas as interfaces, mas primeiro verifica o endereço MAC de destino do quadro e, em seguida, determina para qual interface encaminhar o quadro ou descarta-o.

trocar

- O hub de comutação, introduzido em 1990, pode melhorar significativamente o desempenho da Ethernet.

- Os hubs de comutação são frequentemente chamados de switches Ethernet (switches) ou switches da Camada 2 (switches L2), enfatizando que tais switches funcionam na camada de enlace de dados.

- Um switch Ethernet é essencialmente uma ponte multi-interface

A diferença entre hub HUB e switch SWITCH

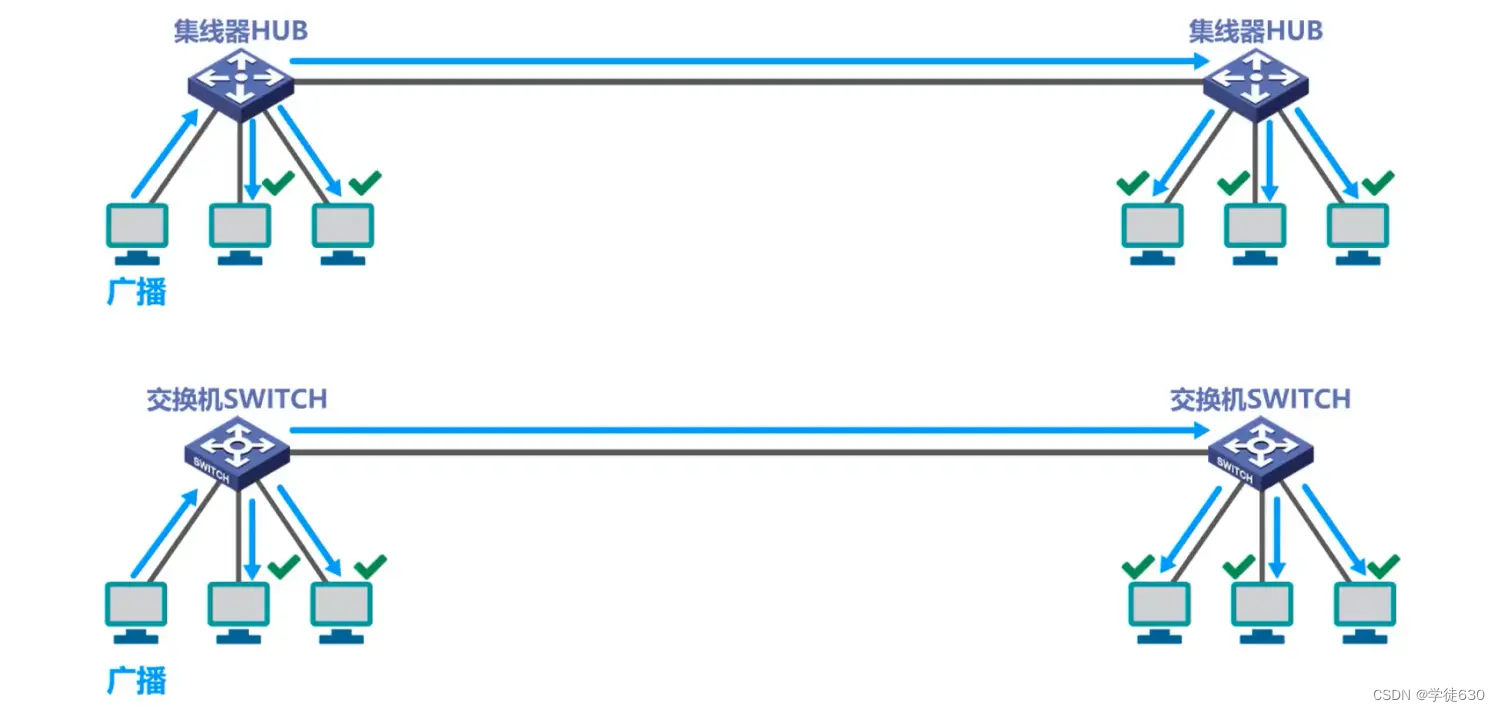

Um host em uma rede Ethernet de barramento compartilhado interconectado por um hub deseja enviar um quadro unicast para outro host. O quadro unicast será transmitido a cada outro host no barramento por meio do barramento compartilhado .

Um host em uma rede Ethernet comutada interconectada por switches deseja enviar um quadro unicast para outro host. Depois que o quadro unicast entra no switch, o switch encaminhará o quadro unicast para o host de destino em vez de para a rede. Vários outros hosts de

O pré-requisito para este exemplo é ignorar o processo ARP e assumir que a tabela de troca de quadros do switch foi aprendida ou configurada.

Modo de comutação do switch Ethernet

- armazenar e encaminhar

* 把整个数据帧**先缓存**后再进行处理。

- método de corte

* 接收数据帧的同时就**立即按数据帧的目的 MAC 地址决定该帧的转发接口**,因而提高了帧的转发速度。 * **缺点**是它不检查差错就直接将帧转发出去,因此有可能也将一些无效帧转发给其他的站。O pré-requisito para este exemplo é ignorar o processo ARP e assumir que a tabela de troca de quadros do switch foi aprendida ou configurada.

Comparando hubs e switches

Vários hosts enviam quadros unicast para outro host ao mesmo tempo

Hub Ethernet: ocorrerão colisões e os quadros que encontrarem colisões serão propagados para cada host no barramento

Switch Ethernet: Eles serão armazenados em cache e encaminhados para o host de destino, um por um, sem colisão.

O pré-requisito para este exemplo é ignorar o processo ARP e assumir que a tabela de troca de quadros do switch foi aprendida ou configurada.

A diferença entre Ethernet estendida de hub e Ethernet estendida de switch

Unicast

transmissão

unicast múltiplo

Domínio de transmissão: refere-se a uma parte da rede na qual as comunicações de transmissão enviadas por qualquer dispositivo podem ser recebidas por todos os outros dispositivos naquela parte da rede.

Resumir

O desempenho dos switches Ethernet que trabalham na camada de enlace de dados excede em muito o dos hubs que trabalham na camada física, e o preço não é caro, o que faz com que os hubs sejam gradualmente eliminados do mercado.

3.9. Processo de autoaprendizagem do switch Ethernet e encaminhamento de quadros

conceito

Exemplo de quadros de autoaprendizagem e encaminhamento

O exemplo a seguir pressupõe que cada host conhece o endereço MAC de todos os outros hosts na rede (não é necessário ARP)

- A envia um quadro para B primeiro. O quadro entra no switch da interface 1

- Depois que o switch recebe o quadro, ele primeiro consulta a tabela de comutação (à esquerda da figura). A interface da qual esse quadro deveria ser encaminhado para B não foi encontrada.

- O switch grava o endereço de origem A e a interface 1 deste quadro na tabela de comutação (à esquerda da figura)

- O switch transmite esse quadro para todas as interfaces, exceto a interface 1

- Da interface 4 à interface 2, primeiro pesquise a tabela de comutação (à direita na figura). A interface da qual esse quadro deveria ser encaminhado para B não foi encontrada.

- O switch grava o endereço de origem A e a interface 1 deste quadro na tabela de comutação (à direita na figura)

- Se o endereço de destino do quadro não corresponder ao endereço de destino diferente do host B, o quadro será descartado.

- O host B descobre que o quadro é para si mesmo e o aceita.

- B envia um quadro para A. O quadro entra no switch da interface 3

- Depois que o switch recebe o quadro, ele primeiro consulta a tabela de comutação (à esquerda da figura). Verifica-se que o endereço MAC na tabela de comutação (no lado esquerdo da figura) possui A, indicando que o quadro a ser enviado para A deve ser encaminhado da interface 1. Assim, o quadro é enviado para a interface 1 e encaminhado para A.

- O Host A descobre que é o endereço de destino e aceita o quadro.

- O switch grava o endereço de origem B e a interface 3 deste quadro na tabela de comutação (à esquerda da figura)

- E envia um quadro para A

- Depois que o switch recebe o quadro, ele primeiro consulta a tabela de comutação (à direita na figura). Verifica-se que (no lado direito da figura) o endereço MAC na tabela de comutação possui A, indicando que o quadro a ser enviado para A deve ser encaminhado para fora da interface 2. Assim, o quadro é enviado para a interface 2 e encaminhado para a interface 4.

- O switch grava o endereço de origem E e a interface 3 deste quadro na tabela de comutação (à direita na figura)

- A interface 4 vai até o switch à esquerda e procura primeiro a tabela de comutação (à esquerda na figura). Verifica-se que o endereço MAC na tabela de comutação (no lado esquerdo da figura) possui A, indicando que o quadro a ser enviado para A deve ser encaminhado da interface 1. Assim, o quadro é enviado para a interface 1 e encaminhado para A.

- O switch grava o endereço de origem E e a interface 4 deste quadro na tabela de comutação (à esquerda da figura)

- O Host A descobre que é o endereço de destino e aceita o quadro.

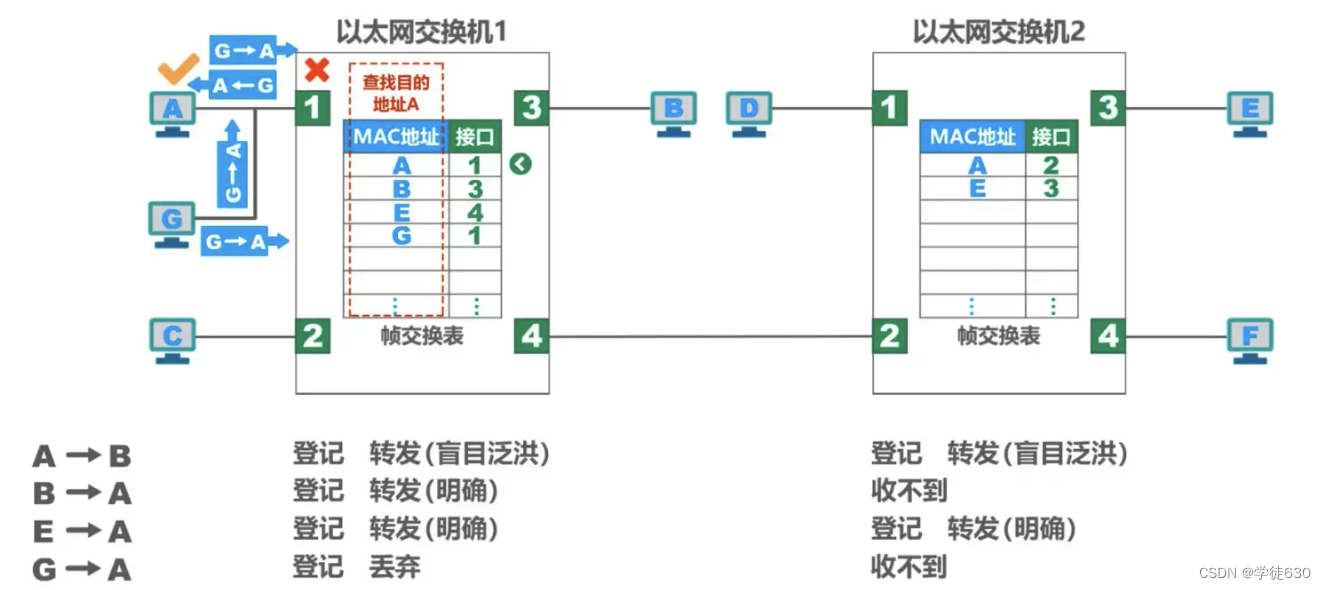

Host A, host G e interface 1 do switch 1 compartilham o mesmo barramento (equivalente a uma rede de barramento, que pode ser imaginada como conectada por um hub)

- Host G envia um quadro para Host A

- Tanto o host A quanto a interface do switch 1 podem receber

- Após a placa de rede do host A recebê-lo, de acordo com o endereço MAC de destino do quadro, ele sabe que o quadro foi enviado para si mesmo e aceita o quadro.

- Depois de receber o quadro, o switch 1 primeiro executa o trabalho de registro.

- Em seguida, o switch 1 encaminha o quadro. O endereço MAC do quadro é A. Encontre o endereço MAC A na tabela de comutação (lado esquerdo da figura).

- O número da interface com endereço MAC A é 1, mas o quadro entra no switch da interface 1. O switch não encaminhará o quadro da interface 1 porque é desnecessário, então ele descarta o quadro.

À medida que cada host na rede envia quadros, cada switch na rede pode aprender os endereços MAC de cada host e seus relacionamentos correspondentes com suas próprias interfaces.

Levando em consideração que pode haver momentos em que um host precise ser substituído na interface do switch, ou um host precise trocar seu adaptador de rede, isso requer a alteração dos itens na tabela de switching. Por isso, cada item da tabela de câmbio possui um determinado prazo de validade . Itens expirados são excluídos automaticamente .

Este método de autoaprendizagem dos switches Ethernet torna os switches Ethernet plug-and-play sem configuração manual, por isso é muito conveniente.

Resumir

Resumo das etapas para autoaprendizagem do switch e encaminhamento de quadros

3.10. Spanning Tree Protocol STP de switches Ethernet

Como melhorar a confiabilidade da Ethernet

- O padrão IEEE 802.1D especifica um Spanning Tree Protocol STP (Spanning Tree Protocol).

- O ponto principal é: a topologia real da rede não é alterada , mas certos links são logicamente cortados, de modo que o caminho de um host para todos os outros hosts é uma estrutura de árvore sem loop , eliminando assim o fenômeno do círculo.

3.11. LAN Virtual VLAN

Por que VLAN de LAN Virtual

tempestade de transmissão

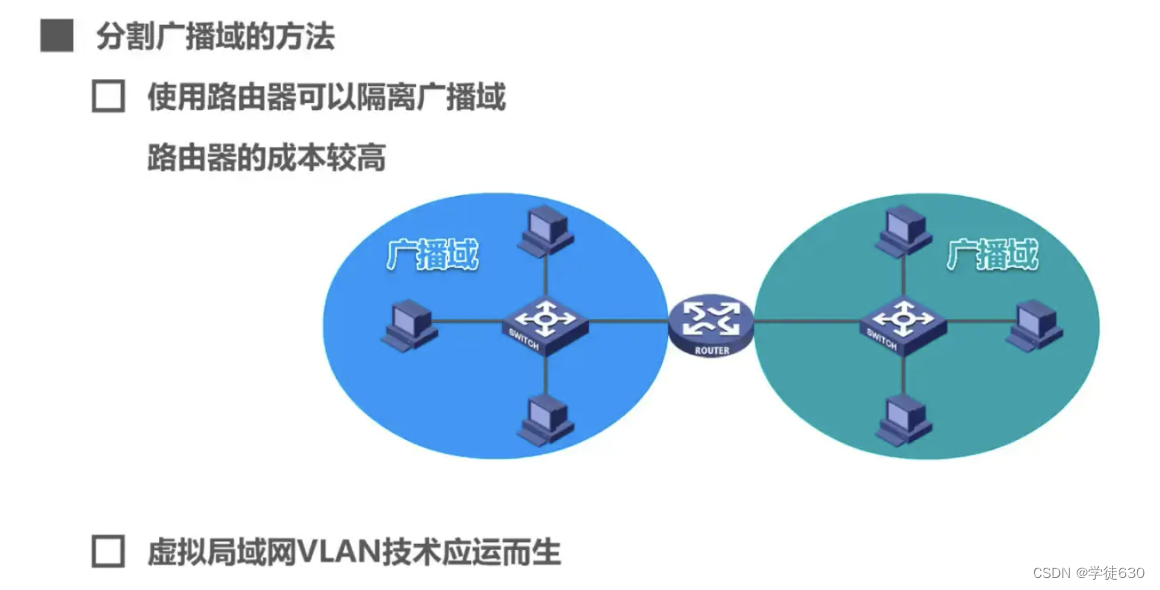

Como dividir domínios de transmissão

Para dividir o domínio de transmissão, surgiu a tecnologia LAN VLAN virtual.

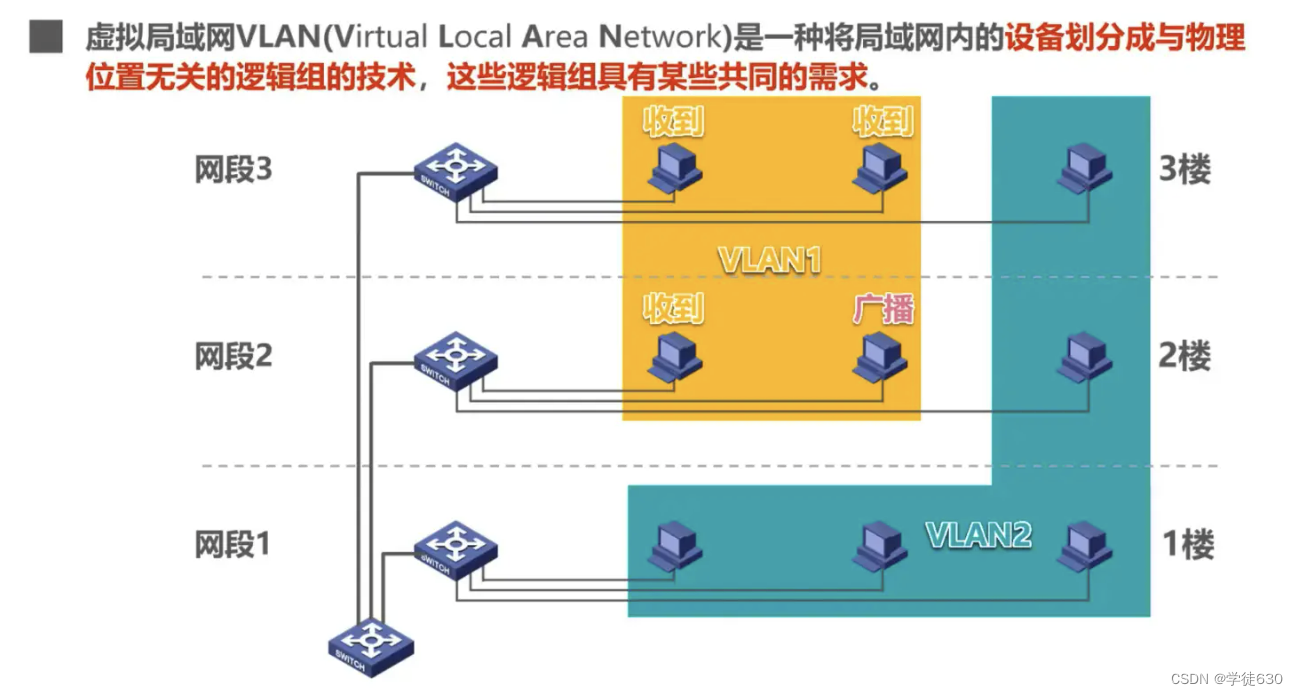

conceito

- Virtual LAN (Virtual LAN) pode ser facilmente implementada usando switches Ethernet.

- Definição IEEE 802.1Q de VLAN de LAN virtual : Uma VLAN de LAN virtual é um grupo lógico composto de alguns segmentos de LAN que não tem nada a ver com localização física , e esses segmentos de rede têm certos requisitos comuns. Cada quadro VLAN possui um identificador claro, indicando a qual VLAN pertence o computador que envia o quadro.

- A comunicação por difusão é possível dentro da mesma VLAN, mas a comunicação por difusão não é possível em VLANs diferentes.

- A LAN virtual é, na verdade, apenas um serviço fornecido pela LAN aos usuários, em vez de um novo tipo de LAN.

- Como uma LAN virtual é uma combinação lógica de usuários e recursos de rede, os dispositivos e recursos relacionados podem ser facilmente reagrupados conforme necessário, permitindo que os usuários acessem os recursos necessários a partir de diferentes servidores ou bancos de dados.

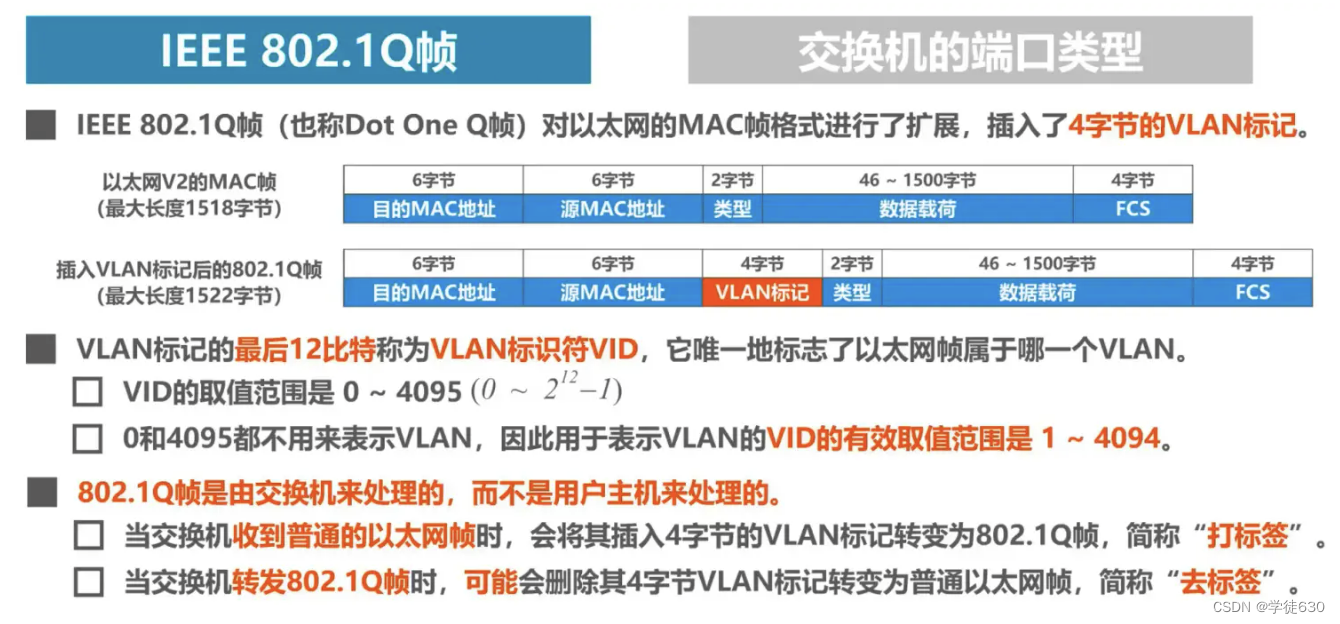

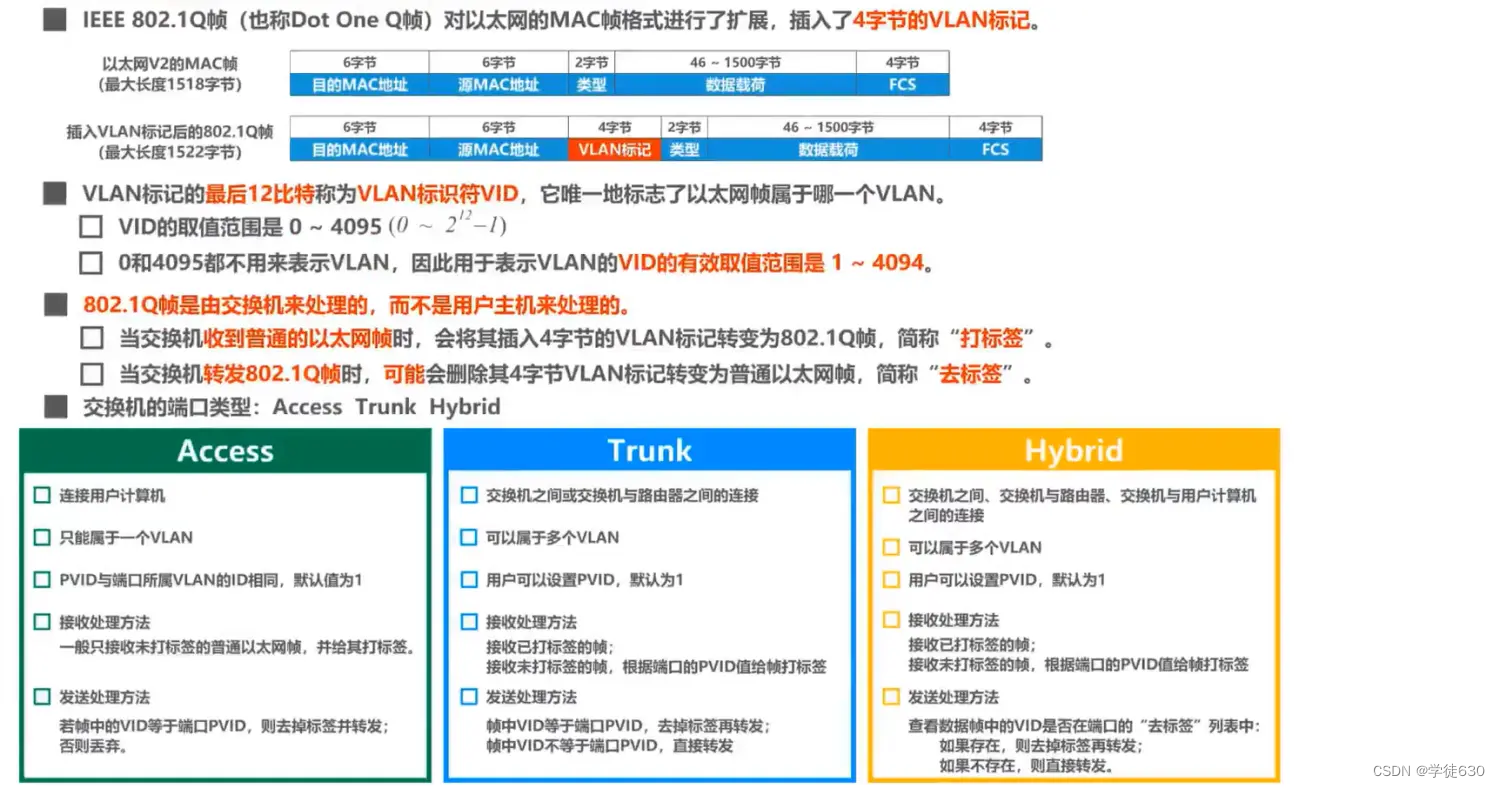

Mecanismo de implementação de LAN VLAN virtual

A tecnologia Virtual LAN VLAN é implementada no switch, e o switch precisa ser capaz de implementar as seguintes funções

-

Capacidade de lidar com quadros marcados com VLAN - quadros IEEE 802.1 Q

-

Cada porta do switch pode suportar diferentes tipos de portas, e portas de diferentes tipos de portas processam quadros de maneira diferente.

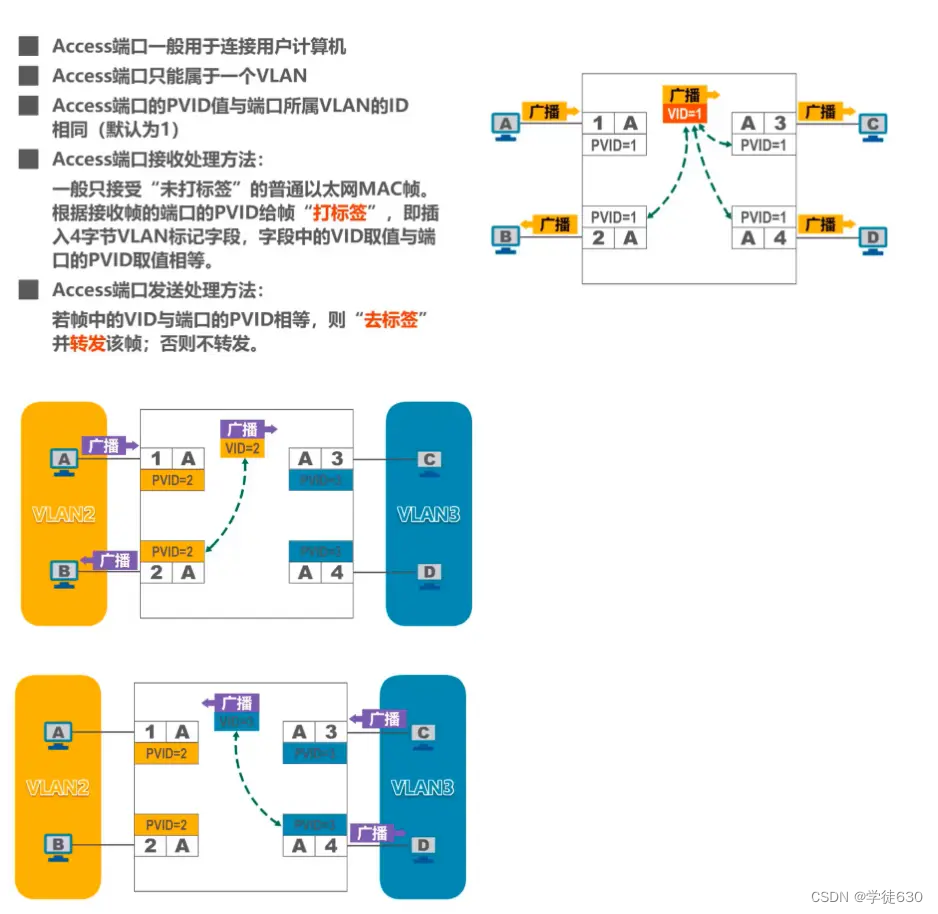

Porta de acesso

Interconexão entre o switch e o computador do usuário

A comunicação por difusão é possível dentro da mesma VLAN, mas a comunicação por difusão não é possível em VLANs diferentes.

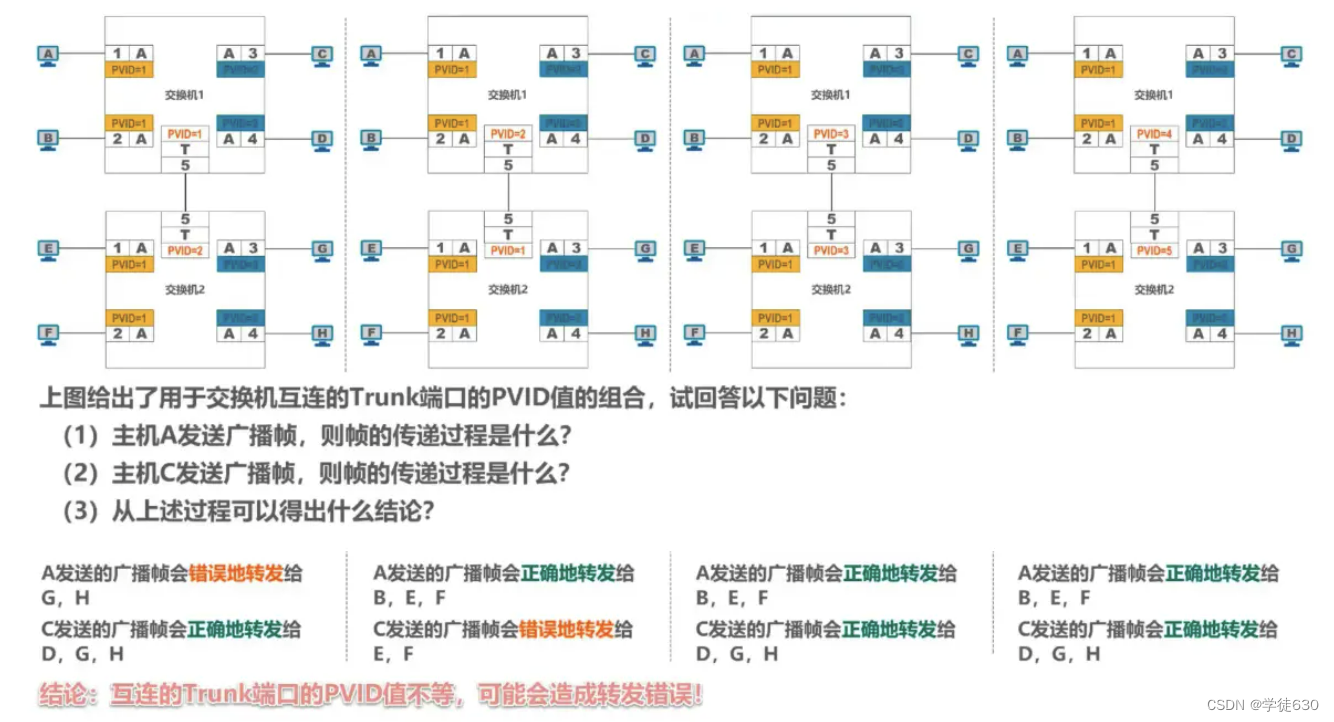

Porto de caminhão

Interconexões entre switches ou entre switches e roteadores

Pequenos exemplos

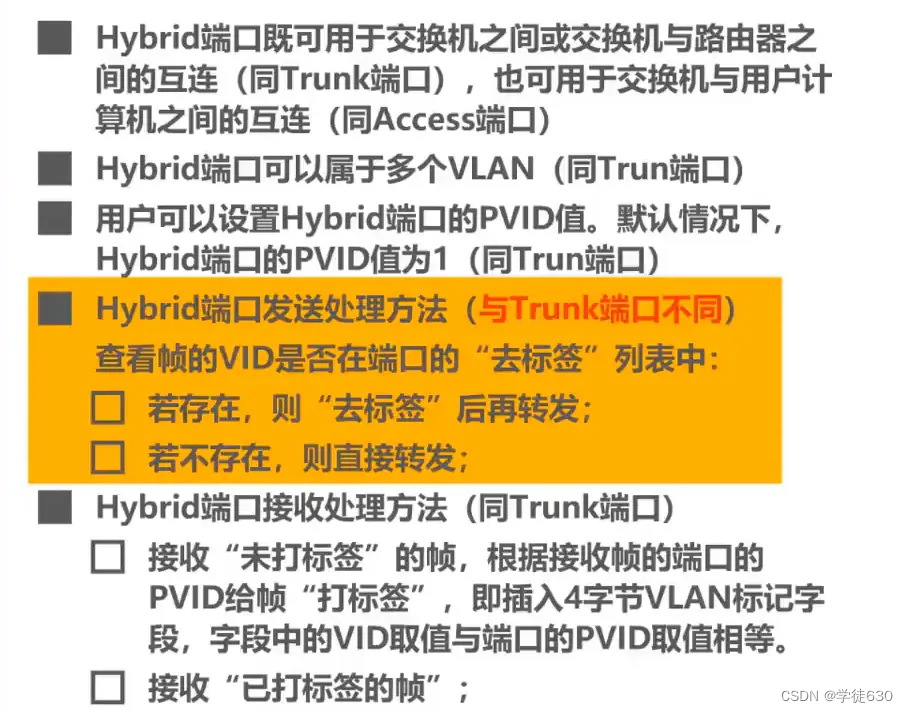

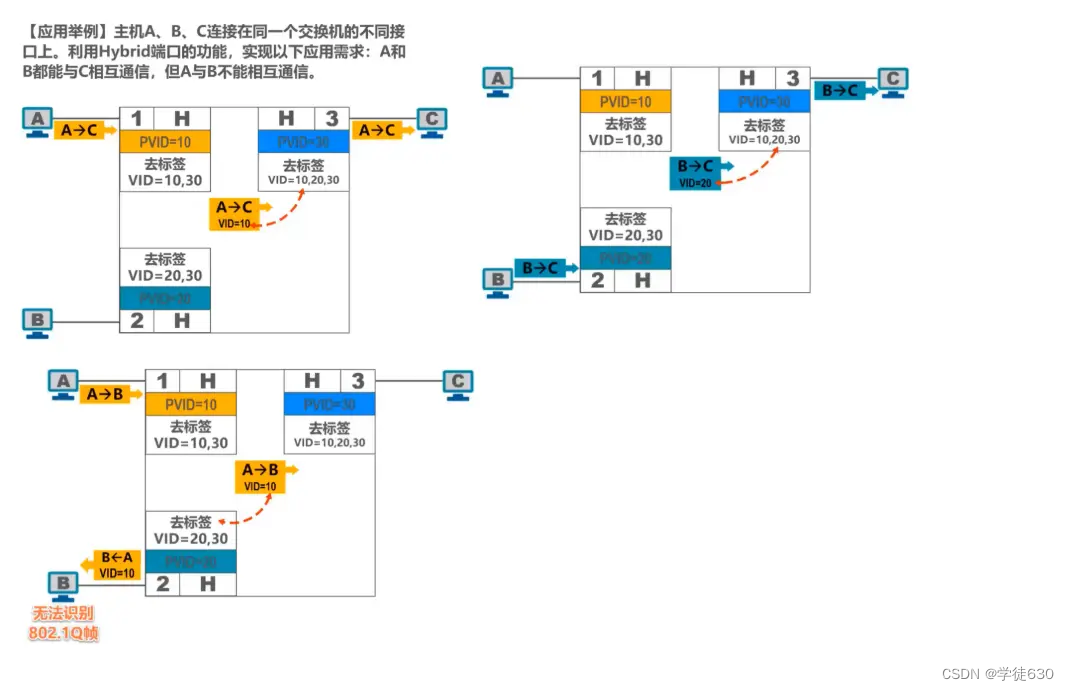

Tipos de portas híbridas privadas de switches Huawei

Resumir

Vantagens da LAN Virtual

A tecnologia Virtual LAN (VLAN) tem as seguintes vantagens principais:

- Performance melhorada

- Gestão simplificada

- custos reduzidos

- Segurança aprimorada