Clique para entrar no diretório de séries de artigos

现在的一切都是为将来的梦想编织翅膀,让梦想在现实中展翅高飞。

Now everything is for the future of dream weaving wings, let the dream fly in reality.

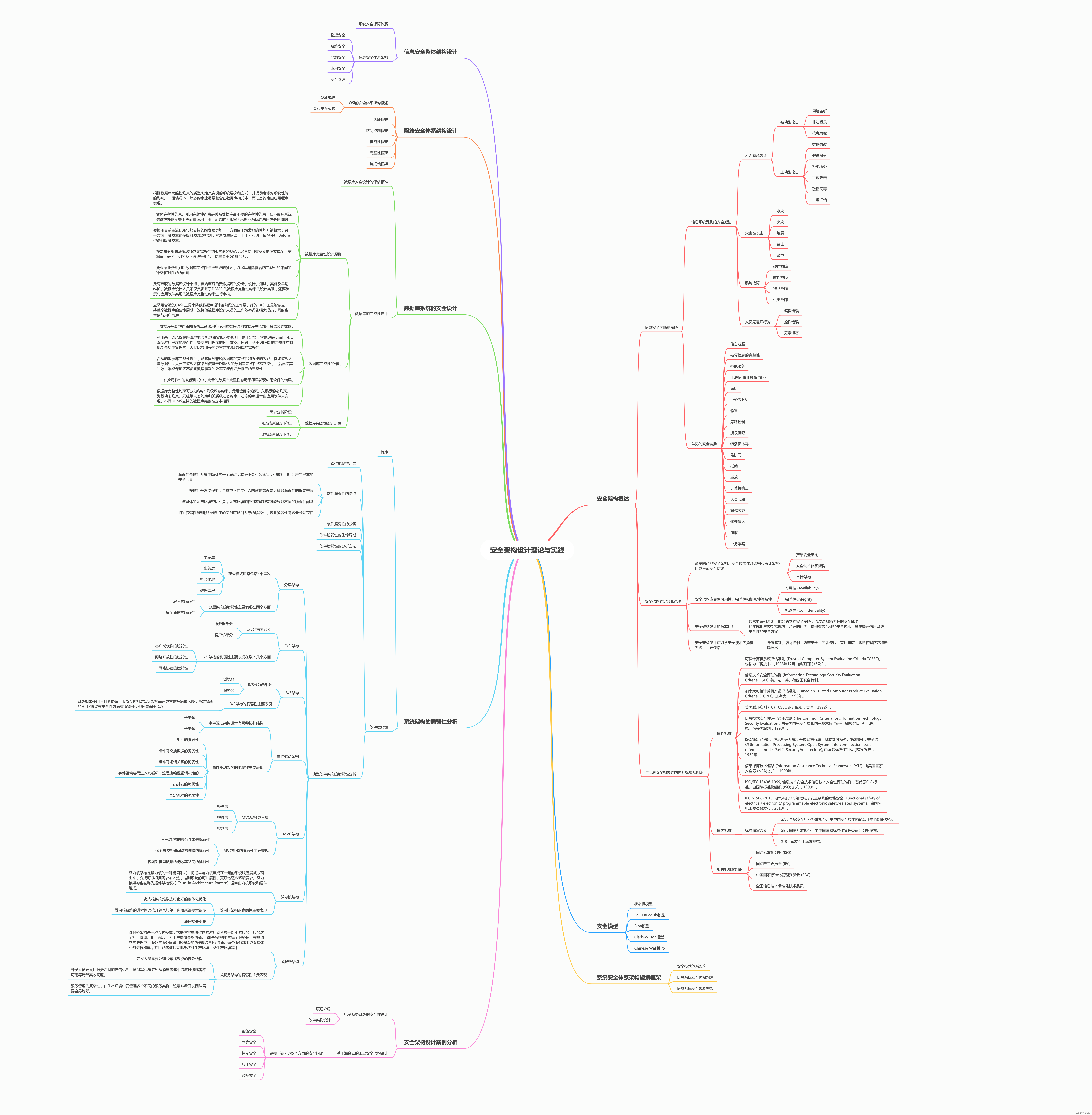

Habilidades avançadas em design de arquitetura de sistema · Teoria e prática de design de arquitetura de segurança

- 1. Ameaças à segurança da informação

- 2. Escopo da arquitetura do sistema de segurança

- 3. Normas e organizações nacionais e estrangeiras relacionadas à segurança da informação

- 4. Modelo de segurança

- 4. Projeto geral da arquitetura de segurança da informação (modelo WPDRRC)

- 5. Projeto de arquitetura de segurança de rede

- 6. Projeto de segurança do sistema de banco de dados

- 7. Análise de vulnerabilidade da arquitetura do sistema

- 8. Prática de design de arquitetura de segurança

1. Ameaças à segurança da informação

1.1 Fontes de ameaças à segurança do sistema de informação

As ameaças podem ter origem no ambiente físico, links de comunicação, sistemas de rede, sistemas operacionais, sistemas de aplicativos e sistemas de gerenciamento.

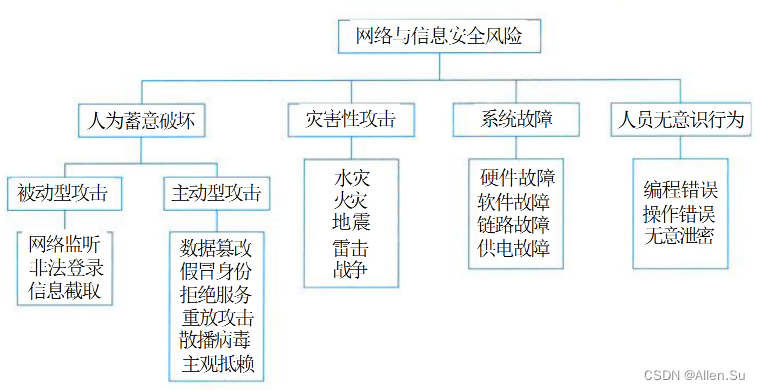

1.2 Categorias de risco de segurança de redes e informações

As categorias de risco de segurança de redes e informações podem ser divididas em destruição deliberada (ataques passivos, ataques ativos), ataques desastrosos, falhas de sistema e comportamentos inconscientes do pessoal.

Conforme mostrado na figura, as categorias de risco de segurança de redes e informações:

1.3 Ameaças comuns à segurança

As ameaças comuns à segurança incluem principalmente:

(1) Vazamento de informações : As informações são vazadas ou divulgadas a uma entidade não autorizada.

(2) Destruição da integridade das informações : Os dados são perdidos devido a adições, exclusões, modificações ou destruição não autorizadas.

(3) Negação de serviço : O acesso legal à informação ou outros recursos é bloqueado incondicionalmente.

(4) Uso ilegal (acesso não autorizado) : Um recurso é utilizado por uma pessoa não autorizada ou de forma não autorizada.

(5) Espionagem : Roubar recursos de informação e informações confidenciais no sistema usando vários meios legais ou ilegais possíveis. Por exemplo, monitorar os sinais transmitidos na linha de comunicação, ou utilizar o vazamento eletromagnético gerado pelo equipamento de comunicação durante sua operação para interceptar informações úteis.

(6) Análise do fluxo de negócios : Através do monitoramento de longo prazo do sistema, métodos de análise estatística são usados para estudar situações como frequência de comunicação, direção do fluxo de informações de comunicação e mudanças no volume total de comunicação, descobrindo assim informações e padrões valiosos.

(7) Representação : Ao enganar o sistema de comunicação (ou usuário), um usuário ilegal finge ser um usuário legítimo, ou um usuário com privilégios baixos finge ser um usuário com privilégios elevados. Os hackers usam principalmente a representação para atacar.

(8) Ignorar controle : Os invasores aproveitam falhas de segurança do sistema ou vulnerabilidades de segurança para obter direitos ou privilégios não autorizados. Por exemplo, os invasores usam vários métodos de ataque para descobrir alguns “recursos” do sistema que deveriam ser mantidos em segredo, mas são expostos. Usando esses “recursos”, os invasores podem contornar os defensores e penetrar no sistema.

(9) Violação de autorização : Alguém que está autorizado a usar um sistema ou recurso para uma determinada finalidade utiliza essa permissão para outros fins não autorizados, também chamado de “ataque interno”.

(10) Cavalo de Tróia : O software contém um segmento de programa indetectável ou inofensivo que, quando executado, destruirá a segurança do usuário. Esse tipo de aplicativo é chamado de Cavalo de Tróia.

(11) Alçapão : Uma "armadilha" é instalada em um determinado sistema ou em um determinado componente para permitir que as políticas de segurança sejam violadas quando dados de entrada específicos são fornecidos.

(12) Negação : É um ataque do usuário, por exemplo, negar uma mensagem que ele publicou, falsificar uma carta da outra parte, etc.

(13) Repetição : O backup legal interceptado de dados de comunicação é reenviado para fins ilegais.

(14) Vírus de computador : O chamado vírus de computador é um programa funcional que pode infectar e violar durante a operação do sistema de computador. Um vírus geralmente tem duas funções: uma função é “infectar” outros programas; a outra é causar danos ou a capacidade de implantar um ataque.

(15) Prevaricação pessoal : Uma pessoa autorizada vaza informações para uma pessoa não autorizada por dinheiro ou benefício, ou devido a descuido.

(16) Descarte de mídia : As informações são obtidas de discos descartados ou mídia de armazenamento impressa.

(17) Intrusão física : Os intrusos obtêm acesso ao sistema contornando os controles físicos.

(18) Roubo : Itens de segurança importantes, como fichas ou cartões de identidade, são roubados.

(19) Fraude comercial : um sistema ou componente de sistema falso engana usuários ou sistemas legítimos, fazendo-os fornecer voluntariamente informações confidenciais.

2. Escopo da arquitetura do sistema de segurança

2.1 Escopo da arquitetura de segurança

A arquitetura de segurança é uma subdivisão da arquitetura na direção da segurança.Por exemplo, as subdivisões incluem arquitetura de operação e manutenção, arquitetura de banco de dados, etc. Se a segurança estiver refletida no produto, então a arquitetura usual de segurança do produto, a arquitetura de tecnologia de segurança e a arquitetura de auditoria podem formar três linhas de defesa de segurança .

(1) Arquitetura de segurança do produto : os principais componentes que constroem os atributos de segurança e qualidade do produto e as relações entre eles. O objetivo da arquitetura de segurança de produtos é criar produtos autosseguros a partir da fonte, sem depender de sistemas de defesa externos.

(2 Arquitetura de tecnologia de segurança : Construa os principais componentes do sistema de tecnologia de segurança e as relações entre eles. A tarefa da arquitetura de tecnologia de segurança é construir uma infraestrutura geral de tecnologia de segurança, incluindo infraestrutura de segurança, ferramentas e tecnologias de segurança, componentes de segurança e Suporte sistemas, etc., para melhorar sistematicamente as capacidades de defesa de segurança de cada produto.

(3 Estrutura de auditoria : um departamento de auditoria independente ou as capacidades de descoberta de riscos que ele pode fornecer. O escopo da auditoria inclui principalmente todos os riscos, incluindo riscos de segurança.

2.2 Características da arquitetura de segurança

A arquitetura de segurança deve possuir características como disponibilidade, integridade e confidencialidade .

- Disponibilidade refere-se à prevenção da perda de dados e recursos do sistema;

- Integridade refere-se a evitar que dados e recursos do sistema sejam modificados sem autorização;

- Confidencialidade refere-se a impedir que dados e recursos do sistema sejam divulgados sem autorização.

2.3 Arquitetura de tecnologia de segurança

O projeto da arquitetura de segurança pode ser considerado do ponto de vista da tecnologia de segurança,

que inclui principalmente: autenticação de identidade, controle de acesso, segurança de conteúdo, recuperação de redundância, resposta de auditoria, prevenção de código malicioso e tecnologia de criptografia , etc.

3. Normas e organizações nacionais e estrangeiras relacionadas à segurança da informação

3.1 Normas estrangeiras

- (1) Os Critérios de Avaliação de Sistemas Computacionais Confiáveis (TCSEC), também conhecidos como “Livro Laranja”, foram publicados pelo Departamento de Defesa dos EUA em dezembro de 1985.

- (2) Critérios de Avaliação da Segurança das Tecnologias de Informação (ITSEC), elaborados conjuntamente pela Grã-Bretanha, França, Alemanha e Países Baixos.

- (3) Critérios canadenses de avaliação de produtos de computador confiáveis (CTCPEC), Canadá, 1993.

- (4) Código Federal dos Estados Unidos (FC), uma versão atualizada do TCSEC, Estados Unidos, 1992.

- (5) Os Critérios Comuns para Avaliação de Segurança de Tecnologia da Informação (Os Critérios Comuns para Avaliação de Segurança de Tecnologia da Informação), compilados em 1993 pela Agência de Segurança Nacional dos EUA e pelo Instituto Nacional de Padrões de Tecnologia em colaboração com Canadá, Reino Unido, França, Alemanha , Holanda e outros países.

- (6)ISO/IEC 7498-2, Sistemas de processamento de informação, interligação de sistemas abertos, modelo básico de referência. Parte 2: Arquitetura de Segurança (Sistema de Processamento de Informação; Intercomunicação de Sistemas Abertos; modelo de referência base; Parte 2: Arquitetura de Segurança), publicada pela International Organization for Standardization (ISO), 1989.

- (7) Quadro Técnico de Garantia de Informação (IATF), divulgado pela Agência de Segurança Nacional dos EUA (NSA) em 1999.

- (8)ISO/IEC 15408-1999, Critérios de Avaliação de Segurança de Tecnologia da Informação, Tecnologia de Segurança da Informação, substituindo o padrão CC original. Publicado pela Organização Internacional de Padronização (ISO), 1999.

- (9)IEC 61508-2010, Segurança funcional de sistemas elétricos/eletrónicos/eletrónicos programáveis relacionados com a segurança, publicada pela Comissão Eletrotécnica Internacional, 2010.

3.2 Padrões nacionais

1) Significado da abreviatura padrão

(1) GA: Especificação padrão da indústria de segurança nacional. É organizado e divulgado pelo Centro de Certificação de Prevenção de Tecnologia de Segurança da China.

(2)GB: Padrões e especificações nacionais, organizados e emitidos pelo Comitê Nacional de Administração de Padronização da China.

(3)GJB: Especificação do padrão militar nacional.

2) Principais normas técnicas

- (1) GB 15834-1995 Mecanismo de identificação de entidade de criptografia de dados de processamento de informações.

- (2) GA163-1997 Princípios para classificação de produtos especiais para segurança de sistemas de informação informática.

- (3) Critérios GB17859-1999 para Classificação dos Níveis de Proteção de Segurança de Sistemas de Informação de Computadores.

- (4) GB/T 9387.2-1995 Modelo de referência básica de interconexão de sistema aberto de sistema de processamento de informações Parte 2: Arquitetura de segurança.

- (5) GB/T 20269-2006 Requisitos de gerenciamento de segurança do sistema de informação de tecnologia de segurança da informação.

- (6) Requisitos técnicos básicos de segurança da rede de tecnologia de segurança da informação GB/T 20270-2006.

- (7)GB/T 20271-2006 Tecnologia de Segurança da Informação Requisitos Técnicos Gerais de Segurança para Sistemas de Informação.

- (8) GB/T20272-2006 Requisitos técnicos de segurança do sistema operacional de tecnologia de segurança da informação.

- (9) GB/T20273-2006 Requisitos técnicos de segurança do sistema de gerenciamento de banco de dados de tecnologia de segurança da informação.

- (10)GB/T 20274.1-2006 Estrutura de Avaliação de Garantia de Segurança de Sistemas de Informação de Tecnologia de Segurança da Informação.

- (11)GB/T 18231-2000 Segurança de baixo nível dos sistemas de informação.

- (12) GB/T 18237.1-2000 Interconexão geral de sistema aberto de tecnologia da informação de alto nível Parte 1: Visão geral, modelo e notação.

- (13) GB/T 18237.2-2000 Interconexão de sistema aberto de tecnologia da informação geral de alto nível parte 2: Definição de serviço de elemento de serviço de troca de segurança.

- (14)GB/T18336-2015 Critérios de avaliação da segurança da tecnologia da informação do sistema de informação.

- (15)GB/T 20438.1~7-2017 Segurança funcional de sistemas elétricos/eletrônicos/eletrônicos programáveis relacionados à segurança, emitida pelo Comitê Nacional de Administração de Padronização da China.

3.3 Organizações de normalização relevantes

- (1)Organização Internacional de Normalização (ISO)

- (2)Comissão Eletrotécnica Internacional (IEC)

- (3)Administração de Normalização da China (SAC)

- (4) Comitê Técnico Nacional de Padronização de Tecnologia da Informação

4. Modelo de segurança

3.1 Objetivos de segurança dos sistemas de informação

O objetivo de segurança dos sistemas de informação é controlar e gerenciar o acesso de sujeitos (incluindo usuários e processos) a objetos (incluindo dados e programas) .

Como objetivo de segurança do sistema de informação, é alcançar:

- proteger a disponibilidade dos sistemas de informação;

- Proteger a continuidade dos serviços do sistema de rede;

- Prevenir o acesso ilegal e não autorizado aos recursos;

- Prevenir ataques maliciosos e danos causados por intrusos;

- Proteger a confidencialidade e integridade das informações durante a transmissão online;

- Proteger contra vírus;

- Implementar gestão de segurança.

3.2 Modelo de segurança típico

3.2.1 Modelo de máquina de estado

O modelo de máquina de estado, um sistema de modelo de estado de segurança, sempre começa a partir de um estado seguro e mantém o estado seguro em todas as migrações, permitindo que apenas os sujeitos acessem recursos com segurança consistente com a política de segurança.

3.2.2 Modelo BLP

Modelo BLP (Modelo Bell-LaPadula). Este modelo planeja a confidencialidade dos dados, divide os níveis de segurança com base na confidencialidade e impõe o controle de acesso com base nos níveis de segurança.

3.2.2.1 Princípios básicos do modelo BLP:

(1) Quando um sujeito com nível de segurança “Confidencial” acessa um objeto com nível de segurança “Top Secret”, o sujeito pode escrever, mas não ler o objeto.

(2) Quando um sujeito com nível de segurança “Confidencial” acessa um objeto com nível de segurança “Confidencial”, o sujeito pode escrever e ler o objeto.

(3) Quando um sujeito cujo nível de segurança é “Confidencial” acessa um objeto cujo nível de segurança é “Secreto”, o sujeito pode ler, mas não escrever no objeto.

3.2.2.2 Regras de segurança do modelo BLP:

(1) Regra de segurança simples: Um sujeito com um nível de segurança baixo não pode ler um objeto com um nível de segurança alto (Sem leitura); (

2) Propriedade de segurança estrela: Um sujeito com um nível de segurança alto não pode ler Gravação de objeto de baixo nível (Sem gravação);

(3) Propriedade de segurança estrela forte: Não permite leitura e gravação em outro nível;

(4) Propriedade de segurança discricionária: Usar acesso Uma matriz de controle é usada para definir o controle de acesso livre. Seu controle de acesso está consubstanciado em aspectos relacionados ao conteúdo e ao contexto.

3.2.3 Modelo Biba

O modelo Biba não se preocupa com o nível de segurança da confidencialidade da informação, portanto o seu controle de acesso não é baseado no nível de segurança, mas sim no nível de integridade.

Os três objetivos da integridade:

(1) Proteger os dados contra modificações por usuários não autorizados ;

(2) Proteger os dados contra modificações não autorizadas por usuários autorizados (alterações não autorizadas) ;

(3) Manter a consistência interna e externa dos dados .

3.2.3.1 Princípios básicos do modelo Biba

(1) Quando um sujeito com um nível de integridade de "Média Integridade" acessa um objeto com uma integridade de "Alta Integridade", o sujeito pode ler, mas não escrever (Sem Escrever) o objeto, nem pode chamar nenhum dos objetos do sujeito. programas e serviços. ;

(2) Quando um sujeito com um nível de integridade de “Integridade Média” acessa um objeto com uma integridade de “Integridade Média”, o sujeito pode ler e escrever no objeto ;

(3) Quando um sujeito com nível de integridade “Média Integridade” acessa um objeto com integridade de “Baixa Integridade”, o sujeito pode escrever, mas não ler o objeto; (Sem leitura para baixo) ;

3.2.3.2 Regras de segurança do modelo Biba

O modelo Biba pode impedir que os dados fluam de um nível de integridade baixo para um nível de integridade alto . Suas regras de segurança são as seguintes:

(1) Regra de integridade em estrela (Axioma de integridade *): significa que um sujeito com baixo nível de integridade não pode gravar dados em um objeto com alto nível de integridade;

(2) Axioma Simples de Integridade: significa que um sujeito com alto nível de integridade não pode ler dados de um objeto com baixo nível de integridade;

(3) Regra de Propriedade de Invocação: Indica que um sujeito com baixo nível de integridade não pode chamar um programa ou serviço de um objeto com alto nível.

3.2.4 Modelo CWM

Modelo CWM (modelo Clark-Wilson). Integrar objetivos, estratégias e mecanismos de integridade, propondo o objetivo de separação de funções, aplicando o processo de verificação de integridade e realizando um mecanismo maduro de processamento de transações, que é frequentemente utilizado em sistemas bancários.

O modelo CWM possui as seguintes características:

(1) Contém três elementos: sujeito, programa e objeto. O sujeito só pode acessar o objeto através do programa.

(2) Princípio de separação de permissões, as funções podem ser divididas em vários assuntos para evitar modificações não autorizadas por usuários autorizados.

(3) Ter capacidades de auditoria.

3.2.5 Modelo da Muralha da China

O modelo da Muralha da China é um modelo de estratégia híbrida aplicado a sistemas de segurança multilaterais para prevenir potenciais conflitos em múltiplos domínios de segurança. Este modelo foi desenvolvido para bancos de investimento e é comumente utilizado na área financeira.

3.2.5.1 Princípio de funcionamento do modelo da Muralha da China

Selecione um domínio de segurança por meio do Controle de Acesso Discricionário (DAC) e conclua o controle de acesso dentro de um domínio de segurança específico por meio do Controle de Acesso Obrigatório (MAC).

3.2.5.2 Regras de segurança do modelo da Muralha da China

(1) Objetos dentro da parede podem ser lidos.

(2) Podem ser lidos objetos de diferentes grupos de conflito de interesses.

(3) Após acessar outros objetos da empresa e outros objetos de grupos de conflito de interesses, a escrita do sujeito no objeto é restrita.

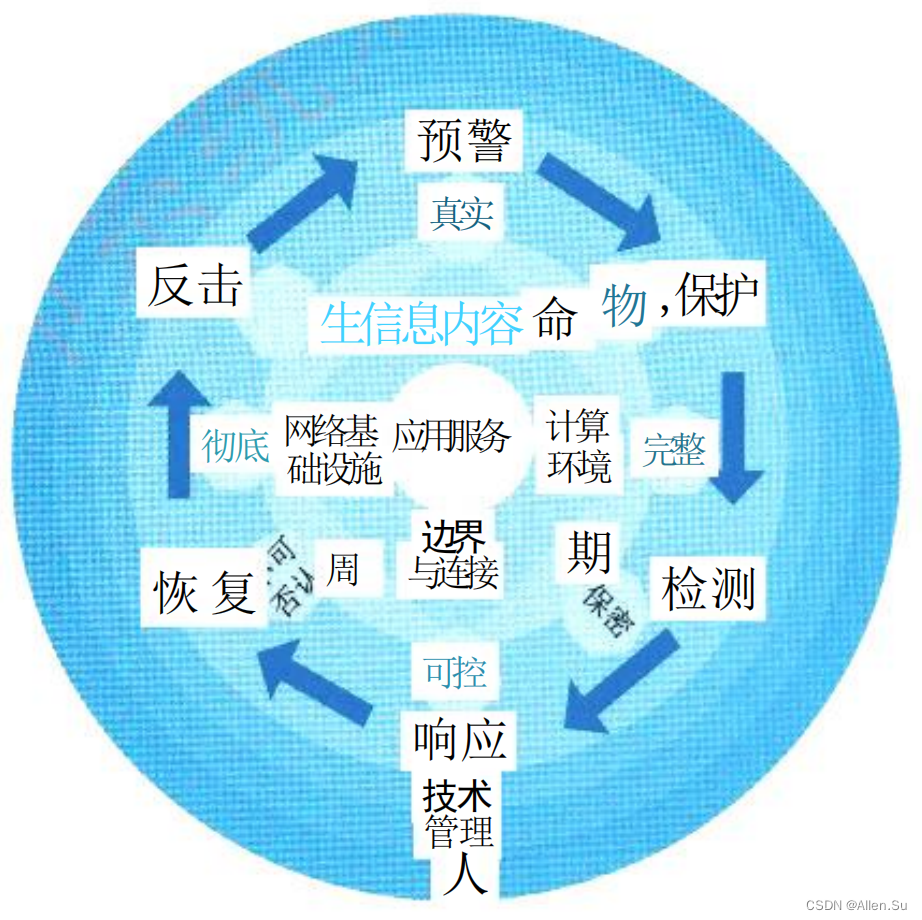

4. Projeto geral da arquitetura de segurança da informação (modelo WPDRRC)

4.1 Modelo de arquitetura de segurança da informação WPDRRC

O modelo de segurança da informação WPDRRC (Waring/Protect/Detect/React/Restore/Counterattack) é um modelo de construção de sistema de segurança de sistema de informação proposto pelo grupo de especialistas em segurança da informação "863" da China, adequado às condições nacionais da China. WPDRRC é baseado no modelo de sistema de segurança da informação PDRR (Proteger/Detectar/Reagir/Reagir/Restaurar) e adiciona funções de alerta antecipado e contra-ataque. Em resposta às questões de proteção de segurança de rede, os Estados Unidos propuseram vários modelos e arquiteturas de sistemas de segurança de rede, entre os quais os mais clássicos incluem o modelo PDRR e o modelo P2DR.

O modelo WPDRRC foi proposto pela China. No modelo PDRR , o conceito de segurança se expandiu da segurança da informação para a garantia da informação. A conotação de garantia da informação foi além da tradicional segurança e confidencialidade da informação. É Proteger, Detectar, Reagir e Restaurar. A combinação orgânica é chamada de PDRR. modelo . O modelo PDRR toma como base a proteção da segurança da informação e trata a proteção como um processo ativo. Métodos de detecção devem ser usados para descobrir vulnerabilidades de segurança e corrigi-las em tempo hábil. Medidas de resposta a emergências devem ser adotadas para lidar com diversas invasões. Após o sistema for invadido, devem ser tomadas as medidas correspondentes.Restaurar o sistema ao seu estado normal para que a segurança da informação possa ser totalmente garantida. Este modelo enfatiza os recursos de recuperação automática de falhas.

Conforme mostrado abaixo, o modelo WPDRRC é mostrado:

O modelo WPDRRC possui 6 links e 3 elementos principais .

Os seis links incluem: alerta precoce, proteção, detecção, resposta, recuperação e contra-ataque . Eles são altamente sequenciais e dinâmicos e podem refletir melhor as capacidades de alerta precoce, proteção, detecção e resposta do sistema de segurança do sistema de informação. Capacidade, resiliência e capacidade para revidar.

Os três elementos principais incluem: pessoas, estratégia e tecnologia . As pessoas são o núcleo, a estratégia é a ponte e a tecnologia é a garantia.É implementada em todos os aspectos dos seis elos do WPDRRC para transformar estratégias de alerta precoce de segurança em realidade de segurança.

Aqui, os 6 links são explicados da seguinte forma: Conteúdo de informações sobre saúde

● W : O alerta precoce refere-se principalmente ao uso da tecnologia de ataque simulado fornecida pelo sistema remoto de avaliação de segurança para verificar os elos fracos que existem no sistema e podem ser explorados, coletar e testar os riscos de segurança da rede e das informações e relatar em de forma intuitiva, fornecendo recomendações da solução, após análise, detalham as tendências de risco e os pontos de risco graves da rede, reduzindo efetivamente o risco geral da rede e protegendo os principais negócios e dados.

● P : A proteção geralmente utiliza tecnologias e métodos maduros de segurança da informação para alcançar a segurança da rede e da informação. Os conteúdos principais incluem mecanismo de criptografia, mecanismo de assinatura digital, mecanismo de controle de acesso, mecanismo de autenticação, ocultação de informações e tecnologia de firewall, etc.

● D : A detecção detecta e monitora redes e sistemas para descobrir novas ameaças e pontos fracos e aplicar políticas de segurança. Neste processo, tecnologias como detecção de intrusão e filtragem de código malicioso são usadas para formar um sistema de detecção dinâmico e um mecanismo de coordenação de relatórios de recompensas para melhorar a natureza da detecção em tempo real. O conteúdo principal inclui detecção de intrusão, detecção de vulnerabilidade do sistema, detecção de integridade de dados e detecção de ataque, etc.

● R : Resposta significa que após detectar vulnerabilidades e eventos de segurança, uma resposta correta deve ser dada em tempo hábil para ajustar o sistema a um estado seguro. Para este fim, são necessários sistemas correspondentes de alarme, rastreamento e processamento, incluindo capacidades de processamento como bloqueio, isolamento e relatórios. Os conteúdos principais incluem estratégias de emergência, mecanismos de emergência, meios de emergência, análise de processos de intrusão e avaliação do estado de segurança, etc.

● R : Recuperação O sistema de recuperação de desastres consiste em usar os meios técnicos necessários para restaurar o sistema ao normal no menor tempo possível após a rede, os dados e os serviços atuais serem atacados por hackers e danificados ou afetados. Os conteúdos principais incluem tolerância a falhas, redundância, backup, substituição, reparo e recuperação, etc.

● C : Contra-ataque refere-se ao uso de todos os meios de alta tecnologia possíveis para detectar e extrair pistas e evidências criminais de criminosos informáticos para formar fortes capacidades de coleta de evidências e meios legais de ataque.

4.2 Projeto de arquitetura de sistema de segurança da informação

Através de uma compreensão abrangente das aplicações de rede, o trabalho de design da arquitetura do sistema de segurança é realizado de acordo com os riscos de segurança, resultados da análise de requisitos, políticas de segurança e objetivos de segurança da rede . Especificamente no sistema de controle de segurança, podemos realizar trabalhos de análise e projeto a partir de cinco aspectos: segurança física, segurança de sistema, segurança de rede, segurança de aplicação e segurança de gerenciamento .

- Segurança física (pré-requisito) : incluindo segurança ambiental, segurança de equipamentos e segurança de mídia.

- Segurança do sistema (básica) : incluindo segurança da estrutura de rede, segurança do sistema operacional e segurança do sistema de aplicativos.

- Segurança de rede (chave) : incluindo controle de acesso, confidencialidade de comunicação, detecção de intrusão, verificação de segurança de rede e antivírus.

- Segurança de aplicativos : incluindo compartilhamento de recursos e armazenamento de informações.

- Gestão de segurança : incluindo um sistema de som, plataforma de gestão e conscientização sobre segurança do pessoal.

5. Projeto de arquitetura de segurança de rede

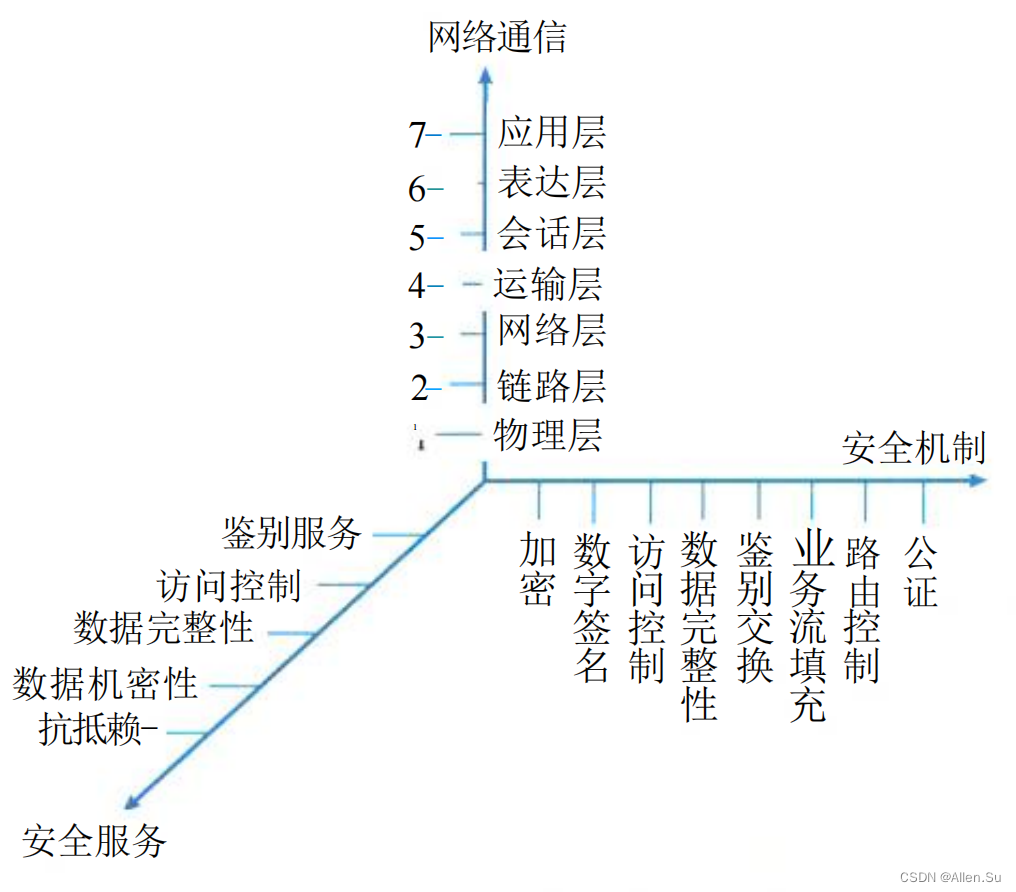

5.1 Arquitetura de segurança OSI

OSI define um protocolo de 7 camadas , no qual cada camada, exceto a camada 5 (camada de sessão), pode fornecer serviços de segurança correspondentes. Na verdade, os locais mais adequados para configurar serviços de segurança são na camada física, camada de rede, camada de transporte e camada de aplicação, mas não é adequado configurar serviços de segurança em outras camadas.

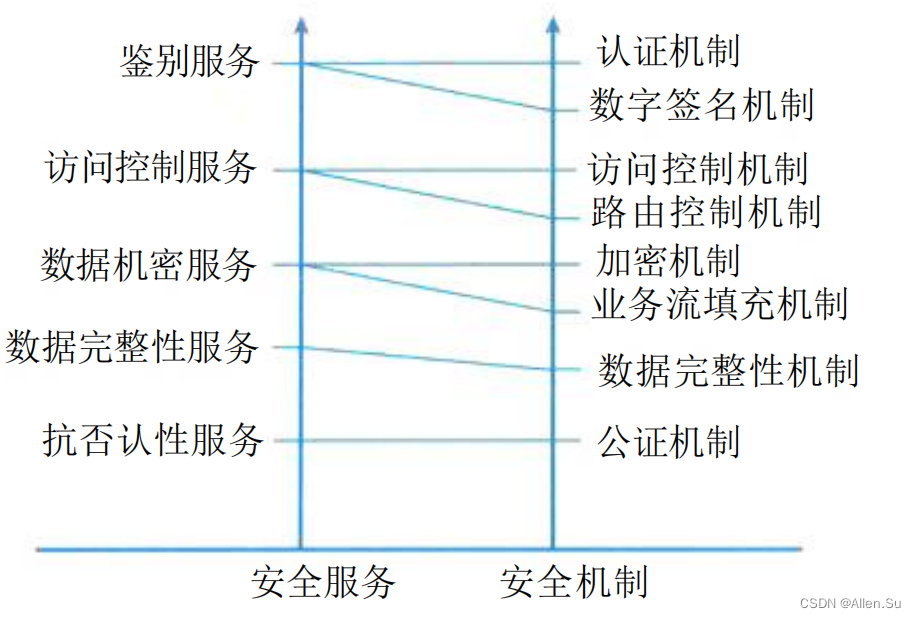

Os cinco tipos de serviços de segurança do sistema de segurança de interconexão de sistema aberto OSI incluem autenticação, controle de acesso, confidencialidade de dados, integridade de dados e não repúdio .

A seguir está um diagrama esquemático da arquitetura de segurança da informação:

A seguir está a relação correspondente entre serviços de segurança e mecanismos de segurança:

OSI define uma arquitetura de tecnologia de segurança multiponto em camadas , também conhecida como arquitetura de tecnologia de segurança de defesa profunda , que distribui recursos de defesa por todo o sistema de informação das três maneiras a seguir .

-

(1) Defesa técnica multiponto

Sob a premissa de que o oponente pode atacar um alvo de vários pontos interna ou externamente, a defesa técnica multiponto pode atingir o objetivo de resistir a todos os tipos de ataques, defendendo as seguintes áreas centrais de defesa múltipla.

A defesa é realizada através de rede e infraestrutura, defesa de limites (filtragem de tráfego, controle, detecção como antes), ambiente computacional, etc.

(1) Rede e infraestrutura . Para garantir a disponibilidade, as LANs e WANs precisam ser protegidas contra ataques como ataques de negação de serviço. Para garantir a confidencialidade e a integridade, as informações transmitidas através destas redes e as características do tráfego precisam ser protegidas contra divulgação não intencional.

(2) Limite . Para proteger contra ataques de rede ativos, o perímetro precisa fornecer defesas de perímetro mais fortes, como filtragem e controle de tráfego e detecção de invasões.

(3) Ambiente computacional . Para proteger contra ataques distribuídos internos e pouco espaçados, os hosts e as estações de trabalho precisam fornecer controles de acesso adequados. -

(2) Defesas técnicas em camadas.

Mesmo os melhores produtos de garantia de informação disponíveis têm pontos fracos. O resultado final será que o adversário encontrará uma vulnerabilidade explorável. Uma medida eficaz é usar múltiplos mecanismos de defesa entre o adversário e o alvo. Para reduzir a probabilidade e a acessibilidade de ataques bem-sucedidos destes ataques, cada mecanismo deve representar uma barreira única e incluir métodos de proteção e deteção. Por exemplo, o uso de firewalls aninhados junto com a detecção de intrusões nos limites externos e internos é um exemplo de defesa tecnológica em camadas.

Firewalls aninhados são usados nos limites externos e internos, juntamente com detecção de intrusões. -

(3) Infra-estrutura de apoio A infra-

estrutura de apoio é a infra-estrutura de apoio que constitui a base para o funcionamento dos mecanismos de garantia da informação em redes, fronteiras e ambientes informáticos, incluindo infra-estruturas de chave pública e infra-estruturas de detecção e resposta.

Defender o uso de infraestrutura de chave pública e infraestrutura de detecção e resposta.

(1) Infraestrutura de chave pública . Fornece uma federação comum para criar, distribuir e gerenciar com segurança certificados de chave pública e chaves simétricas tradicionais, permitindo que forneçam serviços seguros para redes, perímetros e ambientes de computação. Esses serviços fornecem verificação confiável da integridade de remetentes e destinatários e evitam divulgação não autorizada e alteração de informações. A infra-estrutura de chave pública deve suportar a interoperabilidade controlada e ser consistente com as políticas de segurança estabelecidas por cada comunidade de utilizadores.

(2) Infraestrutura de detecção e resposta . A infraestrutura de detecção e resposta detecta e responde rapidamente a invasões. Ele também fornece recursos de "resumo" que facilitam a visualização de um evento em conjunto com outros eventos relacionados. Além disso, permite que os analistas identifiquem potenciais padrões comportamentais ou tendências emergentes.

5.2 Estrutura de certificação

O objetivo básico da autenticação é evitar que outras entidades ocupem e operem de forma independente a identidade da entidade autenticada. A autenticação fornece garantia de que uma entidade reivindica sua identidade e é significativa apenas no contexto do relacionamento entre o sujeito e o verificador. A autenticação tem dois antecedentes de relacionamento importantes: primeiro, a entidade é representada pelo requerente e existe uma relação de comunicação específica entre o requerente e o verificador (como a identificação da entidade); segundo, a entidade fornece a fonte de itens de dados para o verificador .

Os métodos de identificação baseiam-se principalmente nos cinco métodos seguintes:

(1) Conhecido, como uma senha secreta.

(2) Possuído, como cartões IC, tokens, etc.

(3) Características que não mudam, como características biológicas.

(4) Confiar na autenticação estabelecida por terceiros confiáveis (recursão).

(5) Ambiente (como endereço de host, etc.).

O serviço de autenticação é dividido nas seguintes etapas : etapa de instalação, etapa de modificação das informações de identificação, etapa de distribuição, etapa de aquisição, etapa de transmissão, etapa de verificação, etapa de desativação, etapa de reativação e etapa de cancelamento de instalação.

5.3 Estrutura de controle de acesso

Quando o iniciador solicita acesso especial ao alvo, o Access Control Enforcement Facilities (AEF) notifica os Access Control Decision Facilities (ADF). O ADF pode usar informações de contexto (incluindo a localização do iniciador, tempo de acesso ou caminho de comunicação especial em uso ) e possivelmente informações de decisão de controle de acesso (Informações de Decisão de Controle de Acesso, ADI) retidas de decisões anteriores para tomar uma decisão de permitir ou negar a tentativa do iniciador de acessar o alvo.

5.4 Quadro de Confidencialidade

O objetivo dos serviços de integridade é garantir que as informações estejam disponíveis apenas para pessoas autorizadas.

Os mecanismos de confidencialidade incluem: fornecer confidencialidade através da negação de acesso e fornecer confidencialidade através de criptografia.

5.5 Estrutura de Integridade

O objetivo do serviço de integridade é prevenir ou detectar ameaças e proteger a integridade dos dados e atributos relacionados.

As categorias de serviços de integridade incluem: criação não autorizada de dados, criação de dados, exclusão de dados e reprodução de dados.

Existem dois tipos de mecanismos de integridade : bloqueio de acesso à mídia e detecção de modificações não autorizadas.

5.6 Estrutura de não repúdio

O objetivo dos serviços de não repúdio é fornecer provas de eventos ou ações específicas.

A etapa do serviço anti-repúdio é dividida em cinco etapas : geração de provas, transmissão de provas, armazenamento e recuperação, verificação de provas e resolução de disputas.

6. Projeto de segurança do sistema de banco de dados

6.1 Princípios de design de integridade de banco de dados

Ao implementar o design de integridade do banco de dados, você precisa compreender os seguintes princípios básicos:

(1) Determine o nível do sistema e o método de sua implementação com base no tipo de restrição de integridade do banco de dados e considere antecipadamente o impacto no desempenho do sistema. Em geral, as restrições estáticas devem ser incluídas no esquema do banco de dados tanto quanto possível, enquanto as restrições dinâmicas são implementadas pela aplicação.

(2) As restrições de integridade de entidade e as restrições de integridade de referência são as restrições de integridade mais importantes dos bancos de dados relacionais e devem ser aplicadas tanto quanto possível sem afetar o desempenho principal do sistema. Vale a pena gastar um certo tempo e espaço em troca da facilidade de uso do sistema.

(3) Use com cautela . A função de gatilho atualmente suportada pelo SGBD convencional é , por um lado, devido à grande sobrecarga de desempenho do gatilho, por outro lado, o disparo multinível do gatilho é difícil de controlar e propenso a erros. É melhor usar gatilhos em nível de instrução Before.

(4) No estágio de análise de requisitos , uma convenção de nomenclatura para restrições de integridade deve ser formulada e tentar usar combinações significativas de palavras em inglês, abreviações, nomes de tabelas, nomes de colunas e sublinhados para torná-los fáceis de reconhecer e lembrar, como CKC_EMP_REAL_INCOME_EMPLOYEE, PK_EMPLOYEE, CKT_EMPLOYEE. Se você usar ferramentas CASE, geralmente existem regras padrão, que podem ser modificadas e usadas com base nisso.

(5) A integridade do banco de dados deve ser cuidadosamente testada de acordo com as regras de negócios para eliminar conflitos entre as restrições implícitas de integridade e o impacto no desempenho o mais cedo possível .

(6) Deve haver uma equipe dedicada de design de banco de dados responsável pela análise, design, teste, implementação e manutenção antecipada do banco de dados do início ao fim . Os projetistas de banco de dados não são apenas responsáveis pelo projeto e implementação de restrições de integridade de banco de dados baseadas em SGBD, mas também por revisar as restrições de integridade de banco de dados implementadas por software aplicativo.

(7) Devem ser utilizadas ferramentas CASE adequadas para reduzir a carga de trabalho em cada fase da concepção da base de dados . Uma boa ferramenta CASE pode suportar todo o ciclo de vida do banco de dados, o que melhorará muito a eficiência do trabalho dos projetistas de banco de dados e facilitará a comunicação com os usuários .

6.2 O papel da integridade do banco de dados

A integridade do banco de dados é muito crítica para os sistemas aplicativos de banco de dados e seu papel se reflete principalmente nos seguintes aspectos.

(1) As restrições de integridade do banco de dados podem impedir que usuários legítimos adicionem dados semanticamente inconsistentes ao banco de dados ao usá-lo .

(2) Usar o mecanismo de controle de integridade baseado em SGBD para implementar regras de negócios é fácil de definir e entender e pode reduzir a complexidade do aplicativo e melhorar a eficiência operacional do aplicativo . Ao mesmo tempo, o mecanismo de controle de integridade baseado em SGBD é gerenciado centralmente, por isso é mais fácil alcançar a integridade do banco de dados do que dos aplicativos.

(3) Um projeto razoável de integridade do banco de dados pode levar em consideração tanto a integridade do banco de dados quanto o desempenho do sistema. Por exemplo, ao carregar uma grande quantidade de dados, desde que as restrições de integridade do banco de dados baseadas no SGBD sejam temporariamente invalidadas antes do carregamento e entrem em vigor novamente, isso pode garantir que a eficiência do carregamento de dados não seja afetada e a integridade do banco de dados pode ser garantido.

(4) No teste funcional de software aplicativo , a integridade perfeita do banco de dados ajuda a detectar erros de software aplicativo o mais cedo possível .

(5) As restrições de integridade do banco de dados podem ser divididas em seis categorias: restrições estáticas em nível de coluna, restrições estáticas em nível de tupla, restrições estáticas em nível de relacionamento, restrições dinâmicas em nível de coluna, restrições dinâmicas em nível de tupla e restrições dinâmicas em nível de relacionamento. As restrições dinâmicas são geralmente implementadas por software aplicativo. A integridade do banco de dados suportada por diferentes SGBDs é basicamente a mesma.

7. Análise de vulnerabilidade da arquitetura do sistema

7.1 Componentes de vulnerabilidade da arquitetura do sistema

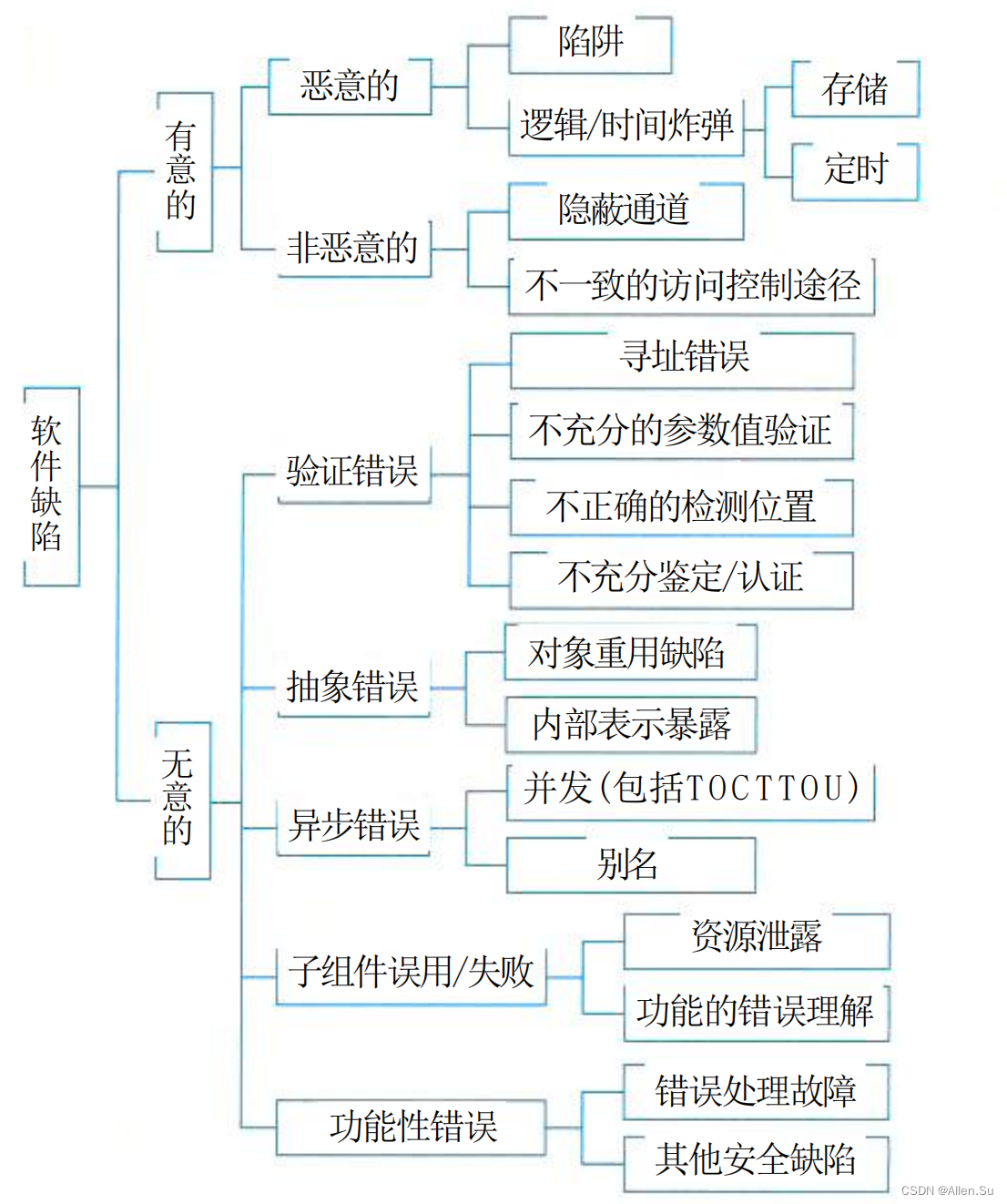

A vulnerabilidade da arquitetura do sistema inclui vulnerabilidade de equipamento físico, vulnerabilidade de software, vulnerabilidade de gerenciamento de pessoal, vulnerabilidade de regras e regulamentos, vulnerabilidade de política de segurança, etc.

A seguir, a taxonomia de defeitos de software da IBM:

7.2 Manifestações de vulnerabilidade de arquiteturas típicas

A vulnerabilidade da arquitetura de software geralmente está relacionada ao estilo e modelo da arquitetura de software. Arquiteturas de software com diferentes estilos e modelos têm manifestações e características de vulnerabilidade muito diferentes, e os fatores a serem considerados e as medidas a serem tomadas para resolver problemas de vulnerabilidade também são muito diferentes. .

7.2.1 Arquitetura em camadas

A arquitetura em camadas é amplamente utilizada no design de arquitetura de software de aplicativos corporativos.A maioria dos padrões de arquitetura em camadas geralmente inclui quatro camadas: camada de apresentação, camada de negócios, camada de persistência e camada de banco de dados. A arquitetura em camadas divide ortogonalmente o sistema de aplicação em várias camadas, cada camada resolve apenas parte do problema e fornece uma solução geral por meio da colaboração de cada camada. A nitidez da arquitetura em camadas

A fraqueza se manifesta principalmente em dois aspectos:

(1) Vulnerabilidade entre camadas . Uma vez que ocorre um erro em uma determinada camada subjacente, todo o programa não será capaz de funcionar normalmente, por exemplo, alguns estouros de dados, problemas de segurança com ponteiros nulos e objetos nulos podem ocorrer e resultados errôneos também podem ser obtidos.

(2) Vulnerabilidade da comunicação entre camadas . Isolar o sistema em múltiplas camadas relativamente independentes requer a introdução de mecanismos de comunicação entre camadas. Em sistemas projetados usando métodos orientados a objetos, geralmente há um grande número de objetos de granulação fina e um grande número de mensagens. Interação - invocação do membro do objeto métodos. As operações que eram originalmente "simples" agora precisam ser passadas camada por camada, o que inevitavelmente causará degradação do desempenho.

7.2.2 Arquitetura C/S

A arquitetura C/S é uma estrutura de cliente e servidor. O C/S é dividido em duas partes: a parte do servidor e a parte do cliente. A parte servidor são as informações e funções compartilhadas por múltiplos usuários, e executa serviços em segundo plano, como controlar as operações de bancos de dados compartilhados; a parte cliente é exclusiva dos usuários e é responsável por executar funções front-end e possui funções poderosas em termos de prompts de erro e ajuda on-line funcionam e podem alternar livremente entre sub-rotinas.

A vulnerabilidade da arquitetura C/S reflete-se principalmente nos seguintes aspectos:

(1) Vulnerabilidade do software cliente . Somente usuários que instalaram software cliente específico podem usar o sistema de arquitetura C/S. Só porque o software cliente está instalado no computador do usuário, o sistema enfrenta riscos de segurança de análise de programa e interceptação de dados.

(2) A vulnerabilidade da abertura da rede . Atualmente, muitos sistemas C/S tradicionais ainda adotam uma estrutura de duas camadas, o que significa que todos os clientes leem diretamente os dados no lado do servidor e incluem o nome de usuário, senha e outras informações fatais dos dados no lado do cliente. Isto trará problemas ao sistema e até riscos de segurança. Se tal sistema for colocado na Internet, o lado do servidor estará aberto a qualquer usuário na Internet.

(3) Vulnerabilidade dos protocolos de rede . C/S pode usar uma variedade de protocolos de rede ou customizar protocolos. Dessa perspectiva, a segurança da arquitetura C/S é garantida. No entanto, a arquitetura C/S não é conveniente para a comunicação com os usuários a qualquer momento (principalmente porque não é conveniente para o compartilhamento de pacotes de dados), e o software da arquitetura C/S tem desvantagens inerentes na proteção da segurança dos dados. Devido às características de distribuição de dados do software de arquitetura C/S, incêndios, roubos, terremotos, vírus, etc. que ocorrem no lado do cliente se tornarão terríveis assassinos de dados.

7.2.3 Arquitetura B/S

A arquitetura B/S é um modelo de estrutura de navegador/servidor. É um novo modelo de plataforma de sistema de informações de gerenciamento baseado em tecnologia Web. Ele usa um navegador geral para realizar funções poderosas que só poderiam ser alcançadas com software especial complexo. A vantagem da arquitetura B/S é que ela pode ser operada em qualquer lugar sem instalação de nenhum software especial. Desde que haja um computador com acesso à Internet, o cliente não tem manutenção; a expansão do sistema é muito fácil e os dados é armazenado centralmente no servidor de banco de dados, portanto não há inconsistência de dados.

A fragilidade da arquitetura B/S se manifesta principalmente em:

Se o sistema usar o protocolo HTTP, a arquitetura B/S é mais suscetível à intrusão de vírus do que a arquitetura C/S . Embora o protocolo HTTP mais recente tenha melhorado a segurança, ele ainda é mais fraco que o C/S.

7.2.4 Arquitetura orientada a eventos

A arquitetura orientada a eventos é uma arquitetura assíncrona distribuída popular. É um modelo de arquitetura heterogênea distribuída popular, adequado para projetos de alta escalabilidade. Possui alta flexibilidade. Consiste em processamento de eventos de recebimento assíncrono altamente desacoplado e de propósito único. Composto por componentes e eventos. manuseio. A arquitetura orientada a eventos geralmente possui duas topologias:estrutura Mediadora e estrutura Broker.A estrutura Mediadora é geralmente adequada para situações em que várias etapas de um evento precisam ser direcionadas e coordenadas por meio de uma função intermediária, enquanto a estrutura Broker é adequada para situações em que o evento é um relacionamento em cadeia e não requer situação de caráter intermediário.

As vulnerabilidades da arquitetura orientada a eventos se manifestam principalmente em:

(1) Vulnerabilidade dos componentes . Os componentes enfraquecem sua capacidade de controlar o sistema. Quando um componente aciona um evento, ele não consegue determinar outros componentes que respondem ao evento e a ordem de execução de cada componente.

(2) A vulnerabilidade dos dados trocados entre componentes . Os componentes não podem resolver bem o problema da troca de dados. Quando um evento é acionado, um componente pode precisar passar parâmetros para outro componente. Quando a quantidade de dados é grande, como passá-los efetivamente é um problema de vulnerabilidade.

(3) A fragilidade da relação lógica entre os componentes . A arquitetura de eventos torna o relacionamento lógico entre os componentes do sistema mais complexo.

(4) Acionado por eventos pode facilmente entrar em um loop infinito , que é determinado pela lógica de programação.

(5) Vulnerabilidade de alta simultaneidade . Embora orientado a eventos possa utilizar efetivamente os recursos da CPU, existem problemas de resposta do sistema causados pelo processamento de eventos de alta simultaneidade.Além disso, a alta simultaneidade pode facilmente levar a dados incorretos do sistema, perda de dados, etc.

(6) A fragilidade dos processos fixos . Como o processo de resposta orientado a eventos é basicamente fixo, se não for operado corretamente, pode facilmente causar problemas de segurança.

7.2.5 Arquitetura MVC

Arquitetura MVC é a abreviatura de Model, View e Controller. Ela separa os processos de entrada, processamento e saída de uma aplicação de acordo com Model, View e Controller. Ou seja, a aplicação pode ser dividida em três camadas: camada de modelo, camada de visualização e camada de controle.

A fragilidade da arquitetura MVC se manifesta principalmente em:

(1) A complexidade da arquitetura MVC traz vulnerabilidade . A arquitetura MVC aumenta a complexidade da estrutura e implementação do sistema. Por exemplo, se uma interface simples seguir estritamente o método MVC e separar o modelo, a visualização e o controlador, aumentará a complexidade da estrutura, poderá produzir muitas operações de atualização e reduzir a eficiência operacional.

(2) A fragilidade da conexão estreita entre a visualização e o controlador . A visão e o controlador são componentes separados, mas intimamente relacionados. Sem a existência do controlador, a aplicação da visão é muito limitada. Vice-versa, evitando assim a sua reutilização independente.

(3) A vulnerabilidade das visualizações ao acesso ineficiente aos dados do modelo . Dependendo da interface de operação do modelo, a visualização pode precisar ser chamada diversas vezes para obter dados de exibição suficientes. O acesso desnecessariamente frequente a dados inalterados também prejudicará o desempenho operacional. Pode-se dizer que a vulnerabilidade da arquitetura MVC se reflete principalmente na falta de métodos de verificação de segurança para os chamadores e na segurança insuficiente da transmissão de dados.Essas deficiências são também as principais razões pelas quais o MVC é relativamente vulnerável e sujeito a ataques.

7.2.6 Estrutura do micronúcleo

A arquitetura microkernel refere-se a uma forma simplificada do kernel, que separa a camada de serviço do sistema que geralmente é integrada ao kernel e a torna opcional de acordo com as necessidades para alcançar a escalabilidade do sistema e melhor adaptação aos requisitos ambientais. A arquitetura microkernel também é chamada de Padrão de Arquitetura de Plug-in e geralmente consiste em um sistema de kernel e plug-ins.

As vulnerabilidades da arquitetura microkernel refletem-se principalmente em:

(1) A arquitetura microkernel é difícil de realizar uma boa otimização geral . Como o estado central do sistema microkernel implementa apenas as operações mais básicas do sistema, a operação independente de programas externos fora do kernel torna difícil para o sistema realizar uma boa otimização geral.

(2) A sobrecarga de comunicação entre processos de um sistema microkernel também é muito maior do que a de um sistema de kernel único . No geral, nas atuais condições de hardware, a perda de eficiência do micronúcleo é menor que o seu ganho em estrutura.

(3) A taxa de perda de comunicação é alta. O microkernel divide o sistema em pequenos blocos funcionais , reduzindo assim a dificuldade de projeto e facilitando a manutenção e modificação do sistema.No entanto, a perda de eficiência causada pela comunicação é um problema.

7.2.6 Arquitetura de microsserviços

A arquitetura de microsserviços é um padrão arquitetônico que defende a divisão de aplicativos de arquitetura monolítica em um conjunto de pequenos serviços.Os serviços coordenam e cooperam entre si para fornecer valor final aos usuários. Cada serviço na arquitetura de microsserviços é executado em seu próprio processo independente, e os serviços usam mecanismos de comunicação leves para se comunicarem entre si. Cada serviço é construído em torno de um negócio específico e pode ser implantado de forma independente em ambientes de produção, ambientes semelhantes a produção, etc.

A fragilidade da arquitetura de microsserviços se manifesta principalmente em:

(1) Os desenvolvedores precisam lidar com a estrutura complexa dos sistemas distribuídos.

(2) Os desenvolvedores devem projetar o mecanismo de comunicação entre serviços e escrever código para lidar com problemas práticos locais, como entrega lenta ou indisponível de mensagens.

(3) A complexidade do gerenciamento de serviços: Múltiplas instâncias de serviços diferentes devem ser gerenciadas em um ambiente de produção, o que significa que a equipe de desenvolvimento precisa de coordenação geral.

8. Prática de design de arquitetura de segurança

8.1 Projeto de segurança de sistemas de comércio eletrônico

Um sistema específico de comércio eletrônico, o RADIUS de alto desempenho, é usado para ilustrar os princípios básicos e métodos de design do projeto de segurança de sistemas de comércio eletrônico.

Introdução aos princípios de design de segurança de sistemas de comércio eletrônico:

Autenticação, Autorização e Contabilidade (AAA) é um programa cliente executado no servidor de acesso à rede de banda larga. AAA fornece uma estrutura consistente para configurar as três funções de segurança: autenticação, autorização e auditoria. Na verdade, é um gerenciamento de segurança de rede. Segurança de rede aqui se refere principalmente ao controle de acesso, incluindo quais usuários podem acessar o servidor de rede? Como contabilizar os usuários que usam recursos de rede? A seguir, apresentamos brevemente as funções de verificação, autorização e contabilidade.

(1) Autenticação: Verifique se o usuário pode obter direitos de acesso. As informações de autenticação incluem nome de usuário, senha do usuário e resultado da autenticação.

(2) Autorização: Quais serviços um usuário autorizado pode usar. A autorização inclui o tipo de serviço e informações relacionadas ao serviço.

(3) Auditoria (Contabilidade): Registra o uso de recursos de rede pelo usuário, endereço IP do usuário, máscara de endereço MAC, etc.

Serviço de usuário de discagem de autenticação remota (RADIUS)

RADIUS é o protocolo de autenticação, autorização e auditoria de alta segurança mais amplamente utilizado (Autenticação, Autorização, Contabilidade, AAA). Possui alto desempenho e alta escalabilidade e pode ser implementado com uma variedade de protocolos .

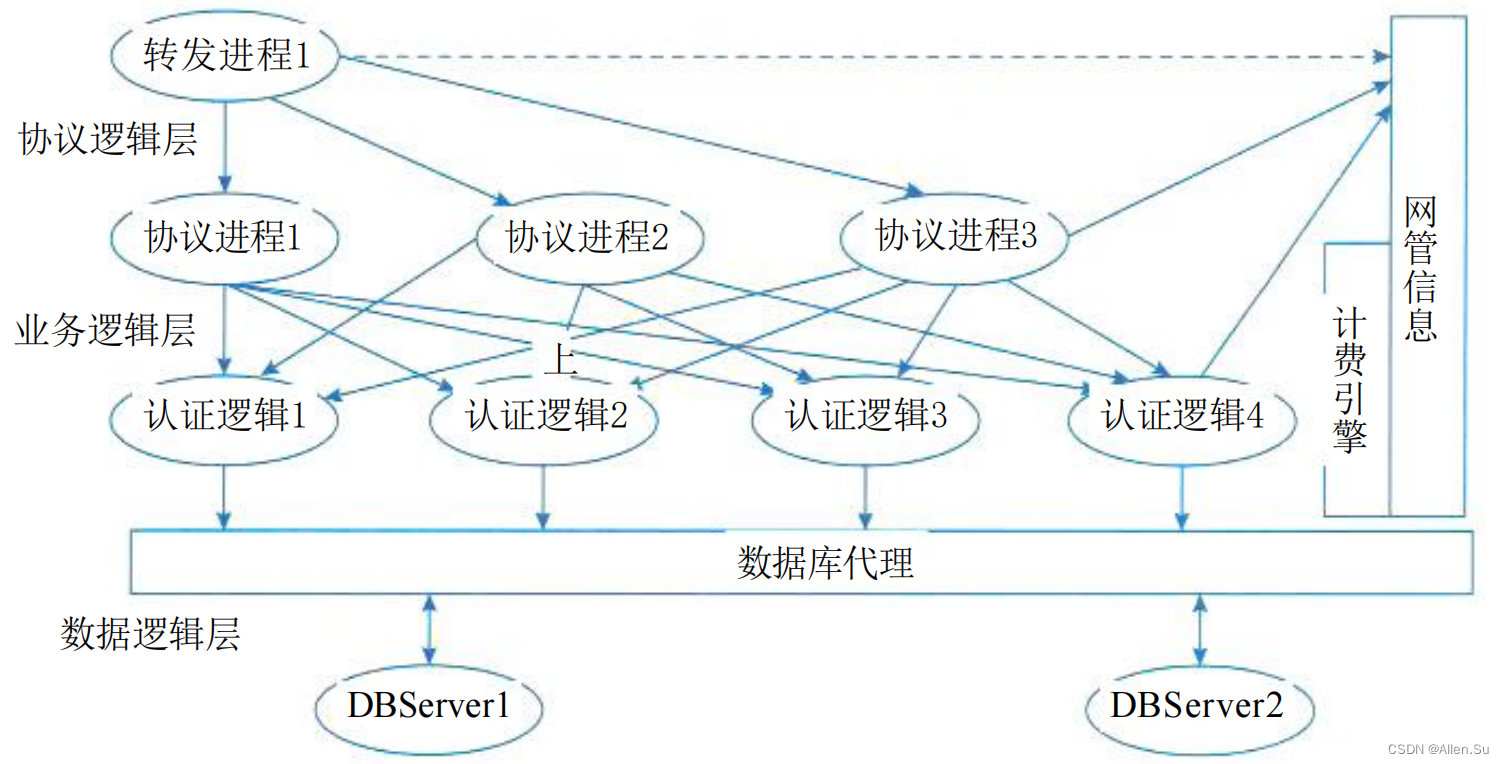

O RADIUS geralmente consiste em três camadas: camada lógica de protocolo, camada lógica de negócios e camada lógica de dados .

(1) Camada lógica de protocolo : desempenha uma função de distribuição e processamento, equivalente a um mecanismo de encaminhamento.

(2) Camada de lógica de negócios : Realiza a comunicação entre três tipos de negócios, nomeadamente autenticação, autorização e auditoria, e seus processos de serviço.

(3) Camada lógica de dados : implemente um pool unificado de agentes de acesso a dados, reduza a dependência do banco de dados, reduza a pressão do banco de dados e melhore a adaptabilidade dos dados do sistema.

Conforme mostrado na figura, a lógica central da arquitetura de software RADIUS:

8.2 Projeto de arquitetura de segurança industrial baseada em nuvem híbrida

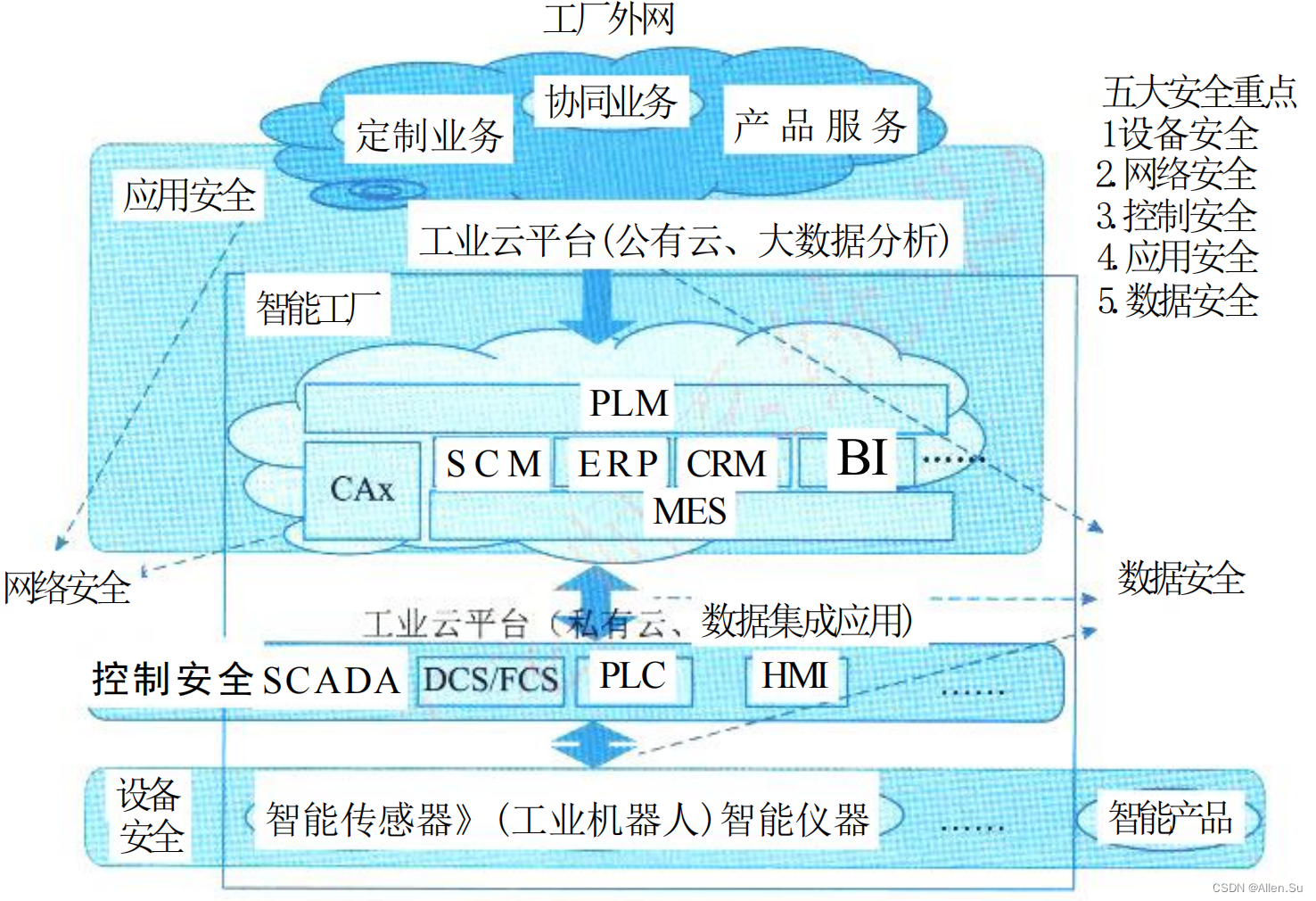

A nuvem híbrida combina nuvens públicas e privadas . No sistema de gerenciamento de produção de segurança industrial baseado em nuvem híbrida, o design do produto, o compartilhamento de dados e a integração da produção dentro da fábrica são implementados usando nuvens privadas. A nuvem pública é utilizada para gestão de negócios, coordenação e análise estatística entre a sede da empresa e as fábricas inteligentes. Toda a arquitetura do sistema de gerenciamento de produção adota uma arquitetura hierárquica, que é dividida em camada de equipamento, camada de controle, camada de design/gerenciamento e camada de aplicação .

Conforme mostrado na figura, a arquitetura segura do sistema de gerenciamento de produção baseada em nuvem híbrida:

(1) Camada de equipamento : inclui equipamentos de produção de fábrica inteligente, incluindo sensores inteligentes, instrumentos inteligentes, robôs industriais e outros equipamentos de produção.

(2) Camada de controle : incluindo sistemas de controle automático para controle inteligente de equipamentos, incluindo sistemas de controle e aquisição de supervisão (SCADA), sistemas de controle distribuído (FCS), controladores programáveis (PLC), interfaces homem-máquina (HMI) e outros on- programa de controle do local.

(3) Design/Gerenciamento : Incluindo a coleção de todos os sistemas e funções relacionados ao desenvolvimento de controle, controle de negócios e gerenciamento de dados da fábrica inteligente, realizando integração e aplicação de dados.

(4) Camada de aplicação : Processamento de informações na plataforma de nuvem, incluindo processamento e gerenciamento de dados, e a combinação de dados e aplicações industriais, como negócios personalizados, negócios colaborativos e serviços de produtos.

Ao projetar um sistema de gestão de produção de segurança industrial baseado em nuvem híbrida, as questões de segurança que precisam ser consideradas são:

- Segurança do dispositivo

- cíber segurança

- Controle de segurança

- Segurança de aplicativos

- Segurança de dados