A promulgação e implementação de leis e regulamentos como a "Lei de Segurança de Dados" e a "Lei de Proteção de Informações Pessoais" aderem ao princípio de igual ênfase na segurança e no desenvolvimento, respondem ativamente a riscos e desafios de segurança complexos e graves e aceleram o construção de um sistema de segurança de dados, que se tornou uma questão importante nas indústrias de telecomunicações e Internet.

“Desenvolvimento de segurança, padrões em primeiro lugar”, o trabalho de padronização é uma base importante para garantir a segurança dos dados.

Recentemente, cinco padrões de segurança de dados para os setores de telecomunicações e Internet elaborados pela Associação de Padrões de Comunicações da China e pela Meichuang Technology participaram foram oficialmente implementados em 1º de agosto.

-

"Requisitos técnicos e métodos de teste para classificação e classificação de redes de telecomunicações e dados de Internet"

-

"Requisitos Técnicos e Métodos de Teste para Dessensibilização de Dados em Redes de Telecomunicações e Internet"

-

"Requisitos técnicos e métodos de teste para monitoramento de comportamento anormal de redes de telecomunicações e dados de Internet"

-

"Requisitos técnicos e métodos de teste para auditoria de redes de telecomunicações e bancos de dados da Internet"

-

"Requisitos técnicos e métodos de teste para segurança de dados de redes de telecomunicações e interfaces de programação de aplicativos de Internet"

Hoje, Semana Nacional de Conscientização sobre Segurança Cibernética - Dia das Telecomunicações de 2023, este artigo irá interpretar e compartilhar os principais conteúdos de 5 padrões de segurança de dados da indústria de telecomunicações e Internet.

"Requisitos técnicos e métodos de teste para classificação e classificação de redes de telecomunicações e dados de Internet"

O documento estipula os requisitos relevantes e os correspondentes métodos de teste para as tecnologias exigidas no processo de classificação e classificação de redes de telecomunicações e dados de Internet.

O documento é adequado para a concepção, desenvolvimento, teste e avaliação de ferramentas ou produtos técnicos relevantes por empresas, organizações ou instituições no processo de implementação de classificação e classificação de dados.

● Classificação de dados e tecnologia de classificação

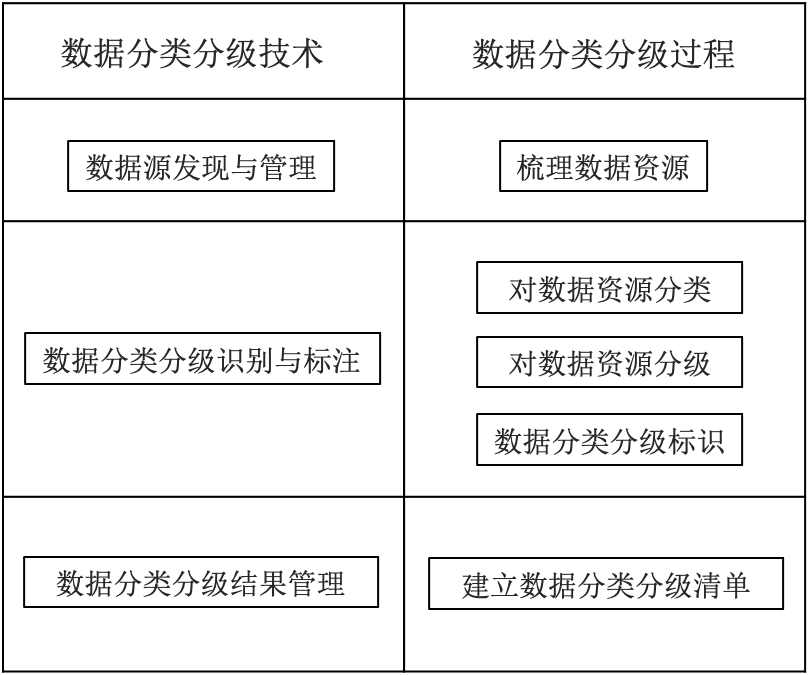

De acordo com o processo de classificação e classificação de dados de telecomunicações e Internet no "YD/T3813-2020 Basic Telecom Enterprise Data Classification and Grading Method", o documento divide a classificação e classificação de dados de telecomunicações e Internet em três aspectos: classificação de recursos de dados, classificação de dados , classificação, identificação e anotação, classificação de dados e gerenciamento de resultados de classificação. A correspondência entre cada módulo e o processo de trabalho de classificação e classificação é a seguinte:

Correspondência entre tecnologia de classificação e classificação de dados e processo de classificação e classificação de dados

● Requisitos técnicos para classificação e classificação de dados

◼︎Classificação da fonte de dados

| Descoberta de fonte de dados de detecção ativa |

Deve suportar o envio de mensagens de detecção para um determinado endereço IP/segmento de endereço e uma determinada porta/intervalo de portas; deve suportar bancos de dados relacionais, bancos de dados não relacionais, descoberta de fontes de dados usando armazenamento de arquivos e protocolos de compartilhamento; deve suportar acionamento automático periódico, acionador de evento , gatilho manual ou outro método de inicialização. |

| Descoberta de fonte de dados de monitoramento passivo |

Deve apoiar o monitoramento e análise do tráfego da rede onde a fonte de dados está localizada; deve apoiar a descoberta de bancos de dados relacionais, bancos de dados não relacionais, fontes de dados construídas usando armazenamento de arquivos, protocolos de compartilhamento e fontes de dados dinâmicas. |

| Gerenciamento de informações de fontes de dados |

Deve suportar entrada manual ou importação em lote de informações de fontes de dados; deve suportar a edição e exclusão de informações de fontes de dados; deve suportar a exibição de resultados de classificação de fontes de dados e o formato de exibição deve ser uma lista ou ícone. |

◼︎Classificação , classificação, identificação e anotação de dados

| Formulação de modelo de classificação e mapeamento de classificação |

Os modelos de mapeamento de classificação e classificação devem ser desenvolvidos com base nos métodos de classificação e classificação existentes; o modelo de mapeamento de classificação deve desenvolver vários níveis com base no método de classificação e estar associado à subcategoria mínima de classificação ou a outras subcategorias de nível. |

| Identificação de dados |

Deve ter a capacidade de identificar dados na fonte de dados; ao identificar dados estruturados, devem ser utilizados algoritmos apropriados de acordo com as características dos dados; ao identificar dados não estruturados, deve suportar texto, imagens, documentos de escritório e outros formatos. |

| Anotação de dados |

Deve ter a capacidade de atualizar a classificação de dados existente e o mapeamento hierárquico; o processo de anotação não deve causar efeitos destrutivos, como modificação ou exclusão de dados de origem de dados. |

◼︎Classificação de dados e gerenciamento de resultados de classificação

| Exibição de resultados |

A apresentação de dados agregados de uma única ou múltiplas fontes de dados deve ser apoiada. Os resultados exibidos incluem, entre outros, nome da fonte de dados, endereço da fonte de dados, nome da biblioteca, nome da tabela, nome do campo, tipo de arquivo, nome do arquivo, classificação e categoria. Os resultados devem ser exibidos na forma de tabelas visuais, gráficos estatísticos, etc. |

| Resultados atualizados |

As atualizações de resultados devem apoiar a atualização dos resultados de verificação mais recentes nos resultados de classificação e classificação de dados. |

| Consulta de resultado |

Deve suportar consulta visual; deve suportar a consulta de classificação de dados e resultados de classificação usando condições de consulta; deve suportar a consulta de classificação de dados e resultados de classificação através da interface; deve suportar a exportação de resultados de consulta e o formato do O arquivo de exportação deve ser um ou mais dos seguintes: texto, documentos de escritório, imagens, arquivos compactados, etc. |

O acima é o conteúdo principal da parte de requisitos técnicos dos "Requisitos Técnicos e Métodos de Teste para Classificação e Classificação de Redes de Telecomunicações e Dados de Internet". Correspondendo a cada requisito técnico, a norma também esclarece os métodos de teste de suporte.

"Requisitos Técnicos e Métodos de Teste para Dessensibilização de Dados em Redes de Telecomunicações e Internet"

O documento estipula os requisitos técnicos e métodos de teste para dessensibilização de dados em redes de telecomunicações e Internet.

O documento é aplicável ao trabalho de dessensibilização de redes de telecomunicações e dados da Internet, à concepção, investigação e desenvolvimento, teste, avaliação e aceitação de capacidades técnicas de dessensibilização, incluindo fornecedores de dessensibilização de dados, utilizadores, instituições de avaliação e agências reguladoras.

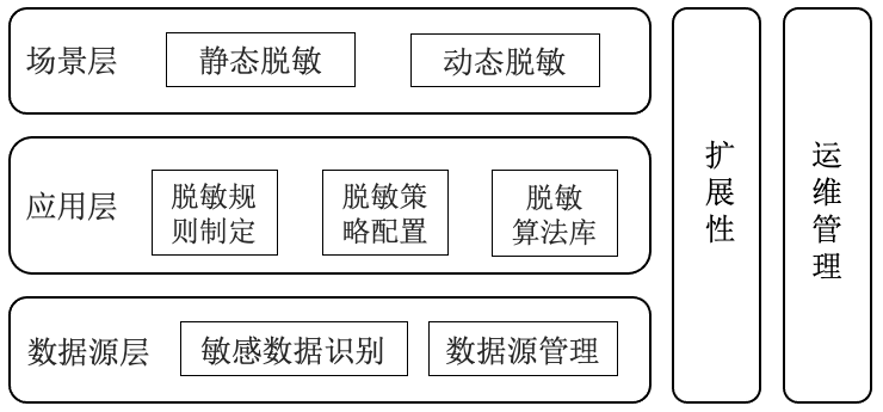

● Arquitetura de aplicativos de dessensibilização de dados

Arquitetura de aplicativos de dessensibilização de dados

● Requisitos técnicos para dessensibilização de dados

◼︎Requisitos da função de segurança

| Suporte à fonte de dados |

Deve suportar a verificação de entrada de fontes de dados, deve suportar pelo menos um banco de dados e um data warehouse, deve suportar pelo menos um tipo de arquivo de dados e deve suportar pelo menos uma plataforma de big data e um fluxo de dados dinâmico. |

| Algoritmo de dessensibilização |

O resultado da dessensibilização alvo do objeto dessensibilizado deve ser claramente indicado; a configuração do método de processamento de dados anormais deve ser suportada; algoritmos como hash, substituição aleatória, truncamento, mascaramento e generalização devem ser usados primeiro para alcançar a dessensibilização de anonimato de acordo com cenários diferentes. |

| Regras de dessensibilização |

As regras de mascaramento devem ser claramente definidas para evitar que os efeitos de mascaramento de dados entre empresas e organizações se anulem; funções de predefinição e personalização de campos de mascaramento devem ser suportadas; funções de gerenciamento de regras de mascaramento devem ser suportadas, como criação, consulta, edição , exclusão, etc.; regras de mascaramento devem ser suportadas. Suporta a função de configuração de parâmetros de regras de dessensibilização (especificamente divididos em tipos reversíveis e irreversíveis). |

| estratégia de dessensibilização |

Deve apoiar a personalização de políticas de dessensibilização; deve apoiar a descoberta personalizada de dados confidenciais e modelos correspondentes às regras de dessensibilização; a configuração de políticas de dessensibilização deve apoiar dados refinados; deve apoiar o controle através de subconjuntos de dados, listas negras, listas brancas, etc. âmbito da dessensibilização; a gestão das políticas de dessensibilização deve ser apoiada; os comportamentos relacionados com a dessensibilização devem ser totalmente registados. |

| Gestão de resultados |

Deve suportar a exibição de resumos de tarefas de dessensibilização únicas ou múltiplas; o formato de exibição dos resultados deve ser tabelas visuais, gráficos estatísticos, etc.; deve suportar consulta visual e filtrar os resultados da dessensibilização de dados através de condições de consulta; deve apoiar a dessensibilização de dados resultados através da interface.query; deve suportar a exportação de resultados de consulta, e o formato do arquivo exportado deve ser um ou mais dos seguintes: texto, documentos de escritório, imagens, arquivos compactados, etc. |

◼︎Requisitos do cenário de negócios

| dessensibilização estática |

Desenvolvimento e testes: Ao utilizar dados reais em sistemas empresariais, é necessário utilizar métodos de dessensibilização para garantir que dados sensíveis não sejam vazados. |

| Análise de compartilhamento de dados: É necessário processar dados sensíveis específicos e reter alguns dados sensíveis, de modo a realizar o compartilhamento de dados ou distribuir alguns dados a terceiros ou organizações upstream. |

|

| dessensibilização dinâmica |

Dessensibilização de operação e manutenção do banco de dados: O pessoal de operação e manutenção se conecta diretamente ao banco de dados de produção durante o trabalho de operação e manutenção e pode consultar dados confidenciais no banco de dados. Há um risco de vazamento de dados confidenciais. Os dados confidenciais consultados precisam ser dessensibilizados de acordo com permissões de usuário diferentes. |

| Dessensibilização do front-end do sistema de negócios: Existem dados confidenciais na página de front-end do sistema de negócios. Quando os usuários de negócios fazem login no sistema de negócios e acessam páginas confidenciais, há um risco de vazamento de dados confidenciais. Os dados confidenciais os dados nas páginas confidenciais precisam ser dessensibilizados de acordo com as diferentes permissões do usuário. |

|

| Dessensibilização da interface de programação de aplicativos (API): Obtenha dados de negócios em tempo real por meio da API. Quando dados confidenciais são transmitidos na interface, há risco de vazamento de dados confidenciais. Os dados confidenciais na interface precisam ser dessensibilizados de acordo com as diferentes permissões do chamador da API. |

◼︎Requisitos de auto-segurança

| Operação e manutenção de segurança |

Capacidades de gerenciamento de operação e manutenção: Deve suportar funções de gerenciamento, como criação, modificação e exclusão de usuários e grupos de usuários, e ser capaz de atribuir e alterar diferentes funções e permissões de acordo com as necessidades reais. Deve também suportar a modificação de senhas de usuários. e informações do usuário; deve apoiar a descoberta e alarme anormal do sistema; deve fornecer uma visão visual da lista e do status de execução do trabalho geral de dessensibilização do sistema. |

| Capacidades de segurança: Deve ser capaz de identificar e autenticar identidades de usuários, e o identificador de identidade deve ser único; o gerenciamento de permissões deve ser baseado no princípio da "separação de três poderes" para separar as funções de gerenciamento de dessensibilização, uso e pessoal de auditoria . |

|

| Expandir capacidades |

A tecnologia de dessensibilização de dados deve ser capaz de melhorar as capacidades e o desempenho da dessensibilização, implementando estratégias de expansão, fornecendo interfaces abertas e tendo a capacidade de se conectar com outros dispositivos, ferramentas, sistemas e plataformas. |

" Requisitos técnicos e métodos de teste para monitoramento de comportamento anormal de redes de telecomunicações e dados de Internet "

O documento estipula os requisitos e métodos de teste para tecnologias de monitoramento de comportamento anormal para redes de telecomunicações e Internet na indústria de comunicações.

O documento é aplicável ao trabalho de monitoramento de comportamento anormal em redes de telecomunicações e Internet na indústria de comunicações, bem como ao projeto, pesquisa e desenvolvimento, teste, avaliação e aceitação de capacidades técnicas de monitoramento de comportamento anormal, incluindo provedores, usuários, instituições de avaliação e agências reguladoras de monitoramento de comportamento anormal.

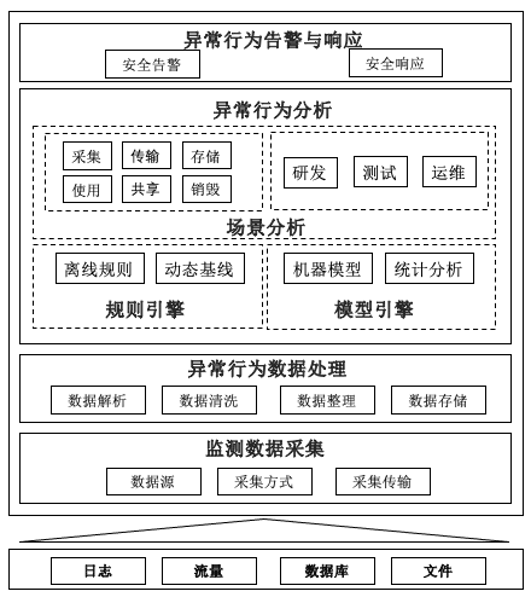

● Estrutura geral da tecnologia de monitoramento de comportamento anormal de dados

Estrutura geral da tecnologia de monitoramento de comportamento anormal de dados

● Requisitos técnicos para monitoramento de comportamento anormal de dados

◼︎Requisitos técnicos para monitoramento da coleta de dados

| Tipo de fonte de dados de monitoramento |

Deverão ser fornecidas capacidades de suporte para diferentes tipos de bases de dados e protocolos de comunicação. |

| Método de coleta |

Um ou mais métodos de coleta de dados devem ser suportados para atender à implantação flexível em cenários comuns, como redes de escritórios, redes de produção, nuvens públicas e nuvens privadas. |

| Coleta e transmissão |

Quando os dados recolhidos são transmitidos para a plataforma para armazenamento e análise centralizados, a segurança da transmissão de dados deve ser garantida através de autenticação de identidade, transmissão criptografada, verificação de integridade de dados, mecanismo de retransmissão de ponto de interrupção de dados, etc. |

◼︎Requisitos técnicos para processamento de dados de comportamento anormal

| análise de dados |

Deve apoiar a análise de dados recolhidos através de diferentes protocolos e formatos numa estrutura de metadados unificada; deve apoiar a restauração eficiente e completa de pacotes de dados em protocolos não encriptados na fonte de dados; deve apoiar métodos pré-configurados baseados em dados predefinidos. formatos de dados. Analisar dados; deve oferecer suporte à conversão de dados importados em modelos de dados correspondentes com base em diferentes tipos de dados e fontes de dados; deve oferecer suporte à configuração de política personalizada para identificar informações importantes de forma completa e precisa; deve oferecer suporte ao uso de aprendizado de máquina, aprendizado profundo e outras tecnologias. |

| Limpeza de dados |

Deve apoiar a filtragem de dados de acordo com requisitos de análise de comportamento anormal e extrair dados valiosos para análise; deve apoiar a padronização de valores de campo; deve apoiar a limpeza de dados errados ou outros dados sujos; e deve ter operações de agregação de dados. |

| Classificação de dados |

Deve suportar a análise de identidade do usuário; deve suportar a análise de dispositivos; deve suportar filtragem, correlação, transformação de dados e construção de engenharia de recursos; deve ser capaz de gerar conjuntos de dados de treinamento e conjuntos de dados de teste para análise de comportamento anormal. |

| armazenamento de dados |

Deverá suportar o armazenamento de dados estruturados, semiestruturados e não estruturados; deverá suportar o armazenamento distribuído e ter capacidades de armazenamento de grandes volumes de dados; deverá ser adoptado um mecanismo de encriptação para garantir a confidencialidade dos dados sensíveis; deverá ser adoptado um mecanismo de verificação para garantir a integridade dos dados. monitorar dados; deve ser Definir permissões de acesso e limitar o uso de dados de monitoramento de acordo com as permissões; recursos de backup e recuperação devem estar disponíveis. |

◼︎Requisitos técnicos de análise de comportamento anormal

| Requisitos gerais para análise de comportamento anormal |

Deve apoiar a análise do uso anormal de dados e do comportamento anormal do usuário com base no conjunto de resultados do processamento de dados e formar um relatório de análise de segurança de dados; deve apoiar a construção de dados personalizados para diferentes cenários de negócios e diferentes tipos de contas com base em mecanismos de regras , mecanismos de modelo e análise de cenário. Um modelo de identificação de risco de comportamento anormal; deve suportar a capacidade de expansão da identificação de comportamento anormal; deve suportar tanto a análise em tempo real quanto os modos de análise offline; deve apoiar a capacidade de visualização e autoatendimento análise de comportamento anormal; deve apoiar a mineração de tags para os usuários. |

| mecanismo de regras |

A detecção de conflitos de regras deve ser suportada; as alterações em regras predefinidas devem ser suportadas; os mecanismos de regras podem ser divididos em mecanismos de regras off-line e mecanismos de linha de base dinâmica. |

| motor modelo |

Deve fornecer uma variedade de suporte a algoritmos, abrangendo modelos de aprendizagem supervisionada e não supervisionada; deve ser capaz de procurar informações escondidas em uma grande quantidade de dados através de estatísticas, análise e processamento on-line, recuperação de inteligência, reconhecimento de padrões e muitos outros métodos; deve fornecer deve apoiar Fornecer análise de correlação de um grande número de diferentes eventos complexos em implantação distribuída; atualização dinâmica de modelos de identificação de comportamento anormal deve ser apoiada. |

| Análise de cenário |

宜支持从内外部攻击方式或数据资产风险因素等维度对数据生命周期过程中的异常行为进行场景分析或对信息系统应用过程进行场景分析;宜支持按照规则引擎、基线比对或模型检测技术对已经或将要产生实质危害的行为定性为安全事件;宜能够支持异常行为场景初始配置或基线规则的优化变更,以及上下线管理。 |

◼︎ 异常行为告警与响应技术要求

| 告警要求 |

当监测到异常行为时,应自动发出安全警告; 告警应包含事件级别、事件内容、事件时间、事件主体、事件客体、处置建议;告警功能应提供实时查询、批量导出或开放性接口等方式。 |

| 告警方式 |

告警方式应包括屏幕实时提示、邮件告警、短信告警和声音告警等方式;告警宜采用可视化展示和全景展示功能。 |

| 告警策略 |

应允许管理员自定义安全策略,对指定事件不子告警或定制响应方式;应对高频度发生的相同安全事件进行合并告警,避免出现告警风暴;针对大规模安全告警,宜通过关联分析算法,提高告警分析效率。 |

| 告警处置 |

告警处置应支撑手动执行和自动执行;告警功能应支持记录和归档,以支持后续安全审计。 |

| 阻断能力 |

宜实现应用层协议、网络层协议,主动阻断能力;宜实现与防火墙\DNS\IPS\网关,主动阻断能力。 |

| 联动能力 |

宜实现与其它网络设备或网络安全部件,按照设定的策略进行联动的能力;宜实现与其它安全管控平台(如安管平台、认证系统) 按照设定的策略进行联动的能力。 |

《电信网和互联网数据库审计技术要求与测试方法》

文件规定了电信网和互联网数据库审计产品、工具、系统、平台的技术要求与测试方法。

文件适用于电信网和互联网数据库审计技术能力的设计、研发、测试、评估和验收等,包括数据库审计的提供商、用户、测评机构和监管机构等。

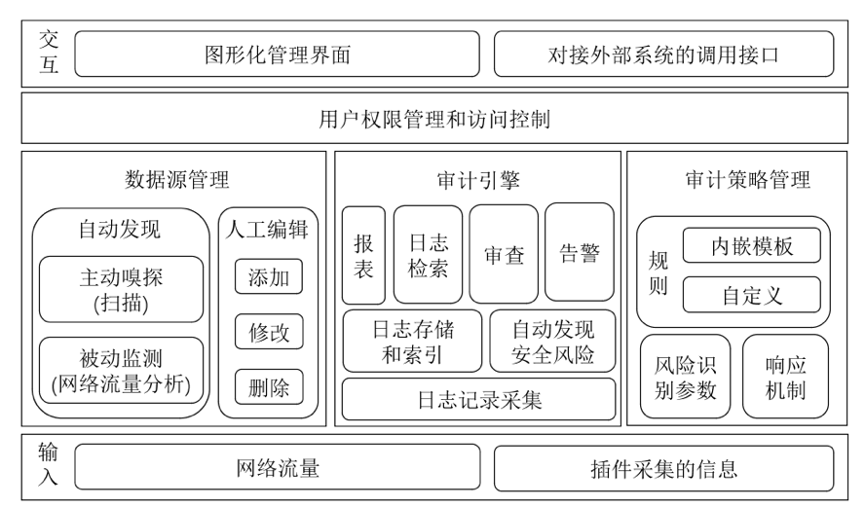

● 数据库审计应用架构

数据库审计应用架构

数据源管理支持人工编辑,以及基于地址和端口扫描的主动嗅探和基于网络流量协议分析的被动监测两种自动发现方式。

审计策略管理支持用户选用基于系统内嵌模板的默认规则和根据自身需求创建自定义规则,并具备配置风险识别的各项参数及告警响应机制的能力。

审计引擎能够根据数据源和审计策略配置,从网络流量(基于数据库协议解析和语法分析技术)和插件(部署在数据库服务器上)提交的信息中采集和存储日志记录,并为日志建立好索引,还应支持对日志记录进行检索查询、稽核审查和定期生成统计报表等功能,还宜支持具备自动分析发现安全风险,并按照响应机制进行告警的能力。

数据库审计工具/系统/平台自身具备用户权限管理和访问控制功能,并提供图形化管理界面和能够与外部系统对接的调用接口。

● 数据库审计主要功能

实时记录网络上的数据库的活动,对数据库操作进行合规性管理,具备对数据库遭受到的风险行为进行告警,可以有能力对攻击行为进行阻断等。

通过对用户访问数据库行为的记录、分析和汇报,具备生成合规报告、事故追根溯源等功能,达到加强内外部数据库网络行为记录,提高数据资产安全。

具备数据源管理、审计策略、用户权限管理、告警响应、接口调用、审计结果查询与展示功能,支持多类数据库和数据仓库的审计等。

具备自身安全管理功能,包括身份鉴权、访问控制、插件安全和数据保护措施等。

美创科技参与起草的GB/T 20945-2023《信息安全技术 网络安全审计产品技术规范》国家标准,明确了数据库审计产品的技术要求和测试方法,新国标将于12月1日正式实施,后续美创科技将结合国家标准以及《电信网和互联网数据库审计技术要求与测试方法》,对数据库审计技术要求进行深度解读。

《电信网和互联网应用程序接口数据安全技术要求和测试方法》

文件规定了电信网和互联网应用程序接口 (API)数据安全的技术要求,并提供了相应测试方法、判定准则等。

文件适用电信网和互联网API相关的开发者、运营者及专业测评机构开展API数据安全测试工作,为提升API数据安全水平,强化测试能力、健全技术手段提供指引和依据。本文件不适用于操作系统接口、硬件接口。

● 应用程序接口 (API)安全技术要求

◼︎ 身份认证

| 认证机制 |

应设置API用户身份认证机制,通过如密钥、令牌、证书、静/动态口令等手段实现有效的用户身份验证。 |

| 安全策略 |

应具备口令复杂度策略,限制或禁止常见弱口令;应具备身份认证操作锁定策略,对错误尝试次数进行限制;应具备凭证有效期策略,要求定期对静态身份凭证进行修改。 |

◼︎ 接入授权

| 授权机制 |

应具备API用户授权机制,并基于不同用户身份分配其可访问的服务、资源及可执行操作。 |

| 会话管理 |

宜具备API访问会话管理机制,当用户会话过期或被放弃,应及时锁定/注销用户并终止会话。 |

◼︎ 访问控制

| 粗粒度访问控制 |

应具备针对未授权访问的识别和阻断能力,实现基于如访问时间、访问次数、用户IP等要素的粗粒度API访问控制。 |

| 细粒度访问控制 |

宜通过ACL、RBAC等技术,实现基于如签名、时间戳、黑白名单等机制的细粒度API资源访问控制。 |

| 令牌添加变量 |

应对API会话令牌等重要身份验证凭证进行添加变量操作,以防范重放、彩虹表碰撞等攻击。 |

| 二次认证机制 |

涉及重要数据或个人信息的API,宜部署基于动态口令、oAuth(2.0及以上)等技术的二次认证机制。 |

◼︎ 数据传输

| 请求参数校验 |

宜部署具备请求参数(如名称、参数类型、取值范围等) 校验能力的API管控机制。 |

| 数据资源安全 |

宜对API请求参数的规则、配置、URL等进行转义编码,避免关键地址、参数、字段泄露或存在歧义。 |

| 安全传输策略 |

涉及重要数抓或个人信息的API,应在数据传输中采用如加密、签名等手段对关键参数、数据内容等进行保护。 |

◼︎ 数据脱敏

| 脱敏能力 |

涉及重要数据或个人信息等的API,宜部署数据脱敏工具并根据API功能及用户配置相应脱敏策路,以实现返回数据有效脱敏。 |

| 脱敏有效性 |

API返回数据脱敏效果应与脱敏规则一致,确保数据脱敏的有效性、真实性高效性和多样性。 |

◼︎ 数据筛选

| 返回数据筛选 |

宜根据API功能及数据类型对返回数据类型、格式等进行筛选,避免返回数据量及数据内容超出API设计要求。 |

| 差异化管控 |

宜根据API涉及的数据类型及数据分类分级情况对接口进行梳理,形成差异化管控。 |

| 重要数据识别 |

涉及重要数据或个人信息等的API,宜部署管控机制对返回内容进行识别并设置有效的告警、阻断策略。 |

◼︎ 攻击防护

| 自动攻击防护 |

应具备同一用户或IP地址认证失败重试次数的限制,防范针对API的暴力破解攻击;应具备对爬虫或扫描器等的数据爬取行为的监测识别能力;应具备对API访问速率和连接数管控机制。 |

| 基于API模式的攻击防护 |

对API请求,应建立基于OpenAPI模式规范的安全防护机制;对基于XML SOAP的API请求,宜建立基于WSDL模式规范的安全防护机制。 |

| 数据传输防护 |

应对API远程数据传输采用TLS/TLCP加密技术,确保请求真实性;宜根据API功能及涉及数据类型通过安全管控工具、系统、平台等实现对数据传输行为的监控,防范非法访问、攻击行为等。 |

| 注入攻击防护 |

应防范针对API的注入漏洞攻击,如通过API参数实现的SQL注入漏洞、命令注入漏洞、LDAP注入漏洞等。 |

◼︎ 安全监测

| 异常行为监测 |

应形成API访问行为基线,针对如高频登陆尝试、爬虫访问、访问源IP地址异常、特权账号登陆、访问频次超标、批量下载等异常访问行为进行监测、记录,并阻断高危异常访问。 |

| 特权账号监测 |

宜对API特权用户行为进行监测、记录,防范特权用户滥权操作。 |

| 合作访问监测 |

宜对API合作方用户异常行为进行监测,防范合作方用户越权操作。 |

◼︎ 进退网管理

| 进网管理 |

应具备API上线审核机制,确保在满足安全要求下进行审核发布并记录形成API资产清单。 |

| 退网管理 |

Deve haver um sistema de aprovação offline da API e o gerenciamento de retiradas da rede deve ser realizado com base nas condições de associação da API. |

◼︎Auditoria de segurança

| exploração madeireira |

Deve ser realizado o registro completo de acessos à API, operações, alarmes, etc. |

| Auditoria de registro |

Auditorias de segurança de logs de API devem ser realizadas regularmente para garantir a integridade e disponibilidade dos logs e gerar relatórios de auditoria. |

| Rastreabilidade de log |

O conteúdo do log deve conter, direta ou indiretamente, informações como origem, rota, tipo e escala do vazamento de dados para atender à necessidade de rastreabilidade de eventos de vazamento de dados relacionados à API. |

Desde a sua criação, a Meichuang Technology continuou a fornecer tecnologias, produtos e serviços de segurança de dados para as indústrias de telecomunicações e Internet do meu país. Com base na sua acumulação de longo prazo no domínio da segurança de dados, participou ativamente na formulação de padrões para o indústrias de telecomunicações e Internet, e contribuiu para a padronização e desenvolvimento da padronização da indústria.