Como o país dá grande importância à segurança de rede, essa profissão se tornou mais quente e cada vez mais jovens se preparam para ingressar na área de segurança.

Centenas de entrevistas, por que não consigo um emprego sem problemas? A habilidade é, sem dúvida, crucial, mas há muitas pessoas cujas habilidades não são inferiores àquelas que já ingressaram no trabalho, mas não se candidatam.Então, o que devemos fazer?

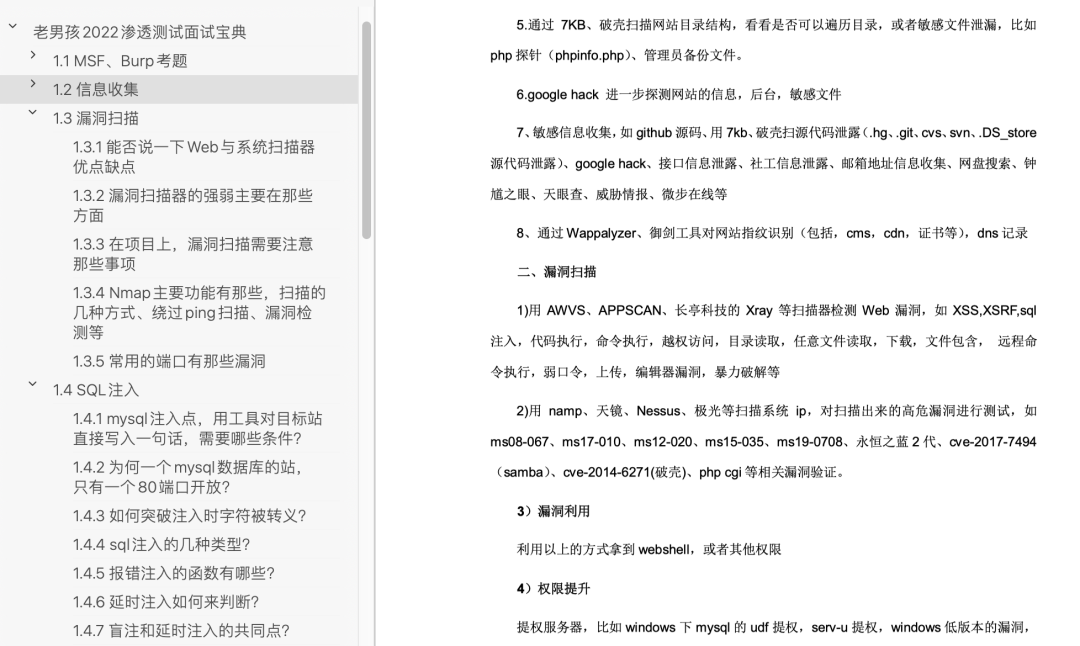

Para ajudá-lo a obter sua oferta favorita mais rapidamente, compilamos uma **"Perguntas reais sobre entrevistas UHF para engenheiros de segurança de rede" para nossos amigos, que combina a situação real da entrevista dos alunos e os ricos suplementos técnicos do professor** e Ele foi feito em uma versão PDF , que é conveniente para todos visualizarem e pesquisar.Há um total de 116 perguntas reais da entrevista, que podem ser descritas como cheias de produtos secos !

1. Quais são as funções comumente usadas do Burpsuite?

2. Qual é a diferença entre reverse_tcp e bind_tcp?

3. Consiga uma estação para ser testada ou forneça um site, o que você acha que deve ser feito primeiro?

4. Como você coleta informações confidenciais durante o teste de penetração?

5. Em quais sites você costuma aprender e em quais plataformas você explora vulnerabilidades e se submete?

6. Qual é a importância de julgar o CMS do site para penetração?

7. Para um CMS maduro e relativamente seguro, qual é o significado de verificar o diretório durante a infiltração?

8. Contêineres de servidor web comuns (middleware)

9. Como julgar manualmente se a estação de destino é um servidor Windows ou um servidor Linux?

10. A fornece um site de destino e informa que há um diretório /abc/ no diretório raiz e diretórios de editor e administrador nesse diretório. Quais são seus pensamentos?

11. Vazamentos de código-fonte SVN/GIT

12. Durante o processo de infiltração, qual é o valor para nós de coletar o endereço de e-mail do registrante da estação de destino?

13. Vantagens e desvantagens dos scanners da Web e do sistema

14. Quais são os pontos fortes e fracos dos scanners de vulnerabilidade?

15. Quais pontos devem ser observados na verificação de vulnerabilidade do projeto?

16. Quais são as principais funções do Nmap? Várias formas de verificação, ignorando a verificação de ping, detecção de vulnerabilidade, etc.

17. Quais são as vulnerabilidades das portas comumente usadas?

18. Ponto de injeção do MySQL, usando uma ferramenta para escrever uma frase diretamente na estação de destino, quais condições são necessárias?

19. Por que há apenas uma porta 80 aberta para uma estação de banco de dados MySQL?

20. Como escapar de caracteres durante a injeção de avanço?

21. Quantos tipos de injeção SQL?

22. Quais são as funções para injeção de erro?

23. Como julgar a injeção atrasada?

24. O que a injeção cega e a injeção retardada têm em comum?

25. É possível ordenar diretamente por para iniciar a injeção sem usar e, ou ou xor ao injetar?

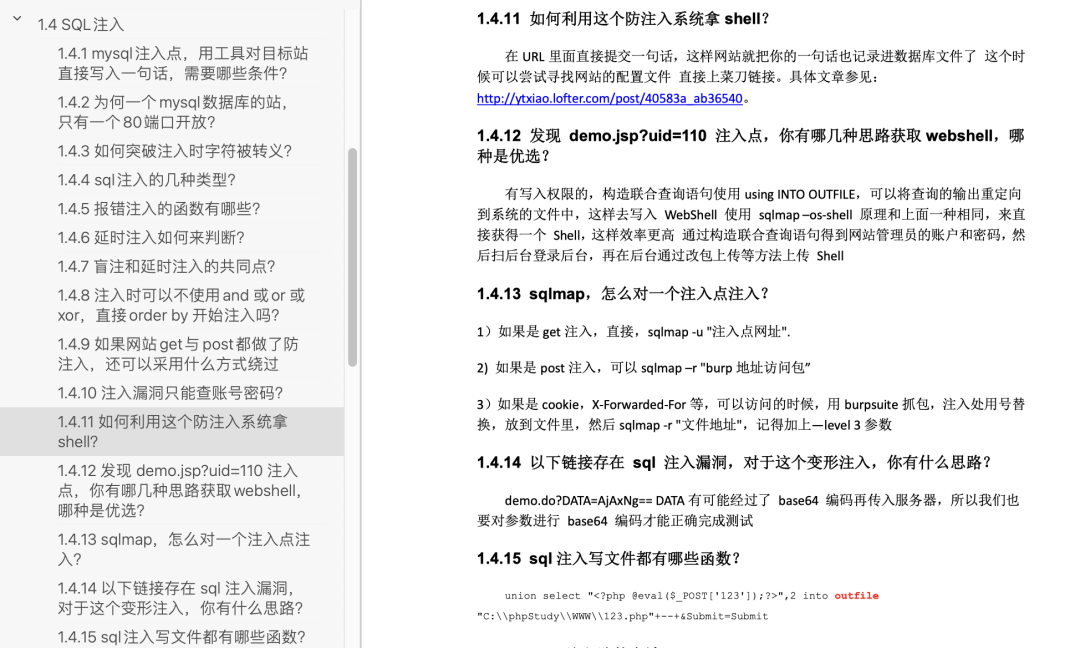

26. Se get e post do site são anti-injeção, que método pode ser usado para ignorá-lo?

27. Você só pode verificar a conta e a senha para injetar vulnerabilidades?

28. Como usar este sistema anti-injeção para obter um shell?

29. Encontrado demo.jsp?uid=110 ponto de injeção, que tipo de ideias você tem para obter o webshell, qual é o melhor?

30. Como o SQLMap injeta um ponto de injeção?

31. Há uma vulnerabilidade de injeção de SQL no link a seguir. O que você acha dessa injeção deformada?

32. Quais são as funções de injeção de SQL para gravar arquivos?

33. Método de proteção de injeção SQL?

34. Como ignorar o filtro cego?

35. Ao injetar, o Waf filtra a vírgula, como contorná-la?

36. Existem várias maneiras de escrever WebShell no MySQL e quais são as condições para usá-lo?

37. No caso de injeção de SQL sem eco, qual código de estrutura é usado no MySQL usando DNSlog e no MSSQL?

38. Como escrever shell no phpmyadmin

39. A pré-compilação pode ser 100% injeção anti-SQL, se não, escreva uma

40. O que devo fazer quando caracteres como e, ou e aspas simples são filtrados durante a injeção de SQL?

41. Quais versões de middleware são atualmente conhecidas por terem vulnerabilidades de análise, exemplos específicos

42. Obtenha o webshell e descubra que existe um arquivo .htaccess no diretório raiz do site da Web. O que podemos fazer?

43. O que devo fazer primeiro quando vejo um editor em uma interface de edição de notícias em segundo plano?

44. O Access verifica os arquivos de banco de dados com o sufixo asp, acessando caracteres ilegíveis, como realizar o uso local?

45. Quais são as soluções para acessar caracteres ilegíveis após o upload para a Malásia?

46. Para que revisar os elementos do ponto de upload?

47. O site de destino não tem proteção, as imagens carregadas podem ser acessadas normalmente, mas o acesso ao formato de script carregado é 403. Qual é o motivo?

48. Qual é o propósito de criar uma pasta .zhongzi no servidor win2003?

49. Como encontrar qualquer vulnerabilidade de download de arquivo

50. Quais são os arquivos de configuração padrão para middleware, bancos de dados, aplicativos de terceiros e sistemas operacionais comumente usados?

51. Quais são os métodos de prevenção para downloads arbitrários de arquivos?

52. Além do atributo onerror da tag img, e o nome do sufixo do atributo src deve terminar com .jpg, como obter o caminho do administrador

53. Qual é a diferença entre CSRF, XSS e XXE e como corrigi-los?

54. Qual é a diferença entre ataques CSRF, SSRF e replay?

55. No caso de um shell, como usar xss para obter controle de longo prazo da estação de destino?

56. Você já usou uma plataforma XSS?

57. Como os cors são gerados e quais são as formas de usá-los? Quais são as maneiras de contornar a política de mesma origem? Como usar o domínio cruzado jsonp?

58. Função pop-up XSS e estratégias comuns de desvio de XSS

59. Como prevenir CSRF?

60. Como o ssrf usa redis para escrever shell

61. Quais são as funções de execução de código, leitura de arquivo e execução de comando?

62. Princípio de vulnerabilidade do framework Struts2

63. Princípio de desserialização JAVA

64. Um determinado servidor tem um site A, por que B adiciona um usuário de teste no background de A, visita o background de B e descobre que o usuário de teste também foi adicionado?

65. A estação de destino é proibida de registrar usuários, basta digitar o nome do usuário na área de recuperação de senha e perguntar: "Este usuário não existe", como você acha que isso é usado?

66. Cite pelo menos três vulnerabilidades de lógica de negócios e como corrigi-las?

67. A estação de destino é proibida de registrar usuários, basta digitar o nome do usuário na área de recuperação de senha e perguntar: "Este usuário não existe", como você acha que isso é usado?

68. Se você deseja encontrar o problema do código de verificação, de que ângulo você o procurará e quais problemas do código de verificação você encontrou no processo de trabalho real

69. Como encontrar o IP real de Waf e CDN durante a penetração

70. Conte-me sobre seu trabalho social em testes de penetração?

71. Você já usou software de ataque APT, você está familiarizado com esses softwares?

72. Método de teste de segurança de código

73. Fale sobre como você faz auditoria de código

74. Descreva as falhas das ferramentas de auditoria de código

75. Por que implementar o gerenciamento de segurança do ciclo de vida de desenvolvimento de aplicativos

76. Quais são os quatro principais padrões para o ciclo de vida de desenvolvimento de segurança no setor?

77. Descreva resumidamente o ciclo de vida de desenvolvimento de segurança do Microsoft SDL

78. Fale sobre o método de desvio de injeção SQL

79. Várias situações em que o 3389 não consegue se conectar

80. Escolha um diretório legível e gravável ao escalar direitos, por que tentar não usar diretórios com espaços?

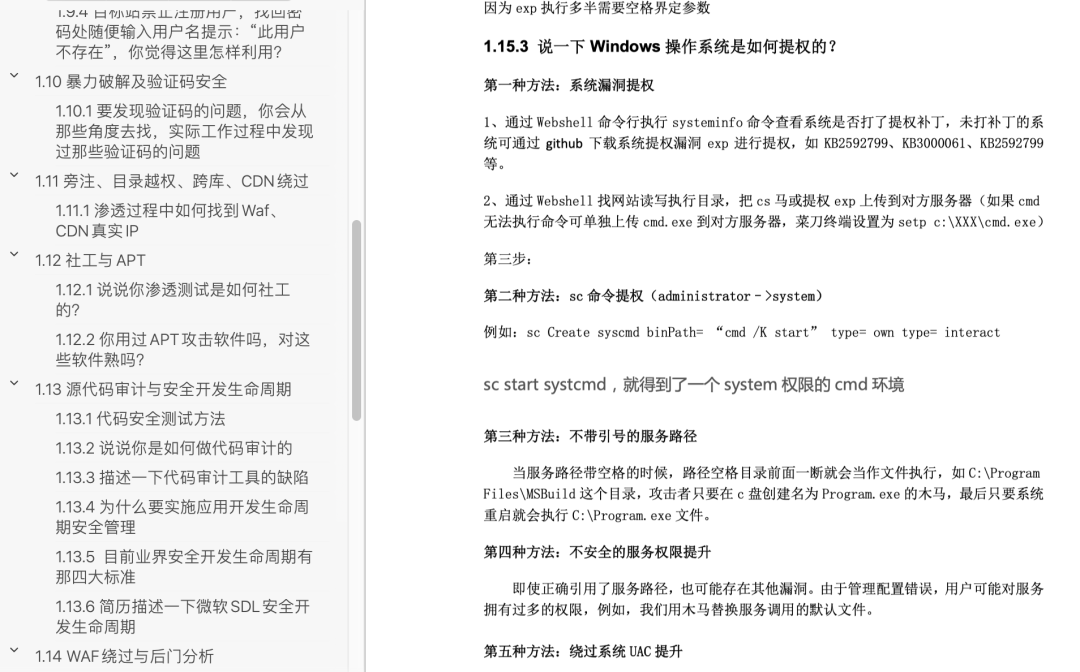

81. Diga-me como o sistema operacional Windows aumenta seus direitos?

82. Fale-me sobre o método de escalar os direitos do sistema Linux?

83. Descreva o método de escalonamento de privilégios do banco de dados MySQL?

84. Quais são as restrições na escalação de privilégio udf?

85. Descreva o método de escalonamento de direitos de software de aplicativos de terceiros?

86. Diga-me como você faz a penetração da intranet?

87. Se o xpcmdshell estiver desabilitado, existe alguma maneira de escalar o privilégio?

88. A diferença entre notas de ouro e notas de prata na intranet e como usá-las

89. Princípio de escalonamento de privilégio UDF

90. Janela, método de escalonamento de privilégios do Linux

91. Como baixar arquivos no Windows cmd

92. Como ocultar rastros de ataque?

93. No local onde a senha do administrador é alterada em 1 estação, a senha original é exibida como *. Como você acha que será possível ler a senha do usuário?

94. Como você acha que os elementos da revisão conhecem o software de proteção usado pelo site?

95. Como usar webshell para backup de banco de dados?

96. Como o mysql usa o webshell?

97. Como obter o webshell de um site (quais são as ideias de como obter o shell no site)?

98. Princípio de falsificação de ARP

99. Classificação dos ataques ARP

100. Método de defesa ARP

101. O que são ataques DOS e DDOS

102. Métodos de ataque DDOS, alvos e consequências

103. Classificação do ataque DDOS

104. Princípio do ataque SYN

105. Quais são as características de um ataque SYN?

106. Como você analisa ataques DDOS

107. Como prevenir DDOS

108. Quais são as vulnerabilidades do owasp?

109. Contêineres de servidor web comuns?

110. O que é fastjson e quais são as brechas?

111. O princípio da vulnerabilidade da API remota do docker?

112. Fale sobre algumas lacunas recentes e representativas

113. Fale sobre as brechas de 0 dia na proteção de rede em 2020

114. O sistema Windows está envenenado. Conte-me sobre seu método de emergência

115. O sistema Linux está envenenado. Conte-me sobre seu método de emergência

116. Descreva resumidamente o interessante incidente de rastreamento da fonte de ataque que você encontrou em seu trabalho

Exibição de conteúdo:

Amigos, se você precisar de um conjunto completo de introdução à segurança de rede + pacote de recursos de aprendizado avançado, clique para obtê-lo gratuitamente (se encontrar problemas com códigos de digitalização, deixe uma mensagem na área de comentários para obtê-lo) ~