- introduzir

Goby é uma nova ferramenta de teste de segurança de rede. Ele pode classificar as informações de superfície de ataque mais abrangentes para uma empresa-alvo e, ao mesmo tempo, pode executar uma verificação de vulnerabilidade eficiente e prática e mudar rapidamente de um ponto de entrada de verificação para um horizontal um. Esperamos poder produzir ferramentas mais viáveis que possam ser comparadas com as capacidades reais dos hackers e ajudar as empresas a entender e responder efetivamente a ataques cibernéticos.

Principais características do Goby :

Prático: Goby não presta atenção ao número de bancos de dados de vulnerabilidades, mas ao número de vulnerabilidades que são realmente usadas para ataques reais e à profundidade da exploração de vulnerabilidades (precisão mínima, autoridade de construção);

· Sistemático: abra o processo completo antes da penetração, durante a penetração e após a penetração, coleta completa de eventos DOM e acionamento automático.

· Eficiência: Utilize a base de regras acumulada para classificar automaticamente a superfície de ataque dos ativos de TI, a eficiência é melhorada várias vezes e menos pacotes são enviados, mais rápido e preciso;

· Plataforma: Mobilizar o poder de uma ampla gama de pessoal de segurança para melhorar todas as bibliotecas de recursos mencionadas acima, incluindo compartilhamento de dados baseado na comunidade, lançamento de plug-in, compartilhamento de vulnerabilidade, etc.;

· Arte: As ferramentas de segurança são relativamente heterodoxas. Damos mais atenção às funções do que à estética. A maioria das ferramentas de segurança é feia; esperamos que o uso do Goby lhe proporcione prazer sensorial.

- download

Link para download do site oficial: Goby - Mapeamento da superfície de ataque

- usar

Após o download, inicie o Goby.exe diretamente para abrir, sem necessidade de instalação

Crie uma nova tarefa de verificação, clique em Verificar para criar uma tarefa de verificação

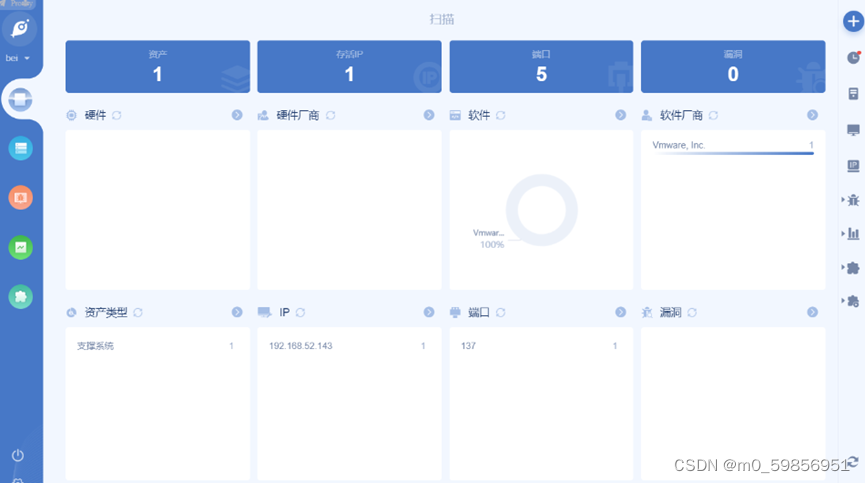

Depois que a tarefa de verificação é criada, você pode ver as informações digitalizadas

informações de ativos

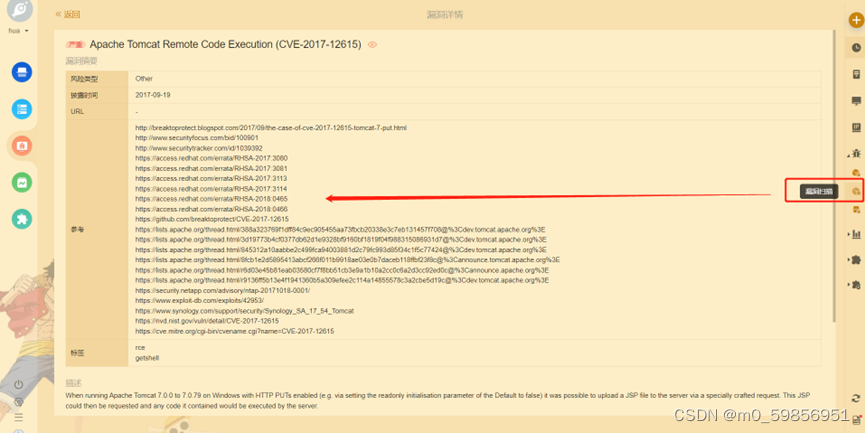

Informações de vulnerabilidade

relatório de varredura

Portanto, o que foi dito acima é o que você pode obter criando uma nova tarefa de verificação.

- plugar

adicionar plug-in

Existem muitas ferramentas na loja de plug-ins, FOFA e xray são as que eu uso mais.

Também existem métodos de uso nos detalhes, portanto, abordarei rapidamente como usar o FOFA .

Encontre as configurações de extensão nas configurações

Volte para a verificação, procure por app="APACHE-kylin" , clique no botão de pesquisa e, em seguida, clique em Importar página atual para adicionar o destino.

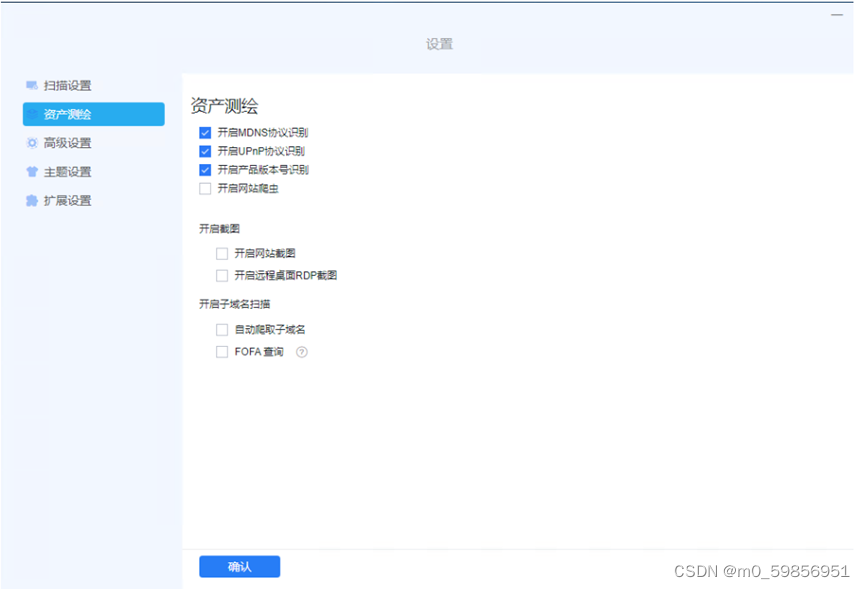

configurações de digitalização

Mapeamento de ativos e configurações avançadas

Na verdade, o texto a seguir também está escrito de forma mais clara, então não vou mais descrevê-lo.

- Função

1. Coleta de ativos

Detecte automaticamente o IP sobrevivente no espaço de rede atual e resolva o nome de domínio para IP, analise leve e rapidamente o protocolo, endereço Mac, certificado, produto do aplicativo, fabricante e outras informações correspondentes à porta.

2. Rastreie o nome do subdomínio

Basta baixar SubDomainsBrute no plugin

3. POC geral

Se você escolher uma PoC geral, poderá visualizar as vulnerabilidades em Vulnerabilities>Poc Management.

Selecione o POC correspondente para escanear

4. POC personalizado

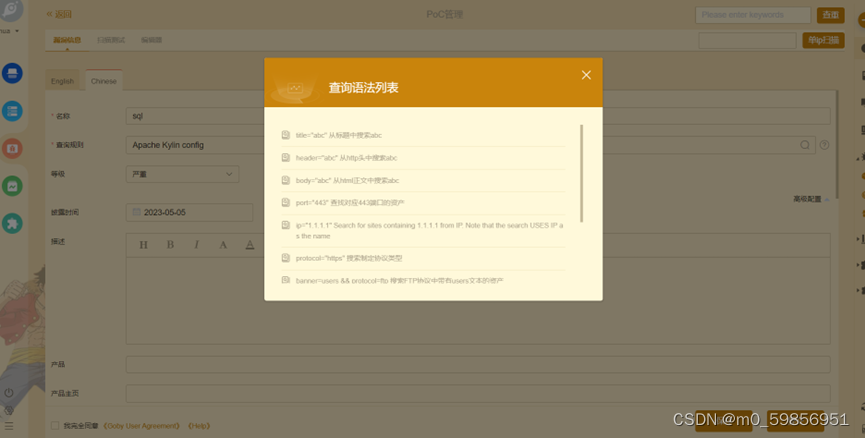

Clique em +POC no canto superior direito da página de vulnerabilidade para personalizar o POC.

O PoC gerencia duas páginas, uma com informações de vulnerabilidade e a outra com testes.

Vamos dar uma olhada nessas três caixas de entrada primeiro, nome, regra de consulta e nota.

Considere a vulnerabilidade de divulgação de configuração não autorizada do Apache Kylin como exemplo.

O nome é o nome da vulnerabilidade deste Poc, como o vazamento de configuração não autorizada da configuração do Apache Kylin.

Regra de consulta app=Apache Kylin config. (As regras aqui podem se referir à declaração fofa).

Os níveis são divididos em grave, alto risco, médio risco e baixo risco.

Vamos ver a página de teste novamente.

Em seguida, configure o pacote de solicitação

Método de solicitação HTTP : GET

URL de teste: /kylin/api/admin/config

Cabeçalho de solicitação para ver as configurações pessoais

Dados POST não definidos

Configuração de teste de reação

grupo : E

item :Código==200

item :Corpo==configuração

Clique em Salvar, você precisa modificar o nome do arquivo.

Selecione Custom POC no canto superior direito para ver o PoC que acabamos de adicionar

5. Quebra de força bruta

A quebra de força bruta é principalmente para explodir senhas, e o Poc geral também irá explodir senhas.

Ao mesmo tempo, você pode configurar uma biblioteca de dicionário para quebra de força bruta. O conteúdo da biblioteca de dicionário padrão raramente é definido e adicionado por você. O formato é conta: senha .

Por exemplo, admin:123456

tem um sinal de adição rosa claro na parte de trás da página, que pode ser adicionado após clicar.

- Resumir

Vantagens da ferramenta:

- O Goby pode ser usado para rastrear automaticamente nomes de subdomínios, explodir dicionários de nomes de domínio de segundo nível, consultar nomes de domínio associados, suportar conexão com FOFA , expandir fontes de dados, etc.

- Ele pode descobrir portas não padrão ou ativos de sistema de aplicativo não padrão e realizar uma identificação de aplicativo em profundidade, o que é eficaz em cenários de combate reais.

- Goby pré-configura as informações de conta predefinidas de mais de 1.000 dispositivos para verificações direcionadas para garantir a precisão e eficiência da identificação de risco. Goby também possui testes de força bruta integrados para dicionários personalizados de vários protocolos.

- O ataque abrange uma ampla gama e a ferramenta inclui uma variedade de POCs gerais e também pode ser testada contra POCs definidos pelo produto .