| Guia | Com o desenvolvimento de tecnologias virtuais e em nuvem, o uso de contêineres de docker está se tornando cada vez mais popular e conveniente. Muitas empresas mudaram sua infraestrutura de máquinas físicas tradicionais para arquiteturas virtualizadas e criaram serviços on-line baseados em nuvens públicas, nuvens privadas e nuvens de contêiner. A segurança associada aos contêineres está se tornando cada vez mais importante. |

Comparadas aos métodos de segurança tradicionais, as diferenças nas arquiteturas de virtualização exigem completamente diferentes métodos de segurança.É necessário entender e executar varreduras de segurança de contêiner específicas nos estágios iniciais do processo de construção do serviço. Para atender às necessidades de segurança da arquitetura de nuvem de contêiner virtualizado, este artigo apresenta os Bugs para apresentar algumas ferramentas de segurança de código aberto no ambiente de arquitetura e contêiner de nuvem virtualizada.

O Falco é uma ferramenta de auditoria de segurança de código aberto criada pelo Sysdig que suporta o K8S. O Falco faz parte da CNCF (Cloud Native Computing Foundation), que fornece monitoramento comportamental das atividades de contêiner, rede e host.

O Falco foi originalmente projetado para o sistema de detecção de intrusão de host do Linux , mas também é aplicável ao container.id, container.image ou a seu namespace regular do sistema de contêineres, para que possa ser usado para detectar o comportamento de contêineres de docker, com base em um contêiner. O detector pode fornecer informações detalhadas sobre o comportamento do contêiner, detectar comportamentos maliciosos ou desconhecidos e enviar alertas aos usuários através de registros e notificações.

A Falco pode rastrear e analisar o comportamento das ações que ocorrem dentro do contêiner, incluindo chamadas do sistema Linux . O Falco rastreia eventos baseados em contêiner, incluindo:

- Código do shell em execução dentro do contêiner ;

- Qualquer contêiner em execução no modo privilegiado

- Monte qualquer caminho de diretório confidencial do host (por exemplo, / proc);

- Tenta ler arquivos confidenciais acidentalmente (por exemplo, / etc / shadow);

- Use quaisquer binários padrão do sistema para conexões de rede de saída.

Depois que qualquer comportamento malicioso é detectado, como o uso de chamadas específicas do sistema, parâmetros específicos ou atributos do processo de chamada, ele pode enviar um alerta ao administrador.

- Versão atual: 0.21.0

- Endereço do projeto: https://falco.org/

- Repositório do código-fonte: https://github.com/falcosecurity/falco

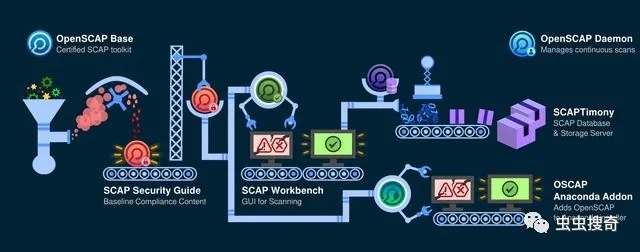

OpenSCAP é um comando ferramenta de auditoria -line que pode digitalizar, carregar, editar e verificar os documentos de exportação SCAP. O SCAP (Secure Content Automation Protocol) é uma solução para inspeção de conformidade da infraestrutura Linux de classe corporativa, mantida pelo NIST. Ele usa o XCCDF (Extensible Configuration List Description Format) para exibir o conteúdo da lista e descrever a segurança geral e a conformidade do Linux.

O OpenSCAP fornece um conjunto de ferramentas para gerenciamento e varredura de conformidade.Com a ajuda de ferramentas como oscap-docker, ele pode digitalizar imagens de contêineres. O OpenSCAP também pode ajudar os usuários a verificar a conformidade, como o XCCDF. O pacote também possui outras ferramentas / componentes:

- O OpenSCAP Base é usado para executar a verificação de configuração e vulnerabilidade;

- Serviço OpenSCAP Daemon em execução em segundo plano;

- SCAP Workbench Um aplicativo de interface da interface do usuário que fornece uma maneira conveniente de executar tarefas comuns do oscap;

- Middleware SCAPtimony que armazena resultados SCAP para a infraestrutura do usuário.

- Versão atual: 1.3.2

- Endereço do projeto: http://www.open-scap.org/

- Repositório do código-fonte: https://github.com/OpenSCAP/openscap

O Clair é um scanner de vulnerabilidades de código aberto e uma ferramenta de análise estática para analisar vulnerabilidades em contêineres appc e docker.

Clair coleta regularmente informações de vulnerabilidade de várias fontes e as armazena no banco de dados. Ele fornece uma API pública para o cliente executar e verificar chamadas.Os usuários podem usar a API Clair para listar suas imagens de contêiner, criar uma lista de funções na imagem e salvá-las no banco de dados. Quando a atualização de metadados da vulnerabilidade ocorre, você pode enviar alertas / notificações via Webhook para enviar o status anterior e novo da vulnerabilidade e as imagens afetadas aos usuários configurados. Como parte do script de implantação , Clair suporta uma variedade de ferramentas de terceiros para digitalizar imagens do terminal. Klar, por exemplo, é uma das boas escolhas.

Os detalhes de instalação da ferramenta estão disponíveis no GitHub e podem ser executados como um contêiner do Docker. Ele também fornece arquivos do Docker Compose e Helm Chart para simplificar o processo de instalação e também pode ser compilado a partir do código-fonte.

O objetivo do projeto Clair é promover um entendimento transparente da segurança da infraestrutura baseada em contêiner. Portanto, o projeto tem o nome de uma palavra em francês, que tem um significado em inglês brilhante, claro e transparente

- Versão atual: 2.0.2

- Endereço do projeto: https://coreos.com/clair/docs/latest/

- Repositório do código-fonte: https://github.com/quay/clair

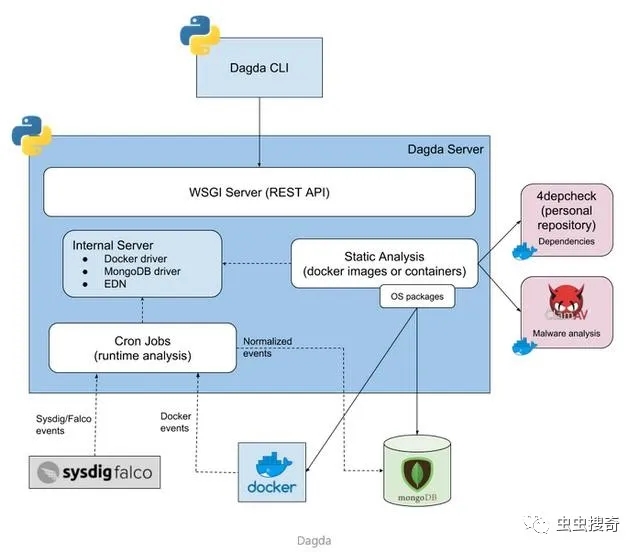

O Dagda é uma ferramenta de análise estática de código aberto para executar análises estáticas de vulnerabilidades conhecidas, malware, vírus, cavalos de Tróia e outras ameaças maliciosas em imagens ou contêineres do Docker. O Dagda pode monitorar os daemons do Docker e executar contêineres do Docker para descobrir atividades irregulares ou incomuns. Esta ferramenta suporta imagens básicas comuns do Linux, como Red Hat, CentOS , Fedora, Debian, Ubuntu, OpenSUSE e Alpine.

O Dagda vem com um arquivo Docker Compose para executar facilmente a avaliação. Embora o Dagda suporte o monitoramento de contêineres, ele deve ser integrado ao Sysdig Falco. O Dagda não suporta a verificação do registro ou repositório de contêineres e é mais adequado para a verificação manual sob demanda.

Após a implantação do Dagda, você pode baixar as vulnerabilidades conhecidas e seu POC de exploração do banco de dados CVS e salvá-lo no MongoDB. Em seguida, ele coletará as informações detalhadas do software na imagem do Docker e as comparará com as informações detalhadas armazenadas anteriormente no MongoDB para verificar se cada produto e sua versão estão livres de vulnerabilidades.

A Dagda pode usar o ClamAV como um mecanismo antivírus para identificar Trojans, malware, vírus e outras ameaças maliciosas contidas nos contêineres / imagens do Docker.

Os principais usuários-alvo da Dagda são administradores de sistema, desenvolvedores e profissionais de segurança.

- Versão atual: 0.7.0

- Repositório do código-fonte: https://github.com/eliasgranderubio/dagda

O Anchore Engine é uma ferramenta de segurança de código aberto DevSecOps de código aberto projetada para analisar e verificar vulnerabilidades em imagens de contêiner. Essa ferramenta pode ser usada como uma imagem de contêiner do Docker e pode ser instalada como autônoma ou executada em uma plataforma de processos de negócios. O Anchore Engine permite que os usuários identifiquem, testem e resolvam vulnerabilidades nas imagens do Docker que criam aplicativos. Sua versão corporativa do OSS fornece gerenciamento de políticas, painéis de resumo, gerenciamento de usuários, relatórios de avaliação de segurança e política, controles gráficos de clientes e outros módulos e funções de back-end.

O Anchore Engine fornece arquivos de composição do Docker, que podem ser usados para criar a instalação do contêiner do docker com um clique. Ele suporta componentes de back-end / do servidor e pode ser verificado na forma de ferramentas da CLI (como o Anchore CLI ou o plugin Jenkins). Ele também pode adicionar tags ao armazém e, após adicioná-lo, pesquisará periodicamente o registro de contêiner para análise. Os usuários também podem estender o Anchore Engine com plug-ins que adicionam novas consultas, estratégias e análise de imagem. Pode ser acessado diretamente via API RESTful ou CLI Anchore.

- Versão atual: 0.7.0

- Endereço do projeto: https://anchore.com/

- Repositório do código-fonte: https://github.com/anchore/anchore-engine

As ferramentas de segurança de código aberto desempenham um papel importante na proteção da infraestrutura baseada em contêiner. Podemos escolher ferramentas (combinações) apropriadas com base nas necessidades e prioridades dos negócios para garantia de segurança sob a arquitetura da nuvem: por exemplo, o uso do OpenSCAP e Clair para análise de conformidade, o Falco para auditorias de segurança e o Dagda podem ser usados para verificar estaticamente as vulnerabilidades conhecidas Analise e use Anchore para segurança combinada. Para mais informações sobre Linux, consulte: https://www.linuxprobe.com