悪意のあるアクティビティの分析レポート:RIGは、キットを利用します

過去数週間で、私たちは、著者議論してきたニュートリノとマグニチュードはキットを利用します。今、我々はそれが特別な販売チャネルとペイロードを持っているかどうかを確認するためにRIG下エクスプロイトキットを勉強しなければなりません。

他の類似との比較

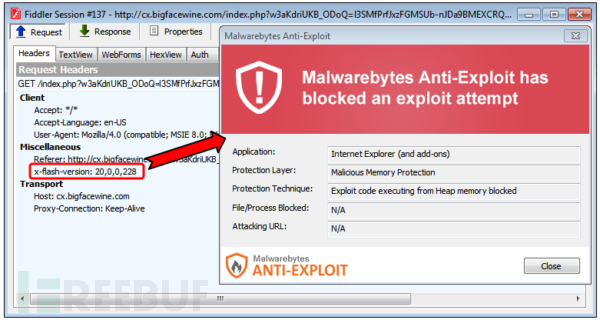

ほとんどのキットを利用するように、のような、RIGは、トラフィックのブラックサイトや悪質な広告を配信するために使用されます。しかし、それはまた、古いが攻撃を活用支援に役立ちます。例えば、それはフラッシュ(エクスプロイト使用CVE-2015から8651ヒット2015年12月には実際には)、パッチを他のキットを使用する方が傾斜していてもよい活用する一方で、2016年4月にエクスプロイト(の新しいリリースCVE-2016-を4117)。

攻撃が、複雑ではありませんが、それでも大きなトラフィック用することができますRIG悪意のあるソフトウェアの活動。そして、サイトを利用する人がハッキングされ、悪質な広告は、RIGにトラフィックをリダイレクトし、ジャンプの302サービス側スルーメカニズムである、または達成するために、クライアントのIFRAMEとJSスクリプトを介してジャンプ。

別のマルウェアの活動は、代表者のさまざまな種類があるかもしれませんまた、マルウェアのペイロードの広い範囲が表示されます原因キットを利用します。不思議なことに、RIGサンプルに、我々は次の年を収集し、従来の多くはキットが含ま活用通常、何の身代金ソフトウェア(ランサムウェア)は、ありません。同時に、我々は内部のサンプル中のソフトウェアと混乱してゾンビボットソフトウェアを盗む情報のパッケージを発見しました。

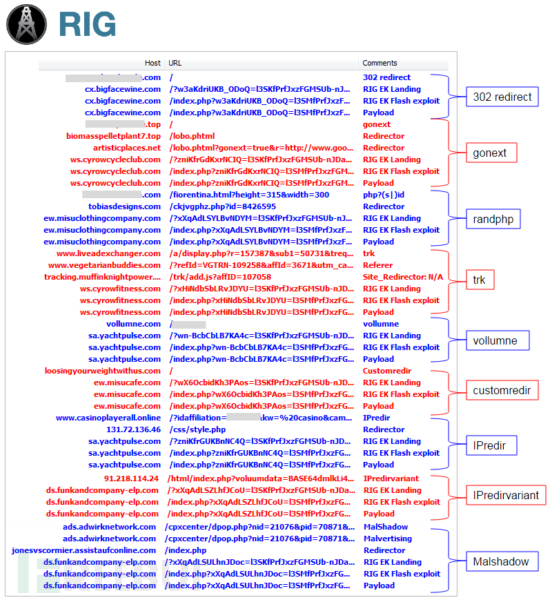

RIGのような悪質な活動のすべての種類の概要

ここでは、非常に単純な命名規則があるので、我々は、ラベルなどの特殊な文字列との一致数を選択しました。私たちは以下を記録していない他の変異があるかもしれないことに注意してください。

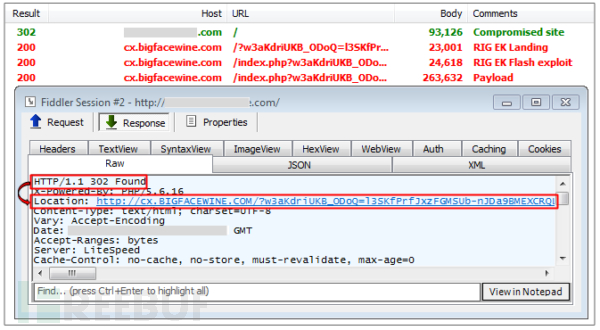

302リダイレクト

ここでは、サーバを使用して302リダイレクト、302リダイレクトメカニズムだ、キットを利用するRIGのランディングページにアクセスしてください。時間のほとんどは、これらの黒いサイトはまだ通常のWebコンテンツを持っていますが、それはジャンプアクションを実行します。

ペイロード:

0289ab23c01b2ccb9f347035b5fca1bf8a607bc511dfbe52df8881c6482a4723

でパッケージを解凍し、ここで

サンプルは、代表的なものである:Neurevtボット(Betabot)

Neurevt分析ここ

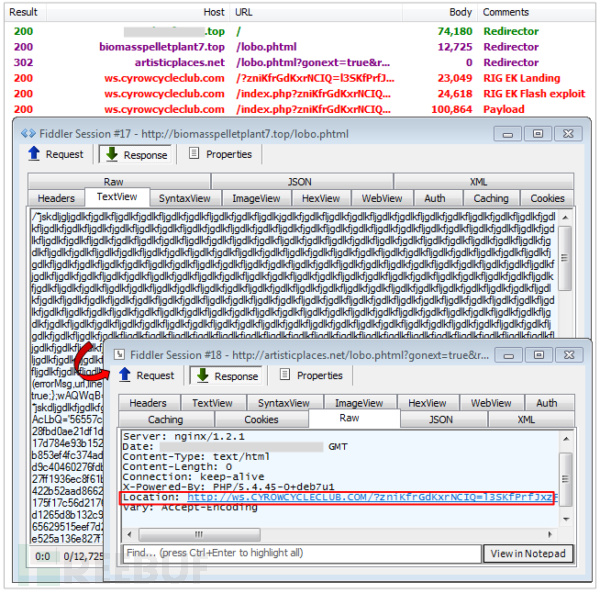

Gonext

それはlobo.phtmlなどとして最も紛らわしいネーミング方式を使用してこのような.top、およびHTMLファイルとして特定のトップレベルドメインを使用していますので、これは、最も活発な活動の一つであるので、我々は簡単にそれを区別することができます。それはまだそのようなartisticplaces.netなどのいくつかの比較的安定したドメインのソースをジャンプ、最終ジャンプサーバ側302リダイレクトを使用します。

ペイロード:

c5184a30a88c234d3031c7661e0383114b54078448d62ae6fb51a4455863d4b5

サンプルは、代表的なものである:Dofoil(スモークローダー)

でパッケージを解凍し、ここで

煙ローダー分析ここ

C&Cサーバー:prince-of-persia24.ru

下载地址在这里(IRC bot, C&C服务器:med-global-fox.com)

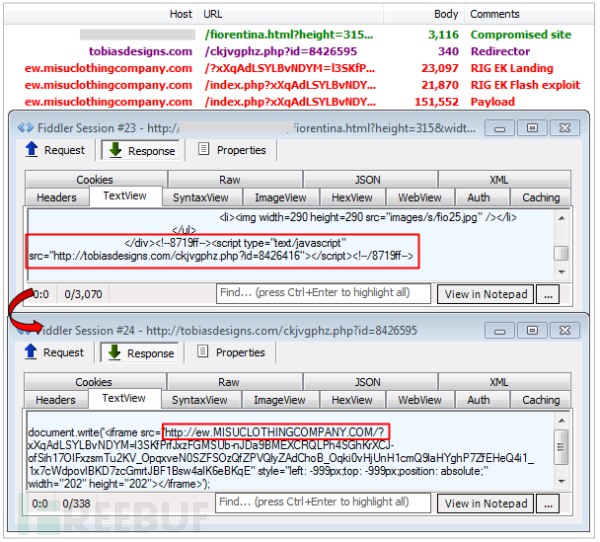

Randphp

这种手法也是很流行的,它会将恶意JS代码注入被黑网站,重定向到一个中转网站的随机命名的php文件,该文件里面包含了将流量重定向到RIG exploit kit的iframe标签。

Payload:

1a3e2f940db24ff23c40adfd45d053036bad7372699c904c1ef0aaae81b24c5d

使用VB packer, crashes打包

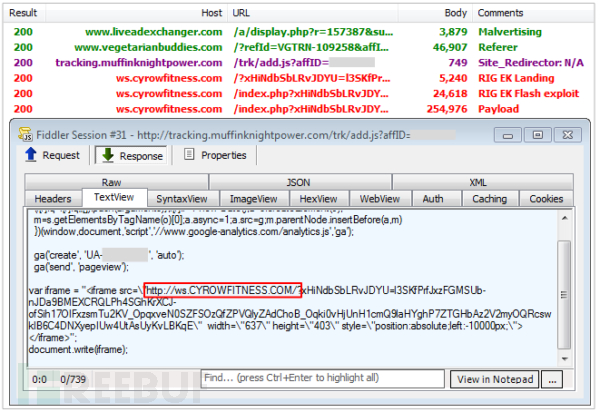

Trk

这里则是基于恶意广告的活动,它使用了两级的重定向:一个傀儡站点以及一个通过某Google分析账户记录状态的跟踪站点,最后它会利用iframe将流量重定向到RIG exploit kit。

Payload:

09f7926969f1dd11b828e2a3537c923646389140b2dba64c0b623b58099f3b64

样本代表:Gootkit

解压包在这里

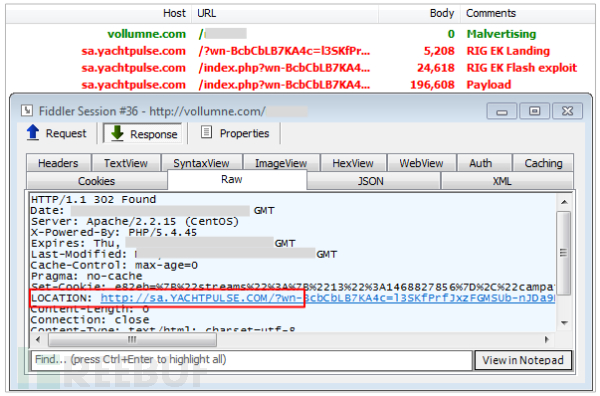

Vollumne

这里的活动是基于恶意广告的,所有流量都会经过vollumne.com,这个域名由[email protected] (Russia)注册,它使用了服务端302将流量重定向到RIG exploit kit。

Payload:

fe128f8bc1be6a0076dd78133ae69029374e25b2662aaafdeb846af1bc60b617

使用VB packer, crashes打包

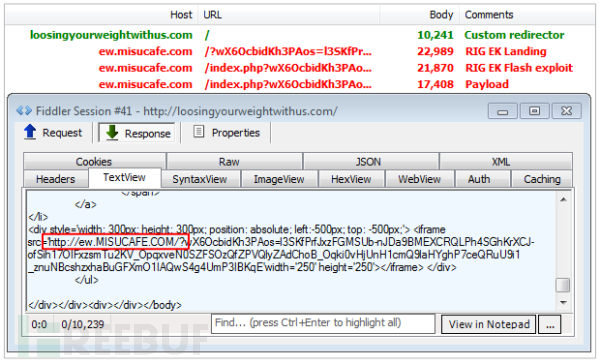

客户端重定向

这种攻击会使用充斥了和谐内容,以及其他广告内容的被黑站点。它也可能通过恶意广告链接,重定向到RIG exploit kit。而使用这种手法的被黑站点主页底部,可能会被注入相应的恶意跳转iframe。

Payload:

bb863da684e0b4a1940f0150a560745b6907c14ff295d93f73e5075adb28f3ea

后门:关闭Windows安全中心

自动化分析在这里

IPredir

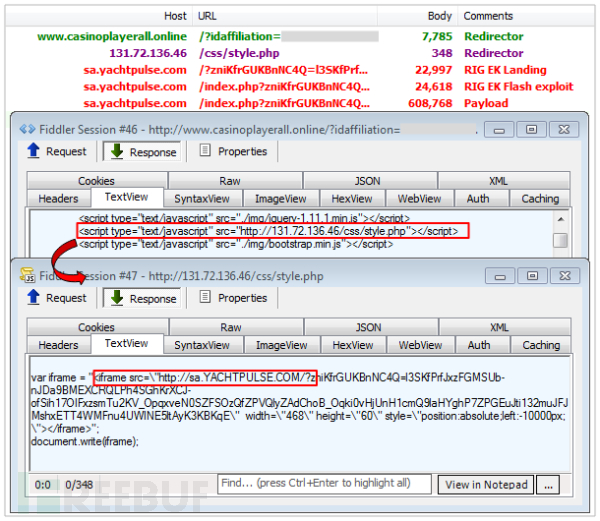

这又是一种容易识别的攻击,它使用了客户端的iframe重定向(比如案例:casinoplayerall.online)。或者,它会将流量重定向到一个硬编码的IP地址(比如131.72.136.46),最终再重定向到RIG exploit kit。

Payload:

f21a7b90a83c482948206060d6637dffafc97ef319c9d7fa82f07cd9e8a7ec56

样本代表:Gootkit

解压包:中间payload -> dropper_dll_service.dll

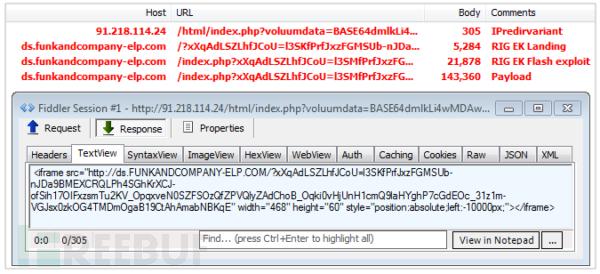

IPredirvariant

最近,我们开始更多地见到上图中这种重定向机制。这些恶意活动由恶意广告进行驱动,最后会将流量重定向到一个恶意的硬编码IP地址。

Payload:

a1985dd74238996ab137b21f1856a5787ce07c8cd09744a260aaf1310d4a8944

使用VB packer, crashes打包

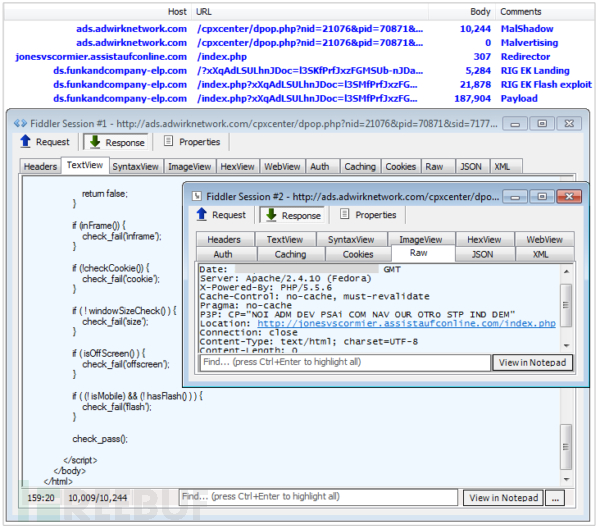

Malshadow

这里使用了域名阴影技术,利用恶意广告将流量重定向到RIG exploit kit。

Payload:

b91dd7571f191224ea8802bb9c9d153857b4f5d48eb72b811620268e8c954a00

样本代表:Gootkit

结论

我们现在看见的这些RIG exploit kit与Magnitude exploit kit的机制是极为相似的,虽然后者使用了更新而且更好的Flash exploit。

IOCs

Payloads(SHA256 dump)

样本案例

artisticplaces[.]net/lobo.phtml?gonext=true&r=

biomasspelletplant2[.]xyz/lobo.html

biomasspelletplant3[.]xyz/lobo.html

biomasspelletplant4[.]xyz/lobo.html

biomasspelletplant5[.]xyz/lobo.html

biomasspelletplant6[.]xyz/lobo.html

biomasspelletplant7[.]top/lobo.html

biomasspelletplant[.]xyz/lobo.html

24x7apple[.]com/sp1.phtml?gonext=

affordableaffairsbyyoli[.]com/spm.phtml?gonext=

analyticsonjs[.]com/analytics.phtml?gonext=

balkanlight[.]com/bro.phtml?gonext=

blockmycalls[.]com/sm.phtml?gonext=

buzzinarea[.]com/immo.phtml?gonext=

capemadefieldguide.org/dan.phtml?gonext=

capemadefieldguide.org/ram.phtml?gonext=

clothes2017.club/oly.phtml?gonext=

cookingschoolonline.us/bro.phtml?gonext=

dadadeo[.]com/jes.phtml?gonext=

easyastrologyoraclecards[.]com/bruno.phtml?gonext=

ebldf[.]com/bruno.phtml?gonext=

enkorepartners[.]com/bruno.phtml?gonext=

gstatistics[.]com/stat.phtml?gonext=

henrymountjoy[.]com/sm.phtml?gonext=

littlebungas[.]com/myst.phtml?gonext=

mikeandangelina[.]com/myst.phtml?gonext=

molodinoska[.]com/bro.phtml?gonext=

monmariemakeupartist[.]com/sp1.phtml?gonext=

monsterbungas[.]com/myst2.phtml?gonext=

religiousapproaches[.]com/ch.phtml?gonext=

religiouslandscape[.]com/ch2.phtml?gonext=

siliconvalleydreams[.]com/oly.phtml?gonext=

snovels[.]com/myst.phtml?gonext=

svdreams[.]com/oly.phtml?gonext=

tequilabuch[.]com/bro.phtml?gonext=

thebookoneducation[.]com/bro.phtml?gonext=

thebookoneducation[.]com/laze2.phtml?gonext=

thebookoneducation[.]com/laze.phtml?gonext=

thebookoneducation[.]com/may.phtml?gonext=

thecasinobank[.]com/buggy.phtml?gonext=

wordpresscache.org/bro.phtml?gonext=

wordpresscache.org/youshynec.phtml?gonext=

youthadvocatecoaching[.]com/shi.phtml?gonext=

randphp

103rdcomposite[.]net/forums/db/g3hbzckj.php?id=8548176

az.mediancard[.]com/8xrvwbkd.php?id=8141864

bitina[.]com/wqjkt8m2.php?id=12866788

e-bannerstand[.]com/nycy2z8t.php?id=11726031

ekitab[.]net/7thwcbvz.php?id=11741674

fh380968.bget[.]ru/templates/stets1/hhwbwny9.php

filosofia.top/j6fn3dfl.php?id=8294815

forum.wloclawek[.]pl/dmzxkcbr.php?id=14338552

gaptaquara[.]com.br/gkxpdffh.php?id=8231629

gv-pk[.]com/bfnmvvlw.php?id=7912878

illirico18[.]it/v98vrpz6.php?id=8247670

jobroom.nichost[.]ru/zpgrkljm.php?id=10810290

kromespb[.]ru/_VTI_CNF/rpwbr3gt.php?id=8519025

louisiana-indonesia[.]com/qc8nf2nc.php?id=8324784

multiporn[.]us/milfs/rzhxpbr8.php?id=1266474

ocenem1.nichost[.]ru/ndpvy6rk.php?id=10810290

russianbiker.de/4hyrb3fk.php?id=8062768

shop.universalauto[.]ru/x6m2byg8.php?id=8295668

tobiasdesigns[.]com/ckjvgphz.php?id=8426416

ugasac[.]com/webapp/sigemave/3cdnvtkn.php?id=8186035

waterjet-cutter[.]com/lc6jxqkv.php?id=15783431

www.bmaの[。] com.ua/vk63ntzy.php?ID = 2259041

www.hima避難所[。] COM / rmbwj7ld.php?ID = 8118993

www.nspiredsigns [。] COM / pfmj94vq.php?ID = 15876656

www.rospravoの[。] RU / k67cpfnn.php?ID = 8673574

IPredir

131 0.72 0.136 0.46 / CSS / style.php

185 0.86 0.77 0.27 / CSS / style.php

84 0.200 0.84 0.230 / CSS / style.php

IPredirvariant

91 0.218 0.114 0.24 / HTML / index.phpを?voluumdata

Malshadow

ads.adwirknetwork.com