1. (要点) 1. ネットワーク情報セキュリティの基本特性 (基本目標) CIA:

機密性: ネットワーク情報データは、送信プロセス中に漏洩または盗用されません。

完全性: ネットワーク情報データは、送信中に改ざんされることは許可されません。

可用性: ネットワーク情報データは、許可された条件下でタイムリーに利用可能でなければなりません。

否認防止: ネットワーク情報のユーザーが自分の操作を拒否できないようにします。

制御性: 許可された条件下で情報ネットワークを管理および制御できます。

-

真正性

真正性とは、サイバー空間の情報と、実際の物理空間や社会空間における客観的事実との整合性を指します。たとえば、ネット上の

噂情報は現実の状況と一致しておらず、客観的事実に違反しています。 -

適時性

適時性とは、サイバースペースの情報、サービス、システムが時間の制約を満たす能力を指します。たとえば、

自動車の安全運転のためのインテリジェント制御システムにはリアルタイムの情報が必要ですが、その情報は指定された時間範囲内でのみ有効です。 -

コンプライアンス

コンプライアンスとは、ネットワーク情報、サービス、およびシステムが法律、規制、ポリシー、標準および仕様に準拠していることを意味します。たとえば、オンライン コンテンツは

法律、規制、ポリシーに準拠しています。 -

公平性

公平性とは、ネットワーク情報システムの関連エンティティが、どの当事者も有利になることなく、関連するタスクを同等の立場で処理するという特徴的な要件を指します

。たとえば、電子契約の両当事者は公平性要件を満たし、同時に契約に署名します。 -

信頼性

信頼性とは、指定された条件および時間の下で、所定のシステム機能を効果的に完了できるネットワーク情報システムの特性を指します。 -

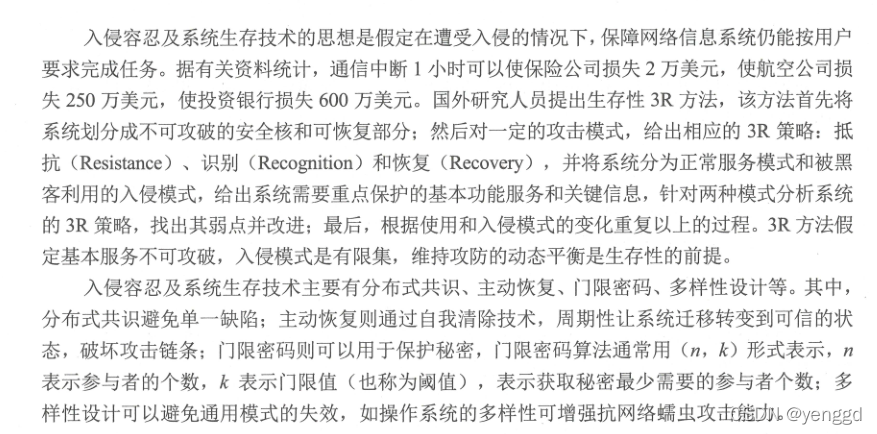

生存可能性 生存可能性とは、セキュリティが侵害された場合にビジネスの継続運営

をサポートするために、最小限かつ必要なサービス機能を提供できるネットワーク情報システムのセキュリティ機能を指します

。

情報セキュリティは、デバイス セキュリティ、データ セキュリティ、コンテンツ セキュリティ、行動セキュリティの 4 つのレベルに分かれており

、その中でデータ セキュリティは従来からのものです。

情報理論は、情報理論、サイバネティクス、システム理論などの情報セキュリティ理論の一般的な理論的基礎に属します。

独自の理論的基礎: 暗号学、アクセス制御理論、ゲーム理論。

情報セキュリティ管理体制:(密なネットワーク要員)

パスワード管理、ネットワーク管理、機器管理、人員管理。

ネットワーク管理システム: (テーブル セキュリティの場合)

オブジェクト、表現、セキュリティ、プロトコル。

TOR オニオン ルーティングには固定プロキシ サーバーがなく、通常、Tor プロキシはレイヤー 2 ~ 5 にあります。

ハミング コードは、エラー検出機能とエラー訂正機能を備えた多重パリティ エラー検出システムです。コード距離は 3 以上です。巡回冗長検査はエラーのみを検出できますが、エラー訂正はできません。r ビット エラーは検出できるため、コード距離が 1 より大きい

「サイバーセキュリティ検討措置」は、2021年11月16日に開催された中国サイバースペース局の第20回事務会議で検討および採択され、国家発展改革委員会、工業情報化部、国家発展改革委員会によって承認されました。公安、国家安全部、財務省 工商部、商務部、中国人民銀行、国家市場規制総局、国家ラジオテレビ総局の同意を得て、中国証券監督管理委員会、国家秘密管理局、および国家未確認動物管理局は、ここに発表し、2022 年 2 月 15 日に発効する予定です。

ネットワークインフラ法:2022年9月7日施行

国家コンピュータ ネットワーク緊急対応技術調整センター (「国家インターネット緊急対応センター」と呼ばれ、英語略称は

CNCERT または CNCERT/CC) は、中国のコンピュータ ネットワーク緊急対応システムの主導部門であり、国家緊急センターです。

現在、中国には国家コンピュータネットワーク緊急対応技術調整センターが設立されており、「国家インターネット緊急対応

センターています。 -政府および非営利のネットワーク セキュリティ組織技術調整組織は、中央サイバーセキュリティおよび情報技術委員会事務局の指揮下にある国家サイバーセキュリティ緊急機関です。国家緊急センターとしての CNCERT の主な責任は次のとおりです: 「積極的な予防、タイムリーな検出、迅速な対応、確実な回復」の方針に従って

。

中国中央サイバースペース局の総合調整の下、工業情報化部のサイバーセキュリティ・情報化指導グループは公衆インターネットネットワークのセキュリティ緊急事態の緊急管理を主導し、特に主要な公衆インターネットの統一的な指揮と調整を担当している。ネットワークセキュリティの緊急事態。

国家サイバーセキュリティおよび情報化部門は、関連部門を調整して、サイバーセキュリティのリスク評価と緊急対応メカニズムを確立および改善し、

サイバーセキュリティインシデントに対する緊急時対応計画を策定し、定期的な訓練を組織します。

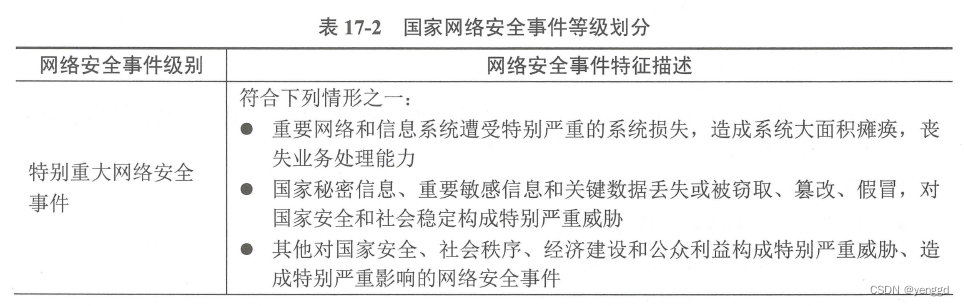

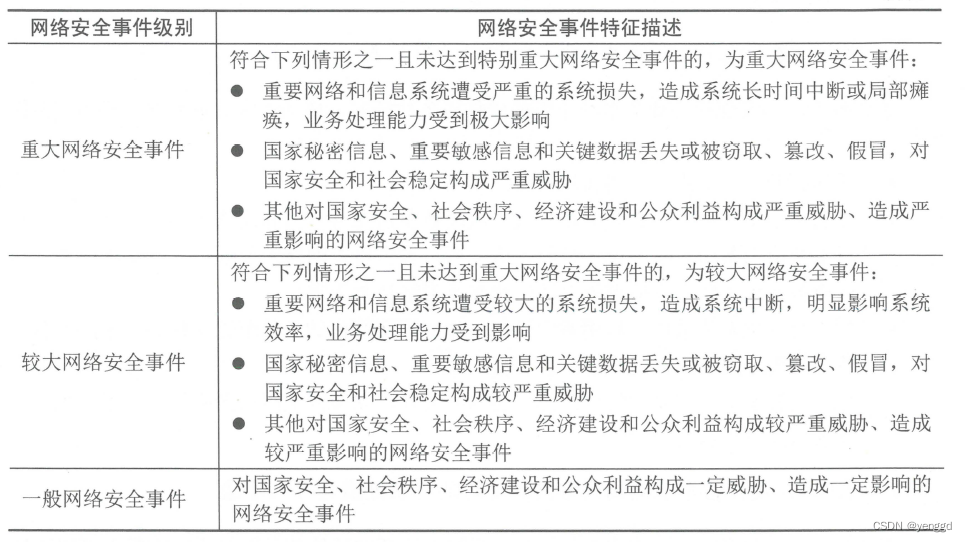

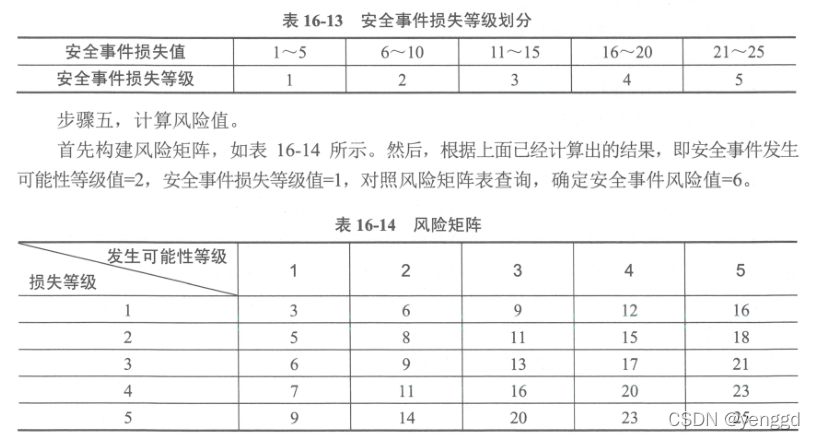

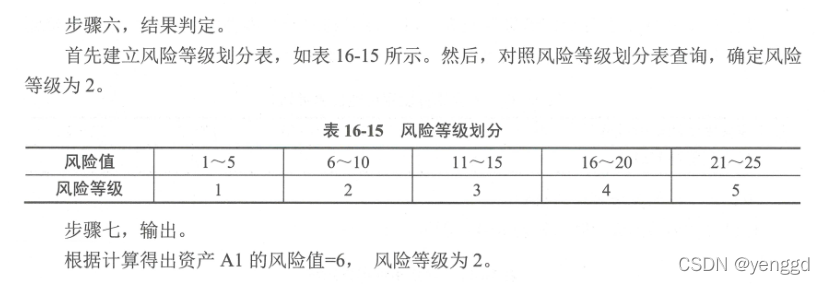

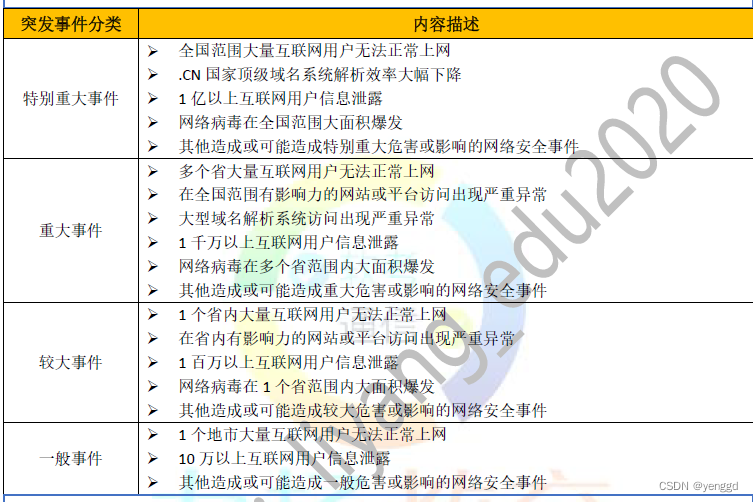

3.1 Extraordinarily Major Incidents A particularly major network security incident meets one of the following circumstances: (1) A large number of Internet users across the country are unable to access the Internet normally; (2) The resolution efficiency of the .CN national top- level domain name system drops significantly; (3) More than 100 million people Leakage of Internet user information; (4) Large-scale outbreak of network viruses across the country; (5) Other network security incidents that cause or may cause particularly significant harmまたは衝撃。3.2 Major Incidents A major network security incident meets one of the following circumstances: (1) A large number of Internet users in multiple provinces are unable to access the Internet normally; (2) There are serious abnormalities in access to influential websites or platforms across (3) 大規模なドメイン名解決システムへの重大なアクセス異常(4) 1,000万人を超えるインターネットユーザーの情報漏えい(5) 複数の州での大規模ネットワークウイルス発生(6)その他networks that cause or may cause major harm or impact security incident. 3.3 重大なインシデント 重大なネットワーク セキュリティ インシデントは、次のいずれかの状況に該当します: (1) ある州の多数のインターネット ユーザーが正常にインターネットにアクセスできない、(2) 州内の影響力のある Web サイトまたはプラットフォームへのアクセスに重大な異常が発生している( 3) 100 万人を超えるインターネット ユーザーの情報漏洩、(4) 州内でのネットワーク ウイルスの大規模発生、(5) より大きな損害や影響を引き起こす、または引き起こす可能性のあるその他のネットワーク セキュリティ インシデント。3.4 一般的なインシデント以下のいずれかの状況に該当する場合、それは一般的なネットワーク セキュリティ インシデントです: (1) 1 つの都市で多数のインターネット ユーザーが正常にインターネットにアクセスできない、(2) 10 万人を超えるインターネット ユーザーの情報が漏洩; (3) Others cause or may cause general network security incidents. Cybersecurity incidents that harm or impact.

中国サイバーセキュリティ審査技術認証センター (CCRC、旧中国情報セキュリティ認証センター) は、

ネットワーク セキュリティの審査と認証の実施を担当する専門機関です。

1999 年に国務院によって公布、施行された「商業暗号管理条例」では、次のように規定されています。「この条例でいう商業暗号とは、情報の

暗号化保護やセキュリティ認証に使用される暗号技術および暗号製品を指します。国家機密。

「中華人民共和国暗号法」では、パスワードをコアパスワード、一般パスワード、商用パスワードに分けて分類管理することが明記されています。コアパスワードと通常パスワードは国家機密情報を保護するために使用されるものであり、国家機密であり、法律に基づきパスワード管理部門により厳重かつ一元管理されています。

サービス提供時に収集した個人情報およびビジネスデータは、中国本土で保管および利用し、その保存期間は2年以上とし、法令に別段の定めがある場合を除き、個人情報およびビジネスデータが外部に漏洩することはありません。

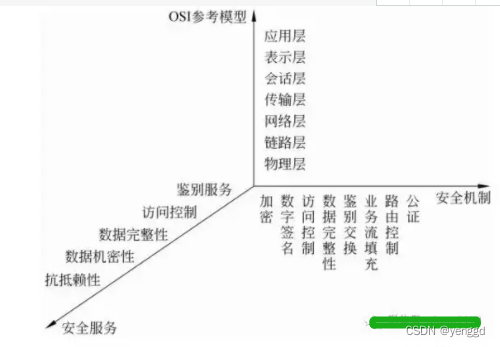

ネットワーク情報セキュリティの基本的な技術要件

には、ネットワークの物理環境のセキュリティ、ネットワーク情報セキュリティの認証、アクセス制御、セキュリティと機密性、脆弱性スキャン、悪意のあるコードの保護、およびネットワーク情報コンテンツのセキュリティが含まれます。安全監視と早期警報、緊急時対応など

ネットワークセキュリティ管理手法には、主にリスク管理、階層的保護、多層防御、階層的保護、緊急時対応、PDCA(Plan-Do-CheckAct)手法が含まれます。

情報標準体系は、

国際標準、国家標準、業界標準、地域標準、企業標準の5つのレベルの標準で構成されています。

2. ネットワーク情報セキュリティの基本機能:

防御、監視、緊急対応、復旧。

3. ネットワーク情報セキュリティ管理要素:

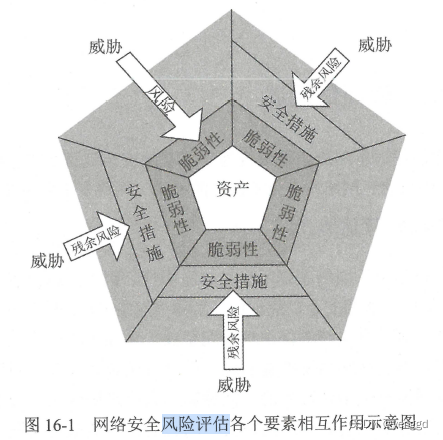

ネットワーク管理オブジェクト、ネットワーク脅威、ネットワーク脆弱性、ネットワーク リスク、およびネットワーク保護対策。

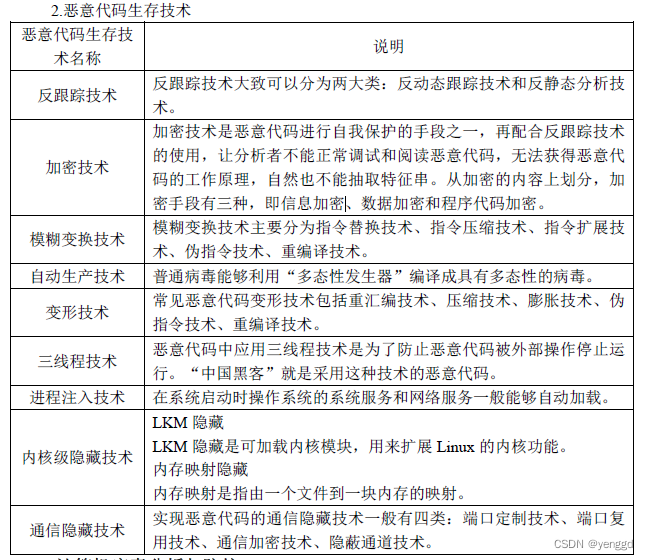

通信隠蔽技術:

ポートカスタマイズ技術、

ポート再利用技術、

通信暗号化技術、

コバートチャネル技術

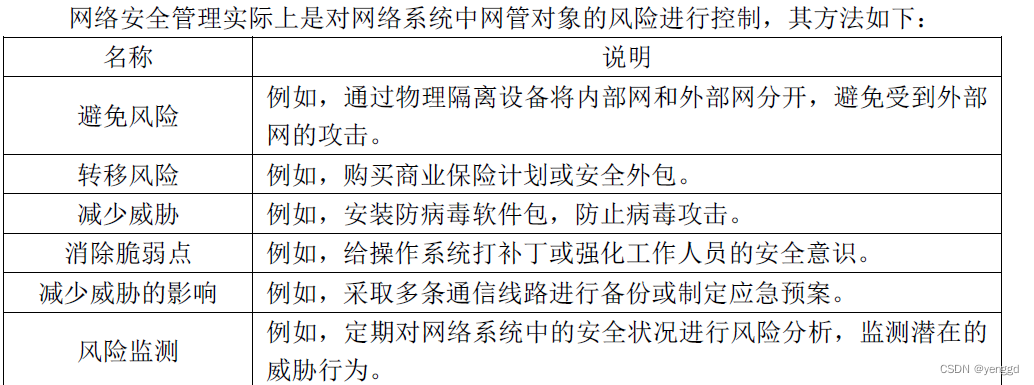

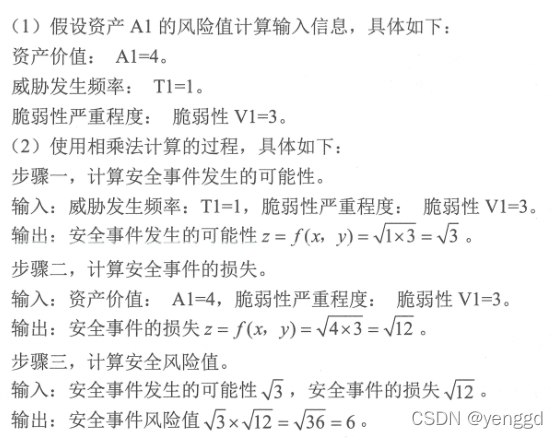

4. ネットワーク情報セキュリティのリスク管理方法:

リスクの回避、ネットワーク リスクの移転、脅威の軽減、脆弱性の除去、およびリスクの監視。

5. ネットワーク情報セキュリティ管理プロセス:

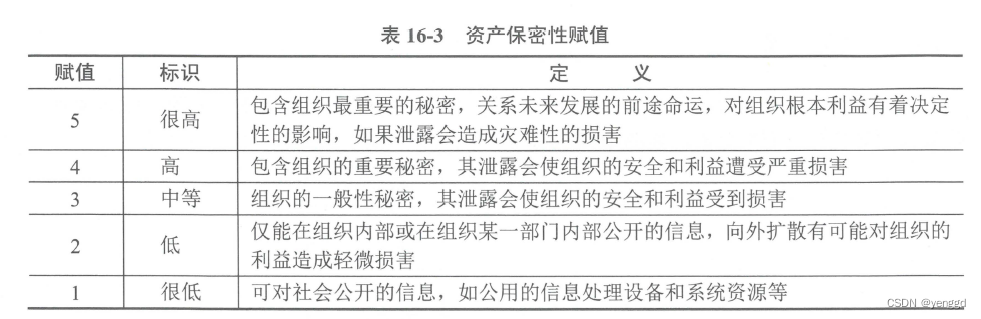

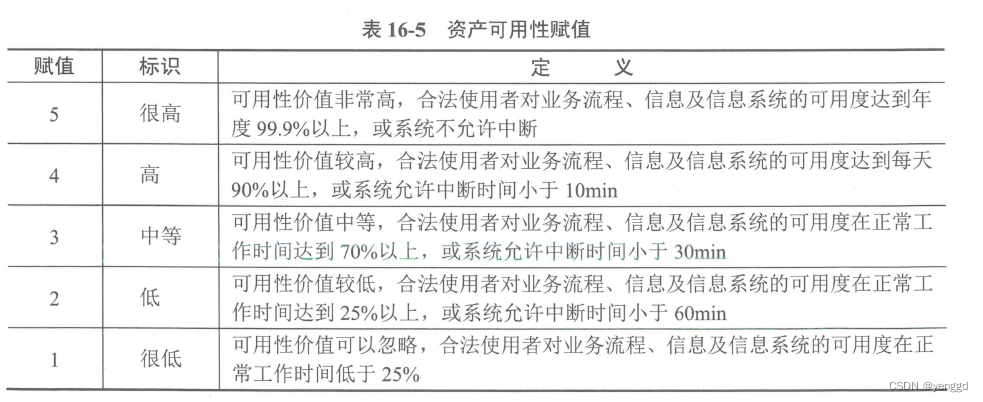

ネットワーク情報管理オブジェクトを決定し

、ネットワーク情報セキュリティ オブジェクトの価値を評価します。

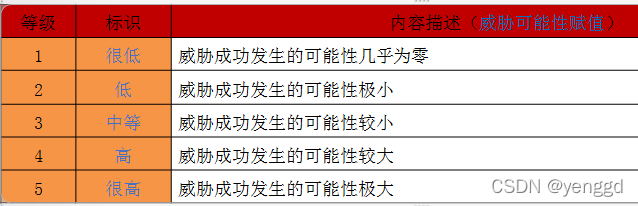

ネットワーク情報セキュリティ オブジェクトに対する脅威の特定

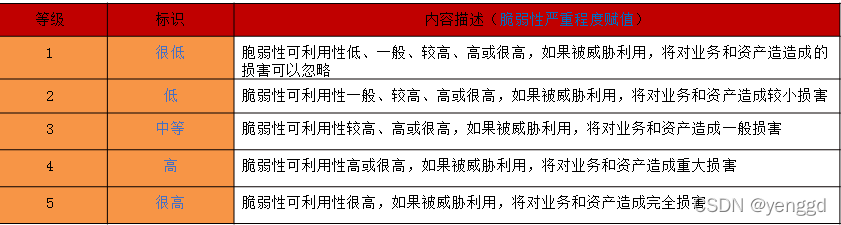

ネットワーク情報セキュリティ オブジェクトの脆弱性の特定

ネットワーク情報セキュリティ オブジェクトのリスク レベルの決定

ネットワーク情報セキュリティ防御システムの開発

ネットワーク セキュリティ管理計画の実施

ネットワークの運用、保守、管理

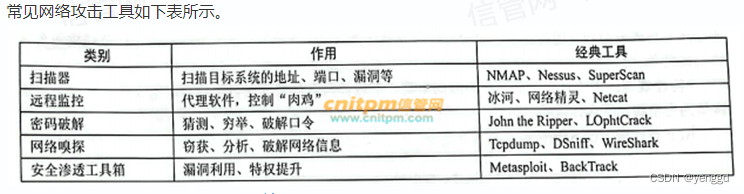

2 (要点)、1. ネットワーク攻撃モデル:

攻撃ツリーモデル: ターゲットのセキュリティ脅威分析を実行し、元のノードを変更せずにノードを追加する and-or 形式のツリー構造。チームは侵入テストに使用され、青チームは防御に使用されます。このモデルは、複数の人の意見を使用して攻撃ツリーに統合し、複雑な攻撃シナリオをモデル化できます。複数の攻撃試行をモデル化するために使用することはできません。周期的なイベントをモデル化できません。

mitre att&ck モデル: 攻撃活動の具体的な実装方法を提供するために実際のネットワーク攻撃データから抽出されたデータ モデル。侵入テストとネットワーク脅威インテリジェンスの収集に使用されます。

ネットワーク キル チェーン モデル (キル チェーン):

ターゲットの偵察、

兵器の構築、

ペイロードの配信、

脆弱性の悪用、

設置と埋め込み、

指揮と制御、

ターゲットのアクション

ネットワーク攻撃の一般的な有害な動作には、

情報漏洩攻撃、

完全性破壊攻撃、

サービス拒否攻撃、

不正使用攻撃の 4 つの基本的なタイプがあります。

2. 一般的な攻撃プロセス:

攻撃元の隠蔽

、ターゲット情報の収集、ターゲット

の脆弱性情報のマイニング、

ターゲットのアクセス権の取得、

攻撃動作の隠蔽、

攻撃の実行

、バックドアのオープン、

攻撃痕跡のクリア

パスワード クラッキング:

ターゲット ネットワーク サービスとのネットワーク接続を確立し、

ユーザー リスト ファイルと辞書ファイルを選択し、ネットワーク サービス プロトコルに従ってユーザー リスト ファイルと辞書ファイル内のユーザーとパスワードのグループを選択し、ユーザー名とパスワードを

送信します。

ターゲット ネットワーク サービス ポートにパスワードを送信し、

リモート サービスから返された情報を検出してパスワードの試行が成功したかどうかを判断し、

別のユーザーとパスワードのセットを取得し、パスワード ユーザー リスト ファイルと辞書ファイルが選択されるまでループ テストを繰り返します。

。

バッファ オーバーフロー攻撃の防止戦略:

システム管理の防止戦略:

不要な特権サービスをシャットダウンし、タイムリーにプログラムの脆弱性にパッチを適用します。

ソフトウェア開発時の予防策:

正しいコードを書く、バッファは実行可能ではない、C 言語関数ライブラリを改善する。

脆弱性防止技術:

アドレス空間ランダム化技術、データ実行ブロック、スタック保護。

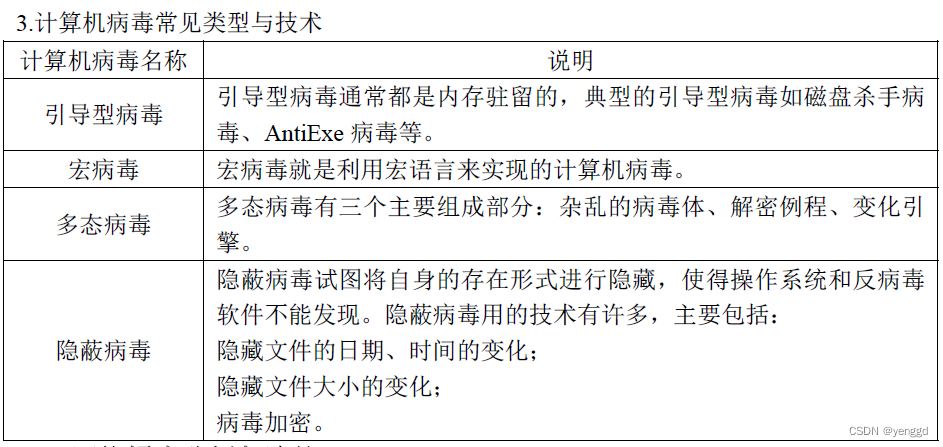

一般的な種類の悪意のあるコードには、コンピュータ ウイルス、ネットワーク ワーム、トロイの木馬、バックドア、ロジック ボム、ボットネット

などが含まれます。

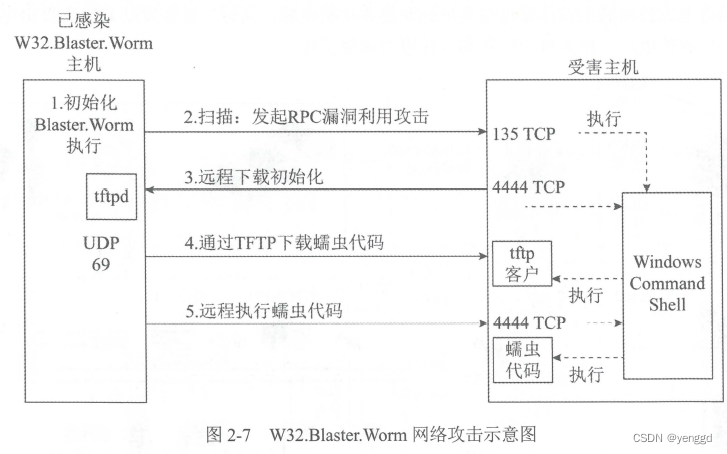

また、このワームは、windowsupdate.com に対してサービス拒否攻撃を実行し、被害者ユーザーがこの脆弱性に対するパッチを適時に入手することを妨げます。

(1) BILLY という名前のミューテックスを作成します。

(2) 次のキー値をレジストリに追加します: "windows auto update"="msblast.exe" を次の場所に追加します: HKEY LOCAL MACHINE\SOFTWARE\Microsoft\ Windows\Current Version\Run これにより、

ワームが実行できるようになります。 in the system It can run automatically when restarted.

(3) ワームは、攻撃用 IP アドレスのリストを生成し、そのリストにあるコンピュータへの感染を試み、

DCOMRPC 脆弱性を持つコンピュータへの TCP ポート 135 接続を開始して感染します。

(4) cmd.exe バックドアを TCP4444 ポートにバインドします。

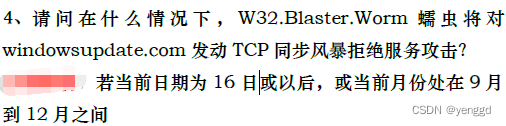

(5) UDPport69 ポートで監視します。(7) 現在の日付と月を確認します。現在の日付が 16 日以降、または現在の月が 9 月から 12 月の間の場合、W32.Blaster.ワームは WindowsUpdate に対して TCP 同期ストームのサービス拒否攻撃を開始します。コム。

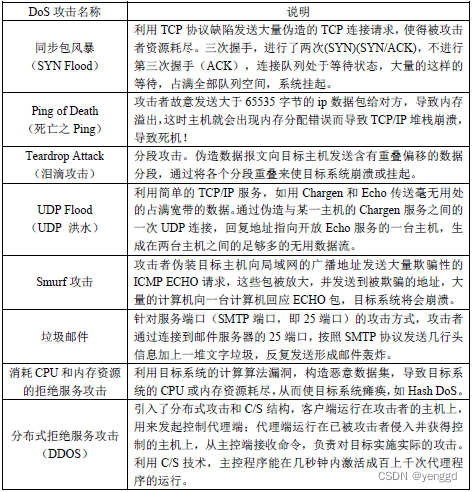

DOS 攻撃分類:

ティアドロップ攻撃とは、サービス妨害攻撃であり、UDP パケットの病的断片化に基づく攻撃手法で、英語で「Tear」は「涙」、「Drop」は「滴る」を意味します。この攻撃はティアドロップ型の攻撃手法であり、その破壊力は非常に強力であることがわかります。

主に初期の Microsoft オペレーティング システム (95、98、3.x、nt) をターゲットとしています。近年、一部の人々は、 2.x バージョンの Android システム、6.0 IOS システムの攻撃が有効です

攻撃の影響

: 攻撃者にブルー スクリーン、再起動、フリーズなどが発生します

ティアドロップ攻撃の原理

ティアドロップ攻撃の動作原理は、攻撃者 A が断片化された IP を送信することです。パケットを被害者 B に送信し、意図的に「13」を変更します。「ビット フラグメント オフセット」フィールドが間違った値に設定されています(以前のフラグメント データと重複する可能性や、ずれている可能性があります)。B がこの種の偽造フラグメント メッセージを組み合わせると、次の内容が含まれます。一部のオペレーティング システムは、重複オフセットを含む偽造された断片化されたデータ パケットを受信すると、システムのクラッシュと再起動が発生します。

WinNuke 攻撃はサービス拒否攻撃です。WinNuke 攻撃は帯域外送信攻撃とも呼ばれ、対象ポートを攻撃するのが特徴で、通常、攻撃対象ポートは 139、138、137、113、53 であり、URG ビットが「1」に設定されます。 、これは緊急モードです。

攻撃対策方法: ファイアウォール機器やルーターのフィルタリングを適切に設定することで、この攻撃方法を防止し (パケットをドロップする)、この攻撃を監査することができます (イベントが発生した時刻、ソース ホストとターゲット ホストの MAC アドレスと IP アドレスを記録します)。マック)。

この攻撃手法は SYN フラッド攻撃とは異なります

スマーフ攻撃は、この攻撃を最初に開始したプログラム「スマーフ」にちなんで名付けられたウイルス攻撃です。

より洗練されたスマーフは、送信元アドレスをサードパーティの被害者に変更し、最終的にはサードパーティをクラッシュさせます。

3. Ddos 攻撃手順:

多数のホストをスキャンして、攻撃される可能性のあるホストを見つけます。

脆弱なホストを攻撃して制御を獲得します。

侵害されたホストにクライアント プログラムをインストールします。

攻撃に成功したホストを使用して、他のホストをスキャンして攻撃します。

攻撃に成功したホストの数が一定数に達すると、主制御端末はこれらのホストを制御して、注目のターゲット ホストへの攻撃を開始します。

一般的なネットワーク盗聴手法には主に、ネットワーク スニッフィングと中間者攻撃が含まれます。

(2)注射フォーム・http://xxx. xxx.xxx/abc.asp?? p=YY・インジェクション実行:http://xxx.xxx.xxx/abc.asp?? p=YY かつ user>0 ユーザー名はオペレーションのエラーメッセージから取得できます• インジェクションを実行します: http://xxx。xxx.xxx/abc.asp?? p=YY および ( User_name'admin' のログインからパスワードを選択)>0 パスワードは、実行時のエラー メッセージから取得できます。

SQL インジェクション防御は SQL プリコンパイル、PHP プリコンパイル済みステートメントを使用します: prepare

1' または '1'='1

一文のトロイの木馬の原則

PHP の一文のトロイの木馬: <?php @eval($_POST(cmd);?>

asp の 1 文は次のとおりです: <%eval request (“pass”)%>

aspx の 1 文は次のとおりです: <% @ Page Language=“Jscript”%> <%eval(Request.Item[“pass”],“unsafe”);%>

ファイル アップロードの脆弱性を利用して、対象の Web サイトに 1 文のトロイの木馬をアップロードすると、chopper.exe を通じて Web サイトのディレクトリ全体をローカルで取得および制御できます。

@ は、後で実行中にエラーが発生しても、エラーは報告されないことを意味します。eval() 関数は、括弧内のすべてのステートメント文字列がコードとして実行されることを示します。$_POST['攻撃'] は、攻撃パラメータ値がページから取得されることを示します。

次の 3 つの条件が満たされた場合、侵入は成功します:

(1) トロイの木馬が正常にアップロードされ、殺されていない;

(2) トロイの木馬のパスがわかっている;

(3) アップロードされたトロイの木馬が正常に実行できる。

CSRF クロスサイト リクエスト フォージェリ攻撃:

防御: 投稿の使用を試みる、難しいコードを追加する、リファラー、トークンを検証する、カスタム ヘッダーを追加する

XSS の危険性:

Web ページのハング、Cookie の盗難、クライアント ブラウザに対する DDOS 攻撃、フィッシング攻撃、ユーザーの Web 動作のハイジャック、ワーム Web2.0 の発生

XSS 防止: 入力のフィルター、出力のエンコード、Cookie を http のみに設定、括弧を > と < に変更、JS でエスケープ ライブラリを使用

3 (キーポイント) 暗号化

最新の暗号化では、パスワードが既知の平文攻撃に耐えられることが望ましいと考えられています。

第 1 条 この法律は、暗号の適用と管理を規制し、暗号の開発を促進し、ネットワークと情報のセキュリティを確保し、国家の安全と社会公共の利益を保護し、国民、法人、その他の組織の正当な権利と利益を保護するために制定される。 。

第 2 条 この法律で使用される「暗号」という用語は、情報を暗号化し、保護し、認証するために特定の変換方法を使用する技術、製品およびサービスを指します。

第 3 条 暗号通貨の業務は、全体的な国家安全保障の概念を遵守し、統一されたリーダーシップ、階層的責任、革新的な開発、全体的な状況への奉仕、および安全性を確保するための法律に従った管理の原則に従います。

第 4 条: 暗号化作業に対する中国共産党の指導力を維持する。暗号化の中央指導機関は、国家暗号化作業に対して統一的なリーダーシップを発揮し、主要な国家暗号化作業ガイドラインと政策を策定し、主要な国家暗号化事項と重要な作業を調整し、国家暗号化法の支配の構築を推進します。

第 5 条 国家暗号管理部門は、全国の暗号業務を管理する責任を負う。郡レベル以上の地方暗号管理部門は、それぞれの行政区域での暗号化作業の管理を担当します。

暗号化作業に関与する国家機関および部門は、その任務の範囲内で、自身の機関、部門、またはシステムの暗号化作業に責任を負います。

第6条 国は、パスワードの機密管理を実施する。

「国家機密の保護に関する中華人民共和国法」第 15 条 国家機密を機密に保持する期間は、事項の性質と特性、国家の安全と利益を保護する必要性に基づいて、必要な期間に限定される。期間が決定できない場合は、復号条件に基づいて期間を決定するものとします。別段の定めがない限り、国家機密の秘密保持期間は、最高機密レベルで 30 年、機密レベルで 20 年を超えてはなりません。

国家機密に関わるコンピュータ情報システムは、インターネットやその他の公共情報ネットワークに直接的または間接的に接続してはならず、物理的に隔離する必要があります。

パスワードは、コアパスワード、通常のパスワード、商用パスワードに分かれています。

暗号化システムのセキュリティの測定:

実際のセキュリティはセキュリティとして計算できます。既存のコンピューティングと機能ではそれを解読できません。

理論的な安全性は、数学的なパズルに従って安全性を証明できます。

極端なセキュリティは無条件に安全である可能性があり、十分な計算と時間をかけても解読することはできません。

設定されたプロトコルの主な定義:

暗号化アルゴリズム アプリケーション、

証明書メッセージ、

購入メッセージ、

支払いメッセージ、

参加者メッセージ

1. 暗号化と暗号解析は合わせて暗号化を構成します。

2. 暗号解読者が解読する際の前提条件に従って、暗号解読攻撃の種類は通常、

暗号文のみの攻撃:ハッカーにとって最も不利な攻撃、

既知の平文攻撃:平文と暗号文のペアによる攻撃の 5 種類に分類されます。

選択された平文攻撃: コンピュータ システムとファイルを攻撃します。

選択された暗号文攻撃: 公開キー暗号化とデジタル署名を攻撃します。

暗号文検証攻撃

暗号解読者が解読する際の前提条件に従って、通常、暗号解読攻撃のタイプは

以下の 5 つのタイプに分類されます。

(1) 暗号文のみの攻撃。(2) 既知の平文攻撃。暗号解析者は、一部の平文と、現在のキーに基づく対応する暗号文しか知りません。(3) 選択平文攻撃。(4) 暗号文検証攻撃。(5) 選択暗号文攻撃。暗号解読者は、暗号文に挑戦するだけでなく、選択した暗号文に対応する平文を取得することもできます。

差分分析は選択された平文攻撃です

量子アルゴリズムには、rsa、楕円曲線、dh を効果的に攻撃できる shor および grover が含まれています。

暗号化と暗号解析は合わせて暗号化を構成し、

暗号解読者がパスワードを攻撃する主な方法は、徹底的な攻撃、数学的分析攻撃、物理ベースの攻撃の 3 つです。

リプレイ攻撃を防ぐには、タイムスタンプ、検証コード、ワンタイムパスワード、およびランダム値を追加します(ランダム値は予測不可能性とランダム性を満たしている必要があります)。

中間者攻撃の防止: ハッシュ関数を使用した、送信者と受信者の ID の双方向認証。

DH キー交換プロトコルは、中間者攻撃に対して脆弱です。

差分攻撃: 一定の差分を持つ平文を選択し(既知の平文攻撃)、暗号方式を使用した後、特定の差分を持つ対応する暗号文を出力して鍵を取得します。

差分攻撃は対称ブロック暗号アルゴリズムに対して提案された攻撃手法で、DESを攻撃するには最も有効な手法と思われます(差分攻撃は多くの空間計算量を必要とするため、実際にはブルート攻撃ほど信頼性が低い可能性があるようです)。操作性)。

線形攻撃: 平文攻撃手法として知られており、平文と暗号文の間で有効な線形表現を見つけることで、ブロック暗号とランダムな置換を区別し、鍵を復元します。

3. 暗号システムの分類:

秘密鍵暗号、

公開鍵暗号、

ハイブリッド暗号

4. 暗号化アルゴリズム: 盗難防止と盗聴: 対称および非対称。

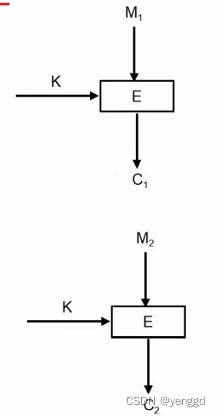

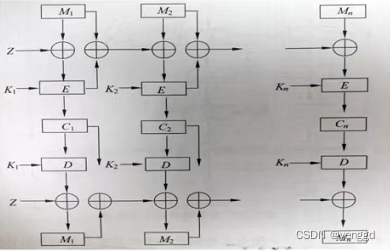

ブロック暗号動作モード:

1. 電子コードブック モード ECB モードは通常、キー保護など、少量のデータ量の文字情報のセキュリティ保護にのみ適しています。プレーンテキストデータを公開するのは簡単ですが、統計分析攻撃に抵抗するのは難しく、並行して暗号化することができます。暗号化および復号化エラーの伝播は制限されています

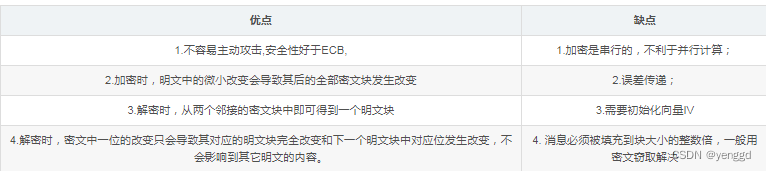

2. CBC mode (also called block cipher connection mode) is suitable for transmitting long messages and is the standard for SSL and IPSec.

CBC has two modes: plaintext link mode and ciphertext connection mode. In

plaintext link mode, encryption and decryption errors are propagated unbounded

; テキスト リンク モードの暗号化エラーの伝播には制限がなく、復号化エラーの伝播には制限があります。

並行して暗号化することはできず、リプレイ攻撃に耐えることができます。

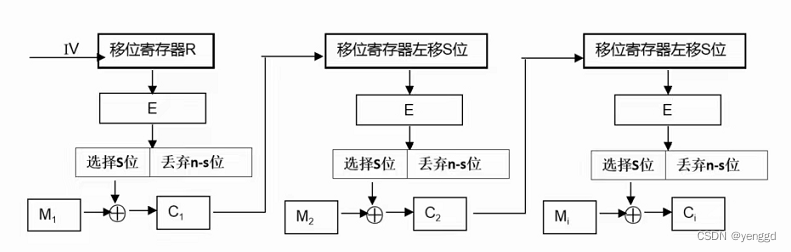

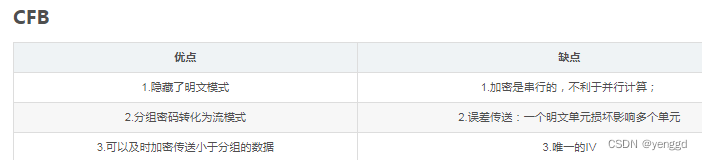

3. CFB はパスワード フィードバック モードとも呼ばれ、データの整合性の認証や、暗号化および復号化エラーの無制限の伝播に適しています。

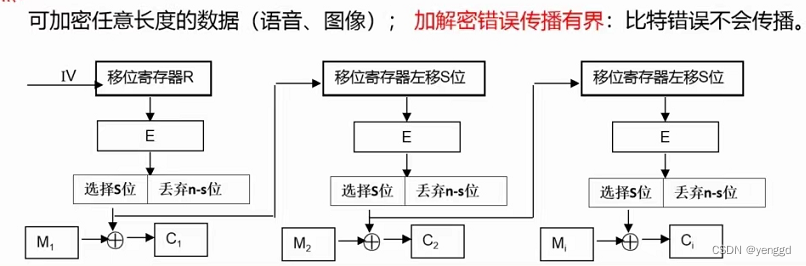

4. OFB は出力フィードバック モードとも呼ばれ、暗号化および復号化エラーの伝播は制限されています。画像や音声など、任意の長さのデータを暗号化できます。ビット エラーは伝播しません。暗号化および復号化エラーの伝播は制限されています。

5. CTR カウンター モード、暗号化および復号化エラーの伝播は制限されており、完全なデータ整合性認証には適していませんが、コンピューターのランダム ファイル暗号化に適しています。

対称:

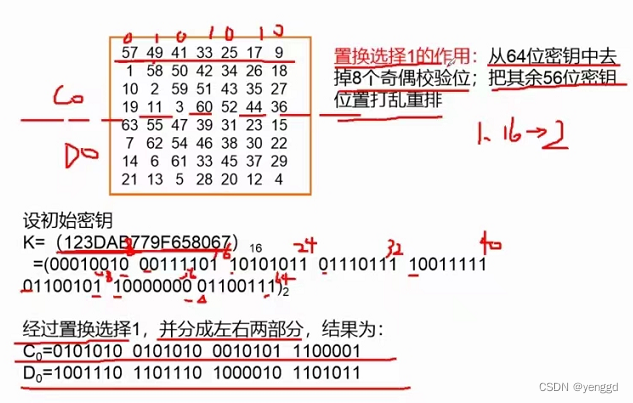

DES: パリティ ビットを除く最初の 64 ビット、実際に使用可能なビットは 56 ビット、その後 2 ビット左回転後の 48 ビット、64 データ パケット長。

DES の有効キー長は 56 ビット、データ パケット長は 64 ビット、サブキー長は 48 ビット、関数 F の出力は 32 ビット、暗号化ラウンドは 16 ラウンド、キー長の各ラウンドは 48 ビット、

DESキーが短く、56 個中 2 個だけです パワーには弱キーと準弱キーがあり、弱キーが 4 個、準弱キーが 12 個あります。

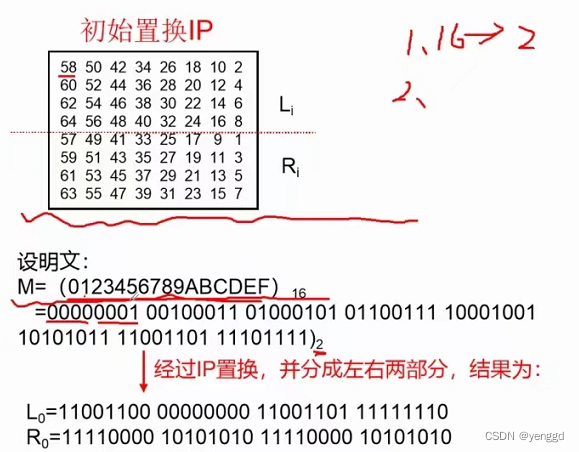

DES アルゴリズム プロセス:

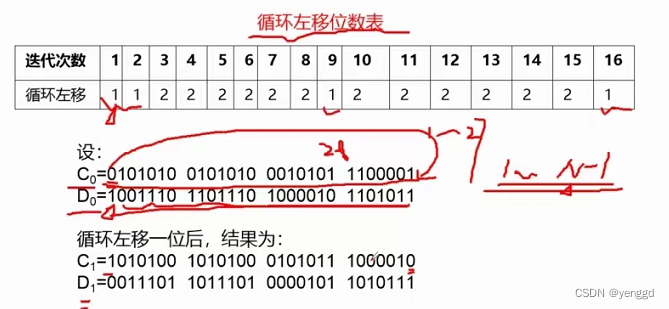

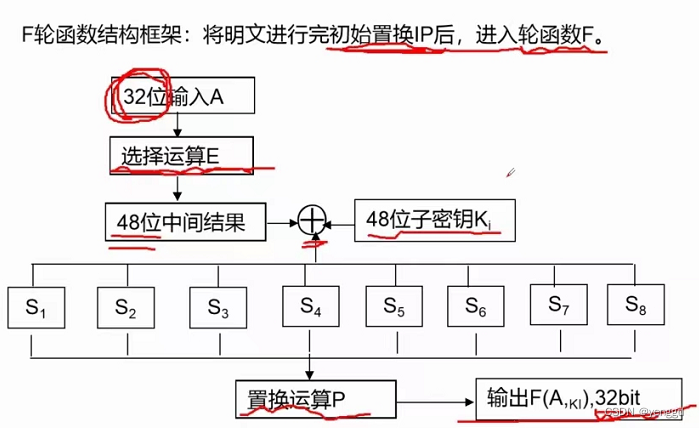

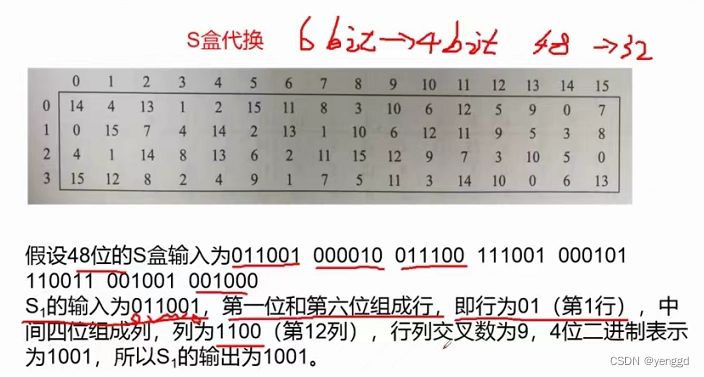

初期置換 IP、16 個の 48 ビット サブキーの生成、16 ラウンドの Feistel 反復 (拡張置換 E、S ボックス検索、置換 P、逆初期置換 IP-1)

1. 初期化置換 IP (16 進平文、各ビットは 4 つの 2 進数に変換され、次に 10 進数に変換され、最初の置換 IP テーブルに対応して埋められます。テーブルの上半分は Li、下半分は Ri):

2. 16 個の 48 ビット サブキーを生成する

3. 16 ラウンドの Feistel 構造反復 (拡張置換 E、S-box 置換、置換 P)

4. 逆初期順列 IP-1. 最後に、左側が R、右側が L になるように、左右が交換されます。

3DES: 3 つの 56 ビット DES、合計 168 ビット、有効キーは 112 ビットです。

暗号化プロセス: 暗号化 - 復号化 - 暗号化、

逆の復号化プロセス: 復号化 - 暗号化 - 復号化

3DES はソフトウェアでの実装に比較的時間がかかり

、徹底的な攻撃に耐えることができます。

1999 年 10 月 25 日、NIST は DES のセキュリティを強化する移行部門の国家標準として Triple DES (Triple Data Encryption Algorithm、TDEA) を採用し、AES (Advanced Encryption Standard) アルゴリズムの募集を開始しました。その中で、TDEA アルゴリズムの動作メカニズムは、DES を使用して平文に対して「暗号化 - 復号 - 暗号化」操作を実行することです。つまり、DES で暗号化された暗号文が復号されてから暗号化され、暗号文に対してはその逆が行われます。復号化。

Wep ワイヤレスでは静的秘密キーが使用され、標準の 64 ビット WEP キーの長さは 40、初期ベクトルは 24 です。

州は、ワイヤレス キーのネゴシエーション アルゴリズムに ecdh を使用することを規定しています。

署名アルゴリズム ecdsa

国家無線セキュリティ wapi

キー管理方法は、証明書と事前共有キー psk に基づいています。

国際無線セキュリティ wpki

最適化楕円曲線暗号と圧縮 x.509

WAPI のキー管理方法には、証明書ベースの方法と事前共有キー ベースの方法が含まれます。

WPKI (Wireless Public Key System) は、ネットワークフリー環境をベースとした確立された標準に準拠した鍵および証明書管理プラットフォームであり、暗号化アルゴリズムには最適化された楕円曲線暗号アルゴリズムが使用されます。

WSN は、軽量のリンク データ暗号化アルゴリズム tingsbsec を提供するノード限定のワイヤレス ネットワークです。暗号化アルゴリズムには、rc5 および CBC フィードバック メカニズムの暗号化動作モードである Skipjiak を使用できます。

シーケンス暗号とブロック暗号を組み合わせてセキュリティを実現します。

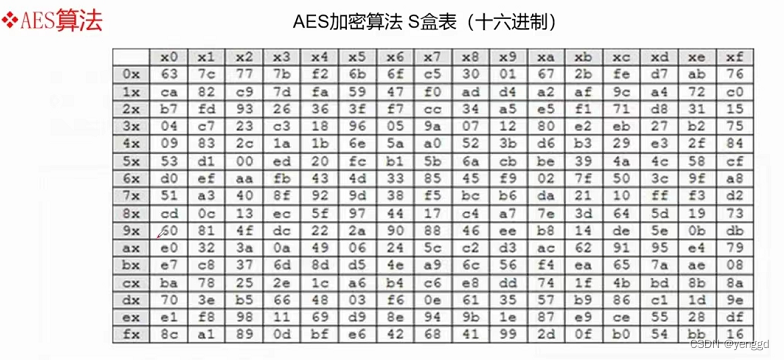

AES: ブロック長は 128 ビット、キー長は 128 ビット、192 ビット、256 ビットです。aes は 4 つの異なるモジュールで構成されており、s ボックスを使用して 1 つずつ非線形バイトに置き換えられます。

AES には弱いキーがなく、

徹底的な攻撃に耐えることができます。キーのサイズは 128、192、256 の 2 の累乗で、地球上のすべての砂に存在します。

直線攻撃に耐性があり、4ラウンド変身すると直線攻撃は無力になる。

差分攻撃にも耐えますが、8ビット変換後は差分攻撃は無力です。

Rijindael のデータ長とキーの長さは可変であり、さまざまな環境に適応できます。

AES 暗号化アルゴリズムのステップ: 最初のラウンド キーの追加、Nr-1 ラウンドの標準ラウンド関数、最終ラウンドでの非標準ラウンド関数、および最終ラウンドでの列難読化変換なし。

AES はスイッチング機能を採用し、SP 構成を採用します:

1、非線形層、S 字形スイッチング、ストレート

ミックス、2、線形混合層、散乱、

3、密封層。

WPA2-PSK を使用した TKIP 認証は、TKIP と AES の 2 つの暗号化方式をサポートしながら、個人の家庭用ネットワークに適しており、

wep 認証における安全上の問題を解決します。

AES のバイト置換 s-box アルゴリズム:

このボックスは、8 ビット値で表される 256 の可能な変換を含む 16*16 バイトで構成される正方形のテーブルで構成されます。

例: 現在の状態が 51 67 であるとします。---------- ボックス検索では、各グループの最初の数値が行、2 番目の数値が列、交差部分が結果になります。51 は次の値に対応します。行は 5x、列は 1x に対応するため、51=d1,67=85

IDEA: (国際) パケット長は 64 ビット、キー長は 128 ビットです。暗号化と復号化に同じアルゴリズムを使用できます。主に PGP 電子メールに使用され、データ暗号化アルゴリズムにも使用できます。

IDEA アルゴリズムは 64 ビットのブロック暗号化処理を受け入れることができ、暗号化と復号化の両方に同じアルゴリズムを使用できます。アルゴリズムの設計思想は、「異なる代数群の演算を混合する」ことです。

PGP 電子メール セキュリティ: RSA はキー管理に使用され、IDEA はデータ暗号化に使用され、MD5 と RSA は整合性とデジタル署名アルゴリズムに使用されます。

PGP applies a variety of cryptographic technologies. Among them, the key management algorithm uses RSA, data encryption algorithm IDEA, integrity detection and digital signature algorithms. MD5 and RSA and random number generators are used. PGP organically integrates these cryptographic technologies. Utilizing the respective対称暗号化アルゴリズムと非対称暗号化アルゴリズムの利点を利用して、比較的完全な暗号システムが実装されています。

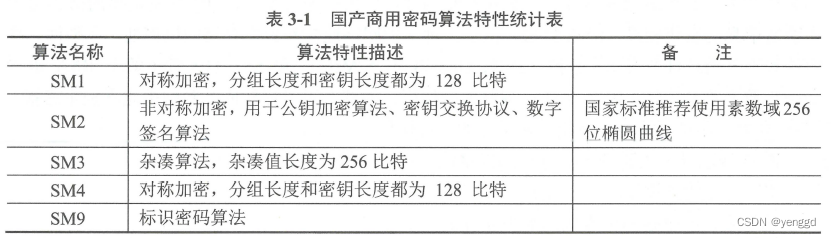

SM1: 国内対称暗号化グループ長、鍵長ともに 128 ビットであり、アルゴリズムの安全性と機密性の強度、関連するソフトウェアおよびハードウェアの実装性能は AES に匹敵します。

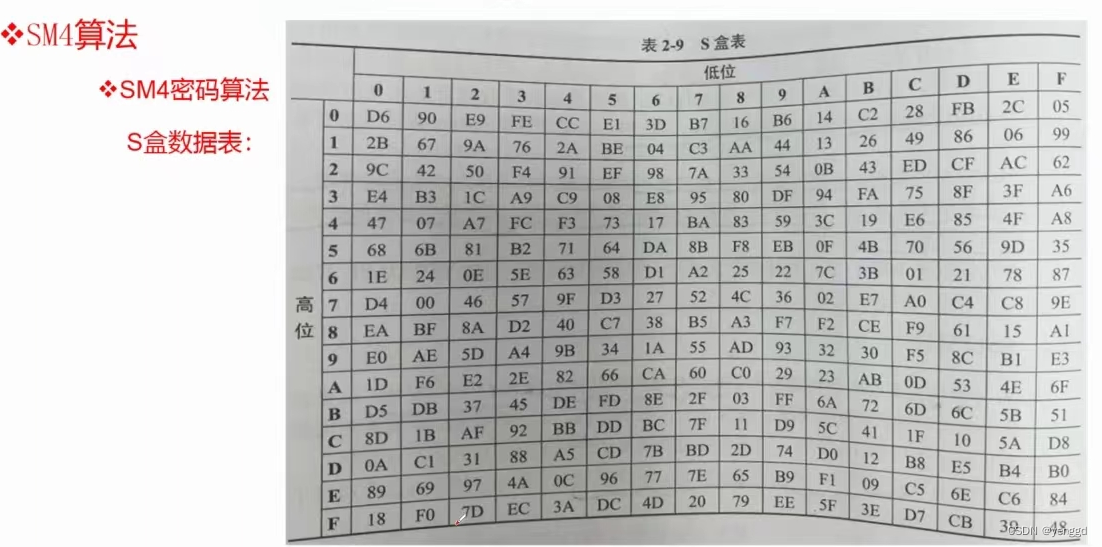

SM4:国内対称暗号化グループの長さとキー長は両方とも128ビットであり、暗号化アルゴリズムとキー拡張アルゴリズムの両方が32ラウンドの非線形反復構造を採用しています。各国の無線 LAN 製品で使用される

データ処理単位はバイト (8 ビット) とワード (32 ビット) です。

暗号化アルゴリズムは、退縮操作を使用します(暗号化と復号化アルゴリズムは同じです)、入力32ラウンドキー、および出力128ビットの暗号文、4語。

アルゴリズム構造: ラウンド関数には 32 回の反復があり、各ラウンドでラウンド キーが使用されます。

パスワードノット:非対称のフェイステル構造を採用(デスとは異なります)。

非線形変化 T を使用し、最初に S 変換、次に L 変換を使用します。

ワード線形成分 L 変換: その拡散効果: 32 ビット入力および出力。

ラウンド関数:入力データ128ビット、4 32ビットワード、入力ラウンドキーRK、32ビットワード、出力は32ビットワード

キー拡張アルゴリズム:定数FK、キー拡張でいくつかの定数32ビット単語を使用します。

DES は 8 つの S-box で構成され、動作は不可逆であり、各 S-box の入力は 6 ビット、出力は 4 ビットです。

いわゆる秘密鍵体系には、

秘密鍵の数の問題、数字の名前の問題などの問題がある。

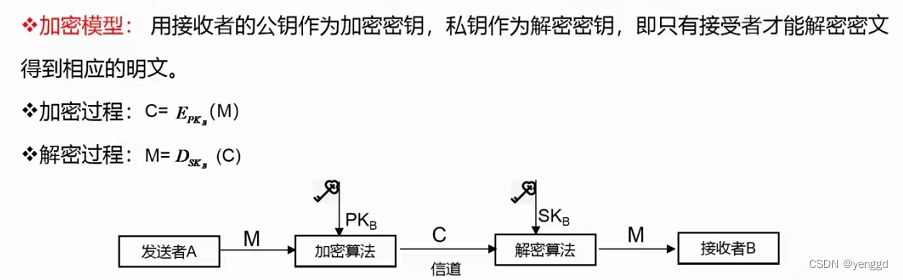

公開暗号の安全性: データの機械的安全性と真実性を保証すると同時に、データの機械的安全性と真実性も保証します。

公钥秘密体系:

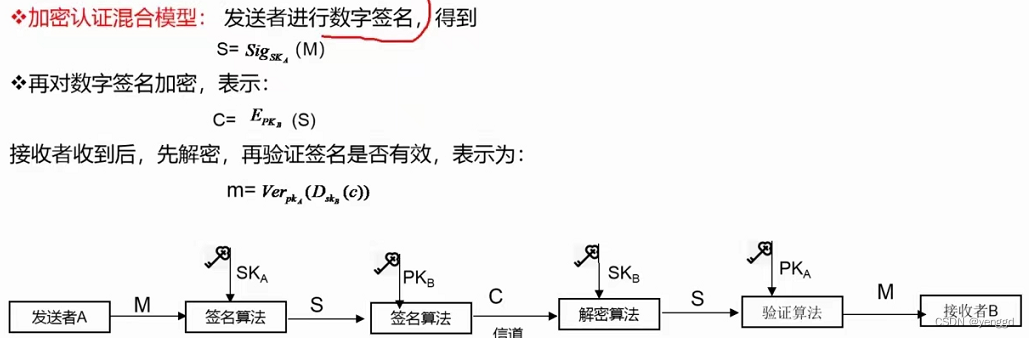

公钥秘密体系加密および認証混合モデル:

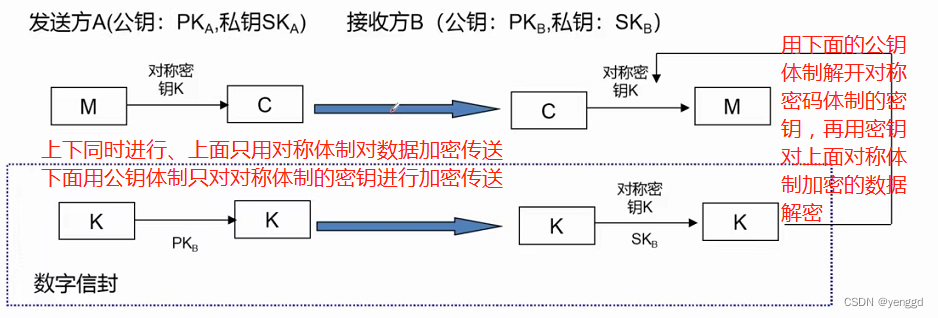

デジタル信封(伝送中のデータの機械的秘密性を解く):

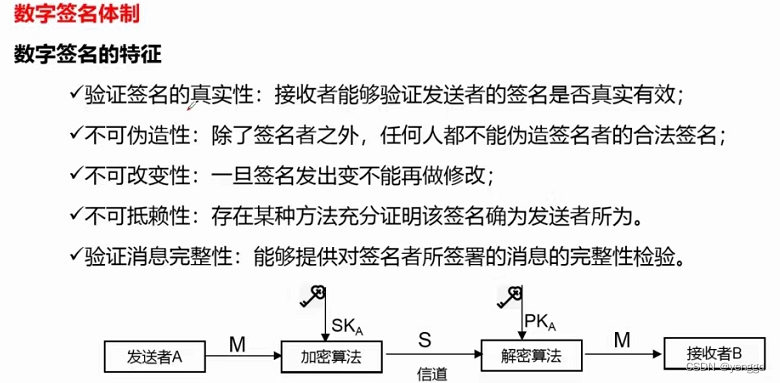

数字名:

数字名: 公開コード体系と単一方向安全配列関数計算法の組み合わせ基盤上に確立された数字名

: 試験名の真正性、不可能性、変更不可能性、耐障害性、メッセージ完全性。

ELGamal 暗号は、有限フィールド、フィールド、およびオリジナルの 3 つの部分を含んでいます。p と q は、

システム内のすべてのユーザーが

共有する機能です。コード体系

の安全性は、有限領域における分散数学の問題の難しさに基づいており、圧縮下では必ず従属的な数値を使用する必要があります。

RC4 sequence cipher:

It is a sequence cipher based on non-linear data table transformation. Password

scheduling algorithm (KSA for short) and pseudo-random generation algorithm (PRGA for short)

storage space: 258 bits, 256 box byte S table, plus n そして、ポインタ I バイトと J2 バイトは合計 258 ビットです。s ボックス、I、J を合わせてステート マシンと呼びます。

各状態が主要なキャラクターを生成し、要素が 2 の 1600 乗であるため、ブルート フォース攻撃に対して耐性があります。

SSL、TLS、WEP プロトコルはすべて RC4 アルゴリズムを使用します。

ZUC 祖先アルゴリズムは、移動通信に使用される、3GPP 秘密アルゴリズム EEA3 および完全性アルゴリズム EIA3 の核です。

SM9: マーク認証暗号化法。SM9 は主にユーザーの身体認証に使用され、SM9 の強度は 3072 ビットの RSA 認証法と同じです。

5. 非対称:

RSA: RSA キーの長さは少なくとも 500 ビットで、通常は 1024 ビットが推奨されます。主に鍵管理とデータ署名に使用されます。

SM2: 非対称暗号化。素数フィールド 256 ビット ECC 楕円曲線暗号化メカニズムを使用した、キー交換、デジタル署名に使用されます。

rsa と ecc セクション: rsa 名の後の内容は圧縮された暗号文であり、ecc 名の原理は暗号を利用して 2 つの数を生成し、最初の文の後に送信します。

6、認証計算法: 防御改ざん、完全性検査(2 種類の認証値:

md5:データブロック長 512 ビット、文書抽出演算法 128 ビット。

ハッシュ関数: 公式 h=H(M): 別名: 文摘要、ブロック関数、散乱関数。 ハッシュ関数は、文の任意のビットまたは複数を変更する検出機能を持ち、ハッシュ結果の変更をもたらします。

ハッシュ関数は、機械的セキュリティ、文書認証、数字名を提供します。

ハッシュの基本属性:

一方向: 対応するメッセージはハッシュ コードから推測できず、機密です。

弱いセキュリティ性: 指定された文具と同じハッシュ値を持つ別の文書、文書名、および数字名を検出することはできません

。

抗强碰撞性:抗生日攻撃击(一群过50人、同系是N=3)

h(x)=h(y)のカップリングは不可能です

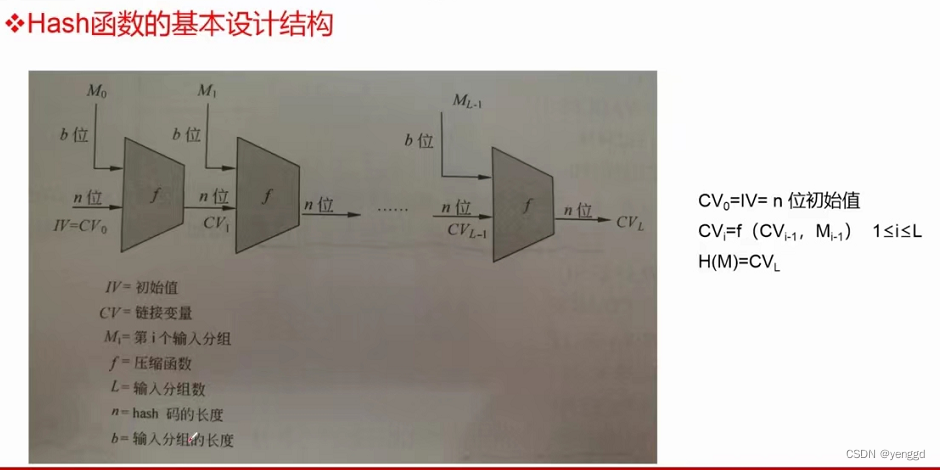

ハッシュ構造:

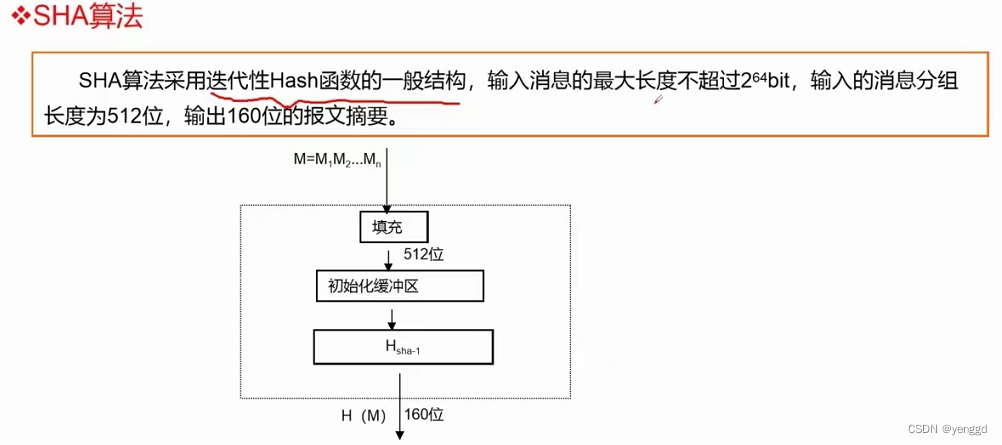

sha1: 安全散列計算法は

160 ビットのビット長の文書を出力し、入力メッセージ長さは 512 ビットで、入力メッセージ長は 2 の 64 回を超えません。

sha1 計算法では 160 ビットの圧縮領域を使用して中間結果と最終的に抽出された情報を保存します。圧縮領域は 5 つの 32 ビットのレジスタ A、B、C、D、E で構成され、5 つ追加すると 160 ビットになります。

圧縮関数処理: Ft(B, D, C) は t ステップ目に基本論理関数を使用し、入力は 96 ビット、出力は 32 ビットです。

メッセージ充填: (448 + X) mod 512 = 448 を満たす必要があります。これは、左の数値を 512 で割った余りが 448 であることを意味します。

sha1 構造:

SM3: ハッシュ アルゴリズムは sha1 と同等です。

ハッシュ キーの長さは 256 ビット、データ ブロックの長さは 512 ビットです。(ハッシュ、ハッシュ) アルゴリズムは、ハッシュ関数アルゴリズムの計算方法と計算ステップを与え、演算を与えます。例。

7. 事前共有キー:本人認証、なりすまし防止、つまりパスワード(パスワード:大文字と小文字の組み合わせ)

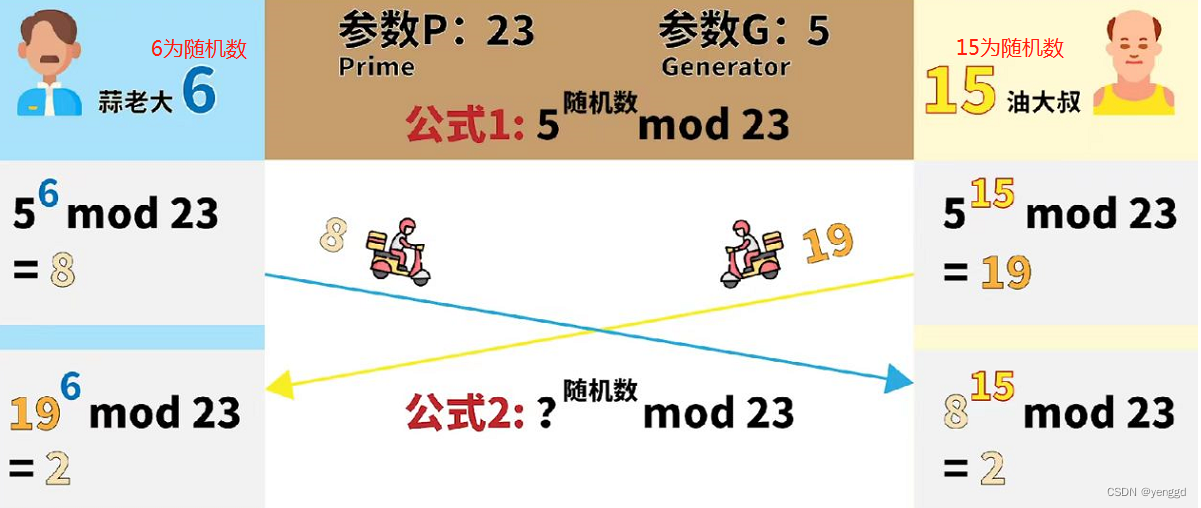

8、DH 演算法:ネットワーク上の暗号の転送安全を保護するために使用されます。密暗号なしネットワーク上传输)

DH鍵交換プロトコルに基づく離散対数問題を解くことの難しさ

DH 迪菲-赫尔曼算法、是对称加密、

DH キー交換プロトコルは、中間者攻撃に対して脆弱です。

DH の公式: C^d = M mod P。C と P がわかっているという前提の下では、d から M を求めるのは簡単です。d は双方の乱数です。

C と P はどちらの当事者でも生成でき、P は十分に大きな素数である必要があり、C はそれより小さい整数でもよく、C と P を秘密にしておく必要はありません。

以下の図の最後の 2 は、双方が取得したい共有キーです。下の図のすべての G を上の式の C に置き換えます。

9. 対称暗号はブロック暗号化とも呼ばれます

Mは平文、Cは暗号文、Kは鍵空間、eは暗号化アルゴリズム、dは復号化アルゴリズム、Keは暗号化鍵、Kdは復号化鍵を表します。

以下の MOD はすべて剰余を求めるもので、MOD の前の数値が後ろの数値より小さい場合、結果は割り算できず、前の数値と等しくなります。例: 12 mod 33 = 12

10. 置換暗号 (古典的な暗号システムの 1 つ) は、

位置を垂直方向に暗号化します (既知の平文攻撃には耐えられません)。

例: plaintext: love you

愛して

いる

暗号文: ly oo vu e0 (一致しない場合は0を埋めてください)、0の間に縦線を忘れずに記入してください

11. 代替暗号 (これも古典暗号の 1 つ): (追加暗号、乗法暗号、アフィン暗号)、これら 3 つは徹底的な攻撃を恐れています。

加算パスワードの式: (a+k) mod n、および 0<k<n、a は質問 k で与えられるプレーン テキスト、文字は 26 個しかないため、n は 26、mod は 2 つの数値を除算することを意味します。数えること 小数を使用する場合は、割り算式の下にある数字を使用します。例: 200mod26=18 例

: 既知のプレーンテキスト love、l は 26 文字に基づいています (追加パスワードは 0 番目の位置から計算する必要があります (11 番目の位置、o は 14 番目の位置、v は 21 番目の位置) , eを4番目に入れて計算します 上の式aにいくつかの数字を代入して計算します 対応する数字を計算すると、その数字は0から数えて26文字の位置に対応しますパスワードを取得するには 26 文字。

有名な加算暗号はシーザー暗号ですが、シーザー暗号は K=3 で、すべての文字が 3 桁後ろにずらされることを意味します。最後の文字 z が見つかったら、a からサイクルを開始し、3 桁カウントダウンします。

乗算パスワードの式: (a *k) mod n、および k は n と互いに素である必要があります。デフォルトでは、n は最大の文字 26 です。K と n は互いに素である必要があります。この桁数は上記と同じです。追加パスワードも0から始まります。計算されます。例: プレーン テキスト ab、

式 (axk) mod 26 = 0 によるデフォルトの K=5。これを次のように置き換えます: (0x5) mod 26 = 0。割り切れないため、0 で割るのに十分ではないため、a は 0 のままです。暗号化後、0 番目の位置は最初の文字 a になります。次に b を計算します: (bxk) mod n = 0 を計算し、(1x5) mod 26 = 0 を代入して数値 5 を取得します。つまり、5 番目の文字は f です。 0から始まる13桁目。したがって、平文 ab の暗号文は af です

アンチショット暗号の公式 (加法暗号と乗法暗号の組み合わせ。これも古典的な暗号の 1 つ):

(a k0 + K1) mod n、0<=K1<n、および 0<k1<n、k と n は次のとおりです。相対的に素であること、つまり gcd(k,n)=1 であること。k0 を 1 にすることはできません。通常、n のデフォルトは 26

です。桁数は上記の追加パスワードと同じで、0 桁から始まります。

例: K= (7, 3) encrypt hot:

(7x7+3) mod 26 = 0 H は 7 番目のビット

(7 14+3) mod 26 = 23 O は 14 番目のビット

(7*19+3) mod 26 = 6 T は 19 番目の位置です。

最終結果は 0 23 6 です。対応する 26 個の英語暗号文の位置は axg です。

12. 単純な代替暗号には次のものがあります (統計分析攻撃の恐れ): 加算暗号と乗算暗号

13. マルチテーブル置換暗号: vigenre cipher (バージニア、これも古典的な暗号の 1 つ) は、

列の先頭に平文、行の先頭にキーを配置した 2 次元のテーブルを使用して暗号文を取得します。 . この 2 点の交点が暗号文です。

たとえば、平文 c が既知で、キーが b:

abc

bhf

cklの場合、

暗号文は f です。

14. 代数暗号 (これも古典的な暗号の 1 つ): まず平文とキーに対応する文字を対応する ASCII 数値に変換し、次にこれらの数値を 2 進数に変換し、論理 XOR 演算を実行して暗号文の 2 進数を取得します。を取得し、対応する ASCII 番号に変換して暗号文を取得します。

例:

プレーンテキスト: データ 1000100 1000001 1010100 1000001

キー: lamb 1001100 1000001 1001101 1000010

暗号文: 0001000 000000 0011001 0000011

15. 非対称暗号化 RSA

RSA 暗号システムのセキュリティは、大きな整数の分解の難しさに基づいて設計されています

特徴: 暗号化と復号化のアルゴリズムは可逆的であり、データの機密性と信頼性が保証されます。

International Trusted Computing Group TCG は、トラステッド コンピューティング標準で、暗号化キーと認証キーは 1024 ビット、プラットフォーム ルート キーとストレージ ルート パスワードは 2048 ビットであると規定しています。

1,000 個の大きな整数に基づく RSA アルゴリズムの因数分解の難しさ

RSA デジタル署名はプレーン テキストに署名するのではなく、ハッシュ (M) に署名します。タイムスタンプを使用し、最初に署名されてから暗号化されます。

RSA の式は e * d = 1 mod φ (n) であるため、RSA デジタル署名の乗法逆元要素が存在する必要があります。いわゆる

乗法逆元要素は d 秘密鍵です。

RSA デジタル署名の検証: p=5 q=17 であることがわかっており、e=5 とし、署名されるメッセージは x=10 とし、署名 y を計算し、署名の有効性を検証します。

解: n=p q=85

φ(n) = (p-1) (q-1)=64

e=5 なので、gcd(64, 5) = 1 を満たし、64 と 5 が互いに素であることを満たします。したがって、デジタル署名は有効であり、

d は RSA 式 e *d three 1 mod φ(n) を満たすため、d=13

2 つの大きな数 p と q をランダムに生成します。

n=p* qp と q は互いに素でなければなりません

。 φ(n)=(p-1) *(q-1)、つまり、n より小さく、互いに素な数 e です。 with n

: ランダム 数値 e は条件を満たさなければなりません: 1<e<φ(n) および φ(n) と互いに素である

d: 秘密鍵

次のような一般的な公式は次のとおりです。 15 3 2 (mod 13) は、15 と 2 が 13 に合同であることを意味します。率直に言うと、15 を 13 で割った余りと 2 を 13 で割った余りは同じです。

a=17、b=2 a と b の法合同を満たす数は 5 です。これは、17 を 5 で割った余りと 2 を 5 で割った余りが同じであることを意味します。

67 mod 119 の逆元は 16 の式です

: e *d three 1 mod φ(n)

67 はこの式の e で、φ(n) は 119 なので、置換法の式 (ex (d) - 1) を使用します。 ) mod φ (n) = 0 最終結果は 16 です

pqd φ(n) これら 4 つは自分で保持する必要がある秘密鍵で、

en は公開する必要がある公開鍵です。

暗号化の式: C = M^e mod n

復号化の式: M = C^d mod n

試験では通常、d の計算が必要です。式は次のとおりです:

e * d31 mod φ(n)

最初の最も単純な方法:

p=7、q=13 を選択し、e=5 を取得します。平文 m=10 の場合、秘密鍵 d を見つけて暗号文を出力します。

最初に φ(n) を計算します: φ(n) =( 7-1) * (13-1)

φ(n) が 72 に等しいことがわかり

、この式 (ex (d) - 1) mod φ(n) = 0 を使用し、

1 から始めて代入します。どちらが φ(n) を均等に分割できるかを見てください。

最後に 29 を取得し

、暗号化公式 C = M^e mod n を使用します。最後の残りが暗号文です。

2 番目のアルゴリズム:

例:

φ(n) = 72 e=5 d を求めます。

e *d 三 1 mod φ(n)

三: 合同、両辺の余りが等しいことを意味します。

5 *d mod 72 3 1 mod 72 の

計算式が得られます

5 *d mod 72 =1

(5 *d)/72 = X 剰余 1

X は代数を使用して商を表します

5 *d = 72X+1

d = (72X+1)/5

1 2 3... を 5 つに分割できる限り、1 つずつ X に代入します。

d = 29

16. デジタル署名には、

否認防止、信頼性、メッセージの完全性という 3 つの要件があります。

デジタル署名システムは、署名アルゴリズムと検証アルゴリズムの 2 つの部分で構成されます。

デジタル署名は改ざんと偽造を検出することしかできませんが、データの正確性を保証することはできません。

デジタル署名はバイナリ文字列です

17. キー管理にはどのようなテクノロジーが含まれますか:

キーの生成、予約、配布、使用、更新、失効、バックアップ、リカバリ、破棄、監査。

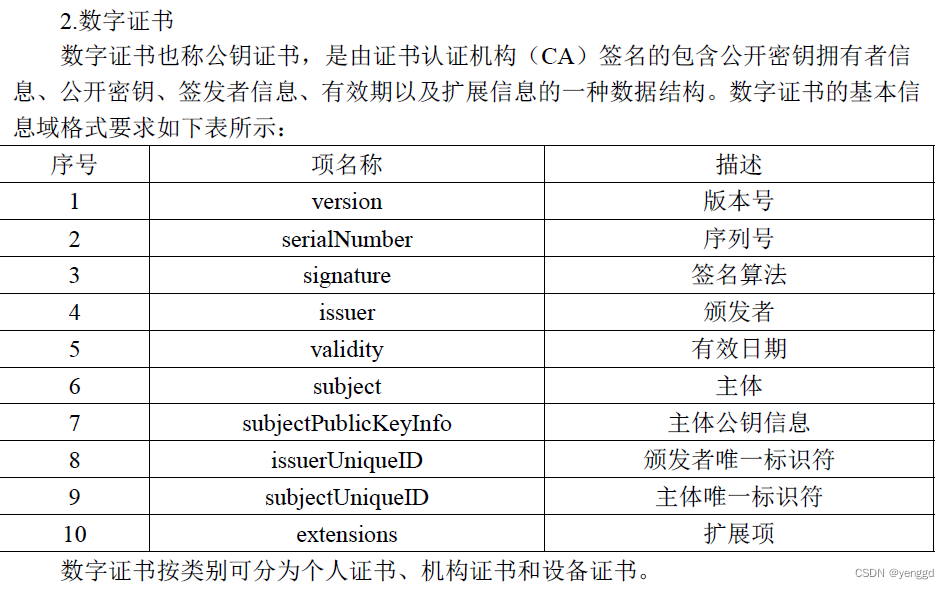

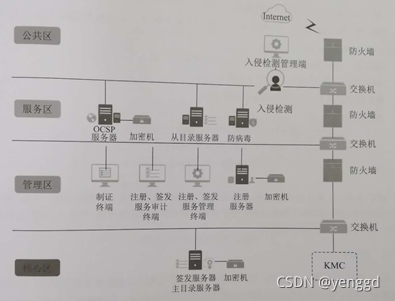

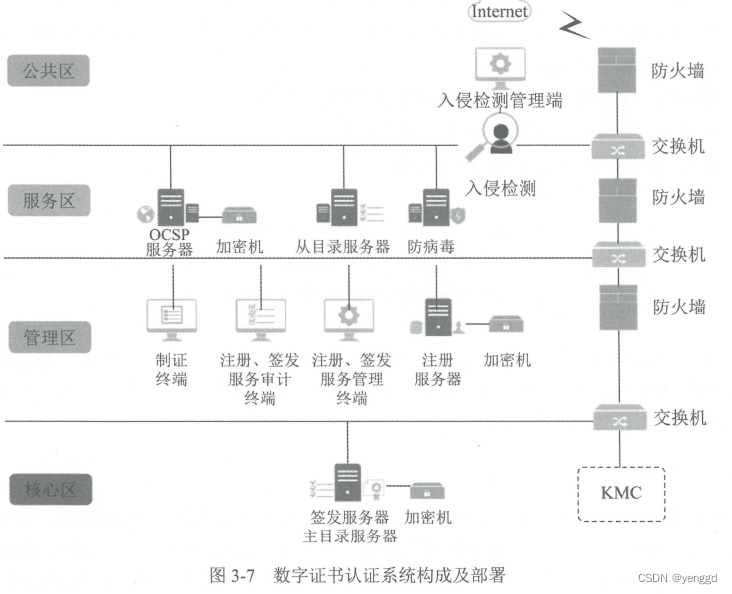

18. デジタル認証:

ディレクトリ サーバー: ディレクトリの参照を提供します。

OCSP サーバー: オンライン証明書ステータスのクエリ。

登録サーバー: 登録証明書。

発行サーバー: デジタル証明書内の秘密キーを使用して、発行された証明書に署名します。

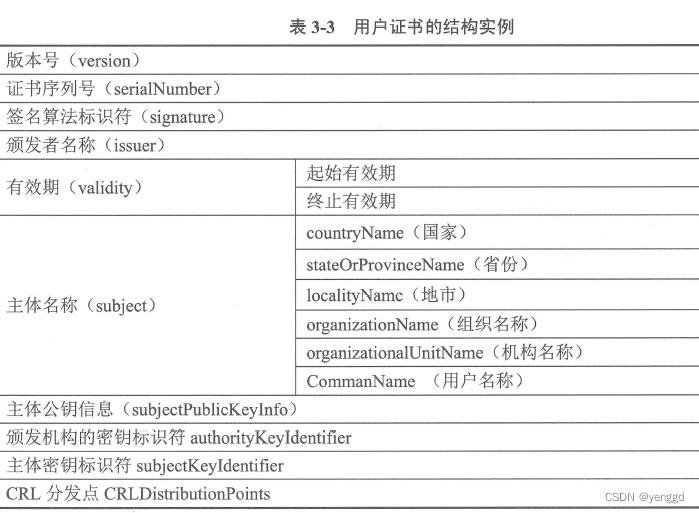

デジタル証明書は、個人証明書、機関証明書、デバイス証明書のカテゴリに分類されます。デジタル証明書は用途に応じて

署名証明書と暗号化証明書に分けられ、署名証明書は主にユーザー情報に署名して情報の有効性と否認防止を保証するために使用され、暗号化証明書は主にユーザーが送信する情報を暗号化して情報の安全性を保証するために使用されます。情報の機密性、性別と誠実さ

証明書の有効性は主に、デジタル証明書に含まれる証明書の署名に基づきます。

PKI システムでは、デジタル証明書が改ざんされていないことを確認する方法は、CA の秘密キーを使用してデジタル証明書に署名することです。

プロジェクト管理手法の核心は、リスク管理と目標管理の組み合わせです

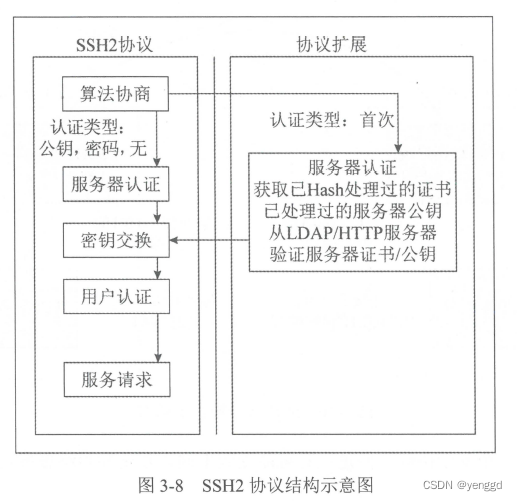

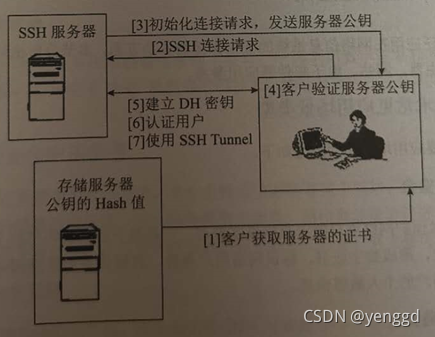

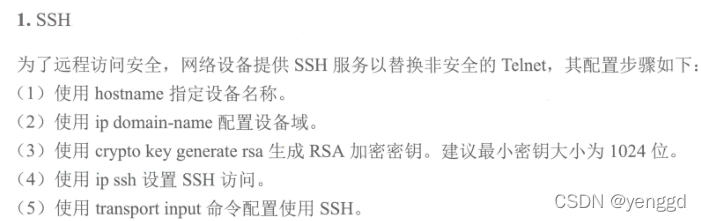

20. ssh プロトコルは公開キー暗号化システムに基づいており、一般に中間者攻撃やサービス拒否攻撃の影響を受けやすく、使用されるアルゴリズムは次のとおりです: DH、sha、rsa。

SSH はアプリケーション層に基づくセキュリティ プロトコルです

SSH の動作メカニズムは、グループ 3 ~ 9 に示すように 7 つのステップに分かれています。現在、ユーザーには

サーバーの公開キーの信頼性を認証する 3 つの方法があります。1 つ目は、ユーザーがサーバーの公開鍵のコピーを直接持ち歩き、鍵交換プロトコルを実行する前にそれをクライアント コンピュータに読み込む方法であり、2 つ目は、サーバーの公開鍵とそれに対応するフィンガープリントを公開チャネルからダウンロードした後、ユーザーはまず、サーバーの公開キーとそれに対応するフィンガープリントを電話を通じてダウンロードします。サーバーの公開キーのフィンガープリントの信頼性を検証し、次に HASH ソフトウェアを使用してサーバーの公開キーの新しいフィンガープリントを生成します。ダウンロードしたフィンガープリントと新しく生成されたフィンガープリントを比較します。比較結果が同じ場合は、サーバーの公開キーが本物であることを意味します。それ以外の場合、サーバーの公開キーは本物です。公開キーは偽です。3 番目の方法は、PK.I テクノロジーを使用してサーバーを検証することです。

ssh プロトコル:

トランスポート層プロトコル: サーバー認証、データの機密性、および情報の完全性の保護。

ユーザー認証プロトコル: このセッションの一意の識別子として

接続プロトコル: インタラクティブなセッションを提供し、すべてのセッション接続はトンネルを通じて実装されます。

古典暗号:置換暗号、シーザー暗号、加算暗号、乗算暗号、対火災暗号、単純置換暗号、多表置換暗号(バージニアン暗号)、代数暗号。

いくつかの珍しい対称暗号があります: RC4、IDEA

暗号の概要:

平文の処理方法の違いにより、ブロック暗号とシーケンス暗号の 2 つのタイプに分類されます。

ブロック暗号: 一度に 1 ブロックの平文を暗号化します。暗号文は暗号化アルゴリズムとキーにのみ関連します。

シーケンス暗号: 一度に 1 ビットまたは 1 文字を暗号化することは、暗号化アルゴリズムとパスワードに関係するだけでなく、平文全体における暗号化された平文部分の位置にも関係します。

ブロック暗号:feistel構造とsp構造の2種類があり、SPはfeistelを一般化したものです。

ブロック暗号には、DES、3DES、AES、SM4

シーケンス暗号には、RC4、ZUC、

データリンク層機能: 元の伝送路を論理伝送路に変換し、実際のエンティティ間の正しいバイナリ伝送を保証し、正しい順序、エラーのない完全なデータを保証します。

4. 1. ネットワーク セキュリティ システム:

ネットワーク システムの主な特徴: 完全性、コラボレーション、プロセス、包括性、および適応性。

包括的な協力プロセスを使用して全体に適応します。

2. BLP 機密性モデル: ライトアップ (* 機能)、リードダウン (単純な機能)、ステート マシン モデルとも呼ばれます

3. BiBa 完全性モデル: 読み取れない (単純な特徴)、書き込めない (* 特徴)、特徴を呼び出す (サブジェクトの完全性が別のサブジェクトの完全性より低い場合、別のサブジェクトを呼び出すことはできません)

整合性モデルには、biba、clark-wilson、dte が含まれます。

中国の壁モデル: 被験者へのアクセスを許可

情報流モデルは、セキュリティを発見するために、低安全レベルのホストから高安全レベルのホストに対して生成された情報の一時的な取得を防ぐために、セキュリティ システムのセキュリティ チャネルを使用することができます。チャネル、情報の漏洩経路を阻止します。

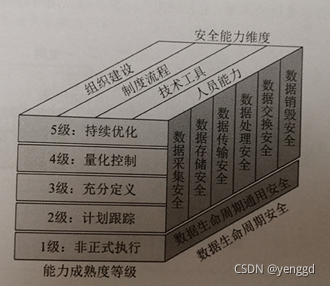

4. データセキュリティ機能の成熟度モデル

データ セキュリティ能力は、組織構築、組織プロセス、技術ツール、人材能力の 4 つの側面から評価されます:

• 組織構築データ セキュリティ組織の構造、責任の割り当てとコミュニケーションとコラボレーションの確立

、 • 組織手順と組織規範、組織の主要なデータ セキュリティ分野における規制 プロセス実装の構築;

• 技術ツールは、技術的手段と製品ツールを通じてセキュリティ要件を強化するか、セキュリティ作業を自動化します;

• 人材能力 - データ セキュリティ作業を 1 つずつ実行する人の意識と専門的能力。

組織構築、制度プロセス、テクニカルツール、人材能力の4つの観点から評価し、

組織構築は制度プロセスをベースに、テクニカルツールを活用して人材の業務能力を向上させます。

5. ソフトウェアセキュリティ機能成熟度モデル

ソフトウェアセキュリティ機能成熟度モデルは 5 つのレベルに分かれており、各レベルの主なプロセスは次のとおりです:

• CMM1 レベル - パッチ適用;

• CMM2 レベル - ペネトレーションテスト、セキュリティコードレビュー;

• CMM3 レベルの脆弱性評価、コード分析、安全なコーディング標準;

• CMM4 レベルのソフトウェア セキュリティ リスクの特定、SDLC はさまざまなセキュリティ チェックポイントを実装;

• CMM5 レベルはソフトウェア セキュリティのリスク カバレッジを向上させ、セキュリティ ギャップを評価します。

能力成熟度モデル (略して CMM) は、組織の能力の成熟度を評価するためのモデルです。成熟度

レベルは通常、レベル 1 - 非公式実行、レベル 2 - 計画追跡、レベル 3 - 完全定義、レベル 4 - 定量的管理、レベル 5 -

継続的最適化の 5 つのレベルに分類されます。各レベルの定義は次のとおりです:

• レベル 1 - 非公式実行: ランダム、無秩序、受動的プロセス;

• レベル 2 - 計画追跡: 能動的、無秩序、受動的プロセス非体系的プロセス;

• レベル 3 - 完全に定義された: 正式な標準化されたプロセスがある;

• レベル 4 - 定量的管理: 定量化可能なプロセスがある;

• レベル 5 継続的最適化: 継続的に最適化できるプロセスがある。

現在、ネットワーク セキュリティの成熟度モデルには、主に SSE-CMM、データ セキュリティ機能成熟度モデル、ソフトウェア セキュリティ機能成熟度モデルなどが含まれます。

SSE-CMM (Systems Security Engineering Capability Maturity Model) は、システム セキュリティ エンジニアリング能力の

成熟度モデルです。SSE-CMM には

エンジニアリング、

組織、

プロジェクトが含まれます

SDLC 情報システム セキュリティ開発ライフ サイクル: Microsoft が提案。

トレーニング、要件、設計、実装、検証、リリース、対応

SDLC は、開発モデルの実装段階で実行できる 3 つのセキュリティ対策を提供します。

承認されたツールの使用: 安全なコードの作成

安全でないセットの無効化: C 言語の危険でない関数の無効化

静的解析: プログラム ポインターの整合性の検出

多層防御

: 現在、セキュリティ業界は、ネットワークには 4 つの防御線を確立する必要があると考えています:

セキュリティ保護は、ネットワークの防御の第一線であり、侵入や被害を防ぐことができます。セキュリティ

監視はネットワークの第 2 の防御線であり、侵入や損害をタイムリーに検出できます。

リアルタイムの応答はネットワークの第 3 の防御線であり、攻撃が発生したときにネットワークを「防御不能」に保ちます。

recovery is the fourth line of defense of the network, enabling the network to recover as quickly as possible after being attacked. "Resurrection" to minimize the losses caused by security incidents,

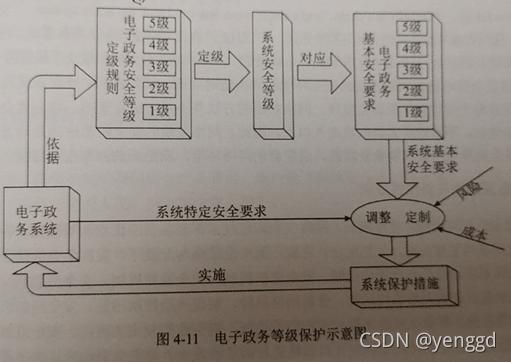

7. 階層型保護モデル:

物理層-ネットワーク層-システム層-アプリケーション層-ユーザー層-管理層

8. レベル保護モデル:

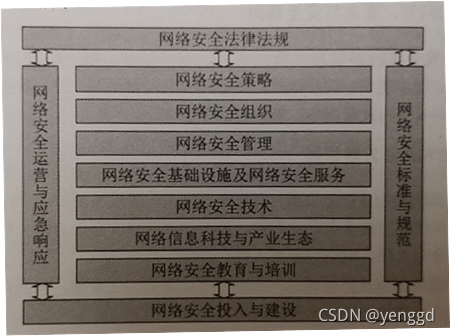

9. ネットワークセキュリティシステムフレームワーク

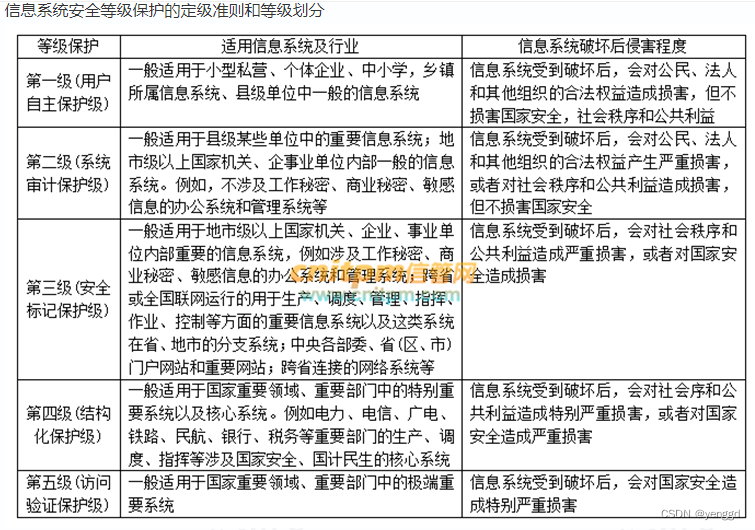

10. レベル保護作業には主に、格付け、申請、構築と修正、レベル評価、運用と保守が含まれます。

11. Five levels of network security protection:

user autonomous protection level (isolating users and data ACL)

system protection audit level (fine-grained autonomous access control, auditing)

security mark protection level (mandatory access control)

structured protection level (considering concealment Channel )

アクセス認証保護レベル(回復可能)

非法侵入侵入3-7年。破破5年以上

网络安法:2017年6月1日実行,2016年11月7日人大常委通過

出售公民信处10倍的话法結果

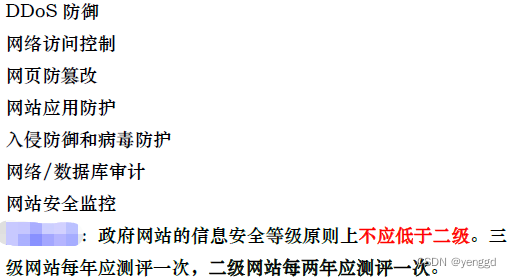

The main changes in Cybersecurity Level Protection 2.0 include: First, the scope of objects has been expanded to include cloud computing, mobile Internet, Internet of Things, industrial control systems, etc. in the scope of the standard, constituting "general requirements for network新しいアプリケーション向けのセキュリティ + ネットワーク セキュリティの拡張」「要件」の内容。すべてのレベル

13、NIST ネットワーク安全フレームワーク:

承認、保護、検査、対応、交換。

14 \、ISO27001 4つの基本的な手順:

安全管理システムの計画と準備、

安全管理システム文書の準備、

安全管理システムの運用、

安全管理システムの監査とレビュー、

ISO安全構造アーキテクチャ図、

ネットワークセキュリティ組織構造には主にリーダーシップが含まれます、管理層と実行層、外部コラボレーション層など。

网络安全网络建设的的:

1、网络、网络安全策略及标准规范制定和和和

2、、、网络安全组织组织管理管理管理管理管理

管理

管理

3 、网络安全工程项目验收评测和渡し使用

Generally speaking, the work related to network security strategy is mainly as follows:

• Investigate the needs of network security strategy and clarify its scope;

• Analyze the impact of network security strategy implementation;

• Obtain support from superior leaders for network security strategy work

; • Develop a draft network security strategy;

• Solicit opinions on network security strategy;

• Assessment of network security strategy risk holders;

• Approval of network security strategy by superior leaders;

• Release of network security strategy;

• Evaluation and revision of network security strategy効果。

In network information systems of general enterprises and institutions, network security strategies mainly include network asset classification strategies, password management strategies, Internet usage security strategies, network communication security strategies, remote access strategies, desktop security strategies, server security strategies, and application security strategies . 8つのカテゴリー。ネットワーク セキュリティ戦略は通常、規則や規制、運用手順、技術仕様を通じて表現されます。

9. ネットワーク システムの維持可能な

通信の管理目標は、ネットワーク トラフィックのアクティブな中断を防ぎ、重要なトラフィック フローが重大な障害や重大な影響を受けないようにすることです。

、

防和制御制御を併用し、千自然災害、事故、設備故障、

蓄電破壊などによって引き起こされる障害および安全障害の影響を、許容できるレベルまで下げる必要がある。

要求された

時間

安全な制御措置を採用し、障害を特定して軽減し、破壊的なイベントが引き起こす結果を制限し、重要な動作

と時間の

更新をネットワークシステムに関連付けます。主な業務内容:

• ネットワーク通信性管理プログラムとネットワーク通信認証; • ネットワーク通信

性と影響分析; • ネットワーク通信性維持案

;

• ネットワーク通信性認証の検査、認証和再分析;

• 网络状態を検査します。

5.物理的なセキュリティ:

物理的なセキュリティは、広範な意味での人間、機械、物事を統合するサイバー物理システムのセキュリティを指します。これは、ハードウェア、ソフトウェア、オペレーター、および環境で構成されています。

新しいハードウェアの脅威はより秘密で有害であり、攻撃は積極的かつ非輝きです(ハードウェアトロイの木馬、ハードウェア調整された悪意のあるコードクローカー、ハードウェアセキュリティの脆弱性がメルトダウンとスペクター、ソフトウェア脆弱性ベースの攻撃ハードウェアエンティティ(「StuxNet」ウイルス、環境に基づいてコンピュータ エンティティを攻撃する)

ネットワーク通信回線の安全保護は、ネットワーク通信機器とネットワーク通信回線の両方の側面から

安全対策を講じることが一般的である。デバイスの冗長性、つまりデバイス間の

安全性も確保されています。一方、ネットワークの接続は DDN 回線や電気回線を介して行うことができるなど、ネットワーク通信回線の安全性も確保されています。

1、物理的セキュリティセキュリティ

ハードウェア: チップ内にセキュリティ回路を埋め込み、ハードウェアを制御

する

。 cpu 命令は、制御

システムのハードウェアを攻撃し、物理的なパラメータを制御します。

2.物理的なセキュリティ保護:

スマートカードオペレーティングシステムには、通信管理モジュール、セキュリティ管理モジュール、アプリケーション管理モジュール、ファイル管理モジュールの4つの部分があります。

環境物理セキュリティ、機器物理セキュリティ、システム物理セキュリティ

3. データセンター設計仕様:

GB50174-2017

インターネットデータセンターエンジニアリング技術仕様:

GB51195-2016

4.コンピューター室の保護:

防水、防火、稲妻、rod岩防止、衝撃防止、盗難防止、抗エレクトマグネティック、抗静止。

コンピュータールームの物理的セキュリティの脅威:

人工:盗難、破壊、爆発、ハードウェア攻撃

自然災害:地震、洪水、火、稲妻、げっ歯類の侵入。

5. General plan for computer room factory GB/T2887-2011

The computer room level is divided into ABC level 3. Level

A causes serious damage to the country and the tillering order of society. Level

B causes great damage to the tillering order of the国と社会

レベル C 基本コンピュータ室 要件

《コンピュータの現場の安全要求(GB/T 9361 —2011) 》に基づき、コンピュータの安全等のクラスは A クラス、B クラス、C の 3 つの基本クラスに分けられ、以下の各クラスの特徴: •

A クラス: コンピュータ システム• B タイプ: コンピュータ システムの実行が中断されると、国家の安全、社会秩序、公共の利益に重大な害を及ぼす可能性があります

。

安全、社会秩序、公共の利益はより大きな害をもたらす;

コンピュータ房の安全性にはより高い要求があり、より完全なコンピュータ房の安全対策がある

。安全性とは、コンピュータ

システムの仕様、用途に応じて、特定のレベルを実行したり、特定のレベルを組み合わせて実行したりすることを意味します。これらのレベルは、特定のコンピュータ房などの安全要件に従って実行されます: 電磁妨害 A レベル、火災警報、および火災 C レベル。

(GB/f2887-2011) 》の規定、コンピュータ机房可選択用下列房间(允许一室多用または宴情增减) : (1

) 主工作房间:主机房、终端室等;

(2) 第一类辅助房间:低圧配電间、不断断電源室、蓄電池室、空调机室、発行電器室、

气体钢瓶室、监控室等;

(3) 第二类辅助房间:资料室、维修室、技人员办公室;

(4) 第三種助房:储室、弗間、技術者休息室、盟洗室等。

6、>10000 のマシンフレームは超大型マシン房、3000>x>10000 は大型マシン房、<3000 は中小型マシン房

7. The Internet IDC computer room is divided into three levels: R1, R2 and R3:

The main parts of R1 have certain redundancy capabilities, and the business retention is not less than 99.5%.

R2 infrastructure and network systems have certain redundancy capabilities,

R3 は一定の耐障害性を備え、ビジネス維持率は 99.99% 以上です。

CA コンピュータ ルームの物理的セキュリティは、認証機関の施設のセキュリティを保証する重要な要素であり、国家暗号動物局は「電子政府電子

認証サービスのビジネス ルール仕様」を発行し、CA コンピュータ ルームの物理的セキュリティに関する規範的要件を提示しています。 CAのコンピューター室。

(1) 物理的環境は、遮蔽、防火、物理的アクセス制御、侵入検知および警報などの関連措置を講じて、GM/T0034 の要件に従って厳密に実装されるものとし、シールド

ルームテストは次の場所で実施されるものとします。 least once every five years.

CA コンピュータ ルームに出入りする担当者の物理的な許可は、

セキュリティ ポリシーに従ってセキュリティ管理担当者によって承認される必要があります。(3) CA コンピュータ室に出入りするすべての人の記録を保管し、各エリアの入退室記録(監視システムのビデオテープ、アクセス制御記録など)を

適切かつ安全に保管・管理する必要があります。 。セキュリティ担当者は、CA 施設へのアクセス権の内部レビューと更新を定期的に実施し、CA 施設の物理的領域へのアクセスおよび物理的領域からのアクセスの違反を迅速にフォローアップします。(6) 記憶媒体 (ハードドライブなど) を含むデバイスを廃棄または再利用する前に、機密データが含まれているかどうかを確認し、機密データは物理的に破壊するか、安全にカバーする必要があります。(7)関連するセキュリティ検査と監督戦略を開発しました。これには、内部機密情報または主要なビジネス情報の保存、オフィスコンピューターの保護要件、CAプロパティの保護要件などを含むがこれらに限定されません。

8. ネットワーク通信回線の脅威とは:

回線電磁干渉、

回線情報漏洩、

回線切断

通信回線のセキュリティ保護対策:

基幹設備の冗長化

、回線の多チャンネル通信方式の採用など。

9. ストレージ メディアの保護:

ストレージ データの暗号化、

データの災害復旧とバックアップ、

および強化されたストレージ セキュリティ管理。

ハードウェア バックアップであるホット バックアップをダブルクリックします。

フォールトトレラントおよびディザスタトレラントなストレージテクノロジ: ディスクアレイ、デュアルマシンオンラインバックアップ、オフラインバックアップ

10. ハードウェア保護:

ハードウェア トロイの木馬の検出: リバース分析方法、消費電力分析方法、サイド チャネル分析方法。

六(強調)、諺

证证機構は誌证対象、认证荏论、舫舫実体から構成されています

說证対象は必要な试体(音声呼称者)です。验证者)之间行

认证信息交換所遵守の見解;個々の

主体は、被験者から提供された承認に応じて、その出身者の真偽または属性を判断する。

識別は、エンティティの固有性と認識可能性を確保するために、エンティティ オブジェクト (人員、設備、データ、サービス、アプリケーションなど) を表すために使用される識別マークであり、同時にエンティティとの強い関連性が存在します。

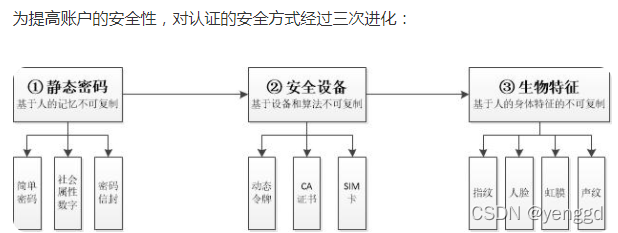

パスワード、電子署名、デジタル証明書 トークン、生体認証、行動パフォーマンスなどのデジタル資格

情報を通じて、エンティティが主張する属性を識別および検証するプロセス

現在、共通の認証根拠には主にマッチングが含まれています。

- 既知の秘密情報 (Something You Know)

エンティティ (請求者) が保有する秘密情報。ユーザーのパスワード、検証コードなど。 - 物理的認証情報 (あなたが持っているもの):

スマート カード、USB シールドなど、エンティティ (請求者) が保有する偽造不可能な物理デバイス。

指紋、音声、虹彩、顔など、エンティティ (請求者)が所有する生体認証の特徴。

マウスの使用習慣、キーボードのキーストロークの強さ、地理的位置など、エンティティ (申立人) によって示される行動特性。

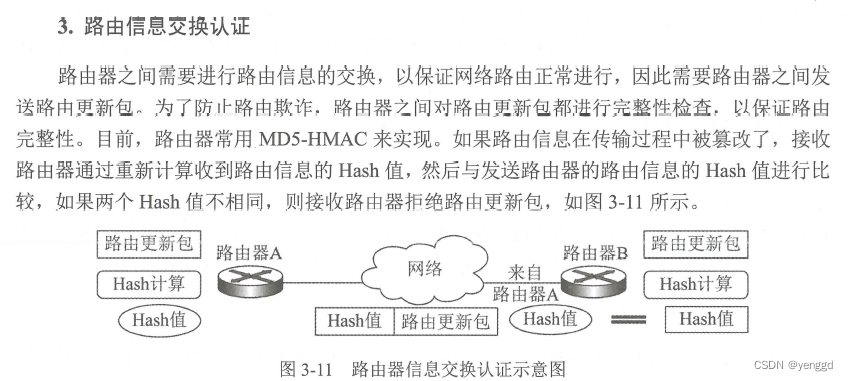

ルーター近隣認証の種類には、OSPF 認証、RIP 認証、

EIGRP 認証があります。認証モードには、平文認証 (Plaintext Authentication) とメッセージ ダイジェスト認証 (Message DigestAuthentication) があります。

認知的要因には主に、目と手の協調、アプリケーションの動作パターン、使用方法の好み、デバイスの対話パターンなどが含まれます。身体的要因には、左手/右手、圧迫の大きさ、手の震え、腕の大きさ、筋肉の使用などが含まれます。コンテキスト要素には主に、トランザクション、ナビゲーション、デバイスおよびネットワーク モードが含まれます。

防御改用メッセージ認証技術

認証および保護の領域:

認証は、データの機械的性質を保護し、攻撃、侵害、改変などを防止するために、送信者

と受信者の両方の真性と文書の完全性を保護します。

認証とデジタル署名の違い:

認証は、送信者と受信者が共有する機密データに基づいてオブジェクトの真正性を識別し、認証の送信者と受信者が相互に真正性を検証し、第三者が検証することはできません。送信者が拒否できず、受信者が偽造できないという意味ではありません。

デジタル署名のデータは公開されており、デジタル署名により当事者と第三者の双方が認証することができ、送信者は拒否できず、受信者は偽造できない機能があります。

デジタル署名のセットは通常、署名用と検証用の 2 つの相補的な操作を定義します。

2) デジタル署名方式を使用してパスワードを検証する: 公開キー ストレージ システムを使用すると、リプレイ攻撃に対抗できます。3) パスワードの双方向認証: 送信者と受信者の両方が互いの身元を確認します。4) ワンタイム パスワード: パスワードは 1 回だけ使用でき、リプレイ攻撃に耐えることができます。

2. 生体認証:

指紋、掌紋、顔、声、虹彩、網膜、骨格。

三、报文认证包含:

报文认证

报文宿认证

报文内容认证:报文の秘密性、报文认证、报文认证。

識別のための資格情報には、知られている秘密情報、所有する資格情報、個人の特徴、および示した行動が含まれます。

認証と暗号化の違いは、

暗号化はデータの機密性を確保し、傍受や盗聴などの受動的な攻撃を防ぐために使用されるのに対し、認証はメッセージの送信者と受信者の信頼性、およびメッセージの整合性を確保するために使用されることです。 。

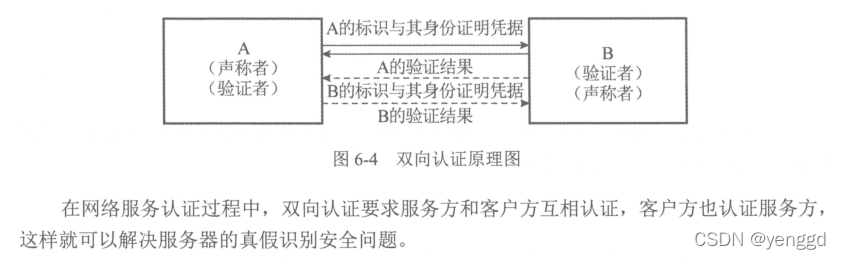

2、承認は、一方向承認、二方向承認、多方向承認である。

3、一次認証はOTP認証、つまり短信認証と呼ばれます。 継続認証

最も安全:知因子(行は偏好)、物理因素(左右の手、肌)、上下文因素(航行、ネットワークモード)

。中人攻击、身内窃盗、社会工程。

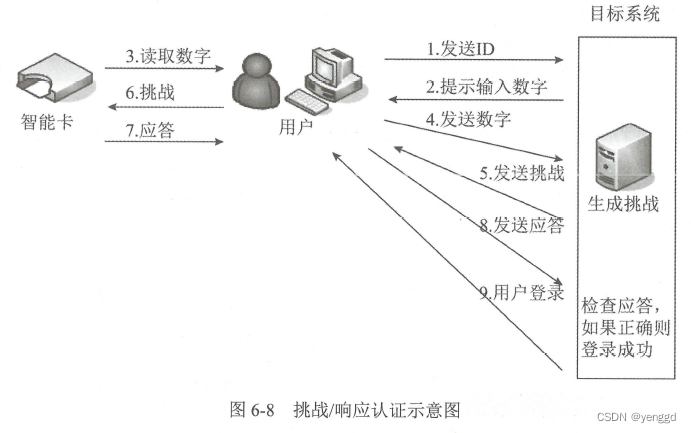

スマート カードは、メモリとマイクロプロセッサを備えた集積回路カードであり、認証情報を安全に保存でき、特定の

コンピューティング機能を備えています。IC カード認証は、ユーザーが所有する物理的な物体に基づいて行われ、IC カード認証技術は社会のあらゆる場面で広く使用されています。

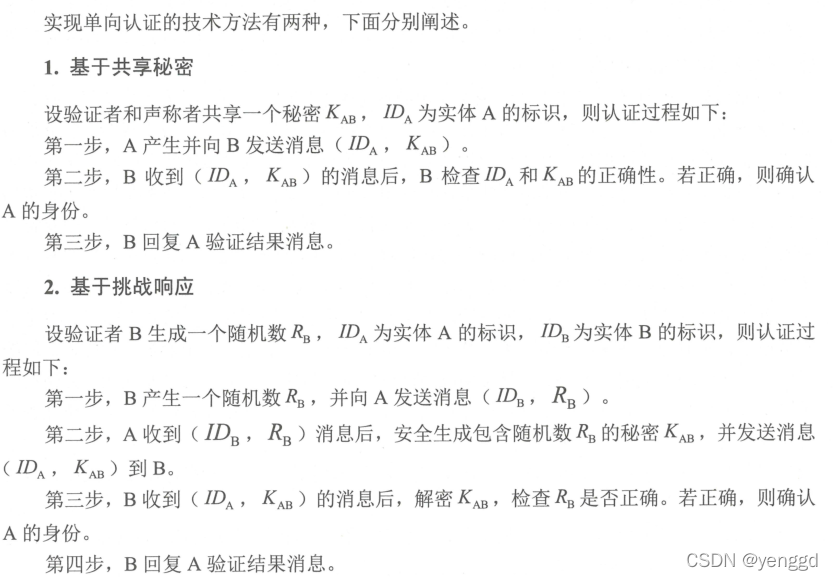

一方向認証:

双方向認証:

The two parties agree in advance and share each other's passwords.

Assume that user A's password is PA and system B's password is PB.

Use one-way function f to realize two-way peer-to-peer verification of passwords:

1) AB: RA, RA は A の乱数です

2) BA: f(PB||RA)||RB

3) A は PB を受信した後、一方向性関数を使用して f(PB||RA) を計算します。 equal to what it received, then B is real.

4) AB: f(PA||RB)、B も一方向性関数を使用して f(PA||RB) を計算します。それが受信したものと等しい場合、A は実数です。

リプレイ攻撃を防ぐために、時間パラメータを f(PA||RB) および f(PB||RA) に追加できます。

パスワード認証は、主に中間者、リプレイ、盗聴、推測などの攻撃に対して脆弱です。

パスワードのセキュリティは、次の要件を満たす必要があります。パスワードは暗号化して保存する必要があり、パスワードは安全に送信する必要があり、パスワードは拒否できず、脆弱なパスワードは回避する必要があります。

パスワード認証プロセス:

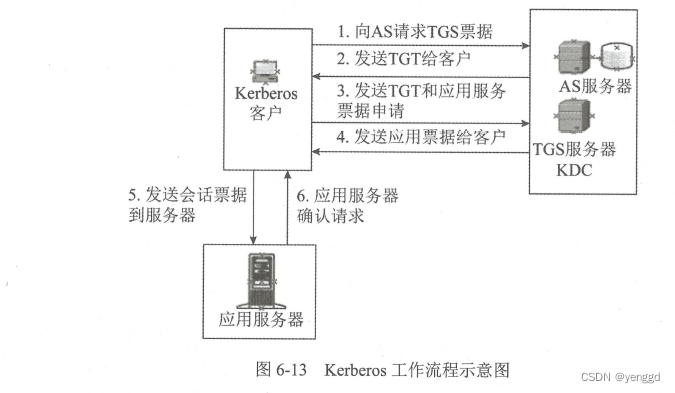

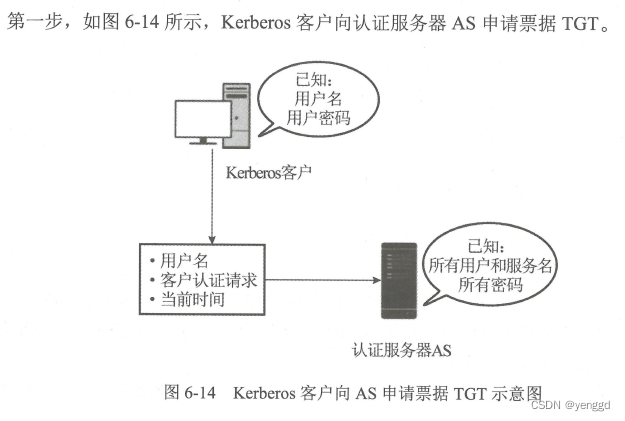

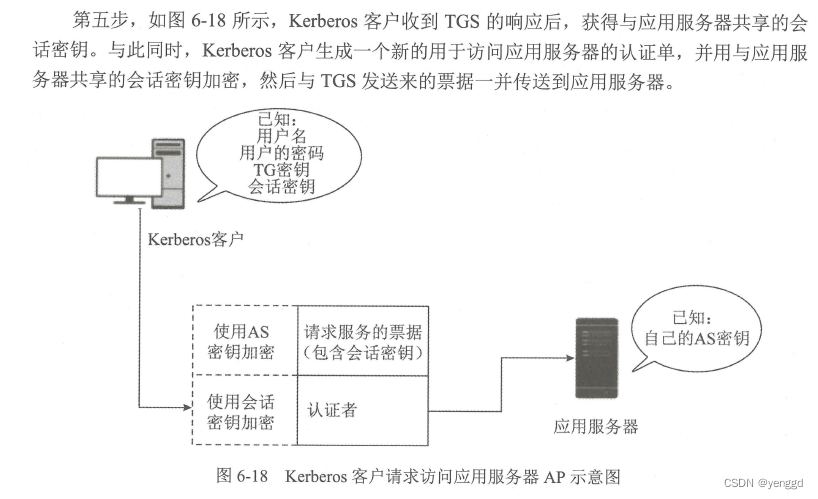

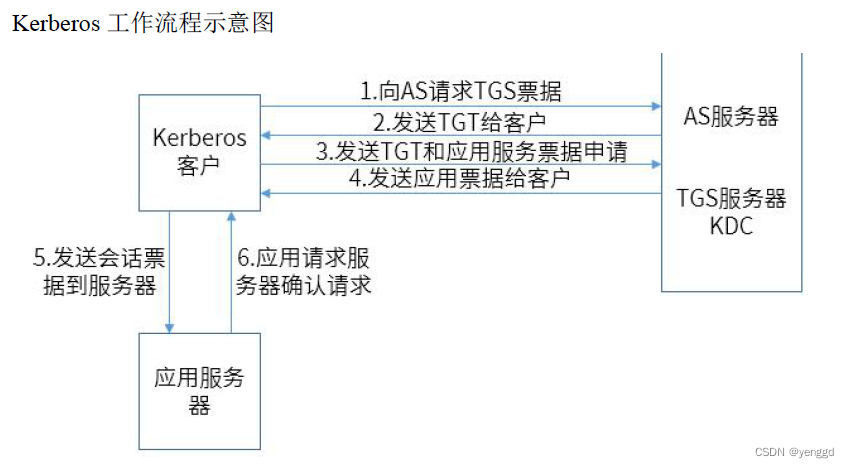

Kerberos 認証はネットワーク認証に基づいており、強力な ID 認証、対称暗号化、および認証サービスを提供する信頼できるサードパーティに c/s を使用します。これは主に、認証が 1 回だけ必要なシングル サインオンを提供するため、クライアントは複数のサーバーへのアクセスに対して 1 回限りの認証を実現できます。

kerberos四者实体:

kerberos客户机:用来访问サービスの客机

AS认证サービス务器(认证服务器):识别身份およびTGS提供 TGS

(票据サービス务器):用户提供标定

应用 サービス务器:用舷提供サービス务の装置または系

このうち AS と TGS を総称して KDC (Key Distribution Center) と呼ぶのが一般的です。A ticket is

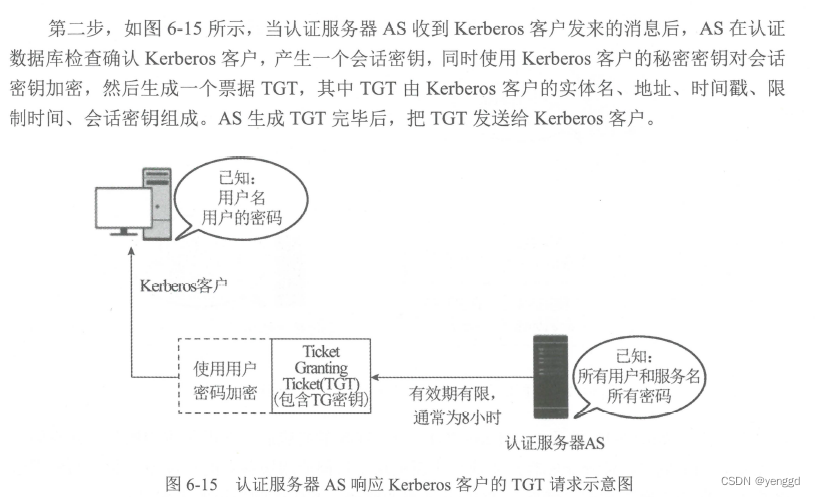

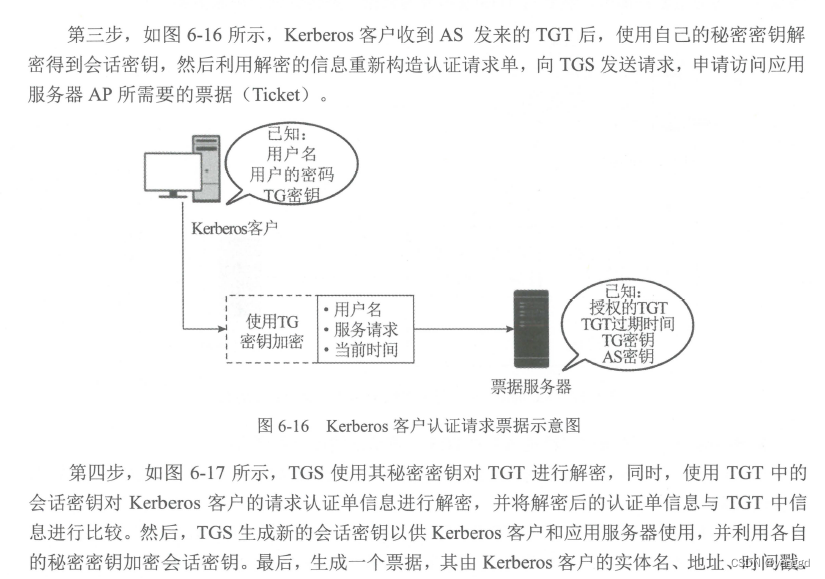

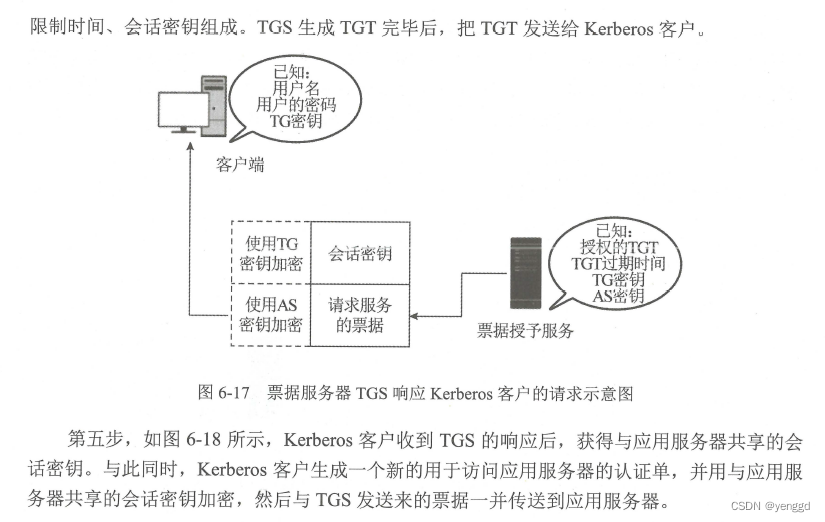

a collection of information required to securely transmit a user's identity, mainly including the client's Principal, the destination server's Principal, the client's IP address, timestamp (the time when the Ticket is distributed), the lifetime of the Ticket, As wellセッションキーなど。Kerberos V5 認証プロトコルは、図 6-13 に示すように、主に 6 つのステップで構成されます。

Kerberos プロトコルでは、ユーザーは AS と TGS の二重認証を受ける必要がありますが、主な利点が 2 つあります。Kerberos 認証システムでは、ホスト ノードの時刻同期の問題を解決し、サービス拒否攻撃に対抗する必要があります。Kerberos V5 には欠点もありますが、それでも比較的優れたセキュリティ認証プロトコルです。現在、Windows システムと Hadoop の両方が Kerberos 認証をサポートしています。

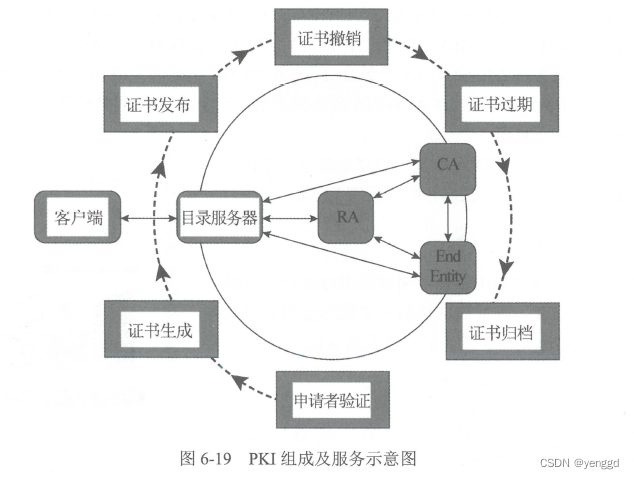

KPI 公開キー インフラストラクチャ システム:

公開キー暗号化システムは、暗号化サービスを実装するだけでなく、識別および認証サービスも提供します。機密性に加えて、

公開鍵暗号の信頼できる配布は、公開鍵の信頼性と所有権という、公開鍵暗号が直面する問題でもあります。この問題を解決するために、ID カードやパスポートと同じ「公開鍵証明書」という方法が使われています。公開キー証明書はエンティティを公開キーにバインドし、他のエンティティがバインド関係を検証できるようにします。そのためには、その身元を保証してくれる信頼できる第三者が必要であり、この第三者を認証局、略してCA(Certification Authority)と呼びます。CA は、エンティティ名、公開キー、およびエンティティのその他の ID 情報を含む証明書を発行する責任を負います。PKI は、体系的でスケーラブルで統合され、容易に制御できる公開キー配布方法を提供します。PKI security service functions: identity authentication, integrity protection, digital signature, session encryption, key recovery . … The functions of each PK.I entity are described as follows: CA (Certification Authority): Certificate authority, mainly responsible for issuing certificates, Revocationおよび更新:認証局は、エンド ユーザーのグループに対する証明書の発行、管理、失効を担当します。ディレクトリ サーバー: CA は通常、ディレクトリ サーバーを使用して証明書の管理および配布サービスを提供します。エンドエンティティ: サーバー、プリンター、電子メールアドレス、ユーザーなど、認証を必要とするオブジェクトを指します。クライアント: ユーザー、サービス プロセスなど、PK.I ベースのセキュリティ サービスを必要とするユーザーを指します。

5. 公開キー暗号化 PKI エンティティには、

証明書の発行、管理、失効、更新などの CA が含まれます。

RA: 証明書ログイン機関。CA とクライアント間の証明書処理機能を支援するために使用されます。

端末エンティティ: 認証が必要なオブジェクト。

クライアント: PKI ベースのサービスを必要とするユーザー。

ディレクトリサーバー。

この上には CA の公開鍵はなく、所有者の公開鍵だけが存在します。

CA issuance process:

The user submits RA-approved registration information and his/her identity information

to the CA to verify the correctness and authenticity of the submitted information

. The CA generates a key for the user and makes a backup

. The CA generates a certificate証明書のコピーに署名を適用し

、それをユーザーに渡してデータベースにアーカイブします。

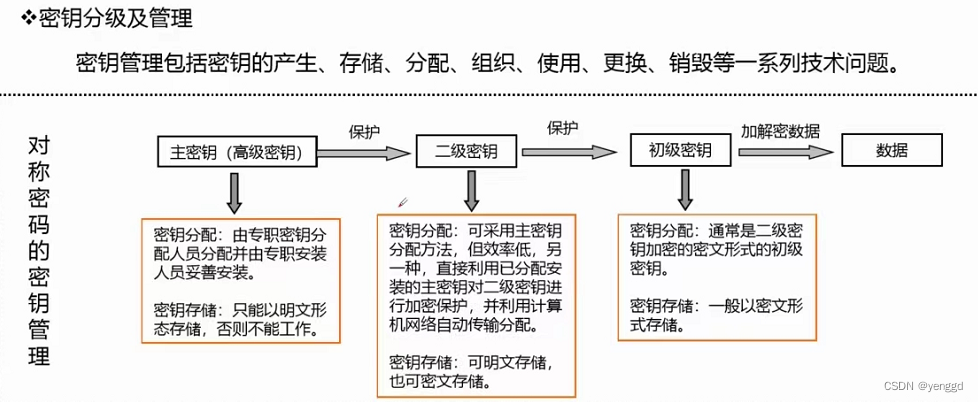

対称秘密コードの秘密管理:

6. 高速オンライン認証 (FIDO):

FIDO は、標準の公開キー暗号化テクノロジを使用して強力な認証を提供します。FIDO の設計目標は、ユーザーのプライバシーを保護し、指紋、顔、音声認証を使用することです。

Fast IDentity Online (FIDO とも呼ばれる) は、標準の公開キー暗号化テクノロジを使用して強力な認証を提供します。

7. 認証技術の主な製品タイプは次の 5 種類です。

システム セキュリティ強化: U ディスクおよびパスワード (ドングル)

生体認証: 顔認識

電子認証サービス: PKI および SSL

ネットワーク アクセス制御: 802.1X poralt mac 認証 端末アクセス

ID 認証ゲートウェイ: デジタル証明書、シングル サインオン。

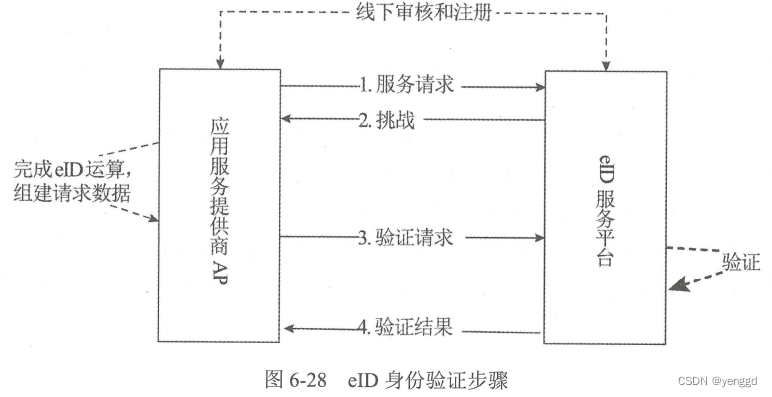

eID 認証には、eID サービス プラットフォーム、アプリケーション サービス プロバイダー、および eID を保有するユーザーが関与します。

9. 認証製品の評価指標:

安全機能要件、安全性能要件、安全保証要件。

10. 認証メカニズムのコンポーネント:

検証オブジェクト、認証プロトコル、および識別エンティティ。

認証: 送信者と受信者を認証し、メッセージの整合性をチェックします。

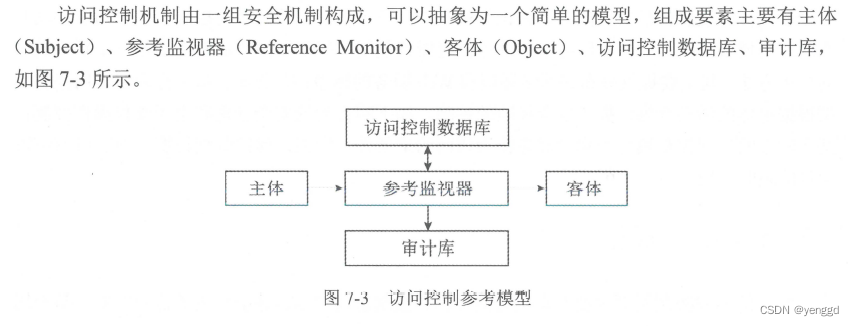

7. アクセス制御モデルの主な要素:

件名: お客様のオペレーターです。

クライアント: 対象によって操作されているのはあなたに向けられています。

参照モニター: クライアントとサブジェクト間の操作情報をモニターし、監査ライブラリーに保管します。

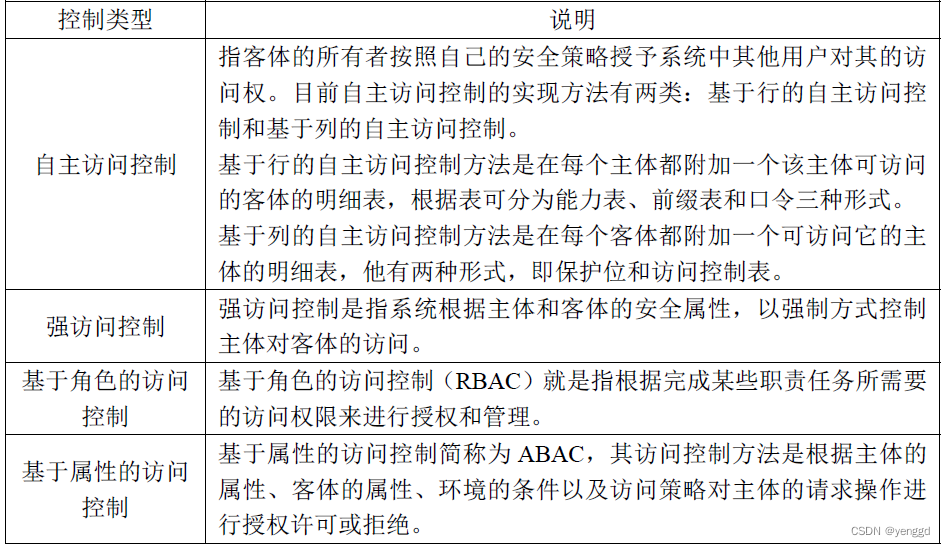

三種類の访问制御制御方法:

能力表:

(本体)Administrator<(客体)traceroute.mpg:读取、运行>

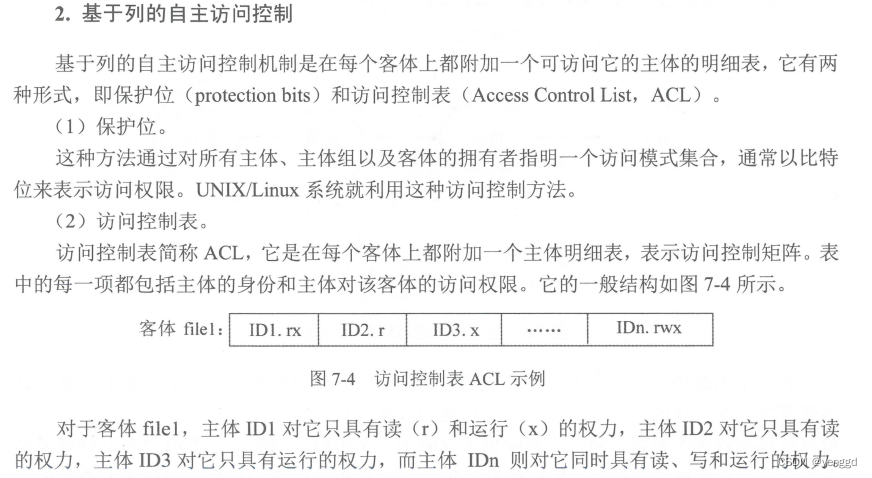

访问制御表:

(客体)traceroute.mpg<(本体)管理者:读取,运行>

アクセス制御マトリックス

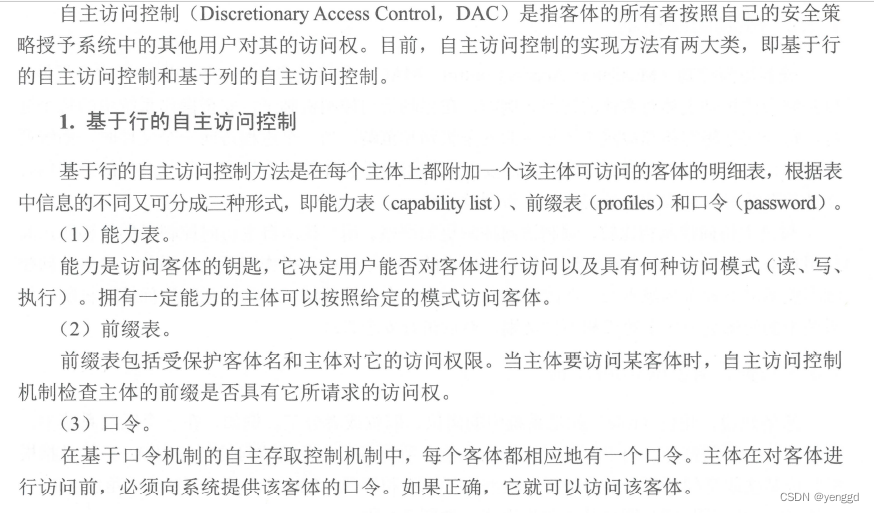

アクセス制御の種類:

随意アクセス制御:

1. 行ベースの随意アクセス制御 (機能テーブル、プレフィックス テーブル、パスワード)

2. 列ベースの随意アクセス制御 (保護ビット rwx、アクセス制御リスト)

唯一有访问制御列表一は左边列にある文書、右边は使用者および对应の制限:

file ------> admin:r,w

能力テーブルとパケットは両方ともファイルとユーザー名の位置です。

制限認可制御:

角色認可制御に基づくRBAC、

プロパティ認可制御ABACに基づく

2. 自主的アクセス制御。ゲストが自分の設定した制限に従ってアクセスを実行するように指示し

ます

。各ホストに、接続可能なゲストの説明表が追加されます。

列ベース: 保護ビット (ビット rwx は Linux のアクセス許可を表します)、アクセス制御リスト (acl)。各オブジェクトには、アクセスできるサブジェクトのリストが添付されます。

3. Windows sloaruis システムで使用されるロールベースのアクセス制御の 4 つの要素:

RBAC: ユーザー、ロール、セッション、アクセス許可。システム内には複数のユーザーと複数の役割が存在する可能性があります。

4、访问制御手順一般要五段階:

明確に制御管理

されるべき生産分析管理されるべき安全要求の

制定 访问制御

政策案の実施

及び管理政策案

5. パスワードの原則:

パスワードは 8 文字以上にする必要があり、大文字と小文字に加えて数字と特殊文字を使用します。

アカウントとパスワードを同じにすることはできません。

弱いパスワードは使用できません。

アカウントとパスワードの共有

は禁止されています。パスワードは時々変更する必要があります。

パスワード ファイルには高度なアクセス権限が必要です。

アカウントのログイン エラーの数は通常、次のとおりです。 3回。

6、許可制御の種類:

4A:許可、許可、許可番号、审衡、許可を制御するための常用的な方法 管理

安全ネットワーク:防火、UTM 設定

システムの安全性:オペレーティングシステムとデータベースの追加製品、selinux

ログファイルは、Windowsシステムの

起動、動作、シャットダウンなどの各種システムサービスの実行状況を記録するWindowsシステムの特殊なファイルです。Windows ログにはシステム ログ、アプリケーション ログ、セキュリティ ログの 3 種類があり、それぞれに対応するファイル名は SysEvent.evt、AppEvent.evt、SecEvent.evt です。これらのログ ファイルは通常、オペレーティング システムのインストール領域の「system32\config」ディレクトリに保存されます。

アクセス コントロール ルール:

ユーザー ID に基づくアクセス コントロール ルール - アカウント パスワード

ロール ベースのアクセス コントロール ルール - ロールの権限 アドレス

ベースのアクセス コントロール ルール - IP、ドメイン名、物理アドレス

時間ベースのアクセス コントロール ルール - 非勤務時間

に基づく異常なイベント アクセス制御ルール – ログイン失敗 3 回、フリーズ

サービス数に基づくアクセス制御ルール – サービス機能の特定のしきい値

パスワードは、アクセス制御および ID 認証の最新のネットワーク実装にとって重要な基盤であるため、パスワード管理は特に重要であり、通常は次

の原則に従います:

• パスワードの選択は、少なくとも 8 文字で、大文字と小文字の組み合わせである必要があります。 、数字、および特殊文字を使用する必要があります。;

• アカウントと同じパスワードを使用することは禁止されています。

• デフォルトのパスワードの使用を避けるために、システムのデフォルトのパスワードを変更します。

• アカウントのログイン回数を制限することをお勧めします。 3 回;

• アカウントとパスワードの共有は禁止されている;

• パスワード ファイルは暗号化され、スーパー ユーザーのみが読み取れるように保存されている必要がある;

• パスワードをネットワーク上でクリア テキストで送信することは禁止されている;

• パスワードには有効期間を設けるメカニズムが必要である頻繁に変更するため、パスワードの再利用は禁止されています;

• すべてのアカウントでパスワード解析ツールを実行し、脆弱なパスワードが存在するか、またはパスワードが存在しないアカウントがないかを確認します。

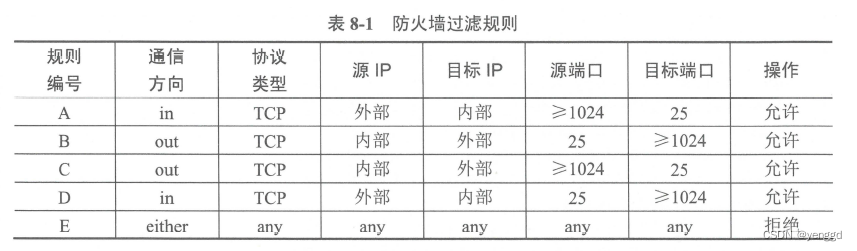

8 (重要なポイント). ファイアウォール戦略には、

ホワイトリストとブラックリストの 2 種類があります。

防火墙適合操作有:开绝、转出版、审计

防御機能:

非安全なネットワーク アクセスの監視、

ネットワーク アクセスの制限

、ネットワーク アクセス許可、

ネットワーク バンドル制御、および

回避。 、

网络层、传输层、

应用层、

ファイアウォールのいくつかの領域:

• インターネットなどのパブリック外部ネットワーク;

• 企業または組織のプライベート ネットワークなど、組織内でネットワーク アクセスが制限されているイントラネット (イントラネット);

• 拡張されたエクストラネット (エクストラネット)イントラネットの拡張。組織やパートナー間の通信に一般的に使用されます。

• 軍事緩衝地帯、略して DMZ、このゾーンは内部ネットワークと外部ネットワークの間のネットワーク セグメントです。

多くの場合、公共サービス機器は、情報サービスを提供するために配置されます。外の世界。

防火性能には主に次のような側面が含まれます:

• 最大吸気量

。最大接続速度

• 最大視聴数

• 送信接続数

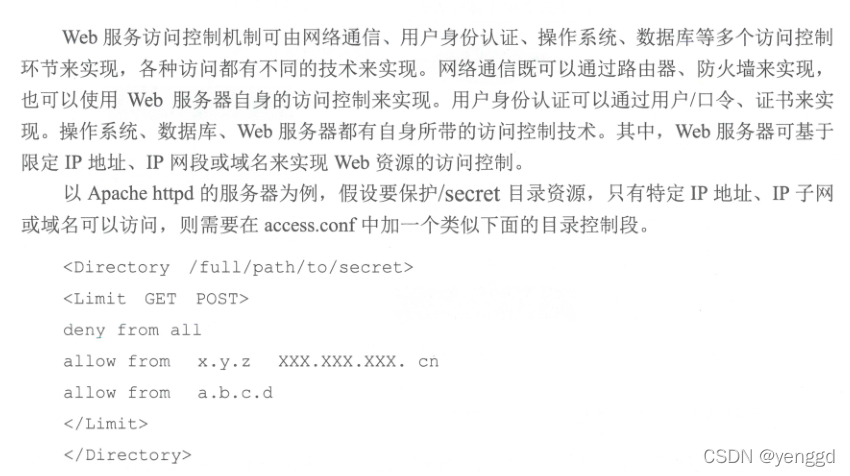

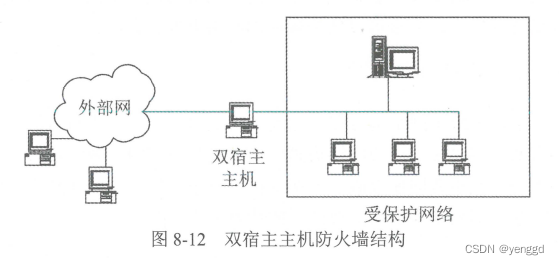

3 種類のファイアウォール アーキテクチャ:

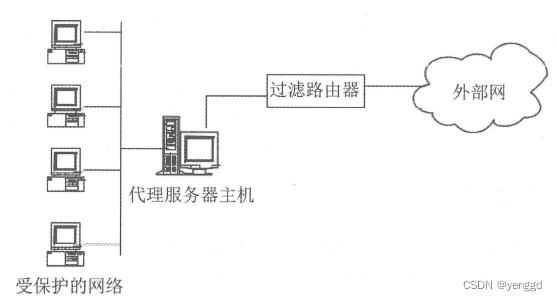

デュアルホスト ホスト アーキテクチャ: デュアルホスト ホスト アーキテクチャは、ファイアウォール システムの本体としてデュアルホスト ホストを使用することを指します。2 つのネットワーク カードを使用し、1 つは外部ネットワークに接続され、もう 1 つは外部ネットワークに接続されます。内部ネットワーク、外部ネットワークと内部ネットワークを分離し、制御およびフィルタリング機能を実行できます。

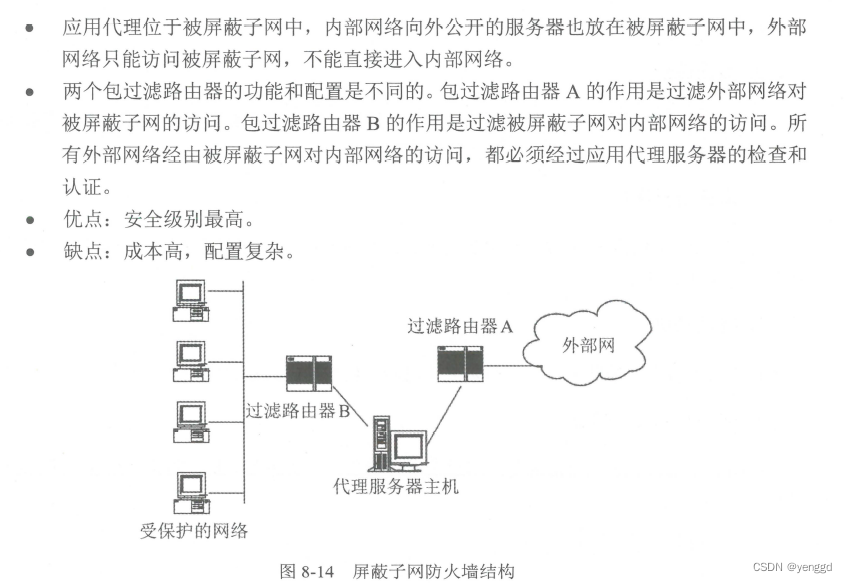

プロキシ ファイアウォール アーキテクチャ: プロキシ サーバー ホストとフィルタリング ルーターの 2 つのデバイスで構成されます。プロキシ サーバーは、内部および外部ネットワーク通信のプロキシとして機能するだけでなく、出力フィルタリング ルーターに接続して安全なネットワーク境界を共同で構築します。 。

これは、プロキシ ファイアウォール アーキテクチャに周辺ネットワーク セキュリティ メカニズムの層を追加して、内部ネットワークと外部ネットワークの間に 2 層の分離ゾーンが存在するようにすることです。

アクセス ウォールの機能: 安全でないネットワーク アクセスのフィルタリング、ネットワーク アクセスの制限、ネットワーク アクセスの監査、ネットワーク帯域幅制御、協調防御、サーバー ロード バランシング、ネットワーク NAT

2.ファイアウォールのセキュリティリスクは何ですか:

ネットワークバイパス

?ファイアウォール強力な関数欠陥:

ウイルス感染ソフトウェアやファイルを完全に妨げません。

3. パケット フィルタリング ファイアウォールは非常に効率的ですが、ユーザー レベルでフィルタリングできず、フィッシング対策 IP を識別できません。

4. Firewall deployment method:

Divide different security zones according to business,

set access points for different security zones,

formulate access policies for different zone access

, adopt appropriate firewall technology according to the border access policy,

configure and implement the corresponding security policy,

and境界ポリシーが正常かどうかをテストする

ファイアウォールを運用および保守する

このうち静的 NAT は設定が最も簡単で、内部ネットワークの各ホストは外部ネットワークの正当なアドレスに永続的にマッピングされます。

In addition to integrating the packet filtering, stateful inspection, address translation and other functions of traditional firewalls, next-generation firewalls also have application identification and control, can respond to the evolution of security threats, detect hidden network activities, dynamically respond to attacks quickly 、統合セキュリティ ポリシー展開のサポート、インテリジェントなセキュリティ管理などの新機能。SQL インジェクション攻撃など、脆弱性の特性に基づいて攻撃を検出し、攻撃から保護する機能。

9(キーポイント)、VPN

1、国内 SM1、SM4 暗号アルゴリズム、SM3 ハッシュ アルゴリズムはすべて VPN で使用できます。

VPN の中核テクノロジーは暗号アルゴリズムであり、VPN は暗号アルゴリズムを使用して、送信する必要がある情報を暗号化および変換し、

ネットワーク上の権限のないユーザーが情報を読み取ることができないようにします。

VPN の種類:

リンク層 VPN、ネットワーク層 VPN、トランスポート層 VPN

1. VPN のコンポーネント

• クライアント、伝送媒体 (「トンネル」テクノロジを使用)、およびサーバーで構成されます。

• VPN サーバーは企業のイントラネットに構成する必要があり、一方は企業の内部プライベート ネットワークに接続され、もう一方は

インターネットに接続されます。

VPN の主なサービス機能は、機密性サービス、完全性サービス、認証サービスです。

2. VPN には、ユーザー ID 認証とデータの完全性と合法性の認証という 2 種類の認証アクセス制御があります。

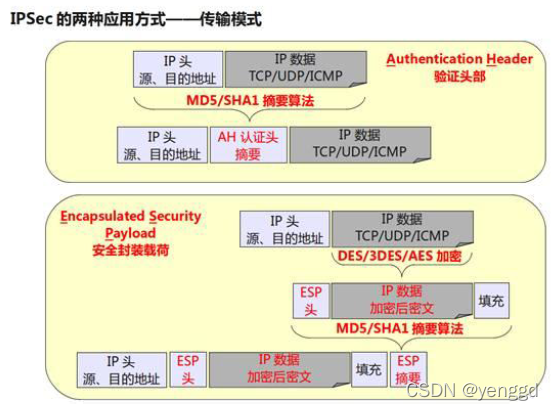

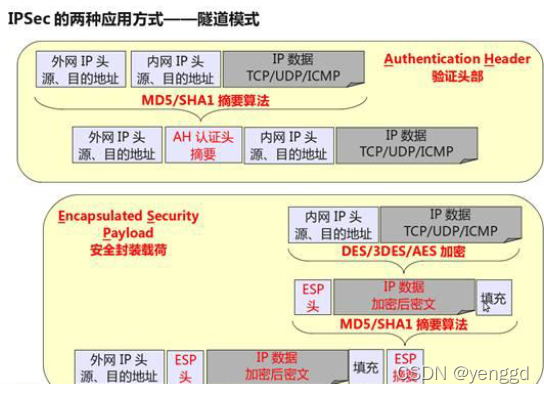

3. AH プロトコル: 認証ヘッダー プロトコルとも呼ばれ、データの整合性とデータ ソースの認証を保証しますが、IP データ パケットに機密性サービスを提供することはできません。

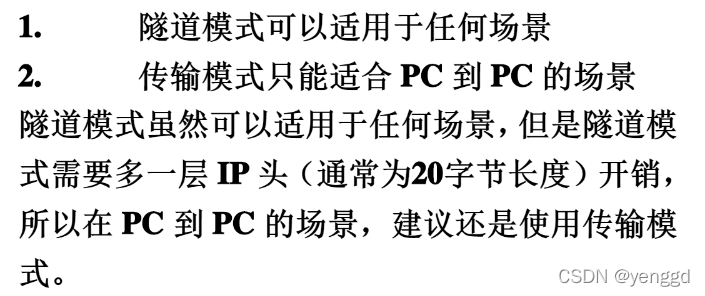

IP AH と IP ESP には両方とも、トランスペアレント モード (トランスポート モード) とトンネル モード (トンネル

モード) という 2 つの動作モードがあります。トランスペアレント モードは IP パケット内のデータ ペイロードのみを保護しますが、トンネル モードは IP パケットのヘッダーとデータ フィールドを保護します。

IPSec VPN 製品の動作モードは、チャネル モードと転送モードをサポートしており、チャネル モードはホスト マシンとネットワークに適した機能であり、転送モードはオプション機能であり

、ホスト マシンにのみ適しています。

4. ipsec は、インターネット交換プロトコル IKE、インターネット セキュリティおよびキー管理プロトコル ISAKMP、およびキー交換プロトコル Qakley を使用します。

IPSec テクノロジの主な利点はその透過性であり、セキュリティ サービスの提供にはアプリケーションを変更する必要がありません。しかし、

それがもたらす問題は、ネットワークのセキュリティ管理の難しさの増大と、ネットワークの伝送パフォーマンスの低下です。

透明性 (隠蔽とも呼ばれます) は、情報の偽装の基本要件であり、人間の視覚または聴覚システムの特性を使用し、対象データの明らかな劣化がないように体系的な隠蔽プロセスを経ます。

IKE プロトコルは、ISAKMP (Internet Security Association and Key Management Protocol)、Oakley プロトコル、および SKEME プロトコルの 3 つのプロトコルを組み合わせたハイブリッド プロトコルです。その中で、ISAKMP は IKE SA の確立プロセスを定義しており、Oakley プロトコルと SKEME プロトコルの中核となるのは DH (Diffie-Hellman) アルゴリズムであり、主にインターネット上でキーを安全に配布し、データ送信のセキュリティを確保するために ID を検証するために使用されます。 。

クライアントには L2TP ソフトウェアのインストールが必要です。L2TP は、UDP

ポート 1701 で実行される専用のトンネル プロトコルを使用します。

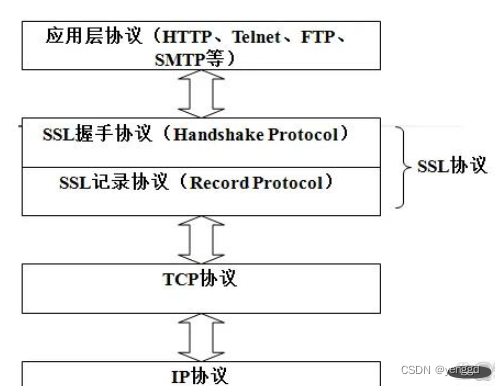

SSIプロトコルには、ハンドシェイクプロトコル、パスワード仕様変更プロトコル、アラームプロトコル、記録

プロトコルが含まれ、ハンドシェイクプロトコルには、パスワード仕様変更プロトコル、アラームプロトコルも含まれる。

The handshake protocol is used for identity authentication and security parameter negotiation; the password specification change protocol is used to

notify changes in security parameters; the alarm protocol is used for closing notifications and error alarms; the record layer protocol is used for segmentation, compression and送信データの復号化、圧縮、暗号化と復号化、完全性チェックなど。

実際には、SSL プロトコルはアプリケーション層とトランスポート層の間に位置し、TCP などの接続可能なアプリケーション層のセキュリティ保護を提供し、データ通信のセキュリティ サポートを提供します。

6. SSL 3 つの安全な通信サービス:

ポイントツーポイントの本人認証: 非対称暗号化を使用

機密性 (AES を使用): 暗号化処理、データを暗号化して途中でデータが盗まれないようにする;

完全性: データの完全性を維持し、安全性を確保データは送信プロセス中に変更されません。

認証: データが正しいクライアントとサーバーに送信されることを保証するために、サーバーの本当の身元を認証します。

TLS は SSL のアップグレードされたバージョンです。具体的には、SSL はもともと Netscape によって設計され、主に Web で使用されていた安全な通信プロトコルであり、当時は 1 つの企業の標準セキュリティ プロトコルにすぎませんでしたが、その後、インターネット標準の開発と推進を専門とする組織である IETF によって、このプロトコルは優れていると信じられていたため、このプロトコルは SSL3.0 に基づいてアップグレードおよび標準化され (RFC 2246) 、TLS (Transport Layer Security) と名付けられました。

SSL VPN 製品の動作モードは、

クライアント/サーバー モードとゲートウェイ/ゲートウェイ モードの 2 種類に分類されます。

(2) ポイントツーポイント ID 認証。非対称暗号アルゴリズムを使用します。(3) 確実な通信。情報伝送中には、鍵で保護されたメッセージ認証コード (MAC) を使用した情報整合性チェックが含まれます。MAC の計算には、SHA や MD5 などの安全なハッシュ関数が使用されます。

ipsec VPN トンネルの第 1 フェーズの確立方法は、メイン モードとアグレッシブ モードに分かれており、これら 2 つのモードの主な違いは、IKE ネゴシエーションで使用されるネゴシエーション方法です。

具体的な違いは次のとおりです:

1. メイン モードでは、IKE ネゴシエーション中に SA 交換、キー交換、ID 交換と検証の 3 つの段階が必要ですが、アグレッシブ モードには SA 交換とキー生成、ID 交換と検証の 2 つの段階しかありません。

2. メイン モードでは通常、IP アドレスを使用してピア デバイスを識別しますが、アグレッシブ モードでは IP アドレスまたはドメイン名を使用してピア デバイスを識別できます。

したがって、比較すると、メイン モードの方が安全ですが、アグレッシブ モードのネゴシエーションは高速になります VPN を正常に確立するには、VPN の 2 つ以上のデバイスが同じモードに設定されている必要があります。

それぞれの適用可能なシナリオ:

IKE メイン モード: 両方のデバイスに適用されるパブリック IP アドレスは、固定の静的 IP アドレスです。

出張中の従業員向けにエンタープライズ VPN へのシングルポイント リモート アクセスであるエンドツーポイント モデルもあります。

IP AH と IP ESP には、両方の動作モード、つまり、透明モード(トランスポート モード)とトンネル モード(トンネル モード)があります。透明モードでは、IP パケットのデータ フィールド(データ ペイロード)だけが保護されますが、IP パケットの保護は爆破されます。和データフィールド。

7、IPSEC の 2 つのモード: トランスポートとチャネル。

8、SSL vpn の 2 つのモード ゲストからサービス端末、ネットワークからネットワーク。

9、IPSEC VPN 要件:

非対称暗号化方式: 1024 ビットの RSA または 256 ビットの sm2 暗号化方式。デジタル ネームおよびデータ暗号化に使用されます

。

計算法SM3は、対称性の生成と完全性の検証に使用されます。

10. SSL VPN:

非対称アルゴリズム 256 ビット SM2 楕円曲線、識別パスワード アルゴリズム SM9 および RSA アルゴリズム。

IPSec VPN の主な機能には、乱数生成、キー ネゴシエーション、安全なメッセージのカプセル化、NAT トラバーサル、および ID

認証が含まれます。ID 認証データはデジタル証明書または公開鍵と秘密鍵のペアをサポートする必要があり、IP プロトコルのバージョンは 1Pv4 プロトコルまたは 1Pv6 プロトコルをサポートする必要があります。

SSL VPN の主な機能には、機械的数値生成、秘密鍵交換、安全な文書転送、個人認証、接続制御、秘密鍵更新、クライアント ホストの安全検査が含まれます。

ipsec の主な性能の指標: 加解密吞量、加解時間遅延、加解密パケット率、秒新規構築接続数

ssl vpn の主要なパフォーマンス指標: 最大送信利用数、最大送信接続数、秒間の新規作成接続数、吞トラフィック量

企業内部仮想ネットワーク: すべての支店によって確立された VPN ネットワーク企業拡張仮想ネットワーク: パートナーによって接続された VPN ネットワーク

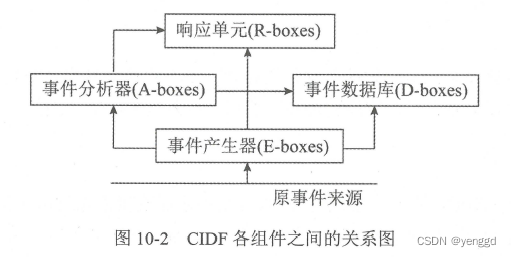

10 (重要なポイント) 侵入検知モデル CIDF: イベント ジェネレーター、イベント アナライザー、応答ユニット、イベント データベース。

侵入検出の目的は、攻撃を防ぐことではなく、検出テクノロジーを使用して、ケース ポリシーに違反しようとする、または違反したシステム内の動作を検出することです。

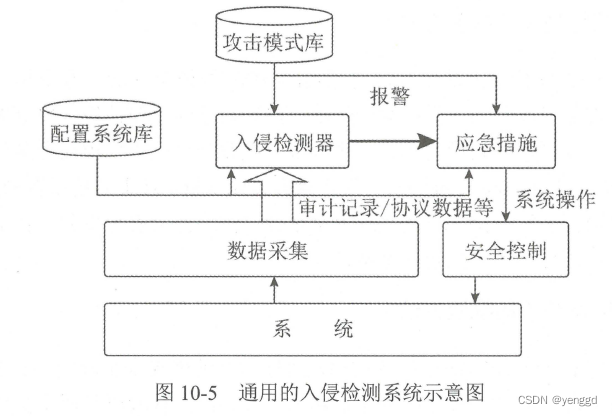

このモジュールは、侵入検知システムのコアモジュールです。図 10-5 に一般的な侵入検知システムの構成を示します。

この図のシステムは広い概念であり、ワークステーション、ネットワーク セグメント、サーバー、ファイアウォール、Web サーバー、企業

ネットワークなどが考えられます。

According to the source of IDS detection data and its security scope, IDS can be divided into three major categories:

The first category is a host-based intrusion detection system (HIDS for short), which detects intrusion behavior by analyzing host information

; The secondカテゴリはネットワークベースの侵入検知システム (略称 NIDS) で、ネットワーク通信でデータ パケットを取得し、これらのパケットをスキャンして攻撃の特徴や異常モデリングを行うことで侵入動作を検出します。3 番目のカテゴリは

分散型侵入検知システム (略して DIDS) です。 )は、複数のホストおよび複数のネットワークセグメントから検出データを収集するか、単一の IDS からアラーム情報を収集し、収集した情報に基づいて総合的な分析を実行して、侵入行為を発見します。

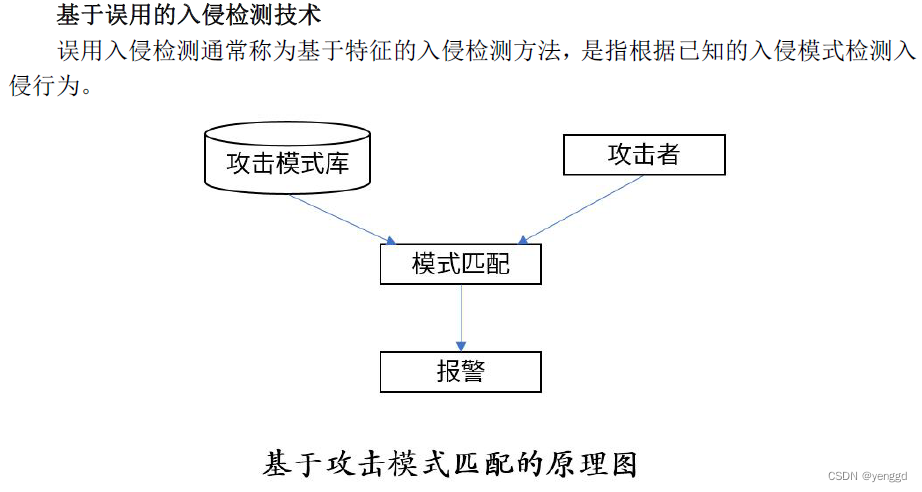

一般的な不正使用検出方法のいくつか:

(1) 条件付き確率に基づく不正使用検出方法

(2) 状態遷移に基づく不正使用検出方法

(3) キーボード監視に基づく不正使用検出方法 (別名、悪意のあるプログラムは検出できません。自動攻撃)

(4) ルールベースの不正使用検出手法 (Snort)

利点:

• 不正使用検出は強い分割性と独立性を持ち、パターン データベースのサイズを削減できる

• ターゲットが絞られており、既知の検出が可能 侵入方法の検出効率が非常に高い

• ファジィを提供できる侵入検知エンジンの

欠点:

• スケーラビリティとパフォーマンスはパターン データベースのサイズとアーキテクチャに関連します

• スケーラビリティが低い

• 通常、新しい攻撃を検出するための自己学習能力がありません 分析はパターン データベースを補完する必要があります

• 攻撃の動作をパターン化するのは困難

①侵入ではあるが異常な動作ではない、

②侵入ではないが異常な動作、

③侵入でも異常でもない動作

、④異常な動作の4種類の動作検知に注目してください。は侵入であり、異常な動作をします。

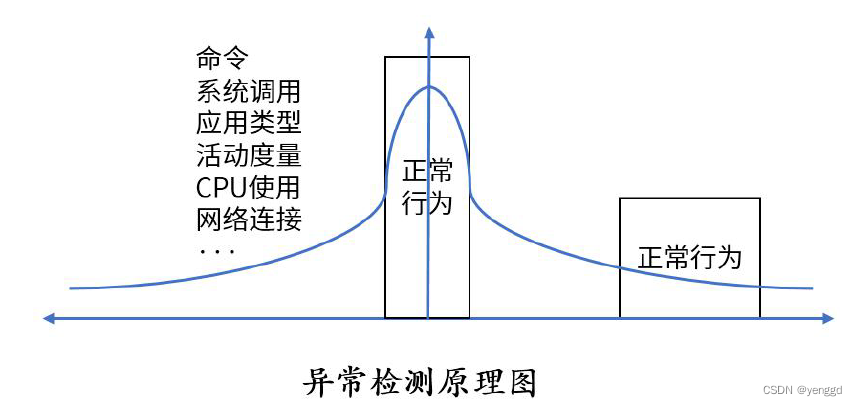

異常ベースの侵入検知技術の分類:

1. 統計ベースの異常検知方法

2. パターン予測ベースの異常検知方法

3. テキスト分類ベースの異常検知方法

4. ベイズ推論ベースの異常検知方法

利点:

• データへの準拠異常変化理論は、物事の発展法則に適しています。

• チェックアルゴリズムは比較的汎用的で、変数の追跡に大量のメモリは必要ありません。

• 一部の新しい攻撃を検出して対応する機能があります。

欠点:

• データが仮定が不合理である可能性があり、重み付けアルゴリズムが統計的に不正確である可能性がある

• 突発的な通常のイベントに対する誤判断を引き起こしやすい

• 長期的で安定した攻撃手法に対する感度が低い

1. 仕様ベースの

侵入検知手法(仕様ベースの侵入検知)は、異常検知と悪用

検知、ポリシー記述言語PE文法を用いてシステム権限を事前に定義することを基本原理とし、安全な操作実行を考慮したプログラムを提供します。各特権プログラムには一連の安全な操作シーケンスがあり、これらの操作シーケンスが特権プログラムのセキュリティ追跡ポリシー (トレース ポリシー) を構成します。特権プログラムの動作シーケンスが定義された動作シーケンスに従っていない場合、侵入アラームが発行されます。このアプローチの利点は、既知の攻撃だけでなく、未知の攻撃も発見できることです。

侵入検知システムの分類:

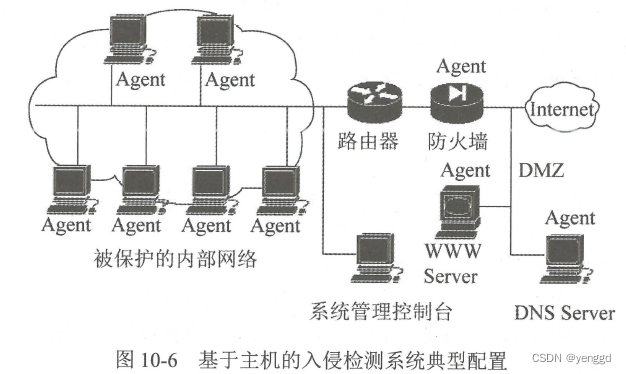

ホストベースの侵入検知システム (HIDS)、

ネットワークベースの侵入検知システム (NIDS)、

分散型侵入検知システム (DIDS)。

分散型侵入検知システムは、ホストベースの分散型侵入検知システムとネットワークベースの分散型侵入検知システムの 2 種類に分類できます。

HIDS は、ホスト システムのログ ファイル、システム コール、アプリケーションの使用状況、システム リソース、ネットワーク通信、ユーザーの使用状況などの情報を収集し、この情報に攻撃の特徴や異常が含まれているかどうかを分析し、ホストが侵入されたかどうかを判断するために使用します。侵入行為はホスト システムに変化を引き起こします。

ネットワーク ベースの侵入検知システムでは検知できない攻撃を検知できます。ホスト ベースの侵入検知システムは、暗号化された情報が建物によって監視されているホストに到着するときまたは到着する前に復号

化される限り、暗号化システムを適用するネットワーク上で実行できます。

HIDS と呼ばれる侵入検知システムをベースとしています。HIDSは

、ホストシステムのログファイル、システムコール、アプリケーションの使用状況、システムリソース、ネットワーク通信、ユーザーの使用状況などの情報を収集し、その情報に攻撃の特徴や異常が含まれているかどうかを分析し、ホストが侵入されているかどうかを判断します。

HIDS は一般に、次の侵入動作の検出に適しています:

• ホストのポートまたは脆弱性のスキャン; • ログイン試行の繰り返し失敗; •

リモート パスワード クラッキング;

• ホスト システムへのユーザー アカウントの追加;

• サービスの開始または停止;

• システムの再起動;

• ファイルの整合性または権限の変更

• レジストリの変更 •

重要なシステム起動ファイルの変更

• 異常なプログラム呼び出し

• サービス拒否攻撃。

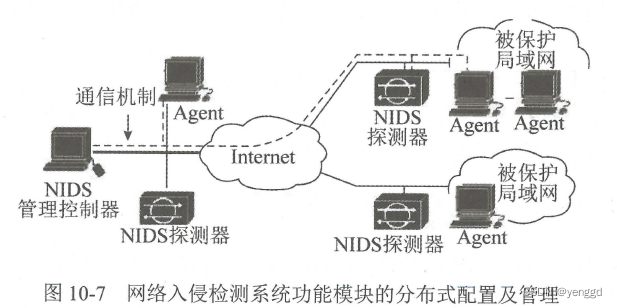

NIDS はネットワーク システムをリッスンし、ネットワーク データ パケットをキャプチャし、ネットワーク パケットに攻撃特性が含まれているかどうか、またはネットワーク通信フローが異常かどうかに基づいて侵入動作を特定します。これは主に、検出器と管理コントローラーの 2 つの部分に分かれています。

NIDS は通常、単一目的のコンピューターのセットで構成されており、検出器と管理コントローラーの 2 つの部分に分かれています。

NIDS が検出できる侵入動作:

同期ストーム (SYN フラッド)、

分散型サービス拒否攻撃 (DDoS)、

ネットワーク スキャン、

バッファ オーバーフロー、

プロトコル攻撃:

異常なトラフィック:

不正なネットワーク アクセス。

HDIDS と呼ばれる、数千のホスト検出に基づく分散型侵入検出システムは、ホスト検出器

と侵入管理コントローラーの 2 つの部分に分かれています。HDIDS はホスト検出器を階層的およびエリアごとに構成および管理し、ネットワーク エリアに分散されたホストを監視および保護できるシステムにホスト検出器を統合します。HDIDS は、ネットワーク上の主要なサーバーや機密情報を含むその他のシステムを保護するために使用され、ホストのシステム リソース、システム コール、監査ログ、およびその他の情報を使用して、ホスト システムがセキュリティ ルールに従って実行されているかどうかを判断します。実際の作業プロセスでは、ホスト検出器はほとんどの場合、セキュリティ エージェントの形式で各保護ホスト システムに直接インストールされ、ネットワーク上のシステム管理コンソールを通じてリモート制御されます。この集中制御方式により、システムの状態の監視と管理、検出モジュールのソフトウェアの更新が容易になります。

NDIDS の構造は、ネットワーク ディテクタと管理コントローラの 2 つの部分に分かれています。ネットワーク検知器は、サーバーが設置されているネットワークセグメントなどの重要なネットワークエリアに設置され、ネットワークの通信データや業務データの流れを収集し、収集した情報は異常時と悪用の2つの方法で分析されます。 DIDSは、ネットワークの動作に応じて、アラーム情報を管理コントローラに送信する仕組みで、

一般に大規模ネットワークや地理的に分散したネットワークに適しており、ネットワークの分散セキュリティ管理を実現するのに有利です。現在市場にあるネットワーク侵入システムは、通常、分散構造をサポートしています。

侵入検知関連の指標:

信頼性、可用性、拡張性、適時性、精度、セキュリティ。

侵入検知アプリケーションのシナリオ タイプ:

1. インターネット保護

2. Web サイトへの侵入検知と保護

3. ネットワーク攻撃のブロック

4. ホスト端末の悪意のあるコードの検出

5. ネットワーク セキュリティの監視、早期警告および緊急対応

6. ネットワーク セキュリティ レベルの保護

トラフィック検出により実現できること:

侵入検出、

ユーザー トラフィック アカウンティング、負荷

分散監視、

プロトコル デバッグ、

サービス品質監視、

ネットワーク最適化、

パフォーマンス分析、

ネットワーク エラー修正

受動的攻撃:

ネットワークやサービスの通常の動作に影響を与えることなく、データを盗み、盗聴し、分析するだけです。

XMAS スキャンの原理は NULL スキャンと同様で、TCP パケット内の ACK、FIN、RST、SYN、URG、PSH フラグが 1 に設定されてターゲット ホストに送信されます。ターゲット ポートが開いている場合、ターゲット ホストは情報を返しません。

2. 侵入検知システムの分類:

ホストベース: システム ログ、アプリケーション、およびシステム コールを分析し、スタンドアロン ホストに適しています。

侵入検知テクノロジー

異常検知: 動作シグネチャ ライブラリに依存

悪用検知: 攻撃パターン ライブラリに依存

侵入検知の悪用は、シグネチャベースの侵入検知方法と呼ばれることが多く、既知の侵入パターンに基づいて侵入動作を検知することを指します

。

常用の侵入検出技術に基づく

常用検出の方法は、コンピュータまたはネットワーク ソースの分析を通じてシステムの正常な動作の「基準」を確立し、あるグループのシステムの正常

な動作の数値を特定し、その後、システムの動作時の数値を正常な動作の数値に設定することです。 「普通の「場合」を

比較する、次の図に示すように、攻撃されているかどうかがわかります。

ネットワークベース: SYN フラッド、分散型サービス拒否攻撃 (DDoS)、ネットワーク スキャン、バッファ オーバーフロー、プロトコル攻撃、トラフィック異常、違法なネットワーク アクセス。

分散ベース: ネットワーク ディテクタとネットワーク マネージャの 2 つの部分に分かれ、複数のホストおよび複数のネットワークからの侵入動作を包括的に分析します。主に大規模なネットワーク アーキテクチャで使用されます。

3. 侵入検知システムモジュールは、データ収集モジュール、侵入分析モジュール(コアモジュール)、緊急処理モジュール(緊急ネットワーク切断、起動バックアップ)、管理設定モジュール(他のモジュールへの設定サービスの提供)、補助モジュール(アシストモジュール)で構成されます。分析エンジンの仕事)。

主な侵入攻撃: なりすまし、バイパス、認定侵害。

4. 侵入検知 IDS 導入手順:

最初の手順は、セキュリティ ポリシー要件に従って IDS によって監視されるオブジェクトまたは保護されたネットワークセグメントを決定することです。2

番目の手順は、収集する監視対象オブジェクトまたは保護されたネットワーク セグメントに IDS 検出器をインストールすることです。ネットワーク侵入検知データ 必要な情報、

第 3 ステップ、監視対象オブジェクトまたは保護されたネットワーク セグメントのセキュリティ要件に基づいて対応する検知戦略を策定、第

4 ステップ、検知戦略に基づいて適切な IDS 構造タイプを選択

、第 5 ステップ、ステップでは、IDS 検出ルールに侵入を設定します;

6 番目のステップでは、IDS のセキュリティ ポリシーが正常に実行されるかどうかをテストおよび検証します;

7 番目のステップでは、IDS を実行および保守します。

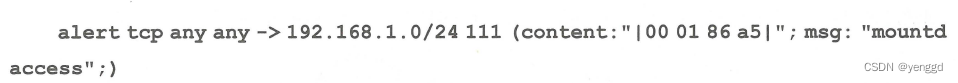

5. Snort は、一般的に使用されているオープンソースのネットワーク侵入検知システムであり、その基本的な技術原理は、ネットワーク データ パケットを取得し、セキュリティ ルールに基づいて侵入検知を実行し、最後にアラーム情報を形成することです。

Snort ルールは、ルール ヘッダーとルール オプションの 2 つの部分で構成されます。

Snort オープンソース侵入検知には、スニッフィング、ネットワーク侵入検知、パケット記録の 3 つのモジュールが含まれています。

Snort ルールは、ルール ヘッダーとルール オプションの 2 つの部分で構成されます。ルール オプションには、アラーム メッセージ、検査されたネットワーク パケットの情報の一部、およびルールが実行するアクションが含まれます。Snort のルールは次のとおりです。

Common actions in rule headers

include alert, log, pass, activate, and dynamic; rule options are the core of Snort intrusion detection engine. All Snort rule options are separated by semicolons. Rule option keywords are distinguished by colons and corresponding parameters. Snort Provides 15 個のルール オプション キーワード。

ifconfig eth0 promisc ネットワーク カードが無差別モードをオンにする

11. 物理的分離

1. 政府イントラネットと政府エクストラネットは物理的に分離され、政府エクストラネットとインターネットは論理的に分離される必要があります。

2. ネットワークおよび端末分離製品の指標:

セキュリティ機能指標、セキュリティ性能指標、およびセキュリティ保証指標。

3. 各製品の要件

端末分離製品: アクセス制御、バイパス不可、オブジェクトの再利用。

ネットワーク分離製品: アクセス制御、攻撃耐性、監査、データの整合性、パスワードのサポート。

一方向のネットワーク インポート: アクセス制御、攻撃耐性、監査、データの整合性、およびデータ インポート ステータスの監視。

基本原理は、送信側のコンピュータの制御対象機器の温度上昇と下降を利用して受信側システムと通信し、受信側システムは内蔵の熱センサーを使用して温度変化を検出し、この変化を温度変化に変換することです。 binary code, thereby achieving two communication between isolated computers.

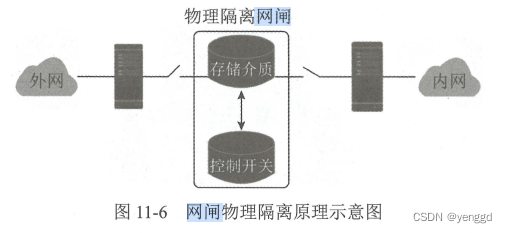

4. 物理的分離の技術原理は、

2 台のコンピュータ間の情報の直接交換と物理的な接続を回避し、2 台のコンピュータ間のネットワーク攻撃を阻止します。

このうち、

単一点分離システムは主に個々のコンピュータ システムを保護し、外部からの直接的な攻撃や干渉を防ぎます。地域分離システムは、外部からの攻撃を防ぎ、ネットワークを内部的に保護するために、ネットワーク環境を対象としています。

ネットワークの物理的分離セキュリティ保護対策を採用しているネットワークは、依然として次のリスクに直面しています。

• 違法なネットワーク外部接続

• U ディスク フェリー攻撃

• ネットワークの物理的分離製品のセキュリティ リスク

• 物理的分離をターゲットとした新しい攻撃手法

1. 物理的分離メカニズムの実装技術には主に、次のものが含まれます。

• 専用コンピュータのインターネット アクセス

• 複数の PC

• 外部ネットワーク プロキシ サービス•

内部および外部のネットワーク回線スイッチャ

• 単一のハードディスクの内部および外部パーティション

• デュアル ハードディスク

• ゲートキーパー

• プロトコル分離技術

・一方向伝送コンポーネント

・情報フェリー技術

・物理的切断技術

物理的な切断は、異なるセキュリティ ドメインのネットワークが直接的または間接的に接続できないことを意味します。

物理的な切断は通常、電子スイッチによって行われます。

端末分離製品は、2 つの異なるセキュリティ ドメインを同時に接続するために使用され、物理的切断技術を使用して、

セキュリティ分離カードまたはセキュリティ分離コンピュータを通じて端末上のセキュリティ ドメインを物理的に分離します。

端末分離製品は通常、分離カードの形式でターゲット ホストに接続します。隔離カードは、

セキュリティ ドメイン A に接続されているハードディスク、セキュリティ ドメイン A またはセキュリティ ドメイン B に接続されているハードディスク、およびセキュリティ ドメイン B を電子スイッチを介して相互排他的に同時に接続し、これにより

2 つのセキュリティ ドメインの物理的な隔離を実現します。内外。このタイプの製品は、絶縁カードをホストに統合し、完全なマシンとして使用することもできます。

ネットワーク単一方向入力製品単位の 2 つの異なる安全領域間で、物理的方法 (電気信号伝送または光

信号構築された情報単一方向伝送の唯一の経路を介して、情報単一方向入力を実現し、安全対策規約のみを保護します。許可された情報は通過することができますが、逆方向ではいかなる情報も送信または反転されません。

製品技術原理は「2+1」を採用しており、2つの異なるセキュリティ領域をネットワークで接続し、2つのセキュリティ領域間のアプリケーション・プロキシ・サービス、スイッチング、情報流制御、コンテンツ・モニタリング、

情報転送などの機能を実現します。構成は、

2台のホスト+専用隔離部で構成され、ネットワーク上でセキュリティ領域の安全な隔離と情報交換を実現するのが一般的である。制御逻辑専用のセパレートチップで構成されるセパレートスイッチボード、あるいは安全強化された業務用情報伝達制御プログラムのホスト。

ネットワークは、GAP 技術 (英文の Air Gap に由来) を利用することにより、2 つ以上のネットワークが不通の場合に、それらの間の安全なデータの交換と共有を実現します。制御機能を備えたスイッチ書き込み保存安全装置であり、スイッチの設定により、2 つの独立したホスト システムのデータ交換を接続または切断し、

機密ネットワークと非機密ネットワークを接続するにはゲートキーパーが必要で、非機密ネットワークをインターネットに接続するには単一のゲートキーパーが使用され、非機密ネットワークがインターネットに接続されていない場合は双方向ゲートキーパーが使用されます。

ネットワークプロキシは、アプリケーションのパケットとパケットを取り除き、データ部分のみを保持し、外部ネットワーク間でデータのみを転送すると見なすことができます

。 2 つの独立したホストには通信のための物理接続が存在せず、

ホストの

ネットワークしかし、ネットワークには依然として安全なセキュリティが存在しており、たとえば、侵入者は、電子文書に暗号化コードを入れて攻撃を開始し、それを目的のネットワークに送信することができます。暗号化機能の電子文書トリガーは、内部ネットワークに対する安全上の脅威を構成します。

12. ネットワークセキュリティ監査には、一般に、情報の取得、情報の保管、情報の分析、情報の表示と利用、およびシステム管理が含まれます。

監査システムには、監査イベントの収集とフィルタリング、監査イベントの記録とクエリ、監査分析とアラームへの応答という 3 つの主要な機能モジュールが含まれています。

一般的なネットワーク監査データ セキュリティ分析テクノロジには、文字列マッチング、全文検索、データ関連付け、統計レポート、

視覚的分析などが含まれます。

ネットワーク セキュリティ監査メカニズムには、主にホストベースの監査メカニズム、ネットワーク通信監査メカニズム、アプリケーション ベースの監査

メカニズムなどが含まれます。

一般的なシステム ログ データ収集テクノロジは、

オペレーティング システム、データベース、ネットワーク デバイス、その他のシステムで生成されたイベント情報を、クエリ、分析、および管理のために統合サーバー ストレージに集約することです。

There are two types of network audit data storage technologies:

one is that the system itself generates decentralized storage of audit data, and the audit data is stored in different systems; currently, operating systems, databases, application systems, network devices, etc. canすべてはログを個別に保存します。

オペレーティング システム、データベース、その他のシステムでは、オペレーター、セキュリティ担当者、監査人の 3 種類のユーザーが設定されます。

ネットワーク セキュリティ監査の概念: • ネットワーク セキュリティ監査とは、ネットワーク情報システムのセキュリティ関連の活動に関する情報を

取得、記録、保存、分析、および利用する作業を指します。

ログセキュリティ監査: ログ収集、ログ保存、ログ分析、ログクエリ、イベント警告、統計レポート、システム管理

ログ分析技術は、コンピュータ犯罪捜査や電子証拠収集に広く使用されており、多くの場合、ログ分析技術は、手がかり

や証拠を提供するために使用されます。証拠を入手する。

2. 監査対象による分類: オペレーティング システム セキュリティ監査、データベース セキュリティ監査、ネットワーク通信セキュリティ監査、アプリケーション システム セキュリティ監査、ネットワーク セキュリティ機器監査、産業用制御セキュリティ監査、モバイル セキュリティ監査、インターネット セキュリティ監査、コード セキュリティ監査。

Syslog は Linux システムのデフォルトのログ デーモンで、ローカル イベントや、FP ネットワーク経由で別のホスト上のイベントを記録できます。

4. データインベントリ監査方法:

ネットワーク監視監査: データベースへのアクセスと制御を実現するための、データベースのネットワークトラフィックとデータパケットの詳細な分析暗号化されたデータとローカルオペレーションデータベースは監査できません。

組み込みの監査: データベース システムに付属する監査システムは、データベースのパフォーマンスに一定の影響を与えますが、簡単に削除できます。

データベース エージェント: データベースにエージェントをインストールし、そのエージェントを使用して監査用の情報を収集します。これはデータベースのパフォーマンスと安定性に影響します。

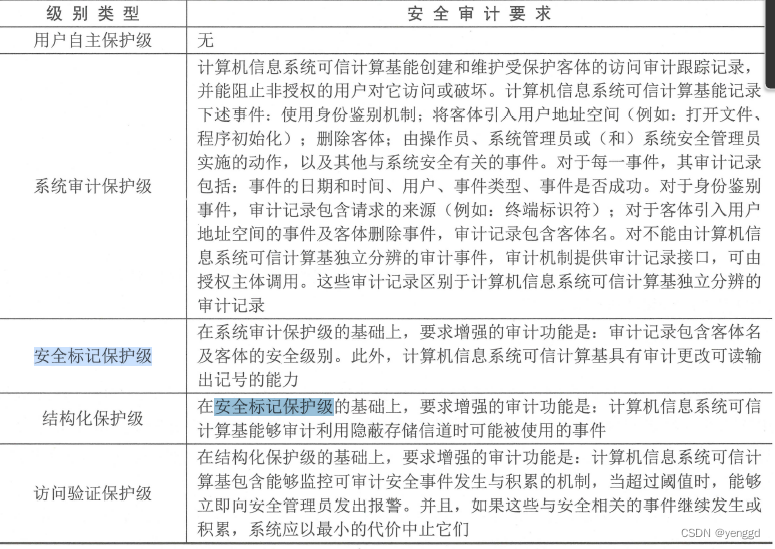

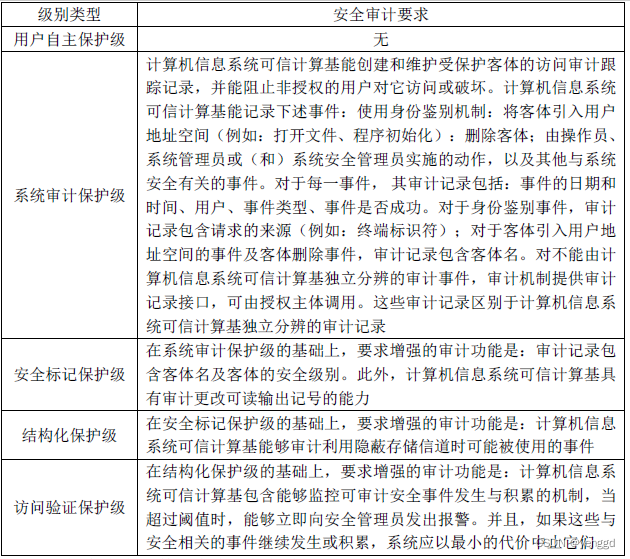

5. GB17859(コンピュータ情報セキュリティレベル保護分類基準)

6、ネットワーク安全マシンのタイプ:

ホストベース、ネットワーク通信ベース、アプリケーションベース。

中国の国家標準 GB17859「コンピュータ情報システムのセキュリティ保護レベルの分類に関するガイドライン」(以下「ガイドライン

」)では、レベル 2 から始まる監査セキュリティ メカニズムの規定を要求しています。

この基準は、以下の表に示すように、各レベルの監査の要件を明確にしています。

13 (重要なポイント): ネットワーク セキュリティの抜け穴は、脆弱性とも呼ばれます。

ファズテストは、ソースコードなしでソフトウェアの脆弱性を発見できるブラックボックステストであり、誤検知を引き起こさず、大量の手動による逆分析を必要としない、自動化された動的脆弱性マイニング技術です。

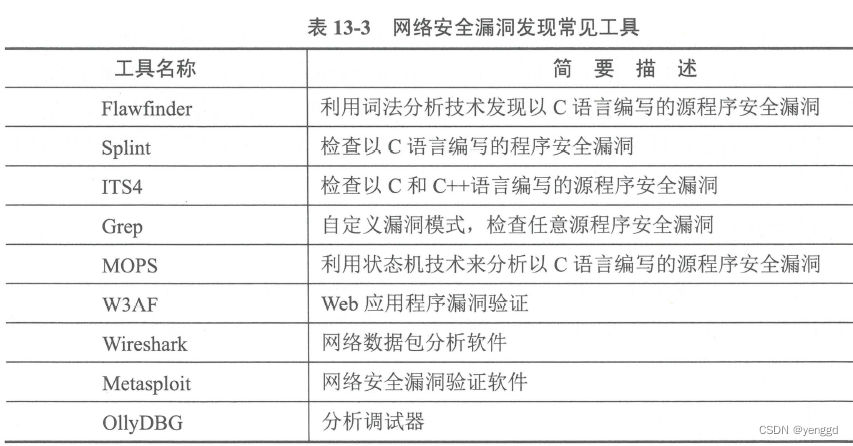

セキュリティ脆弱性分析と脆弱性管理は、ネットワーク セキュリティの基本的なタスクです。アメリカの MITRE 社は、

脆弱性の命名を統一および標準化するために Common Vulnerabilities and Exposures (CVE) を開発しました。MITRE はまた、ソフトウェア アーキテクチャ、設計、コーディングにおけるセキュリティの脆弱性を標準化して説明するために Common Weakness Enumeration (CWE) を確立しました。セキュリティ脆弱性の危険性評価のために、Forum of Incident Response and Security Organizations (FIRST) は Common Vulnerability Scoring System (CVSS) を開発し、リリースしました。CVSS は、セキュリティの脆弱性の重大度を 10 段階のスコアで評価し、スコアが高いほど、脆弱性の有害性が高くなります。

CVSS は汎用脆弱性スコアリング システムであり、スコア計算の基礎は、基本メトリック スコアリング、タイミング メトリック スコアリング、および環境

メトリック スコアリングで構成されます。CVSS v3.0 を例にとると、基本的なメトリック スコアは、攻撃ベクトル、攻撃の複雑さ、特権要件、ユーザー インタラクション、完全性への影響、機密性への影響、可用性への影響、影響範囲、およびその他のパラメータによって決定されます。タイミング メトリック スコアは、脆弱性エクスプロイト コードの成熟度、パッチ レベル、脆弱性レポートの信頼性などのパラメーターによって決定されます。環境メトリックスコアは、完全性要件、機密性要件、可用性要件、リビジョンベーススコアなどによって決定されます。

CVE は、アメリカの企業 MITRE によって構築および保守されているセキュリティ脆弱性の辞書です。CVE は、開示されたセキュリティ脆弱性の

統一された識別と標準化された説明を提供し、その目標は脆弱性データの共有を促進することです。CVE エントリには、識別番号、セキュリティ脆弱性の簡単な説明、および少なくとも 1 つの公開参照が含まれます。識別番号は CVE ID と呼ばれ、その形式は年番号とその他の番号で構成されており、たとえば CVE-2019-1543 は Open SSL のセキュリティ脆弱性番号です。

National Information Security Vulnerability Database CNNVD、National Information Security Vulnerability Sharing Platform CNVD CNVD は、

脆弱性の原因に応じて脆弱性を 11 種類に分類しています。 CNNVD は、情報セキュリティ脆弱性の収集、主要な脆弱性情報の通知、およびセキュリティ排除

において重要な役割を果たしてきました。

高リスクの脆弱性の管理、重要な国家産業と重要インフラの安全性とセキュリティのための重要な技術サポートとデータ サポートを提供します。

CERT (Computer Emergency Response Team) 組織は 1988 年に設立され、世界初のコンピュータ セキュリティ緊急対応組織であり、主な任務は侵入インシデントへの対応と処理です。現在、同団体は脆弱性情報も公開している。

National Information Security Vulnerability Sharing Platform (CNVD) は、National Computer Network Emergency Response Technology Coordination Center が

国内のシステム部門、基幹通信事業者、ネットワーク セキュリティ ベンダー、ソフトウェア ベンダー、およびインターネット会社。

国内外の脆弱性情報の主な情報源は 4 つあり、

1 つ目はネットワーク セキュリティ緊急対応機関、

2 つ目はネットワーク セキュリティ メーカー、

3 つ目は IT 製品またはシステム プロバイダー、

4 つ目はネットワーク セキュリティ組織です。

ホスト脆弱性スキャナには、COPS、Tiger、Microsoft Baseline Security Analyzer (MBSA) などが含まれます。

その中でも、COPS (ComputerOracle and Password System) は、UNIX システムの一般的なセキュリティ構成の問題やシステム欠陥をチェックするために使用されます。Tiger は、シェル言語スクリプトに基づく脆弱性検出プログラムであり、UNIX システムの構成脆弱性検査に使用されます。MBSA は、Windows システム用のセキュリティ ベースライン分析ツールです。

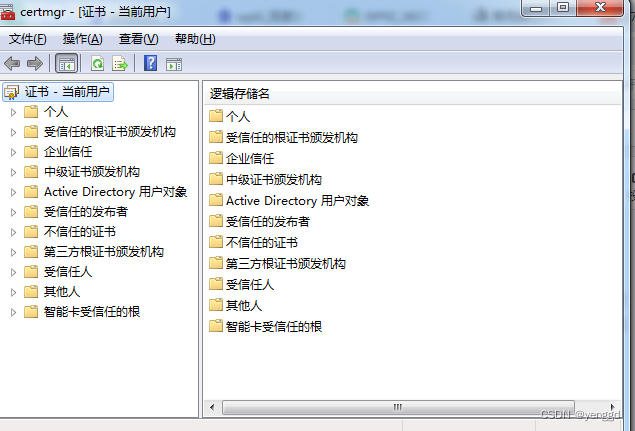

Windows 証明書管理が実行されて開きます: certmgr.msc

1. 脆弱性パッチは次のように分類できます。

ゼロデイ脆弱性: 脆弱性パッチがリリースされていない、新たに発見された脆弱性。

一般的な脆弱性: 脆弱性パッチがリリースされており、修復できます。

脆弱性の概要

脆弱性とは、一般にネットワーク情報システムのセキュリティ ポリシーに矛盾を引き起こす欠陥であり、このような欠陥はセキュリティ リスクと呼ばれることがあります。セキュリティ脆弱性の主な影響には、機密性の喪失、完全性の損傷、可用性の低下、耐性の欠如、制御性の低下、および信頼性の喪失が含まれます。

外国のネットワークセキュリティ機関は、メルトダウンとスペクターという2種類のCPUの脆弱性を発表し

、世界的なネットワークセキュリティ危機を引き起こしました。この脆弱性により、プログラムはコンピュータ上で処理されているデータを盗むことができます。他のレベルのセキュリティ脆弱性も発見されています。

ネットワークセキュリティ脆弱性管理プロセス:

資産確認、

脆弱性情報収集、

脆弱性評価

、脆弱性排除・管理、

脆弱性変更追跡

脆弱性の発見方法: 手動セキュリティ分析、ツール自動検出、人工知能支援分析

脆弱性発見テクノロジー: テキスト検索、字句解析、範囲チェック、ステート マシン チェック、エラー インジェクション、ファズ テスト、動的汚染分析、形式的検証

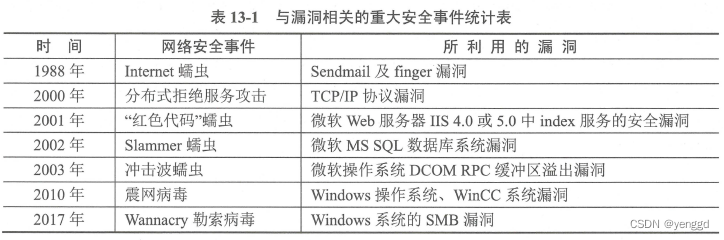

2. インターネット ワーム: sendmail および Finger の脆弱性。

分散型サービス拒否攻撃: TCP/IP の脆弱性。

Code Red ワーム: iis4.0/5.0 インデックス サービスのセキュリティの脆弱性

Slammer ワーム: mssql データベース システムの脆弱性

Shockwave ワーム: dcomprc バッファの脆弱性

Stuxnet ウイルス: Windows wincc システムの脆弱性

WannaCry ランサムウェア: Windows smb の脆弱性

3. 脆弱性分類標準:

グローバル: cve 脆弱性分類

cvss 脆弱性スコアリング システム。さまざまな重大度レベルに応じてスコアを付け、等級付けします。

中国の owasp トップ 10 脆弱性分類

中国の情報セキュリティ脆弱性ライブラリ cnnvd

中国の情報セキュリティ脆弱性共有プラットフォーム cnvd

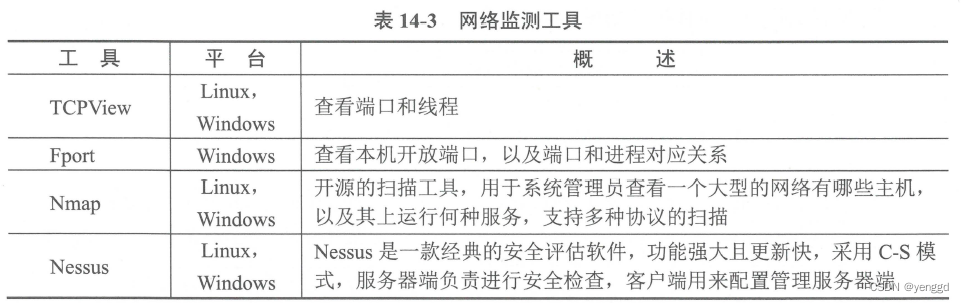

4. 脆弱性スキャナには 3 つのタイプがあります:

ホスト脆弱性スキャナ: oops、tiger、および MBSA。

ネットワーク脆弱性スキャナー: nessus、nmap。

専用の脆弱性スキャナー: Web、データ サーバー、産業用制御。

一般的に使用されるスキャン ソフトウェアは、アドレス スキャナ、ポート スキャナ、脆弱性スキャナに分かれています

。

有害行為には、(1) 情報漏洩攻撃、

(2) 完全性破壊攻撃、

(3) サービス妨害攻撃、

(4) 不正利用攻撃の 4 種類があります。

-p を指定しない nmap は、すべてのホストのすべてのポートを意味します。

nmap -sS 192.168.1.0/24 /半接続された TCP は LAN をスキャンします。

nmap -sT 192.168.1.0/24 /完全に接続された TCP は LAN をスキャンします。

nmap -sU 192.168.1.0/ 24 /UDP LAN をスキャン

nmap -sU 192.168.1.1-20 /UDP LAN をスキャンし範囲を指定

nmap -sP 192.168.1.1-20 /icmp scan

nmap -sS -p 192.168.1.1 /Scan port

nmap -sC -sV -O 192.168.1.3 / ターゲットのオペレーティング システムの種類を確認してください

5. Virtual patching is to protect objects that have not been patched. Use other devices to perform network traffic filtering vulnerability attacks on the vulnerable object device, thereby ensuring that the protected object can be protected without being patched. , such as intrusion blocking, webファイアウォールやその他のテクノロジー。

6. ネットワーク セキュリティの脆弱性のパッチ適用には、ステータス分析、パッチの追跡、パッチの検証、パッチのインストール、緊急対応、およびパッチの検査という6 つのステップがあります。

- 非技術的なセキュリティ脆弱性の主な原因

(1) ネットワーク セキュリティの責任者が明確ではありません。

(2) ネットワークセキュリティ戦略が不完全である。

(3) ネットワークセキュリティの運用スキルが不足している。

(4) ネットワークセキュリティ監視の欠如。

(5) ネットワークセキュリティの権限制御が不完全。 - 技術的なセキュリティの脆弱性の主な原因

(1) 設計エラー。

(2) 入力検証エラー。

(3) バッファオーバーフロー。

(4) 例外条件処理エラー。

(5) アクセス検証エラー。

(6) 設定エラー。

(7) 競技条件 (Race Cond Mountain)。

(8) 条件エラー。

Webアプリケーションの脆弱性チェック機能。SQL インジェクション、クロスサイト スクリプティング、Web サイト トロイの木馬、Web トロイの木馬、CGI の脆弱性など

を検出する機能。

一般的な製品には、IPS (侵入防御システム)、Web ファイアウォール (WAF)、統合脅威管理 (UTM) などの形式があります。

統合脅威管理 (略して UTM) は、通常、侵入検知システムに関連する機能モジュールを統合しており、

侵入検知テクノロジー製品の 1 つです。統合脅威管理は、ハードウェア、ソフトウェア、およびネットワーク テクノロジで構成される特殊なデバイスであり、主に 1 つ以上のセキュリティ機能を提供し、複数のセキュリティ機能を 1 つのハードウェア デバイスに統合して、標準の統合脅威管理プラットフォームを形成します。セキュリティ ポリシーの統一展開により複数のセキュリティ機能を統合し、ネットワークやアプリケーション システムに対するセキュリティ脅威を総合的に防御するゲートウェイ デバイスまたはシステムです。UTM は通常、内部ネットワークと外部ネットワークの境界に導入され、内部ネットワークに出入りするデータを保護および制御します。

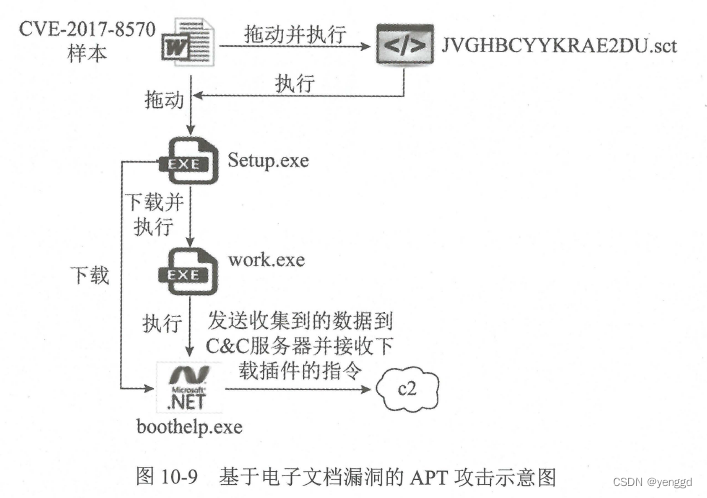

Advanced Persistent Threat (APT) は、通常、Word ドキュメント、Excel

ドキュメント、PPT ドキュメント、PDF ドキュメント、または電子メールに悪意のあるコードを埋め込み、より秘密のネットワーク攻撃を実行し、一般的なネットワーク セキュリティ チェックを回避する高度な攻撃テクノロジです。たとえば、Donot 組織は、CVE-2017-8570 脆弱性を悪用する「カシミール問題」にちなんで名付けられたおとり脆弱性文書を持っており、その主な攻撃プロセスは図 10-9 に示されています。

高度な持続的脅威検出システムは、特殊な形式の侵入検出テクノロジー製品であり、その製品技術原理は、疑わしい悪意のある電子ファイルを検出するための静的/動的分析と、高度な持続的脅威活動を検出するためのネットワーク セキュリティ ビッグ データの相関分析に基づいています。

ネットワークセキュリティの脆弱性悪用防止技術

1. アドレス空間ランダム化技術 - プログラムがロードされるメモリアドレスをランダム化することで、攻撃者がプログラム

のリターンアドレスを事前に決定できないようにします。

2. データ実行防止 - オペレーティングシステムが特定のデータを制御します。メモリ領域は実行用にマークされているため、

指定されたメモリ領域でコードは実行できません

3. SEHOP – 攻撃者が SHE を使用して書き換えることを防止します

4. スタック保護 – スタック整合性フラグを設定して、関数呼び出しの戻りアドレスが指定されているかどうかを確認しますbeen tampered with, thereby preventing

Prevent attackers from exploiting buffer vulnerabilities

5. Virtual patches

SEHOP の正式名称は、Structured Exception Handler Overwrite Protection で、慎重に構築されたデータを使用して、スタック オーバーフローやその他の脆弱性を通じて構造化例外処理リスト上の 1 つまたは複数のノードを上書きし、EIP を制御する (プログラムの実行フローを制御する) 攻撃を指します。SEHOPは、この種の攻撃に対してMicrosoftが提案したセキュリティ保護ソリューションです。

14 (重要なポイント): 悪意のあるコードの種類には、

ウイルス、ワーム、トロイの木馬、ロジック ボム、バクテリア、悪意のあるスクリプト、悪意のある ActiveX コントロール、スパイウェアが含まれます (ワームのみが積極的に拡散し、その他は受動的です)。

悪意のあるコード存続技術には、アンチトラッキング技術、暗号化技術、ファジー変換技術、変形技術、自動生成技術、スリースレッド技術、プロセスインジェクション技術、通信隠蔽技術が含まれます。

チャネル隠蔽テクノロジーのバックドアには、bo2k、コード レッド 2、ニムダ カバー、TCP

Glacier が含まれます。ポート 7626 を使用、バックオリフィスはポート 54320 を使用、

エグゼキュータはポート 80 を使用して制御情報とデータを転送、

ftp トロイの木馬 wincrash はポート 21 を使用して

winpc を転送し、winspyトロイの木馬はポート 25 を使用します。

悪意のあるコードの検出: ルートキット、クラム AV

ファイルのセキュリティ チェック: md5sum Tripwire

現在、ルートキットを検出するには 3 種類の手法があり、次

のように説明されています:

1 つ目の種類は、既知のルートキットを検出するもので、この方法では、ルートキットの実行トレース特性を使用して、

コンピュータ システムにトロイの木馬が存在するかどうかを判断します。3つ目は、カーネルデータを直接読み取る解析・検出手法であり、カーネルのデータ構造を改変することで自身のルートを隠蔽することを目的とした手法であり、基本原理はカーネル内の内部データを直接読み込んで現在の状態を把握することである。システムの。

ロジック ボムは、バクテリア、悪意のあるスクリプト、悪意のある ActiveX コントロールやスパイウェアに侵入します。

アセプト

コード定義の和訳は悪意のあるコードであり、バックターゲットシステムのセキュリティポリシーの一種であるプログラムコードであり、ターゲットシステムの情報の漏洩、リソースの浪費、システムの完全性と可用性の破壊を引き起こします。

悪意コード攻撃技術:プロセスインジェクション技術、スーパーマネジメント技術、ポートリバースリンク技術、バッファオーバーフロー攻撃技術

よく見られる攻撃手法:

ポートスキャン、口破砕、セキュリティ エリア オーバーフロー、セキュリティ コード、拒否サービス、ネットワーク セキュリティ、ネットワーク セキュリティ、SQL 注入、企業交換工程、電子機器、往復監視、ドレイン スキャン、プロキシ テクニック、データ加重。

トロイの木馬防止テクノロジー:

オープン ポートの表示に基づくトロイの木馬検出テクノロジー

重要なシステム ファイルに基づくトロイの木馬検出

テクノロジー レジストリに基づく

トロイの木馬検出テクノロジー 隠された機能を備えたトロイの木馬テクノロジーの検出 ネットワーク ベースのトロイの木馬の検出テクノロジーネットワークベースの

検出 トロイの木馬除去技術

Network worm prevention technology

Network worm monitoring and early warning technology - installation of detectors

Network worm propagation suppression technology - honeypots

Network system vulnerability detection and system reinforcement technology

Network worm immunity technology – deception

Network worm blocking and isolation technology -- Routers 、ファイアウォール

ネットワーク ワーム除去テクノロジー - ファイル、レジストリ、プロセスを削除します

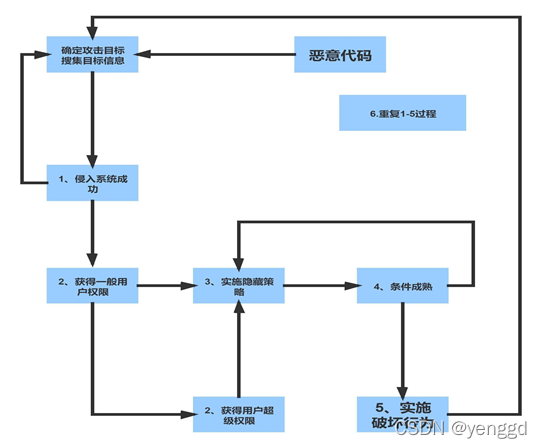

2. 悪意のあるコードの動作の 6 つのステップ:

3. 悪意のあるコード自体を保護するには、トラッキング防止技術 (動的トラッキング防止および静的トラッキング防止) を使用して、そのカモフラージュ機能とクラッキング防止機能を向上させます。

3. 悪意のあるコード分析の 2 つの方法:

静的分析: マルウェア対策コード ソフトウェア検査、文字列分析、および静的逆コンパイル分析。

動的分析: ファイル監視、プロセス監視、レジストリ監視、動的逆アセンブリ分析。

悪意のあるコードの特徴: 隠蔽性、伝染性、潜在性

4. コンピュータウイルスには、隠蔽性、伝染性、潜在性、破壊性の 4 つの特徴があります。

コンピュータウイルスのライフサイクル:

潜伏期、伝播期、誘発期、攻撃期

5. コンピュータ ウイルスは、複製する感染性コンポーネント、隠れたコンポーネント、および破壊的なコンポーネントの 3 つの部分で構成されます。

ウイルスのライフサイクル段階: 複製と伝播の段階、アクティブ化と実行の段階

未知のウイルスから防御するための 3 つの技術手法: アクティブ防御、クラウド スキャン、AI スキャン。

6. トロイの木馬の攻撃手順: ターゲットを見つけ、ターゲット情報を収集し、トロイの木馬を埋め込み、トロイの木馬を隠し、意図を認識します。

ネットワーク ワームは、自身を複製して伝播する能力があり、独立して自動的に実行できる悪意のあるプログラムです。

ネットワーク ワームが感染しやすいホストを発見する方法に応じて、ネットワーク ワームの伝播方法は、ランダム スキャン、順次スキャン、および選択的スキャンの3 つのカテゴリに分類できます。

7. ワームには 4 つの機能モジュールがあります:

検出モジュール: ターゲット ホストの脆弱性を検出します

; 伝播モジュール: ワームのコピーを生成し、異なるホスト間で送信します。

ワーム エンジン モジュール: アルゴリズムを使用してターゲット ホストから情報を収集します。

ペイロード モジュール: ワーム内に実装された疑似コード。

ワームの伝播方法: ランダム スキャン、順次スキャン、選択的スキャン

"Slammer" ワームの伝播方法は、ランダム スキャンを使用してホストに感染します。

「W32.Blaster」は代表的なシーケンシャルスキャン型ワームです。

ランサムウェアの属性ワーム クラス

8. 害虫は 3 つの段階を

実行します。感染したホスト上で、

ftp、tftp、共有などを使用して他の

感染可能なホストを検索します。 、引き続き第 1 ステップ、第 2 ステップ、このようなサイクルが繰り返されます。

現在のネットワークおよび分散システムのセキュリティでは、広く悪用されているバッファ オーバーフローの 50% 以上がバッファ オーバーフローであり、最も有名な例は 1988 年にfingerd の脆弱性を悪用したワームです。バッファ オーバーフローの中で最も危険なのはスタック オーバーフローです。侵入者はスタック オーバーフローを使用して、関数が戻るときに戻りプログラムのアドレスを変更し、任意のアドレスにジャンプできるからです。危険の 1 つは、プログラムがクラッシュし、 causes rejection. service, the other is to jump and execute a piece of malicious code, such as getting a shell, and then do whatever you want

9. SQL Slammer (2003) Slammer は、ランダム スキャン方法を使用する DDOS 悪意のあるプログラムです。新しい感染方法を使用して、サーバーに分散型サービス拒否攻撃を感染させます。SQL Server の弱点を利用して、サービス拒否攻撃を実行します。1434ポートに接続してメモリ内の SQL Server に感染し、感染した SQL Server を介して大量のサービス拒否攻撃や感染を広め、SQL Server が正常に動作しなくなったり、クラッシュしたりして内部ネットワークの輻輳を引き起こします。たまたまその IP アドレスが、パッチが適用されていないバージョンの Microsoft SQL Server Desktop Engine ソフトウェアを実行しているコンピュータである場合も、すぐにランダムな IP アドレスでウイルスを発射し始めます。

10、W32.Blaster.Worm は、DCOM RPC ゲートウェイを利用して感染し、システムの不安定化を引き起こす可能性があり、システム障害を引き起こす可能性があります。ポート番号は TCP/135 であり、転送に成功した後は、tcp/4444 および UDP 69 ポートを使用してコード プログラム Msblast.exe をダウンロードし、実行します。この虫は、windowsupdate.com に対しても拒否サービス攻撃を実行します。

11. Code Red: 「Code Red」ウイルスは、2001 年 7 月 15 日に発見されたネットワーク ワームで、Microsoft IIS Web サーバーを実行しているコンピュータに感染します。The technology used in its spread can fully reflect the ingenious combination of network security and viruses in the Internet era. It integrates network worms, computer viruses, and Trojan horse programs, creating a new way for network virus spread, which can be called an epoch -ウイルスを作る。

次に、プログラムを実行します。

3 スレッド テクノロジの動作原理は、悪意のあるコード プロセスが 3 つのスレッドを同時に開き、そのうちの 1 つがリモート制御作業を担当するメイン スレッドであり、他の 2 つは悪意のあるコード プログラムが実行されているかどうかをチェックする監視スレッドです。 has been deleted or stopped from starting. Monitoring threads and daemon threads. プロセスが停止するとすぐにプロセスが再起動され、必要なデータがメインスレッドに提供されるため、悪意のあるコードが実行を継続できるようになります。

このプログラムはわずか 99 行で、Unix システムの欠点を利用しており、Finger コマンドを使用してオンライン ユーザーのリストを確認し、ユーザーのパスワードを解読し、メール システムを使用して独自のソース プログラムをコピーして拡散し、 and then compiles and generates code.

14. ボットネット: ボットネットとは、1 つ以上の伝播手段の使用を指します。攻撃者は、さまざまなチャネルを通じてボット プログラム (ボット プログラム) ウイルスを多数のホストに広めて感染させ、感染したホストは制御チャネルを通じて攻撃を受けます。 . The attacker's instructions form a botnet.

ボットネットの主な構築方法には、リモートの脆弱性攻撃、脆弱なパスワード スキャン侵入、電子メールの添付ファイル、悪意のあるドキュメント、ファイル

共有などが含まれます。

コンピュータネットワークの実行メカニズムは、主に、

コンピュータネットワークシステムのセキュリティ、工程、犯罪ツールパケットなどを利用することによって、ターゲットネットワークのコンピュータに送信される。

第2に、コンピュータ・ネットワークは、集中型および分散型に分離可能であり、コンピュータ・プログラムと制御端末との通信方式をIRC、HTTPで構成する

。攻撃者は、ネットワーク ネットワークのコントロール コントローラを介して、ネットワーク プログラムに攻撃命令を送信し、パケット送信、DDoS 攻撃などの攻撃活動を実行します。

ボットネットは自身のセキュリティを守るため、制御サーバーとボットプログラム間の通信に暗号化機構を使用し、通信内容を通常のHTTPトラフィックに埋め込んでサーバーの隠蔽性と匿名性を保護します。コントロール サーバーとボットは、コントロール メッセージの偽造や改ざんを防ぐために認証メカニズムも使用します。

ボットネットの防御方法:

- 僵尸网威胁监测は

通常、蜜罐技术取僵尸网威胁情報を利用して、多数の蜜罐捕获传播の僵尸程序(ボット)、记录

该ボットのネットワークを配置し、その後、ネット罐日志并结を介して実行されます合本分析結果、可能接続されているサーバー (DNS /IP)、ポート、周波数チャネル、暗号、制御ポートなどの情報を含むボットの属性を把握し、そのボットの基本情報から制御までを取得します。 - ボットネット検知は、

ボットネットの通信内容や動作特性に基づいてネットワーク内の異常なネットワークトラフィックを検知し、ボットネットを発見します。 - ボットネットを積極的に封じ込め、

ルーティングと DNS ブラックリストを通じて悪意のある IP アドレスやドメイン名をブロックします。 - セキュリティ プログラムは

、被害を受けたターゲット コンピュータに侵入し、専用の安全ツールをインストールして、セキュリティ プログラムを削除します。

15、 中間爆発: パッケージに付加されているコードです。

16、 ボタン: 自動送信

および自動調整機能を持たないデバイスです。

17、細菌:調製能力を持つ手順。

18. 悪意のあるコードの監視: IDS、ネットワーク セキュリティ アナライザー。

悪意のあるコードに対する最も効果的な防御はパッチ適用です。

19. APT: 高度な持続的脅威: 電子メールを使用してターゲット ホストを攻撃します。

高度な持続的脅威 (APT) は、ターゲット システムとして電子メールを使用することがよくあります。攻撃者は

悪意のあるコードを電子メールに埋め込み、ターゲットグループに送信し、受信者に悪意のある電子ドキュメントを開くか、

悪意のあるサイトへのリンクをクリックします。受信者が提出すると、悪意のあるコードが受信者のコンピューターにインストールされ、それにより

受信者のコンピューターがリモートで制御され、その後、受信者のネットワークに徐々に潜入して攻撃の意図を達成します。

高度な永続的な脅威攻撃の特性に応じて、APT検出システムを展開して、

電子ドキュメントや電子メールで悪意のあるコードの存在を検出して、攻撃者が電子メールや電子文書を介してネットワークに侵入して侵入しないようにします。

全体的な保護には、運用サポート、攻撃防止、セキュリティ監視、緊急対応の 4 つの側面が含まれます。

トラッキング対策技術は、動的トラッキング対策技術と静的解析技術の2つに大別されます。

l) アンチダイナミックトラッキングテクノロジー

• トラッキングの中断を無効にします。

• 検出および追跡方法。

・命令フローキュー方式

・逆命令フロー方式など。

2) 静電気対策解析技術

・プログラムコードのブロック暗号化実行。

• ディレクティブ方式。

暗号化方式には、「情報暗号化」「データ暗号化」「プログラムコード暗号化」の3種類があります。

Mad および Zombie は、Cascade 暗号化テクノロジの拡張機能であり、悪意のあるコード暗号化テクノロジを 32 ビット オペレーティング システム プラットフォームに拡張します。

プロセス インジェクション テクノロジは、悪意のあるコード プログラムが埋め込まれたサービス関連の実行可能コードをキャリアとして使用し、自身を隠して起動します。このタイプの悪意のあるコードは、一度インストールするだけで、サービスによってシステムに読み込まれて実行され、常にアクティブなままになる可能性があります。

「Guangwai Girls」は、スーパー管理テクノロジーを使用して「Kingsoft Drug Tyrant」と「Skype Firewall」に対してサービス拒否攻撃を実行する国産のトロイの木馬です。

命令コードは、ポート逆方向接続技術を使用して、攻撃されているサービス端末(被制御端末)がサービス端末(

制御端末)のポートを制御するようにします。 、HTTP、および逆方向ホストは、この 4 つの方法で接続システム クライアントに接続します。

「Network Thief」は、ポート逆接続技術を実装した私の国で最初の悪意のあるコードです。

デザインコードの静的分析は、主に次の方法で構成されます

。 (1)

文字列分析

(3) スクリプト分析

(4) 静的サンプル分析

(5) 静的サンプル分析

悪意のあるコードの動的分析には、主に次の方法が含まれます。

1. ファイル監視

2. プロセス監視

3. ネットワークアクティビティ監視

4. レジストリ監視

5. 動的逆コンパイル分析

15. IPS および SPS 機能 (sps はバイパス IP を指します):

指定された IP アドレスをブロックし、指定されたポートをブロックし、指定されたドメイン名をブロックし、ゼロデイ脆弱性に対するホット パッチを提供します。

IPS は、

侵入ブロックは、ネットワーク セキュリティをアクティブに防御する技術手法であり、その基本原理は、

ターゲット オブジェクトのネットワーク攻撃動作をブロックすることでターゲット オブジェクトを保護することです。

IPS/SPS の主要な安全機能は次のとおりです:

•シールド指定 IP アドレス;

•シールド指定 ネットワークポート;

•シールド指定ドメイン名;

•封锁指令 URL、遮断攻撃特定击型;

•ゼロデイ漏洞(ゼロデイ脆弱性)のために提供补丁

ホットフィックス: ホットフィックス (ホットフィックス) は、パッチとも呼ばれ、製品のバージョンを迅速かつ低コストで修正できる方法を意味します。ホットチャプターに関するメッセージは、通常、デバイスのバージョンが上がる場合に比べて、現在実行中のデバイス、つまり再実行されていないデバイスのトラフィックを中断しないようにするために使用されます。場合によっては、デバイスの現在のバージョンの欠陥を修正することができます。

アプリケーションの公開、転送、および端末の保護を目的として、ネットワーク安全

脅威

环节、引導Appの発行者、移動アプリケーション商店および終端安全软件展開の自律的動作、ネット民に安全なアプリの使用環境を提供し、感染を回避する移動恶意程序

モバイル インターネット ホワイトリスト アプリケーションのレビュー プロセスには、次の 3 つのリンクがあります。

• 初期レビュー。モバイルインターネットセキュリティ企業11社で構成される「ホワイトリストワーキンググループ」が独自に

アプリの全面的なセキュリティ検査を実施。

• レビュー。. 最後の審判。

For Apps that have passed the publicity stage, ANVA will hold a "Whitelist Conference" and issue certificates to the "Whitelist Apps" on-site. At the same time, the App Stores in the "App Store Self-Discipline Group" will be独自の App Store Web サイトや App クライアントで通信するために必要なリスト アプリは、目を引くリマインダーを提供します。

トラフィック バックインジェクション: ターゲット ホストに送信される、クリーンアップされた通常のネットワーク データ トラフィックです。

DPI テクノロジーは、パケット ヘッダー分析に基づいてアプリケーション層に分析を追加し、アプリケーション層のトラフィック検出および制御テクノロジーに基づいています。

2、ネットワーク フロー モニタリングには、

形式データ パケットのフィルタリング、拒否サービス攻撃に対する防御、WEB アプリケーション保護、DDOS 高度防御 IP サービスなどがあります。

通常の拒否サービス流量には、同步风暴(SYN Flood) 、UDP 风暴(UDP Flood) 、ICMP 风暴(ICMPFlood) 、DNS 查询请要求风暴(DNS Query Flood) 、HTTP Get 风暴(HTTP Get Flood) 、CC攻撃击等のネットワーク攻撃が含まれます。流量。

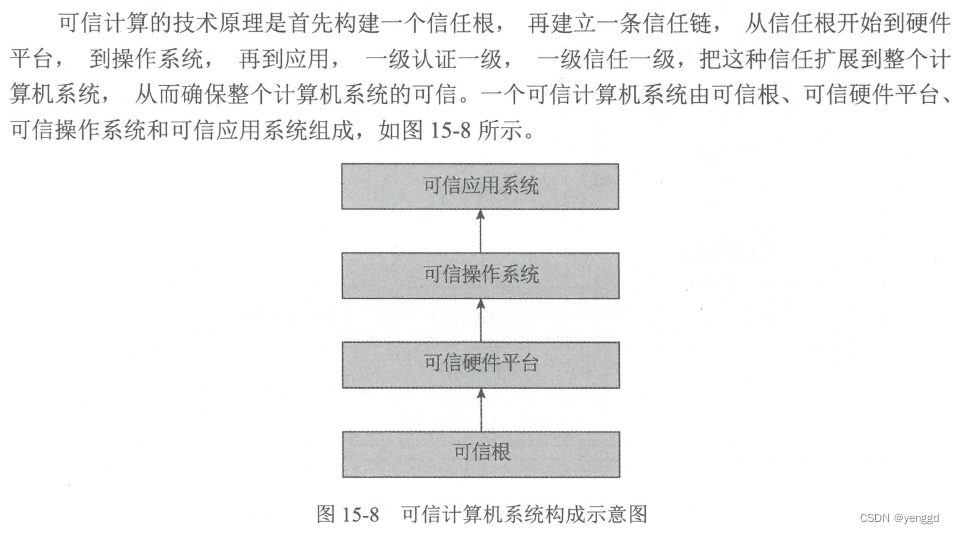

トラステッド コンピューティングの技術原則は、まず信頼のルートを構築し、次に信頼のルートからハードウェア プラットフォーム