(1) WPA2-PSK に対するオフライン辞書攻撃:

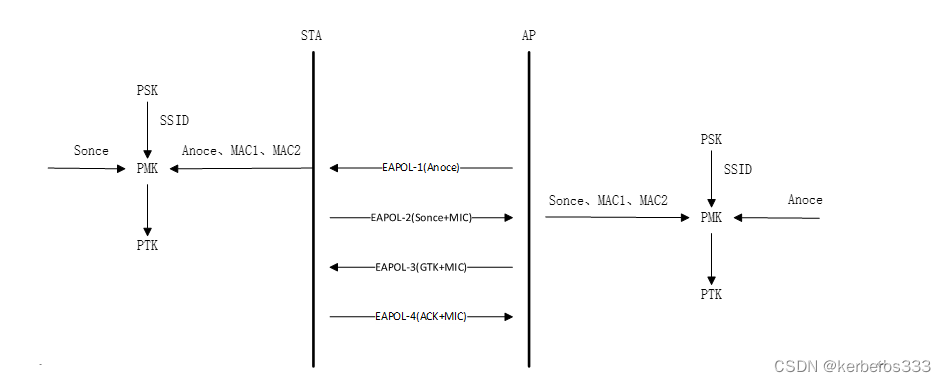

WPA2-PSK プロトコルはオープン システム認証を使用し、リアル ID 認証プロセスを 4 段階のハンドシェイクに置きます。WPA2-PSK プロトコルを使用するすべての Wi-Fi ネットワークでは、STA と AP によって使用される事前共有キー PSK は帯域外メカニズムを通じて取得されます。STA と AP は、認証フェーズで認証に成功すると、AP の PSK 値と SSID 値に基づいて 4096 回の反復ハッシュ計算を通じて PMK を生成し、4 段階のハンドシェイクを実行して PTK をネゴシエートします。ハンドシェイク プロセスを図 1 に示します。

図 1 4 段階のハンドシェイク プロセス

WPA2-PSK はオフライン辞書攻撃の影響を受けやすく、ユーザーのパスワードが攻撃者によって解読されます。クラッキングの原理は次のとおりです。4 段階のハンドシェイクでは、PMK を除き、PTK の計算に使用される他のパラメーター (Snoce、Anoce、MAC1、 MAC2) はすべて暗号化で保護されておらず、PTK の計算に使用されるアルゴリズムも完全に公開されています。攻撃者はまず AP の SSID と考えられる PSK 値を使用して、4096 回のハッシュ反復を通じて PMK を計算し、次に、MAC2 から抽出された MAC1 を使用します。キャプチャされたハンドシェイク パケット、MAC2、Anoce、および Snoce の値から PTK` および MIC` が計算され、計算された MIC` とグラブ ハンドシェイク パケットに含まれる MIC が比較されます。MIC`==MIC の場合、辞書では PSK`==PSK が使用されます。

(2) WPA3-SAE はオフライン辞書攻撃に抵抗します

WPA2-PSK とは異なり、WPA3-SAE は 4 段階のハンドシェイクを通じてアイデンティティを認証するだけでなく、SAE ハンドシェイクをアイデンティティ認証に使用します。認証後にのみ、アソシエーションの次のステップに進むことができます。

攻撃者がオフライン辞書内の PSK` 値を検証したい場合は、計算された MIC` を 4 ステップ ハンドシェイクの MIC 値と比較して、一貫性があるかどうかを確認する必要があります。攻撃者は、辞書内の PSK` 値を使用してキー要素 P` を計算し、確率変数 rB` と SAE ハンドシェイクで導入されたマスク mB` を決定して PMK` を計算し、最後に 4 つの要素に対して PMK` を使用する必要があります。 MIC` は、キャプチャされた MIC と比較する前に、ハンドシェイク ステップで計算する必要があります。

WPA3-SAE の PMK は、次の理由により、オフライン辞書攻撃では解読できません。

•PMF 管理フレーム保護の存在により、攻撃者は認証解除攻撃を使用して STA と AP を切断することができないため、STA と AP 間の SAE ハンドシェイク パケットおよび 4 ステップ ハンドシェイク パケットをキャプチャすることが困難になります。

•攻撃者が PMK を計算したい場合、攻撃者は鍵要素 P を計算するための PSK を決定する必要があるだけでなく、コミットフェーズ中に STA と AP の両方によって生成された乱数 rx とマスク mx を習得する必要もあります。乱数 rx とマスク mx はランダムで非公開であり、乱数 rx とマスク mx は公開スカラー Sx と要素 Ex に基づいて逆に推定できないため、攻撃者は乱数 rx とマスク mx を使いこなすことができません。攻撃者が公開情報のみから PMK を計算することは不可能です。

• WPA3 ネットワークでは、攻撃者が総当たりでキーを解読すると、大量のリソースが消費されます。鍵要素 P の計算には、大量のハッシュと 40 回を超える反復などの複雑な操作が必要であり、攻撃者にとって計算量とリソース消費量はいずれも膨大です。

2. 前方機密性を提供する

WPA2 を使用する Wi-Fi ネットワークの場合、攻撃者は AP の SSID と PSK を取得した後、公開アルゴリズムを使用して PMK を計算すると同時に、4 つの平文情報に基づいて PTK 値を計算できます。 STA と AP 間のステップ ハンドシェイク パケットにより、トラフィック データを復号化できます。このように、攻撃者が PSK を習得すると、将来のトラフィック データが簡単に復号化されるだけでなく、攻撃者が 4 段階のハンドシェイク パケットを習得すると、過去のトラフィック データも簡単に復号化できます。

WPA3-SAE を使用する Wi-Fi ネットワークの場合、攻撃者が PSK 値を習得したとしても、WPA3 は依然として良好な前方秘匿性を提供できます。その理由は次のとおりです。

・攻撃者はコミットフェーズで双方が公開したスカラーSxと要素Exを取得できるが、未公開の乱数rBとマスクmBを逆算で取得することはできず、乱数rBとマスクmBがなければ計算が不可能である。メインキー PMK。したがって、攻撃者がすべての公開情報を持っていたとしても、その情報を解読することはできません。

• WPA3 は、SAE ハンドシェイクを通じて乱数 rB とマスク mB を導入します。これにより、各ユーザーと各接続によって生成される PMK が異なります。したがって、攻撃者が何らかの手段で PMK を取得し、PTK を計算して現在の接続データの復号を完了したとしても、各接続で各ユーザーが生成する PMK は異なるため、攻撃者は将来または過去の復号を達成することはできません。交通データ。

3. PMF 管理フレーム保護の使用を強制する

WPA2 のオフライン辞書攻撃では、攻撃者が認証解除フレームやアソシエーション解除フレームを送信して STA を AP から切断することで認証解除攻撃を仕掛けることが多く、これにより、STA が AP に再接続する際に新たなハンドシェイクが生成されます。WPA3 では、PMF 管理フレーム保護が必須であり、攻撃者が対話当事者になりすまして認証解除フレームや関連付け解除フレームを送信して認証解除攻撃を行うことを効果的に防止できます。

次に、WPA3 におけるいくつかの攻撃を紹介します。引き続き注目してください。