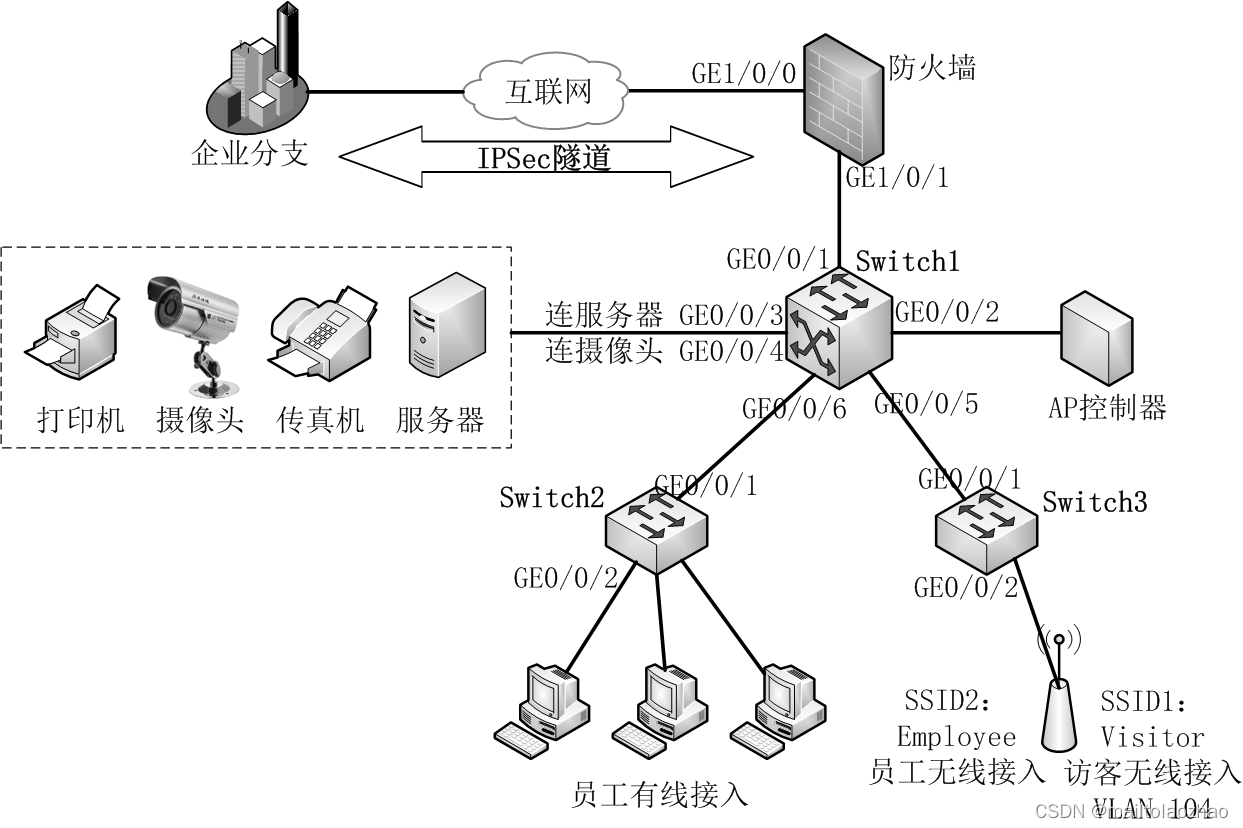

ケース1:企業のネットワークスキームを下の図に示し、ネットワークインターフェイスプランを下の表に示します。企業の内部従業員と外部ゲストの両方が、ワイヤレスネットワークを介して企業ネットワークにアクセスできます。内部従業員のワイヤレスネットワークは従業員であり、SSIDは訪問者です

ケーススタディ1:

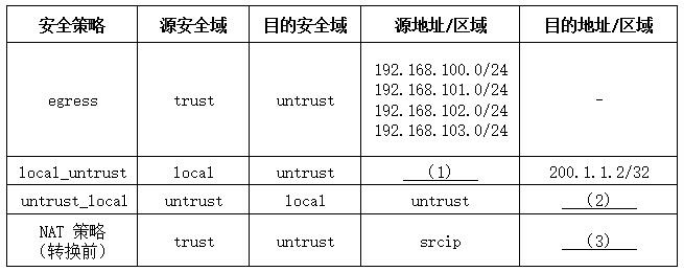

NAT機能は、パブリックネットワークとプライベートネットワークのアドレス変換のためにファイアウォールの前に設定されます。同時に、セキュリティポリシーは、内部ネットワークのエンドユーザーが配置されているエリアを信頼エリアと外部ネットワークに分割するように設定されます。企業の内部ネットワークを外部ネットワーク攻撃から保護するために、UNtrustエリアに移動します。テーブルコンテンツの空白:

注:localはファイアウォールのローカルエリアを表し、srcipはソースIPを表します

回答:(1)200.1.1.1/32

解決策:ネットワークインターフェース計画表によると、ファイアウォールのGE1 / 0/0のIPアドレス、つまり200.1.1.1/32である必要があります。

(2)ローカル

分析:untrust_localによると、ここにローカルを入力する必要があると推測できます。2つは反対です。

(3)任意

分析:NATはファイアウォールで実行され、変換前の目的は任意であり、サービスも任意です。次のいずれかに入力する必要があります。

ケーススタディ2:

ポイントツーポイント環境でIPSecVPNトンネルを設定するには、ピアアドレスと認証方法を指定する必要があります。

解決策:(1)ファイアウォールでポイントツーポイントIPSec VPNトンネル構成を構成するには、ルートに到達可能になるようにピアアドレスを構成する必要があります。

(2)セキュリティ認証を実現するための共有キー認証を構成します

(3)VPN(仮想プライベートネットワーク)の概念:仮想プライベートネットワーク、トンネリング技術を介してプライベートネットワークを確立するためにパブリックネットワークを使用する技術

(4)VPNの適用:

①リモートオフィス:出張中の人は、VPNテクノロジーを介して会社の内部LANリソースにアクセスできます。

②リモートネットワーキング:異なる地域のグループ会社と子会社は、互いのローカルエリアネットワークリソースにアクセスします。

③壁を越えて:外部リソースへの国境を越えたアクセス。

(5)VPN共通プロトコル:

①IPSecプロトコル(認証および暗号化機能付き、他のトンネルプロトコルで使用可能、高セキュリティ)

②GREプロトコル(マルチポイントトンネルを確立できます。通常、セキュリティを向上させるためにIPSecと一緒に使用されます)

③SSLVPN(使いやすく安全)

(6)現在人気のあるVPNテクノロジー:SSL VPN、IPSec VPN、GRE + IPsec VPN

①SSLVPN:リモートオフィスタイプで適用され、クライアントはブラウザを介してWebページにログインアカウントとパスワードを入力することにより、内部リソースに直接アクセスします。ただし、LAN側には専用のSSLVPNゲートウェイデバイスが必要です。

②IPSecVPN:リモートオフィスタイプで使用します。クライアントはIPSecシステムをサポートする必要があり(Windowsは一般的にサポートします)、専用VPN接続を確立する必要があります。操作はより複雑で、LAN側は専用のゲートウェイデバイスまたはルーターを購入します。

③GRE+IPsec VPN:ローカルエリアネットワーク間の相互接続に適用され、専用のゲートウェイデバイスまたはルーターを使用できます。

ケーススタディ3:

ゲストが内部ネットワークにアクセスすることを禁止するようにSwitch1でACLを構成し、Switch1データプランニングテーブルの次の空白の項目を完了します。

回答:(6)104

分析:質問の意味によると、ゲストは内部ネットワークにアクセスできません。ゲストVLANは104であり、ゲストが配置されているVLANはここに104で入力する必要があります。

(7)192.168.104.0 / 0.0.0.255

解決策:ゲストネットワークアドレスは192.168.104.0であるため、送信元IPは192.168.104.0/0.0.0.255です。これがリバースマスクです。

(8)破棄

分析:質問の意味によると、訪問者は内部ネットワークにアクセスできません。宛先アドレスはすべて内部ネットワークアドレスであるため、入力して破棄してください。

ケーススタディ4:

WLANサービスはAPコントローラーに展開され、直接転送が採用され、APはレイヤー3を介してオンラインになり、認証方法:ワイヤレスユーザーは事前共有秘密鍵を介してアクセスし、Switch1のGE0/0/2はに接続されます。 APコントローラであり、インターフェイスタイプはアクセスモードであり、VLANはVLAN10です。

分析:(1)ACCESSモードとTRUNKモードの違い:接続オブジェクト、データ処理方法、機能が異なります。

①接続対象が異なる

トランキングモード:複数のVLANの通過を許可し、複数のVLANパケットを送受信できます。これは、通常、スイッチおよびスイッチ関連のインターフェイスに使用されます。

アクセスモード:複数のVLANの通過を許可し、複数のVLANパケットを送受信でき、スイッチ間の接続に使用でき、ユーザーのコンピューターの接続にも使用できます

②送信データの処理方法が異なります

ACCESSモードとTRUNKモードでデータを受信する場合、処理方法は同じですが、データを送信する場合:ACCESSモードでは、複数のVLANのパケットにタグを付けることができますが、TRUNKモードでは、デフォルトのVLANのパケットにのみタグを付けることができます。トランクは同じスイッチに共存できません

③異なる機能

TRUNKモードは主にスイッチ間の相互接続に使用されるため、スイッチ上の異なるVLANが回線を共有します。

アクセスモード:主に高アイソレーション波長分割と多重化を実現します。

(2)ネットワークインターフェース計画表によると、APコントローラが属するVLANはVLAN10であることがわかります。

![]()

==============================境界線================== == ===================

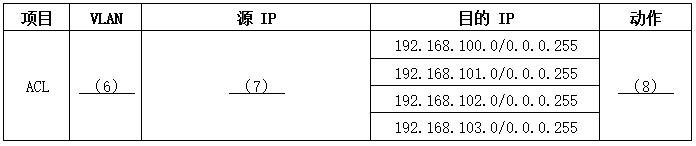

ケース2:

ユニットのネットワークトポロジを次の図に示します。

ケーススタディ1:

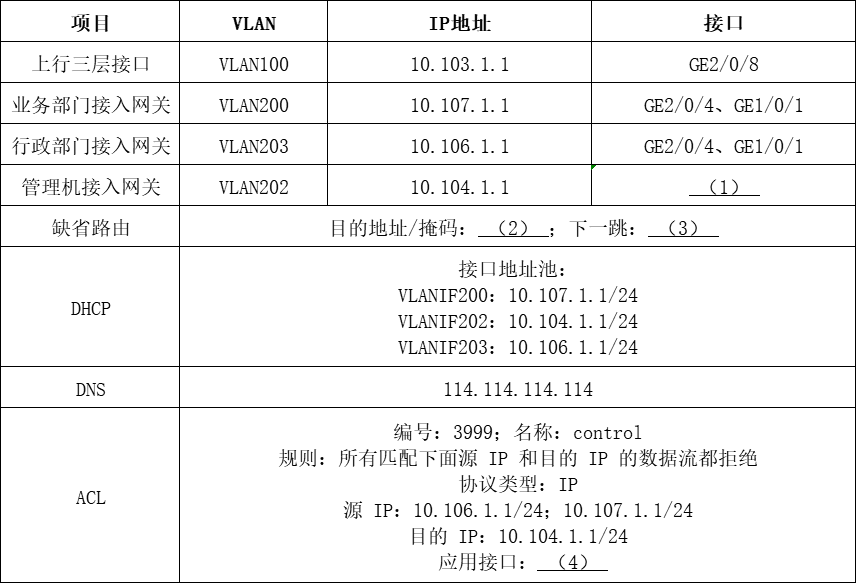

1.上記のネットワークトポロジ図に基づいて、SwitchAサービスデータプランニングテーブルの内容を完成させます(次の図を参照)。

2.下表のACLポリシーによると、事業部門は(5)ネットワークセグメントにアクセスできません。

回答:(1)GE2 / 0/3

分析:ネットワークトポロジによると、管理マシンとスイッチSwitchAはインターフェイスGE2 / 0/3を介して接続されているため、ここにGE2/0/3と入力します。

(2)0.0.0.0/0

解決策:上記のネットワークトポロジによると、デフォルトルートはSwitchAからAR2200である必要があるため、ここに0.0.0.0/0と入力します。

これは、任意のネットワークへのネクストホップが10.103.1.2に送信されることを意味します。ネットワークアドレスとサブネットマスクがゼロのルートがデフォルトルートです。ルート要約の制限がデフォルトルートであり、デフォルトルートの優先度が最も低くなります。 。

(3)10.103.1.2

分析:上記のネットワークトポロジによると、デフォルトルートはAR2200に向かうSwitchAであり、ネクストホップはルーターのGE6 / 0/0インターフェイスである必要があります。これにより、イントラネットサービスがエクストラネットにアクセスできるようになります。ここに記入します。

(4)GE2 / 0/3

分析:上の図のACLポリシーに従って、送信元アドレスから宛先アドレスへのすべてのデータフローは拒否されます。宛先アドレス10.104.1.1/24は、正確には管理マシンのIPであり、ビジネスおよび管理マシンへの管理、つまりビジネスは拒否され、管理は管理マシンにアクセスできず、アプリケーションインターフェイスはSwitchAの出力方向、つまりGE2/0/3インターフェイスを選択します。

(5)10.104.1.0 / 24

解決策:事業部門がアクセスできないネットワークセグメントはVLANのIPアドレスではありません。入力する必要があります。管理マシンのネットワークアドレス:10.104.1.0/24、VLAN202のIPアドレスは入力しないでください。記入してください。

ケーススタディ2:

上の図によると、内部ネットワークを保護し、パケットフィルタリング機能を実装するために、ロケーションAは、透過モードで動作するファイアウォールデバイスを展開する必要があります。

分析:ネットワークを保護し、内部および外部ネットワークでパケットフィルタリング機能を直接実装できるデバイスはファイアウォールです。ファイアウォールには次の3つのモードがあります。

①ルートモード:ファイアウォールインターフェースにはIPアドレスがあります

②透過モード:ファイアウォールインターフェースにIPアドレスがありません

③混合モード:ファイアウォールの一部のインターフェースにはIPアドレスがあり、一部のインターフェースにはIPアドレスがありません。

この質問では、ルーターAR2200にルーティング機能があるため、ファイアウォールがルーティング機能を引き受ける必要はなく、透過モードで構成するだけで済みます。

ケーススタディ3:

上記の会社のネットワークトポロジによると、会社はインターネットにアクセスするために2つのリンクを使用しています。その中で、ISP2はPPPOEリンクであり、ルーターAR2200のいくつかの構成は次のとおりです。

検出グループ1

検出リスト1のIPアドレス142.1.1.1

タイマーループ5

ip route-static0.0.0.00.0.0.0ダイヤラ0プリファレンス100

ip route-static 0.0.0.00.0.0.0142.1.1.1.1プリファレンス60detect-group1

上記の構成から、ユーザーはデフォルトでISP1を介してインターネットにアクセスできます。

この構成フラグメントによって実装されるネットワーク機能は次のとおりです。検出グループ1の構成、検出期間は5秒、2つのデフォルトルートが冗長リンクバックアップとして使用され、1つはダイヤルアップポートから出てISP2にアクセスし、ネクストホップはデフォルトでISP1を介してアクセスされるISP1。インターネット

分析:(1)コマンド検出グループ1はダイヤル検出グループ1、コマンド検出リスト1のIPアドレス142.1.1.1はダイヤル検出リスト1、コマンドタイマーループ5はダイヤルサイクル5秒、ダイヤラ0はダイヤルポートです。これはPPPOEダイヤルアップ接続であり、すべてのISP2はPPPOEリンクです。

(2)コマンドip route-static 0.0.0.0 0.0.0.0 Dialer 0 Preferences 100 Dialer 0を介して外部ネットワークへの内部ネットワークトラフィックにアクセスするために、優先度は100です。

(3)コマンドip route-static 0.0.0.0 0.0.0.0 142.1.1.1.1 priority 60 detect-group 1は、IP 142.1.1.1.1を介して外部ネットワークへの内部ネットワークトラフィックにアクセスすることです。優先度は60、ここでの優先度値が小さいほど優先度が高くなるため、ユーザーはデフォルトでISP1を使用して外部ネットワークにアクセスします。

(4)このコマンドスニペットの機能:検出グループ1の設定、検出期間は5秒、2つのデフォルトルートが冗長リンクバックアップとして使用され、1つはダイヤルアップポートから出てISP2にアクセスし、ネクストホップはデフォルトでISP1を介してインターネットにアクセスするISP1。